一种名为CoPhish的复杂钓鱼技术正利用Microsoft Copilot Studio诱骗用户授予攻击者对其Microsoft Entra ID账户的未授权访问权限。

Datadog安全实验室披露,该方法通过在合法的Microsoft域名上托管可定制的AI Agent,包装传统的OAuth同意攻击,使其看起来可信并绕过用户怀疑。最新报告详述的这种攻击凸显了基于云的AI工具持续存在的漏洞,尽管微软已努力收紧同意政策。

攻击者利用Copilot Studio的灵活性创建看似无害的聊天机器人,诱导用户输入登录凭证,最终窃取OAuth令牌用于恶意操作(如读取邮件或访问日历)。随着AI服务的快速发展,本意为提高生产力的用户可配置功能可能无意中助长钓鱼攻击。在企业日益采用Copilot等工具之际,此类漏洞利用凸显了对低代码平台保持警惕的必要性。

OAuth同意攻击机制

OAuth同意攻击被归类为MITRE ATT&CK技术T1528,涉及诱使用户批准请求敏感数据广泛权限的恶意应用注册。在Entra ID环境中,攻击者创建寻求访问Microsoft Graph资源(如电子邮件或OneNote)的应用注册,然后通过钓鱼链接引导受害者同意。一旦获得批准,生成的令牌将授予攻击者模拟权限,实现数据窃取或进一步入侵。

微软近年来加强了防御措施,包括2020年对未验证应用的限制,以及2025年7月将"microsoft-user-default-recommended"设为默认策略的更新,该策略会阻止未经管理员批准的高风险权限(如Sites.Read.All和Files.Read.All)。但漏洞依然存在:非特权用户仍可批准内部应用的Mail.ReadWrite或Calendars.ReadWrite等权限,而具有应用管理员等角色的管理员可同意任何应用的任何权限。2025年10月底即将推出的政策调整将进一步缩小这些漏洞,但无法完全保护特权用户。

CoPhish攻击技术细节

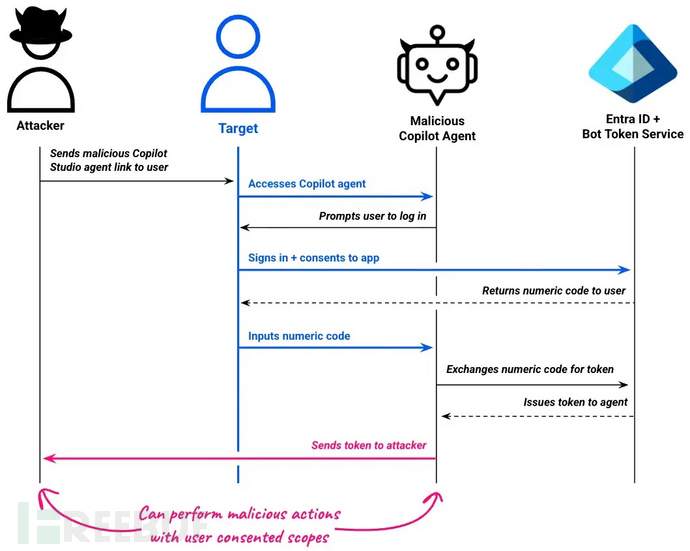

Datadog表示,在CoPhish技术中,攻击者会在自己的租户或受控租户中使用试用许可证构建恶意的Copilot Studio Agent(一种可定制的聊天机器人)。该Agent的"登录"主题(用于身份验证的系统工作流)被植入HTTP请求后门,在用户同意后将其OAuth令牌外泄至攻击者控制的服务器。

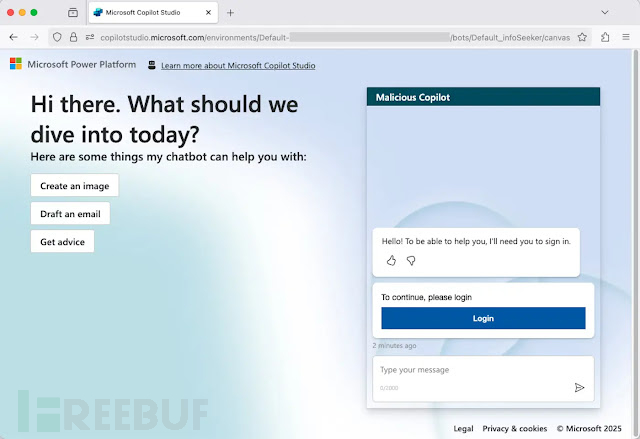

演示网站功能通过copilotstudio.microsoft.com等URL共享Agent,模仿官方Copilot服务并规避基本域名检查。

恶意CopilotStudio页面

当受害者点击共享链接时,攻击随即展开------用户会看到带有"登录"按钮的熟悉界面,随后被重定向至恶意OAuth流程。对于内部目标,应用会请求Notes.ReadWrite等允许的范围;对于管理员,则可要求包括禁用权限在内的所有权限。同意后,来自token.botframework.com的验证码完成流程,但令牌通常会通过微软IP静默转发,从而隐藏于用户流量日志之外。

攻击者随后可利用该令牌发送钓鱼邮件或窃取数据,全程不会惊动受害者。流程图展示了Agent在同意后发出令牌进行外泄的过程。

攻击链

防御建议

为应对CoPhish攻击,专家建议强制执行超出微软默认值的自定义同意策略、禁用用户应用创建功能,并监控Entra ID审计日志中的可疑同意或Copilot修改。此次攻击为新兴AI平台敲响警钟:当易定制性与身份系统结合时,风险会被放大。随着云服务的普及,企业必须优先制定稳健政策来防范此类混合威胁。