作者:来自 Elastic Brixton Pizzuti

公共部门组织面临复杂且持久的威胁 --- 38% 的公共部门组织表示他们的网络弹性不足,而中大型私营企业中这一比例仅为 10%。由于敏感数据和关键基础设施面临风险,各机构需要能够主动检测和快速调查的工具,同时确保数据始终处于安全边界内。

Elastic Security ------ 最近在 2025 年 Gartner SIEM 魔力象限中被评为 "远见者"------ 提供了一个综合平台,帮助公共部门组织强化威胁狩猎能力。在这篇博客中,我们将探讨真实案例、经过验证的工作流程以及 AI 驱动的功能,展示 Elastic 如何在威胁狩猎中成为变革者。

公共部门进行威胁狩猎的必要性

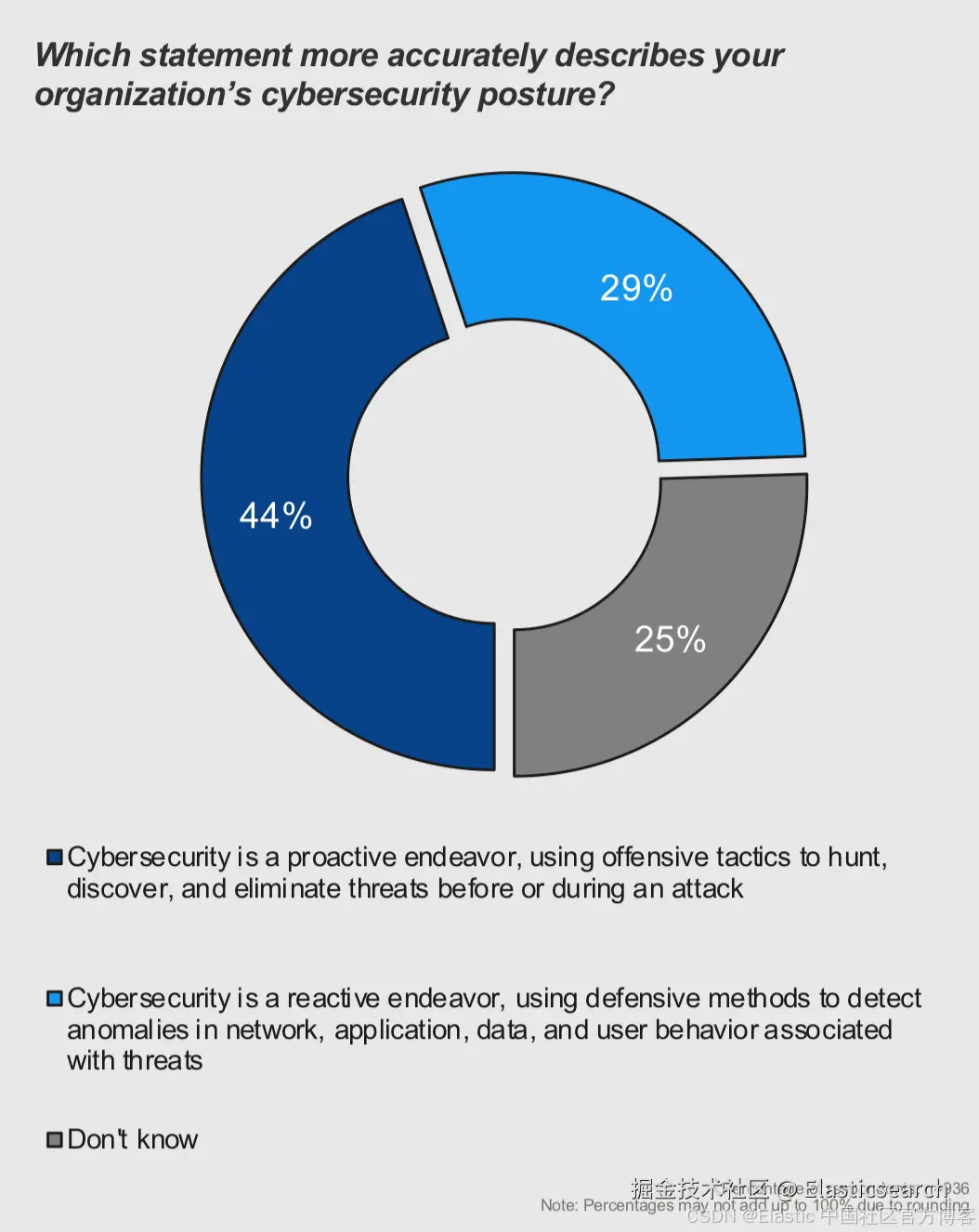

威胁狩猎是一种主动的网络安全策略,旨在寻找可能绕过传统安全防御的威胁。与被动措施不同,威胁狩猎专注于预判、识别并消除威胁于未然。对于公共部门组织而言,这种主动方式对保护敏感数据和维持关键基础设施的韧性至关重要。

上面的选项是 - 哪种说法更准确地描述了你所在组织的网络安全状况?:

-

Cyber security is a proactive endeavor, using offensive tactics to hunt, discover, and eliminate threats before or during an attack - 网络安全是一项主动的工作,利用进攻性策略在攻击发生前或进行中狩猎、发现并消除威胁

-

Cybersecurity is a reactive endeavor, using defensive methods to detect anomalies in network, application, data, and user behavior associated with threats- 网络安全是一项被动的工作,利用防御性方法检测与威胁相关的网络、应用、数据和用户行为中的异常

-

Dont know - 不知道

技术支撑

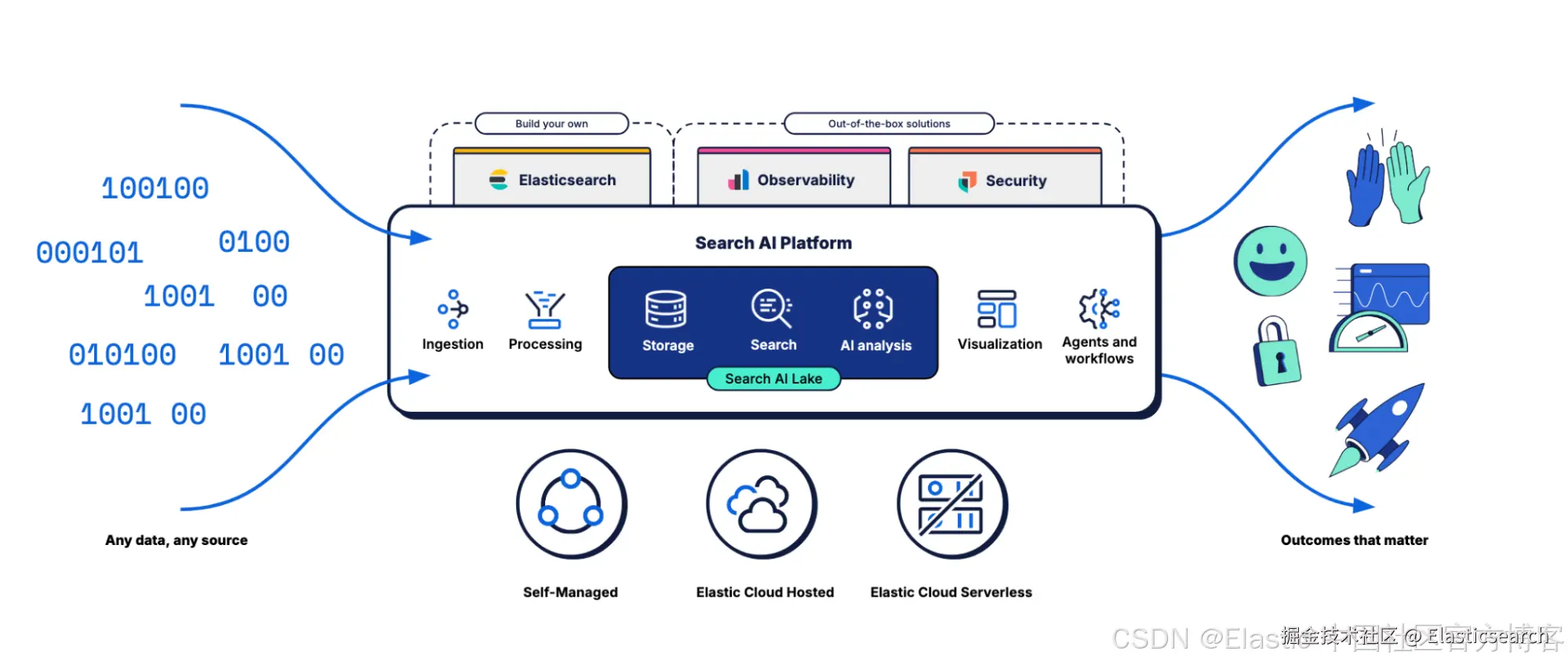

Elastic 提供了一套非常适合主动威胁检测和调查的工具。让我们深入了解使其不可或缺的技术特性:

1)分布式数据网格架构:Elastic 实现了来自多种来源的大规模数据的无缝摄取和处理。在公共部门中,分布式数据网格方法使安全团队能够快速摄取、处理并分析来自多个机构和地区的庞大且多样的数据流,从而确保关键基础设施上的威胁检测具有可扩展性、弹性和实时性。

2)用于可视化的 Kibana:Kibana 是 Elastic 直观的仪表板和可视化工具,使公共部门组织能够快速发现复杂安全数据中的异常、趋势和关联。这种可视化能力帮助他们在不同系统、管辖区和机密级别间做出更有依据的威胁狩猎决策。

3)Elastic 的性能:对于公共部门机构而言,Elastic 强大且可靠的搜索能力使其能够对来自不同部门、管辖区和关键基础设施系统的庞大多源数据集进行查询和关联。这使得对协同攻击的检测更快,并显著缩短了对可能影响公共安全或国家安全的威胁的响应时间。Elastic Security 帮助客户实现了以下成果:

- 年风险暴露减少 36%

- 安全事件和事故减少 90%

- 全职安全人员工时回收 74%,让团队能够专注于更具战略性的任务

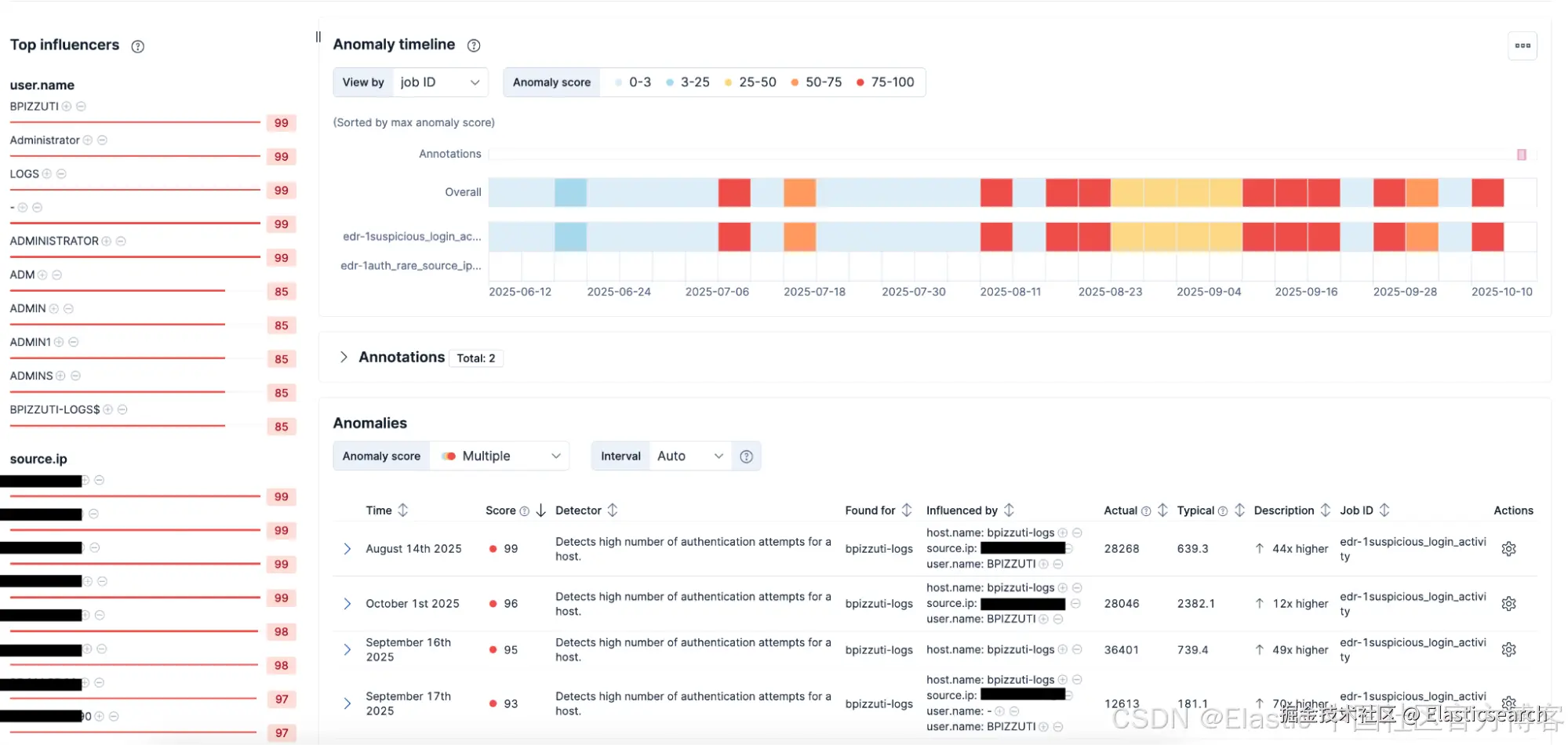

4)用于异常检测的机器学习(ML):Elastic 的 ML 功能能自动识别偏离正常行为的情况,帮助公共部门安全团队发现威胁、减少误报,并及早检测出细微的攻击模式。通过持续适应不断变化的环境,ML 加强了关键基础设施和公共服务的防御能力。事实上,客户报告称,借助 Elastic Security 的机器学习驱动异常检测,误报率降低了 75%。

使用 Elastic Security 的 AI 功能进行威胁狩猎

Elastic Security 集成了 AI 驱动的功能 ,加速了检测、调查和响应。在探索 Elastic 的 AI 功能之前,了解 Elastic Managed 大型语言模型(LLM)的基础非常重要。

Elastic Managed LLM:用于安全工作流的安全可扩展 AI

除了可以部署你自己的 LLM 模型外,Elastic Managed LLM 还将生成式 AI 的能力直接引入你的安全操作中,而无需承担托管或维护 AI 基础设施的复杂性。

Elastic Managed LLM 的主要功能包括:

-

完全托管且安全:托管于 Elastic Cloud 内,设计满足公共部门的合规和安全要求。注意:所有数据在传输中均加密。LLM 配置为零数据保留------模型不会存储任何提示或输出。

-

针对安全用例优化:经过微调以理解威胁情报、日志数据和事件响应工作流程

-

无缝集成 :与 Elastic Security 的功能如 Attack Discovery 和 Elastic AI Assistant 原生兼容

-

可扩展性能:处理大量数据和查询而不影响操作速度

借助 Elastic Managed LLM,公共部门安全团队可以在保持控制、隐私和合规的同时使用先进的 AI 功能。

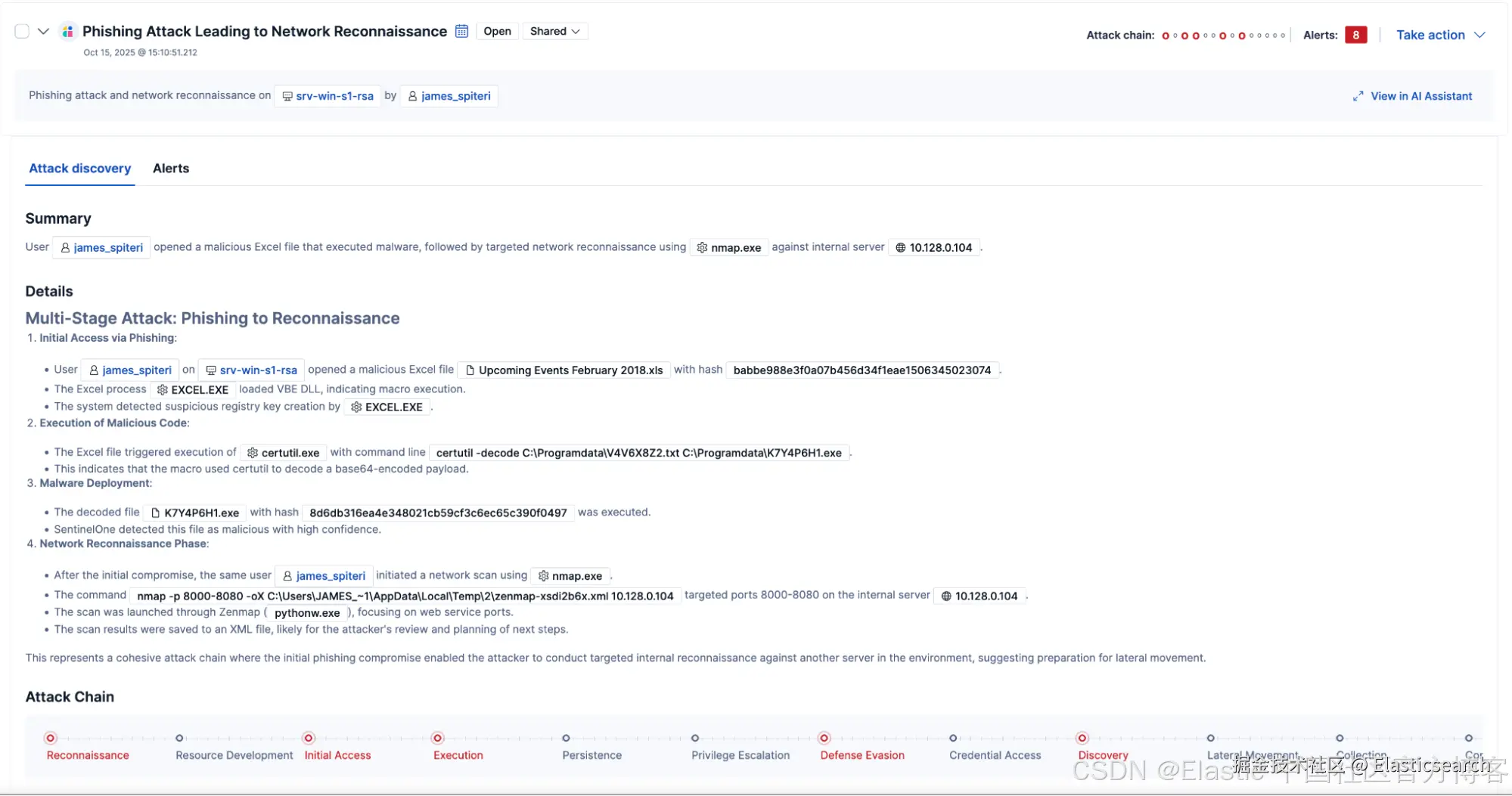

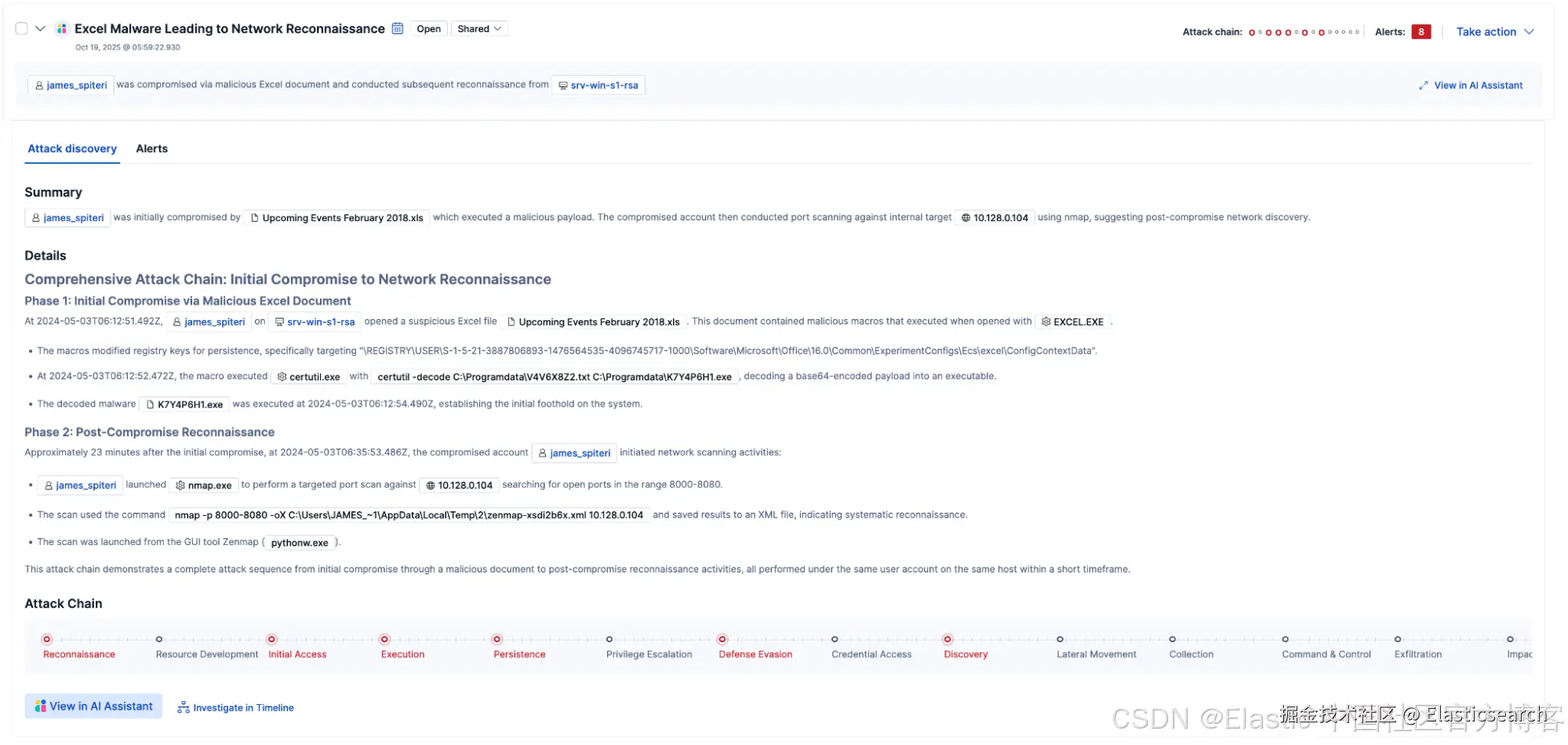

攻击发现:用 AI 揭示协同威胁

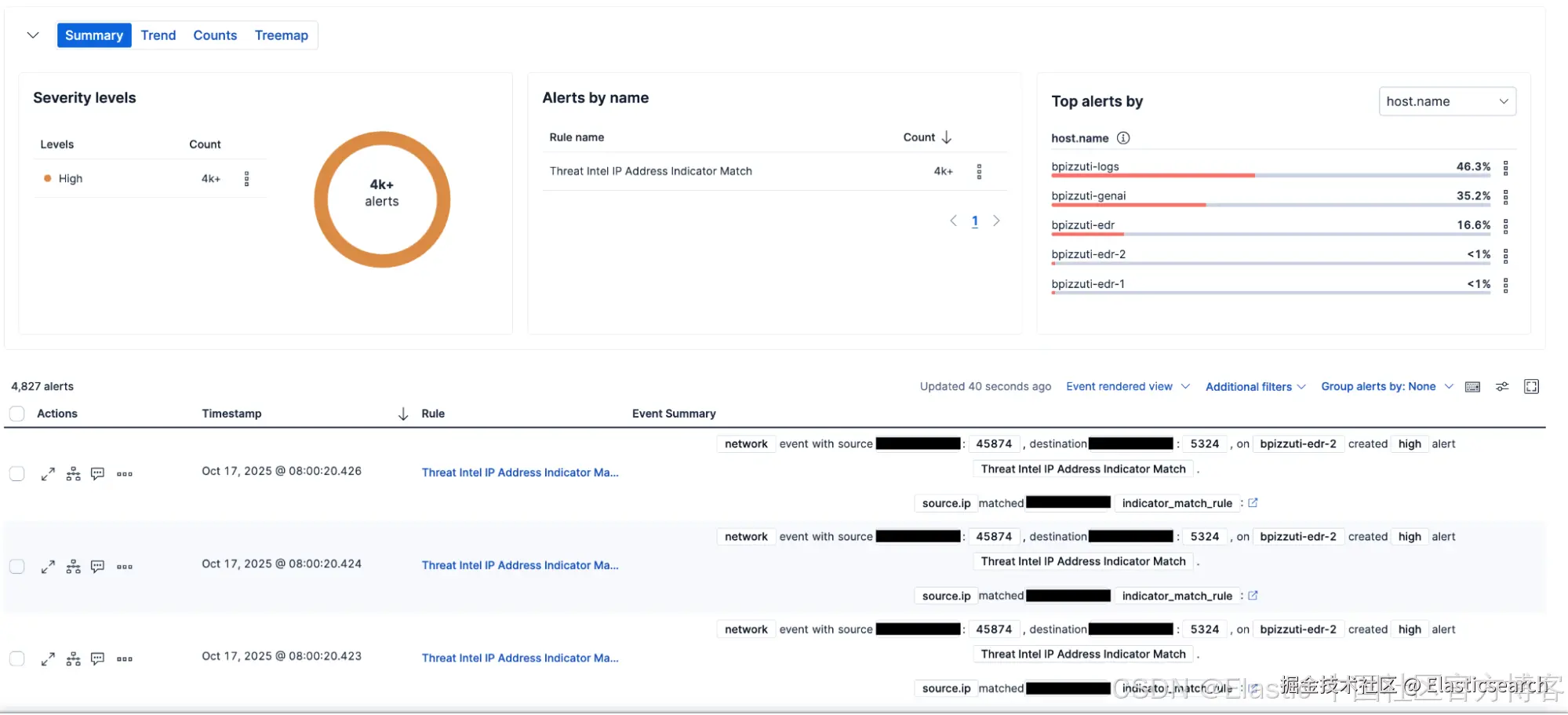

Elastic 的 Attack Discovery 功能利用 AI 揭示事件之间隐藏的联系,暴露可能被忽视的协同威胁。通过及早发现这些关联,公共部门安全团队可以打断复杂攻击,保护关键系统,并保障社区依赖的服务。

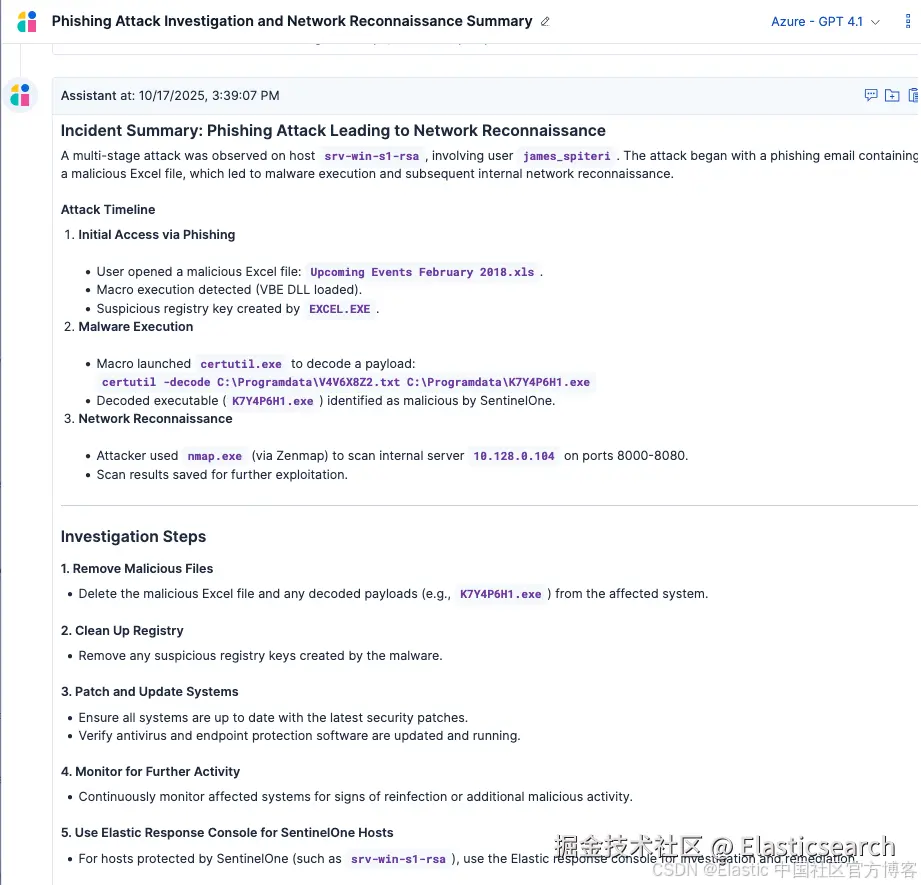

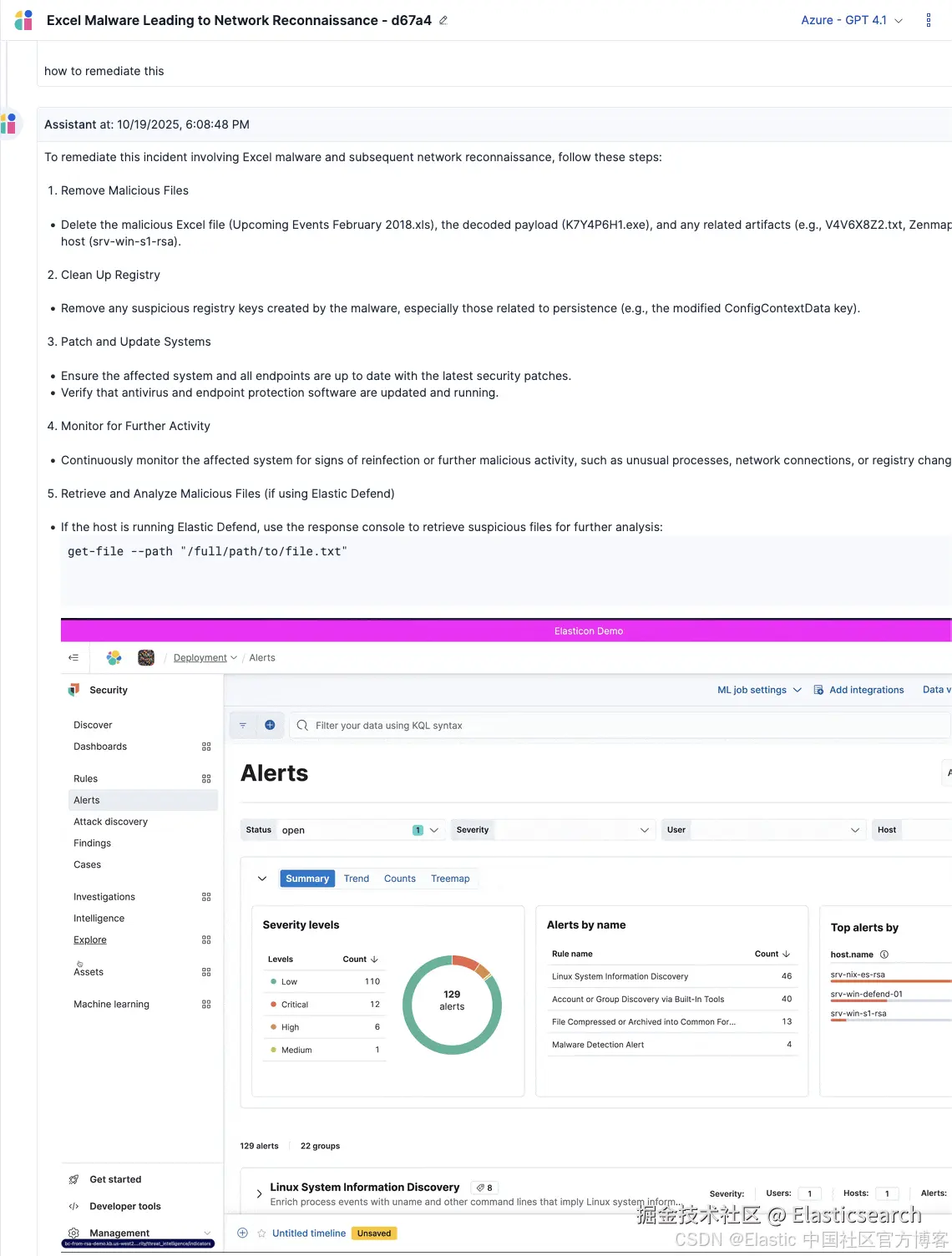

Elastic AI Assistant:你的安全操作副驾

Elastic AI Assistant 使公共部门安全团队能够将复杂数据转化为清晰、可操作的情报。通过指导调查、突出可疑活动并提供即时背景,它帮助分析师更快地从检测转向解决------加强关键基础设施和市民日常依赖服务的防御。

Elastic 如何检测和应对协同钓鱼攻击

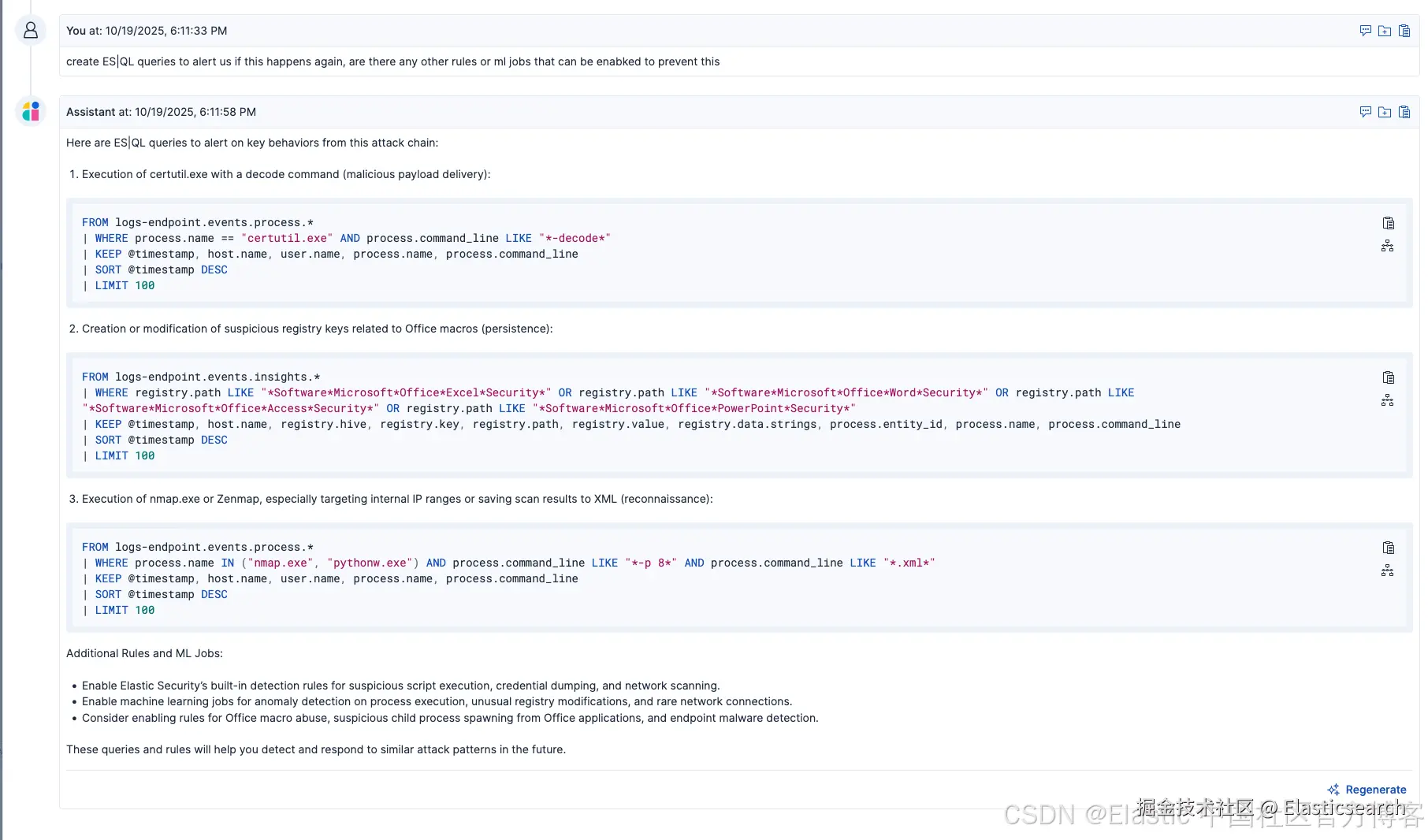

以下是 Elastic 的能力如何协同工作以检测和应对协同钓鱼攻击的方式。

1)ML 标记异常登录:你的 ML 任务检测到来自外国区域的失败登录激增,随后同一账户在几分钟内的成功登录突然增加。

2)时间线和仪表板确认模式:在 Kibana 中,时间线视图显示多个用户和终端的协同登录尝试。你识别出共同的用户代理和重叠的 IP 范围,确认这些活动是更大范围有组织行动的一部分。

3)攻击发现连接活动:Attack Discovery 将失败和成功的登录、相关的邮件网关警报以及终端登录聚合为单一的关联事件。它识别出可能的钓鱼诱饵、凭证收集活动以及随后的内部资源访问。

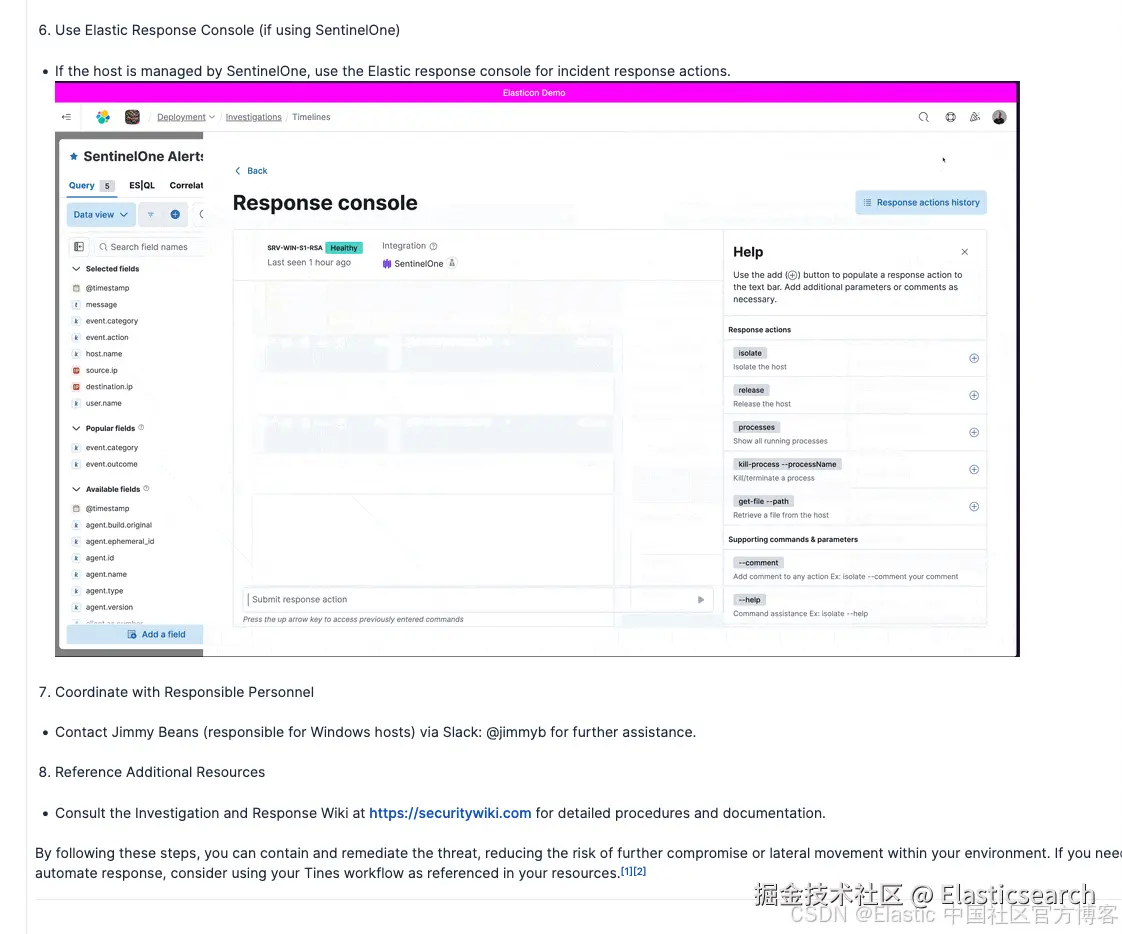

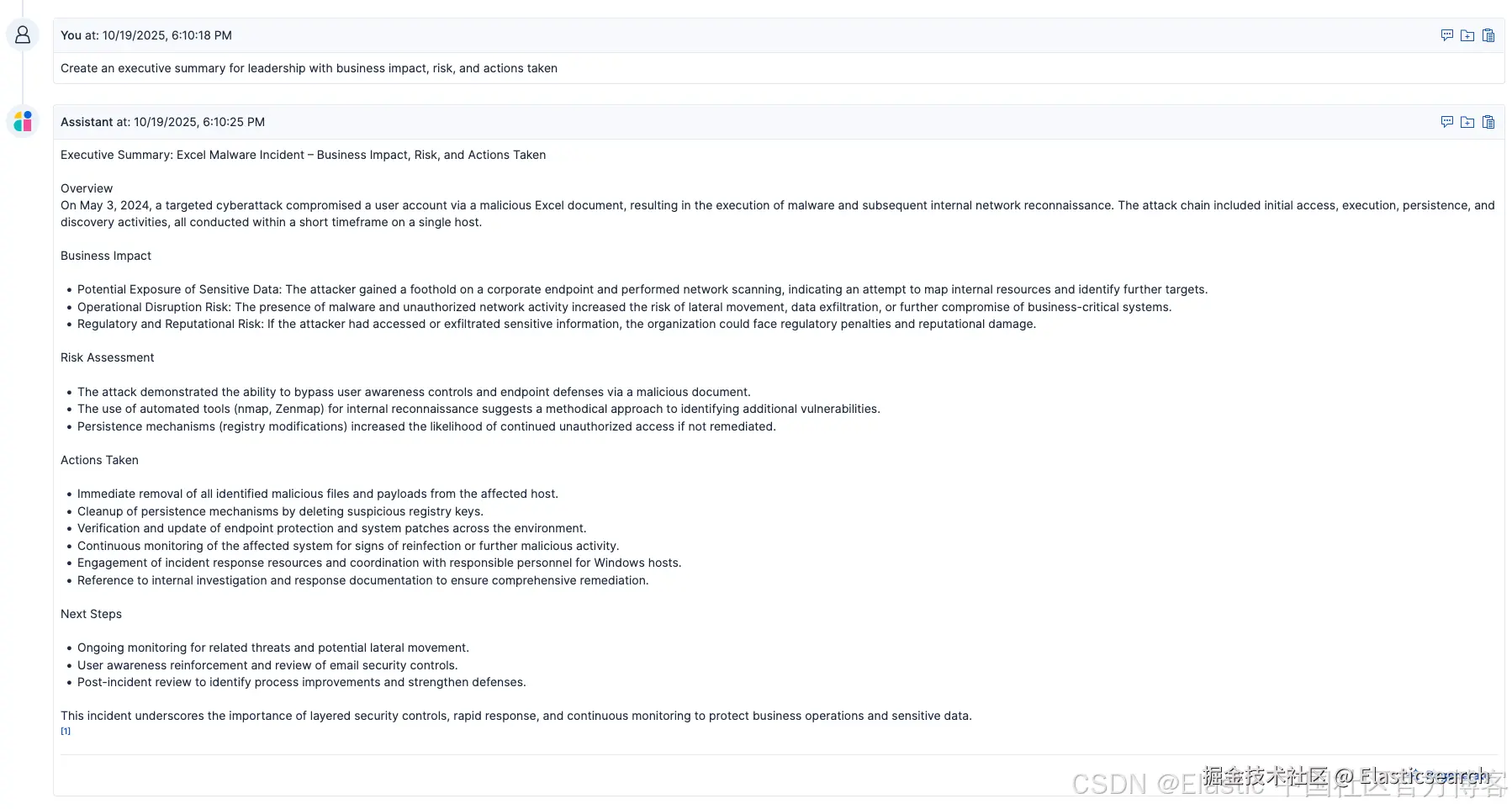

4)Elastic AI Assistant 加速调查:该助手生成结构化事件简报,详细说明受影响的账户、入侵途径、时间窗口以及高风险后续活动。它还会推荐遏制措施,如强制密码重置、会话撤销以及多因素认证(MFA)注册审查。

此外,Elastic AI Assistant 与你组织的上下文深度集成。你可以用它查询过去的事件、审查防火墙配置,并访问特定于组织的运营数据,确保每条建议和洞察都与独特环境相关。

5)分析师验证并遏制:分析师使用 Discover 通过审查 MFA 绕过事件、新创建的邮箱规则和异常 OAuth 授权来验证 Elastic AI Assistant 的建议。基于这些信息,安全分析师可以禁用受损账户、撤销令牌、隔离受影响终端,并阻止恶意 IP。

6)调查以正式报告结束:调查以简明报告收尾,涵盖范围、影响范围、当前状态以及推荐的后续步骤。该总结为合规、管理层审查以及持续提升安全态势提供了清晰记录。

7)分析师增强未来检测流程:分析师标记相关痕迹,针对诱饵指标创建新的检测规则,并使用新示例调整 ML 任务以提高准确性。他们还将检测时间和响应时间作为关键指标进行跟踪。

公共部门 Elastic 威胁狩猎的关键要点

Elastic Security 为公共部门组织提供了一个全面的、增强 AI 的平台,以提升其威胁狩猎能力。通过结合分布式数据网格架构、强大的搜索、先进的 ML 以及 Attack Discovery 和 Elastic AI Assistant 等 AI 功能,各机构能够主动识别和缓解威胁 ------ 保护敏感数据和关键基础设施,同时维持公众信任。

Elastic Managed LLM 旨在满足公共部门组织的独特需求。它将先进的 AI 能力与政府环境所需的安全性、合规性和可扩展性相结合。在 Elastic 的安全架构内运行,它支持自然语言查询、上下文威胁分析和自动化调查辅助,同时不会将敏感数据暴露给外部系统。通过针对公共部门威胁狩猎中常见的多源、多样化数据集定制模型,Elastic 确保各机构能够利用 AI 加速检测和响应,同时保持严格的数据治理和法规合规。

相关资源:

本篇博客中描述的任何功能或特性发布及时间完全由 Elastic 自行决定。任何当前不可用的功能或特性可能无法按时或根本无法提供。

在本博客中,我们可能使用或引用了第三方生成式 AI 工具,这些工具由其各自所有者拥有和运营。Elastic 对第三方工具没有控制权,也不对其内容、操作或使用承担任何责任或义务,也不对你使用这些工具可能产生的任何损失或损害负责。在使用 AI 工具处理个人、敏感或机密信息时,请谨慎操作。你提交的任何数据可能会被用于 AI 训练或其他用途。无法保证你提供的信息将被安全或保密地保存。你在使用任何生成式 AI 工具前,应熟悉其隐私政策和使用条款。

Elastic、Elasticsearch 及相关标识是 Elasticsearch B.V. 在美国及其他国家的商标、标识或注册商标。所有其他公司和产品名称均为其各自所有者的商标、标识或注册商标。