一、引言

背景:网络架构的演进与挑战

随着云计算的演进,VPC因其卓越的安全性和隔离性,已逐步取代经典网络成为主流。然而,企业在从经典网络向VPC迁移的过程中,常面临一段长期的"混合架构"共存期。作为一名CD持续部署工程师,VPC实例与经典网络资源的通信,此链路的任何抖动都会直接导致云产品部署失败、服务中断,成为部署流程中的瓶颈,阻塞云产品的快速迭代。

挑战:为何连通性问题频发?

两种网络模型在底层架构、安全策略与路由机制上截然不同,这使得它们之间的访问路径变得复杂,极易因配置不当导致网络不通。

解决方案:系统性排查指南

本文将从一个具体的网络连通性故障出发,呈现一套端到端排查思路,协助快速定位并解决VPC与经典网络之间的访问障碍。

二、VPC概述

专有网络VPC是一个隔离的网络环境,专有网络之间逻辑上彻底隔离。

每个VPC都由一个私网网段、一个路由器、至少一个交换机组成。

每个VPC都有一个独立的隧道号,一个隧道对应一个VPC网络。

可以通过安全组、白名单的方式控制资源的访问。

三、问题描述

在专有云环境中,有一个VPC,VPC中的一个实例无法通过curl vpcenv.xy.net访问经典网络中的某个服务。具体表现为:

- 在VPC中的ECS实例上执行

curl vpcenv.xy.net命令时,返回连接超时或无法解析主机名。

四、排查步骤

1. 检查DNS解析

首先,确认DNS解析是否正常。使用nslookup或dig命令来检查域名解析情况。

nslookup vpcenv.xy.net如果DNS解析失败,可能的原因包括:

- DNS服务器配置错误

- DNS服务器不可达

- 域名不存在

解决方法:

- 确认实例的DNS配置是否正确。

- 如果使用自定义DNS服务器,确保其配置正确且可达。

- 检查域名是否正确,并确认域名解析记录是否正确配置。

如果nslookup不能正确解析,可以进一步使用dig命令进行详细检查:

dig vpcenv.xy.net分析结果:

- 查看

dig命令的输出,确认是否有A记录或CNAME记录。 - 检查是否存在NXDOMAIN(域名不存在)或其他错误信息。

示例输出:

; <<>> DiG 9.11.4-P2-RedHat-9.11.4-26.P2.el7_8.5 <<>> vpcenv.xy.net

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NXDOMAIN, id: 50246

;; flags: qr rd ra; QUERY: 1, ANSWER: 0, AUTHORITY: 1, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 4096

;; QUESTION SECTION:

;vpcenv.xy.net. IN A

;; AUTHORITY SECTION:

xy.net. 172800 IN SOA ns1.xy.net. hostmaster.xy.net. 2023100101 7200 3600 1209600 86400

;; Query time: 28 msec

;; SERVER: 100.100.2.136#53(100.100.2.136)

;; WHEN: Thu Oct 05 12:34:56 UTC 2023

;; MSG SIZE rcvd: 104在这个示例中,status: NXDOMAIN表示域名不存在。这可能是由于域名配置错误或DNS服务器问题。

2. 检查/etc/resolv.conf配置

如果DNS解析异常,可能是由于/etc/resolv.conf文件配置错误导致的。检查该文件的内容,确保DNS服务器地址配置正确。

cat /etc/resolv.conf示例输出:

nameserver 100.100.2.136

nameserver 100.100.2.138如果配置不正确,可以手动编辑/etc/resolv.conf文件,添加正确的DNS服务器地址。

sudo vim /etc/resolv.conf修改为:

nameserver 100.100.2.136

nameserver 100.100.2.138保存并退出编辑器,然后重新测试DNS解析。

nslookup vpcenv.xy.net

dig vpcenv.xy.net3. 检查网络连通性

如果DNS解析正常,下一步是检查网络连通性。可以使用ping和telnet命令来检查目标IP地址的连通性。

ping <目标IP地址>

telnet <目标IP地址> <端口号>如果ping或telnet失败,可能的原因包括:

- 安全组规则限制

- 路由表配置错误

- 目标IP地址不可达

解决方法:

- 检查VPC的安全组规则,确保允许出站流量到目标IP地址和端口。

- 检查VPC的路由表,确保存在正确的路由条目,指向经典网络的目标IP地址。

- 确认目标IP地址是否可达,可以通过其他网络工具(如

traceroute)进一步排查。

本文详细介绍安全组规则限制,其核心原则是 "双向规则需同时匹配源 / 目标 IP、端口和协议"

安全组规则限制的排查需要从双向规则匹配 (VPC 实例安全组的出站规则 + 经典网络资源安全组的入站规则)和规则细节匹配(端口、IP 范围、协议)两方面入手,具体步骤如下:

1)明确排查对象:双向安全组

VPC 实例访问经典网络资源时,需同时检查两类安全组:

- VPC 实例所属的安全组:需允许 "出站流量" 到经典网络资源的 IP 和端口(即 VPC 实例主动发起的请求能否出去)。

- 经典网络资源所属的安全组:需允许 "入站流量" 来自 VPC 实例的 IP 和端口(即经典网络资源能否接收 VPC 实例的请求)。

2)定位安全组

找到 VPC 实例和经典网络资源,记录两者绑定的安全组 ID。

3)检查 VPC 实例安全组的 "出站规则"

- 核心检查点 1 :是否存在允许访问 "经典网络资源 IP / 网段" 的规则。

- 例如:目标地址是否包含经典网络资源的 IP(如

10.1.2.3)或所属网段(如10.1.0.0/16)。

- 例如:目标地址是否包含经典网络资源的 IP(如

- 核心检查点 2 :是否允许目标端口(如 80、443 或业务端口)和协议(TCP/UDP)。

- 例如:规则的 "端口范围" 是否包含目标端口(如

80/80或1-65535),"协议" 是否为业务使用的 TCP(多数场景)。

- 例如:规则的 "端口范围" 是否包含目标端口(如

- 核心检查点 3:规则是否生效(状态为 "启用",无过期时间限制)。

示例(不合规场景) :若 VPC 实例安全组出站规则仅允许访问192.168.0.0/16网段,而经典网络资源 IP 为10.1.2.3,则规则不匹配,请求被拦截。

4)检查经典网络资源安全组的 "入站规则"

进入经典网络资源的安全组配置,查看 "入站规则"。

- 核心检查点 1 :是否允许来自 "VPC 实例 IP / 网段" 的流量。

- 例如:源地址是否包含 VPC 实例的私有 IP(如

172.16.3.4)或 VPC 所属网段(如172.16.0.0/16)。

- 例如:源地址是否包含 VPC 实例的私有 IP(如

- 核心检查点 2 :是否允许目标端口(与 VPC 实例访问的端口一致)和协议。

- 例如:若 VPC 实例访问经典网络的 3306 端口(MySQL),则入站规则需放行 3306 端口的 TCP 流量。

- 核心检查点 3:规则优先级是否正确(低优先级数字的规则优先生效,避免被 "拒绝" 规则覆盖)。

示例(不合规场景) :经典网络资源安全组入站规则仅允许10.0.0.0/8网段访问,而 VPC 实例 IP 为172.16.3.4,则规则不匹配,请求被拦截。

5)规则细节验证:避免 "隐性不匹配"

-

IP / 网段格式错误:

- 检查目标 / 源地址是否为 CIDR 格式(如

10.1.2.0/24),而非单个 IP 加子网掩码(如10.1.2.0 255.255.255.0,部分云厂商不支持)。 - 避免使用 "0.0.0.0/0"(允许所有 IP)时误写成 "0.0.0.0"(单个 IP,无效)。

- 检查目标 / 源地址是否为 CIDR 格式(如

-

端口范围错误:

- 单个端口需写为

80/80(而非80,部分云厂商要求格式为 "起始 / 结束")。 - 端口范围需包含目标端口(如访问 443 端口,规则写

443/443或1-65535均有效,写80/400则无效)。

- 单个端口需写为

-

协议不匹配:

- 若业务用 TCP 协议(如 HTTP、MySQL),规则协议需选 "TCP",而非 "UDP" 或 "全部"(部分场景下 "全部" 可能被限制)。

6)日志验证:确认是否被安全组拦截

7)测试与解决方案

-

临时放通测试:

- 若不确定规则是否匹配,可临时在 VPC 实例安全组出站规则中添加 "允许所有 IP(0.0.0.0/0)访问所有端口(1-65535)",同时在经典网络资源安全组入站规则中添加相同规则,再次用

telnet测试。 - 若临时放通后访问成功,说明原安全组规则存在限制,需按实际需求缩小范围(替换为具体 IP 和端口)。

- 若不确定规则是否匹配,可临时在 VPC 实例安全组出站规则中添加 "允许所有 IP(0.0.0.0/0)访问所有端口(1-65535)",同时在经典网络资源安全组入站规则中添加相同规则,再次用

-

添加正确规则:

- 针对 VPC 实例安全组(出站):规则方向:出站 → 目标地址:经典网络资源 IP / 网段 → 端口:目标端口 → 协议:TCP → 动作:允许。

- 针对经典网络资源安全组(入站):规则方向:入站 → 源地址:VPC 实例 IP / 网段 → 端口:目标端口 → 协议:TCP → 动作:允许。

4. 使用ss命令检查套接字状态

ss命令可以用来查看当前系统的网络连接状态,类似于netstat,但功能更强大。

ss -tuln-t:显示TCP连接-u:显示UDP连接-l:显示监听的端口-n:显示数字形式的地址和端口

分析结果:

- 查看是否有与目标IP地址相关的连接。

- 检查是否有异常的连接状态(如

TIME_WAIT、FIN_WAIT等)。

5. 使用dstat命令监控系统资源

dstat是一个多功能的系统性能监控工具,可以实时显示CPU、内存、磁盘I/O、网络流量等信息。

dstat -c -m -n -d-c:显示CPU使用情况-m:显示内存使用情况-n:显示网络流量-d:显示磁盘I/O

分析结果:

- 观察网络流量是否异常。

- 检查是否有高CPU或内存使用情况,可能导致网络请求处理缓慢。

6. 使用mtr命令进行路径跟踪

mtr结合了ping和traceroute的功能,可以更详细地显示从本地到目标IP地址的路径情况。

mtr vpcenv.xy.net分析结果:

- 查看每一跳的延迟和丢包情况。

- 确认是否有特定的跳点导致网络延迟或丢包。

7. 使用tcpdump命令捕获网络流量

tcpdump是一个强大的网络抓包工具,可以捕获并分析网络流量。

sudo tcpdump -i eth0 host vpcenv.xy.net-i eth0:指定网络接口host vpcenv.xy.net:只捕获与该主机相关的流量

分析结果:

- 捕获并分析与目标主机的网络通信。

- 检查是否有异常的网络包(如重传、丢包等)。

8. 检查NAT网关和SNAT配置

如果VPC中的ECS实例没有公网IP,可能需要通过NAT网关或SNAT(Source NAT)来访问经典网络。确保NAT网关或SNAT配置正确。

解决方法:

- 检查NAT网关的配置,确保其能够转发来自VPC的流量到经典网络。

- 检查SNAT配置,确保VPC中的ECS实例能够通过SNAT访问经典网络。

9. 检查云产品权限ACL相关配置

如果VPC中的ECS实例仍然无法访问经典网络中的服务,可能是由于中间件未放通来自VPC网段的ACL(Access Control List)。

解决方法:

- 登录到中间件的管理控制台或者相关服务后台。

- 检查中间件的ACL配置,确保已放通来自VPC网段的访问。

10. 检查日志和监控

最后,查看相关的日志和监控数据,进一步定位问题。

解决方法:

- 查看VPC和经典网络的流日志,分析流量路径和状态。

- 使用云监控服务,查看网络流量和性能指标,确认是否存在异常。

五、解决方案示例

假设经过排查已经解决了域名解析问题,,发现问题是由于云产品中的相关服务未放通来自VPC网段的ACL导致的。以下是具体的解决步骤:

-

登录到中间件的管理后台。

-

查看ACL配置列表。

-

检查现有的ACL规则,确认是否包含VPC网段。

示例:假设VPC的网段是10.0.0.0/16

allow from 10.0.0.0/16

-

如果没有相应的规则,添加新的ACL规则。

添加新的ACL规则

sudo iptables -A INPUT -s 10.0.0.0/16 -p tcp --dport 80 -j ACCEPT

sudo iptables -A INPUT -s 10.0.0.0/16 -p tcp --dport 443 -j ACCEPT -

保存并应用新的ACL规则。

sudo service iptables save

sudo service iptables restart -

重新测试网络连通性。

curl vpcenv.xy.net

六、思考-AI诊断

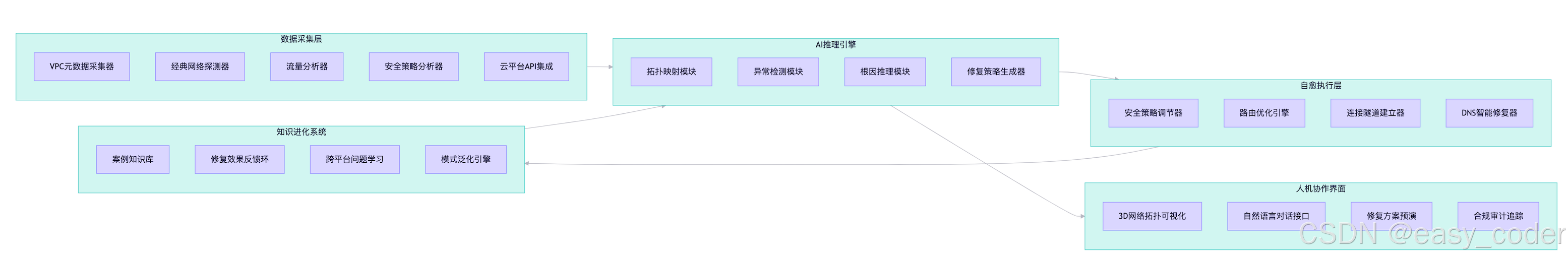

如何实现从"人工经验驱动"到"AI智能驱动"的运维范式转型:设计一款专门用于诊断和修复VPC到经典网络连通性问题的AI Agent

1. 整体设计方案

2. 核心功能模块

模块一:智能诊断引擎

模块二:多维数据采集引擎

模块三:多维度检测体系

-

网络层检测

-

ICMP连通性测试

-

TCP端口检测

-

路由追踪分析

-

MTU匹配检查

-

......

-

-

配置层检测

-

路由表规则验证

-

安全组策略规则检测

-

网络ACL规则检测

-

VPC对等连接状态

-

......

-

-

服务层检测

-

端点服务可用性

-

DNS解析验证

-

负载均衡器配置

-

NAT网关状态

-

......

-

3. 核心算法

-

路由智能分析算法

-

安全策略检测算法

-

知识图谱(知识进化系统)

-

自愈执行引擎

-

......

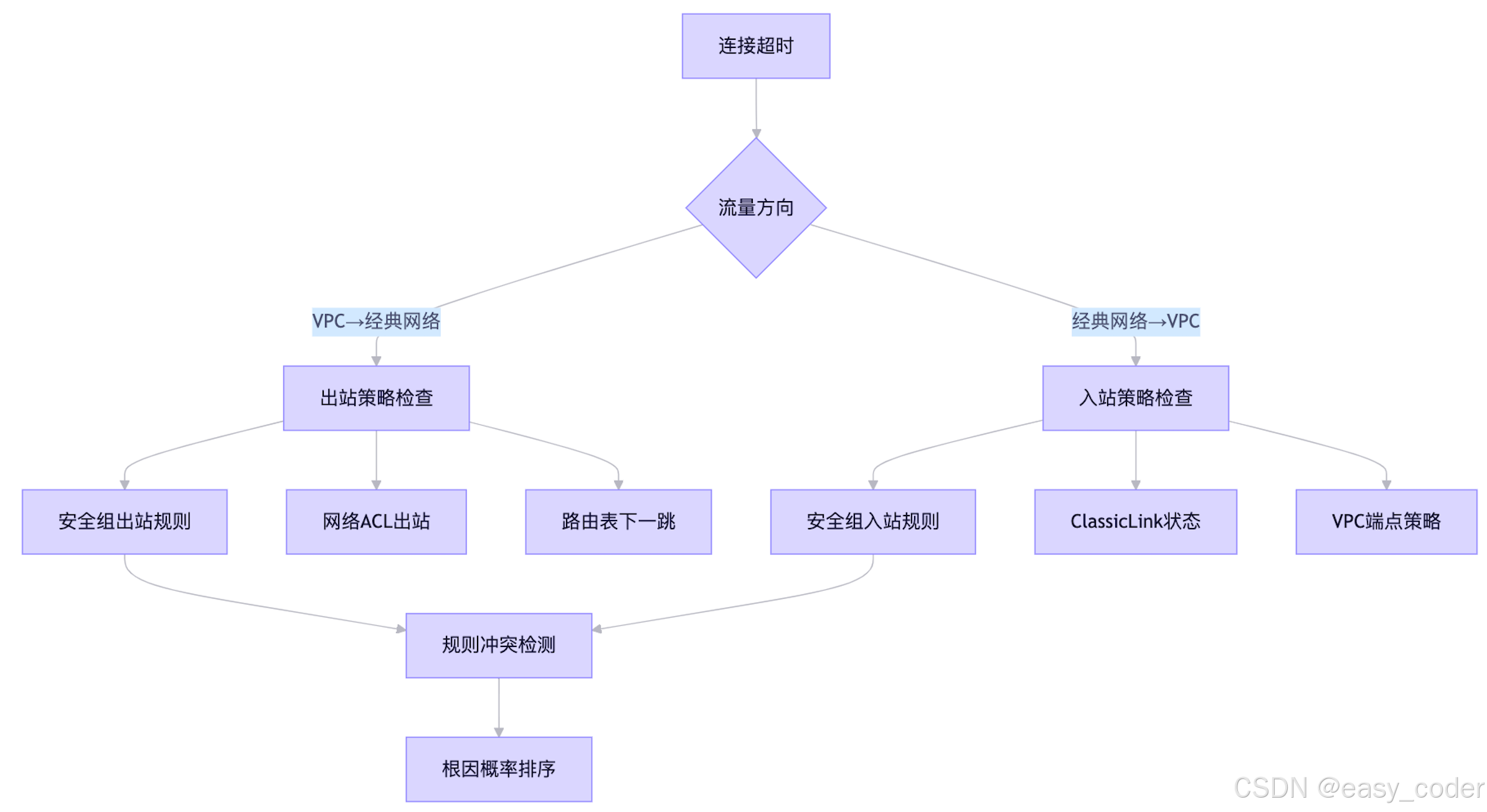

举例:安全策略+AI推理构建因果推理图,将观测到的症状映射到可能的根本原因:

七、总结

通过上述步骤,可以系统地排查和解决VPC访问经典网络不通的问题。在实际操作中,建议逐步排查每个可能的故障点,并结合日志和监控数据进行分析。

最后引入对该问题的思考:传统的分步排查手册,正是训练AI Agent最宝贵的"教材"。日常工作中我们的目标不应止步于优化手册,而是要将它转化为驱动AI的核心数据资产 。构建于此的AI Agent将不再是一个简单的工具,而是企业的网络自治中枢------它能够实时解读监控数据、自动关联故障点、执行闭环修复,并最终通过自然语言向工程师汇报根本原因与处置结果。让部署运维从"手动驾驶"正式迈入"自动驾驶"。