目录

[1. 云化场景下的"数据信任"难题](#1. 云化场景下的“数据信任”难题)

[2. 合规要求下的"全链路防护"压力](#2. 合规要求下的“全链路防护”压力)

[3. 内部威胁与"权限滥用"风险](#3. 内部威胁与“权限滥用”风险)

三、openGauss安全架构的设计理念:纵深防御与全生命周期防护

四、openGauss分层安全防护技术:从访问控制到审计监控

[1. 访问控制层:从"粗放授权"到"精细化管控"](#1. 访问控制层:从“粗放授权”到“精细化管控”)

[2. 数据加密层:从"传输存储"到"全密态计算"](#2. 数据加密层:从“传输存储”到“全密态计算”)

[3. 防篡改层:账本数据库与数据完整性校验](#3. 防篡改层:账本数据库与数据完整性校验)

[4. 审计与监控层:统一审计与异常检测](#4. 审计与监控层:统一审计与异常检测)

[1. 金融行业:满足"等保三级"与金融合规](#1. 金融行业:满足“等保三级”与金融合规)

[2. 政务行业:支撑敏感数据保护与合规](#2. 政务行业:支撑敏感数据保护与合规)

[3. 医疗行业:保护患者隐私与医疗数据安全](#3. 医疗行业:保护患者隐私与医疗数据安全)

在数据成为企业核心资产的今天,数据安全已不再是"附加需求",而是支撑业务合规、用户信任、企业生存的"底线要求"。金融行业的交易数据泄露、政务领域的敏感信息篡改、医疗行业的患者隐私泄露等事件,不仅会导致巨额经济损失,更会摧毁用户对企业的信任。

openGauss作为面向企业级场景的开源关系型数据库,以"纵深防御"为核心设计理念,构建了覆盖"访问控制-数据加密-防篡改-审计监控"的全生命周期安全防护体系,通过全密态计算、账本数据库、三权分立等创新技术,为企业数据安全提供了端到端的保障,同时适配金融、政务、医疗等行业的合规要求,实现了安全技术与业务需求的深度融合。

一、什么是openGauss,如何使用?

部署方式多种多样,此处主要通过Centos7.6系统进行部署演示

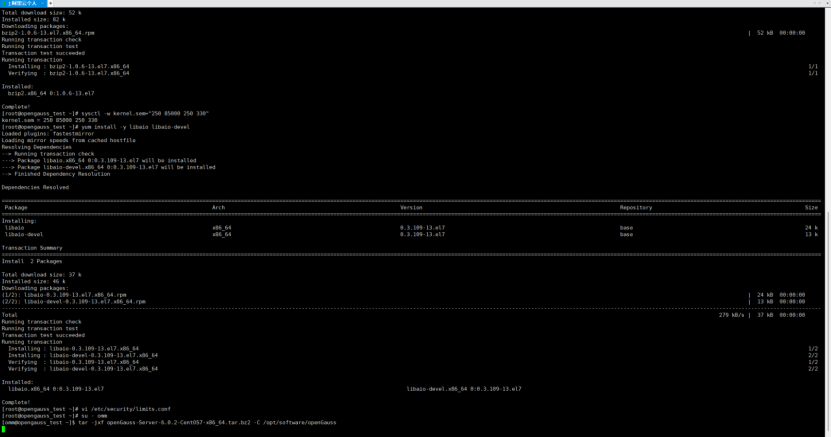

- 部署流程

bash

#创建omm普通用户账号

groupadd dbgroup

useradd -g dbgroup omm

#设置密码

passwd omm

#创建部署目录并授权

mkdir -p /opt/software/openGauss

chown -R omm:dbgroup /opt/software/openGauss

chmod -R 755 /opt/software/openGauss

#初始化准备

yum install -y bzip2

sysctl -w kernel.sem="250 85000 250 330"

yum install -y libaio libaio-devel

vi /etc/security/limits.conf

#结尾添加如下内容:

omm soft nofile 65536

omm hard nofile 65536

su - omm

#上传安装包

rz

tar -jxf openGauss-Server-6.0.2-CentOS7-x86_64.tar.bz2 -C /opt/software/openGauss

cd /opt/software/openGauss/simpleInstall

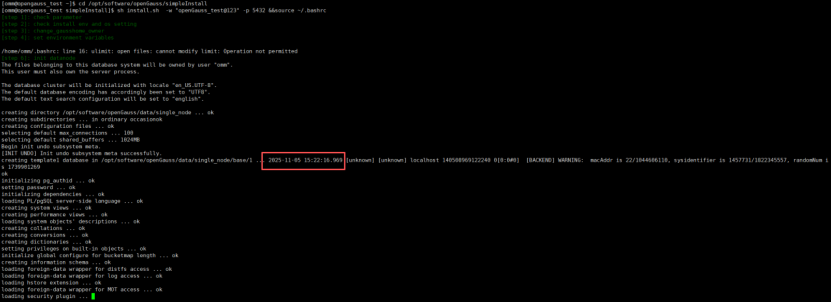

bash

#启动部署脚本

sh install.sh -w "openGauss_test@123" -p 5432 &&source ~/.bashrc

#查看进程,验证是否启动成功

ps ux | grep gaussdb

gs_ctl query -D /opt/software/openGauss/data/single_node

gsql -p 5432 -d postgres -U omm -r

- sql执行测试

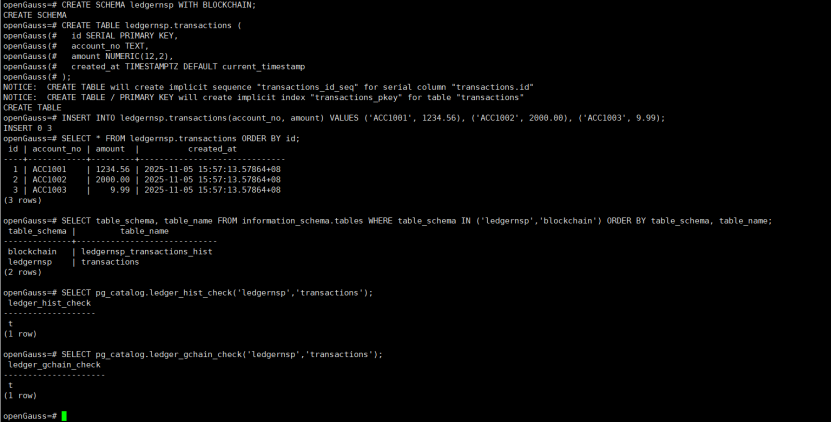

账本(Ledger / 防篡改)功能测试 ------ 创建账本 schema 与表、插入、校验

sql

-- 1) 创建防篡改(账本)schema

CREATE SCHEMA ledgernsp WITH BLOCKCHAIN;

-- 2) 在 ledger schema 中创建用户表(该表将成为防篡改表)

CREATE TABLE ledgernsp.transactions (

id SERIAL PRIMARY KEY,

account_no TEXT,

amount NUMERIC(12,2),

created_at TIMESTAMPTZ DEFAULT current_timestamp

);

-- 3) 插入若干条记录

INSERT INTO ledgernsp.transactions(account_no, amount) VALUES ('ACC1001', 1234.56), ('ACC1002', 2000.00), ('ACC1003', 9.99);

-- 4) 查询数据(验证可读)

SELECT * FROM ledgernsp.transactions ORDER BY id;

-- 5) 查看系统生成的历史/全局表(简单列出相关表)

SELECT table_schema, table_name FROM information_schema.tables WHERE table_schema IN ('ledgernsp','blockchain') ORDER BY table_schema, table_name;

-- 6) 校验防篡改一致性(返回 t 或 f)

SELECT pg_catalog.ledger_hist_check('ledgernsp','transactions');

-- 7) (可选)查看全局一致性

SELECT pg_catalog.ledger_gchain_check('ledgernsp','transactions');

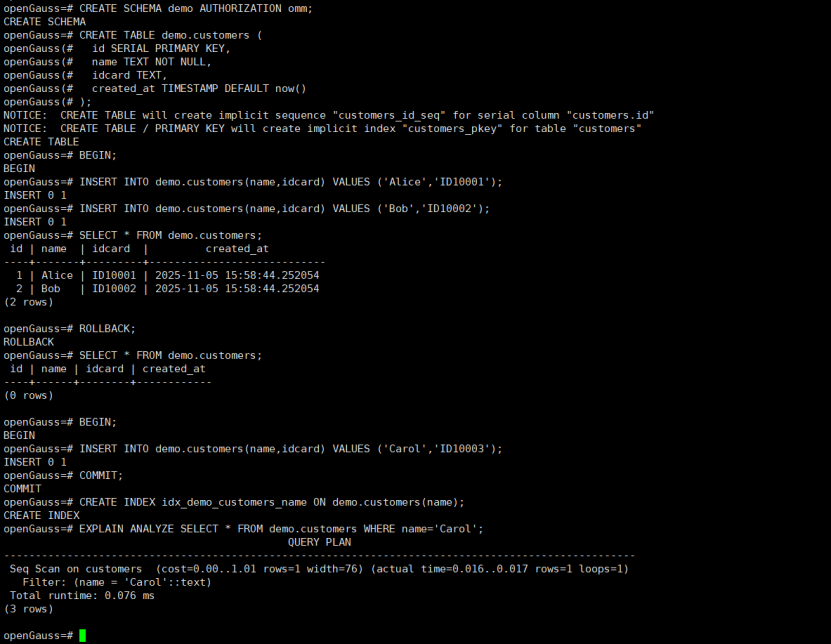

常规表/索引/事务/回滚(演示典型数据库操作)

sql

-- 1) 创建演示用 schema 与表

CREATE SCHEMA demo AUTHORIZATION omm;

CREATE TABLE demo.customers (

id SERIAL PRIMARY KEY,

name TEXT NOT NULL,

idcard TEXT,

created_at TIMESTAMP DEFAULT now()

);

-- 2) 插入/事务演示

BEGIN;

INSERT INTO demo.customers(name,idcard) VALUES ('Alice','ID10001');

INSERT INTO demo.customers(name,idcard) VALUES ('Bob','ID10002');

-- 查看未提交的事务内数据(同一会话)

SELECT * FROM demo.customers;

ROLLBACK; -- 回滚前两条插入

-- 3) 确认回滚结果(应为空)

SELECT * FROM demo.customers;

-- 4) 再次插入并提交

BEGIN;

INSERT INTO demo.customers(name,idcard) VALUES ('Carol','ID10003');

COMMIT;

-- 5) 创建索引并测试查询计划

CREATE INDEX idx_demo_customers_name ON demo.customers(name);

EXPLAIN ANALYZE SELECT * FROM demo.customers WHERE name='Carol';

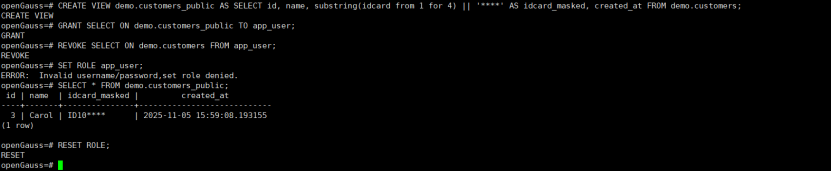

权限与列级/视图演示(模拟列权限隔离)

sql

-- 1) 创建一个仅允许部分列访问的视图(用于演示"隐私列隐藏")

CREATE VIEW demo.customers_public AS SELECT id, name, substring(idcard from 1 for 4) || '****' AS idcard_masked, created_at FROM demo.customers;

-- 2) 授权 app_user 仅能访问该视图,不直接访问原表

GRANT SELECT ON demo.customers_public TO app_user;

REVOKE SELECT ON demo.customers FROM app_user;

-- 3) 切换到 app_user 会话(在另一个 gsql 会话中用 app_user 登录)可以验证只能看到脱敏列

-- (在当前会话中,你可以模拟:SET ROLE app_user; SELECT * FROM demo.customers_public; SET ROLE omm;)

SET ROLE app_user;

SELECT * FROM demo.customers_public;

RESET ROLE;

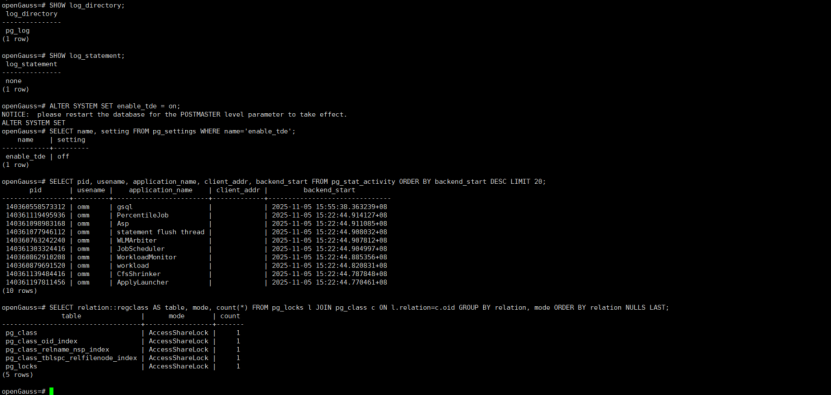

配置与调试检查(查看日志/参数/启用 TDE 示例)

sql

-- 查看当前日志目录与审计相关参数

SHOW log_directory;

SHOW log_statement;

-- 尝试开启 TDE(如果系统支持并已经配置 KMS,此参数可打开;仅设置参数不会自动配置 KMS)

ALTER SYSTEM SET enable_tde = on;

SELECT name, setting FROM pg_settings WHERE name='enable_tde';

-- 查看当前活动连接与锁(基本运维信息)

SELECT pid, usename, application_name, client_addr, backend_start FROM pg_stat_activity ORDER BY backend_start DESC LIMIT 20;

SELECT relation::regclass AS table, mode, count(*) FROM pg_locks l JOIN pg_class c ON l.relation=c.oid GROUP BY relation, mode ORDER BY relation NULLS LAST;

二、数字化时代数据安全的三大核心挑战

随着企业业务向云端迁移、数据量爆炸式增长、合规要求日趋严格,数据安全面临的挑战已从单一的"外部攻击防护",扩展为"全生命周期风险管控",具体可概括为三大痛点:

1. 云化场景下的"数据信任"难题

企业上云后,数据库服务器、存储设备由云厂商管理,数据的物理控制权转移,导致"数据可用不可见"的需求日益迫切。传统的存储加密、传输加密技术,无法解决"服务器端数据明文处理"的风险------云厂商管理员、黑客若突破权限,仍可窃取或篡改数据。例如,某公有云场景中,攻击者通过破解数据库账号,直接读取明文的用户支付信息,造成大规模隐私泄露。

2. 合规要求下的"全链路防护"压力

全球范围内的数据合规法规(如欧盟GDPR、中国《数据安全法》《个人信息保护法》)对数据的"收集-存储-使用-传输-销毁"全生命周期提出了严格要求。例如,《个人信息保护法》要求"处理敏感个人信息应当取得个人同意,且采取必要的安全保护措施";金融行业的《商业银行数据安全管理办法》要求"交易数据需加密存储,审计日志保留至少1年"。传统数据库的安全功能分散(如加密、审计独立配置),难以满足"全链路可追溯、全环节可管控"的合规需求。

3. 内部威胁与"权限滥用"风险

数据安全事件中,约60%来自内部人员的误操作或恶意行为(如管理员篡改财务数据、开发人员泄露用户信息)。传统数据库的"管理员权限过大"问题,导致内部人员可绕过安全控制访问敏感数据;同时,缺乏精细化的权限管控和操作审计,难以定位"谁在何时操作了哪些数据",给数据安全追溯带来极大困难。

三、 openGauss安全架构的设计理念:纵深防御与全生命周期防护

面对上述挑战,openGauss摒弃了"单点安全"的传统思路,采用"纵深防御"的设计理念,将安全能力嵌入数据库的每个环节,形成"访问控制-数据加密-防篡改-审计监控"的四层防护体系,实现数据全生命周期的安全管控。

其核心设计原则可概括为三点:一是"最小权限",确保每个用户、进程仅拥有完成任务所需的最小权限;二是"端到端加密",数据从客户端产生到服务器存储、从服务器传输到客户端展示,全程以密文形式存在或加密传输;三是"可追溯、可审计",所有数据操作均留下不可篡改的审计日志,支持安全事件的追溯与举证。

四、openGauss分层安全防护技术:从访问控制到审计监控

openGauss的四层安全防护体系并非简单的技术堆砌,而是层层递进、相互协同的有机整体,每一层都针对特定的安全风险,提供精细化的防护能力。

1. 访问控制层:从"粗放授权"到"精细化管控"

访问控制是数据安全的第一道防线,openGauss通过"三权分立+RBAC+行列级权限"的组合,实现了权限的精细化管控,杜绝权限滥用风险。

- 三权分立:权限相互制约

- 传统数据库中,管理员(如PostgreSQL的superuser)拥有所有权限,存在"一人篡改数据、全库无安全"的风险。openGauss支持"三权分立"权限模型,将数据库权限划分为系统管理员(SA)、安全管理员(SecAdmin)、审计管理员(AuditAdmin)三个独立角色:系统管理员(SA):负责数据库的日常运维(如创建表、备份数据),但无用户创建和权限分配权;

- 安全管理员(SecAdmin):负责用户创建、权限分配、密码策略管理,但无数据库运维和审计权;

- 审计管理员(AuditAdmin):负责配置审计策略、查看审计日志,但无用户管理和数据库操作权。

- 三个角色相互制约,任何单一角色无法完成"创建用户-分配权限-操作数据-删除审计日志"的完整流程,从根本上杜绝了内部人员的恶意操作。例如,某政务系统中,安全管理员创建用户后,需系统管理员分配表权限,审计管理员记录操作日志,任何角色无法单独访问敏感的公民信息。RBAC与资源标签:权限批量管控

- openGauss支持基于角色的访问控制(RBAC),管理员可将常用权限(如"查询用户表""更新订单表")打包为角色,再将角色授予用户,避免逐用户、逐权限的重复配置。同时,通过"资源标签"功能,将数据库资源(表、列、函数)按业务类型(如"金融交易""用户隐私")分组,管理员可针对标签配置统一的权限策略。例如,将所有包含身份证号、手机号的列标记为"隐私列",仅授权给安全管理员和指定业务用户,其他用户即使拥有表权限,也无法访问这些敏感列。行列级访问控制:数据可见性精准控制

- 针对"不同用户访问同一表,需看到不同数据"的场景,openGauss支持行级访问控制(RLS)和列级权限:行级访问控制:管理员可为表设置访问策略,例如"部门A的用户仅能查询部门A的订单数据",系统在查询时自动添加过滤条件,确保数据行级隔离;

- 列级权限:支持单独授予用户"查询表的某些列"权限,例如授予客服人员"查询订单表的订单号、金额列"权限,但拒绝访问"用户身份证号列"。

某电商平台采用行列级权限后,客服仅能看到用户的订单信息,无法获取手机号、地址等隐私数据,有效防止了用户信息泄露

2. 数据加密层:从"传输存储"到"全密态计算"

数据加密是保护数据机密性的核心手段,openGauss覆盖"传输-存储-使用"全环节的加密能力,解决了传统加密技术"服务器端明文处理"的风险。

- 传输加密:SSL/TLS保障数据传输安全

- openGauss支持SSL/TLS 1.2协议加密客户端与服务器之间的通信数据,采用高强度加密算法套件(如ECDHE-RSA-AES256-GCM-SHA384),防止数据在传输过程中被窃听或篡改。同时,客户端认证过程中,采用PBKDF2单向Hash算法处理密码,避免密码明文传输,有效抵御彩虹攻击。例如,某银行的手机银行APP与openGauss数据库通信时,通过SSL加密交易数据,确保用户转账信息不被拦截。存储加密:透明加密与字段加密结合

- openGauss提供两种存储加密方式,满足不同场景的需求:透明数据加密(TDE):对应用完全透明,数据写入磁盘时自动加密,读取时自动解密。采用"根密钥(RK)-主密钥(CMK)-数据加密密钥(DEK)"的三层密钥结构,RK由外部KMS(如华为云KMS)管理,CMK加密DEK,DEK加密表数据,确保密钥安全。支持AES-128-CTR和SM4-CTR两种算法,满足国密合规要求;

- 字段级加密:用户可对敏感字段(如身份证号、银行卡号)使用加密函数(如pgcrypto库的aes_encrypt)手动加密,仅拥有解密密钥的用户可通过aes_decrypt函数查看明文。

- 某政务系统采用TDE加密整个数据库,同时对"居民身份证号"字段额外加密,双重保障敏感数据安全。全密态计算:数据"可用不可见"的终极解决方案

- 传统加密技术仅能保护"传输中"和"存储中"的数据,数据在服务器端处理时仍需解密为明文,存在被窃取的风险。openGauss的全密态计算技术,实现了数据"从客户端加密、服务器端密态计算、客户端解密"的端到端防护:客户端加密:用户在客户端使用列加密密钥(CEK)对敏感数据加密,密文传输至服务器;

- 服务器端密态计算:服务器在不解密数据的情况下,直接对密文进行等值查询、聚合计算等操作(如"查询余额>1000的用户"),计算结果仍为密文;

- 客户端解密:客户端接收密文结果后,使用CEK解密为明文。

全密态计算依赖可信执行环境(TEE,如Intel SGX、华为鲲鹏TrustZone),确保加密密钥和计算过程不被服务器端恶意程序窃取。例如,某公有云场景中,用户将财务数据加密后存储在openGauss,云厂商管理员无法查看明文数据,仅用户可通过客户端解密查询,解决了"公有云数据信任"难题。

3. 防篡改层:账本数据库与数据完整性校验

数据篡改是企业面临的另一大安全风险,尤其是金融交易、审计日志、政务数据等场景,数据完整性直接关系到业务合规与信任。openGauss的账本数据库特性,通过"hash校验+不可篡改日志",实现了数据篡改的可识别与可追溯。

- 账本数据库的核心设计:hash链与历史追踪

- 账本数据库的核心是"防篡改用户表+历史表+全局区块表"的三位一体设计:防篡改用户表:用户创建表时指定WITH BLOCKCHAIN属性,表中自动添加hash列,每条数据的hash值由"数据内容+上一条数据的hash值"计算生成,形成链式结构;

- 历史表:记录表数据的所有变更(插入、更新、删除),每条记录包含操作类型、操作时间、数据旧hash、数据新hash,且历史表仅支持追加写入,不允许修改或删除;

- 全局区块表:按时间顺序记录所有防篡改表的操作SQL、操作用户、区块hash,区块hash由"当前区块内容+上一区块hash"生成,形成全局hash链。

- 这种设计使数据篡改会导致hash链断裂,用户可通过gs_ledger_verify函数校验表数据的完整性,若发现hash不匹配,可通过历史表和全局区块表追溯篡改操作的时间、用户和内容。典型应用场景:金融交易与政务审计

在金融场景中,银行将交易记录表设置为账本表,每笔转账记录的hash值与上一笔关联,若有人篡改交易金额,hash链会断裂,系统可立即发现;同时,历史表记录所有交易变更,满足金融审计"可追溯"的要求。在政务场景中,政务数据(如社保缴费记录)采用账本表存储,确保数据不被篡改,符合《政务数据共享开放条例》中"数据真实性"的要求。

4. 审计与监控层:统一审计与异常检测

安全防护不仅需要"事前预防",更需要"事后追溯"和"事中监控"。openGauss的审计与监控功能,通过"统一审计策略+异常检测",实现了数据操作的全链路管控。

- 统一审计:精细化审计策略与日志管理

- openGauss的统一审计功能支持按"用户、操作类型、资源标签"配置审计策略,例如:对"审计管理员"的所有操作进行审计;

- 对"隐私列"的查询、更新操作进行审计;

- 对"DROP TABLE""TRUNCATE TABLE"等高危操作进行审计。

- 审计日志记录操作时间、用户名、客户端IP、操作内容、执行结果等详细信息,支持按时间段、操作类型查询,且审计日志仅允许审计管理员查看,防止日志被篡改。例如,某企业配置"对所有用户的敏感列访问进行审计",当开发人员尝试查询用户身份证号时,审计日志会记录该操作,管理员可定期审计日志,发现未授权访问。AI辅助异常检测:从"被动审计"到"主动预警"

- 传统审计日志依赖人工分析,难以发现隐藏的异常行为(如"凌晨3点管理员批量下载用户数据")。openGauss结合AI4DB能力,通过时序预测和异常检测算法,自动识别数据库的异常操作:时序预测:采集CPU使用率、内存占用、SQL执行频率等指标,预测指标正常范围,若指标超出范围(如SQL执行频率突然激增),触发预警;

- 异常检测:分析SQL操作的"用户-时间-操作类型"模式,若发现异常模式(如普通用户执行DROP DATABASE操作、非工作时间批量查询敏感数据),立即告警。

例如,某电商平台通过openGauss的异常检测功能,发现某黑客破解普通用户账号后,尝试执行UPDATE操作篡改订单状态,系统及时阻断操作并告警,避免了订单欺诈

五、openGauss安全架构的行业落地:从合规到业务信任

openGauss的安全架构并非"技术炫技",而是深度适配行业合规要求,在金融、政务、医疗等领域实现了规模化落地,为企业业务安全提供了坚实支撑。

1. 金融行业:满足"等保三级"与金融合规

金融行业是数据安全要求最严苛的领域,需满足《信息安全等级保护基本要求》(等保三级)、《商业银行数据安全管理办法》等法规。openGauss的安全特性完美适配这些要求:

- 三权分立满足等保三级"权限分离"的要求;

- 全密态计算和TDE加密满足"数据传输、存储加密"的要求;

- 账本数据库满足"交易日志不可篡改"的要求;

- 统一审计满足"审计日志保留至少1年"的要求。

某国有银行采用openGauss作为核心交易数据库,通过三权分立控制管理员权限,TDE加密交易数据,账本数据库记录交易日志,顺利通过等保三级认证,同时实现了"交易零篡改、数据零泄露"的安全目标。

2. 政务行业:支撑敏感数据保护与合规

政务数据包含大量公民个人信息(如身份证号、社保记录),需满足《个人信息保护法》《政务数据安全管理办法》的要求。openGauss的行列级访问控制、动态数据脱敏、账本数据库特性,为政务数据安全提供了全方位保障:

- 行列级访问控制确保不同部门仅能访问权限内的政务数据;

- 动态数据脱敏对非授权用户隐藏敏感信息(如将身份证号显示为"1101011234");

- 账本数据库确保政务数据不被篡改,满足"政务数据真实性"要求。

某省政务云采用openGauss存储社保数据,通过动态数据脱敏,窗口工作人员仅能查看脱敏后的身份证号,避免隐私泄露;同时,账本数据库记录社保缴费记录,确保数据不被篡改,支撑政务服务的"可信"形象。

3. 医疗行业:保护患者隐私与医疗数据安全

医疗数据包含患者病历、诊断报告等敏感信息,需满足《医疗数据安全指南》中"隐私保护"的要求。openGauss的全密态计算和字段级加密,为医疗数据安全提供了解决方案:

- 患者病历采用字段级加密,仅主治医生可通过解密密钥查看明文;

- 医疗数据分析(如疾病统计)采用全密态计算,服务器端仅处理密文数据,不接触明文,保护患者隐私。

某医院采用openGauss存储电子病历,患者可通过手机APP解密查看自己的病历,医生仅能查看授权患者的病历,数据分析师通过全密态计算进行疾病统计,既满足医疗业务需求,又保护了患者隐私。

六、总结:安全架构是企业数字化的"信任基石"

在数字化时代,数据安全已不再是"成本中心",而是支撑企业业务创新、合规运营、用户信任的"核心资产"。openGauss的安全架构,通过"纵深防御"的设计理念和"全生命周期防护"的技术体系,解决了企业在云化、合规、内部威胁等场景下的安全痛点,同时通过行业定制化实践,为金融、政务、医疗等关键领域提供了安全可靠的数据库解决方案。

从技术层面看,openGauss的全密态计算、账本数据库、三权分立等创新技术,推动了数据库安全从"被动防护"向"主动防御"的演进;从业务层面看,其安全特性不仅满足了企业合规要求,更帮助企业建立了"数据可信"的形象,为业务拓展(如公有云服务、数据共享)奠定了基础。

随着数据安全法规的日趋严格和攻击手段的不断升级,数据库安全将成为企业数字化转型的"必修课"。openGauss通过开源生态,将企业级安全技术开放给全球开发者,不仅推动了数据库安全技术的进步,更助力企业在安全与创新之间找到平衡,为数字经济的高质量发展提供了坚实的数据安全保障。