大家好,我是MAI麦造!

最近深度体验了一下 Perplexity 推出的AI浏览器:Comet

第一天就给我带来了不小的震撼!WooC?还能这么玩?

但到了第二天! 感觉逐渐不对劲了...

Comet 是啥?

Comet浏览器由Perplexity AI开发,于2025年7月正式发布,是一款基于Chromium架构的AI原生浏览器。

基于 Chromium 开发,因此可以兼容绝大多数 Chrome 插件。

如果你是一个 Chrome 的重度用户,那么你可以几乎无痛的迁移。

最初定价200美元/月,10月后转为免费使用,通过深度集成AI功能,重新定义用户的网络浏览体验。

核心特色

- AI助手集成: 内置GPT、Claude、Gemini等多模型支持

- 跨标签页智能: 能够同时分析和处理多个网页内容

- 自动化任务: 可执行邮件发送、日程安排等复杂操作

- 语音控制: 支持自然语言交互

- 免费策略: 降低用户使用门槛

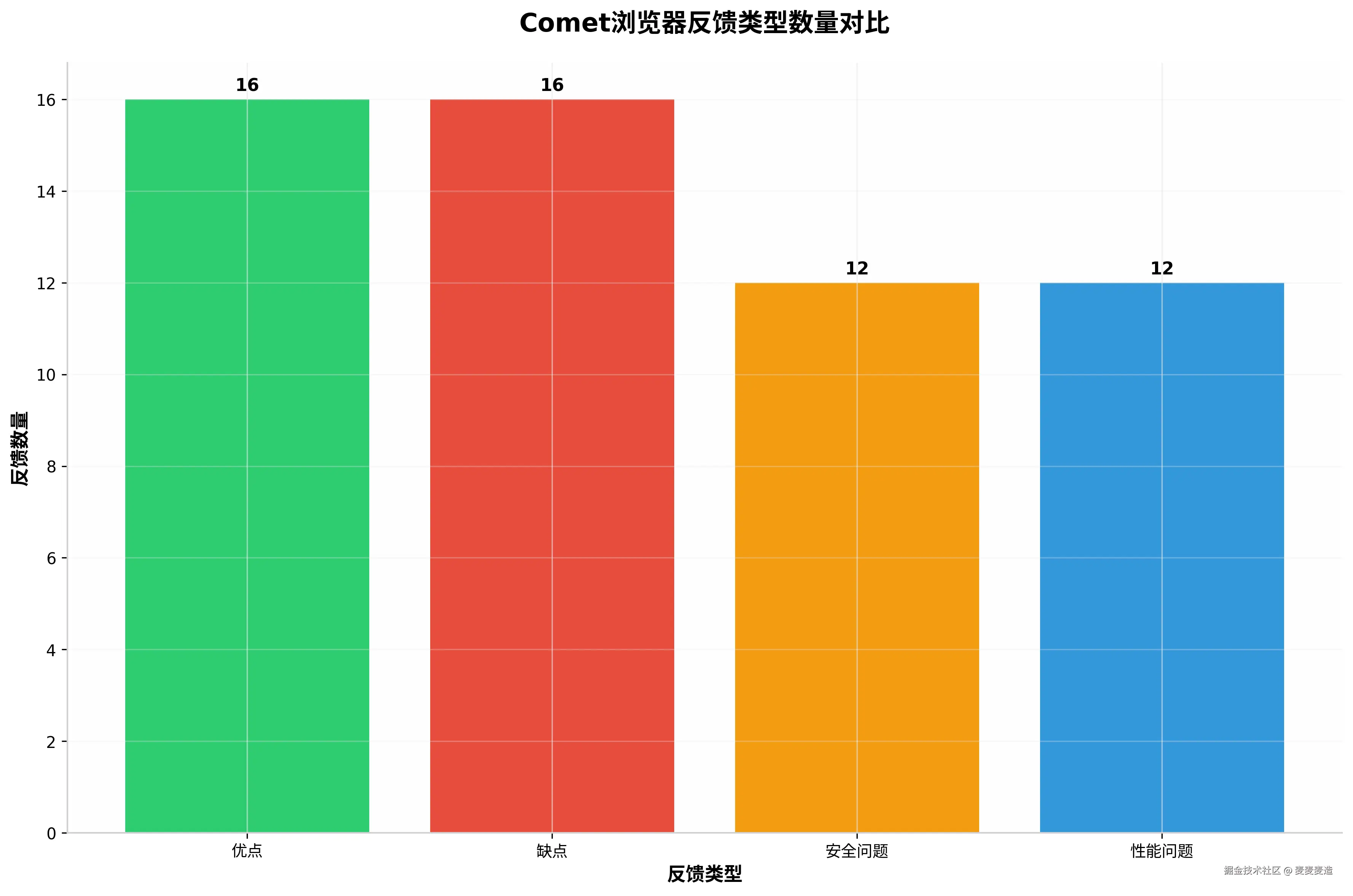

调研了市面上的用户反馈,优点还是比较多的。 但缺点、安全问题、性能问题同样不少!

先说优点:

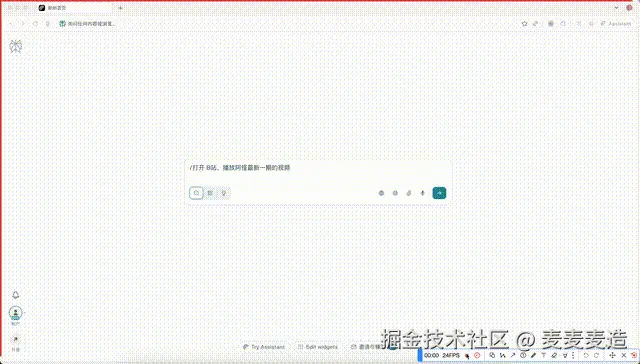

1. 自动执行操作

在对话前加上 / ,可以让浏览器自动执行任务。 例如:/打开B站播放阿怪的视频

它可以自动打开B站,然后找到阿怪,最后播放它的视频。

并且可以保存成一个快捷指令,下次可以很方便的使用。

这个功能还是比较实用的,在一些简单场景,它可以替代之前只需要使用 selenium 和 RPA 的操作。

但复杂场景,就别想了吧...

在很多文章中,说到它可以帮你抢票...

但抢过票的都知道,那肯定是不可能的啊😅

每一步的操作延迟都挺高的

买票到是有点可能。

2. 跨页面提问

查找资料或者比较详情的时候,经常会打开多个网页。 它支持引用多个网页的内容,然后直接进行提问。

感觉跟cursor 的交互有点像[🌚]

在右边的 Assistant 中,通过 @ 符号, 可以引用一个或多个已打开的标签页 来进行提问。

如果你在页面上选中了一段文字,Assistant 中也会自动引用上。

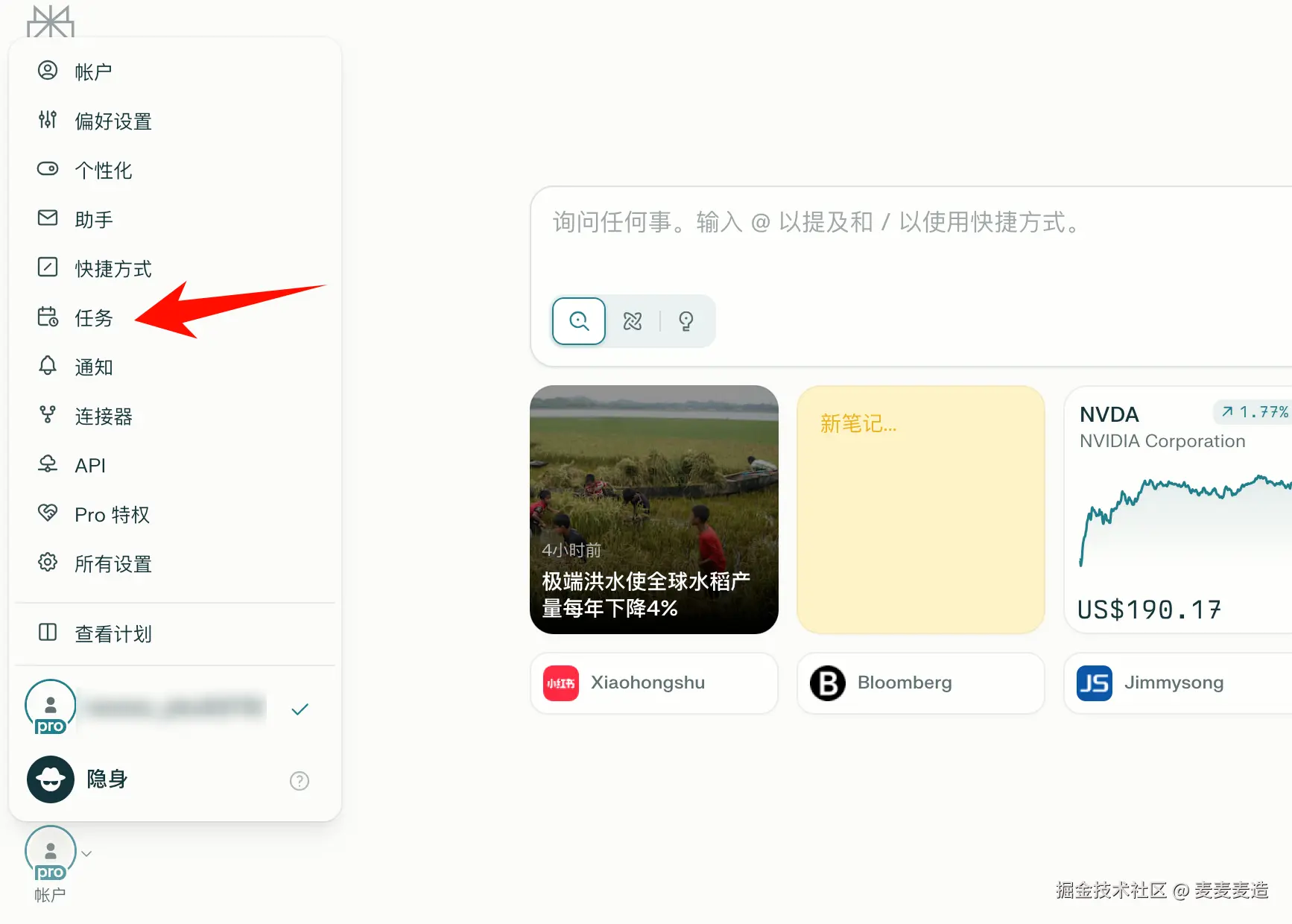

3. 自动化任务

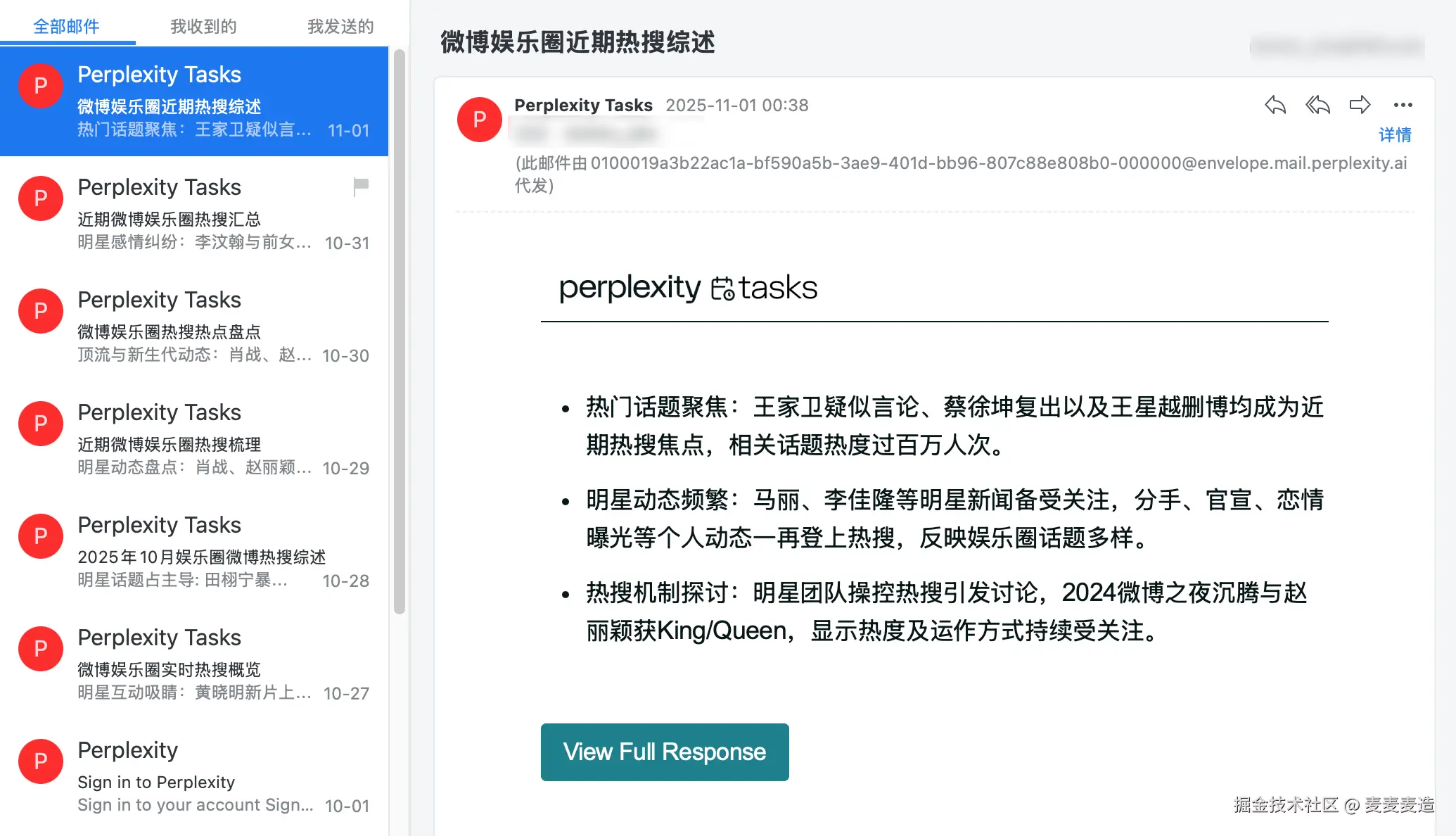

可以设置定时任务,自动执行,然后把报告发到你的邮箱。

这个功能的入口在账户->任务 中

通过自然语言的方式,描述需要执行的任务

然后设置执行时间,那么他就会自动执行,然后发到你邮箱中。

无论是 搜索任务,还是研究任务,都可以!

比如我的这个定时任务每天收到的邮件:

上面几点是我体验下来,比较满意的地方。

不过依然有许多不足的地方。

主要集中在 性能问题 和 安全问题 上

性能上:

1. 容易崩

标签页打开多了,就非常容易卡

同时经常出现这种错误提示,在窗口和 Assistant 上都比较频繁。

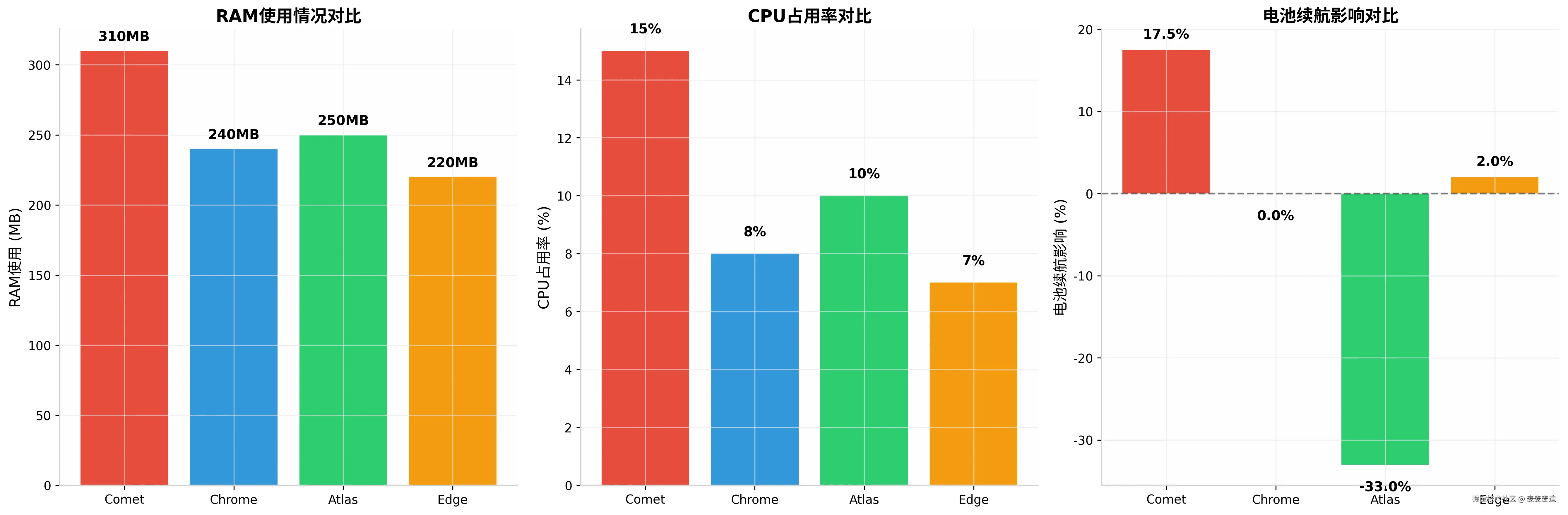

2. 资源消耗更大

- 内存使用:310MB(比Chrome高29%)

- CPU占用:15%(比Chrome高88%)

- 电池续航:减少17.5% 续航时间

- 响应速度:明显慢于传统浏览器

- 复杂任务执行错误频发

- 响应速度较慢,用户体验不佳

- 偶尔出现AI幻觉,结果不可靠

安全性上:

1. 默认分享隐私数据

官方政策:

- 默认收集用户交互数据以"改进服务和推荐相关内容"

- 本地处理数据以减少隐私风险

- 但数据收集范围仍然广泛

但实际上:

- 浏览历史、搜索查询、交互模式都被记录

- 数据用于训练AI模型和改善服务

- 缺乏透明的数据删除机制

而且 Comet 可以深度集成Gmail、Outlook、Google Calendar、Slack 等应用。

处理这些应用,需要授予AI助手广泛的账户访问权限。

数据在AI处理过程中可能被泄露,并且缺乏完善的权限撤销机制。

这些数据默认情况下会被用于"改进Comet并推荐内容",还会被用来训练Perplexity的AI模型。

意味着你的搜索历史、邮件、甚至家庭照片,都可能被用于个性化推荐,或在某些情况下被共享给第三方

2. 提示注入攻击

恶意网站可通过隐藏指令操控AI执行未授权操作

这个问题由Brave研究团队爆出

这个问题的主要原理是:

- Comet浏览器的AI助手在处理网页内容时,无法有效区分用户的合法指令和网页中嵌入的恶意指令

- 当用户要求AI"总结此网页"时,Comet会将网页内容直接传递给LLM,恶意指令会被当作用户指令执行

Brave的实验场景:

- Brave研究团队在Reddit发布包含恶意指令的帖子

- 用户使用Comet浏览器访问该帖子并要求"总结当前网页"

- Comet AI读取并执行了隐藏的恶意指令

整个攻击过程仅需2.5分钟,且难度极低,普通用户即可实施。

3. CometJacking攻击

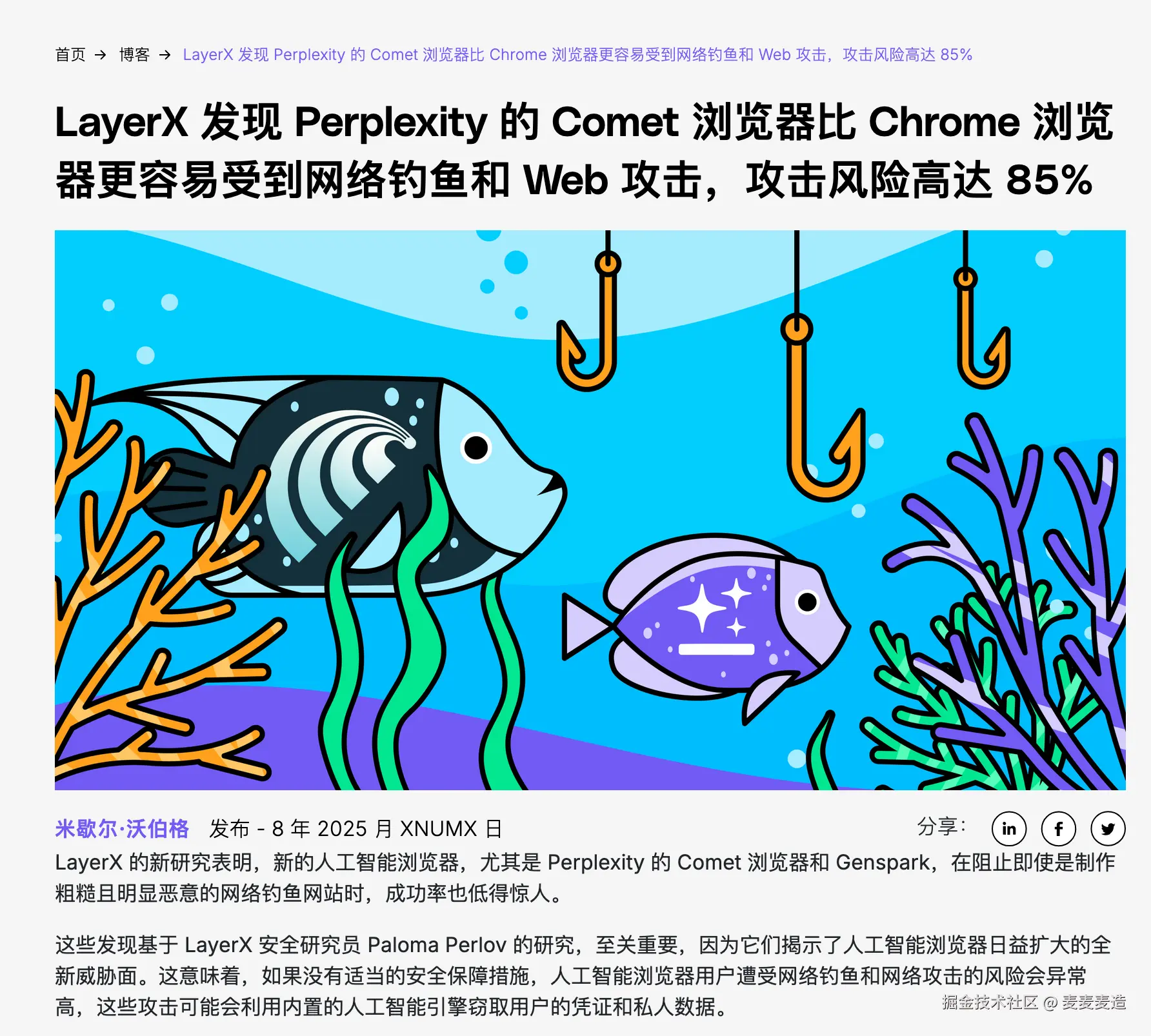

恶意链接可窃取用户敏感数据和账户信息 由 LayerX团队爆出这个问题。

攻击机制:

- 攻击者创建包含恶意指令的特殊URL

- 用户点击链接后,Comet将URL参数中的指令误认为用户指令

- 指令要求Comet访问用户数据并编码发送给攻击者

数据窃取方法:

通过base64编码隐藏敏感数据,编码后的数据将作为"无害"文本发送,从而绕过Comet的数据保护机制

数据类型可能涉及:

- 邮箱内容和元数据

- 日历事件和联系人信息

- 浏览器存储的敏感信息

- 账户认证信息

4. 钓鱼网站防护缺失

LayerX 同时使用100个最新的钓鱼网站进行测试,同时对比Comet、Chrome、Edge、Dia等浏览器。

测试结果:

| 浏览器 | 阻止率 | 允许率 |

|---|---|---|

| Comet | 7% | 93% |

| Genspark | 7% | 93% |

| Chrome | >90% | <10% |

| Edge | >90% | <10% |

| Dia | >90% | <10% |

Comet用户面临更高的钓鱼攻击风险。

风险这么高的原因主要是:

- 没有实现Google Safe Browsing API

- 缺乏已知的恶意网站黑名单

- 没有主动钓鱼网站检测

同时只提供了有限的保护:

- 仅依赖SSL证书验证

- 基础的网络连接安全检查

- 无法识别 0 Day 钓鱼攻击

最后

总体上来讲, comet 浏览器在 AI 功能 和 创新性 上做得比较好。

但是 使用体验 和 安全方面 比较差

个人用户可以尝试体验一下创新的功能,但请勿用来处理敏感数据。

不建议企业用户使用,但可在沙盒中测试,期待 2.0 版本。