微软于2025年11月的"补丁星期二"发布了针对63个安全漏洞的修复更新,并重新发布了5个影响 Microsoft Edge 的 Chromium 内核漏洞。

本月最严重的漏洞为 CVE-2025-60724(Windows 图形组件),其 CVSS 评分为9.8,属于关键级远程代码执行漏洞,可通过特制图像文件触发。此外,微软确认了1个已在野利用的零日漏洞(CVE-2025-62215),影响 Windows 内核,允许攻击者在已更新至最新补丁的系统上提升权限。

虽然11月的漏洞总数低于10月份(175个),但由于权限提升与远程代码执行漏洞占比较高,整体威胁水平依然严峻。

值得注意的是,这是 Windows 10结束主流支持后的首个补丁星期二,未加入扩展安全更新计划(ESU)的组织将不再获得任何安全修复。

漏洞关键数据概览

-

微软 CVE 总数:63个

-

重新发布的 Chromium CVE:5 个

-

零日漏洞(已在野利用):1个

-

关键漏洞(CVSS ≥ 9.0):1 个

-

最高 CVSS 评分:9.8分

**本次更新的主要受影响产品包括:**Windows 10/11、Windows Server 2022/2025、Office 套件(Excel、Word、SharePoint)、SQL Server、Dynamics 365、Visual Studio / Code CoPilot、Azure Monitor Agent、Windows Subsystem for Linux GUI 等核心产品。

约70%的 CVE 属于权限提升与远程代码执行类别,多项内核与驱动程序漏洞被标记为"更可能被利用"。建议管理员优先修复这些默认启用或通过常规用户操作暴露的组件。

其中,Windows 图形组件、SQL Server 与 VS Code CoPilot 的漏洞若未及时修补,可能导致远程代码执行或横向移动攻击,风险较高。

修复优先级建议

1.高优先级(72小时内修补)

重点关注被标记为"关键"或"已检测到在野利用/被利用可能性较高"的漏洞:

✦ CVE-2025-62215 -- Windows 内核:已在野利用的权限提升漏洞;

✦ CVE-2025-60724 -- Microsoft 图形组件:通过特制图像文件触发远程代码执行、本月最高严重性漏洞;

✦ CVE-2025-59512 -- CEIP:权限提升漏洞,被利用可能性较高;

✦ CVE-2025-60705 -- 客户端缓存:被利用可能性较高;

✦ CVE-2025-62213 / 62217 -- WinSock 驱动程序:潜在权限提升漏洞,被利用可能性较高;

✦ CVE-2025-59499 -- SQL Server:通过特制查询触发远程代码执行;

✦ CVE-2025-62220 -- Windows Subsystem for Linux GUI:远程代码执行风险;

✦ CVE-2025-62222 -- VS Code CoPilot Chat 扩展:通过不受信任输入导致远程代码执行;

✦ CVE-2025-62210 / 62211 -- Dynamics 365 Field Service:通过 Web 请求实现权限提升;

✦ CVE-2025-60715 / 62452 -- Windows RRAS:基于网络的远程代码执行漏洞;

✦ CVE-2025-62204 -- SharePoint:协作环境中的远程代码执行风险。

如生产环境中使用 CoPilot、Dynamics 或 SQL Server,务必尽快部署补丁,以降低攻击面。

2. 中优先级(1--2周内修补)

包括未被利用但仍影响关键系统模块或身份验证层的漏洞(CVSS 评分7.0--7.9),例如:

✦ Windows 智慧卡(Smart Card)、Windows 任务宿主进程、通用日志文件系统(CLFS)漏洞(CVSS 7.8);

✦ 多个 Office 与 Excel 漏洞(CVE-2025-62199 至 62205),可能导致数据泄露或恶意文件触发执行;

✦ Windows WLAN 与管理员防护组件漏洞(CVE-2025-59511、60718--60721),特定条件下可实现权限提升。

建议在关键补丁部署完成后,于下一个维护周期内实施此类更新,以兼顾安全与稳定。

3. 低优先级(常规周期修补)

对于 CVSS 评分 ≤ 7.0且标记为"被利用可能性低"的漏洞,可按常规月度节奏部署。这些补丁主要用于修复信息泄露或拒绝服务(DoS)问题,例如:

✦ CVE-2025-59510(RRAS)

✦ CVE-2025-60723(DirectX)

第三方更新

微软还重新发布了5个影响 Microsoft Edge 浏览器的基于 Chromium 的 CVE (CVE-2025-12725至12729)。

这些漏洞源自 Chromium 上游修复,主要涉及内存破坏与沙盒逃逸风险。尽管暂无在野利用报告,仍建议管理员及时更新 Microsoft Edge 稳定版,以维持与 Chromium 安全基线一致,防御新型 Web 渲染与 JavaScript 攻击。

除微软生态外,企业也应持续关注 Adobe、Mozilla、Google 等厂商的安全更新,以应对同步周期内的高危浏览器及插件漏洞。

其他注意事项

✦ 请确保先应用 Servicing Stack Update (ADV990001) 以避免部署失败;

✦ 已知问题涉及以下 KB 更新包:

5068779、5068787、5068840、5068906、5068966、5071726、5002800、5002803、5002805;

✦ 未加入扩展安全更新(ESU)计划的 Windows 10系统现已超出微软安全支持范围,应立即规划系统升级或实施网络隔离。

智能补丁管理,快速封堵漏洞风险

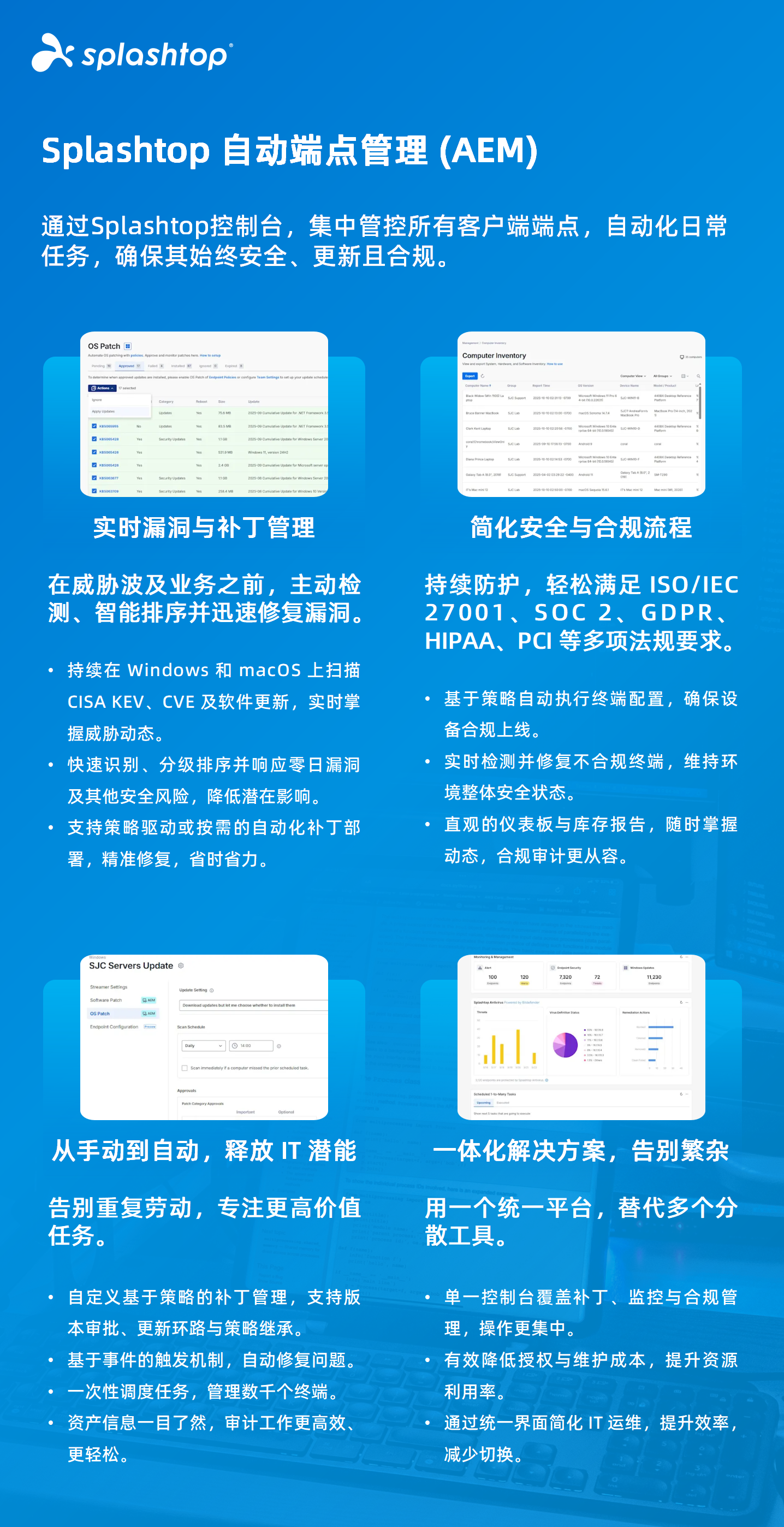

每逢"补丁星期二",面对不断出现的零日与高危漏洞,要如何帮助企业在漏洞披露后的黄金修补窗口内完成闭环防御?答案就是自动端点管理 (AEM) 工具,可以为 IT 团队提供高效、自动化的安全防护与更新响应能力。

在零日漏洞与复杂攻击日益频繁的环境下,企业需要具备持续、自动化且可快速响应的补丁管理体系。通过正确的端点管理工具,IT 团队可显著降低安全风险,同时保持业务连续与运维高效,真正实现"快速修补、主动防御"。

关于 Splashtop

Splashtop Inc.(中文名:浪桥科技)成立于2006年,是全球领先的远程连接解决方案提供商,专注于提供安全高效的跨设备远程访问与技术支持服务。公司总部位于美国硅谷,并在杭州、东京、新加坡、阿姆斯特丹和台北等区域设有分支机构,其核心团队来自英特尔、摩托罗拉、惠普、华尔街等机构,拥有前沿技术实力与丰富行业经验。

Splashtop产品与服务严格遵循 ISO/IEC27001、GDPR、HIPAA、SOC2 和 PCI 等国际安全标准与法规,确保用户在任何场景下都能安全、高效地远程连接异地设备,其解决方案已广泛应用于远程办公、技术支持、IT 运维等多种场景。

作为独角兽企业,Splashtop 获得了Storm Ventures、NEA、DFJ DragonFund 和 Sapphire Ventures 等知名机构的战略投资,其产品与服务已深度覆盖全球制造、娱乐、互联网、金融、零售、医疗等多个行业,累计服务超3000万用户及25万家企业,其中包括85%的世界500强企业,累计远程会话量突破8亿次。

在中国市场,Splashtop通过中国子公司浪桥科技(杭州)有限公司提供本地化服务与技术支持,持续赋能企业提升远程连接效率与安全管控能力。