openGauss:全密态数据库的金融级安全实践

数据安全的新挑战

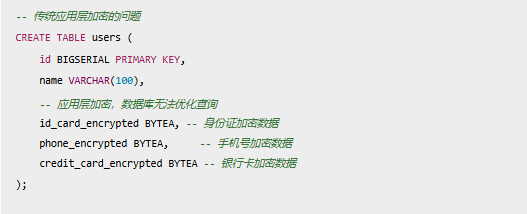

在数字化时代,数据安全面临着前所未有的挑战。传统的数据加密方案存在明显局限性:

这种架构的痛点:

-

查询功能受限:加密后数据无法进行范围查询、模糊匹配

-

性能开销大:加解密操作在应用层,网络传输压力大

-

密钥管理复杂:应用服务器需要管理大量密钥,安全风险高

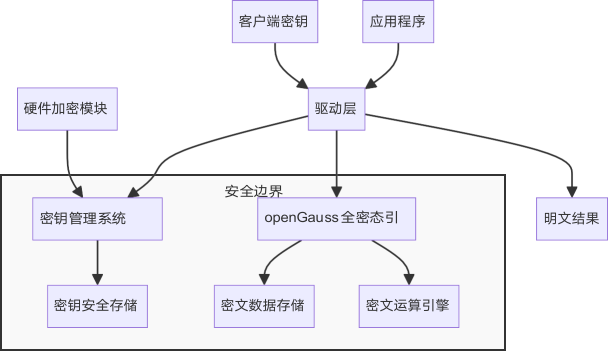

openGauss全密态架构解析

openGauss全密态数据库采用创新性的"数据不离岛"架构:

核心技术特性

- 客户端密钥管理

sql

-- 创建客户端主密钥

CREATE CLIENT MASTER KEY cmk_credit_card WITH ( KEY_STORE = localkms,

KEY_PATH = "gsktool@#/key_path/123", ALGORITHM = RSA_2048

);

-- 创建列加密密钥

CREATE COLUMN ENCRYPTION KEY cek_credit_card WITH ( CLIENT_MASTER_KEY = cmk_credit_card,

ALGORITHM = AEAD_AES_256_CBC_HMAC_SHA256

);- 多模式加密支持

sql

-- 确定性加密:支持等值查询

CREATE TABLE financial_records ( id BIGSERIAL PRIMARY KEY,

account_number VARCHAR(30) ENCRYPTED WITH ( COLUMN_ENCRYPTION_KEY = cek_account,

ENCRYPTION_TYPE = DETERMINISTIC

),

-- 随机性加密:最高安全级别

balance DECIMAL(15,2) ENCRYPTED WITH (

COLUMN_ENCRYPTION_KEY = cek_balance, ENCRYPTION_TYPE = RANDOMIZED

),

-- 支持范围查询的加密

transaction_date DATE ENCRYPTED WITH ( COLUMN_ENCRYPTION_KEY = cek_date, ENCRYPTION_TYPE = ORDER_PRESERVING

)

);金融级安全实践

场景一:核心交易系统

sql

-- 全密态交易表设计

CREATE TABLE secure_transactions ( transaction_id UUID PRIMARY KEY,

from_account ENCRYPTED WITH (CEK = cek_account, TYPE = DETERMINISTIC), to_account ENCRYPTED WITH (CEK = cek_account, TYPE = DETERMINISTIC), amount ENCRYPTED WITH (CEK = cek_amount, TYPE = RANDOMIZED),

transaction_time ENCRYPTED WITH (CEK = cek_time, TYPE = ORDER_PRESERVING), memo ENCRYPTED WITH (CEK = cek_memo, TYPE = RANDOMIZED)

);

-- 安全交易处理(密文状态下的业务操作)

WITH secure_transfer AS (

INSERT INTO secure_transactions VALUES ( gen_random_uuid(),

'encrypted_from_account', -- 驱动自动加密

'encrypted_to_account', -- 应用看到的是明文

5000.00,

CURRENT_TIMESTAMP,

'工资发放'

) RETURNING *

)

SELECT

from_account, -- 自动解密显示

to_account, amount,

transaction_time FROM secure_transfer;场景二:客户隐私数据保护

sql

-- 客户信息全密态存储

CREATE TABLE customer_profiles (

customer_id BIGSERIAL PRIMARY KEY,

id_card ENCRYPTED WITH (CEK = cek_id_card, TYPE = DETERMINISTIC), phone ENCRYPTED WITH (CEK = cek_phone, TYPE = DETERMINISTIC),

email ENCRYPTED WITH (CEK = cek_email, TYPE = DETERMINISTIC),

address ENCRYPTED WITH (CEK = cek_address, TYPE = RANDOMIZED), risk_level INTEGER,

create_time TIMESTAMP

);

-- 密文数据查询(业务无感知)

SELECT

customer_id,

id_card, -- 自动解密

phone,

risk_level

FROM customer_profiles

WHERE id_card = '110101199001011234' -- 条件自动加密

AND risk_level > 3;性能优化与创新

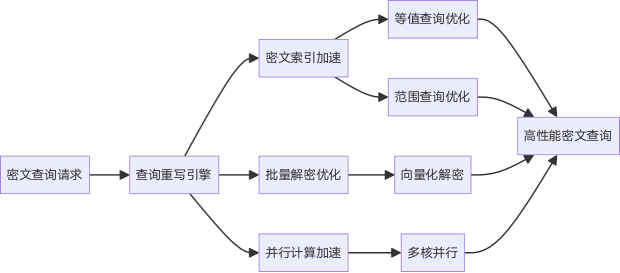

密文查询加速技术

openGauss通过多种技术创新实现密文查询性能优化:

密文索引技术:

sql

-- 创建密文列索引

CREATE INDEX idx_encrypted_account

ON financial_records (account_number);

-- 密文范围查询优化

CREATE INDEX idx_encrypted_date

ON financial_records (transaction_date);

-- 查询性能对比

EXPLAIN (ANALYZE, FORMAT JSON)

SELECT * FROM financial_records

WHERE account_number = '6222021234567890'

AND transaction_date BETWEEN '2023-01-01' AND '2023-12-31';密钥生命周期管理

sql

-- 密钥轮转策略

CREATE OR REPLACE PROCEDURE rotate_column_key( key_name VARCHAR,

new_key_name VARCHAR

) AS $$ DECLARE

rec RECORD; BEGIN

-- 创建新密钥

EXECUTE format(

'CREATE COLUMN ENCRYPTION KEY %s WITH (

CLIENT_MASTER_KEY = cmk_financial,

ALGORITHM = AEAD_AES_256_CBC_HMAC_SHA256

)', new_key_name

);

-- 数据重加密(在线操作)

FOR rec IN

SELECT table_name, column_name FROM information_schema.columns

WHERE column_encryption_key = key_name LOOP

EXECUTE format(

'ALTER TABLE %s ALTER COLUMN %s SET ENCRYPTED WITH (CEK = %s)',

rec.table_name, rec.column_name, new_key_name

);

END LOOP;

-- 删除旧密钥

EXECUTE format('DROP COLUMN ENCRYPTION KEY %s', key_name); END;

$$ LANGUAGE plpgsql;安全审计与监控

全链路审计追踪

sql

-- 安全审计配置

CREATE AUDIT POLICY security_audit ALL;

-- 细粒度审计规则

CREATE AUDIT POLICY sensitive_data_access ACCESS (SELECT, UPDATE, DELETE)

ON (customer_profiles, financial_records)

WHEN (current_user NOT IN ('auditor', 'security_admin')) WITH (LOG_TYPE = 'TEXT', RETENTION = '365 days');

-- 实时安全监控

CREATE VIEW security_monitor AS SELECT

event_time, username,

client_addr,

object_name, action_type,

statement_text FROM audit_log

WHERE event_time >= CURRENT_TIMESTAMP - INTERVAL '1 hour' AND success = true;异常检测与预警

sql

-- 基于机器学习的异常检测

WITH user_behavior AS ( SELECT

username,

COUNT(*) as query_count,

COUNT(DISTINCT client_addr) as ip_count, AVG(response_time) as avg_response_time

FROM audit_log

WHERE event_time >= CURRENT_TIMESTAMP - INTERVAL '10 minutes' GROUP BY username

)

SELECT

username,

query_count, ip_count,

ai_anomaly_detection(query_count, ip_count, avg_response_time) as anomaly_score FROM user_behavior

WHERE ai_anomaly_detection(...) > 0.8;实际部署案例

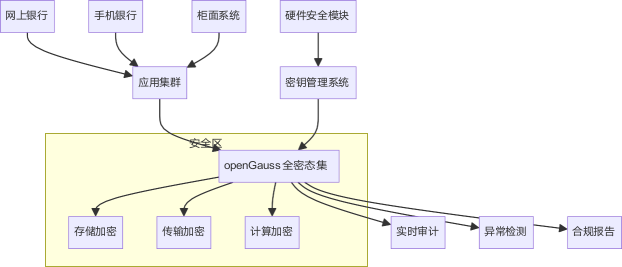

某大型银行核心系统

部署架构:

实施效果:

- 数据安全:实现"数据不离岛",即使DBA也无法获取敏感数据明文

- 性能表现:加密查询性能损失<15%,远低于行业平均水平

- 合规性:满足GDPR、网络安全法、金融行业数据安全标准

- 运维效率:密钥管理自动化,减少70%的安全运维工作量

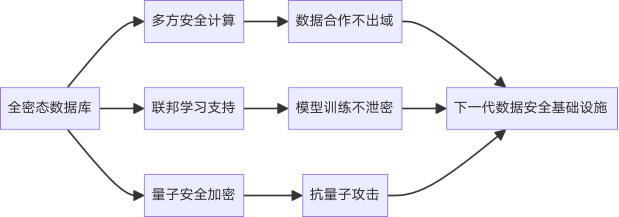

未来展望

技术演进方向

行业应用拓展

-

医疗健康:保护电子病历、基因数据

-

政务数据:实现数据开放与隐私保护的平衡

-

物联网:保障终端设备数据安全

-

跨境业务:满足不同国家的数据合规要求

总结

openGauss全密态数据库通过创新的技术架构,实现了数据"可用不可见"的安全理念,为数字时 代的数据安全提供了全新的解决方案。其核心价值在于:

- 技术领先性:全球首个实现全链路密文计算的企业级数据库

- 业务实用性:在保障安全的同时,保持业务功能的完整性

- 生态完善性:与现有应用生态无缝集成,降低迁移成本

- 标准符合性:满足国内外各类数据安全标准和法规要求

在数据成为关键生产要素的今天,openGauss全密态数据库正在重新定义数据安全的技术边界,为各行各业的数字化转型提供坚实的安全基石。