在多云架构成为主流的今天,80%的企业已采用多云部署(腾讯云2025年IaC报告),但手动配置、环境不一致、安全漏洞等问题仍困扰着运维团队。基础设施即代码(Infrastructure as Code, IaC)作为解决这些痛点的核心技术,已从"可选方案"变为"必选项"。本文将基于IaC Landscape生态图与2025年最新行业数据,系统解析IaC的核心价值、工具生态、行业趋势及落地路径,为技术团队提供从认知到实践的完整参考。

在多云架构成为主流的今天,80%的企业已采用多云部署(腾讯云2025年IaC报告),但手动配置、环境不一致、安全漏洞等问题仍困扰着运维团队。基础设施即代码(Infrastructure as Code, IaC)作为解决这些痛点的核心技术,已从"可选方案"变为"必选项"。本文将基于IaC Landscape生态图与2025年最新行业数据,系统解析IaC的核心价值、工具生态、行业趋势及落地路径,为技术团队提供从认知到实践的完整参考。

一、IaC核心:重新定义基础设施管理逻辑

1.1 本质:用代码思维管理基建

IaC的核心是将服务器、网络、数据库等基础设施通过机器可读的配置文件定义,替代传统的手动点击控制台、SSH登录服务器或Excel记录配置的方式(Mad Devs, 2025)。例如,通过Terraform的HCL代码定义"1台2核4G的AWS EC2实例+PostgreSQL数据库",执行命令后工具将自动完成资源创建,无需人工干预。

这种模式的本质是"基础设施软件化"------将基建视为代码,复用版本控制、代码审查、自动化测试等软件工程实践。正如HashiCorp所强调的:"IaC让基础设施拥有与应用代码相同的可追溯性、可复用性和可测试性"。

1.2 核心价值:解决运维的三大核心痛点

根据SentinelOne 2025年分析,IaC的价值集中体现在三个维度:

- 一致性:通过标准化配置文件,消除"开发环境能跑、生产环境报错"的问题,环境复制效率提升80%以上;

- 自动化:将基础设施部署时间从小时级缩短至分钟级,例如用Ansible自动化100台服务器的Java环境安装,替代人工操作;

- 可追溯性:所有基建变更记录在Git中,支持版本回滚,故障排查时间缩短60%(腾讯云数据)。

1.3 两种范式:声明式与命令式的选择

IaC工具分为两类核心范式,需根据场景选择:

- 声明式(主流):仅定义"期望状态",工具自动计算与当前状态的差异并执行。例如Terraform、AWS CloudFormation,适合多云场景与复杂基建;

- 命令式:定义"具体执行步骤",如Shell脚本、Ansible Playbook(部分场景),适合简单的配置管理(如安装软件)。

2025年数据显示,78%的企业优先选择声明式工具(SentinelOne),因其更符合多云环境下的"状态一致性"需求。

二、IaC生态全景:工具分类与核心选型指南

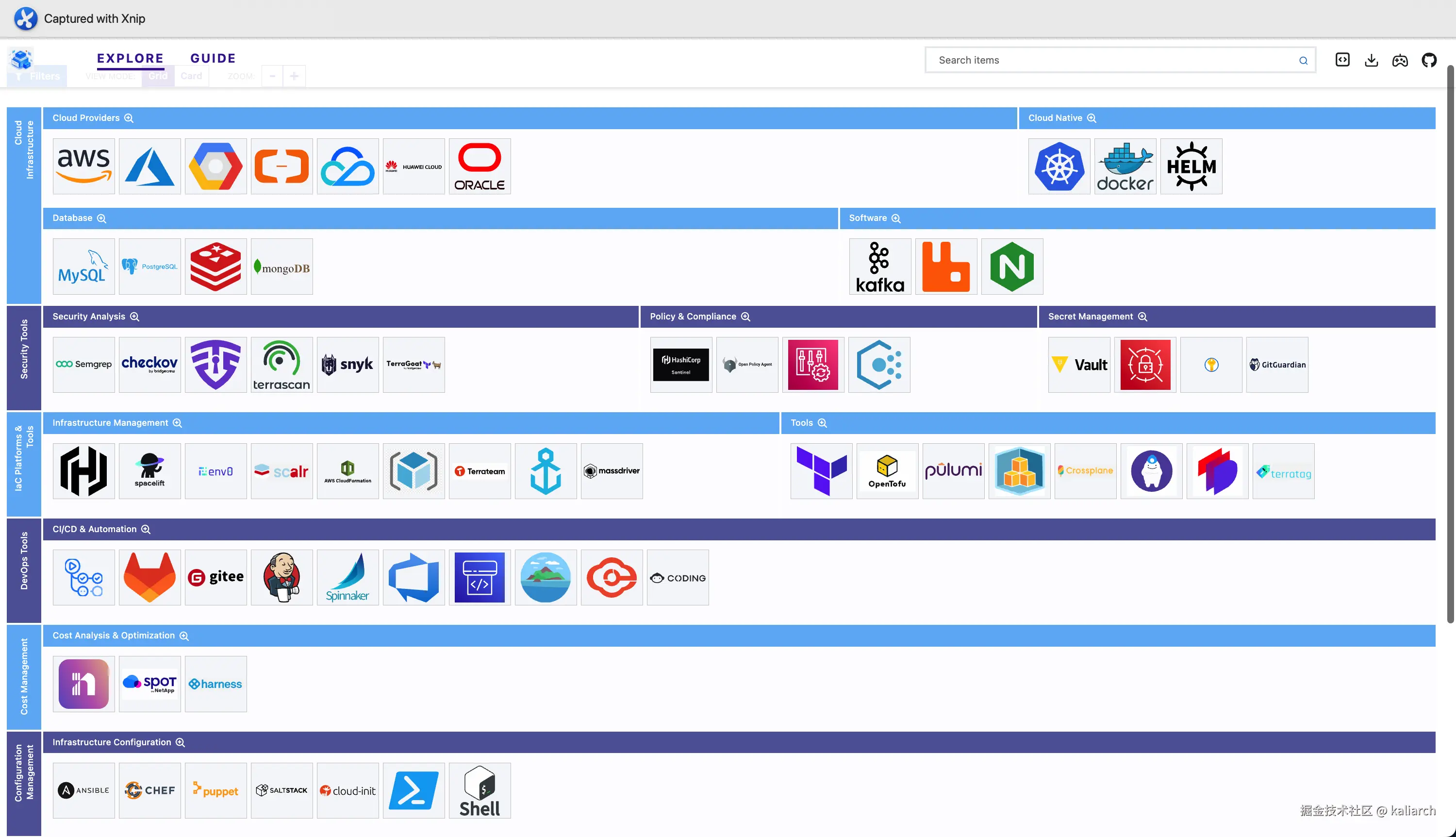

基于IaC Landscape生态图,IaC工具可分为6大核心层级,各层级工具协同实现"基建全生命周期管理"。

2.1 基础支撑层:云厂商与核心组件

此层级是IaC的"地基",包括云平台、数据库、中间件等基础设施组件:

- 云厂商:AWS、Microsoft Azure、腾讯云、华为云、Oracle,提供原生IaC工具(如AWS CloudFormation、Azure ARM模板);

- 数据库:MySQL、PostgreSQL(关系型)、Redis(缓存)、MongoDB(文档型),需通过IaC工具自动化部署与配置;

- 中间件:Kafka(消息队列)、Elasticsearch(检索),通常与容器化工具(Docker、Helm)结合使用。

选型建议:优先选择与现有云厂商兼容的组件,例如AWS用户可优先使用RDS数据库,降低跨平台适配成本。

2.2 核心编排层:IaC平台工具对比

此层级是IaC的"核心引擎",负责基础设施的创建与管理,2025年工具格局已从"Terraform独大"转向"多工具竞争":

| 工具 | 核心特性 | 适用场景 | 局限性 |

|---|---|---|---|

| Terraform | 多云支持(100+提供商)、HCL语法、状态管理 | 复杂多云环境、大型基建编排 | 开源协议变更(2024年)、学习成本高 |

| OpenTofu | 100%兼容Terraform、Apache 2.0协议 | Terraform迁移用户、开源团队 | 生态成熟度待提升 |

| Pulumi | 支持Python/JS/Go等编程语言、无状态管理 | 开发团队主导的IaC、应用与基建协同 | 多云支持广度略逊于Terraform |

| AWS CloudFormation | AWS原生支持、深度集成AWS服务 | 纯AWS环境、企业级合规需求 | 不支持跨云 |

| Crossplane | 基于Kubernetes CRD、声明式API | 云原生团队、K8s生态用户 | 学习曲线陡峭 |

趋势洞察:腾讯云2025年报告显示,Terraform使用率从2024年的60%降至52%,OpenTofu(28%)与Pulumi(21%)快速崛起,企业开始根据"开源协议安全性""团队技术栈"选择工具。

2.3 配置管理层:自动化运维的"装修工具"

若说核心编排层是"建房子",配置管理层就是"装修房子"------负责服务器内部的软件安装、系统配置:

- Ansible:无客户端架构(基于SSH)、YAML语法,适合自动化软件部署(如Nginx安装)、系统参数调整,是中小企业首选;

- Chef/Puppet:需安装客户端,支持复杂配置逻辑,适合大型企业的标准化运维;

- SaltStack:基于Python,兼顾配置管理与远程执行,性能优于Ansible,适合大规模集群(1000+节点)。

实践建议:中小团队优先用Ansible(学习成本低),大型企业可结合Chef的"基础设施即代码+合规检查"能力。

2.4 安全与成本层:基建的"防护盾"与"节流阀"

2025年,安全与成本已成为IaC落地的核心考量(45%企业将安全列为首要挑战,腾讯云数据),关键工具包括:

- 安全工具 :

- Checkov(Bridgecrew):静态扫描IaC代码漏洞(如公网访问未限制);

- HashiCorp Vault:管理密钥、证书,避免明文存储;

- GitGuardian:检测Git仓库中的敏感信息(如AWS密钥);

- 成本工具 :

- Spot:自动选择云厂商"竞价实例",降低50%计算成本;

- Harness:监控多云资源使用率,识别闲置服务器(如未使用的EC2实例)。

最佳实践:将Checkov集成到CI/CD流水线(如GitHub Actions),实现"代码提交→自动扫描→漏洞阻断"的闭环。

2.5 协作与可视化层:提升团队效率

此层级工具解决"IaC协作效率"与"基建透明度"问题:

- CI/CD工具:GitHub Actions、GitLab CI、Azure DevOps、阿里云云效,实现"代码提交→Terraform plan→apply"自动化,减少手动操作(目前55%企业已落地,仍有30%手动部署Terraform);

- 可视化工具 :

- infraMap:生成IaC资源依赖图(如"EC2→RDS→S3"的关联关系);

- Blast Radius:可视化Terraform变更影响范围,避免"牵一发而动全身";

- 状态管理工具:Terraform Cloud、Spacelift,解决多团队协作时的"状态文件冲突"问题。

三、2025年IaC行业趋势:数据背后的挑战与机遇

3.1 多云复杂度飙升,治理成关键痛点

80%的企业已采用多云部署(腾讯云2025报告),但50%以上的企业面临"多云配置不一致""成本无法统一监控"的问题。例如,AWS的安全组规则与腾讯云的安全组语法不同,需维护两套IaC代码,增加管理成本。

应对方向:选择跨云IaC工具(如Terraform、OpenTofu),并建立"多云治理中心",统一配置标准与成本监控规则。

3.2 IaC采用率高但覆盖不足,遗留资产成"盲区"

72%的企业已使用IaC,但仅1/3的企业实现"75%以上基建代码化"(腾讯云数据),未覆盖的部分多为遗留系统(如十年前手动部署的数据库)。这些"盲区"成为故障高发区------2024年因遗留资产配置错误导致的故障占比达38%。

应对方向:分阶段迁移遗留资产,先用infraMap等工具梳理现有基建,再用Terraform导入存量资源,逐步实现"全基建代码化"。

3.3 工具格局生变:Terraform遇挑战,新势力崛起

Terraform的主导地位受到冲击:

- 开源协议变更(2024年从MPL 2.0改为BUSL 1.1)导致部分企业担忧"商用限制",转向OpenTofu(100%兼容且开源);

- Pulumi凭借"支持Python/JS等开发语言"吸引大量开发团队,2025年使用率同比提升120%(SentinelOne)。

选型建议:新项目可尝试OpenTofu(开源无风险)或Pulumi(开发友好);存量Terraform项目暂无需迁移,但需评估协议对商用场景的影响。

3.4 AI融入IaC:从"自动化"到"智能化"

2025年IaC的重要趋势是AI的应用:

- 工具层面:Terraform Cloud推出"AI配置生成"功能,输入自然语言(如"创建1台2核4G的EC2")即可生成HCL代码;

- 运维层面:AI监控基建漂移(如实际资源与代码不一致),提前预警潜在风险,故障预测准确率达75%(腾讯云数据)。

四、IaC落地实践指南:从0到1的关键步骤

4.1 起步:从隔离场景切入,降低试错成本

避免一开始就对生产环境下手,建议选择"开发环境初始化""测试环境部署"等隔离场景:

- 示例:用Ansible写一个Playbook,自动化开发环境的MySQL安装与配置;

- 目标:熟悉工具语法,建立"代码提交→自动化部署"的流程,积累团队信心。

4.2 选型:按需组合工具,拒绝"一刀切"

根据场景组合工具,例如"多云基建编排"场景的工具链:

- 核心编排:OpenTofu(多云支持、开源);

- 配置管理:Ansible(自动化软件安装);

- 安全扫描:Checkov(提交代码时扫描漏洞);

- CI/CD:GitHub Actions(自动化部署流程);

- 可视化:infraMap(展示资源依赖)。

4.3 治理:建立权责体系,规避混乱风险

IaC民主化(人人可提交基建代码)可能导致混乱,需提前建立治理规则:

- 权限控制:通过GitLab CI限制"谁能执行apply操作"(如仅运维团队有权限);

- 审批流程:基建变更需经过代码审查(至少1人Approval),避免误操作;

- 合规检查:集成Open Policy Agent(OPA),强制实施安全规则(如"禁止开放22端口给公网")。

4.4 优化:持续监控与成本管控

落地后需持续优化:

- 监控基建漂移:用Terraform Cloud的"漂移检测"功能,每周扫描实际资源与代码的一致性;

- 成本优化:用Spot选择竞价实例,用Harness识别闲置资源,目标降低30%云成本;

- 文档沉淀:将工具使用规范、常见问题整理成文档,降低团队学习成本。

结语:IaC不是工具,而是运维思维的变革

IaC的价值不仅在于"自动化部署",更在于将"软件工程思维"融入基础设施管理,实现"基建可代码化、可测试化、可追溯化"。2025年,随着多云复杂度的提升与AI的融入,IaC将从"运维工具"升级为"企业数字化转型的核心支撑"。

对于技术团队而言,无需追求"一步到位",而是通过"小步试错、持续优化"的方式落地IaC------从熟悉工具到建立流程,再到全基建代码化,最终实现"基建即产品"的目标。正如IaC Landscape生态图所展示的,丰富的工具生态为不同场景提供了选择,关键是找到适合自身业务的路径。

若你在IaC落地中遇到工具选型、多云治理等问题,欢迎在评论区交流,共同探索高效运维的实践之道。