引言

在嵌入式设备迈向全面互联的时代,一个核心的矛盾日益凸显:一边是设备劫持与数据泄露等不断升级的安全威胁,另一边却是嵌入式硬件资源受限的客观现实。这一矛盾,使得本应作为安全基石的TLS协议,在软件实现时常常陷入"水土不服"的困境------较高的CPU与内存开销、严苛的实时性要求、复杂的集成过程,都让安全目标的实现面临挑战。直面这一资源与安全之间的张力,是构建下一代可信嵌入式系统的起点。

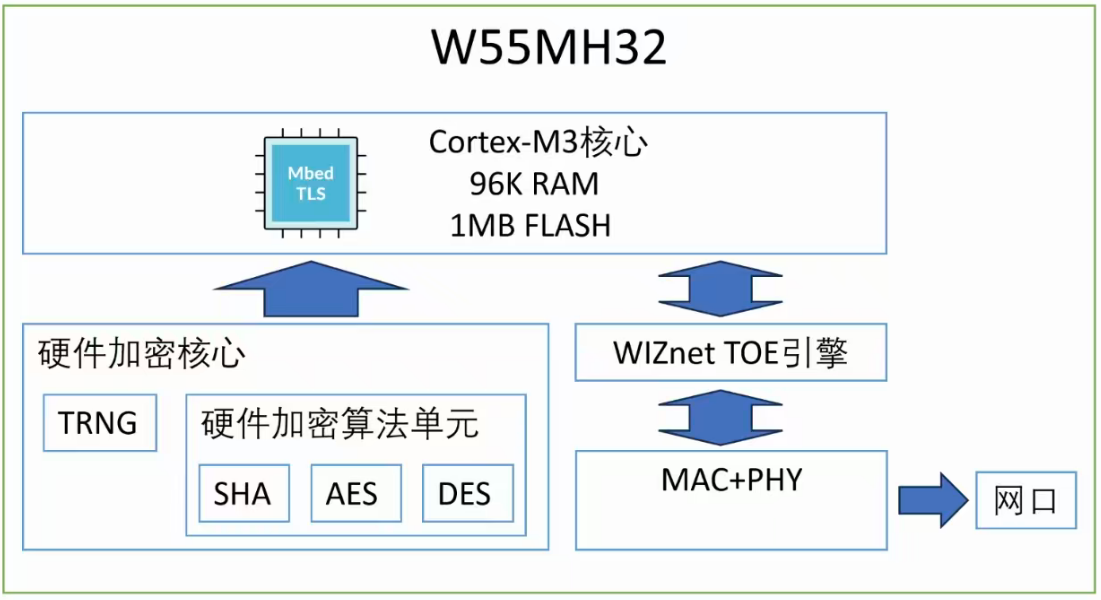

WIZnet推出的W55MH32 MCU芯片通过"硬件加密单元+全硬件TCP/IP协议栈"的创新架构,为嵌入式以太网通信提供了一种更为高效的安全解决方案。该方案从底层硬件到上层应用,构建端到端的安全通信链路,以应对TLS加密在嵌入式设备中的实现难题。

1 嵌入式以太网中TLS加密的应用痛点

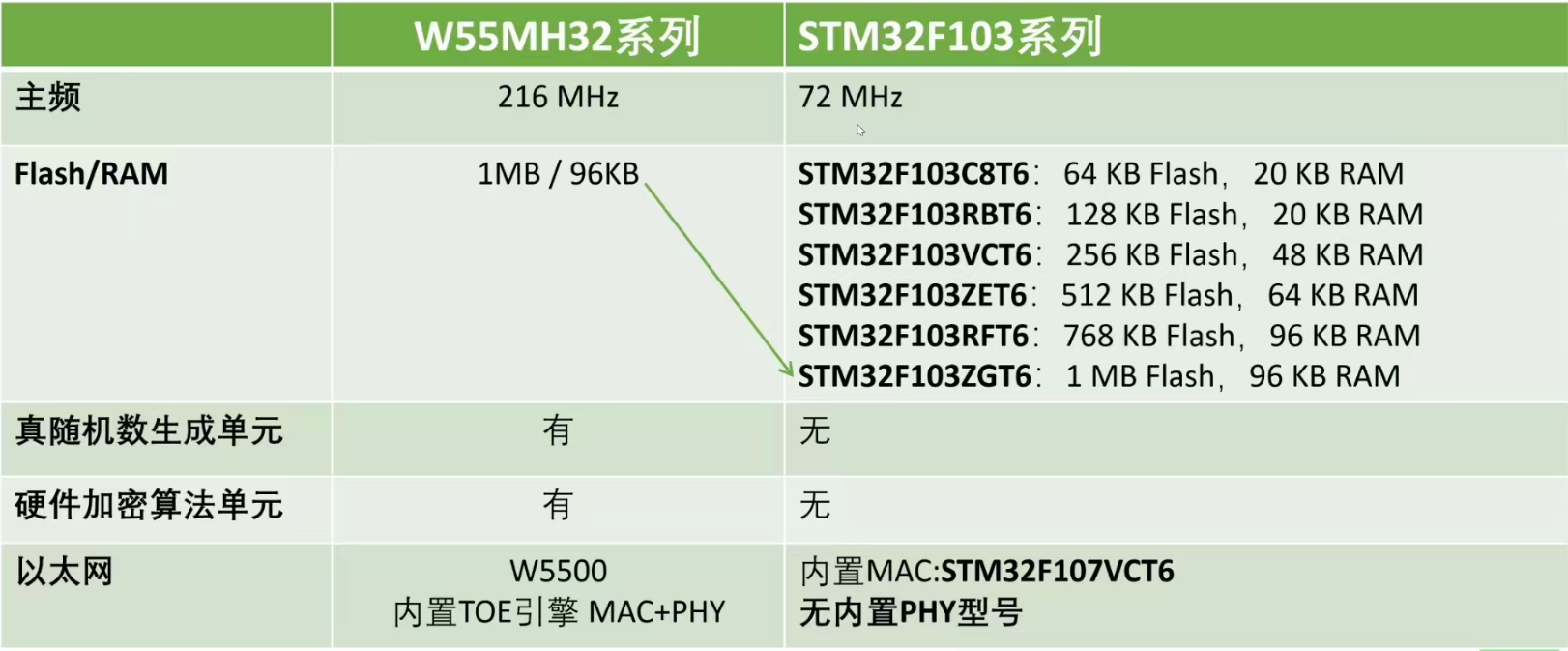

1.1 硬件资源不足,难以承载标准TLS协议栈

嵌入式设备普遍存在算力较弱、内存有限的硬件限制:多数MCU主频不高,RAM与Flash存储容量相对紧张。而标准TLS协议的握手过程涉及非对称加密、随机数生成、证书验证等密集型计算,完整的双向认证握手过程需要占用相当规模的动态内存,往往超出多数设备的硬件承载能力,容易导致系统稳定性下降或响应延迟增加。

W55MH32系列芯片与STM32F103系列资源对比图

1.2 软件加密效率低,安全与性能难以平衡

在嵌入式环境中实现 TLS 加密时,开发者需手动拆分 TCP/IP 与 TLS 握手等复杂状态机并嵌入主循环,同时面临三大核心技术痛点:其一,静态内存分配机制的僵化特性,易引发内存冲突风险;其二,加密运算的固有阻塞特性,直接导致系统实时性下降;其三,协议层问题隐蔽性强,定位与排查难度极大。这种场景对开发者的底层协议理解、内存管理、实时系统优化及问题调试能力提出了综合性高要求,不仅显著抬高了技术准入门槛,更大幅增加了项目延期、功能缺陷等潜在风险,给嵌入式 TLS 落地带来严峻挑战。

1.3 协议适配复杂,开发门槛高

嵌入式以太网TLS加密的实现核心是完成TLS协议栈与TCP/IP协议栈、硬件平台及上层应用的多层深度适配,该过程兼具高复杂度与低容错率,对开发者技术积累与工程能力提出严苛要求;不仅协议栈选型与裁剪需精准适配硬件资源------嵌入式主流轻量化协议栈(如LwIP、mbed TLS)需剔除冗余功能实现内存极致优化,同时保障身份认证、数据加密等核心安全能力,任何配置偏差都可能导致协议失效或引入安全漏洞,且多层协议协同适配工程难度突出,TLS需与TCP/IP协议栈的连接管理、数据收发逻辑深度耦合,开发者需手动处理状态机切换、缓冲区分配与同步并解决层间时序冲突,以STM32+LwIP方案为例,MAC层参数配置不全易导致TLS数据包过滤异常,此类底层问题排查需耗费大量时间开展波形抓取与协议栈调试,显著增加开发成本与周期。

1.4 随机数质量差,加密基础不牢固

TLS协议的安全性严重依赖于高质量随机数,以生成难以预测的会话密钥与随机参数。然而,嵌入式设备常采用基于系统时间或简单硬件噪声的软件随机数生成方案,这些熵源的随机性不足且易被预测,致使生成的密钥安全性降低,可能导致设备控制权被劫持与敏感数据泄露。

2 W55MH32单芯片硬件加密方案的颠覆性优势

W55MH32系列芯片硬件加密框图

2.1 高规格硬件加密单元,释放CPU算力

W55MH32内置独立硬件加密算法单元,无需主CPU过多参与即可完成TLS协议关键操作,具体支持功能及价值如下表所示:

| 硬件加密资源 | 支持能力 | 解决的痛点 | 性能优势 |

|---|---|---|---|

| AES模块 | AES-128/192/256,支持ECB、CBC模式 | 软件AES效率低、占用CPU资源 | 硬件加速实现AES-128/256加解密,吞吐量实现跨越式提升,较软件实现性能有数量级优势,保障TLS通信数据高速、低延时传输。 |

| SHA模块 | SHA-1、SHA-256,支持Start-Update-Finish流处理 | 证书哈希验证耗时久 | 硬件实现SHA-256等哈希运算,显著提升TLS握手阶段的消息完整性验证与密钥派生计算效率,加快连接建立。 |

| TRNG真随机数发生器 | 4个独立真随机源,一次性生成128位随机数 | 软件随机数熵值低、不安全 | 随机数无预测性,为Client Random、Server Random及预主密钥的生成提供坚实的安全基础,从源头保障会话密钥的强度。 |

| DES/3DES模块 | 支持DES、3DES的ECB/CBC模式 | 金融POS机等传统系统兼容需求 | 硬件3DES运算效率与稳定性远超软件实现,满足金融行业加密标准 |

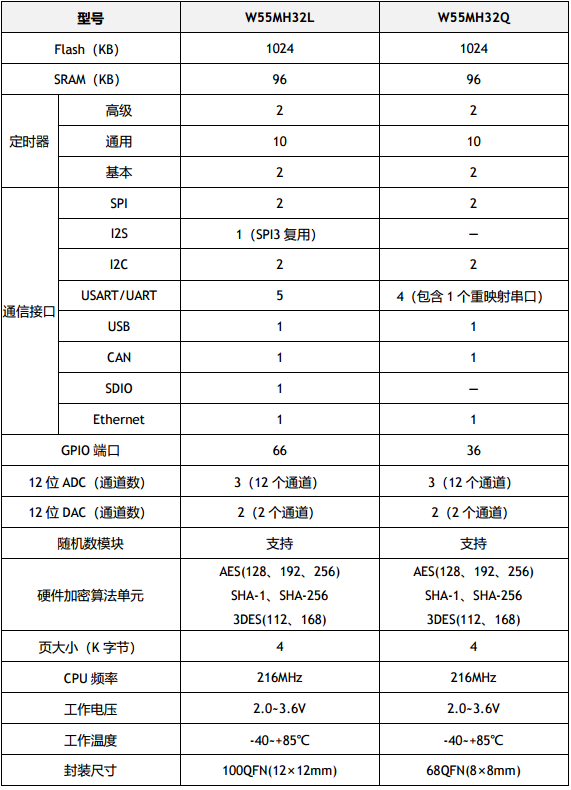

2.2 充足存储与算力,适配复杂TLS场景

W55MH32搭载32位ARM Cortex-M3内核(最高216MHz),配备1024KB Flash和96KB SRAM,不仅能轻松承载完整TLS 1.2协议栈(含mbed TLS库),还支持多连接并发,解决了传统嵌入式设备"算力不足、存储不够"的核心瓶颈。

2.3 全硬件TCP/IP协议栈,降低协议集成难度

芯片内置硬连线TCP/IP卸载引擎(TOE),支持TCP、UDP、ICMP、IPv4、ARP等协议,无需依赖软件协议栈(如LwIP),直接减少TLS协议与网络层的适配工作量。同时,芯片集成10/100M以太网MAC和PHY,支持自动协商(全双工/半双工、10M/100M),简化硬件设计的同时,确保TLS加密通信的网络稳定性(如工业环境中以太网链路抖动时,硬件协议栈的重传机制更可靠)。

2.4 丰富外设接口,兼容多场景应用

W55MH32提供66个(W55MH32L)/36个(W55MH32Q)多功能GPIO、3个12位ADC、2个12位DAC、5个UART、2个SPI、1个CAN等外设,可直接连接传感器、执行器、触摸屏等设备,无需额外扩展芯片即可实现"数据采集-安全传输-设备控制"的端到端解决方案,降低硬件成本与设计复杂度。

器件功能配置表

3 W55MH32 TLS交互过程

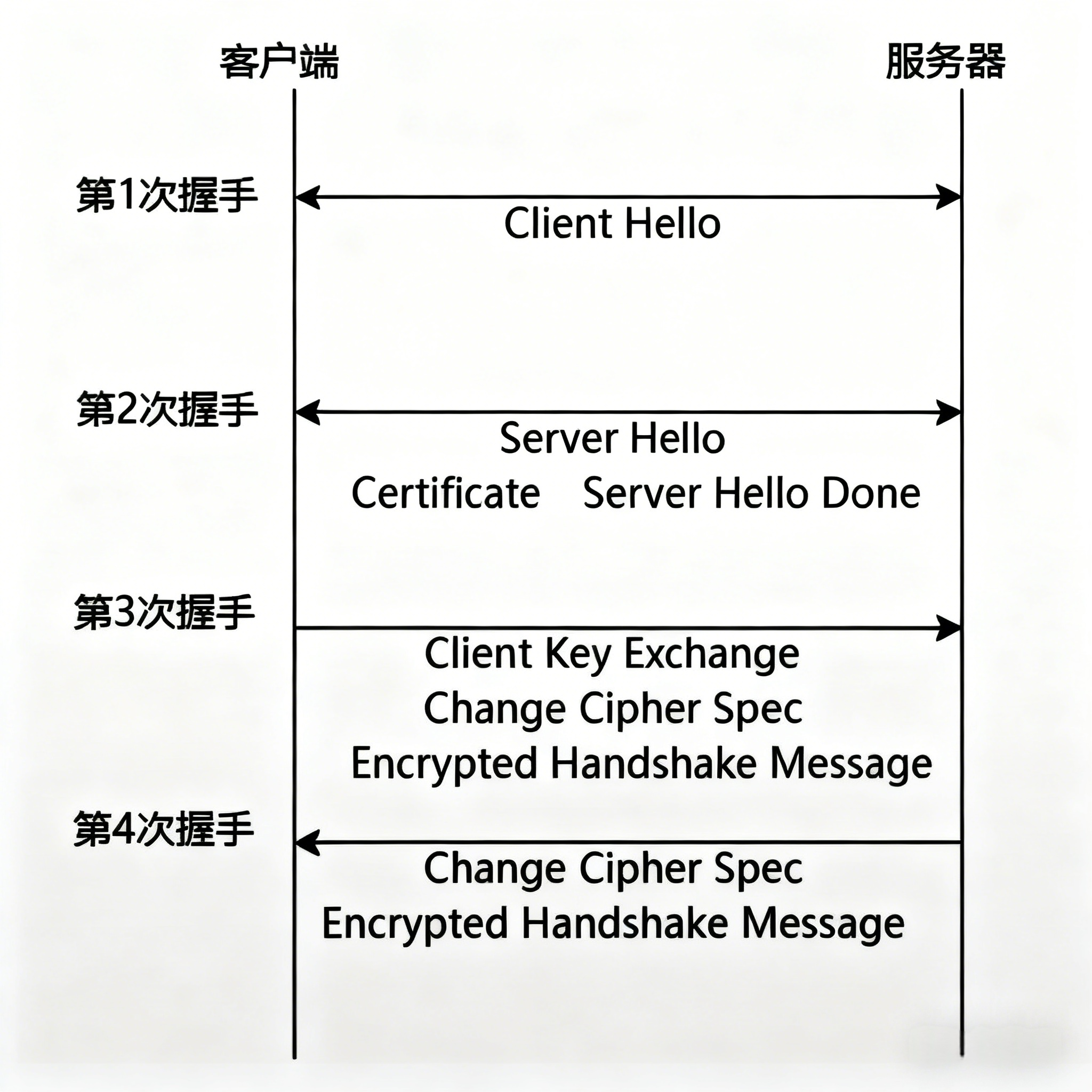

3.1 TLS握手与密钥交换

W55MH32通过其内置的硬件安全模块,充分利用芯片的硬件资源,高效完成TLS 1.2握手过程,建立安全通信会话。整个流程可分为两个主要阶段:安全通道建立(握手) 与 加密数据传输,其中硬件加密模块(TRNG、SHA、AES)在关键环节发挥加速与增强安全的作用。

第一阶段:安全握手与密钥协商

本阶段目标是完成身份认证(可选)并协商出本次会话所需的共享密钥。

-

初始协商(Client Hello & Server Hello)

- 客户端发送一个"Client Hello"消息,其中包括:

- 发送支持的TLS版本与密码套件列表;

- 提供由W55MH32 TRNG生成的32字节高质量客户端随机数。

- 服务器发送一个"Server Hello"消息,其中包括:

- 选择双方均支持的TLS版本与密码套件(如TLS_DHE_RSA_WITH_AES_256_GCM_SHA384);

- 返回服务器随机数及数字证书;

- 若采用DHE密钥交换,附带服务器临时DH公钥。

- 客户端发送一个"Client Hello"消息,其中包括:

-

身份验证与预主密钥生成

- 客户端验证服务器:

- 使用W55MH32 SHA硬件验证服务器证书的数字签名,确认身份真实性。

- 生成预主密钥:

- DHE(前向安全)方式:

- 客户端使用TRNG生成临时DH私钥,计算并发送对应的公钥;

- 双方分别基于DH算法计算出相同的预主密钥。

- RSA方式:

- 客户端使用TRNG生成48字节预主密钥;

- 使用服务器证书公钥加密后发送,仅服务器可解密。

- DHE(前向安全)方式:

- 客户端验证服务器:

-

密钥派生与握手完成

- 派生会话密钥:

- 双方使用预主密钥与两个随机数,派生出主密钥及最终会话加密密钥。

- 切换加密与握手验证:

- 双方发送ChangeCipherSpec消息,标志后续通信启用加密;

- 客户端发送Finished消息,内容经新会话密钥加密,并包含由W55MH32 SHA硬件计算的握手消息哈希值;

- 服务器验证该哈希,确保握手过程完整性与密钥协商成功。

- 派生会话密钥:

第二阶段:高效加密数据传输

安全通道建立后,所有应用数据均通过高强度加密传输。

-

加密与完整性保护:

- 发送数据时,使用W55MH32 AES硬件模块加密数据;

- 使用SHA硬件配合会话密钥生成消息认证码(MAC),附加在数据中。

-

解密与验证:

- 接收数据时,先通过SHA硬件验证MAC,确保数据完整性与真实性;

- 验证通过后,使用AES硬件解密数据。

TLS握手流程

3.2 W55MH32硬件加速核心优势

| 核心模块 | 在TLS流程中的作用 | 核心优势 |

|---|---|---|

| 真随机数生成(TRNG) | 生成客户端随机数、临时DH密钥、RSA预主密钥等随机数源 | 四个独立随机源保障随机性,提升密钥安全性基础 |

| 硬件哈希(SHA) | 用于证书验证、握手消息完整性校验(Finished)与数据MAC计算 | 高速完成哈希运算,降低主MCU负载,提升握手速度与数据吞吐 |

| 硬件对称加密(AES) | 用于应用数据的加密与解密 | 高性能加解密能力,保障数据传输效率,支持高带宽场景 |

W55MH32通过硬件集成TRNG、SHA与AES模块,实现了从密钥生成、身份验证到数据加密的全流程硬件加速,在保障高安全等级的同时,显著提升了TLS通信的性能与效率,适用于各类资源受限且安全要求严格的嵌入式网络场景。

4 W55MH32基于TLS加密协议的安全通信的具体应用

W55MH32 芯片 TLS 加密能力的核心落地场景为 HTTPS 与 MQTTS:前者针对 Web 服务,聚焦 Web 界面安全访问与数据传输,为设备远程管理筑牢基础;后者面向物联网通信,二者均通过 TLS 协议构建安全防护。

4.1 HTTPS安全Web服务应用

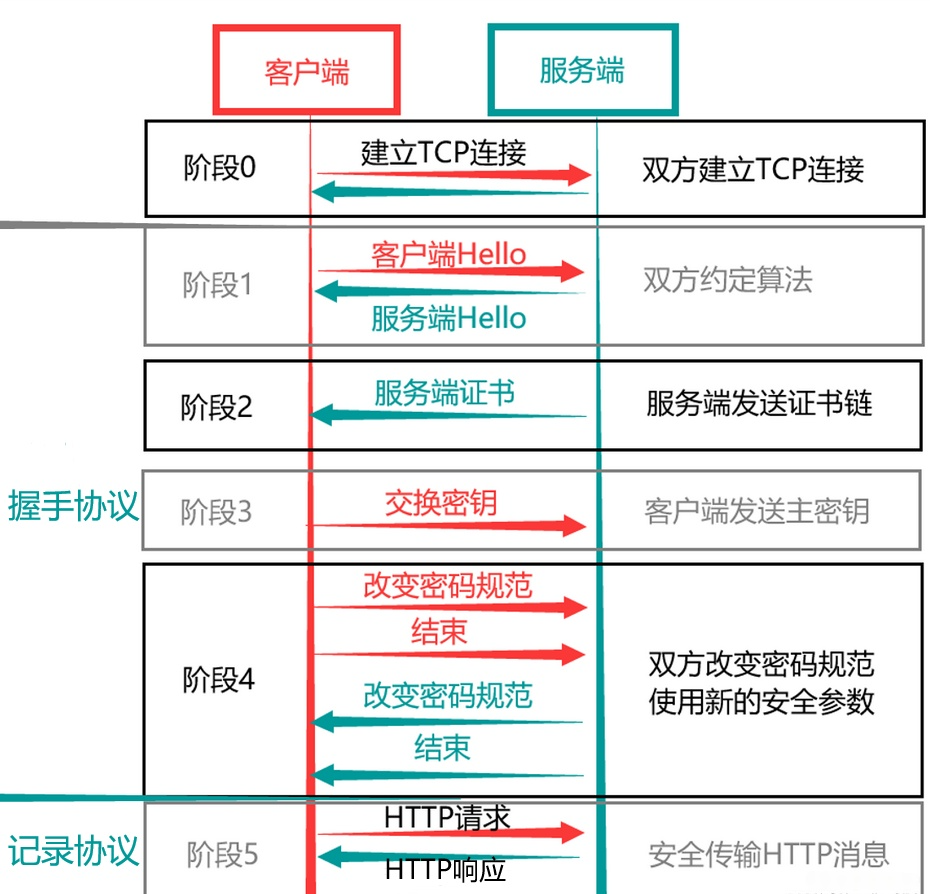

HTTPS是基于HTTP协议的安全传输通道,其核心是在HTTP与TCP之间增设TLS加密/身份验证层,实现传输数据加密与通信双方身份认证,从底层保障数据传输的安全性与完整性。

HTTPS交互过程

HTTPS的工作流程一般如下:

- 建立TCP连接

- 进行TLS握手,(和上述TLS握手过程相同)

- TLS记录协议对HTTP报文进行处理,得到密文,实现安全传输

HTTPS通讯流程

HTTPS的适用场景

- 工业设备远程监控:通过安全Web界面实时查看设备状态和参数

- 智能家居控制面板:家庭网关的安全配置界面,防止未授权访问

- 医疗设备数据上传:患者隐私数据的加密传输至医疗云平台

- 安防系统远程访问:监控视频流的安全传输与身份认证

4.2 MQTTS物联网安全通信

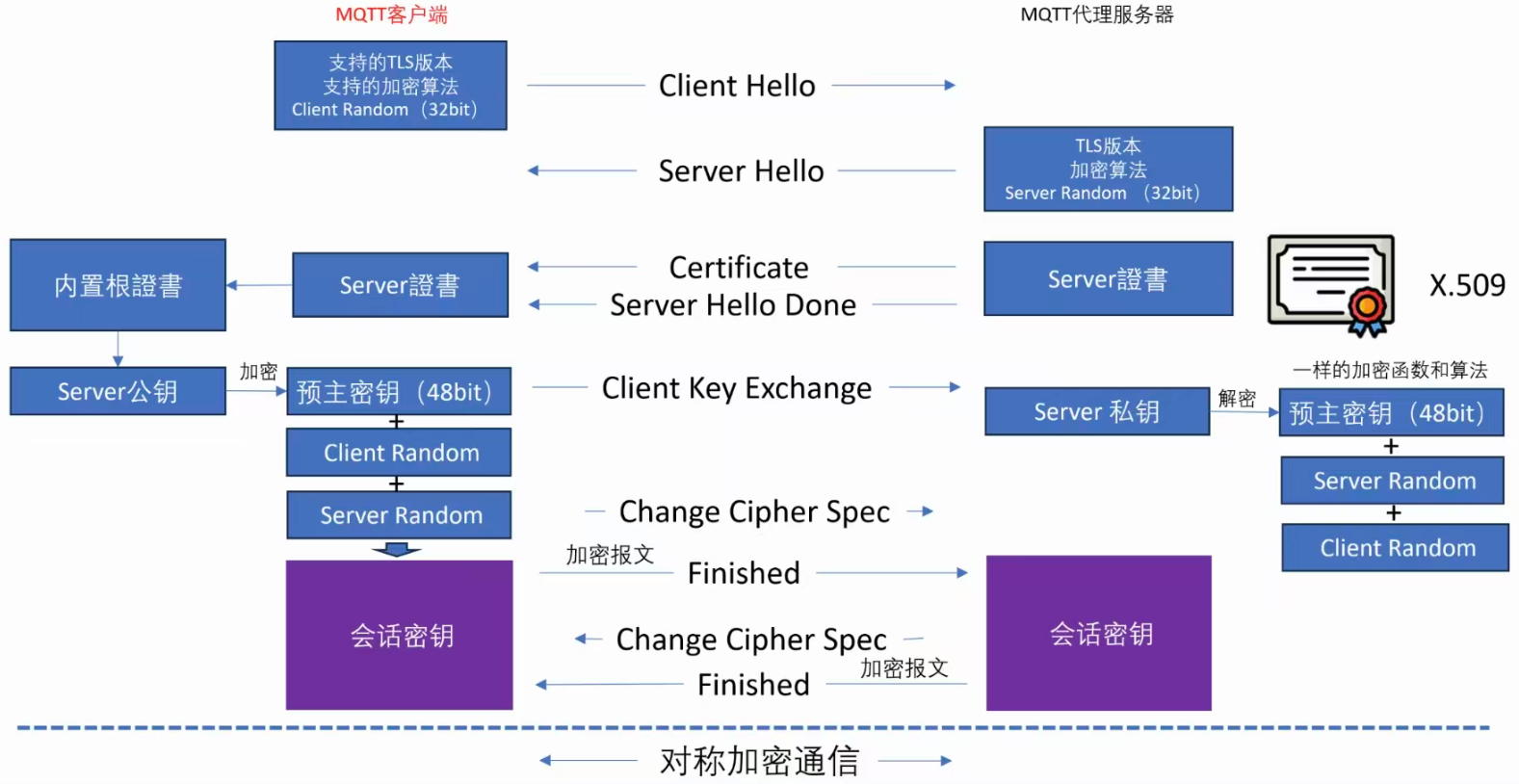

MQTTS(MQTT Secure)是基于MQTT协议的安全增强版本,其核心是通过TLS/SSL加密层对传输数据进行保护,是物联网(IoT)、工业自动化等场景中低带宽、高可靠性通信的首选安全协议。

MQTTS加密通信过程

MQTTS基于TLS的通信握手流程为:

- 客户端发起请求:MQTT客户端向代理服务器发送支持的TLS版本、加密算法列表,以及由TRNG生成的32位Client Random随机数

- 服务器响应:服务器选定TLS版本、加密算法,返回32位Server Random随机数

- 服务器发送证书:服务器向客户端发送自身的证书(含公钥)

- 客户端验证证书:使用内置根证书验证服务器证书的合法性。此过程涉及证书链验证和签名校验,W55MH32的硬件SHA和公钥算法加速器可显著提升验证速度。

- 密钥交换:生成预主密钥并通过服务器公钥加密发送(Client Key Exchange)

- 生成会话密钥:客户端和服务器根据协商的密钥派生函数,将预主密钥、客户端随机数和服务器随机数等参数,派生出相同的会话密钥。

- 切换加密模式:双方发送"切换加密规范"消息,后续通信使用会话密钥加密

- 握手完成:双方发送加密的"Finished"消息验证握手完整性

MQTTS通讯流程

MQTTS的使用场景

- 工业物联网数据采集:生产线传感器数据安全上传至云平台

- 智能电网监控:电力设备状态信息的加密传输与远程控制

- 车联网通信:车辆状态数据的安全上报与OTA升级

- 农业物联网:农田环境监测数据的加密收集与分析

5 项目进度与交期保障

完善的技术支持:

- 提供TLS 硬件加密及其SHA (SHA-1 / SHA-256)算法、AES(ECB/CBC)硬件加密优质例程

- 专业技术团队全程技术支持

- 完备的技术文档与设计指南

稳定的供应链保障:

- 资料齐全,供货稳定

- 严格的品质管控体系

- 及时的技术更新与迭代支持

W55MH32资料链接:https://www.w5500.com/w55mh32.html

6 文章总结

W55MH32系列MCU芯片通过硬件加密单元与全硬件 TCP/IP 协议栈的深度协同设计,实现高强度 TLS 加密能力与资源受限嵌入式环境的高效适配,有效化解了安全需求与硬件限制之间的核心矛盾。该方案为工业通信提供了从数据传输到存储的端到端加密防护,通过硬件加密技术显著提升通信效率,同时大幅降低开发门槛,为构建安全、可靠、易用的下一代嵌入式物联网设备奠定了坚实技术基础。