检材一

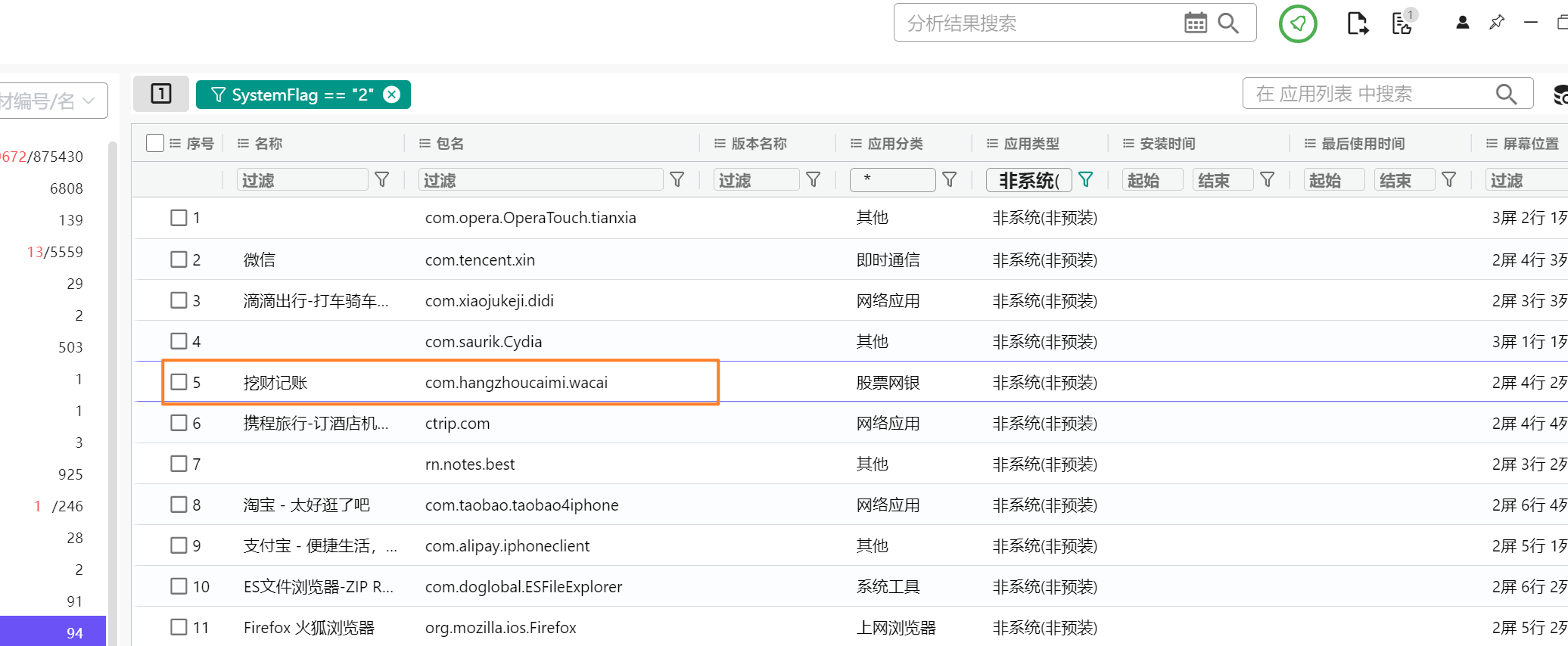

1.(手机检材分析)嫌疑人的手机中安装的记账APP包名是?

com.hangzhoucaimi.wacai

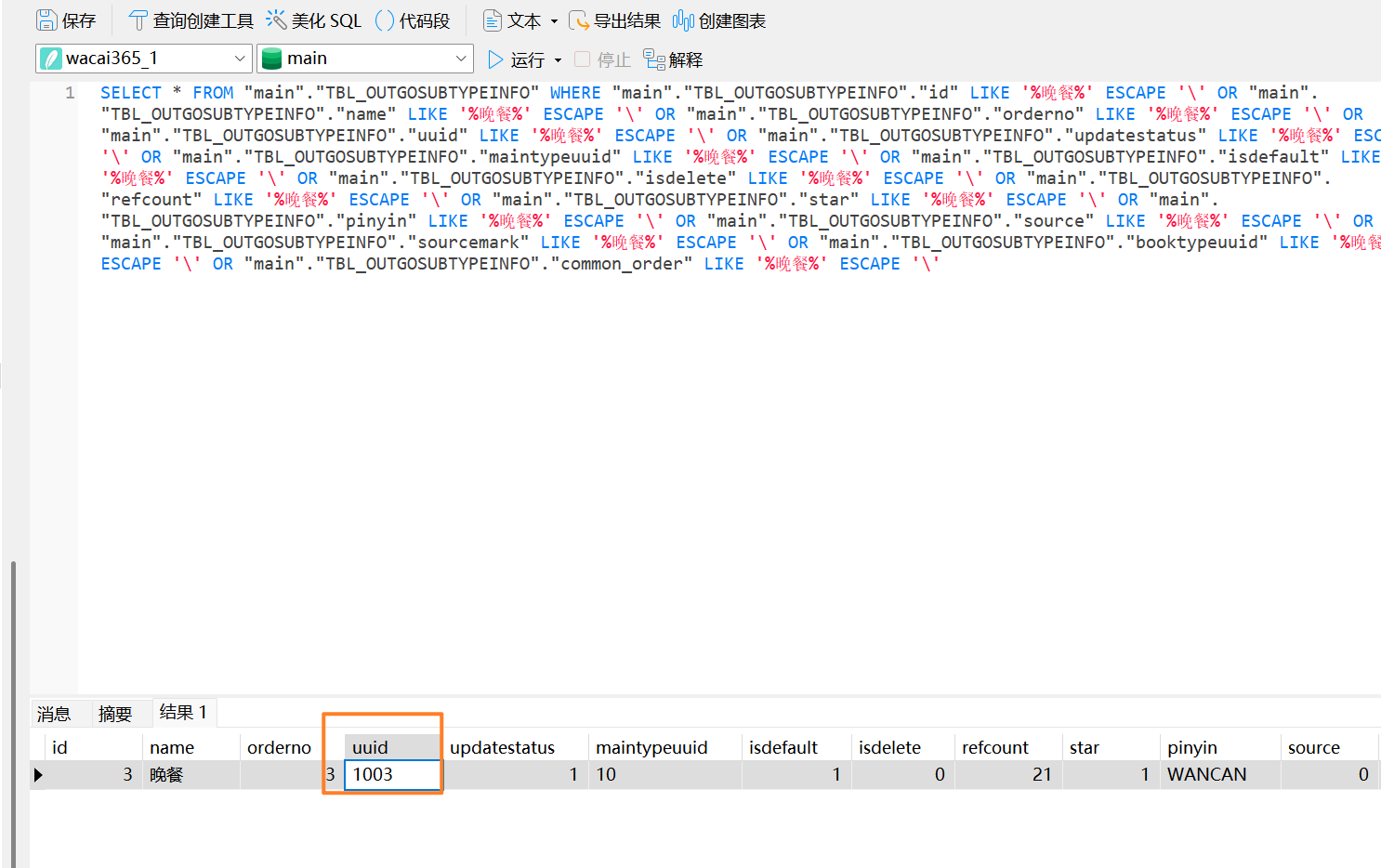

2.(手机检材分析)嫌疑人在晚餐这项上记录支出过多少元?(答案格式:1.00元)

将记账app的数据库导出 检索晚餐 可以看到晚餐对应的uuid为1003

筛选 uuid为1003对应的消费类型 一共消费6700 这里的单位是分换算一下 支出了67元

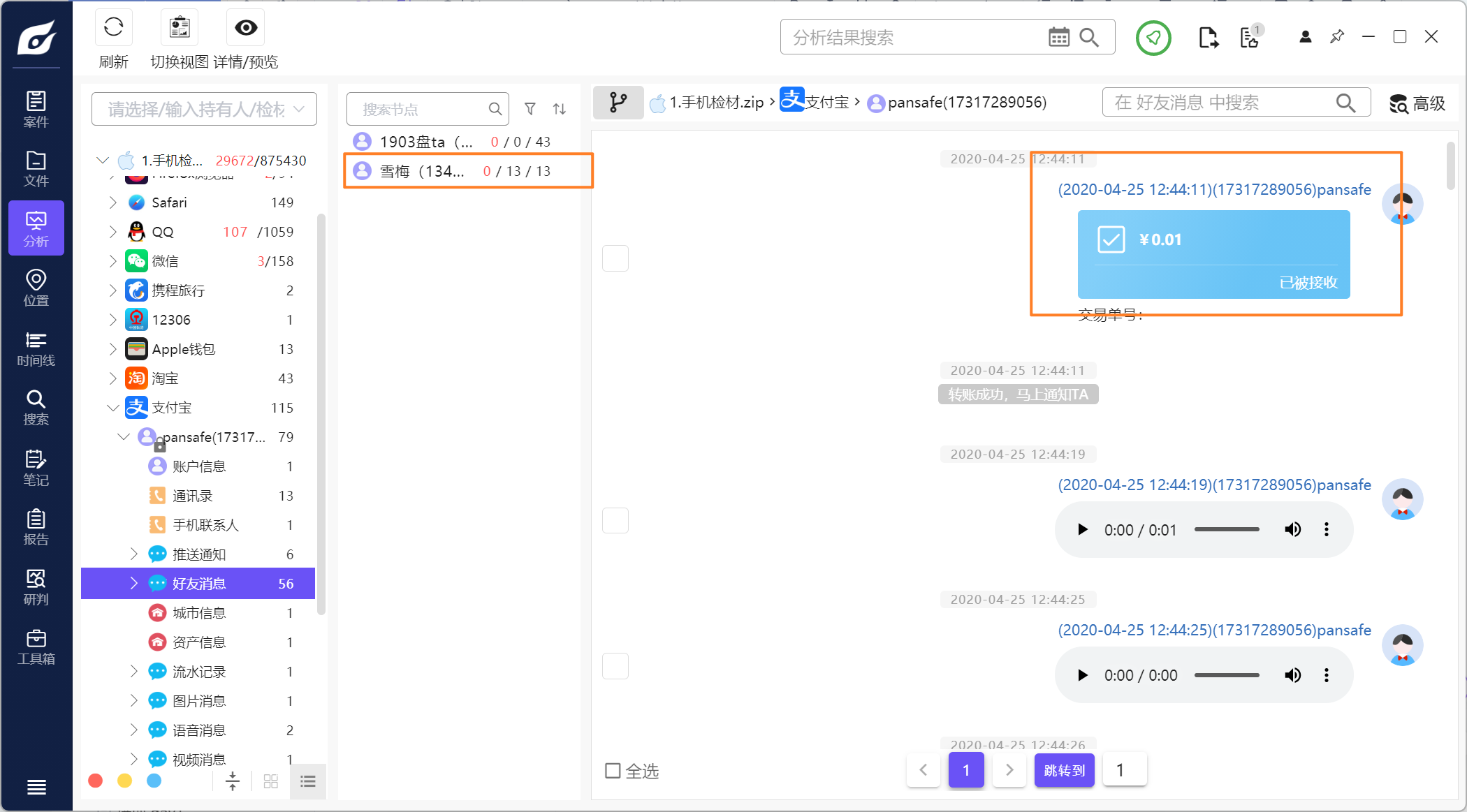

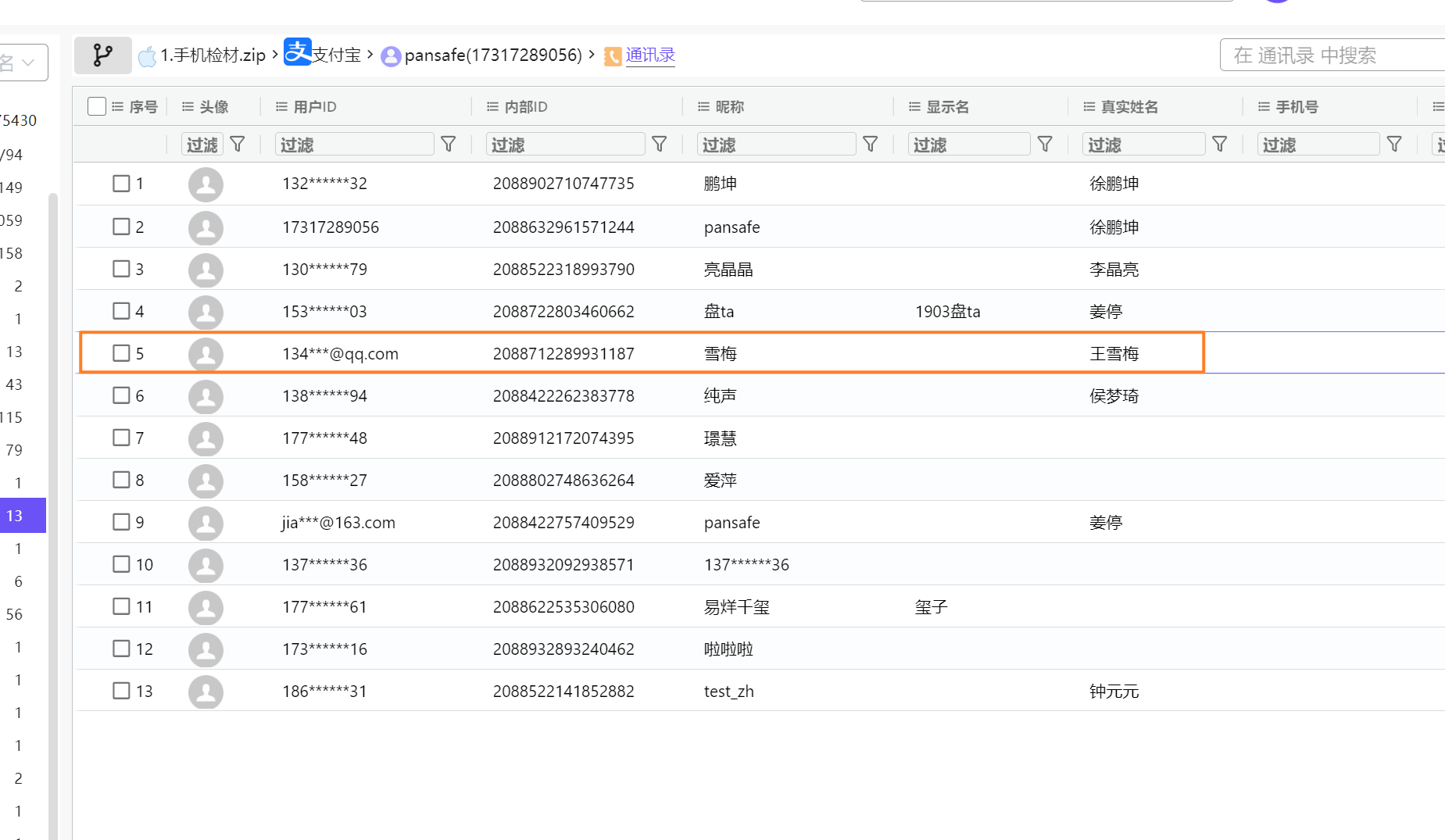

3.(手机检材分析)嫌疑人曾进行过一次转账交易,接收者姓名是?

支付宝当中存在一次交易记录

对方昵称叫雪梅 在支付宝通讯录当中找到其对应的名字 王雪梅

4.(手机检材分析)嫌疑人使用浏览器访问的商城后台管理网站的URL是?(答案格式:http://www.baidu.com/index.php)

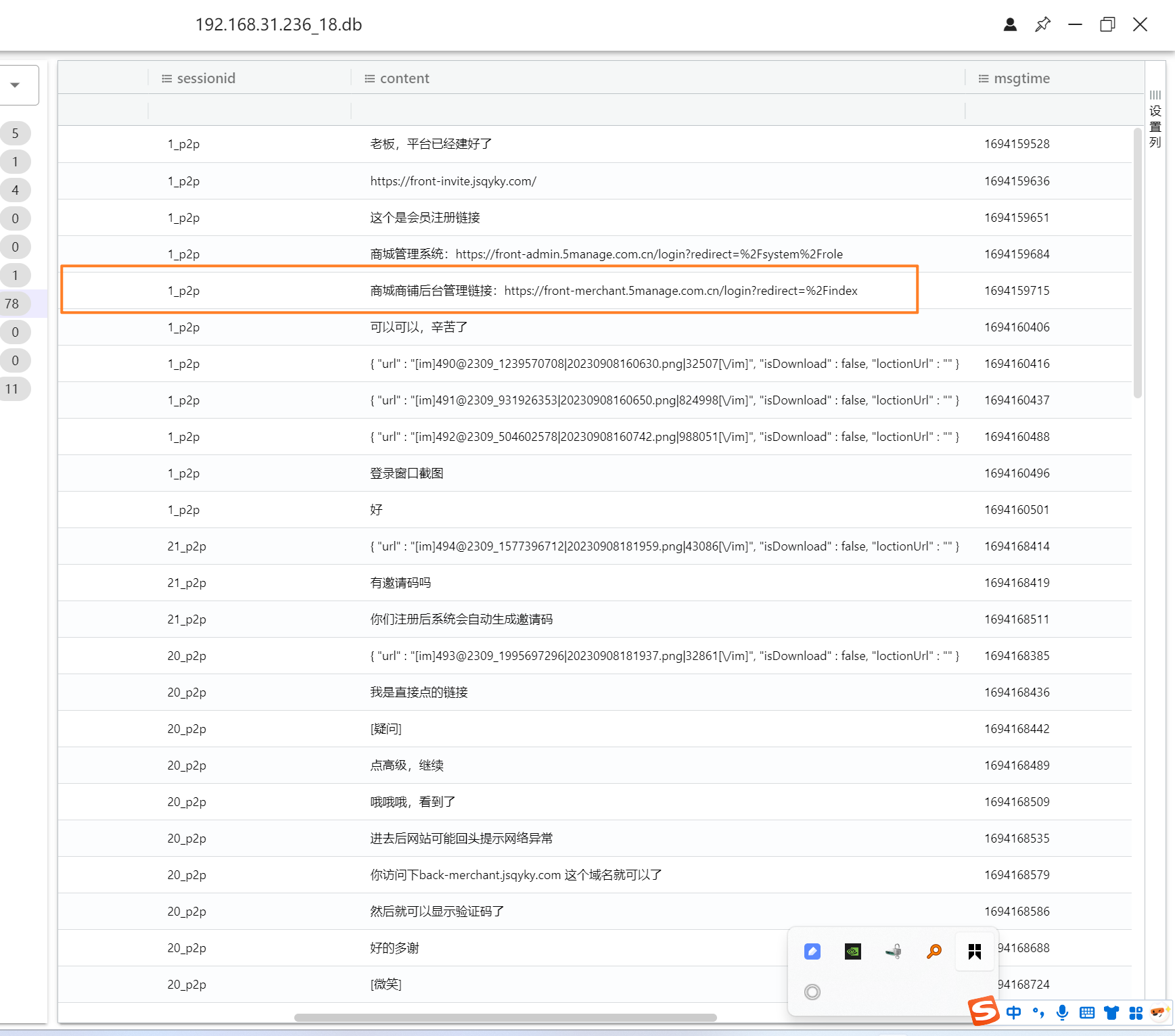

接第七题在通达oa的聊天数据当中可以看到

后台管理的链接为

商城商铺后台管理链接:https://front-merchant.5manage.com.cn/login?redirect=%2Findex

5. 手机检材分析)嫌疑人手机中曾在记事本类的APP中记录了一个会议号为9月20日 17:00的腾讯会议,该会议的会议号是?(答案格式:841-569-234)

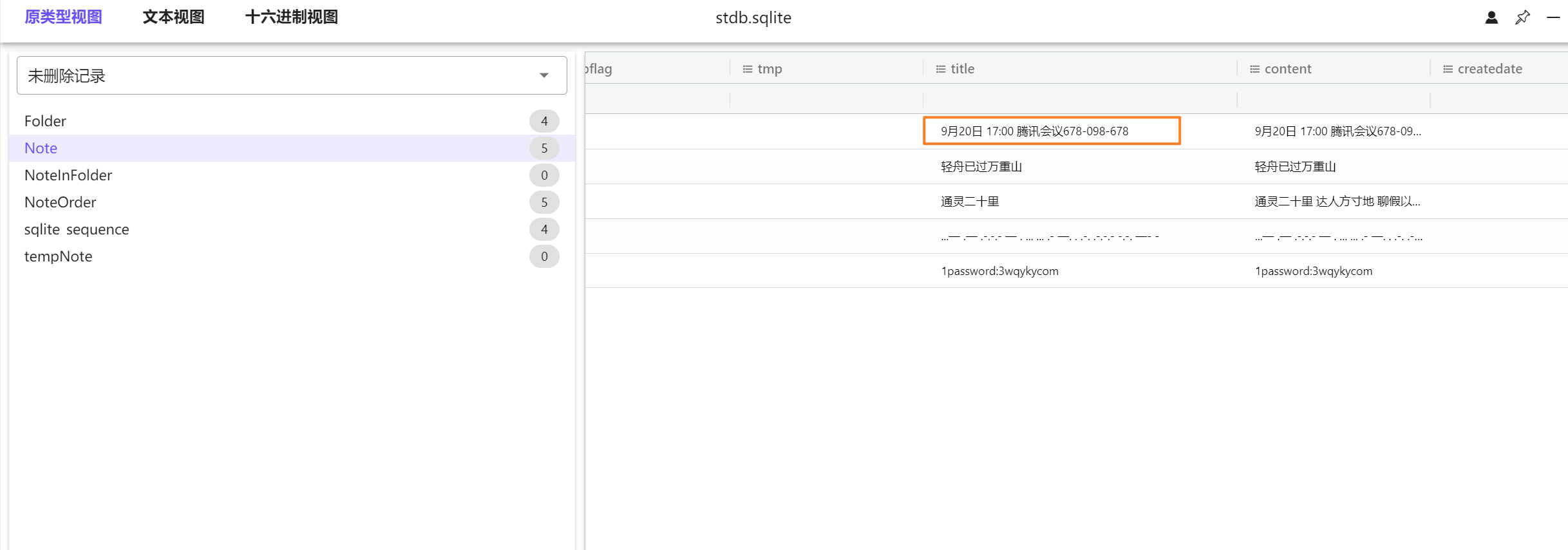

全局搜索腾讯会议

在sqlite文件当中找到对应的关键词

9月20日 17:00 腾讯会议678-098-678

6.(手机检材分析)嫌疑人内部使用特定的聊天软件进行工作沟通,该聊天软件的服务器IP是?(答案格式:192.168.1.1)

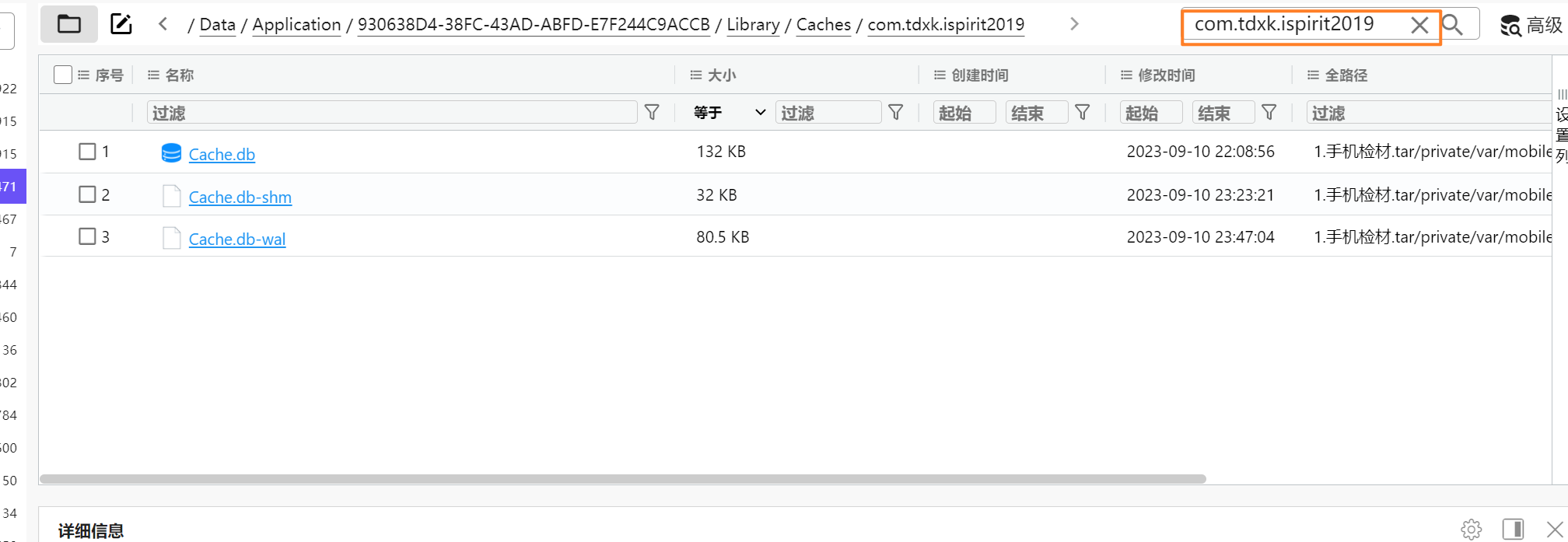

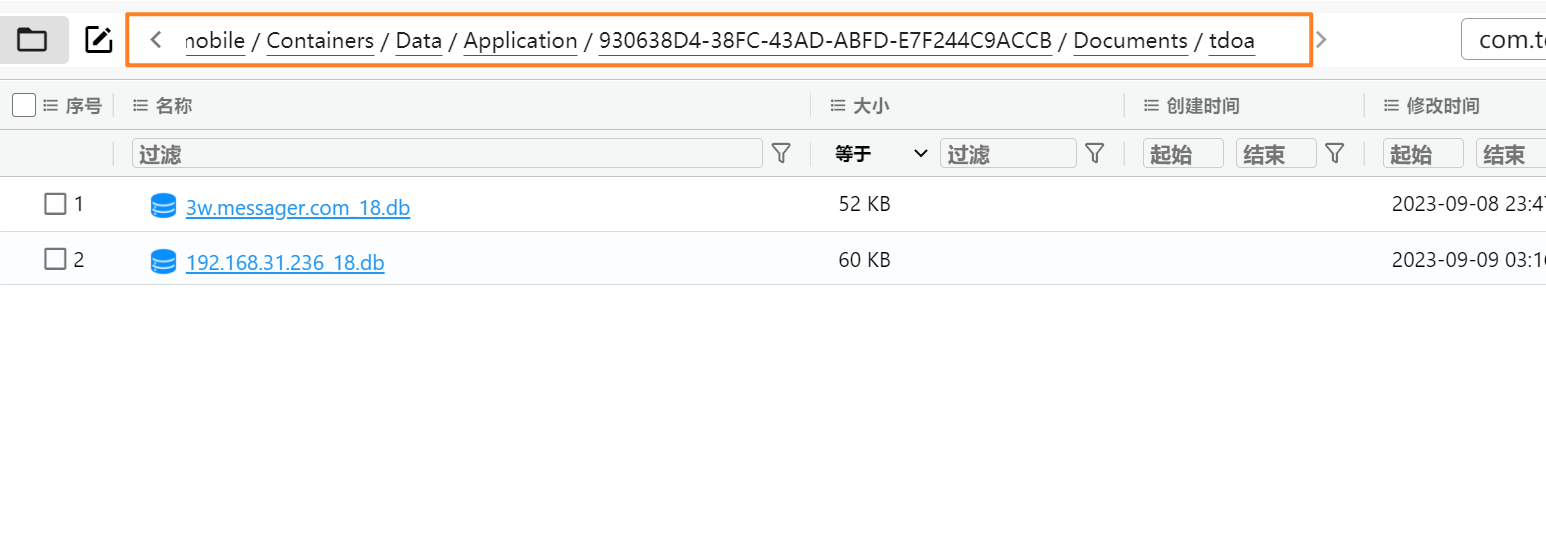

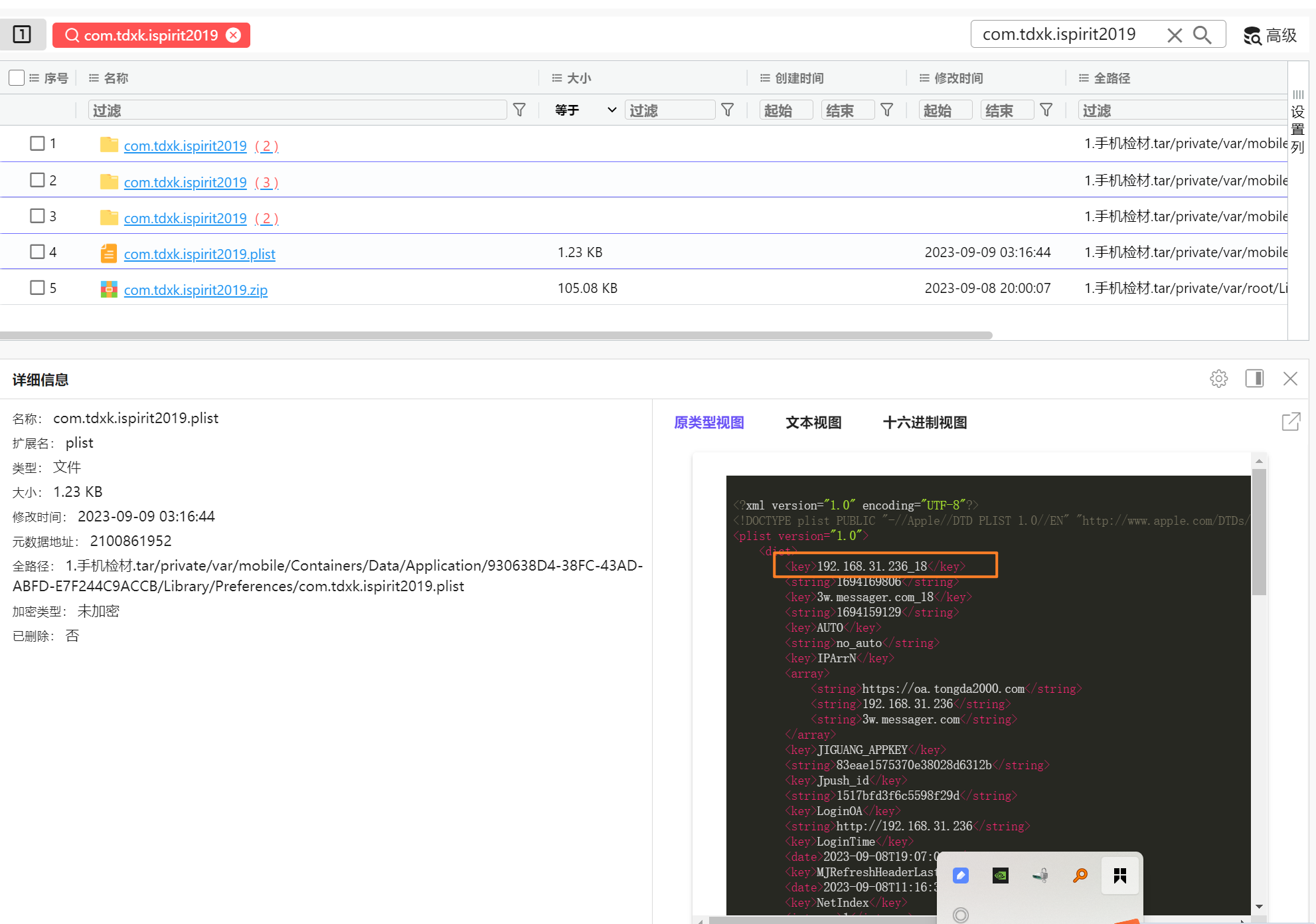

在应用列表当中有一个通达oa 全局搜索通达oa的包名

可以搜索到通达oa的缓存数据

向上翻在document目录下有通达oa的数据库

可以得到服务器的ip为 192.168.31.236

在通达oa的plist文件当中也可以找到该ip

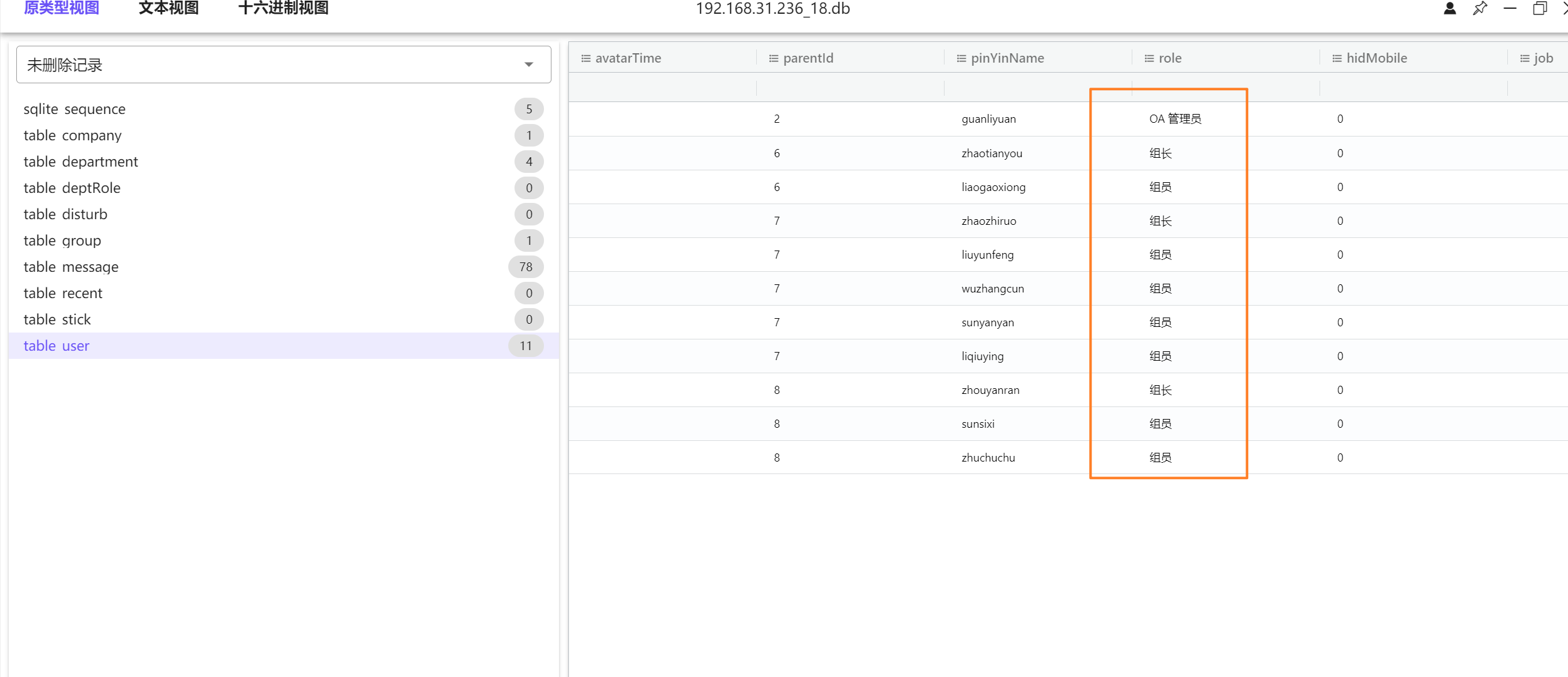

7.(手机检材分析)在嫌疑人使用的特定的聊天软件中,共有几位组长?(答案格式:10)

接上题在数据库当中可以看到一共有3位组长

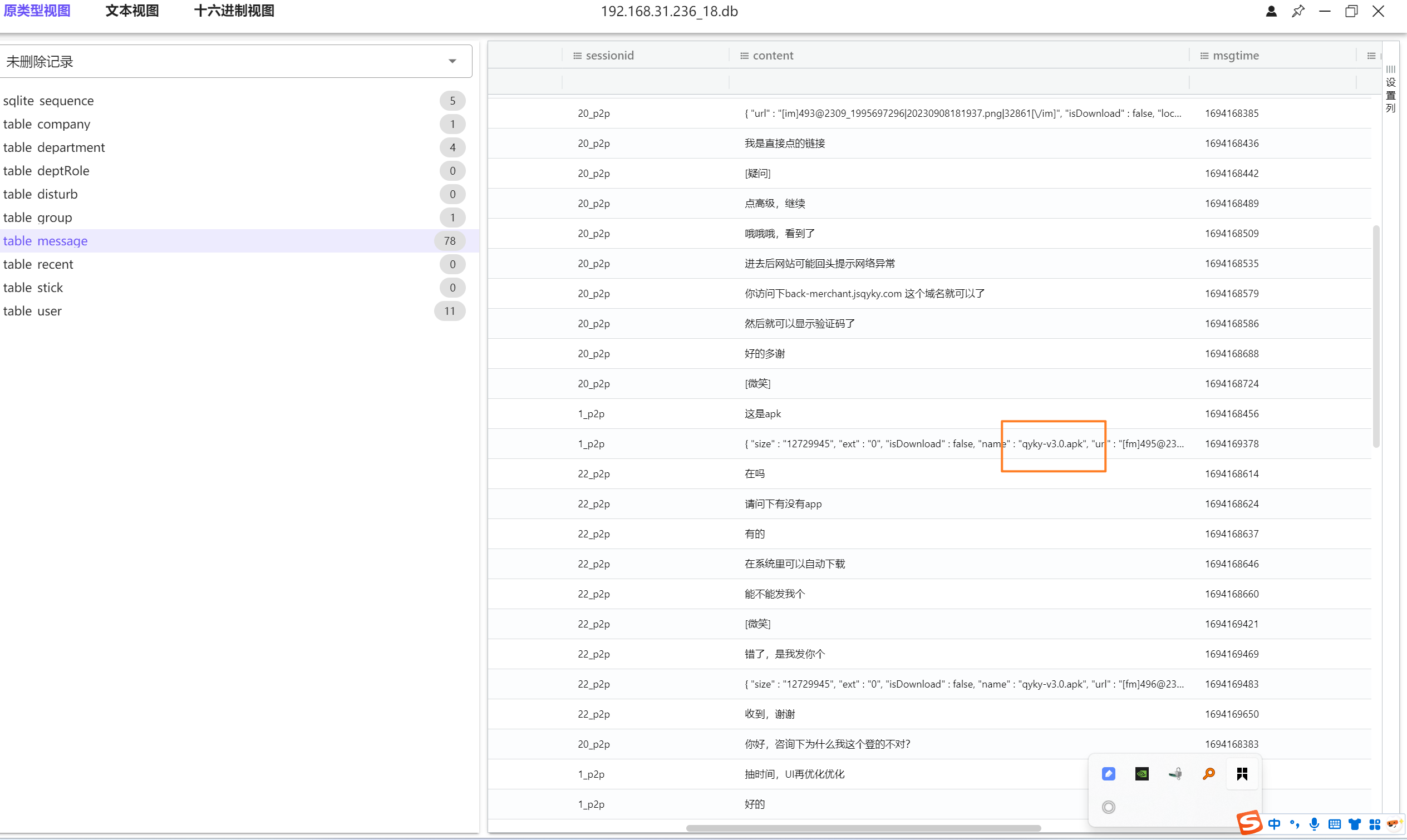

8.(手机检材分析)在嫌疑人使用的内部聊天软件中,发送的涉案APK文件名称是?(答案格式格式:sample.doc)

在通达oa的聊天数据当中可以看到发送的apk名称为qyky-v3.0.apk

{

"size" : "12729945",

"ext" : "0",

"isDownload" : false,

"name" : "qyky-v3.0.apk",

"url" : "[fm]495@2309_520300954|qyky-v3.0.apk|12729945[\/fm]"

}

检材分析二:

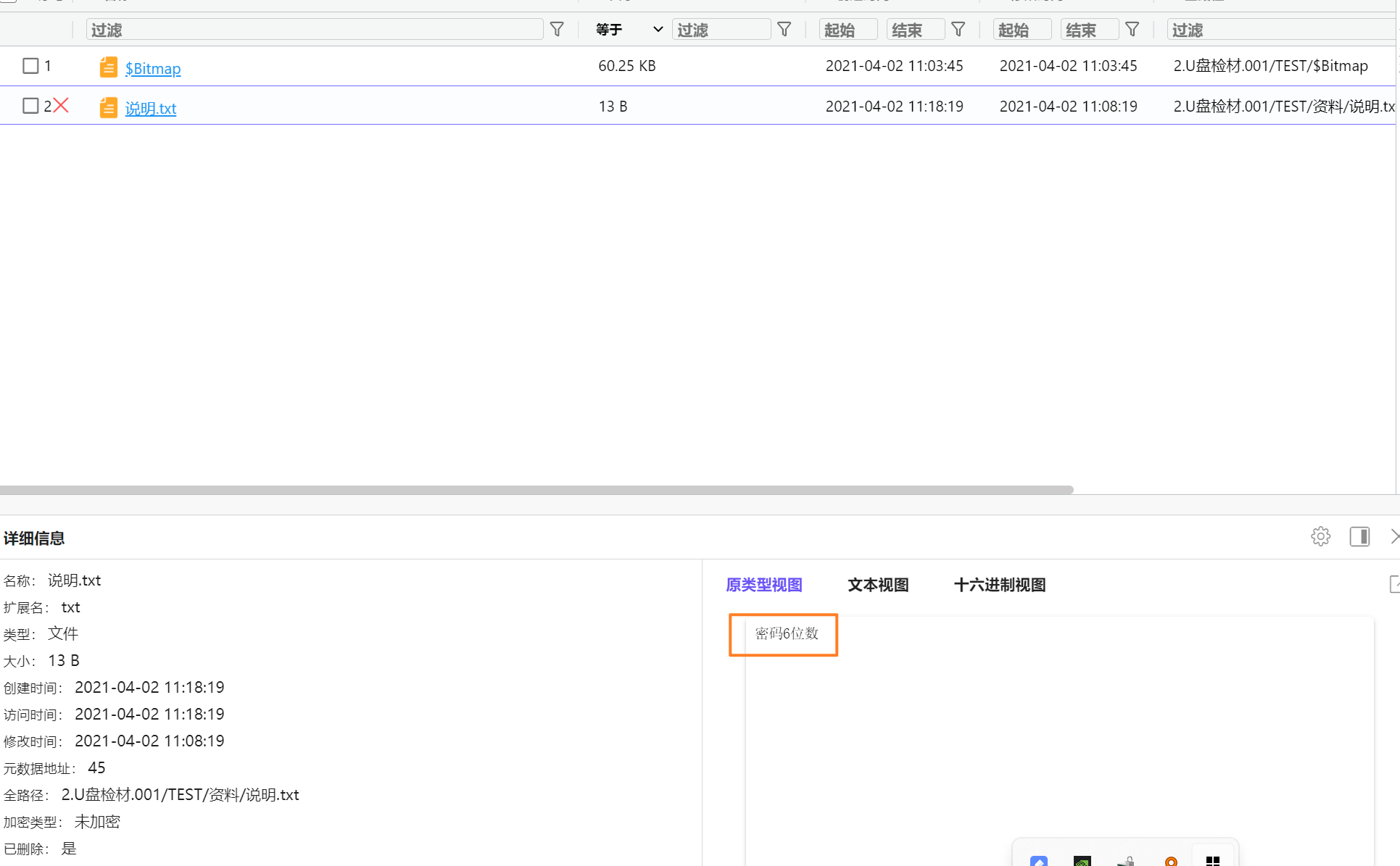

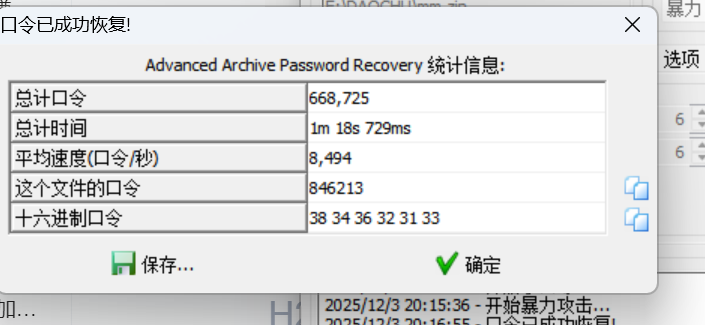

9. (U盘检材分析)"mm.zip"压缩包的密码是?

在检材当中有一个说明.txt文件 记录了密码为6位数字

爆破一下压缩包口令为 846231

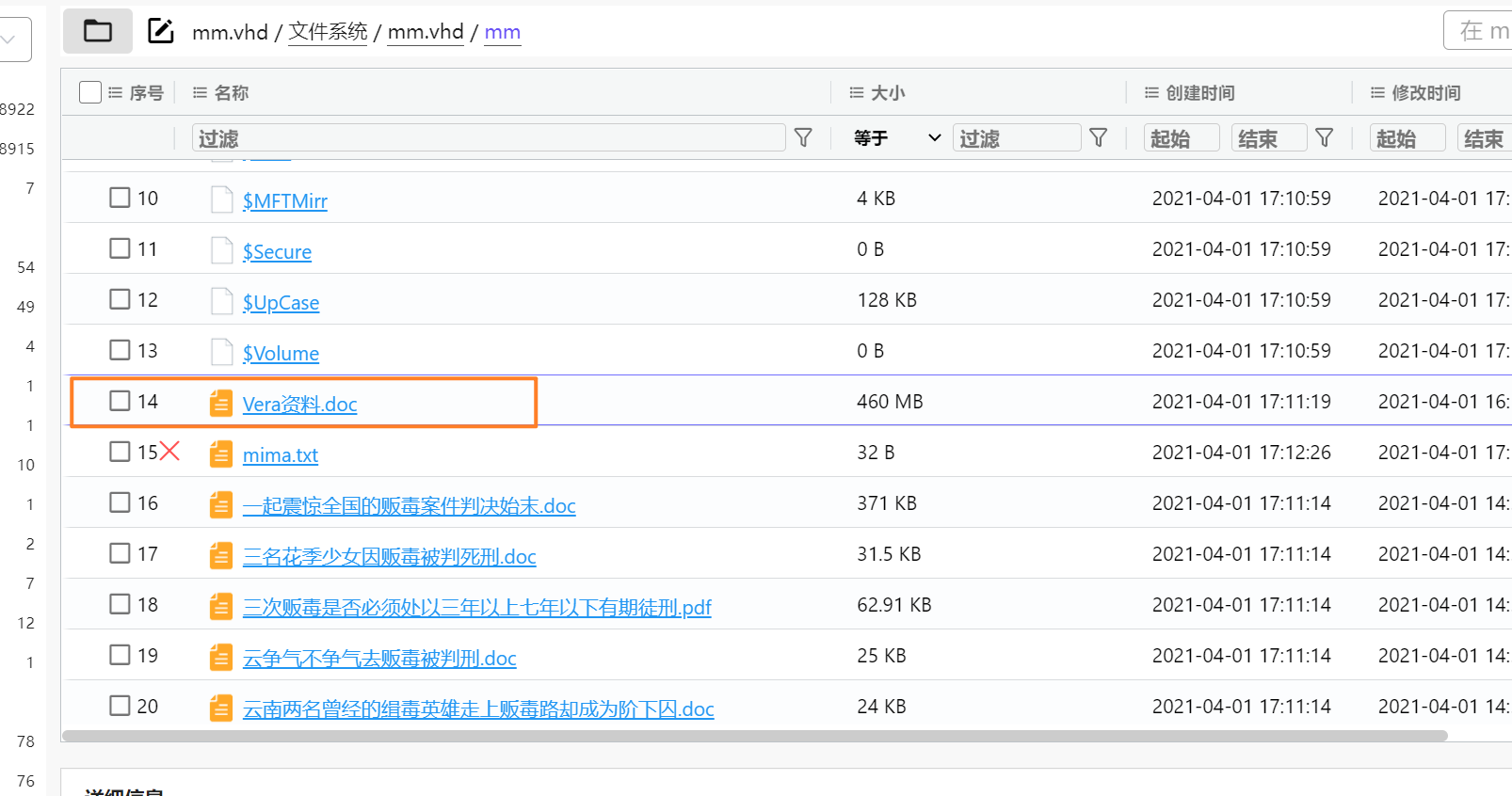

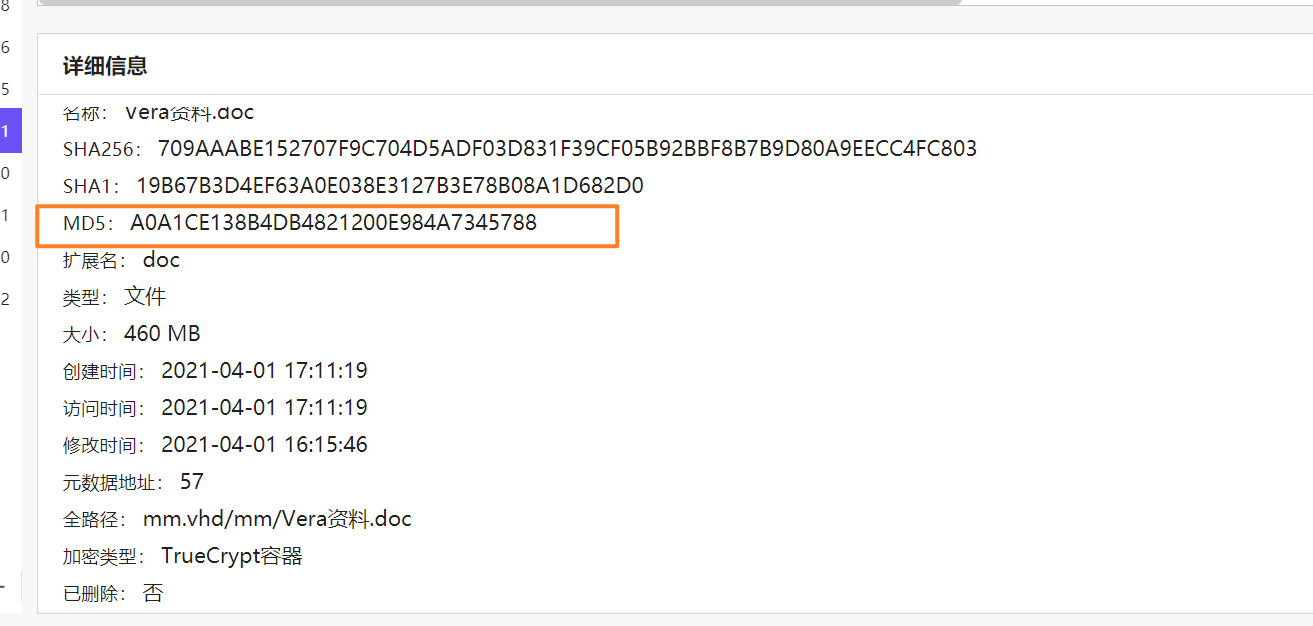

10.(U盘检材分析)存放重要线索的加密容器文件的MD5值是?(答案格式:14ED1A22176D3805F01DEEAB4C7AAE03)

压缩包当中是一个vhd文件 将该vhd挂载为新检材 在当中可以看到有一个460mb的dox文件该文件为加密容器

火眼跑一下耗时任务也能识别出该容器

计算一下该文件的md5值

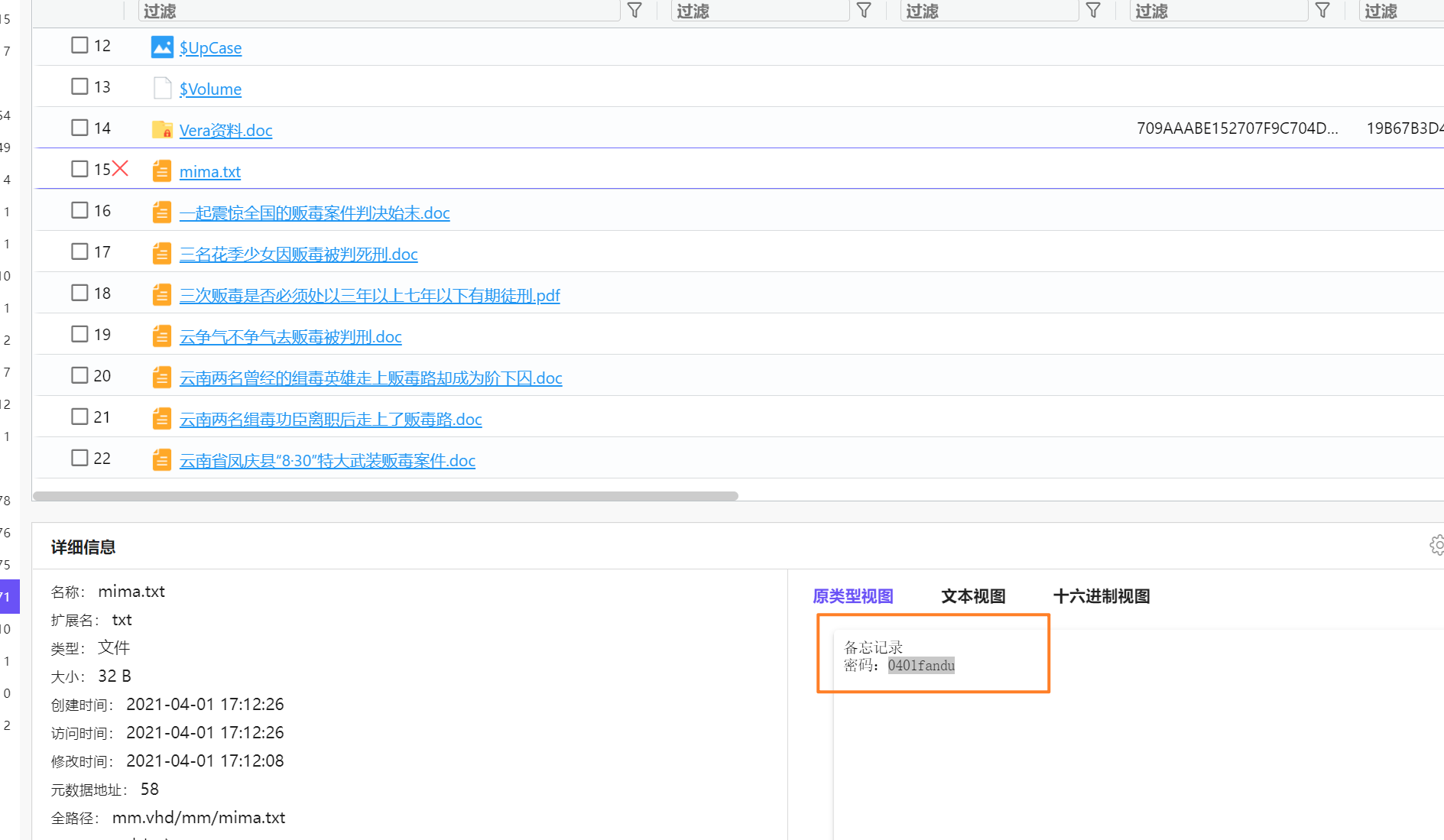

11.(U盘检材分析)加密容器解密密码是?

在相同目录下有一个mima.txt 可以得到密码为

0401fandu

12.(U盘检材分析)贩毒分子接头(U盘检材分析)贩毒分子接头地点是?

把加密容器挂载起来可以看到挂载起来的容器中有一个png图片

检材分析三:

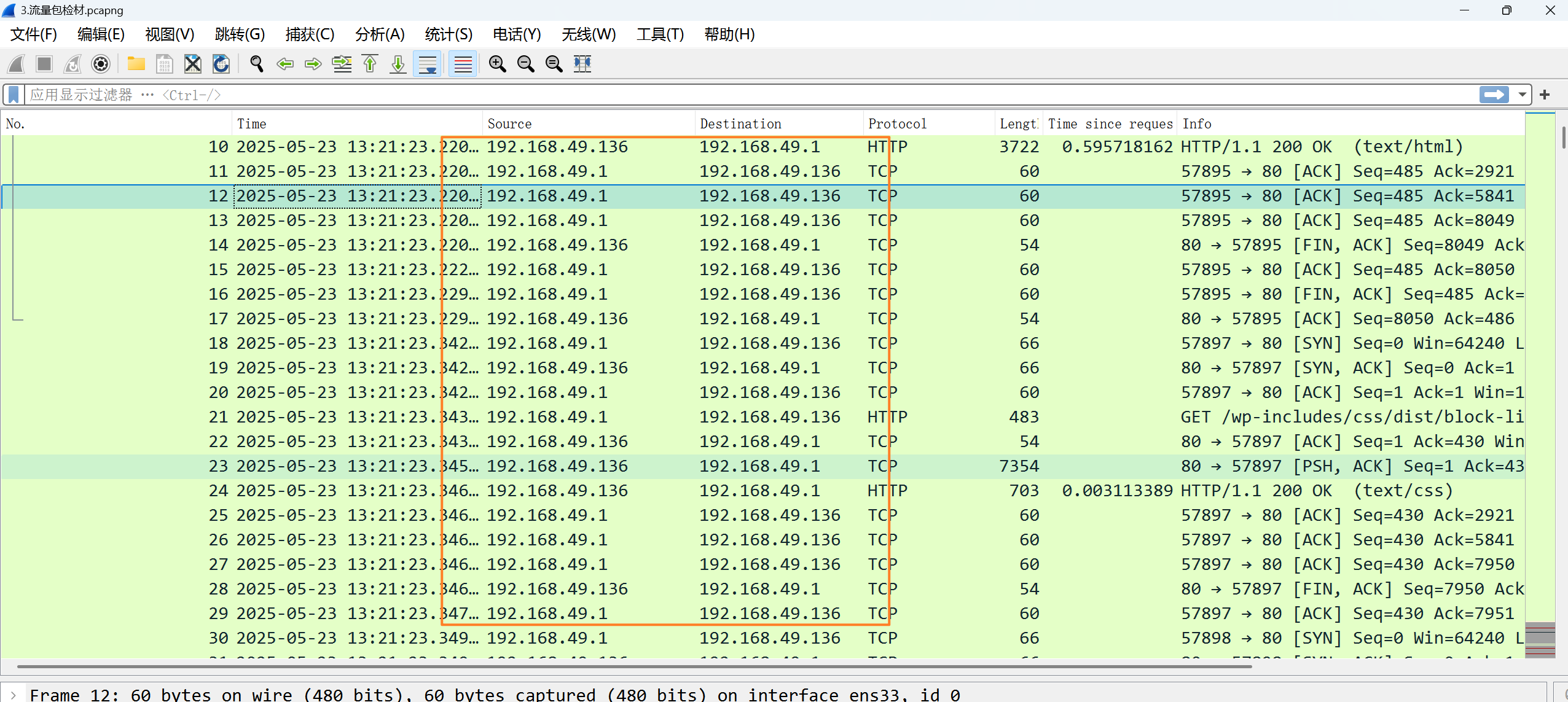

13.(流量包检材分析)被攻击的IP地址是?(答案格式:192.168.1.1)

都是在请求192.168.49.136这个ip 所以被攻击的ip是192.168.49.136

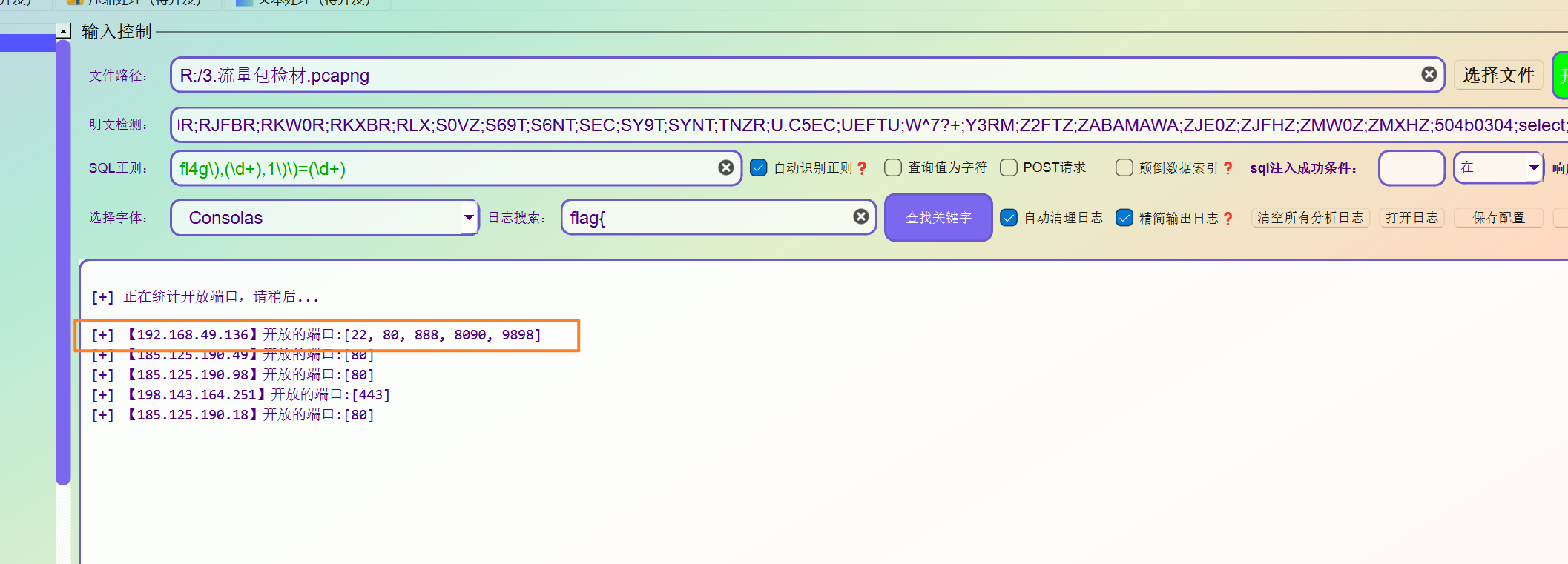

14.(流量包检材分析)被攻击的机器一共开放了多少个TCP端口?

打开neta 统计一下端口 开放了4个端口

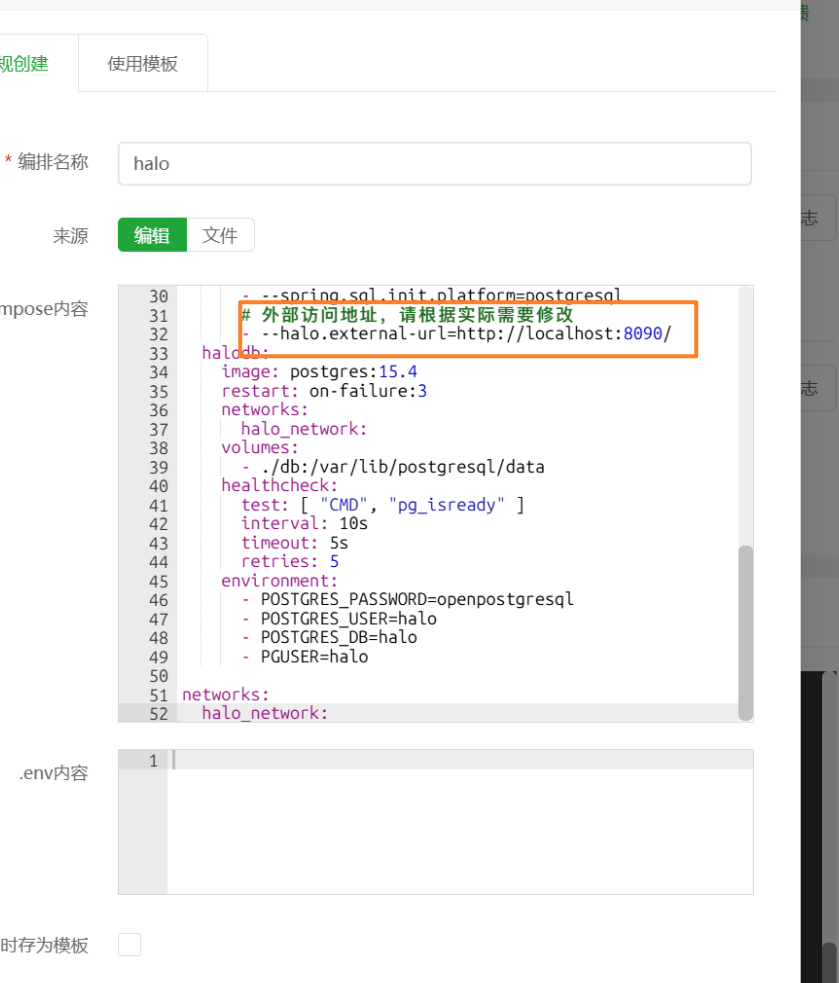

15. (流量包检材分析)被攻击设备上运行的新博客的入口端口号是?

neta分离出来的图片当中可以看到宝塔配置的端口为8090

也能找到大量请求8090的端口请求

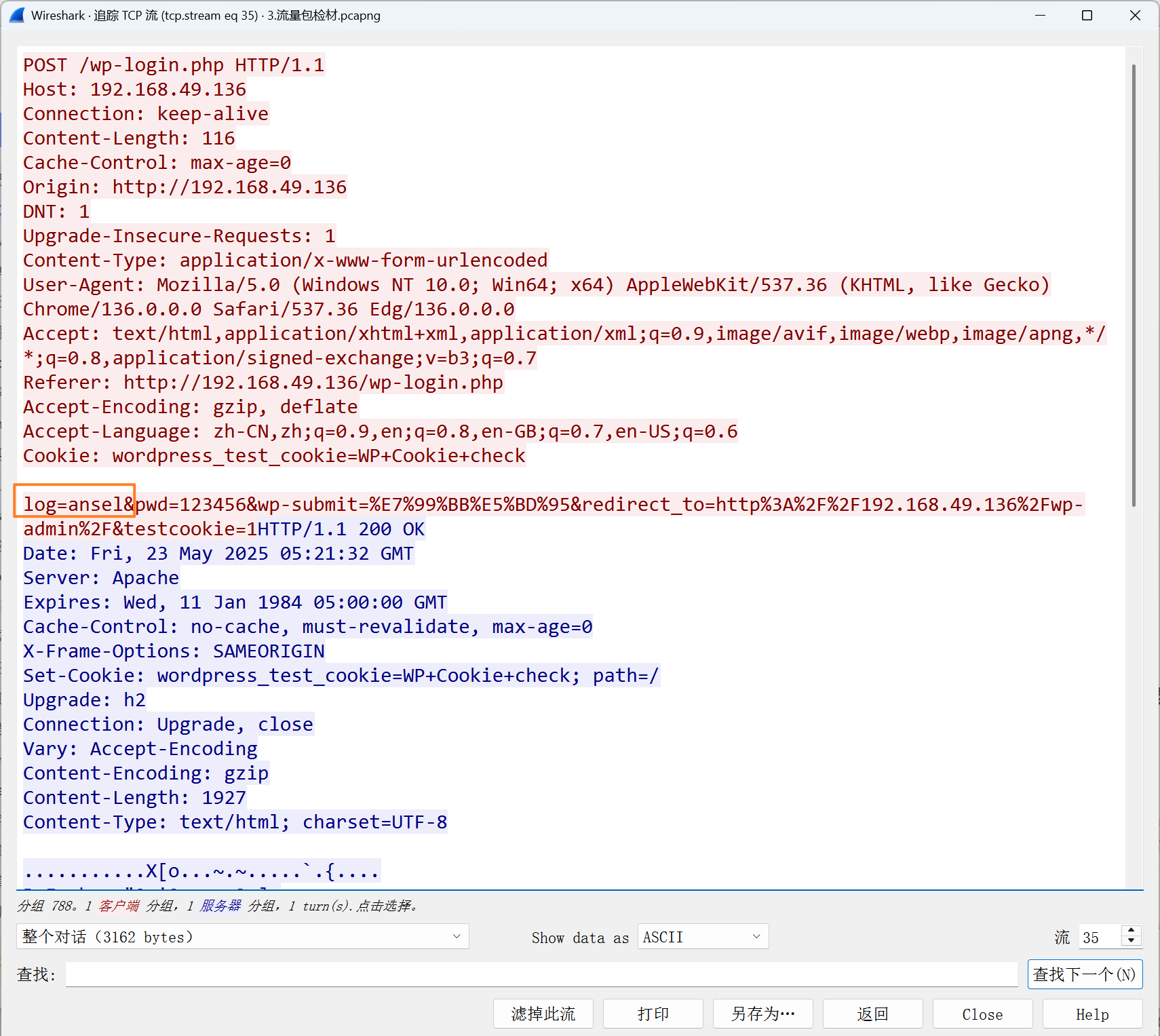

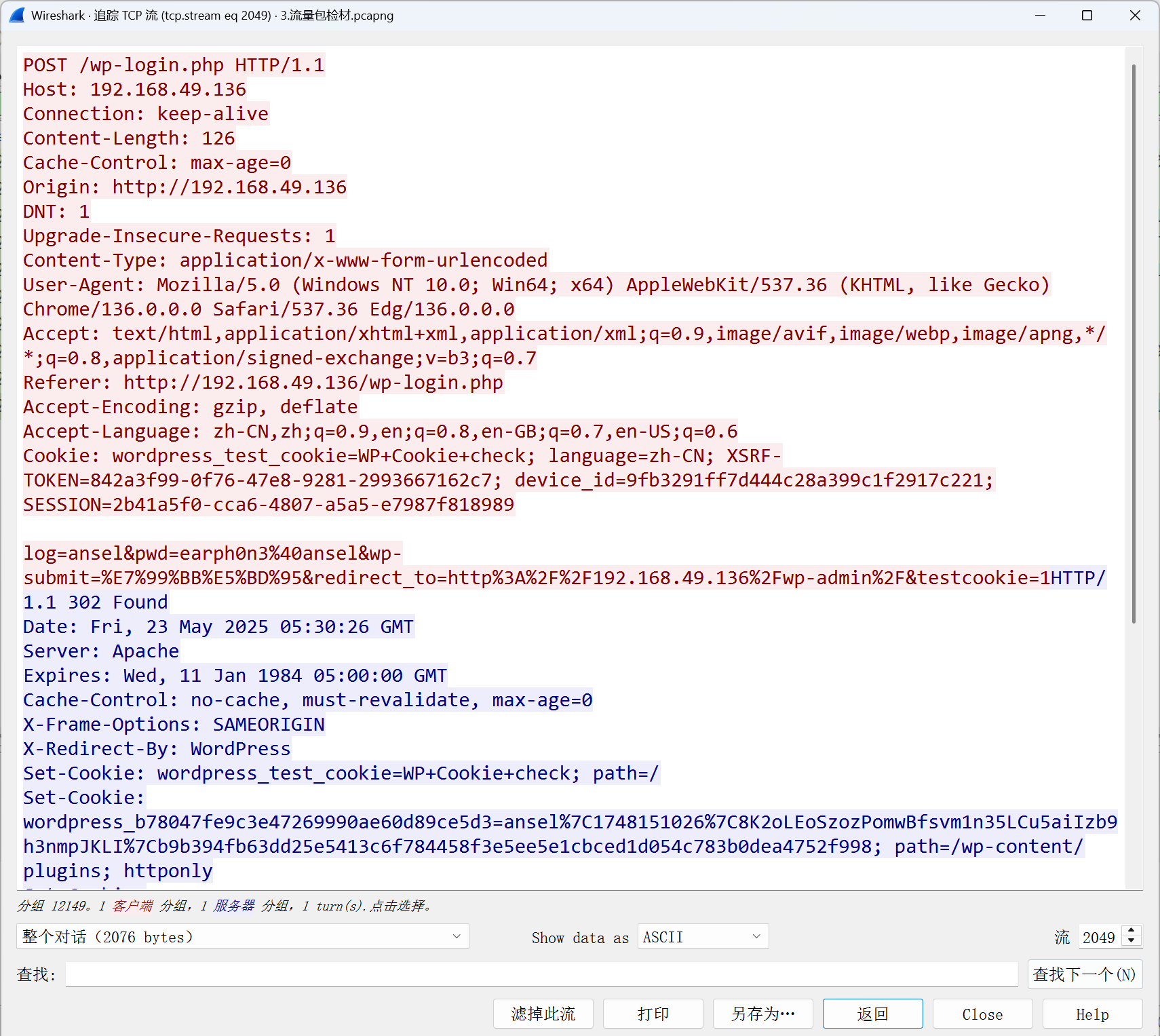

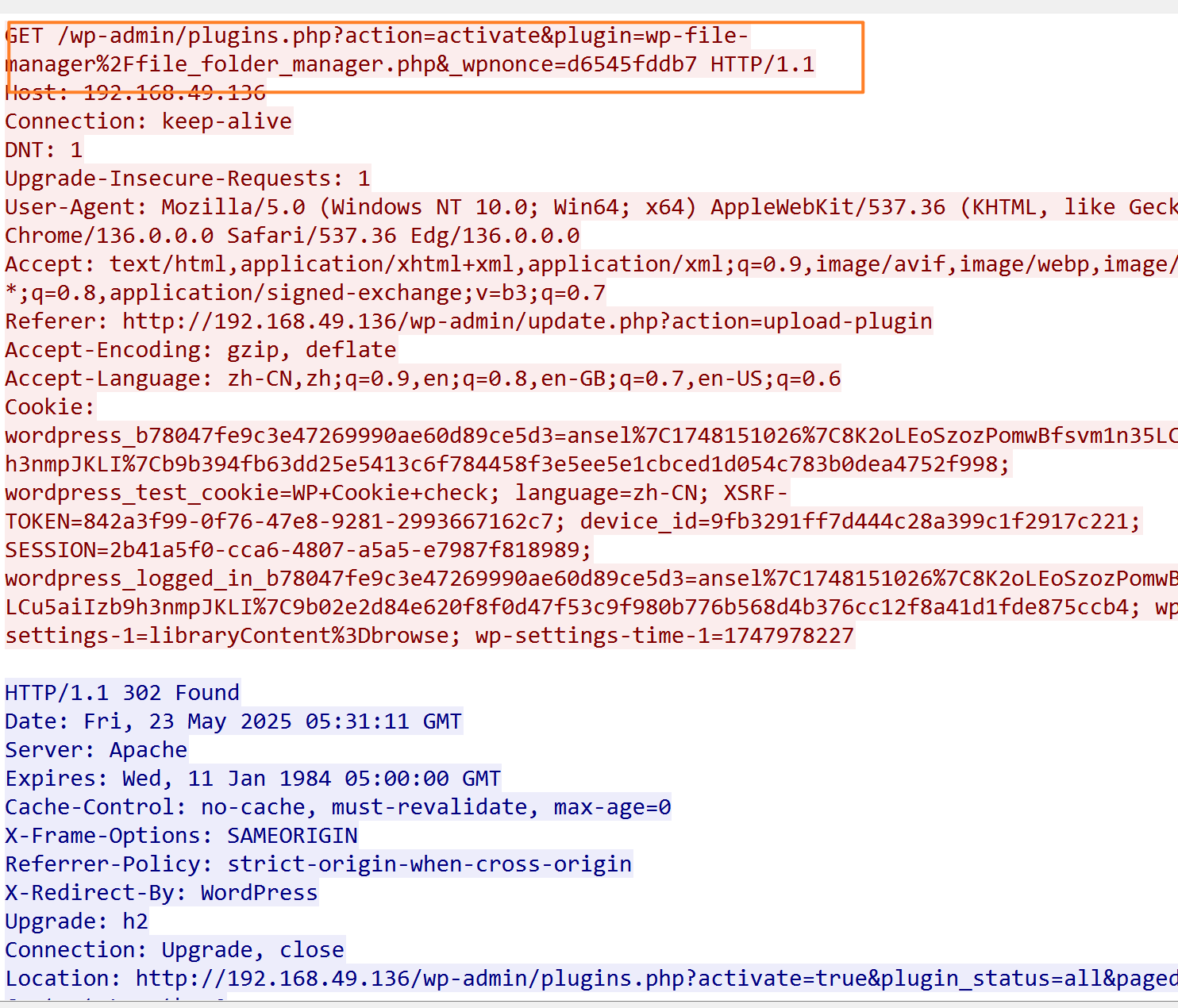

16. (流量包检材分析)嫌疑人首次尝试登录时所用的账号是?

登录请求 过滤 POST包

在第一个post包当中可以看到第一次登录所有账号为ansel

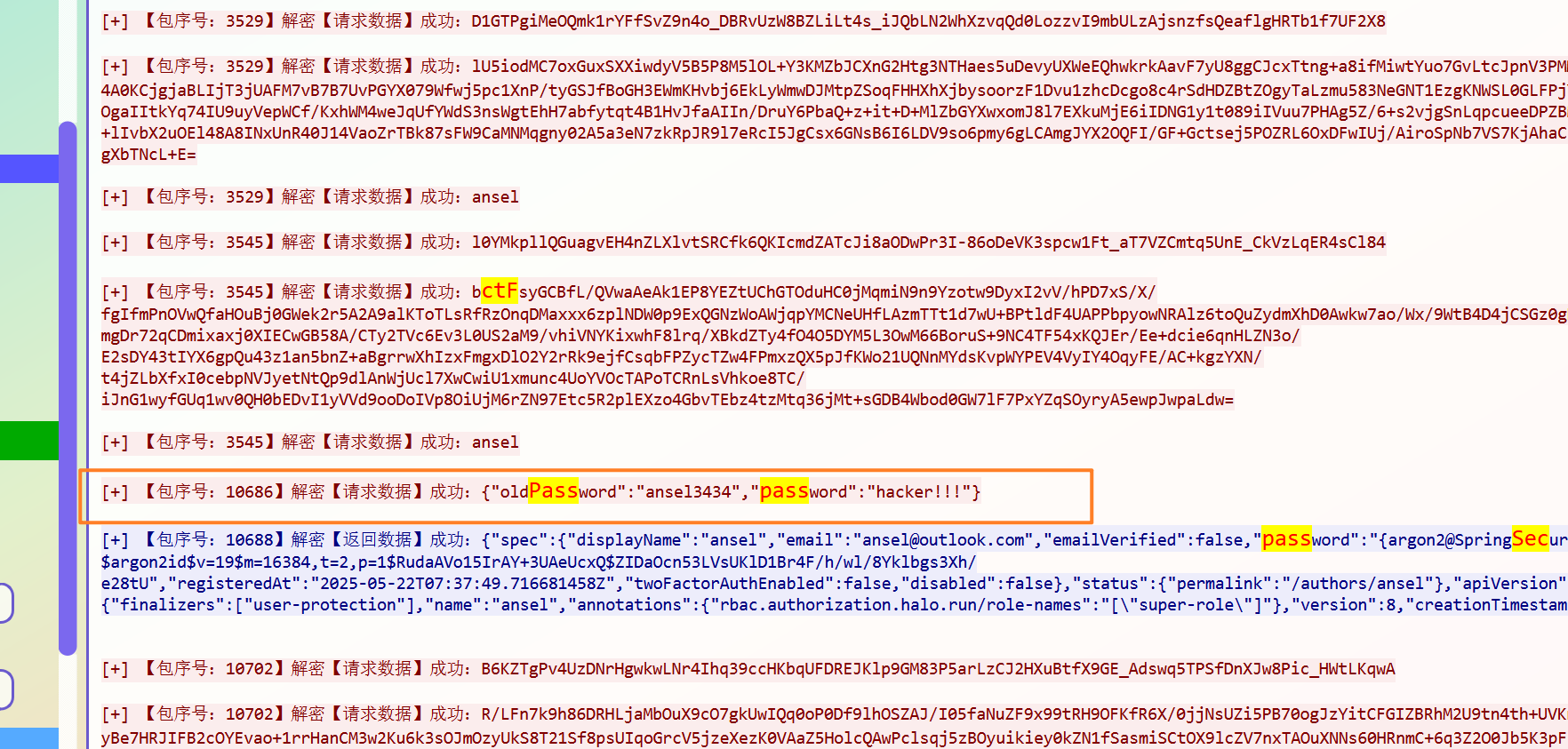

17.(流量包检材分析)黑客使用弱口令登陆了新博客后台, 并修改了管理员账户的密码, 原密码是?

解一下

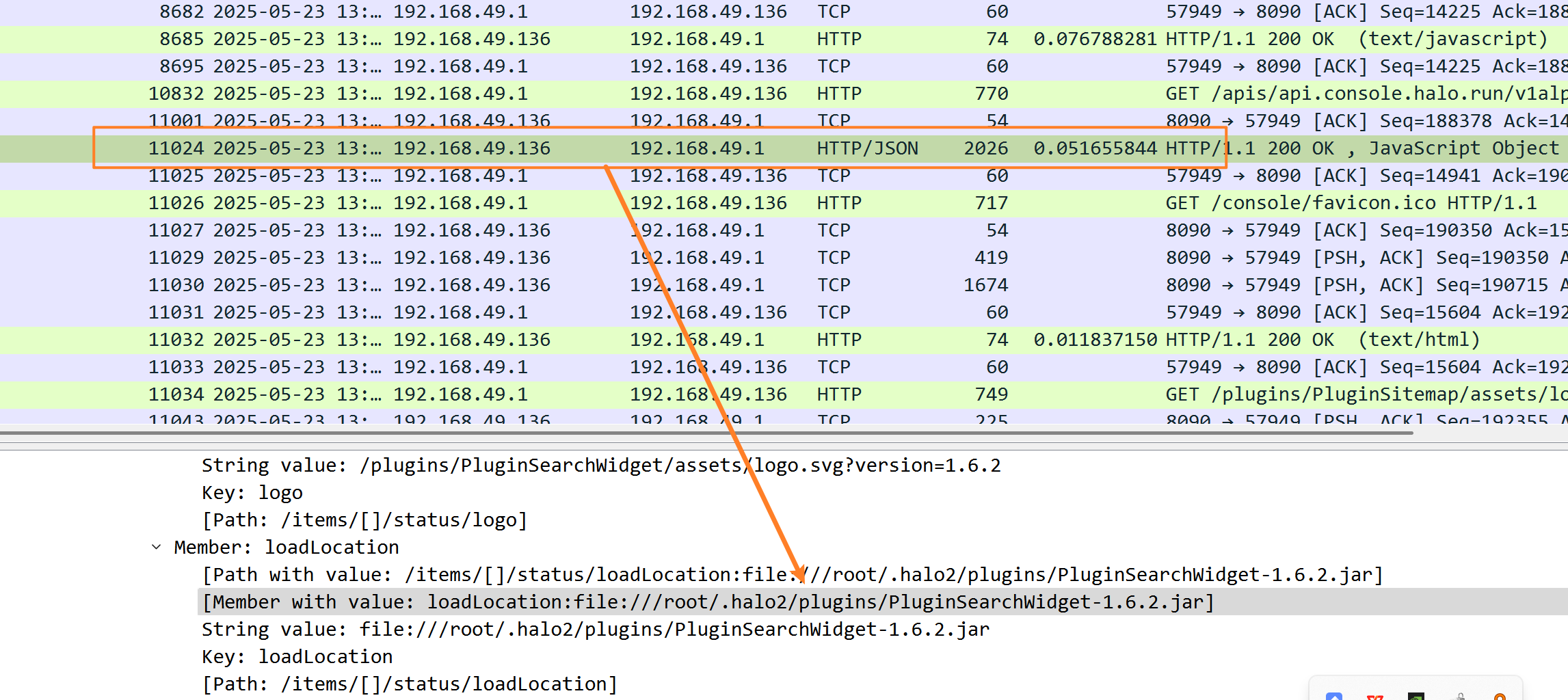

18 (流量包检材分析)根据下载的日志文件,找到新博客系统的搜索插件存放位置,写出其文件名?(答案格式:文件名大小写需与实际保持一致,如Abc.doc)

在流11024当中可以看到 搜索插件为PluginSearchWidget-1.6.2.jar

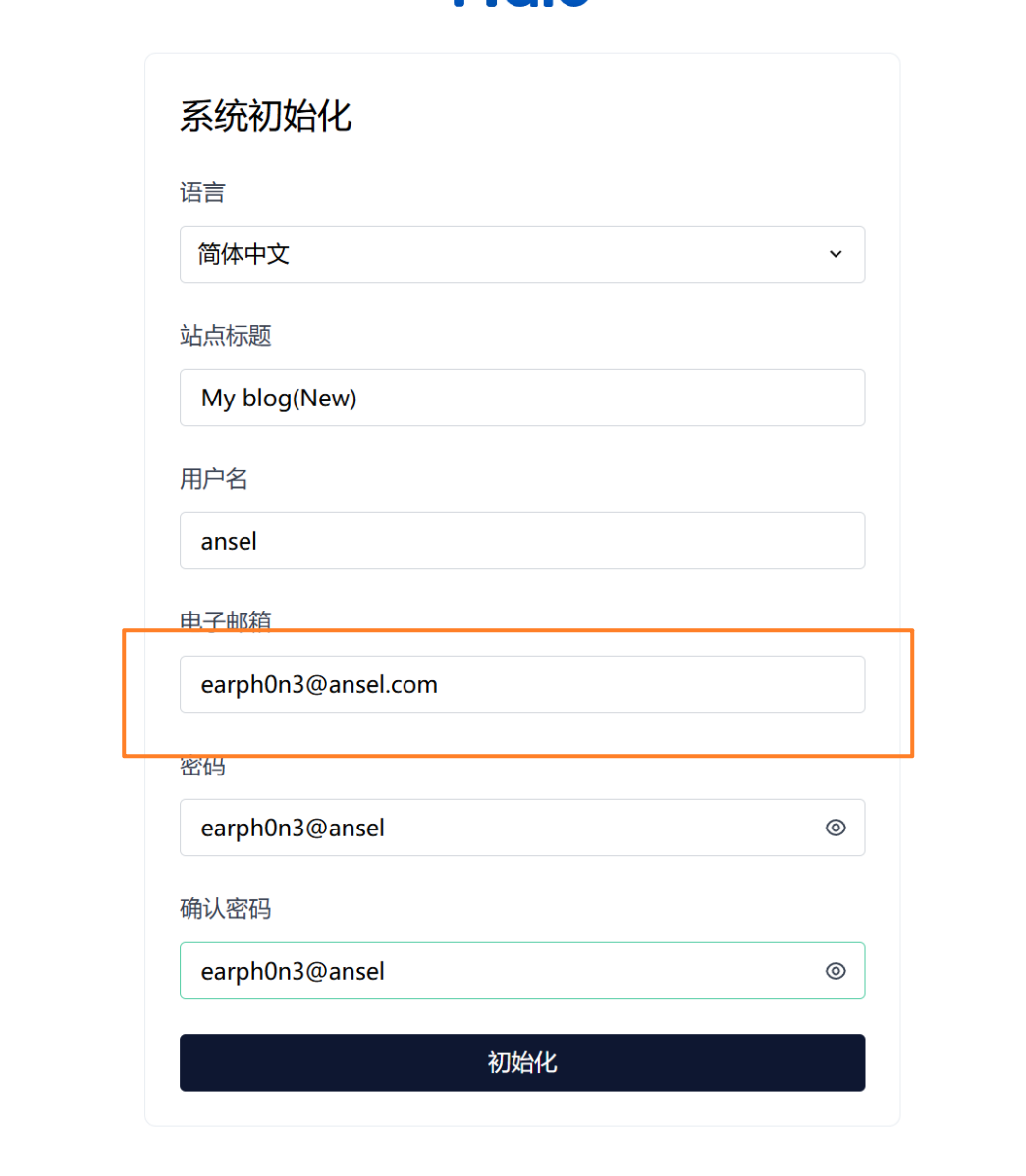

19(流量包检材分析)黑客登录新博客后台后, 在上传的图片中发现了某个密码, 通过密码复用登录了旧博客, 发现密码的文件中填写的邮箱地址是?(答案格式:user@mail.com)

分离一下http流量 或者用neta 梭哈一下流量 可以找到该图片

邮箱地址为 earph0n3@ansel.com

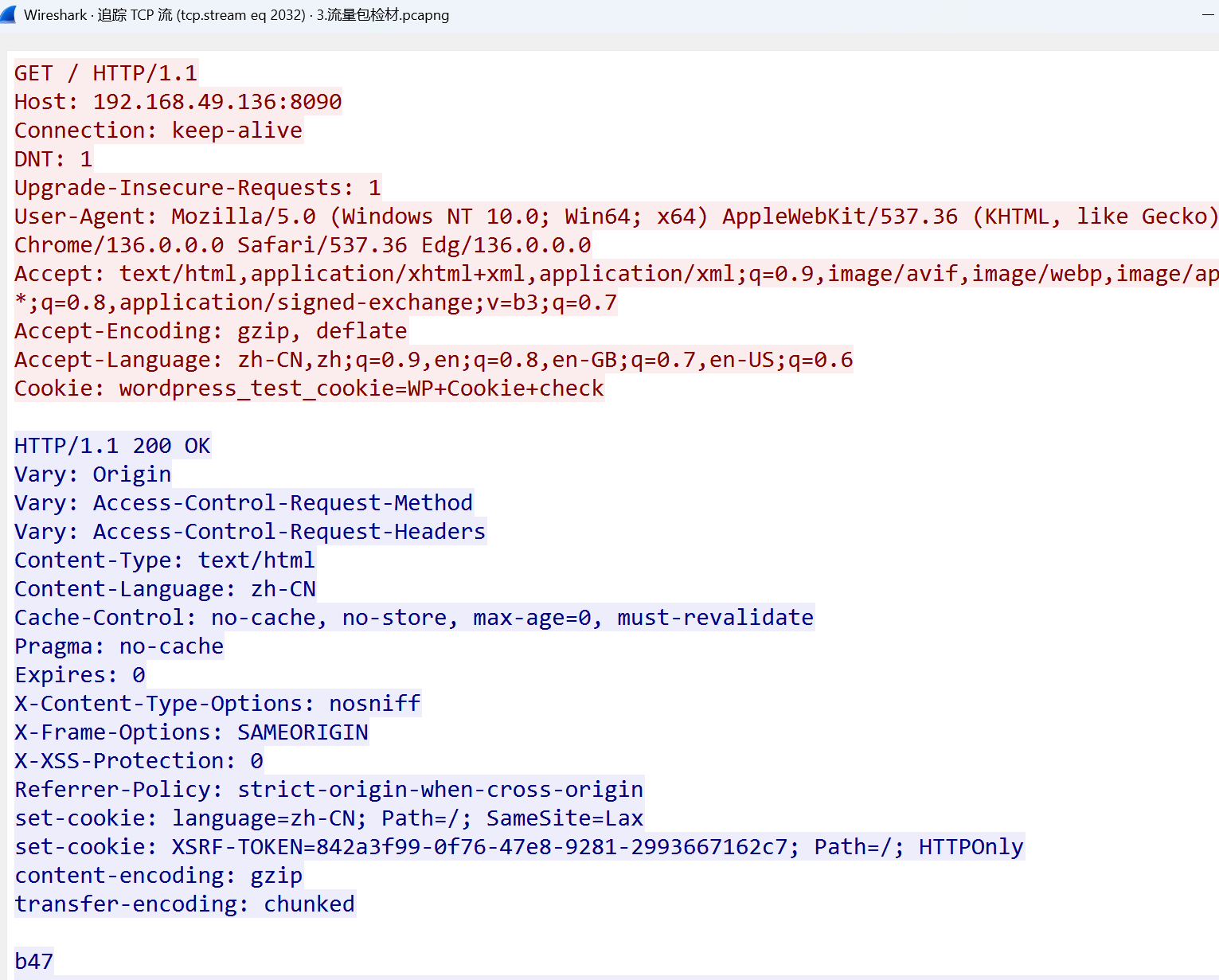

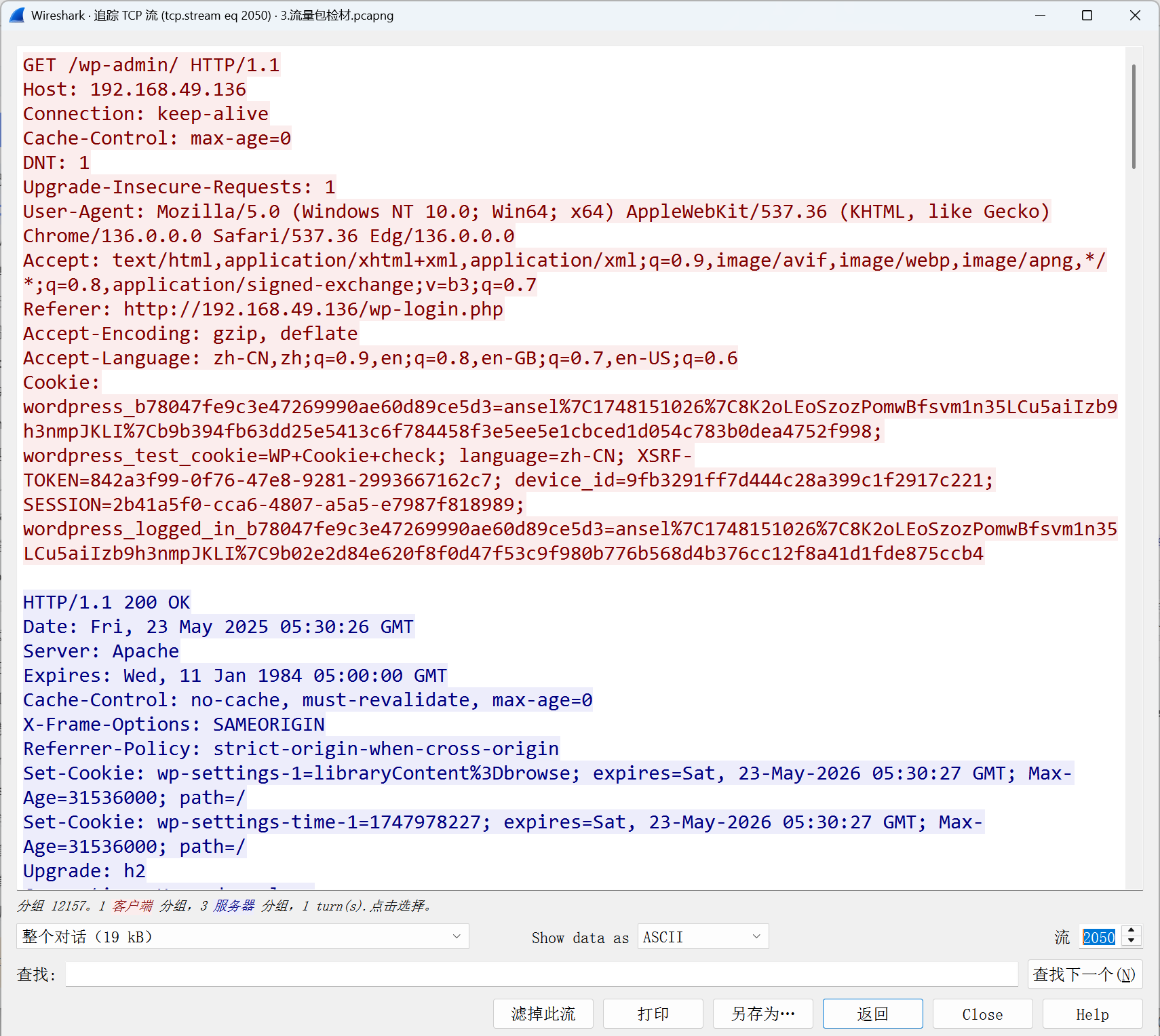

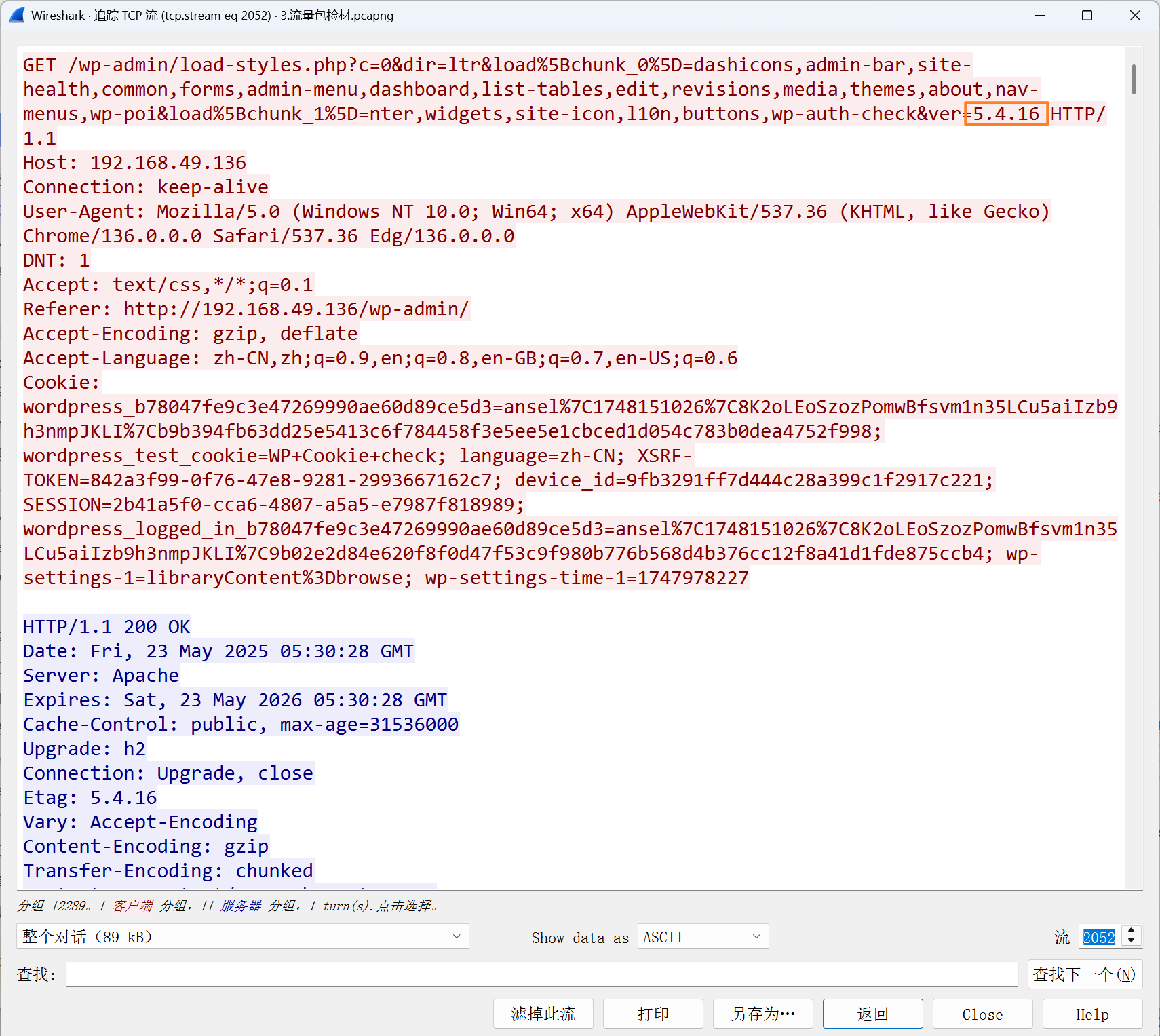

20 (流量包检材分析)黑客登录后台后, 发现的旧博客版本号是?(答案格式:1.0.0)

2049之后可以看到 已经成功登录到后台

继续追踪流可以看到该博客的版本为5.4.16

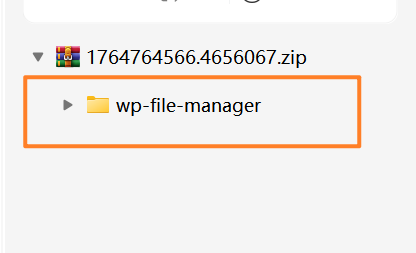

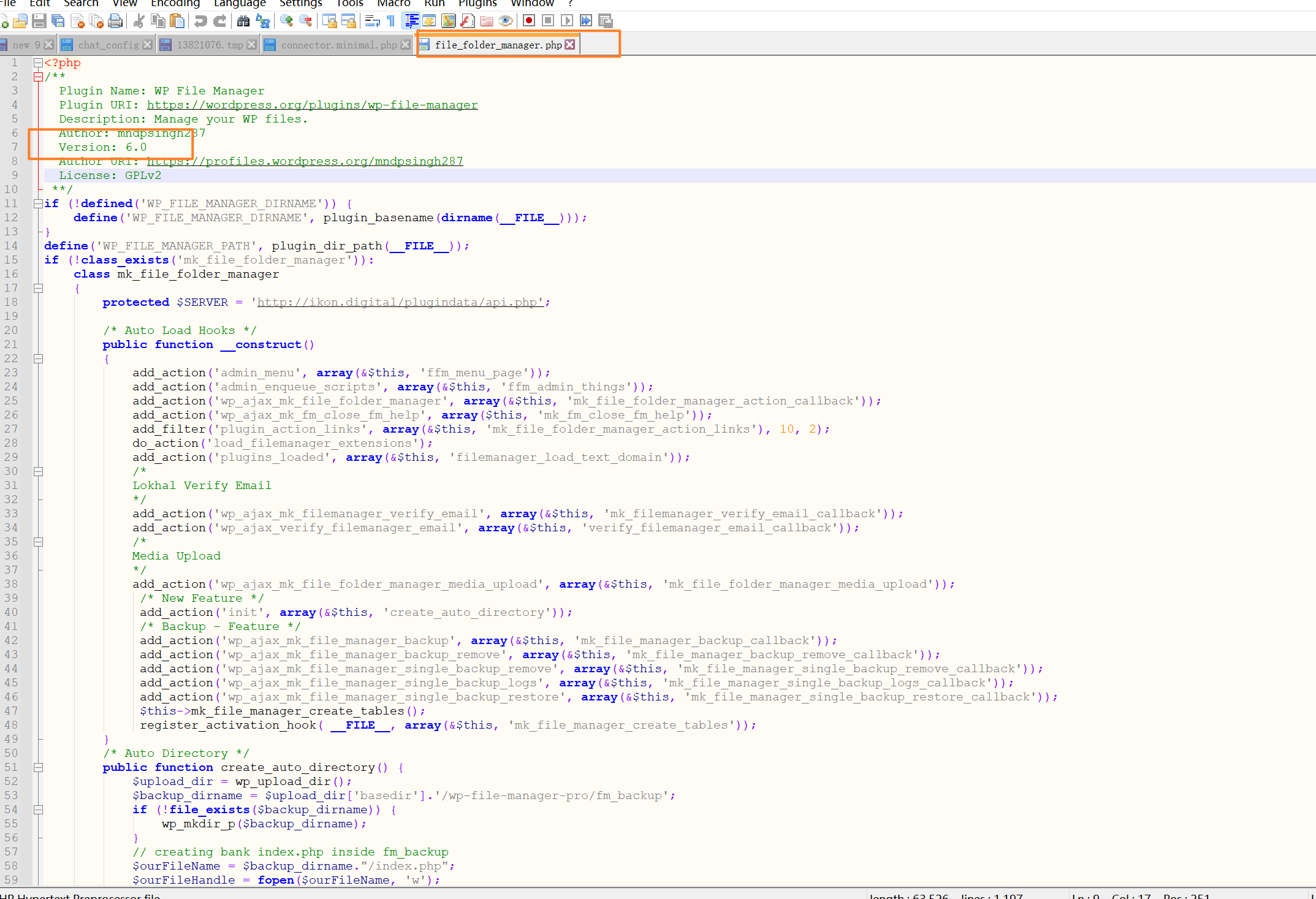

21. (流量包检材分析)黑客在后台上传了一个包含漏洞的插件, 该插件的版本为?(答案格式:1.0)

导出http上传的文件 发现上传了一个压缩包

在该插件文件当中可以看到插件版本为6.0

在后续的流当中也能看到请求该插件的请求

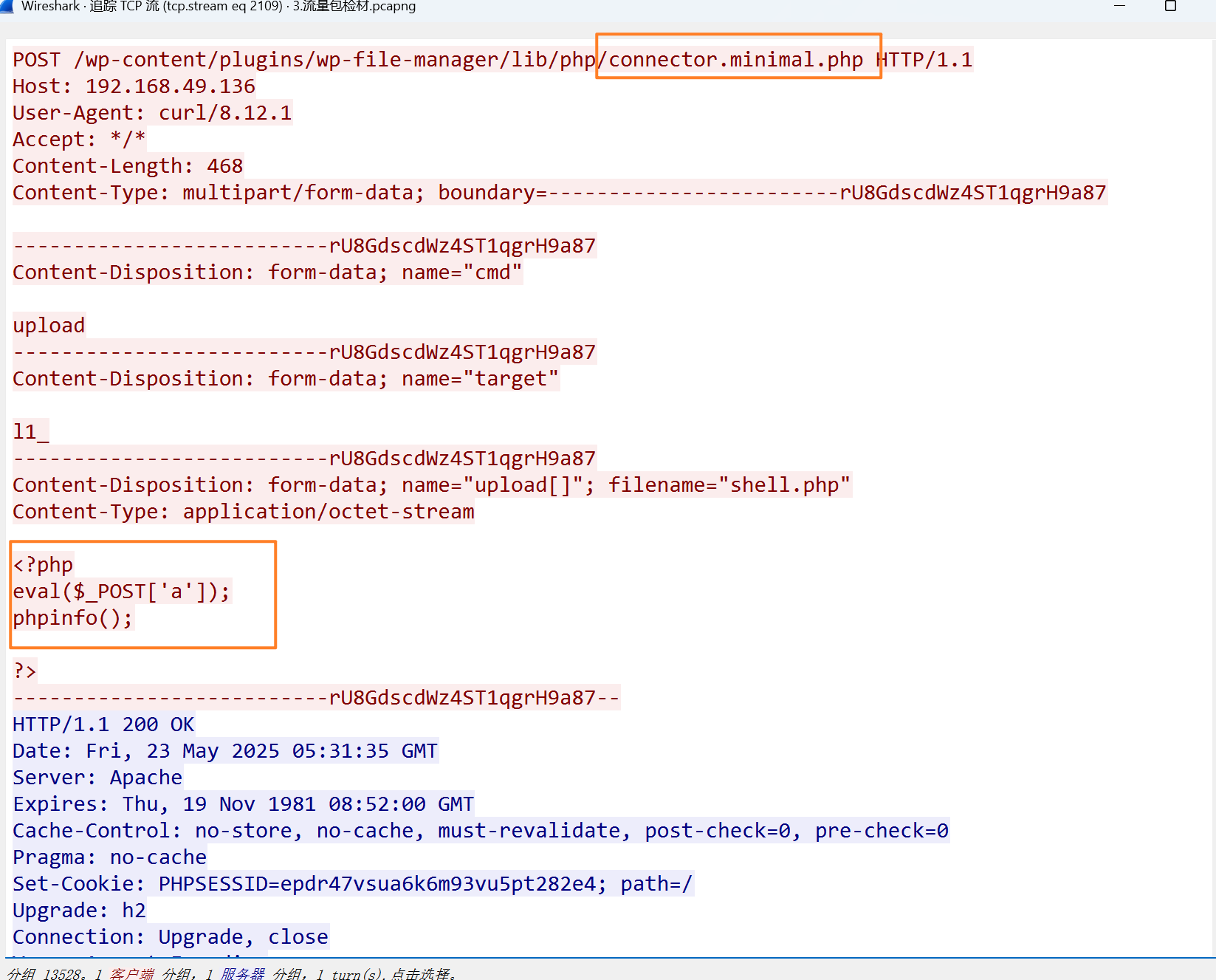

22(流量包检材分析)黑客使用漏洞进行攻击,经排查定位到一个关键文件路径,该路径中的文件名是?(答案格式:abc.doc)

接上题 继续追踪流在2109流当中可以看到上传了一个一句话木马

可以确定文件名为connector.minimal.php

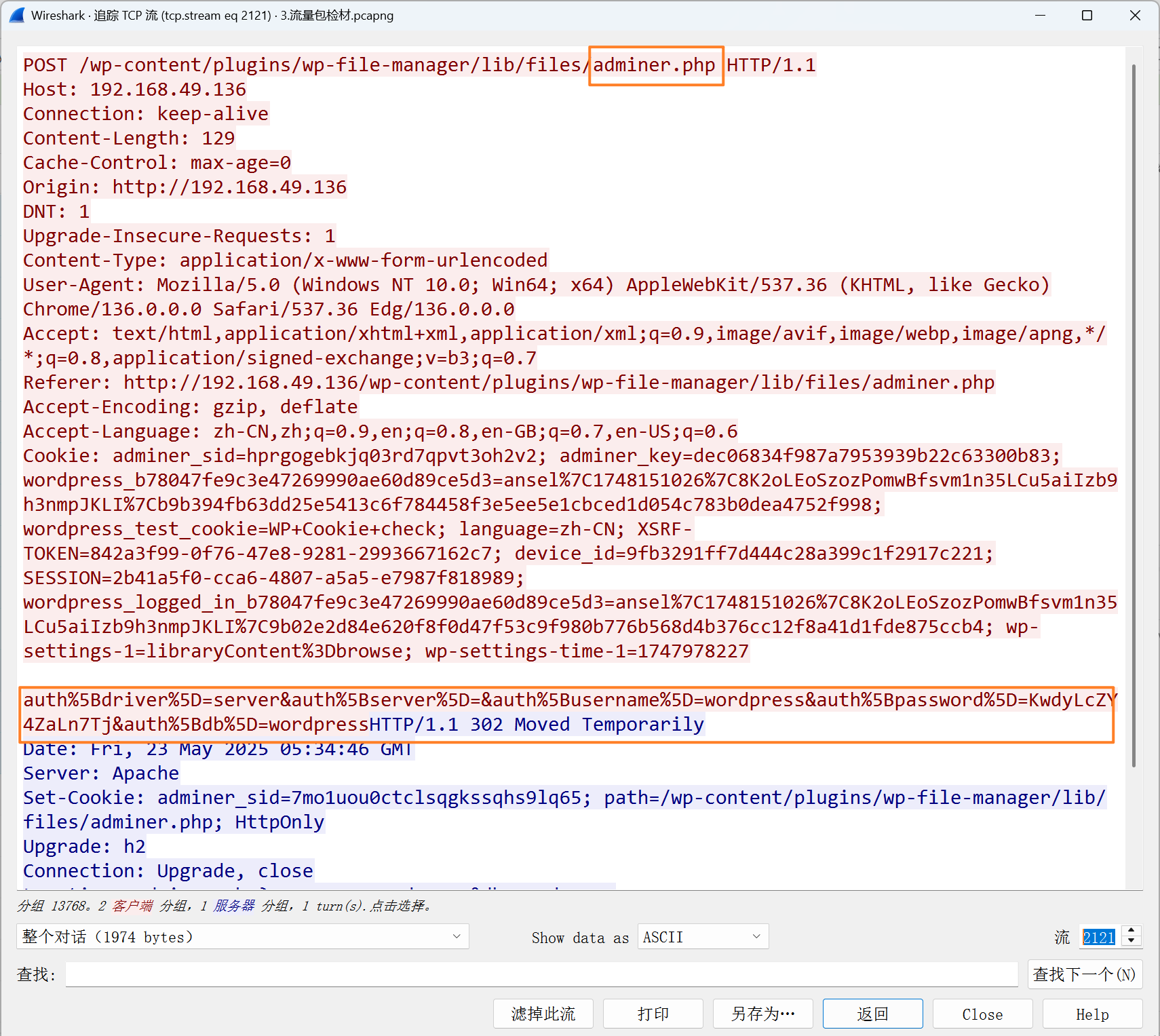

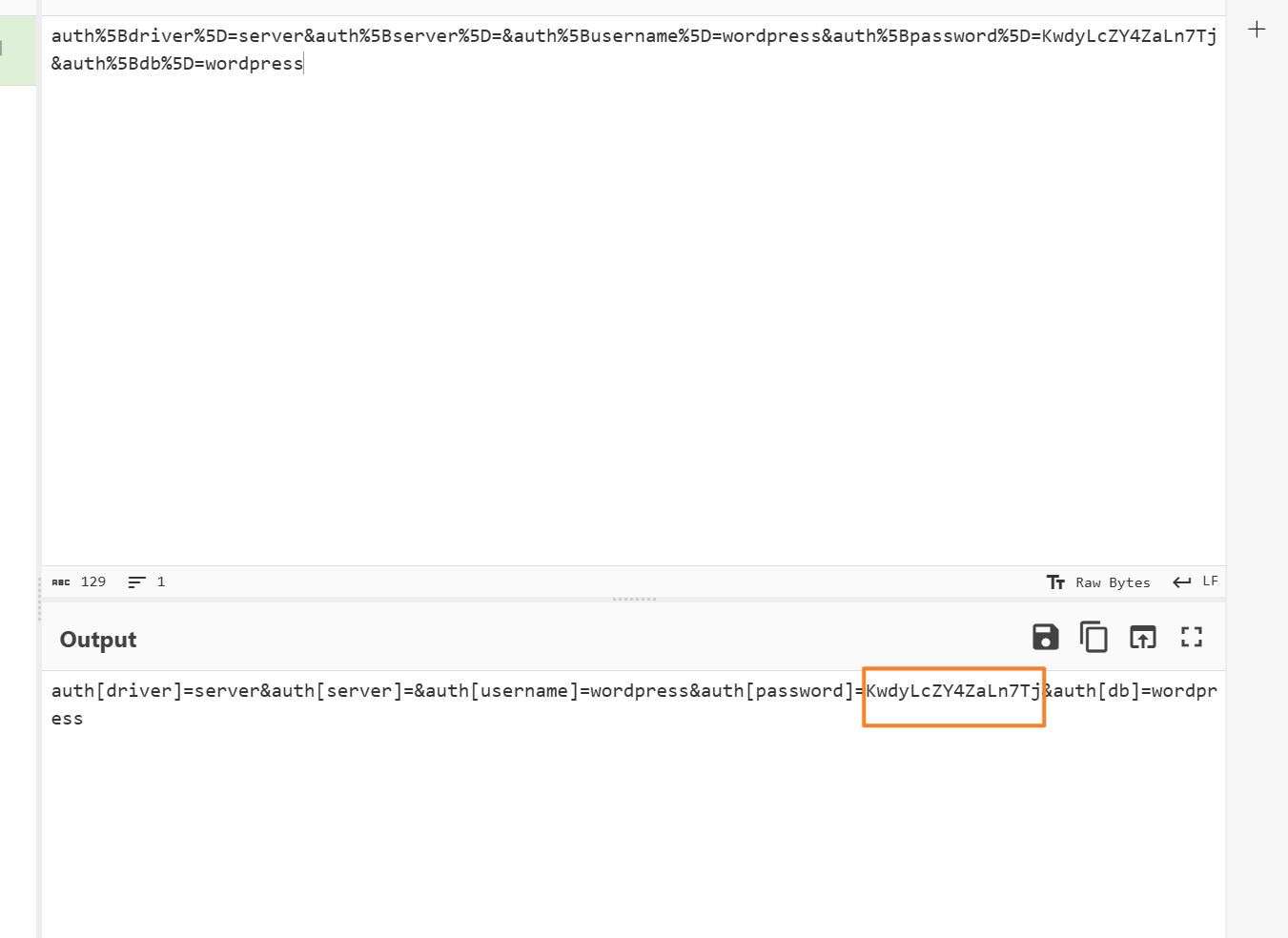

23.(流量包检材分析)旧博客使用的数据库密码是?

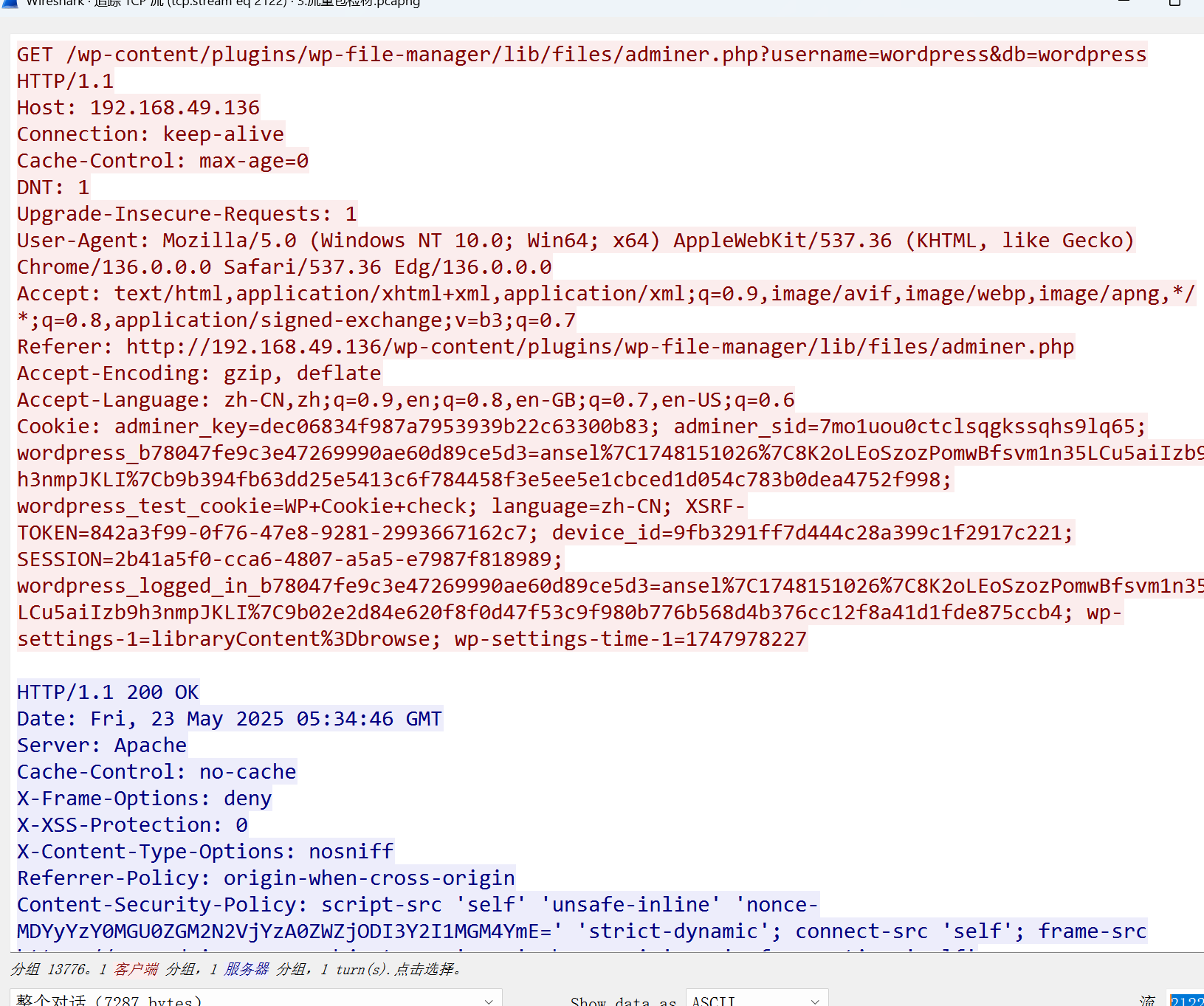

追踪流在2121流当中看到了登录验证的过程 有db字段推测为数据库连接的

继续追踪下一个流 可以看到直接请求了数据库数据 可以判断上一个流正是在登录数据库

其密码为:KwdyLcZY4ZaLn7Tj

24.(流量包检材分析)黑客上传了数据库查看工具,对旧博客的数据库进行了查看, 请给出该工具的文件名称(答案格式格式:example.doc)

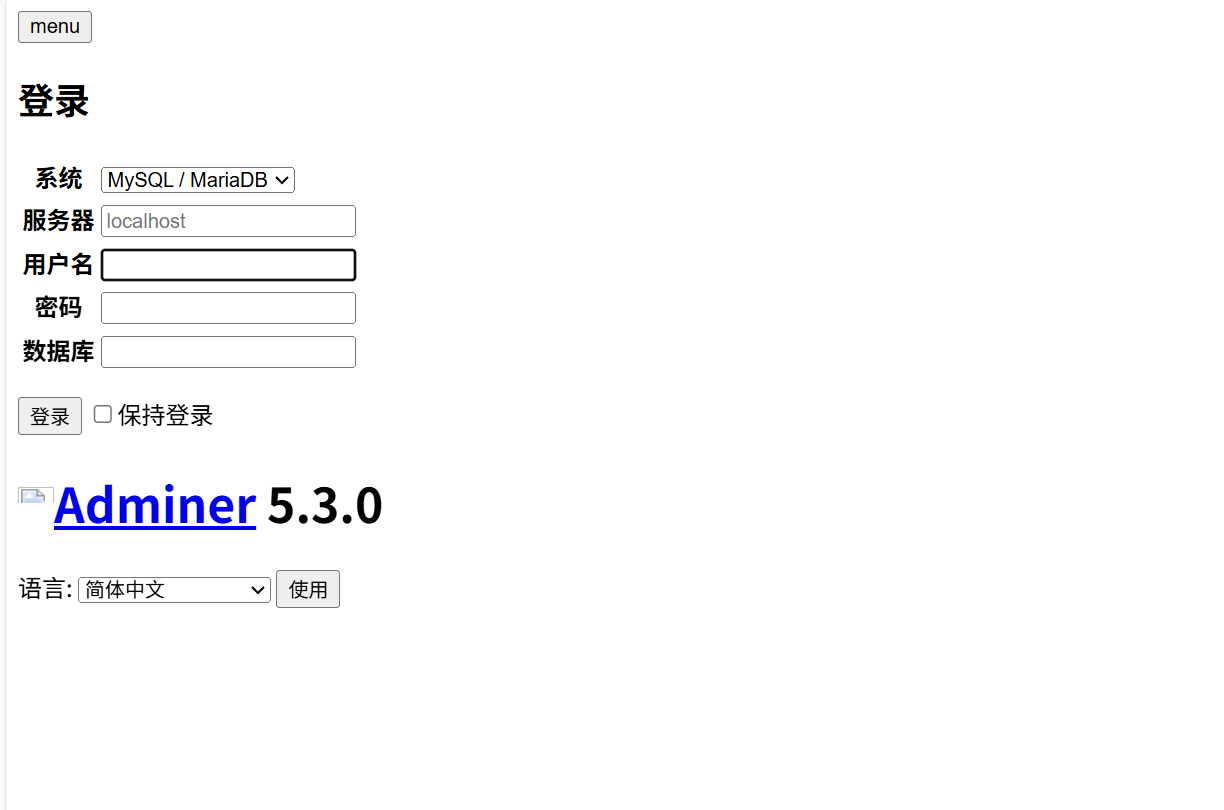

接上题 将上题中的adminer.php导出 修改后缀为html使用浏览器打开 可以看到该php文件就是上传的数据库查看工具

该工具文件名为 :adminer.php