1 部署防火墙WEB登录

1.1 问题

部署防火墙WEB登录

1)启动防火墙,导入防火墙镜像vfw_usg.vdi

2)配置网云

3)初始配置防火墙

4)通过浏览器访问防火墙Web界面

1.2 环境准备

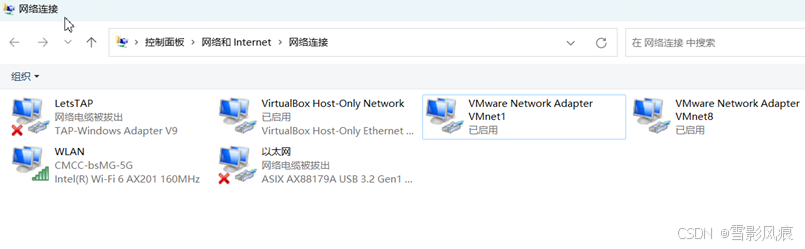

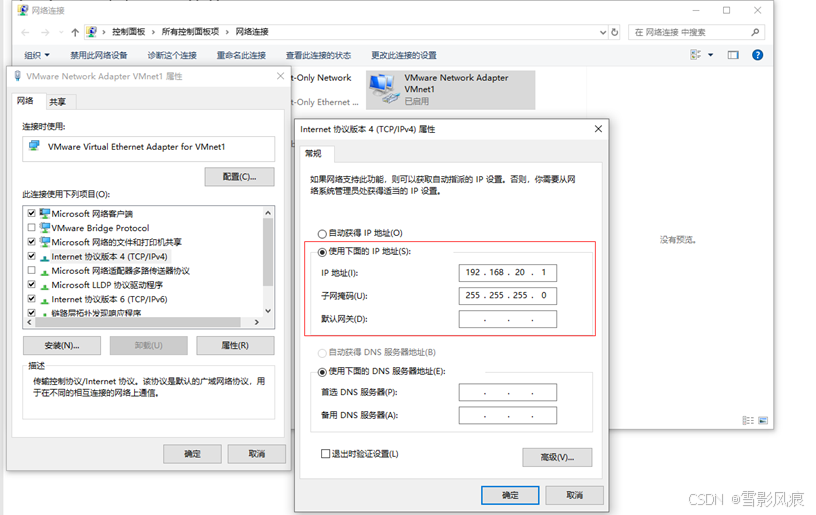

在本机找到适配器VMNET1,设置VMNET1 IPv4地址,设置IP:192.168.20.1 255.255.255.0,如图-1, 图-2所示

1.3 方案

此实验网络拓扑结构,如图所示。

1.4 步骤

步骤一:启动防火墙,导入防火墙镜像vfw_usg.vdi

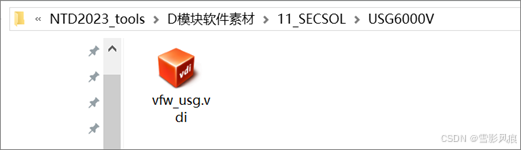

1)在本地软件包中找到USG6000V文件并解压,如图-4所示。

图-4

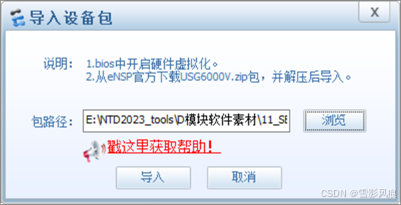

2)打开防火墙,在弹出的"导入设备包"对话框,浏览输入vfw_usg.vdi文件位置,图-5所示。

图-5

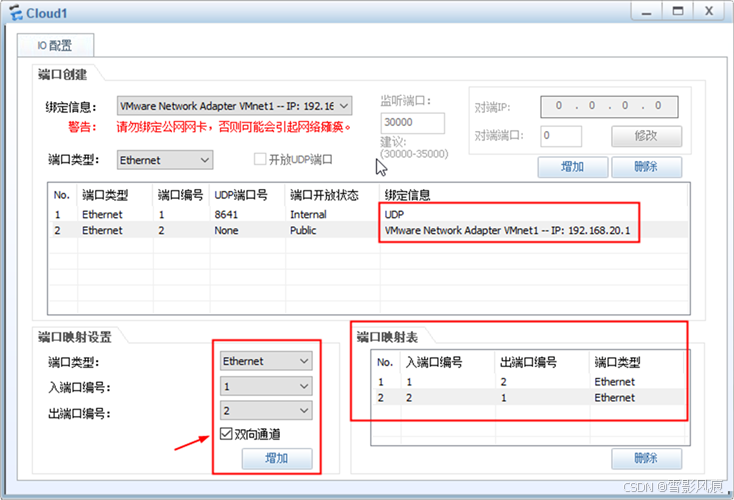

步骤二:配置网云

1)打开VMware workstation,"编辑"-"虚拟网络编辑器",配置VMnet1的子网IP为192.168.20.0 255.255.255.0

2)选择"绑定信息"UDP,单击增加

3)选择"绑定信息"VMnet1,单击增加

4)选择入口/出口编号,勾选双向通道

5)点击增加,如图-6所示

6)此时可以云设备增加了"Ethernet0/0/1"接口

7)手动连线Ethernet0/0/1和防火墙上GE0/0/0接口(必须是此接口)

图-6

步骤三:初始配置防火墙

1)登录防火墙FW1命令行界面, 用户名:admin初始密码:Admin@123,首次登录强制更新密码,可改为admin@123

- Login authentication

- Username:admin //输入用户名 admin

- Password:Admin@123 //输入密码 Admin@123

- The password needs to be changed. Change now? [Y/N]: y //输入y,更改密码

- Please enter old password: Admin@123 //输入原密码 Admin@123

- Please enter new password: admin@123 //输入新密码 admin@123

- Please confirm new password: admin@123 //重新输入新密码 admin@123

- <USG6000V1>system-view

2)配置接口g0/0/0的管理地址,开启https 访问功能和ping 测试功能

-

USG6000V1\]web-manager timeout 1440 //设置web管理界面超时退出时间1440分钟

-

USG6000V1-GigabitEthernet0/0/0\]ip address 192.168.20.100 24 //配置管理地址

-

USG6000V1-GigabitEthernet0/0/0\]service-manage https permit //允许https连接

1)在物理主机确认可以Ping通192.168.20.100

2)在物理主机浏览器访问https://192.168.20.100:8443,如图-7所示。

本例以上为ENSP平台配置,实际环境中不用

2 防火墙配置内网访问外网

2.1 问题

本例要求在防火墙环境下完成内网访问外网

1)配置接口地址

2)配置安全策略

3)测试结果

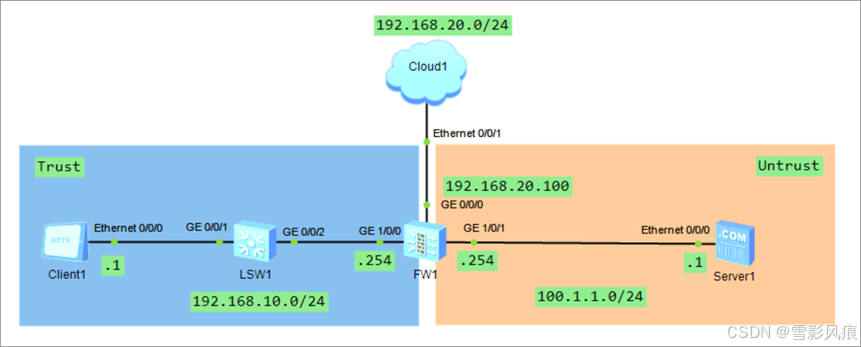

2.2 方案

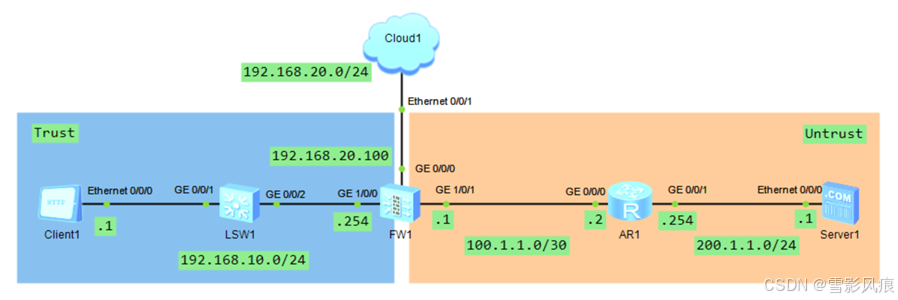

在防火墙环境下,实现内网访问外网,如图-8所示。

让Client1 能够访问Server1。

2.3 步骤

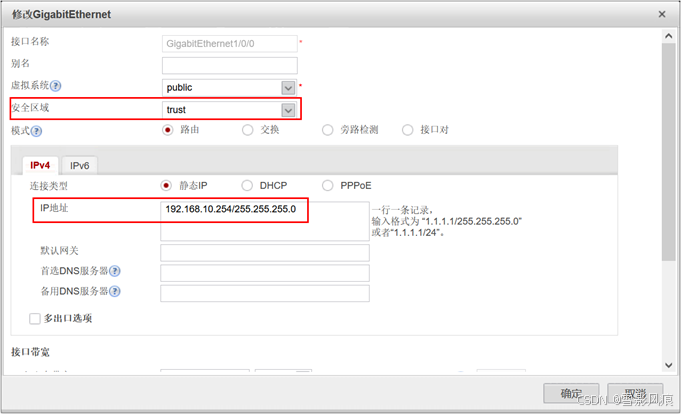

步骤一:配置接口地址

配置接口地址和安全区域,如图-9、图-10所示。

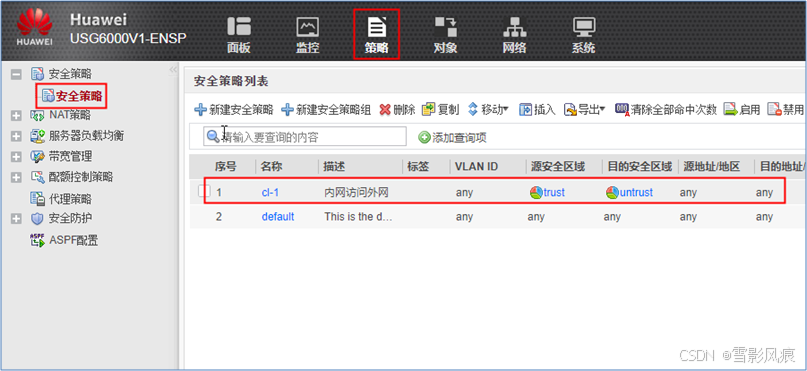

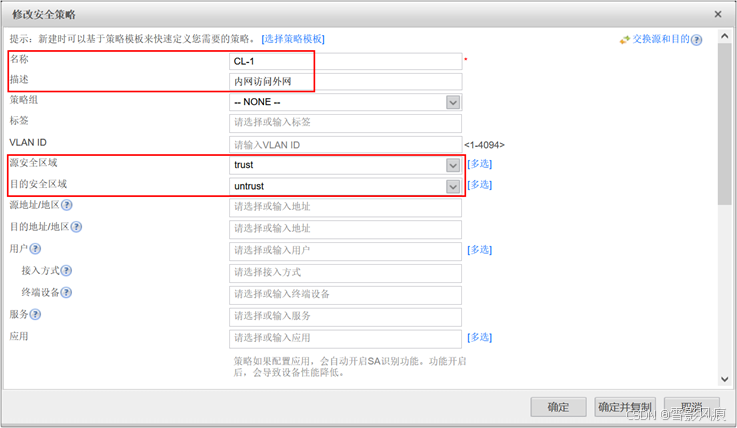

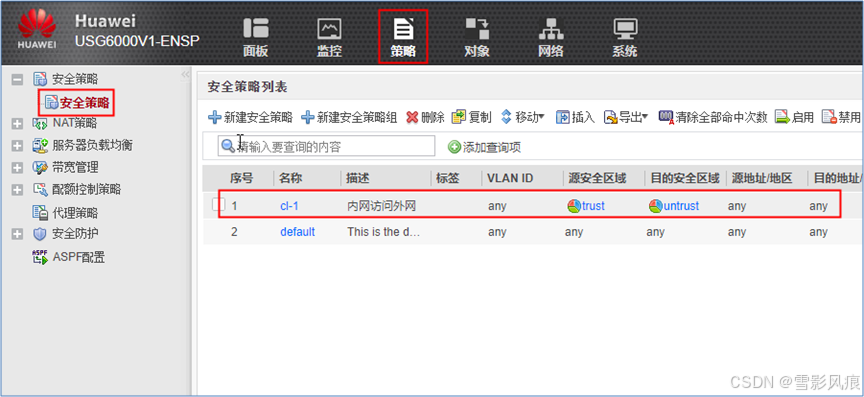

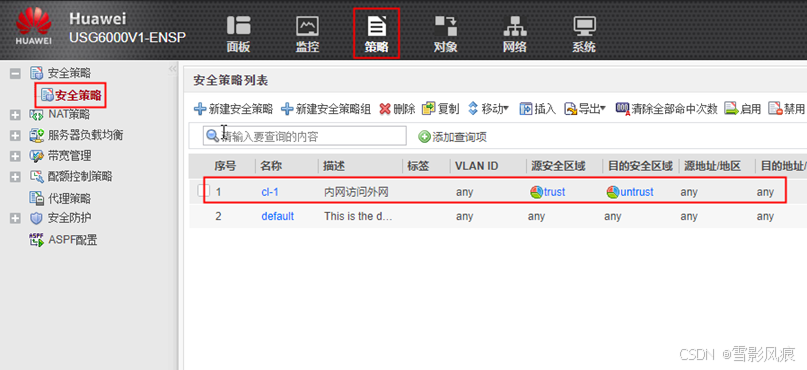

步骤二:配置安全策略

配置trust 区域访问untrust 区域,如图-11、图-12所示。

步骤三:测试结果

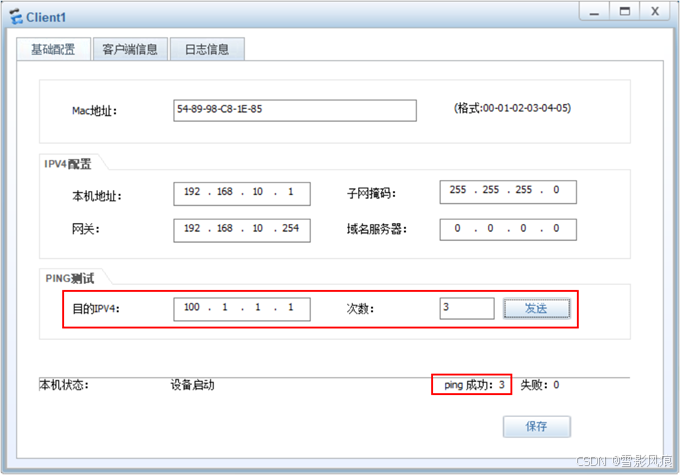

配置Client1的IP地址192.168.10.1子网掩码255.255.255.0网关192.168.10.254

配置Server1的IP地址100.1.1.1子网掩码255.255.255.0网关100.1.1.254

Client1 访问Server1,如图-13所示。

3 防火墙配置Easy IP

3.1 问题

本例要求完成防火墙Easy IP的配置,企业需求说明:

1)企业出口部署一台边界防火墙

2)企业网络规模较小,租用的公网IP网段为:100.1.1.0/30

3)实现企业内网主机访问外部网络

4)因没有空闲的公网IP地址,所以使用出接口地址做NAT

5)AR4路由器只需要配置接口IP地址即可

3.2 方案

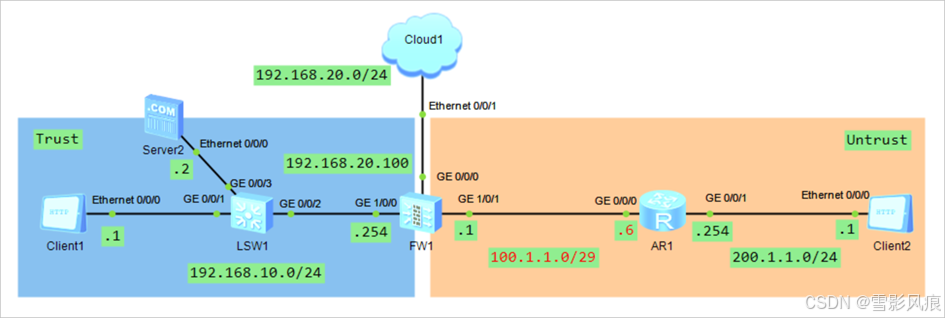

在防火墙配置Easy IP,让Client1 能够访问Server1的Web服务,如图-14所示。

按以下步骤操作:

步骤一:配置接口地址

步骤二:配置安全策略

步骤三:配置NAT策略

步骤四:配置默认路由

步骤五:配置路由器

步骤六:验证结果

3.3 步骤

步骤一:配置接口地址,如图-15所示。

注意:修改上一个案例接口IP地址100.1.1.1/30。

步骤二:配置安全策略,如图-16所示。

和上一个案例一致。

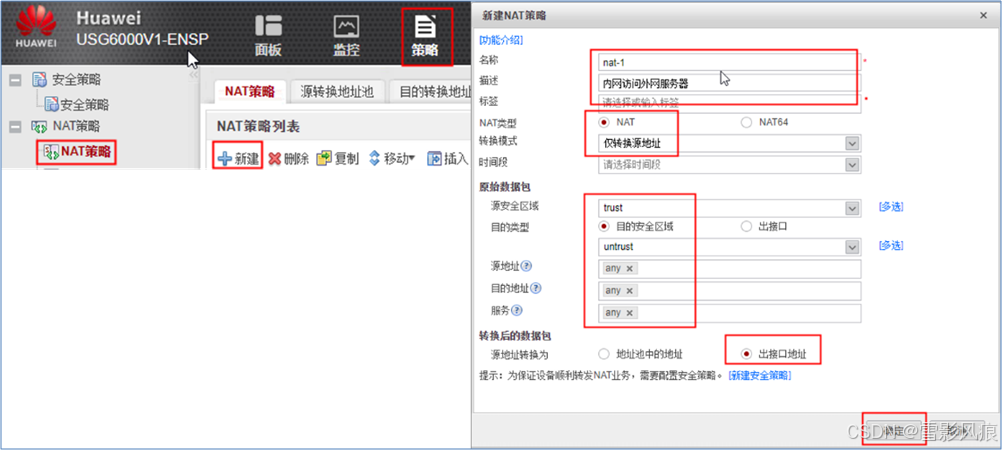

步骤三:配置NAT策略,如图-17所示。

配置转换模式为"仅转换源地址",源地址转换为"出接口地址"。

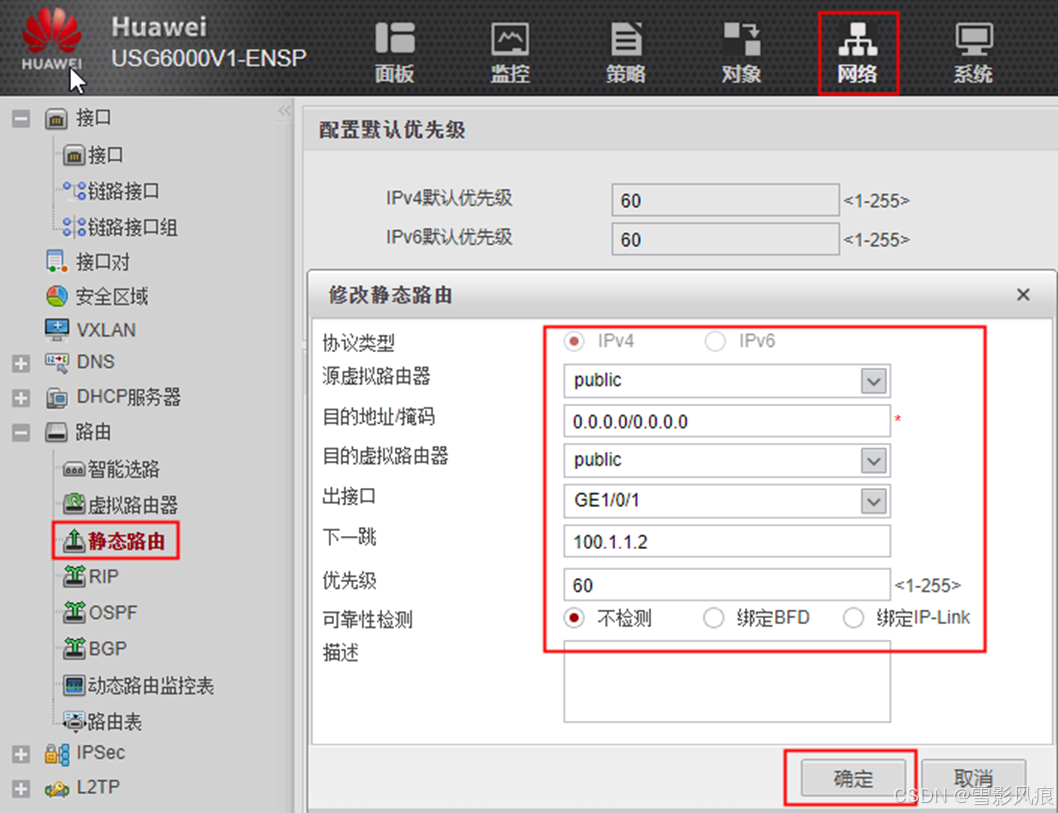

步骤四:配置默认路由,如图-18所示。

指定"出接口"为G1/0/1,"下一跳"地址为100.1.1.2。

步骤五:配置路由器

本案例网络比较简单,只需要正确配置IP地址,不需要配其他路由表。

- interface GigabitEthernet0/0/0

- ip address 100.1.1.2 255.255.255.252

- interface GigabitEthernet0/0/1

- ip address 200.1.1.254 255.255.255.0

步骤六:验证结果

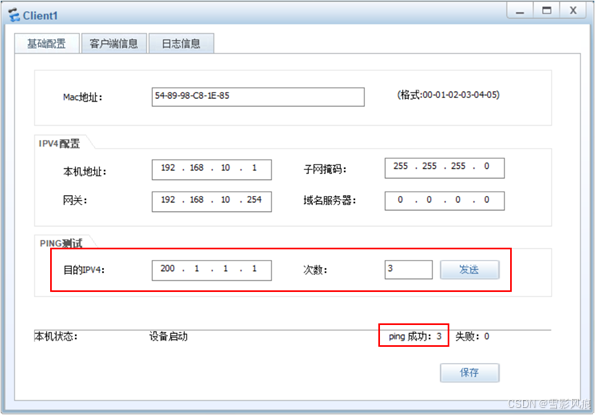

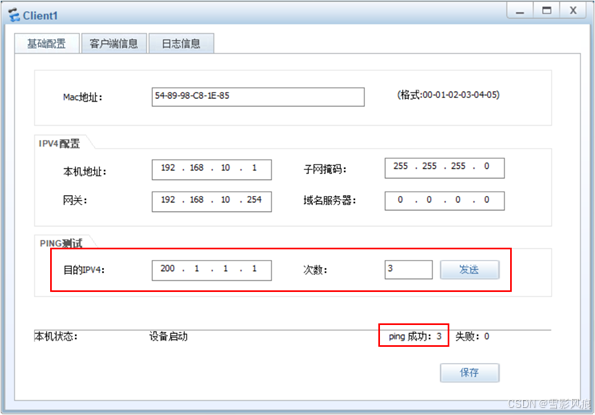

配置Client1的IP地址192.168.10.1子网掩码255.255.255.0网关192.168.10.254

配置Server1的IP地址200.1.1.1子网掩码255.255.255.0网关200.1.1.254

Client1 能够访问Server1,如图-19所示。

4 防火墙配置地址池NAT

4.1 问题

本例要求完成防火墙地址池NAT的配置,企业需求说明:

1)企业出口部署一台边界防火墙

2)企业终端信息点较多,租用的公网IP网段为:100.1.1.0/29

3)实现企业内网主机访问外部网络

4)配置完公网出口地址和公网出口网关后,有空闲的公网IP地址,配置地址池NAT,实现更高的并发会话连接,避免出现NAT地址池枯竭。

5)ISP路由器只需要配置接口地址即可

4.2 方案

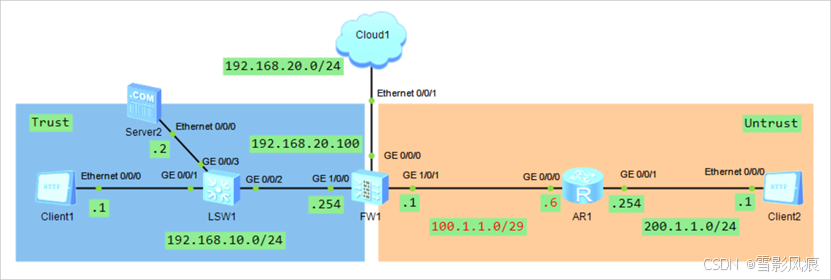

在防火墙配置"地址池NAT",让Client1 能够访问Server1的Web服务,如图-20所示。

按以下步骤操作:

步骤一:配置接口地址

步骤二:配置安全策略

步骤三:配置NAT策略

步骤四:配置默认路由

步骤五:配置路由器

步骤六:验证结果

4.3 步骤

步骤一:配置接口地址如图-21所示。

注意修改接口G1/0/1子网掩码29位

步骤二:配置安全策略,如图-22所示。

和上一个案例一致。

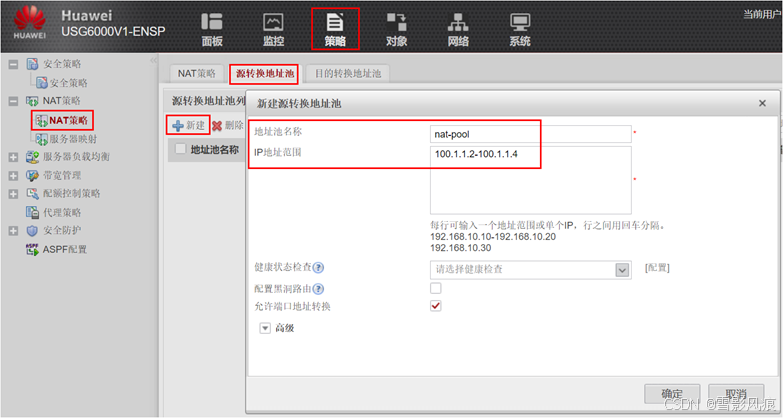

步骤三:配置NAT源地址转换池,如图-23所示。

配置转换地址池,地址池名nat-pool,IP地址范围100.1.1.2~100.1.1.4。

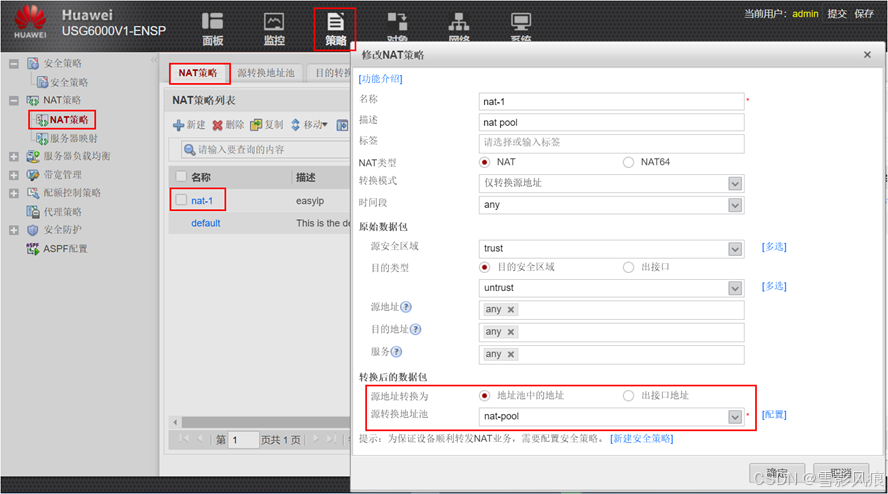

步骤四:配置NAT策略,如图-24所示。

源地址转换为:"地址池中的地址"nat-pool。

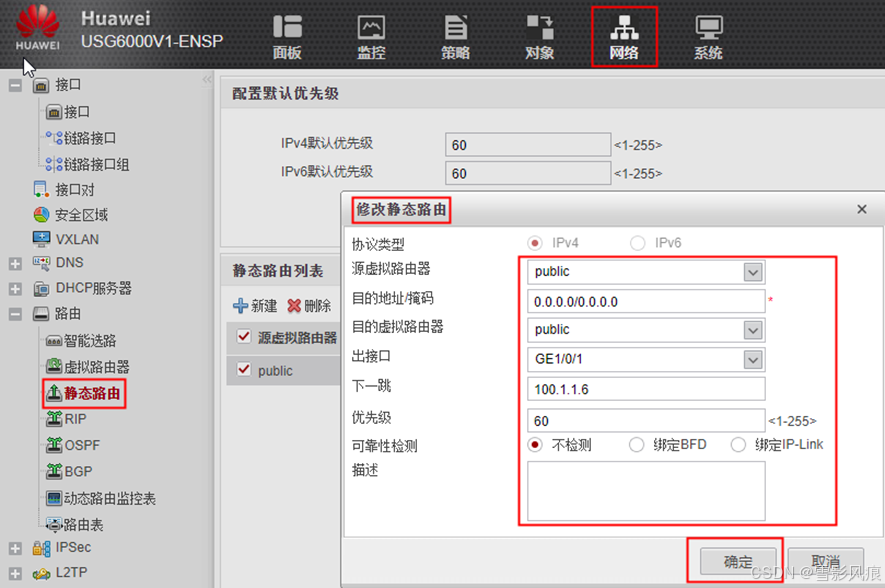

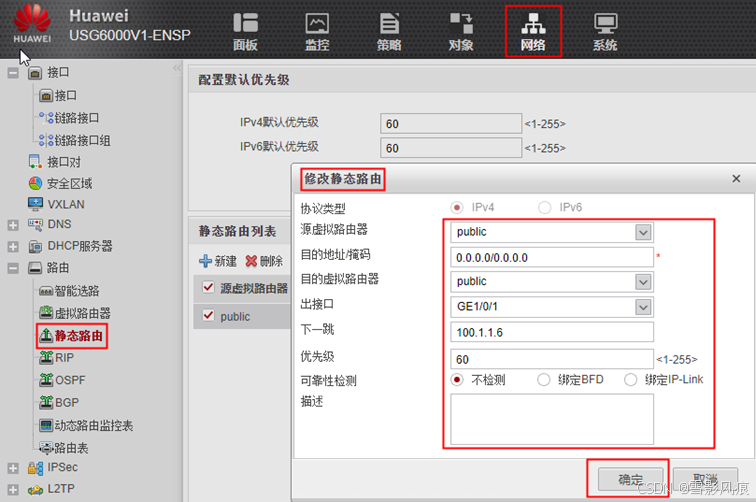

步骤五:配置默认路由,如图-25所示。

下一跳地址改为:100.1.1.6。

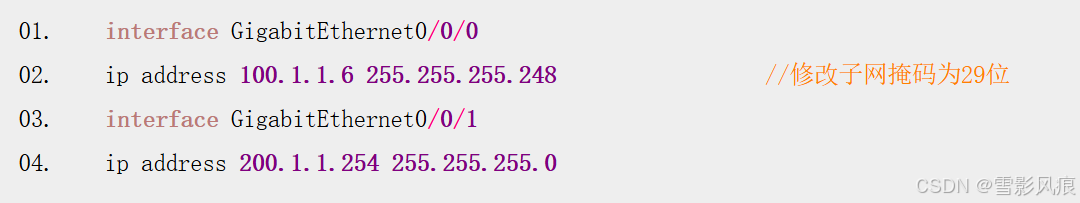

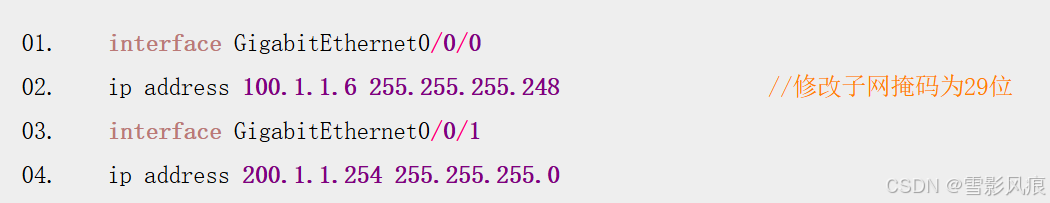

步骤五:配置路由器

接上一案例,修改接口G0/0/0的子网掩码为29位(255.255.255.248)

步骤六:验证

Client1 能够访问Server1,如图-26所示。

5 防火墙配置NAT Server

5.1 问题

本例要求完成防火墙NAT Server的配置,企业需求说明:

1)企业出口部署一台边界防火墙

2)企业终端信息点较多,租用的公网IP网段为:100.1.1.0/29

3)企业内网部署WEB服务器,对外提供端口映射

4)实现外网用户能够访问访问企业内网服务器

5.2 方案

在防火墙配置NAT Server,外部主机Client2能够访问企业内网Server2的Web服务,如图-27所示。

按以下步骤操作:

第一步:配置接口地址和安全区域

第二步:配置安全策略

第三步:配置NAT策略

第四步:配置默认路由

第五步:配置路由器

第六步:配置Server服务器

第七步:验证

5.3 步骤

步骤一:配置接口地址,如图28所示。

注意修改接口G1/0/1子网掩码29位。

步骤二:配置安全策略,如图-29所示。

增加"外网访问内网"安全策略。

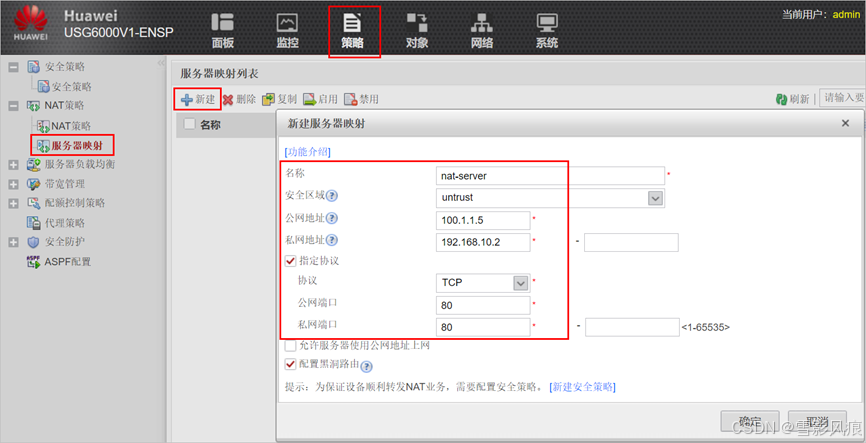

步骤三:配置NAT策略,如图-30所示。

配置服务器映射,公网地址100.1.1.5,私网地址192.168.10.2,协议TCP,端口80。

步骤四:配置默认路由,如图-31所示。

按照上一案例。

步骤五:配置路由器

接上一案例,修改接口G0/0/0的子网掩码为29位(255.255.255.248)。

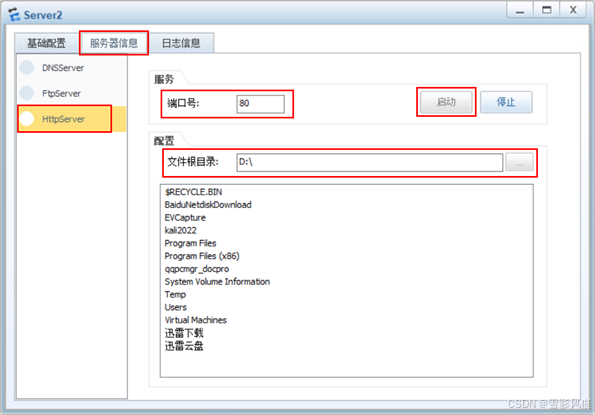

第六步:配置Server服务器,如图-32所示。

配置HttpServer,端口号 80,文件根目录为D或E盘,最后"启动"。

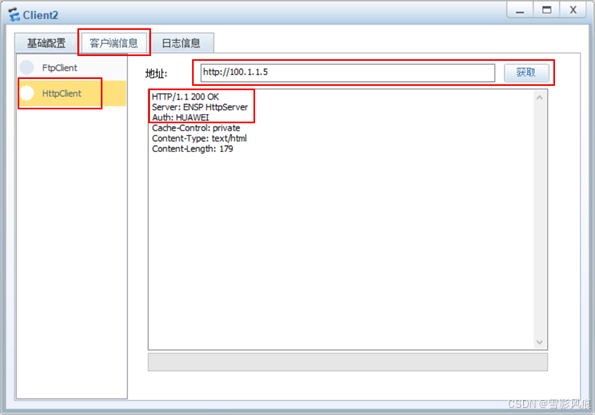

步骤七:验证,如图-33所示。

在Client2上,使用HttpClient访问http://100.1.1.5得到反馈:HTTP/1.1 200 OK。

附:华为USG6000文档

https://support.huawei.com/hedex/hdx.do?docid=EDOC1100122844\&id=ZH-CN_CONCEPT_0182278899