Linux 系统野指针崩溃机制深度解析

1. 技术原理深度解析

1.1 野指针定义与分类

野指针 (Wild Pointer) 指向的是一个无效、已释放或未授权访问的内存地址。它主要分为三类:

- 悬垂指针 (Dangling Pointer) : 指向已经被

free或delete释放的内存。 - 未初始化指针 (Uninitialized Pointer): 定义后未赋初值,其值是栈上的随机垃圾数据。

- 越界指针 (Out-of-Bounds Pointer): 超出了合法数组或缓冲区的边界。

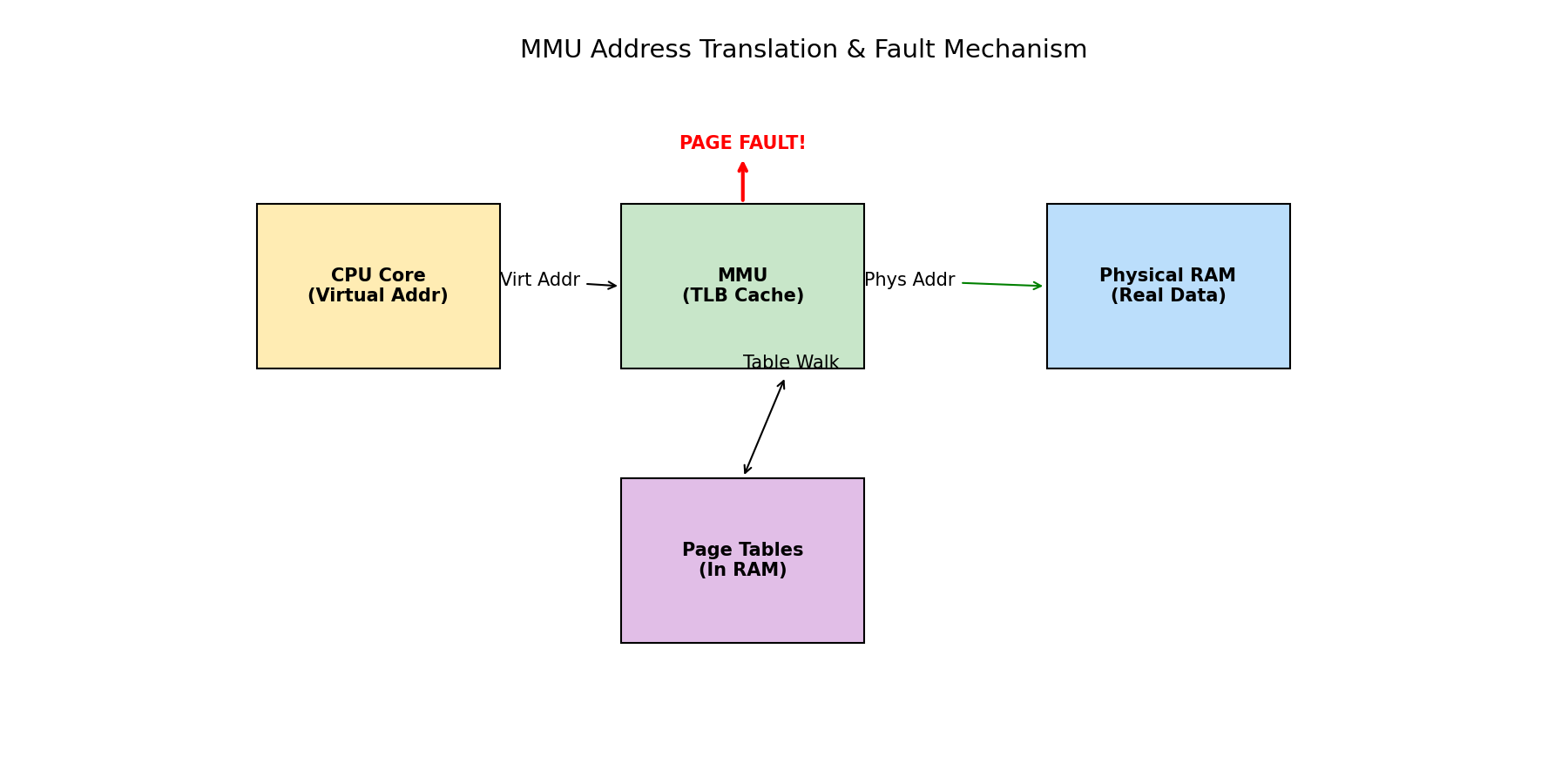

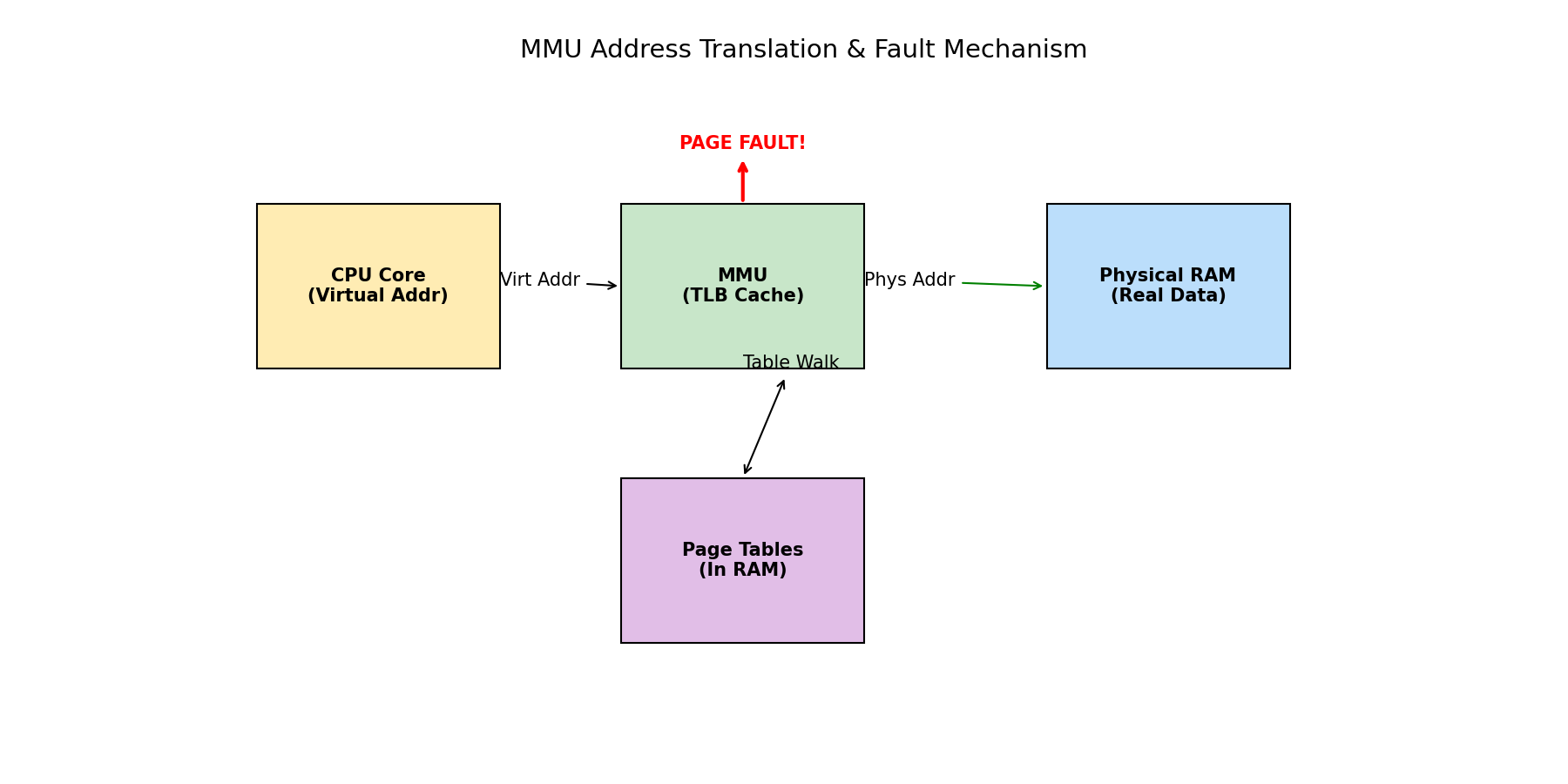

1.2 虚拟内存管理机制 (MMU/页表/TLB)

Linux 采用虚拟内存技术,程序看到的地址是虚拟地址 (Virtual Address) ,而 CPU 访问内存必须使用物理地址 (Physical Address)。

- MMU (Memory Management Unit): CPU 内部负责地址转换的硬件单元。

- 页表 (Page Table) : 操作系统维护的映射表,记录

虚拟页 -> 物理页的对应关系及权限(RWX)。 - TLB (Translation Lookaside Buffer): MMU 的高速缓存,加速地址转换。

1.3 内存保护与权限位

每个内存页 (Page, 通常 4KB) 都有对应的权限位:

- PROT_READ ®: 可读

- PROT_WRITE (W): 可写

- PROT_EXEC (X): 可执行

段错误 (Segmentation Fault) 的本质是:CPU 试图以不被允许的权限访问某个虚拟地址 。

例如:

- 向

Read-Only页面写入数据(如代码段)。 - 访问未映射(Unmapped)的虚拟地址(页表中没有该条目)。

2. 崩溃触发流程 (Crash Sequence)

当程序执行类似 *p = 0 的指令时,如果 p 是野指针,硬件和内核会经历以下步骤:

CPU (User) MMU (Hardware) Kernel (OS) Signal Handler Write Data to Addr X Lookup TLB/PageTable Exception (Page Fault) Exception (Access Violation) alt [Address Not Mapped (缺页)] [Permission Denied (权限不足)] Trap to Kernel Mode (do_page_fault) Check VMA (Virtual Memory Area) Update Page Table Resume Execution (Retry) Generate SIGSEGV (Signal 11) Kill Process / Dump Core alt [Valid Mapping (e.g., Swap/COW)] [Invalid Access (Real Wild Pointer)] CPU (User) MMU (Hardware) Kernel (OS) Signal Handler

3. 典型崩溃场景示例

3.1 用户空间场景 (Segmentation Fault)

代码演示 (wild_pointer_demo.c):

c

// 场景3:越界指针 (Out of Bounds)

void test_oob() {

int arr[5] = {1, 2, 3, 4, 5};

int *p = arr;

// 越界访问非法地址,该地址未映射到物理内存

*(p + 100000) = 999;

}汇编对照 (x86_64 vs ARM64):

| 操作 | x86_64 Assembly | ARM64 Assembly |

|---|---|---|

| 加载指针 | mov rax, [rbp-8] |

ldr x0, [x29, #24] |

| 计算地址 | add rax, 400000 |

add x0, x0, #400000 |

| 非法写入 | mov DWORD PTR [rax], 999 |

str w1, [x0] |

| 结果 | 触发 #PF (Page Fault) 异常 |

触发 Data Abort 异常 |

3.2 内核模块场景 (Oops/Panic)

在内核态,野指针更加致命。

- Oops: 内核检测到错误,杀掉当前进程,内核尝试继续运行(如果是关键路径可能导致 Panic)。

- Panic: 系统彻底崩溃,死机。

内核崩溃日志示例:

text

BUG: unable to handle kernel NULL pointer dereference at 0000000000000008

IP: [<ffffffff81402100>] my_driver_function+0x20/0x40

...

Call Trace:

[<ffffffff81090000>] ? sys_ioctl+0x10/0x204. 诊断方法专题

4.1 核心转储分析 (Core Dump)

当程序崩溃时,Linux 可以生成 core 文件。

启用 Core Dump:

bash

ulimit -c unlimited使用 GDB 分析:

bash

$ gdb ./wild_pointer_demo core

(gdb) bt

#0 0x00000000004005ad in test_oob () at wild_pointer_demo.c:27

#1 0x000000000040060e in main ()

(gdb) print p

$1 = (int *) 0x7ffde5c5a0004.2 KASAN (Kernel Address Sanitizer)

KASAN 是内核级的动态检测工具,能精准捕获 UAF (Use-After-Free) 和 OOB (Out-Of-Bounds)。

- 原理: 利用影子内存 (Shadow Memory),每 8 字节内存对应 1 字节影子内存,记录其状态(红区、已释放、有效等)。

- 检测: 每次内存访问前,编译器插桩检查影子内存状态。

5. 防御方案对比

| 方案 | 类型 | 优点 | 缺点 | 适用场景 |

|---|---|---|---|---|

| Coverity / Sparse | 静态分析 | 编译期发现,无运行时开销 | 误报率高,无法检测动态逻辑 | CI/CD 流程 |

| ASLR (地址随机化) | 动态防护 | 增加攻击难度 (Exploit Mitigation) | 不能防止崩溃,只能防止被利用 | 生产环境默认开启 |

| KASAN / ASan | 动态检测 | 极高精度,报告详细 | 性能开销大 (2x-4x),内存占用高 | 开发/测试阶段 |

| Safe Coding (CERT C) | 编码规范 | 从源头杜绝 | 依赖开发者素质,难以强制 | 团队开发规范 |

5.1 编码最佳实践 (防野指针)

- 初始化 : 指针声明时立即初始化 (

int *p = NULL;). - 置空 :

free(p)后立即p = NULL;. - 智能指针 : C++ 中使用

std::unique_ptr/std::shared_ptr代替裸指针。