B01.1-恶意进程与连接分析

此服务器被植入了一个后门,请提交后门文件的进程名称。(注意大小写)

默认用户密码:qsnctf

-

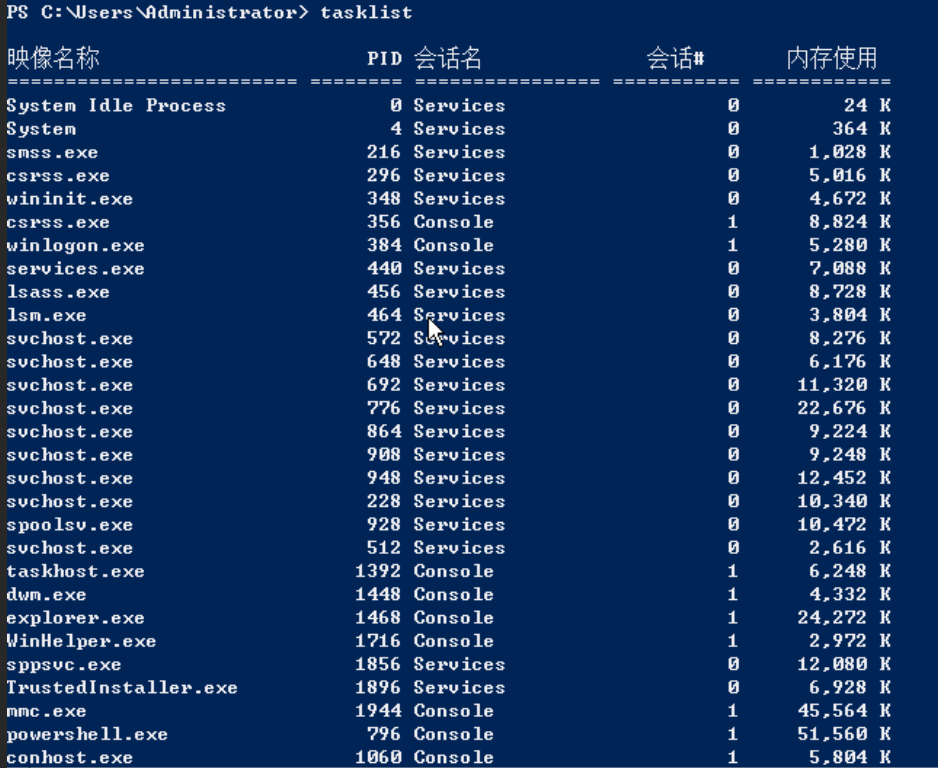

首先登录进入服务器,排查恶意进程。首先查看目前所有存在的进程,检索可疑名称以及不合理的内存使用

tasklist

-

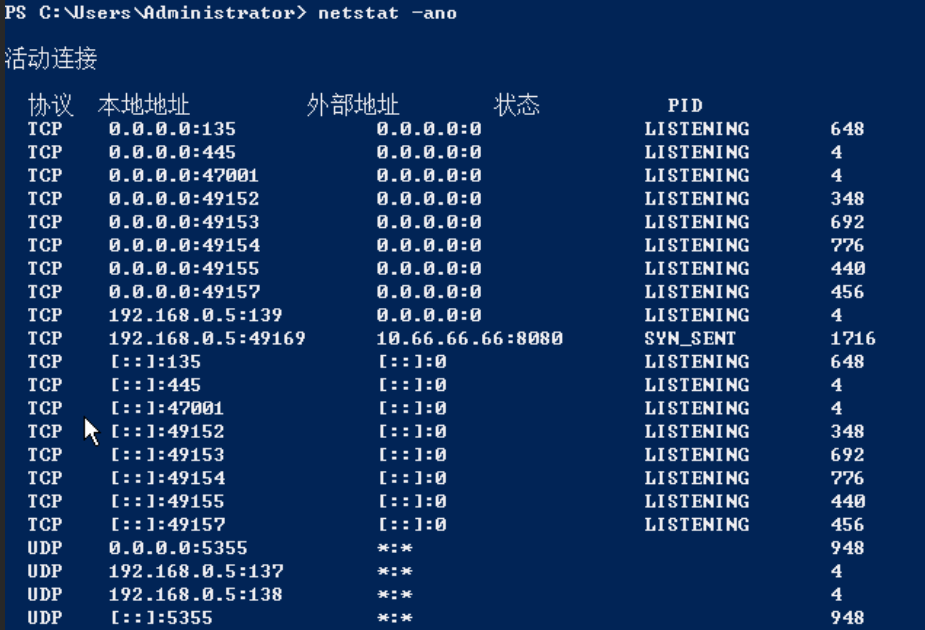

存在很多进程,那么为了精确定位,还需要查看用于外网连接异常开放端口

netstat -ano

- 其中只有唯一一个存在外部连接行为的,

PID为 1716,外部连接地址为10.66.66.66:8080

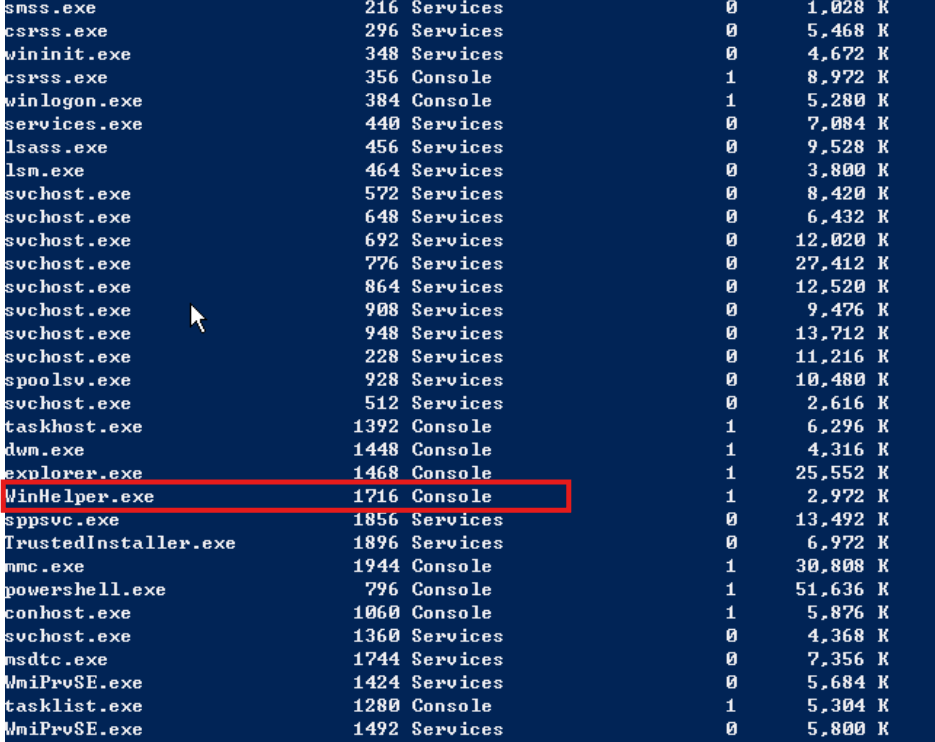

回到前面的进程枚举排查,由此确定了后门文件名称:WinHelper.exe

B01.2-恶意进程与连接分析

此服务器被植入了一个后门,请提交后门文件链接的IP地址及端口号。如:8.8.8.8:22

- 那么由第一题我们分析外部连接行为的时候,就已经确定了后门文件链接的 IP 地址和端口号

10.66.66.66:8080

B01.3-恶意进程与连接分析

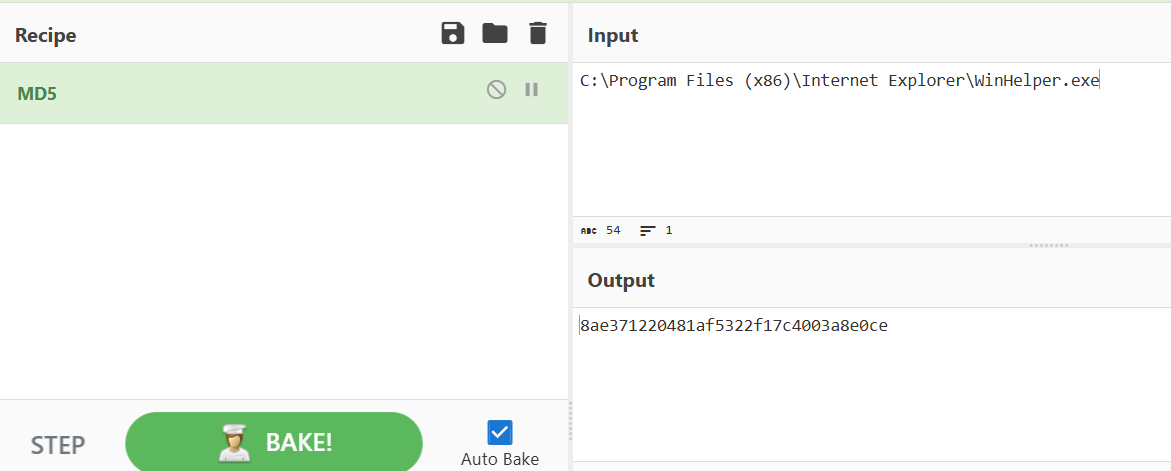

此服务器被植入了一个后门,请提交后门文件的文件地址的小写MD5。

-

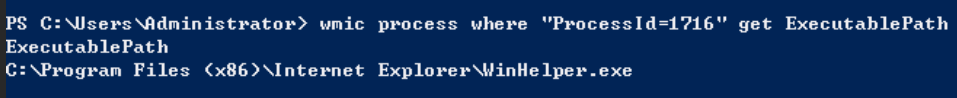

已经知道了后门的PID,那就使用命令去查找后门文件的路径

wmic process where "ProcessId=1716" get ExecutablePath

由此确定后门文件的路径 C:\Program Files (x86)\Internet Explorer\WinHelper.exe

加密就能得到 flag:8ae371220481af5322f17c4003a8e0ce

B01.4-恶意进程与连接分析

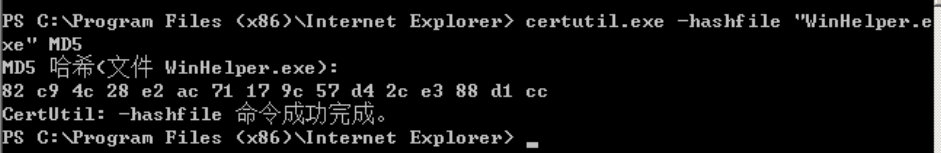

题目描述:此服务器被植入了一个后门,请提交后门文件的大写MD5值。

使用Windows内置的certutil工具进行 MD5 加密

cd C:\Program Files (x86)\Internet Explorer\WinHelper.exe

certutil -hashfile "WinHelper.exe" MD5

82C94C28E2AC71179C57D42CE388D1CC