第五部分:实现与验证考量------面向Cortex-M3生态的实践

5.1 设计验证框架与策略

5.1.1 多层次验证架构

图5.1展示了面向Cortex-M3 eFuse系统的多层次验证架构,确保从RTL到系统级的全面覆盖:

工具链 验证目标 验证方法学 验证层级 形式验证工具

JasperGold/VC Formal 仿真工具

VCS/Xcelium FPGA工具

Vivado/Quartus 硬件加速

Palladium/Zebu ATE测试

Advantest/Teradyne 功能正确性 时序收敛性 功耗完整性 安全性验证 可靠性验证 形式验证

属性检查 仿真验证

UVM/SystemVerilog 硬件仿真

FPGA原型 硅前模拟

模拟器加速 硅后验证

实际芯片 单元级验证

模块内部逻辑 集成级验证

模块间接口 子系统验证

eFuse控制器+宏 系统级验证

Cortex-M3 SoC集成 应用级验证

实际使用场景

图5.1解释:

- 单元级验证:针对eFuse控制器内部模块(状态机、仲裁器、寄存器文件)进行单独验证

- 集成级验证:验证模块间接口协议和时序,包括APB接口、安全总线接口

- 子系统验证:将eFuse控制器与物理宏集成,验证模拟-数字混合信号行为

- 系统级验证:在Cortex-M3 SoC环境中验证eFuse的完整功能

- 应用级验证:在实际应用场景下验证eFuse的性能和可靠性

5.1.2 UVM验证平台架构

图5.2展示了基于UVM的eFuse验证平台详细架构:

测试序列器 记分板 参考模型 监控器 驱动器 eFuse DUT 覆盖收集器 测试启动阶段 发送测试序列 包括:正常读写、错误注入、边界测试 驱动APB总线事务 PSEL, PENABLE, PWRITE, PADDR, PWDATA DUT响应阶段 返回响应 PRDATA, PREADY, PSLVERR 发送事务信息 发送实际输出 发送覆盖信息 参考模型检查 发送预期输入 计算预期输出 包括:时序延迟、数据变换 发送预期输出 比较实际与预期 测试通过 测试失败 详细错误信息 alt [匹配成功] [匹配失败] 覆盖分析阶段 更新覆盖统计 报告覆盖状态 loop [每个测试完成] 生成补充测试序列 发送补充测试 测试完成 生成报告 alt [覆盖不足] [覆盖充分] 特殊验证场景 发送安全访问请求 通过专用安全接口 响应安全访问 检查旁路总线特性 alt [安全路径验证] 配置编程参数 模拟高压效应 发送编程命令 返回编程状态 验证编程结果 alt [高压编程验证] 测试序列器 记分板 参考模型 监控器 驱动器 eFuse DUT 覆盖收集器

图5.2解释:

- 测试序列器:生成各种测试场景,包括正常功能、边界条件、错误注入

- 驱动器和监控器:负责与DUT交互,驱动信号并监测响应

- 参考模型:实现eFuse的精确行为模型,用于预测DUT输出

- 记分板:比较实际输出与预期输出,报告差异

- 覆盖收集器:收集功能覆盖、代码覆盖、断言覆盖数据

- 安全路径验证:特别验证eFuse的安全访问通路

- 高压编程验证:模拟高压编程的物理效应和时序

5.1.3 关键验证场景覆盖矩阵

c

// eFuse验证覆盖矩阵定义

typedef struct {

// 功能覆盖组

struct {

// 基本操作覆盖

coverpoint basic_ops {

bins read_normal = {1}; // 正常读取

bins read_error = {2}; // 错误读取

bins write_normal = {3}; // 正常编程

bins write_error = {4}; // 编程错误

bins lock_operation = {5}; // 锁定操作

}

// 地址空间覆盖

coverpoint address_space {

bins device_id_zone = {[0x000:0x01F]};

bins secure_key_zone = {[0x020:0x03F]};

bins sys_config_zone = {[0x040:0x05F]};

bins user_otp_zone = {[0x060:0x07F]};

bins control_zone = {[0x080:0x09F]};

}

// 权限覆盖

coverpoint permission_scenarios {

bins priv_access_allowed = {1}; // 特权访问允许

bins priv_access_denied = {2}; // 特权访问拒绝

bins user_access_allowed = {3}; // 用户访问允许

bins user_access_denied = {4}; // 用户访问拒绝

bins secure_access = {5}; // 安全模块访问

}

// 错误条件覆盖

coverpoint error_conditions {

bins hw_error = {1}; // 硬件错误

bins timeout_error = {2}; // 超时错误

bins verify_error = {3}; // 验证错误

bins lock_error = {4}; // 锁定错误

bins security_error = {5}; // 安全错误

}

} functional_cg;

// 时序覆盖组

struct {

coverpoint timing_scenarios {

// 读取时序

bins read_fast_corner = {1}; // 快速工艺角

bins read_slow_corner = {2}; // 慢速工艺角

bins read_typical = {3}; // 典型工艺角

// 编程时序

bins prog_min_pulse = {4}; // 最小脉冲宽度

bins prog_max_pulse = {5}; // 最大脉冲宽度

bins prog_typical = {6}; // 典型脉冲宽度

// 高压建立时间

bins hv_setup_fast = {7}; // 快速高压建立

bins hv_setup_slow = {8}; // 慢速高压建立

}

} timing_cg;

// 安全覆盖组

struct {

coverpoint security_scenarios {

bins firewall_block = {1}; // 防火墙阻断

bins mpu_violation = {2}; // MPU违规

bins secure_path_access = {3}; // 安全路径访问

bins key_extraction_attempt = {4}; // 密钥提取尝试

bins tamper_detection = {5}; // 篡改检测

}

} security_cg;

// 覆盖率目标

uint32_t target_coverage = 95; // 目标覆盖率95%

uint32_t current_coverage = 0;

} efuse_coverage_matrix_t;

// 覆盖收集和分析

void collect_and_analyze_coverage(efuse_coverage_matrix_t *matrix) {

// 收集仿真数据

collect_simulation_data(matrix);

// 分析覆盖缺口

coverage_gap_t gaps = analyze_coverage_gaps(matrix);

// 生成补充测试

if (matrix->current_coverage < matrix->target_coverage) {

generate_supplementary_tests(gaps);

}

// 生成覆盖报告

generate_coverage_report(matrix);

}5.2 软件驱动与中间件实现

5.2.1 分层驱动架构

图5.3展示了Cortex-M3系统中eFuse驱动的分层架构设计:

寄存器层 硬件抽象层 驱动服务层 中间件层 应用层 eFuse寄存器访问 系统控制寄存器 电源控制寄存器 中断控制寄存器 eFuse HAL 安全子系统HAL 电源管理HAL 中断控制器HAL eFuse设备驱动 安全总线驱动 电源管理驱动 中断服务驱动 安全服务框架 密钥管理中间件 设备管理中间件 生产工具链 安全启动管理 密钥管理服务 设备识别服务 生产测试工具

图5.3解释:

- 应用层:使用eFuse服务的具体应用,如安全启动、密钥管理

- 中间件层:提供高级抽象接口,简化应用开发

- 驱动服务层:实现设备驱动的核心逻辑,包括并发管理、错误处理

- 硬件抽象层:封装底层硬件访问细节,提供平台无关接口

- 寄存器层:直接与硬件寄存器交互,实现寄存器读写的原子操作

5.2.2 CMSIS-Driver兼容实现

为与Cortex-M3生态兼容,eFuse驱动应遵循CMSIS-Driver标准:

c

/**

* CMSIS-Driver兼容的eFuse驱动实现

* 符合ARM嵌入式软件接口标准

*/

#include "Driver_EFUSE.h"

// 驱动版本信息

#define ARM_EFUSE_DRV_VERSION ARM_DRIVER_VERSION_MAJOR_MINOR(1,0)

// 驱动能力定义

static const ARM_EFUSE_CAPABILITIES DriverCapabilities = {

.asynchronous_ops : 1, // 支持异步操作

.event_driven : 1, // 支持事件驱动

.secure_access : 1, // 支持安全访问

.atomic_programming : 1, // 支持原子编程

.error_correction : 1, // 支持错误纠正

.power_management : 1 // 支持电源管理

};

// eFuse驱动控制块

typedef struct {

ARM_EFUSE_SignalEvent_t callback_event; // 事件回调函数

uint32_t state; // 驱动状态

efuse_handle_t handle; // 硬件句柄

uint32_t error_code; // 错误代码

uint32_t reserved[4]; // 保留字段

} ARM_EFUSE_DRIVER_CONTROL;

// 驱动实例

static ARM_EFUSE_DRIVER_CONTROL DriverControl;

/**

* 获取驱动版本信息

*/

static ARM_DRIVER_VERSION ARM_EFUSE_GetVersion(void) {

return ARM_EFUSE_DRV_VERSION;

}

/**

* 获取驱动能力

*/

static ARM_EFUSE_CAPABILITIES ARM_EFUSE_GetCapabilities(void) {

return DriverCapabilities;

}

/**

* 初始化eFuse驱动

*/

static int32_t ARM_EFUSE_Initialize(ARM_EFUSE_SignalEvent_t cb_event) {

// 检查参数

if (DriverControl.state != ARM_EFUSE_UNINITIALIZED) {

return ARM_DRIVER_ERROR;

}

// 保存回调函数

DriverControl.callback_event = cb_event;

// 初始化硬件

efuse_status_t status = efuse_hw_init(&DriverControl.handle);

if (status != EFUSE_OK) {

return ARM_DRIVER_ERROR_HARDWARE;

}

// 更新驱动状态

DriverControl.state = ARM_EFUSE_INITIALIZED;

// 发送初始化完成事件

if (cb_event != NULL) {

cb_event(ARM_EFUSE_EVENT_INITIALIZE_COMPLETE);

}

return ARM_DRIVER_OK;

}

/**

* 反初始化eFuse驱动

*/

static int32_t ARM_EFUSE_Uninitialize(void) {

if (DriverControl.state == ARM_EFUSE_UNINITIALIZED) {

return ARM_DRIVER_ERROR;

}

// 反初始化硬件

efuse_hw_deinit(DriverControl.handle);

// 清除控制块

memset(&DriverControl, 0, sizeof(DriverControl));

DriverControl.state = ARM_EFUSE_UNINITIALIZED;

return ARM_DRIVER_OK;

}

/**

* 电源控制

*/

static int32_t ARM_EFUSE_PowerControl(ARM_POWER_STATE state) {

switch (state) {

case ARM_POWER_OFF:

// 关闭eFuse电源域

efuse_power_off(DriverControl.handle);

DriverControl.state = ARM_EFUSE_POWER_OFF;

break;

case ARM_POWER_LOW:

// 低功耗模式

efuse_low_power_mode(DriverControl.handle);

DriverControl.state = ARM_EFUSE_POWER_LOW;

break;

case ARM_POWER_FULL:

// 全功耗模式

if (DriverControl.state == ARM_EFUSE_UNINITIALIZED) {

return ARM_DRIVER_ERROR;

}

efuse_power_on(DriverControl.handle);

DriverControl.state = ARM_EFUSE_POWER_FULL;

break;

default:

return ARM_DRIVER_ERROR_PARAMETER;

}

return ARM_DRIVER_OK;

}

/**

* 读取eFuse数据

*/

static int32_t ARM_EFUSE_ReadData(uint32_t addr, void *data, uint32_t len) {

// 检查状态

if (DriverControl.state != ARM_EFUSE_POWER_FULL) {

return ARM_DRIVER_ERROR;

}

// 检查参数

if (data == NULL || len == 0) {

return ARM_DRIVER_ERROR_PARAMETER;

}

// 执行读取操作

efuse_status_t status = efuse_hw_read(DriverControl.handle,

addr, data, len);

if (status != EFUSE_OK) {

DriverControl.error_code = status;

return ARM_DRIVER_ERROR_HARDWARE;

}

// 发送读取完成事件

if (DriverControl.callback_event != NULL) {

DriverControl.callback_event(ARM_EFUSE_EVENT_READ_COMPLETE);

}

return ARM_DRIVER_OK;

}

/**

* 编程eFuse数据

*/

static int32_t ARM_EFUSE_ProgramData(uint32_t addr, const void *data, uint32_t len) {

// 检查状态

if (DriverControl.state != ARM_EFUSE_POWER_FULL) {

return ARM_DRIVER_ERROR;

}

// 检查参数

if (data == NULL || len == 0) {

return ARM_DRIVER_ERROR_PARAMETER;

}

// 执行编程操作

efuse_status_t status = efuse_hw_program(DriverControl.handle,

addr, data, len);

if (status != EFUSE_OK) {

DriverControl.error_code = status;

// 发送编程失败事件

if (DriverControl.callback_event != NULL) {

DriverControl.callback_event(ARM_EFUSE_EVENT_PROGRAM_ERROR);

}

return ARM_DRIVER_ERROR_HARDWARE;

}

// 发送编程完成事件

if (DriverControl.callback_event != NULL) {

DriverControl.callback_event(ARM_EFUSE_EVENT_PROGRAM_COMPLETE);

}

return ARM_DRIVER_OK;

}

/**

* 获取驱动状态

*/

static ARM_EFUSE_STATUS ARM_EFUSE_GetStatus(void) {

ARM_EFUSE_STATUS status;

status.busy = efuse_hw_is_busy(DriverControl.handle) ? 1 : 0;

status.error = (DriverControl.error_code != 0) ? 1 : 0;

status.error_code = DriverControl.error_code;

status.programming = efuse_hw_is_programming(DriverControl.handle) ? 1 : 0;

return status;

}

// CMSIS-Driver接口表

ARM_DRIVER_EFUSE Driver_EFUSE = {

ARM_EFUSE_GetVersion,

ARM_EFUSE_GetCapabilities,

ARM_EFUSE_Initialize,

ARM_EFUSE_Uninitialize,

ARM_EFUSE_PowerControl,

ARM_EFUSE_ReadData,

ARM_EFUSE_ProgramData,

ARM_EFUSE_GetStatus

};5.2.3 安全中间件集成

图5.4展示了eFuse驱动与Cortex-M3安全中间件的集成架构:

安全应用程序 可信执行环境 密钥管理服务 安全服务调用 eFuse安全驱动 硬件安全模块 eFuse硬件 安全密钥存储场景 请求存储根密钥 生成密钥材料 并请求安全存储 调用安全服务 SVC_ID: KEY_STORE 安全世界切换 切换到安全世界 传递密钥参数 1. 验证调用者身份 2. 检查权限级别 3. 准备安全上下文 请求密钥加密 使用HSM内部密钥 加密密钥材料 使用密钥加密密钥(KEK) 返回加密后的密钥 原子编程操作 写入加密密钥 执行编程 高压脉冲,验证 编程完成确认 1. 验证编程结果 2. 更新安全状态 3. 清除内存中的明文 返回操作结果 包含密钥句柄 返回密钥存储状态 和访问句柄 确认密钥已安全存储 返回密钥存储成功 安全密钥使用场景 请求使用密钥 提供密钥句柄 解析密钥句柄 调用安全服务 SVC_ID: KEY_USE 切换到安全世界 传递密钥句柄 通过安全路径读取密钥 返回加密密钥 请求密钥解密 解密密钥 仅加载到安全寄存器 返回解密状态 (不解密密文) 请求加密操作 传递数据和密钥句柄 内部使用密钥 执行AES加密 返回加密结果 返回操作结果 返回加密完成 传递加密结果 返回加密数据 安全应用程序 可信执行环境 密钥管理服务 安全服务调用 eFuse安全驱动 硬件安全模块 eFuse硬件

图5.4解释:

- 可信执行环境:为安全应用提供隔离的执行环境

- 密钥管理服务:管理密钥的整个生命周期,包括生成、存储、使用、销毁

- 安全服务调用:实现安全世界与非安全世界的切换

- eFuse安全驱动 :在安全世界运行,直接访问eFuse硬件

安全关键特性:- 密钥永远不以明文形式离开HSM

- eFuse中存储的是加密后的密钥

- 安全路径旁路系统总线

- 所有操作在安全世界执行

- 硬件安全模块:提供密钥加解密和密码运算服务

- 密钥安全存储:密钥在eFuse中加密存储,使用HSM的内部密钥加密

- 密钥安全使用:密钥永远不会以明文形式离开HSM,仅用于内部运算

5.3 原型验证与FPGA仿真

5.3.1 FPGA原型验证架构

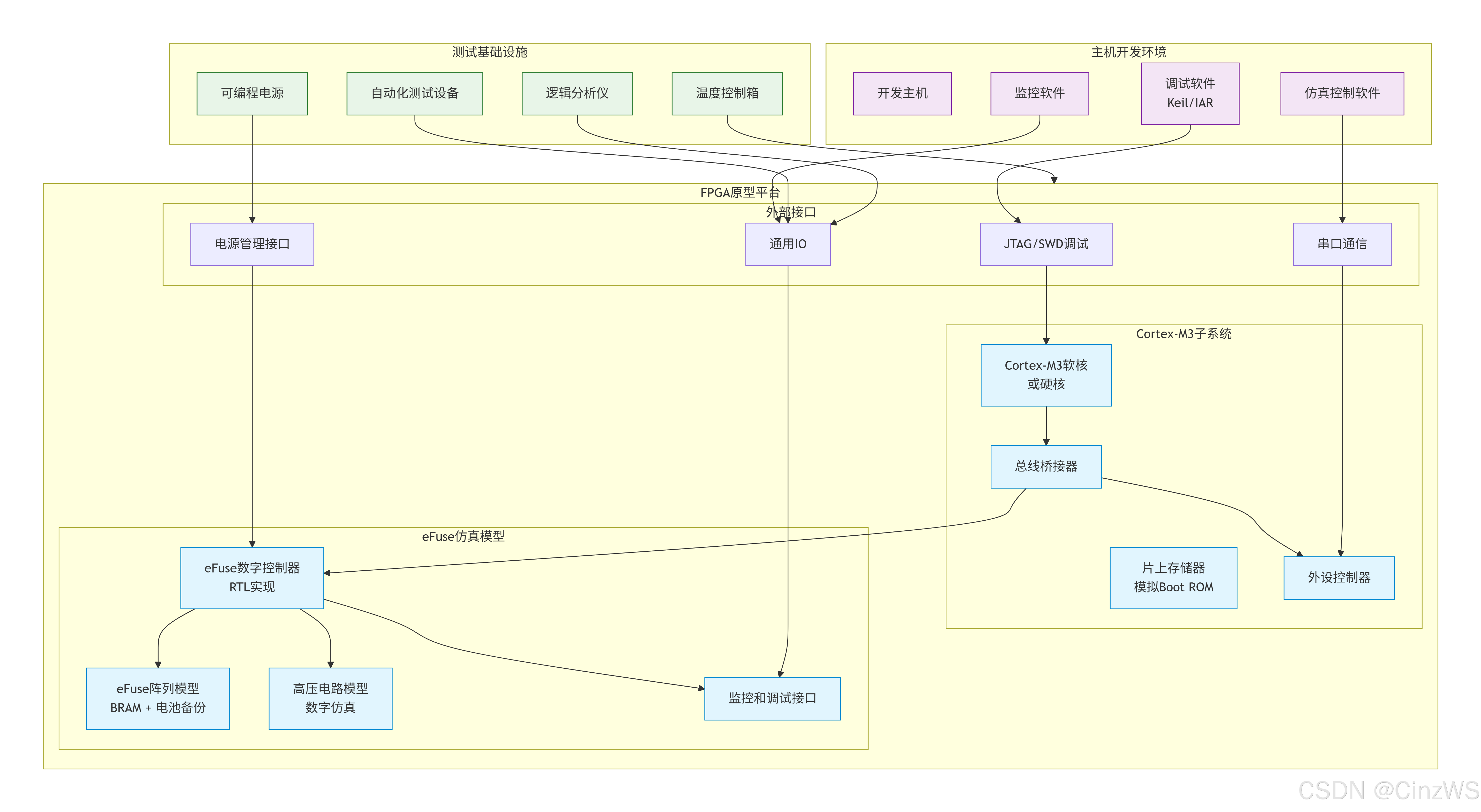

图5.5展示了eFuse模块在FPGA原型验证平台上的实现架构:

图5.5解释:

- Cortex-M3子系统:在FPGA上实现的处理器系统,可以是软核或硬核

- eFuse仿真模型 :

- 数字控制器:与实际芯片相同的RTL代码

- 阵列模型:使用FPGA的BRAM模拟eFuse存储,配合电池实现非易失性

- 高压电路模型:数字仿真高压生成和编程过程

- 监控接口:提供编程状态和调试信息

- 外部接口:用于调试、通信和电源管理

- 主机开发环境:运行开发工具链,控制FPGA原型

- 测试基础设施:用于自动化测试和物理环境控制

5.3.2 eFuse阵列FPGA仿真模型

c

/**

* eFuse阵列的FPGA仿真模型

* 使用电池供电的BRAM模拟OTP特性

*/

#include "efuse_sim_model.h"

// eFuse单元状态

typedef enum {

EFUSE_CELL_UNPROGRAMMED = 0, // 未编程

EFUSE_CELL_PROGRAMMED = 1, // 已编程

EFUSE_CELL_DAMAGED = 2, // 损坏

EFUSE_CELL_UNDEFINED = 3 // 未定义

} efuse_cell_state_t;

// eFuse单元模型

typedef struct {

efuse_cell_state_t state; // 单元状态

uint32_t resistance; // 电阻值(欧姆)

uint32_t program_count; // 编程次数(应为0或1)

uint32_t last_program_time; // 最后编程时间

float temperature; // 温度影响因子

} efuse_cell_model_t;

// eFuse阵列模型

typedef struct {

efuse_cell_model_t *cells; // 单元数组

uint32_t rows; // 行数

uint32_t cols; // 列数

uint8_t *bram_backing; // BRAM后备存储

uint32_t battery_level; // 电池电量模拟

bool battery_ok; // 电池状态

// 物理参数

float vdd_nominal; // 标称电压

float temperature; // 温度

float process_variation; // 工艺偏差

// 统计信息

uint32_t read_count;

uint32_t program_count;

uint32_t error_count;

} efuse_array_model_t;

/**

* 初始化eFuse阵列模型

*/

efuse_array_model_t* efuse_model_init(uint32_t rows, uint32_t cols) {

efuse_array_model_t *model = malloc(sizeof(efuse_array_model_t));

if (model == NULL) {

return NULL;

}

// 分配单元数组

size_t cells_size = rows * cols * sizeof(efuse_cell_model_t);

model->cells = malloc(cells_size);

if (model->cells == NULL) {

free(model);

return NULL;

}

// 分配BRAM后备存储(模拟非易失性)

size_t bram_size = rows * cols / 8; // 每位1 bit

model->bram_backing = malloc(bram_size);

if (model->bram_backing == NULL) {

free(model->cells);

free(model);

return NULL;

}

// 初始化参数

model->rows = rows;

model->cols = cols;

model->battery_level = 100; // 满电量

model->battery_ok = true;

// 物理参数默认值

model->vdd_nominal = 1.8f;

model->temperature = 25.0f; // 室温

model->process_variation = 0.0f; // 无工艺偏差

// 统计信息清零

model->read_count = 0;

model->program_count = 0;

model->error_count = 0;

// 初始化所有单元为未编程状态

for (uint32_t r = 0; r < rows; r++) {

for (uint32_t c = 0; c < cols; c++) {

efuse_cell_model_t *cell = &model->cells[r * cols + c];

cell->state = EFUSE_CELL_UNPROGRAMMED;

cell->resistance = 100; // 100欧姆(未编程)

cell->program_count = 0;

cell->last_program_time = 0;

cell->temperature = 1.0f;

}

}

// 从BRAM恢复状态(模拟上电恢复)

efuse_model_restore_from_bram(model);

return model;

}

/**

* 模拟eFuse读取操作

*/

bool efuse_model_read_cell(efuse_array_model_t *model,

uint32_t row, uint32_t col,

uint8_t *value, float *resistance) {

if (row >= model->rows || col >= model->cols) {

model->error_count++;

return false;

}

efuse_cell_model_t *cell = &model->cells[row * model->cols + col];

model->read_count++;

// 检查电池状态

if (!model->battery_ok) {

// 电池失效,数据丢失

cell->state = EFUSE_CELL_UNDEFINED;

*value = 0;

if (resistance) *resistance = 0;

return false;

}

// 根据单元状态返回值

switch (cell->state) {

case EFUSE_CELL_UNPROGRAMMED:

*value = 0;

if (resistance) *resistance = cell->resistance;

break;

case EFUSE_CELL_PROGRAMMED:

*value = 1;

if (resistance) *resistance = cell->resistance;

break;

case EFUSE_CELL_DAMAGED:

// 损坏单元返回中间值

*value = rand() % 2;

if (resistance) {

*resistance = cell->resistance * (0.5f + (rand() % 100) / 200.0f);

}

model->error_count++;

return false;

case EFUSE_CELL_UNDEFINED:

default:

*value = rand() % 2;

if (resistance) *resistance = 0;

model->error_count++;

return false;

}

// 添加读取噪声(模拟实际电路)

float noise = (rand() % 100 - 50) / 1000.0f; // ±5%噪声

if (resistance) {

*resistance *= (1.0f + noise);

}

return true;

}

/**

* 模拟eFuse编程操作

*/

bool efuse_model_program_cell(efuse_array_model_t *model,

uint32_t row, uint32_t col,

float program_voltage,

uint32_t pulse_width,

float temperature) {

if (row >= model->rows || col >= model->cols) {

model->error_count++;

return false;

}

efuse_cell_model_t *cell = &model->cells[row * model->cols + col];

// 检查是否已编程

if (cell->state == EFUSE_CELL_PROGRAMMED) {

// 已编程的单元不能再编程

model->error_count++;

return false;

}

// 检查编程参数是否在有效范围内

if (program_voltage < 7.5f || program_voltage > 8.5f) {

// 电压超出范围

cell->state = EFUSE_CELL_DAMAGED;

model->error_count++;

return false;

}

if (pulse_width < 9000 || pulse_width > 11000) {

// 脉冲宽度超出范围

cell->state = EFUSE_CELL_DAMAGED;

model->error_count++;

return false;

}

if (temperature < -40.0f || temperature > 125.0f) {

// 温度超出范围

cell->state = EFUSE_CELL_DAMAGED;

model->error_count++;

return false;

}

// 模拟编程成功率(基于工艺偏差和温度)

float success_probability = 0.98f; // 基础成功率

// 温度影响

if (temperature > 85.0f) {

success_probability -= 0.05f;

}

// 工艺偏差影响

success_probability -= fabs(model->process_variation) * 0.1f;

// 随机决定是否成功

float random_val = (rand() % 1000) / 1000.0f;

if (random_val <= success_probability) {

// 编程成功

cell->state = EFUSE_CELL_PROGRAMMED;

cell->resistance = 1000000; // 编程后电阻变为1MΩ

cell->program_count = 1;

cell->last_program_time = get_current_time();

cell->temperature = temperature;

// 更新BRAM后备存储

efuse_model_save_to_bram(model, row, col);

model->program_count++;

return true;

} else {

// 编程失败

cell->state = EFUSE_CELL_DAMAGED;

cell->resistance = 500000; // 中间值

model->error_count++;

return false;

}

}

/**

* 保存到BRAM(模拟非易失性存储)

*/

void efuse_model_save_to_bram(efuse_array_model_t *model,

uint32_t row, uint32_t col) {

uint32_t bit_index = row * model->cols + col;

uint32_t byte_index = bit_index / 8;

uint8_t bit_offset = bit_index % 8;

if (byte_index < (model->rows * model->cols / 8)) {

if (model->cells[bit_index].state == EFUSE_CELL_PROGRAMMED) {

model->bram_backing[byte_index] |= (1 << bit_offset);

} else {

model->bram_backing[byte_index] &= ~(1 << bit_offset);

}

}

}

/**

* 从BRAM恢复状态

*/

void efuse_model_restore_from_bram(efuse_array_model_t *model) {

for (uint32_t r = 0; r < model->rows; r++) {

for (uint32_t c = 0; c < model->cols; c++) {

uint32_t bit_index = r * model->cols + c;

uint32_t byte_index = bit_index / 8;

uint8_t bit_offset = bit_index % 8;

if (byte_index < (model->rows * model->cols / 8)) {

uint8_t bit_state = (model->bram_backing[byte_index] >> bit_offset) & 0x01;

efuse_cell_model_t *cell = &model->cells[bit_index];

if (bit_state == 1) {

cell->state = EFUSE_CELL_PROGRAMMED;

cell->resistance = 1000000;

cell->program_count = 1;

} else {

cell->state = EFUSE_CELL_UNPROGRAMMED;

cell->resistance = 100;

cell->program_count = 0;

}

}

}

}

}5.4 硅后测试与验证

5.4.1 生产测试流程

图5.6展示了eFuse模块在芯片生产测试阶段的完整流程:

自动测试设备 待测芯片 测试探针 温度控制器 可编程电源 测试主机 阶段1: 测试准备 校准探针位置 校准完成 设置测试温度(25°C) 温度稳定 设置电源参数(VDD=1.8V) 电源就绪 阶段2: 基本功能测试 发送复位信号 复位响应 测试初始状态读取 返回未编程值 阶段3: 编程窗口测试 设置编程电压(Vprog) 电压稳定 发送编程命令(测试图案) 执行编程 编程完成 读取验证 返回读取值 记录编程成功率 loop [不同电压/脉宽组合] 阶段4: 参数测试 测试读取电流 返回电流值(Iread) 测试编程电流 返回电流值(Iprog) 测试待机电流 返回电流值(Isby) 阶段5: 温度特性测试 设置测试温度 温度稳定 执行温度相关测试 返回测试结果 记录温度特性 loop [-40°C, 25°C, 85°C, 125°C] 阶段6: 可靠性测试 执行数据保持测试 保持测试结果 执行耐久性测试(样本) 耐久性结果 执行锁定功能测试 锁定测试结果 阶段7: 安全测试 测试防火墙功能 防火墙测试结果 测试安全路径 安全路径测试结果 测试防篡改机制 防篡改测试结果 阶段8: 测试结果处理 统计分析测试数据 生成测试报告 确定编程窗口 计算良率 编程唯一标识符 标识符编程完成 上传测试结果 更新生产数据库 标记为良品 上传失败信息 记录缺陷信息 标记为不良品 alt [测试通过] [测试失败] 自动测试设备 待测芯片 测试探针 温度控制器 可编程电源 测试主机

图5.6解释:

- 测试准备:校准测试设备,设置环境参数

- 基本功能测试:验证eFuse的基本读写功能

- 编程窗口测试:在不同电压和脉宽下测试编程成功率,确定可靠编程窗口

- 参数测试:测量关键电气参数,确保符合规格

- 温度特性测试:在不同温度下验证eFuse性能

- 可靠性测试:验证数据保持、耐久性等可靠性指标

- 安全测试:验证安全功能的正确性

- 测试结果处理:分析数据,确定良品,编程唯一标识符

5.4.2 特性测试与参数提取

c

/**

* eFuse特性测试与参数提取

* 用于硅后验证和参数优化

*/

#include "efuse_characterization.h"

// 测试结果结构

typedef struct {

// 编程窗口参数

struct {

float vprog_min; // 最小编程电压

float vprog_max; // 最大编程电压

float vprog_optimal; // 最优编程电压

uint32_t tpulse_min; // 最小脉冲宽度

uint32_t tpulse_max; // 最大脉冲宽度

uint32_t tpulse_optimal; // 最优脉冲宽度

float success_rate; // 编程成功率

} program_window;

// 电气参数

struct {

float iread_min; // 最小读取电流

float iread_max; // 最大读取电流

float iread_typical; // 典型读取电流

float iprog_min; // 最小编程电流

float iprog_max; // 最大编程电流

float iprog_typical; // 典型编程电流

float vread_threshold; // 读取阈值电压

float r_unprogrammed; // 未编程电阻

float r_programmed; // 已编程电阻

} electrical_params;

// 温度特性

struct {

float temp_coeff_read; // 读取温度系数

float temp_coeff_program; // 编程温度系数

struct {

float low_temp; // 低温(-40°C)性能

float room_temp; // 室温(25°C)性能

float high_temp; // 高温(125°C)性能

} success_rate_by_temp;

} temperature_chars;

// 可靠性参数

struct {

uint32_t data_retention; // 数据保持时间(年)

uint32_t endurance_cycles; // 耐久性循环次数

float early_failure_rate; // 早期失效率

} reliability_params;

// 统计信息

uint32_t total_tests;

uint32_t passed_tests;

uint32_t failed_tests;

float overall_yield;

} efuse_characterization_results_t;

/**

* 执行编程窗口特性测试

*/

void characterize_program_window(efuse_characterization_results_t *results) {

printf("开始编程窗口特性测试...\n");

// 测试矩阵:电压 × 脉宽

float voltage_steps[] = {7.5f, 7.8f, 8.0f, 8.2f, 8.5f};

uint32_t pulse_steps[] = {8000, 9000, 10000, 11000, 12000};

uint32_t success_count = 0;

uint32_t total_count = 0;

// 遍历所有组合

for (int v = 0; v < 5; v++) {

for (int p = 0; p < 5; p++) {

total_count++;

// 对每个组合测试多个样本

uint32_t sample_success = 0;

for (int s = 0; s < 10; s++) {

if (test_program_condition(voltage_steps[v],

pulse_steps[p])) {

sample_success++;

}

}

// 计算成功率

float success_rate = (float)sample_success / 10.0f;

if (success_rate >= 0.95f) {

success_count++;

// 记录可行区域边界

if (voltage_steps[v] < results->program_window.vprog_min) {

results->program_window.vprog_min = voltage_steps[v];

}

if (voltage_steps[v] > results->program_window.vprog_max) {

results->program_window.vprog_max = voltage_steps[v];

}

if (pulse_steps[p] < results->program_window.tpulse_min) {

results->program_window.tpulse_min = pulse_steps[p];

}

if (pulse_steps[p] > results->program_window.tpulse_max) {

results->program_window.tpulse_max = pulse_steps[p];

}

// 寻找最优条件(最高成功率)

if (success_rate > results->program_window.success_rate) {

results->program_window.success_rate = success_rate;

results->program_window.vprog_optimal = voltage_steps[v];

results->program_window.tpulse_optimal = pulse_steps[p];

}

}

printf("V=%.1fV, T=%dus: 成功率=%.1f%%\n",

voltage_steps[v], pulse_steps[p]/1000,

success_rate * 100);

}

}

results->program_window.success_rate = (float)success_count / total_count;

printf("编程窗口测试完成,成功率: %.1f%%\n",

results->program_window.success_rate * 100);

}

/**

* 执行温度特性测试

*/

void characterize_temperature_behavior(efuse_characterization_results_t *results) {

printf("开始温度特性测试...\n");

float temperatures[] = {-40.0f, 25.0f, 85.0f, 125.0f};

for (int t = 0; t < 4; t++) {

// 设置测试温度

set_test_temperature(temperatures[t]);

wait_temperature_stable();

// 在特定温度下执行测试

uint32_t success_count = 0;

for (int i = 0; i < 100; i++) {

if (test_program_operation()) {

success_count++;

}

}

float success_rate = (float)success_count / 100.0f;

// 记录结果

switch (t) {

case 0: // -40°C

results->temperature_chars.success_rate_by_temp.low_temp = success_rate;

break;

case 1: // 25°C

results->temperature_chars.success_rate_by_temp.room_temp = success_rate;

break;

case 2: // 85°C

results->temperature_chars.success_rate_by_temp.high_temp = success_rate;

break;

case 3: // 125°C

// 高温下性能下降是正常的

if (success_rate < 0.90f) {

printf("警告:高温(125°C)下编程成功率较低: %.1f%%\n",

success_rate * 100);

}

break;

}

printf("温度=%.0f°C: 编程成功率=%.1f%%\n",

temperatures[t], success_rate * 100);

}

// 计算温度系数

calculate_temperature_coefficients(results);

}

/**

* 生成测试报告

*/

void generate_characterization_report(const efuse_characterization_results_t *results) {

printf("\n=== eFuse特性测试报告 ===\n\n");

printf("1. 编程窗口特性\n");

printf(" 电压范围: %.2fV - %.2fV\n",

results->program_window.vprog_min,

results->program_window.vprog_max);

printf(" 最优电压: %.2fV\n", results->program_window.vprog_optimal);

printf(" 脉宽范围: %dus - %dus\n",

results->program_window.tpulse_min / 1000,

results->program_window.tpulse_max / 1000);

printf(" 最优脉宽: %dus\n", results->program_window.tpulse_optimal / 1000);

printf(" 平均成功率: %.1f%%\n", results->program_window.success_rate * 100);

printf("\n2. 电气参数\n");

printf(" 读取电流: %.1f - %.1f uA (典型 %.1f uA)\n",

results->electrical_params.iread_min * 1e6,

results->electrical_params.iread_max * 1e6,

results->electrical_params.iread_typical * 1e6);

printf(" 编程电流: %.1f - %.1f mA (典型 %.1f mA)\n",

results->electrical_params.iprog_min * 1e3,

results->electrical_params.iprog_max * 1e3,

results->electrical_params.iprog_typical * 1e3);

printf(" 未编程电阻: %.0f Ω\n", results->electrical_params.r_unprogrammed);

printf(" 已编程电阻: %.1f MΩ\n", results->electrical_params.r_programmed / 1e6);

printf("\n3. 温度特性\n");

printf(" 读取温度系数: %.3f %%/°C\n",

results->temperature_chars.temp_coeff_read * 100);

printf(" 编程温度系数: %.3f %%/°C\n",

results->temperature_chars.temp_coeff_program * 100);

printf(" -40°C成功率: %.1f%%\n",

results->temperature_chars.success_rate_by_temp.low_temp * 100);

printf(" 25°C成功率: %.1f%%\n",

results->temperature_chars.success_rate_by_temp.room_temp * 100);

printf(" 125°C成功率: %.1f%%\n",

results->temperature_chars.success_rate_by_temp.high_temp * 100);

printf("\n4. 可靠性参数\n");

printf(" 数据保持时间: %d 年\n", results->reliability_params.data_retention);

printf(" 耐久性循环: %d 次\n", results->reliability_params.endurance_cycles);

printf(" 早期失效率: %.3f %%\n", results->reliability_params.early_failure_rate * 100);

printf("\n5. 统计信息\n");

printf(" 总测试次数: %d\n", results->total_tests);

printf(" 通过次数: %d\n", results->passed_tests);

printf(" 失败次数: %d\n", results->failed_tests);

printf(" 总体良率: %.1f%%\n", results->overall_yield * 100);

printf("\n=== 报告结束 ===\n");

}5.5 安全认证与合规性

5.5.1 安全认证框架

图5.7展示了eFuse模块在Cortex-M3系统中满足安全认证要求的框架:

认证结果 验证证据 eFuse安全特性 安全要求 认证标准 安全目标达成 残余风险评估 合规性证明 认证证书 维护计划 设计文档

架构描述 验证报告

测试覆盖 安全分析

威胁模型 代码审查

安全审计 渗透测试

漏洞评估 硬件信任根

不可篡改密钥 安全启动

固件验证 防回滚保护

版本控制 生命周期管理

状态控制 物理防篡改

传感器 机密性

数据加密保护 完整性

防篡改机制 可用性

可靠访问 可审计性

完整日志 真实性

身份验证 CC EAL 4+/5+

通用标准 ISO 26262

汽车功能安全 IEC 62443

工业安全 NIST FIPS 140-3

密码模块 ETSI EN 303 645

物联网安全

图5.7解释:

- 认证标准:不同行业和应用领域的安全认证标准

- 安全要求:从标准推导出的具体安全要求

- eFuse安全特性:eFuse模块提供的安全功能

- 验证证据:为认证提供的文档和测试证据

- 认证结果:最终获得的认证成果和维护要求

5.5.2 安全评估与渗透测试

c

/**

* eFuse安全评估框架

* 用于安全认证的测试和验证

*/

#include "efuse_security_assessment.h"

// 威胁模型

typedef struct {

// 攻击向量

struct {

bool physical_access; // 物理访问攻击

bool side_channel; // 侧信道攻击

bool fault_injection; // 故障注入攻击

bool software_attack; // 软件攻击

bool protocol_attack; // 协议攻击

} attack_vectors;

// 攻击能力

struct {

bool advanced_equipment; // 高级设备能力

bool lab_environment; // 实验室环境

bool field_environment; // 现场环境

bool limited_budget; // 有限预算

} attacker_capabilities;

// 安全目标

struct {

bool confidentiality; // 机密性保护

bool integrity; // 完整性保护

bool availability; // 可用性保护

bool authenticity; // 真实性保护

} security_goals;

} threat_model_t;

// 安全测试用例

typedef struct {

char test_id[32]; // 测试ID

char description[256]; // 测试描述

threat_model_t threat_model; // 相关威胁模型

struct {

uint32_t setup_time; // 准备时间(分钟)

uint32_t execution_time; // 执行时间(分钟)

uint32_t teardown_time; // 清理时间(分钟)

float success_probability; // 成功概率

} test_parameters;

// 测试步骤

void (*setup)(void); // 测试准备

bool (*execute)(void); // 执行测试

void (*verify)(void); // 验证结果

void (*cleanup)(void); // 测试清理

// 结果记录

struct {

bool passed; // 是否通过

char details[512]; // 详细结果

uint32_t timestamp; // 时间戳

char evidence_file[128]; // 证据文件

} results;

} security_test_case_t;

/**

* 侧信道攻击测试

* 测试eFuse操作是否泄露时序或功耗信息

*/

bool test_side_channel_leakage(void) {

printf("执行侧信道攻击测试...\n");

bool leakage_detected = false;

// 1. 时序分析攻击

printf(" 1. 时序分析攻击测试\n");

uint32_t timing_samples[1000];

// 收集不同数据模式的读取时间

for (int i = 0; i < 1000; i++) {

uint32_t test_data = generate_test_pattern(i);

uint32_t start_time = get_high_resolution_timer();

efuse_read_operation(test_data);

uint32_t end_time = get_high_resolution_timer();

timing_samples[i] = end_time - start_time;

}

// 分析时序差异

if (analyze_timing_differences(timing_samples, 1000)) {

printf(" 警告:检测到时序侧信道泄漏\n");

leakage_detected = true;

}

// 2. 功耗分析攻击

printf(" 2. 功耗分析攻击测试\n");

float power_traces[1000][100]; // 1000次操作,每次100个采样点

for (int i = 0; i < 1000; i++) {

uint32_t test_data = generate_test_pattern(i);

start_power_monitoring();

efuse_read_operation(test_data);

capture_power_trace(power_traces[i], 100);

stop_power_monitoring();

}

// 分析功耗模式

if (analyze_power_patterns(power_traces, 1000, 100)) {

printf(" 警告:检测到功耗侧信道泄漏\n");

leakage_detected = true;

}

// 3. 电磁分析攻击

printf(" 3. 电磁分析攻击测试\n");

if (test_em_emissions()) {

printf(" 警告:检测到电磁辐射泄漏\n");

leakage_detected = true;

}

return !leakage_detected; // 通过测试 = 未检测到泄漏

}

/**

* 故障注入攻击测试

* 测试eFuse对故障注入的抵抗能力

*/

bool test_fault_injection_resistance(void) {

printf("执行故障注入攻击测试...\n");

bool vulnerability_detected = false;

// 1. 电压毛刺攻击

printf(" 1. 电压毛刺攻击测试\n");

for (float glitch_voltage = 0.5f; glitch_voltage <= 3.0f; glitch_voltage += 0.1f) {

for (uint32_t glitch_duration = 10; glitch_duration <= 1000; glitch_duration += 10) {

inject_voltage_glitch(glitch_voltage, glitch_duration);

// 尝试在故障条件下操作eFuse

bool operation_success = test_efuse_operation_under_glitch();

if (!operation_success) {

// 正常:故障导致操作失败

printf(" 电压毛刺(%.1fV, %dns): 操作失败(正常)\n",

glitch_voltage, glitch_duration);

} else {

// 异常:故障下操作成功(可能绕过安全机制)

printf(" 警告:电压毛刺(%.1fV, %dns)下操作成功\n",

glitch_voltage, glitch_duration);

vulnerability_detected = true;

record_vulnerability("VOLTAGE_GLITCH", glitch_voltage, glitch_duration);

}

}

}

// 2. 时钟毛刺攻击

printf(" 2. 时钟毛刺攻击测试\n");

if (test_clock_glitch_injection()) {

printf(" 警告:时钟毛刺攻击成功\n");

vulnerability_detected = true;

}

// 3. 激光故障注入攻击

printf(" 3. 激光故障注入测试\n");

if (test_laser_fault_injection()) {

printf(" 警告:激光故障注入攻击成功\n");

vulnerability_detected = true;

}

// 4. 温度故障攻击

printf(" 4. 温度故障攻击测试\n");

if (test_temperature_based_faults()) {

printf(" 警告:温度故障攻击成功\n");

vulnerability_detected = true;

}

return !vulnerability_detected; // 通过测试 = 未发现漏洞

}

/**

* 物理攻击测试

* 测试eFuse的物理防篡改能力

*/

bool test_physical_tamper_resistance(void) {

printf("执行物理攻击测试...\n");

bool tamper_successful = false;

// 1. 封装去除攻击

printf(" 1. 封装去除测试\n");

if (test_package_decapsulation()) {

printf(" 封装可被去除(记录防护等级)\n");

// 封装去除本身不一定是漏洞,关键看去除后能否攻击

}

// 2. 微探测攻击

printf(" 2. 微探测攻击测试\n");

if (attempt_microprobing_attack()) {

printf(" 警告:微探测攻击成功\n");

tamper_successful = true;

record_tamper_event("MICROPROBING_SUCCESS");

}

// 3. 聚焦离子束攻击

printf(" 3. 聚焦离子束攻击测试\n");

if (attempt_fib_attack()) {

printf(" 警告:聚焦离子束攻击成功\n");

tamper_successful = true;

record_tamper_event("FIB_ATTACK_SUCCESS");

}

// 4. 反向工程攻击

printf(" 4. 反向工程测试\n");

if (attempt_reverse_engineering()) {

printf(" 警告:反向工程攻击成功\n");

tamper_successful = true;

record_tamper_event("REVERSE_ENGINEERING_SUCCESS");

}

// 5. 防篡改传感器测试

printf(" 5. 防篡改传感器测试\n");

if (!test_tamper_sensors()) {

printf(" 警告:防篡改传感器失效\n");

tamper_successful = true;

record_tamper_event("TAMPER_SENSOR_FAILURE");

}

return !tamper_successful; // 通过测试 = 物理攻击未成功

}

/**

* 生成安全评估报告

*/

void generate_security_assessment_report(security_test_case_t *tests,

uint32_t num_tests) {

printf("\n=== eFuse安全评估报告 ===\n\n");

uint32_t passed_tests = 0;

uint32_t failed_tests = 0;

uint32_t warnings = 0;

// 统计结果

for (uint32_t i = 0; i < num_tests; i++) {

if (tests[i].results.passed) {

passed_tests++;

} else {

failed_tests++;

if (strstr(tests[i].results.details, "警告") != NULL) {

warnings++;

}

}

}

// 总体评估

printf("1. 总体评估\n");

printf(" 测试用例总数: %d\n", num_tests);

printf(" 通过测试数: %d (%.1f%%)\n",

passed_tests, (float)passed_tests/num_tests*100);

printf(" 失败测试数: %d (%.1f%%)\n",

failed_tests, (float)failed_tests/num_tests*100);

printf(" 警告数量: %d\n", warnings);

// 详细结果

printf("\n2. 详细测试结果\n");

for (uint32_t i = 0; i < num_tests; i++) {

printf(" %s: %s\n",

tests[i].test_id,

tests[i].results.passed ? "通过" : "失败");

if (!tests[i].results.passed) {

printf(" 原因: %s\n", tests[i].results.details);

}

}

// 风险分析

printf("\n3. 风险评估\n");

if (failed_tests == 0) {

printf(" 风险等级: 低\n");

printf(" 建议: 可安全部署\n");

} else if (failed_tests <= 2) {

printf(" 风险等级: 中\n");

printf(" 建议: 修复发现的漏洞后部署\n");

} else {

printf(" 风险等级: 高\n");

printf(" 建议: 需要进行重大安全改进\n");

}

// 改进建议

printf("\n4. 安全改进建议\n");

bool has_side_channel_issues = false;

bool has_fault_injection_issues = false;

bool has_tamper_issues = false;

for (uint32_t i = 0; i < num_tests; i++) {

if (!tests[i].results.passed) {

if (strstr(tests[i].test_id, "SIDE_CHANNEL") != NULL) {

has_side_channel_issues = true;

} else if (strstr(tests[i].test_id, "FAULT_INJECTION") != NULL) {

has_fault_injection_issues = true;

} else if (strstr(tests[i].test_id, "TAMPER") != NULL) {

has_tamper_issues = true;

}

}

}

if (has_side_channel_issues) {

printf(" - 建议添加侧信道防护措施:\n");

printf(" * 实现恒定时间算法\n");

printf(" * 添加随机延迟\n");

printf(" * 使用功耗均衡技术\n");

}

if (has_fault_injection_issues) {

printf(" - 建议增强故障注入防护:\n");

printf(" * 添加电压监控电路\n");

printf(" * 实现时钟完整性检查\n");

printf(" * 添加故障检测和恢复机制\n");

}

if (has_tamper_issues) {

printf(" - 建议增强物理安全:\n");

printf(" * 改进封装技术\n");

printf(" * 增强防篡改传感器\n");

printf(" * 添加主动屏蔽层\n");

}

printf("\n=== 报告结束 ===\n");

}5.6 总结

本章详细阐述了eFuse模块在Cortex-M3生态系统中的实现与验证考量,涵盖了从设计验证到硅后测试的全过程。关键要点总结如下:

5.6.1 验证方法论的核心原则

- 多层次验证:从单元级到系统级的全面覆盖,确保所有功能和安全要求得到验证

- 混合验证方法:结合形式验证、仿真验证、硬件仿真和硅后测试,提供不同抽象层次的验证

- 自动化测试:建立自动化的测试框架,提高验证效率和可重复性

- 覆盖导向:基于覆盖目标的测试生成,确保验证的完整性和充分性

5.6.2 软件驱动的实现要点

- 标准兼容性:遵循CMSIS-Driver标准,确保与Cortex-M3生态系统的兼容性

- 安全集成:与安全中间件紧密集成,提供硬件级的安全服务

- 性能优化:针对嵌入式系统的资源约束进行优化,平衡性能和安全性

- 可维护性:模块化设计,便于维护和移植到不同平台

5.6.3 原型验证的实践策略

- FPGA仿真模型:使用BRAM和电池备份模拟eFuse的OTP特性

- 性能评估:在原型平台上评估eFuse的性能和时序特性

- 软件验证:在实际硬件上验证驱动和中间件的正确性

- 早期集成:通过原型验证提前发现和解决系统集成问题

5.6.4 硅后验证的关键活动

- 特性测试:确定eFuse的实际性能参数和工艺窗口

- 可靠性验证:验证数据保持、耐久性等可靠性指标

- 生产测试:建立高效的产线测试方案,确保制造质量

- 安全评估:进行全面的安全测试,满足认证要求

5.6.5 持续改进的验证文化

- 反馈循环:将硅后发现的问题反馈到设计阶段,实现持续改进

- 知识积累:建立验证知识库,积累测试用例和经验教训

- 工具创新:不断改进验证工具和方法,提高验证效率

- 标准符合:跟踪相关标准的发展,确保产品持续符合最新要求

通过实施本章描述的完整验证框架和实践方法,可以确保eFuse模块在Cortex-M3系统中可靠、安全地运行,满足各种应用场景的需求。这种系统化的验证方法不仅适用于eFuse模块,也可以推广到其他安全关键的外设模块验证中。