2023全国网络安全行业职业技能大赛-电子取证分析师-淘汰赛(19号)-B卷-Writeup

- 前言-鱼影安全可指导:

-

- 任务1:检材1.vmdk

-

-

- [1、提取检材的SHA256值,并以此作为 flag提交。 (全小写) (3分)](#1、提取检材的SHA256值,并以此作为 flag提交。 (全小写) (3分))

- [2、提取检材中的所有TXT 文件,并以数量及某个名称中含有error字样的文件全名作为flag 提交。(例如:789error.txt,全小写)(3分)](#2、提取检材中的所有TXT 文件,并以数量及某个名称中含有error字样的文件全名作为flag 提交。(例如:789error.txt,全小写)(3分))

- [3、提取检材中 cn.forensix.changancup-1包下的apk程序,并计算SHA256值,以此作为flag 提交。](#3、提取检材中 cn.forensix.changancup-1包下的apk程序,并计算SHA256值,以此作为flag 提交。)

- [4、提取检材中手机热点的密码,以此作为 flag 提交。 (3 分)](#4、提取检材中手机热点的密码,以此作为 flag 提交。 (3 分))

-

- [任务2:检材 2.rar](#任务2:检材 2.rar)

-

-

- [1、提取检材压缩包的SHA256值,以此作为 flag 提交。 (3分)](#1、提取检材压缩包的SHA256值,以此作为 flag 提交。 (3分))

- 2、破解该检材系统的用户名及密码(均为8位以内英文加数字的弱口令),并以密码作为flag提交。

- [3、提取该检材系统的版本号,以此作为 flag 提交。 (示例:11.11) (2分)](#3、提取该检材系统的版本号,以此作为 flag 提交。 (示例:11.11) (2分))

- [4、提取该检材的网站文件目录,以此作为 flag 提交。 (3分)](#4、提取该检材的网站文件目录,以此作为 flag 提交。 (3分))

- [5、提取网站对应的数据库文件名,以此作为 flag 提交。 (3分)。](#5、提取网站对应的数据库文件名,以此作为 flag 提交。 (3分)。)

-

- [任务3:检材 3.E01](#任务3:检材 3.E01)

-

-

- [1、恢复该检材数据,找出被删除的 log 文件,并以此作为 flag 提交。(不含后缀名) (3分)](#1、恢复该检材数据,找出被删除的 log 文件,并以此作为 flag 提交。(不含后缀名) (3分))

- [2、分析日志文件,分析数据库sys user表的插入操作次数,并以此作为 flag 提交。(7分)](#2、分析日志文件,分析数据库sys user表的插入操作次数,并以此作为 flag 提交。(7分))

- [3、分析操作日志,发现有学生的手机号被修改,以此学生姓名作为 flag 提交。 (3分)](#3、分析操作日志,发现有学生的手机号被修改,以此学生姓名作为 flag 提交。 (3分))

-

- [任务4:检材 4.E01](#任务4:检材 4.E01)

-

-

- [1、恢复该检材数据,找出被删除的文件,并以此文件名作为 flag 提交。(不含后缀名) (3分)](#1、恢复该检材数据,找出被删除的文件,并以此文件名作为 flag 提交。(不含后缀名) (3分))

- [2、分析被删除的文件,破解文件密码(密码为以 qw 开头的 10 位小写英文加数字),并以此作为 flag提交。(7分)](#2、分析被删除的文件,破解文件密码(密码为以 qw 开头的 10 位小写英文加数字),并以此作为 flag提交。(7分))

- [3、恢复该文件,以该文件的创建时间作为 flag 提交。(格式: 2023-12-1902:11:11,去除空格)(7分)](#3、恢复该文件,以该文件的创建时间作为 flag 提交。(格式: 2023-12-1902:11:11,去除空格)(7分))

-

- [任务5:检材 2.rar](#任务5:检材 2.rar)

-

-

- [1、分析检材网站的管理后台,并以此URL作为 flag 提交。(格式: http://ip:port/xxx,全小写) (5分)](#1、分析检材网站的管理后台,并以此URL作为 flag 提交。(格式: http://ip:port/xxx,全小写) (5分))

- [2、分析网站后台的超级管理员账号,以此作为 flag 提交。 (2分)](#2、分析网站后台的超级管理员账号,以此作为 flag 提交。 (2分))

- [3、分析网站密码的加密方式,并以此算法名称作为 flag 提交。 (5分)](#3、分析网站密码的加密方式,并以此算法名称作为 flag 提交。 (5分))

- [4、分析该网站记录的银行卡信息数量,并以此作为 flag 提交。 (3分)](#4、分析该网站记录的银行卡信息数量,并以此作为 flag 提交。 (3分))

- [5、分析家庭住址在苏州的用户,并其手机号作为 flag 提交。 (5分)](#5、分析家庭住址在苏州的用户,并其手机号作为 flag 提交。 (5分))

-

- [任务6: 检材 5.apk](#任务6: 检材 5.apk)

-

-

- [1、分析该apk获得的权限,并以此作为 flag 提交。(示例:存储空间) (3分)](#1、分析该apk获得的权限,并以此作为 flag 提交。(示例:存储空间) (3分))

- [2、分析该apk的首页回传地址,并以此作为 flag 提交。(示例: ww.test.com:12345) (7分)](#2、分析该apk的首页回传地址,并以此作为 flag 提交。(示例: ww.test.com:12345) (7分))

- [3、分析该apk的签名类型,并以此作为 flag 提交。(全小写) (3分)](#3、分析该apk的签名类型,并以此作为 flag 提交。(全小写) (3分))

- [4 分析apk的入口函数,并以此作为 flag 提交。(示例:com.aa.bb.cc.dd) (7分)](#4 分析apk的入口函数,并以此作为 flag 提交。(示例:com.aa.bb.cc.dd) (7分))

-

- 全网最详细解析,感谢支持,有帮助来个三联,可以培训!!电子取证师

前言-鱼影安全可指导:

任务1:检材1.vmdk

1、提取检材的SHA256值,并以此作为 flag提交。 (全小写) (3分)

正确答案:ada411d8502b75456b6b8f13ee5ee8b0c6f6398ea8bab7280cac1cc311f05d48

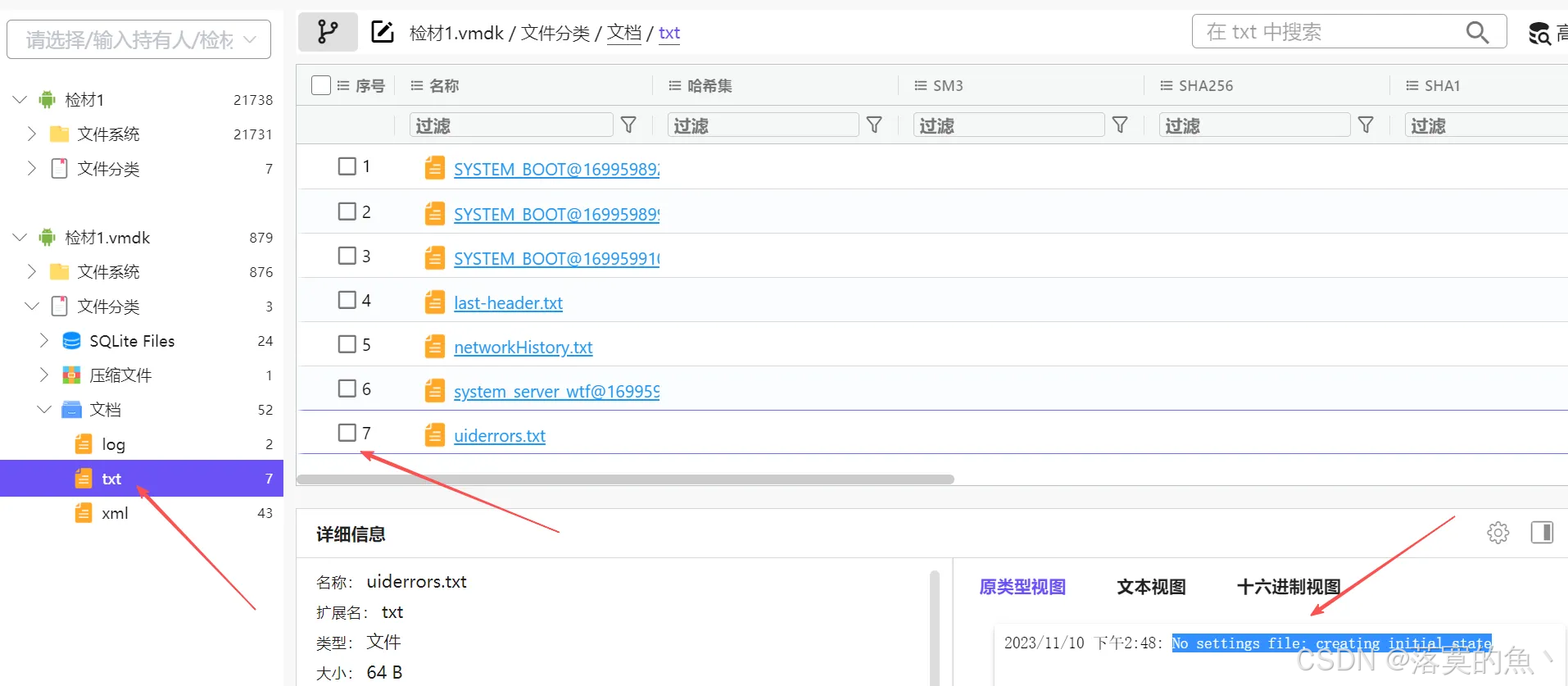

2、提取检材中的所有TXT 文件,并以数量及某个名称中含有error字样的文件全名作为flag 提交。(例如:789error.txt,全小写)(3分)

发现有 7 个 txt 最后一个为错误文件

正确答案:7uiderrors.txt

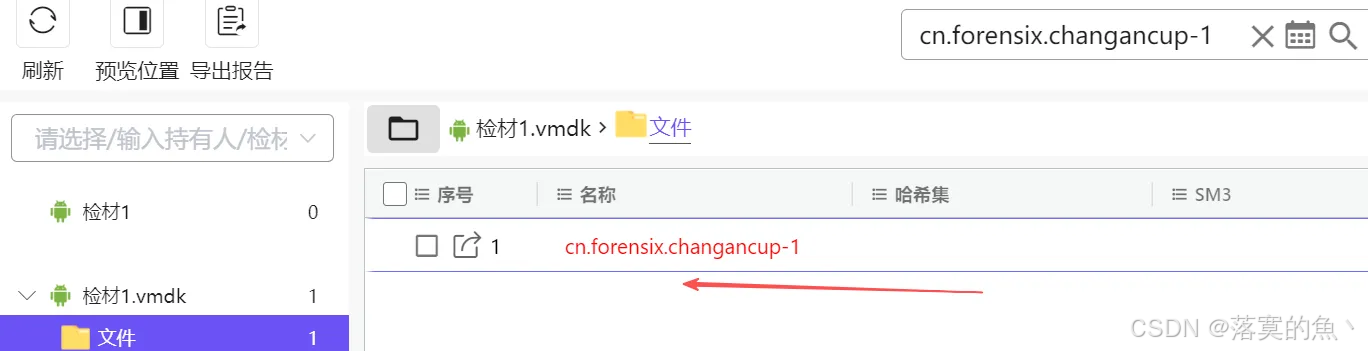

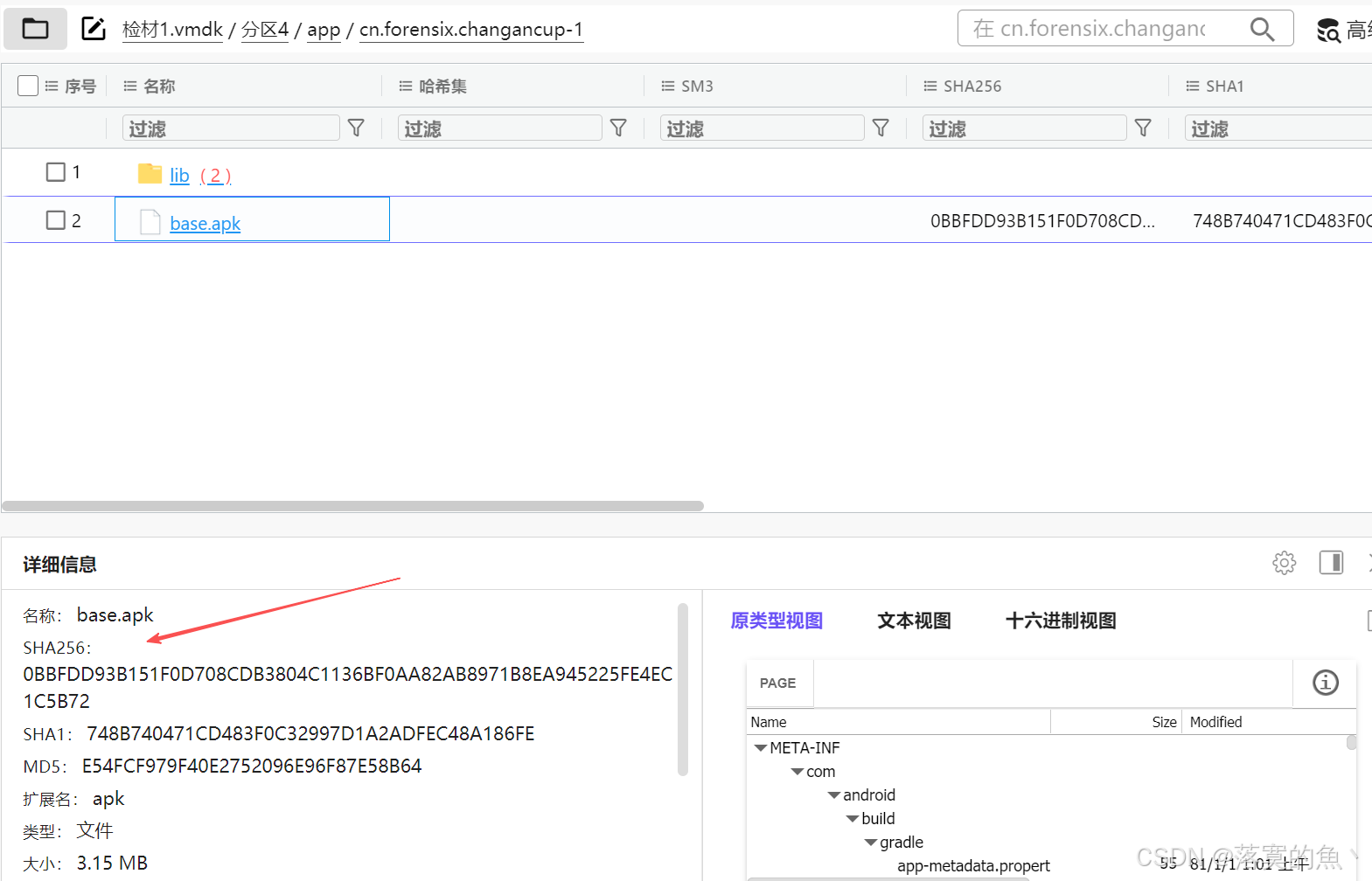

3、提取检材中 cn.forensix.changancup-1包下的apk程序,并计算SHA256值,以此作为flag 提交。

直接搜索关键字 定位源文件,计算计算哈希

正确答案:0BBFDD93B151F0D708CDB3804C1136BF0AA82AB8971B8EA945225FE4EC1C5B72

4、提取检材中手机热点的密码,以此作为 flag 提交。 (3 分)

不用工具 就直接找 /wifi/softap.conf文件下有密码

正确答案:b6857da6a2eb

任务2:检材 2.rar

1、提取检材压缩包的SHA256值,以此作为 flag 提交。 (3分)

正确答案:353B23C15694455A352004BE1EDE40409814CAE63C3FEAE5062431881AA3998E

2、破解该检材系统的用户名及密码(均为8位以内英文加数字的弱口令),并以密码作为flag提交。

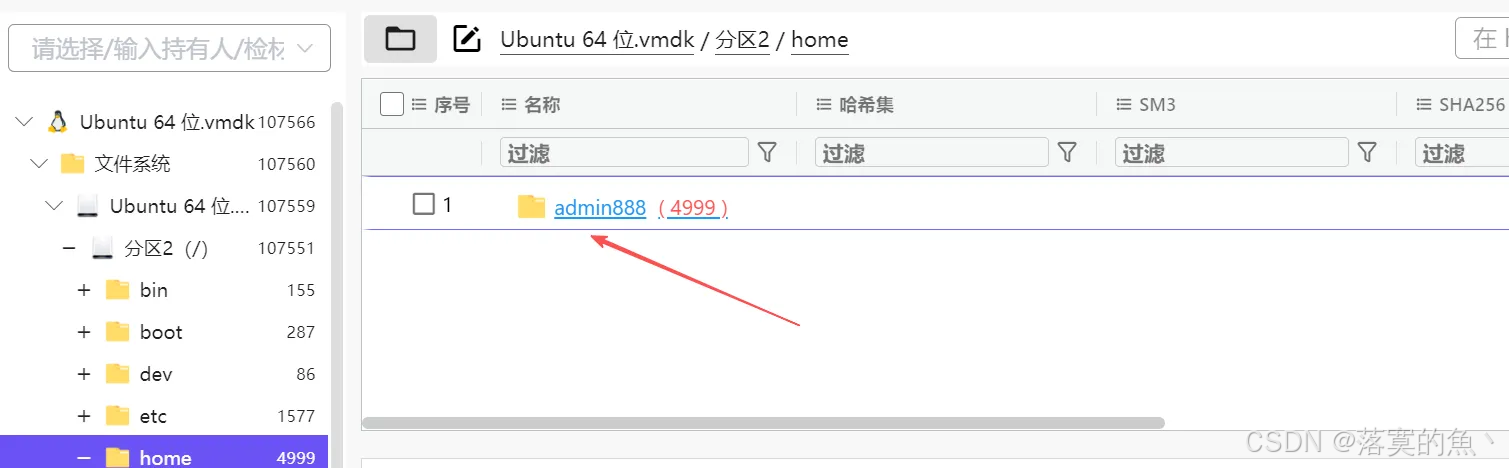

直接查看 home 目录发现 admin888 刚好 8 位

正确答案:admin888

3、提取该检材系统的版本号,以此作为 flag 提交。 (示例:11.11) (2分)

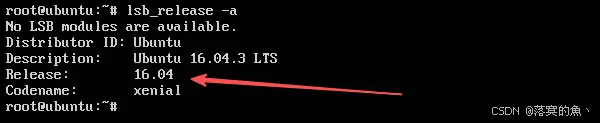

火眼-Linux 基本信息-系统信息

仿真 使用命令:lsb_release -a

正确答案:16.04

4、提取该检材的网站文件目录,以此作为 flag 提交。 (3分)

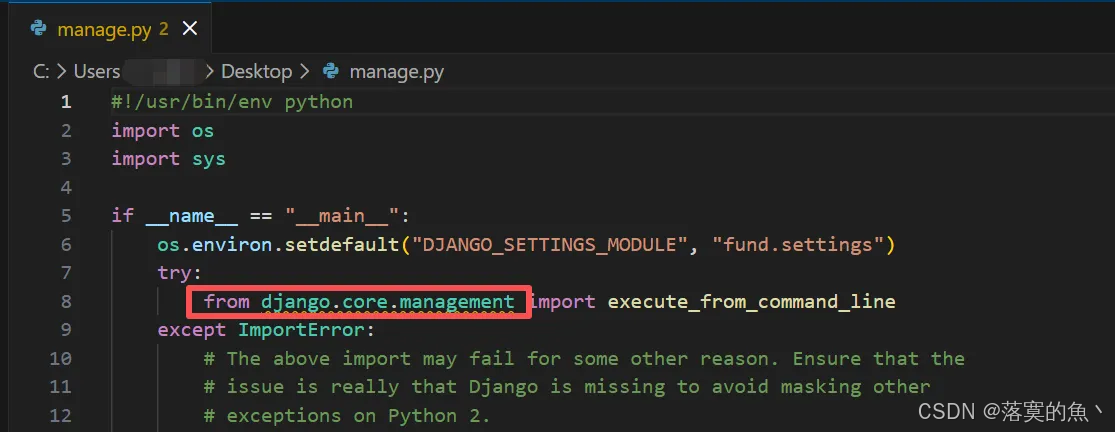

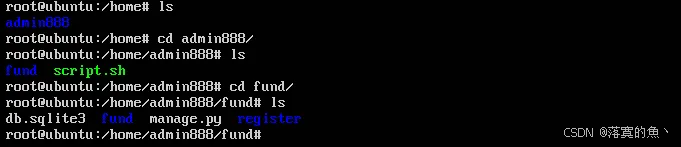

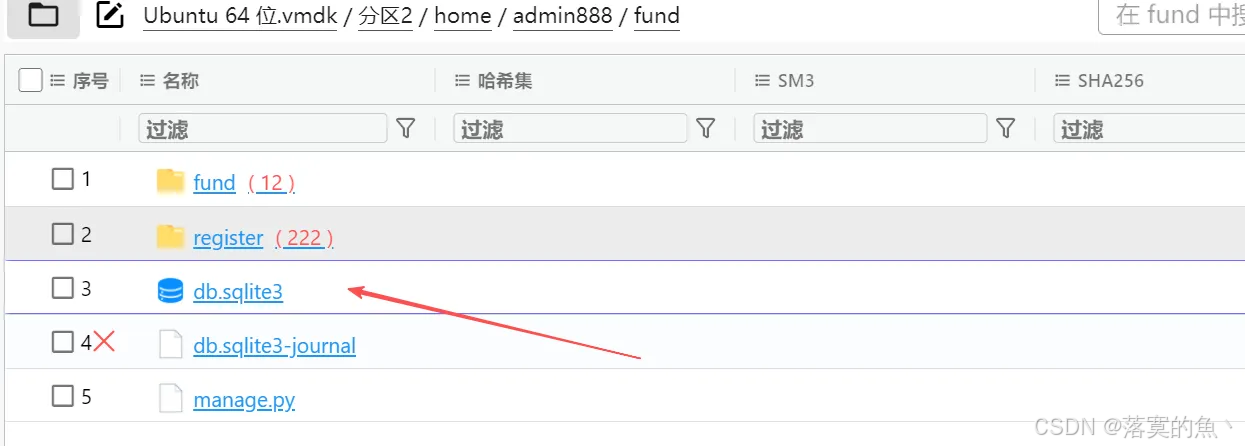

看到网站目录直接想到/var/www 可惜没有 直接找 home 文件下发现 manage.py,发现是 django 框架 就是 python 的网络框架 所以是 fund

正确答案:/home/admin888/fund

5、提取网站对应的数据库文件名,以此作为 flag 提交。 (3分)。

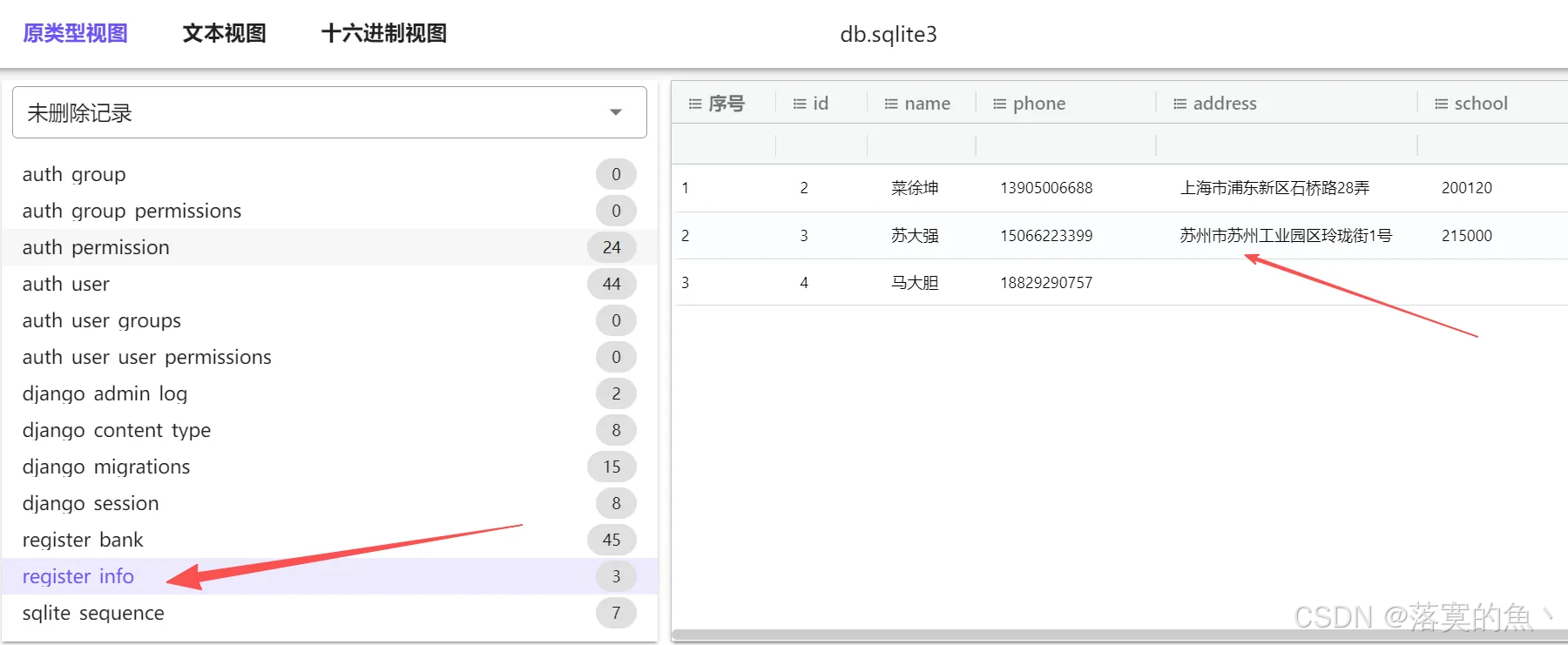

正确答案:db.sqlite3

任务3:检材 3.E01

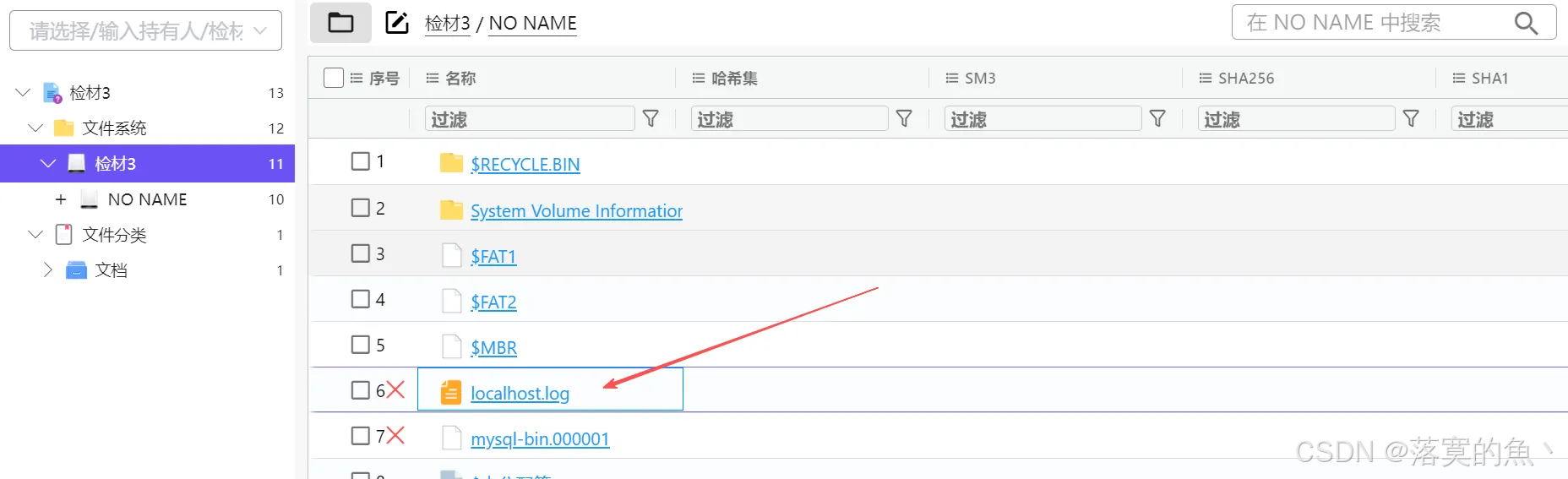

1、恢复该检材数据,找出被删除的 log 文件,并以此作为 flag 提交。(不含后缀名) (3分)

这个题就是考察的日志 没啥东西就localhost.log 恢复文件什么软件都可以

正确答案:localhost

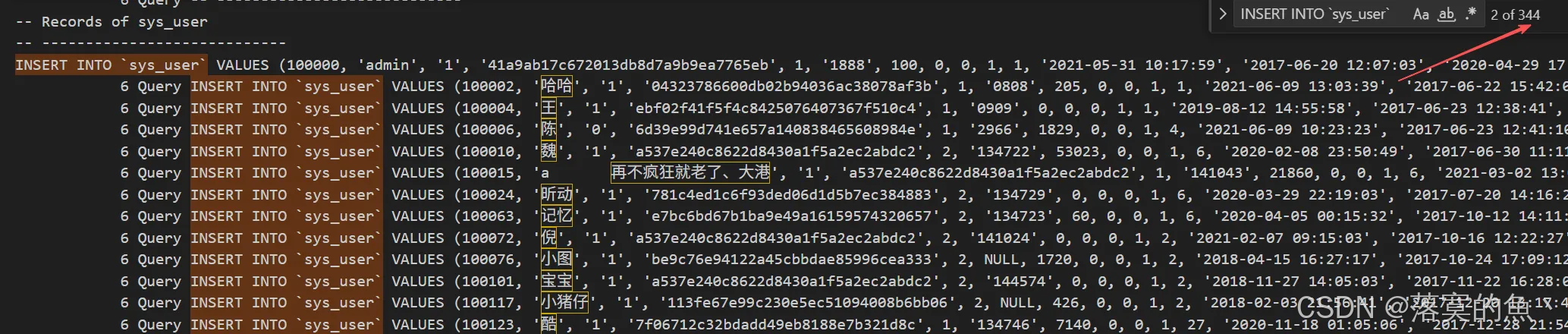

2、分析日志文件,分析数据库sys user表的插入操作次数,并以此作为 flag 提交。(7分)

直接搜关键字的表 INSERT INTO sys_user

正确答案:344

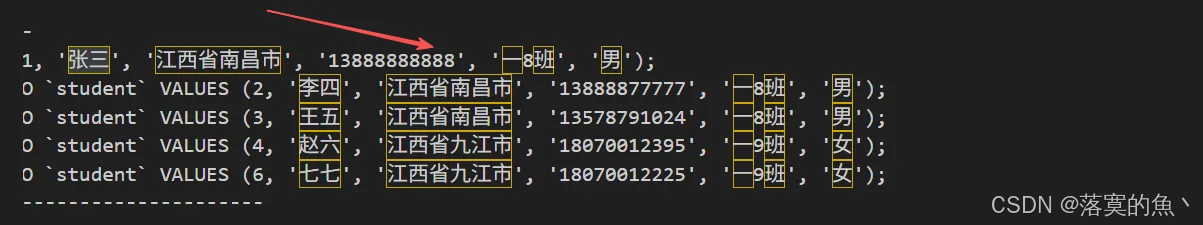

3、分析操作日志,发现有学生的手机号被修改,以此学生姓名作为 flag 提交。 (3分)

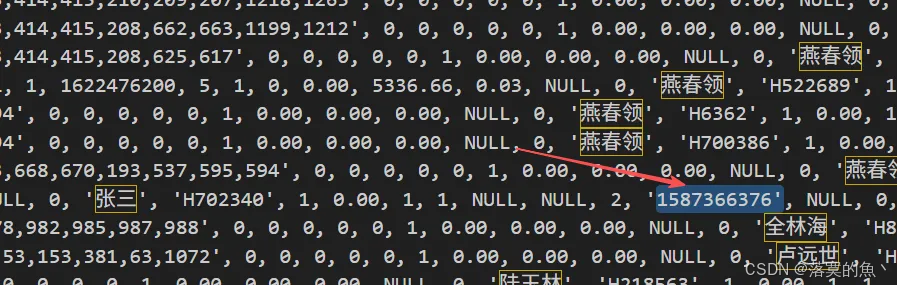

张三初始化是 1388* 然后发现改为了 158*

正确答案:张三

任务4:检材 4.E01

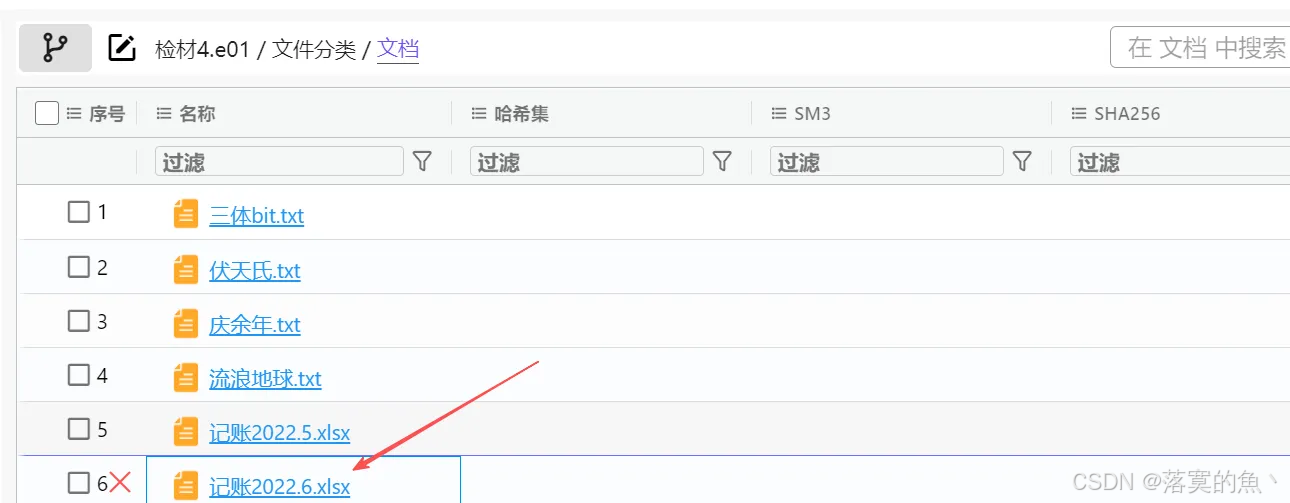

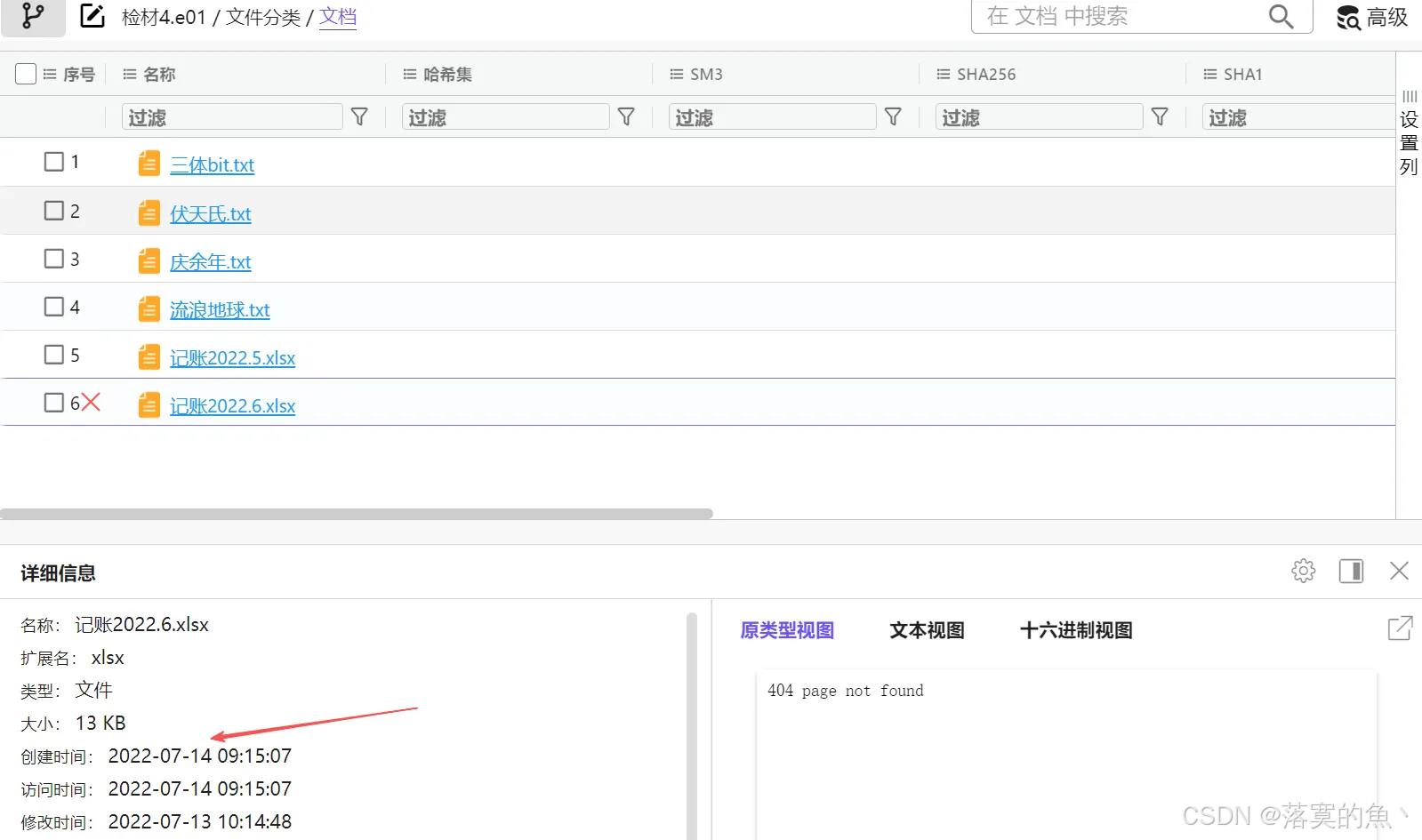

1、恢复该检材数据,找出被删除的文件,并以此文件名作为 flag 提交。(不含后缀名) (3分)

发现记账 2022.6 被删了 恢复即可。

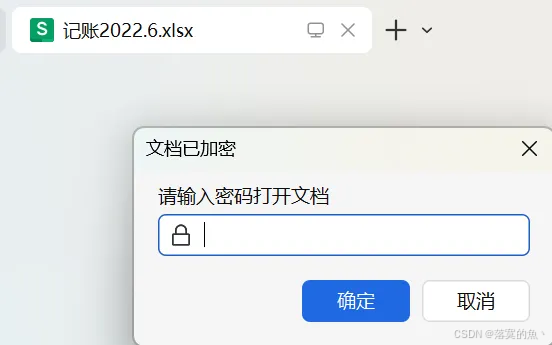

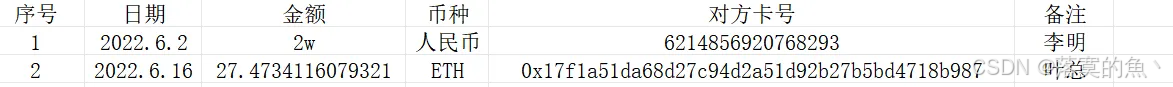

2、分析被删除的文件,破解文件密码(密码为以 qw 开头的 10 位小写英文加数字),并以此作为 flag提交。(7分)

发现有密码 根据题目要求爆破一下 哈哈要付费 破解也不行 正版 15 $ 只能尝试了呗 但是这种也不会为难人 最终:qwer123456

正确答案:qwer123456

3、恢复该文件,以该文件的创建时间作为 flag 提交。(格式: 2023-12-1902:11:11,去除空格)(7分)

注意这里问的是创建时间别搞错了

正确答案:2022-07-14 09:15:07

任务5:检材 2.rar

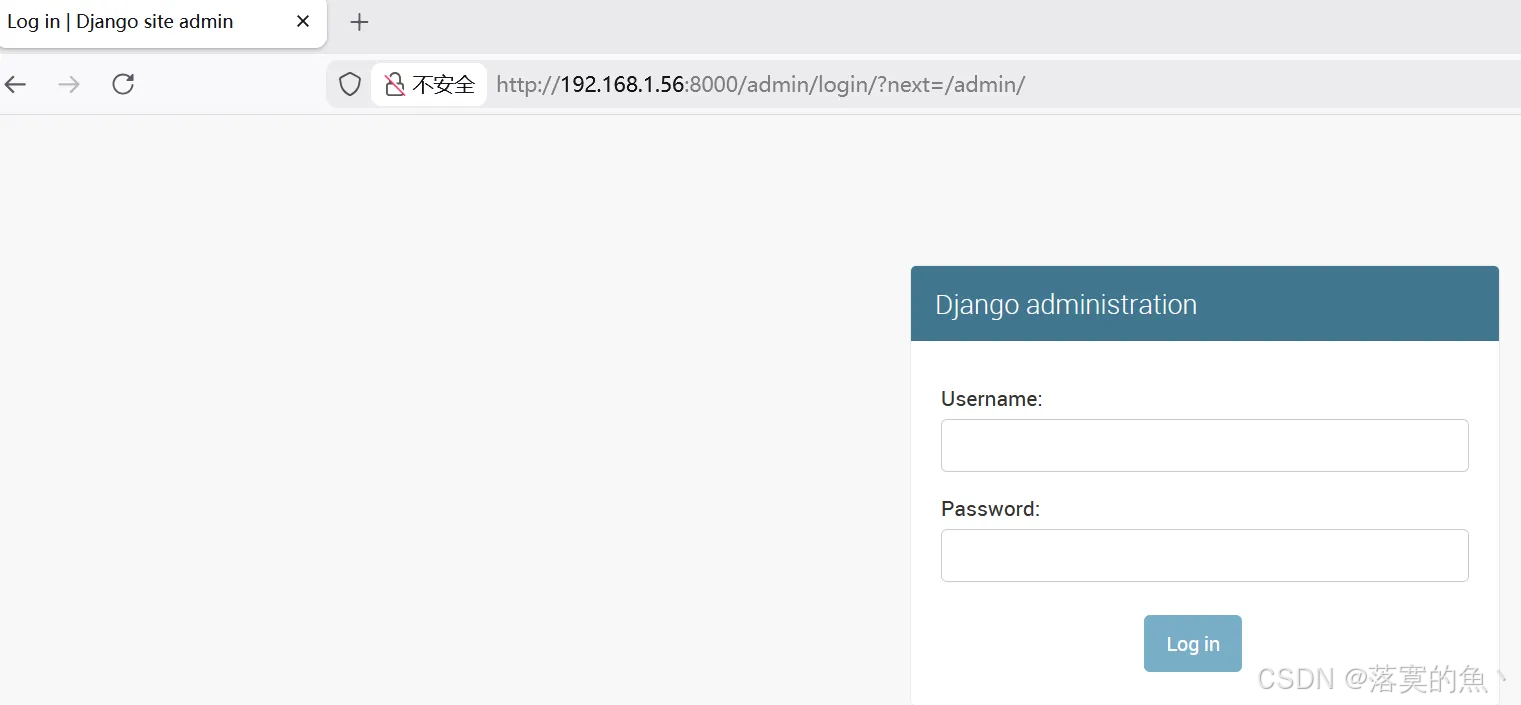

1、分析检材网站的管理后台,并以此URL作为 flag 提交。(格式: http://ip:port/xxx,全小写) (5分)

仿真 需要配置网络桥接 然后访问可以看到后台界面 具体 ip 根据比赛当时的 ip 因为这个 dhcp 会自动获取

知道端口号和网页文件就行 admin 但是可以通过看日志dhcp获得作者地址 这个不严谨

2、分析网站后台的超级管理员账号,以此作为 flag 提交。 (2分)

和上面一样猜测账号和密码是一样的 数据库user表也有 验证猜想

正确答案:admin888

3、分析网站密码的加密方式,并以此算法名称作为 flag 提交。 (5分)

正确答案:pbkdf2

4、分析该网站记录的银行卡信息数量,并以此作为 flag 提交。 (3分)

正确答案:45

5、分析家庭住址在苏州的用户,并其手机号作为 flag 提交。 (5分)

正确答案:15066223399

任务6: 检材 5.apk

1、分析该apk获得的权限,并以此作为 flag 提交。(示例:存储空间) (3分)

雷电分析 发现有五个 可以看到读取了通讯录和电话权限

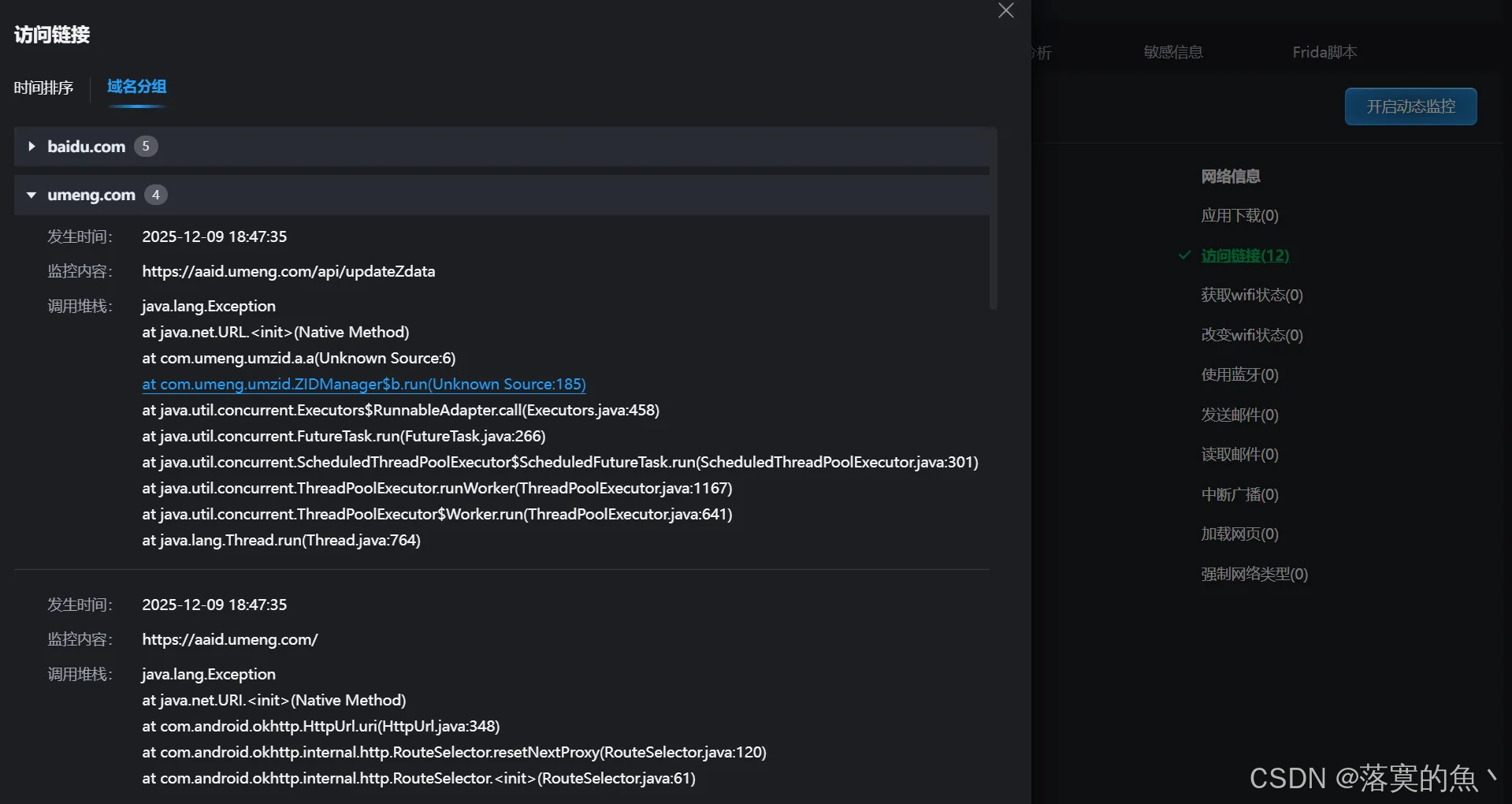

2、分析该apk的首页回传地址,并以此作为 flag 提交。(示例: ww.test.com:12345) (7分)

雷电 APP 分析 动态监控 访问链接

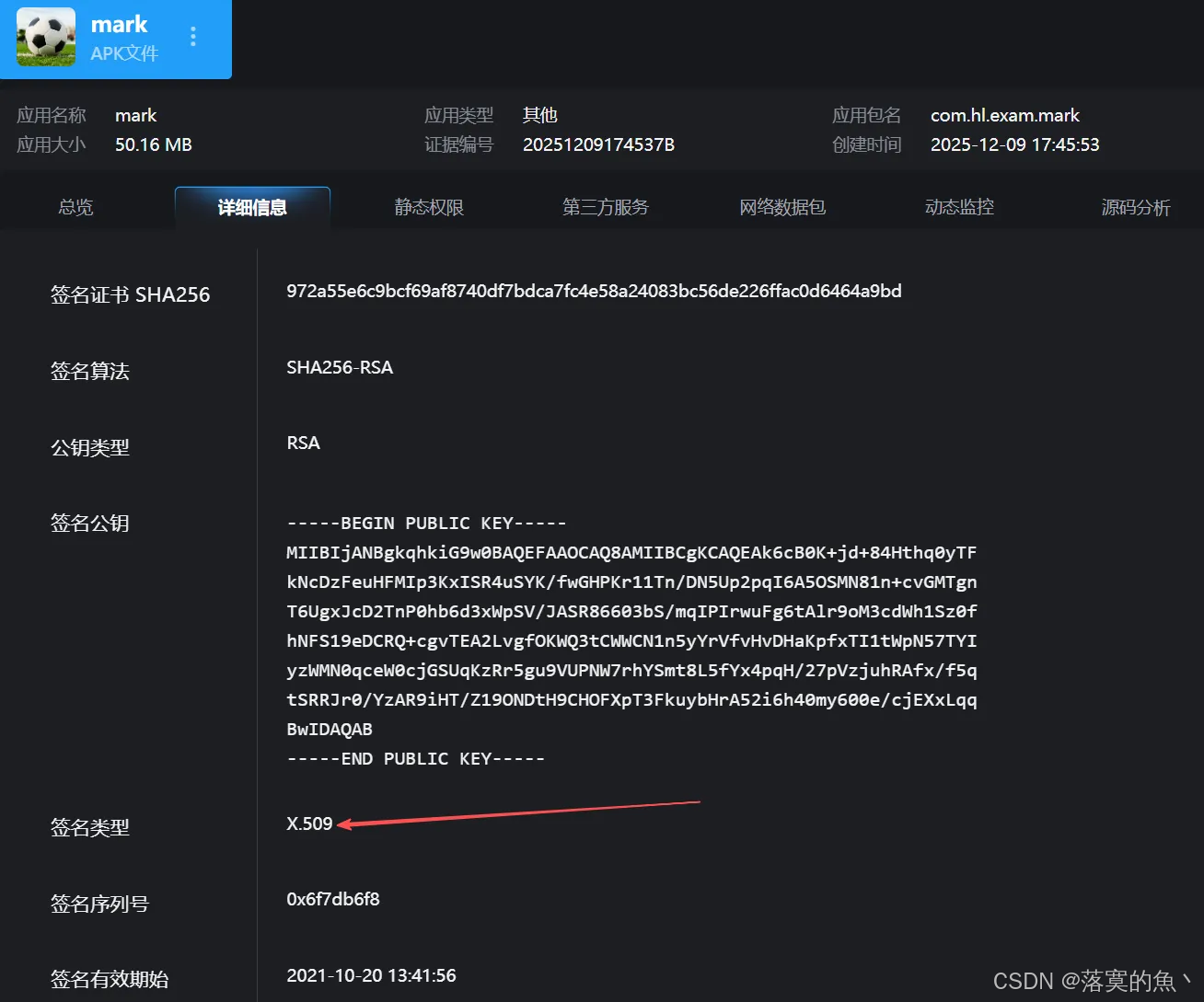

3、分析该apk的签名类型,并以此作为 flag 提交。(全小写) (3分)

正确答案:X.509

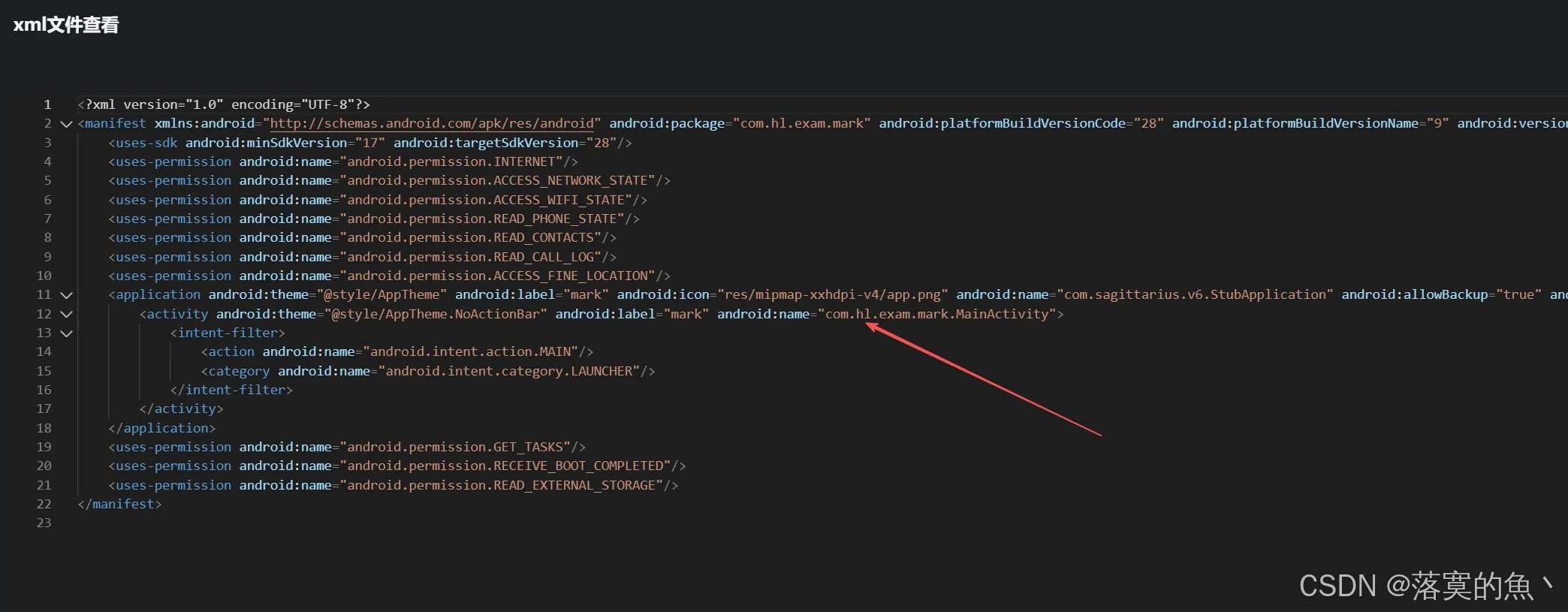

4 分析apk的入口函数,并以此作为 flag 提交。(示例:com.aa.bb.cc.dd) (7分)

正确答案:com.hl.exam.mark.MainActivity