2023年全国网络安全行业职业技能大赛 电子数据取证分析师-初赛Writeup(13日)

鱼影安全

第一部分:电子数据提取与固定(30%)

总体要求:根据提供的检材,完成指定电子数据提取

题目一:

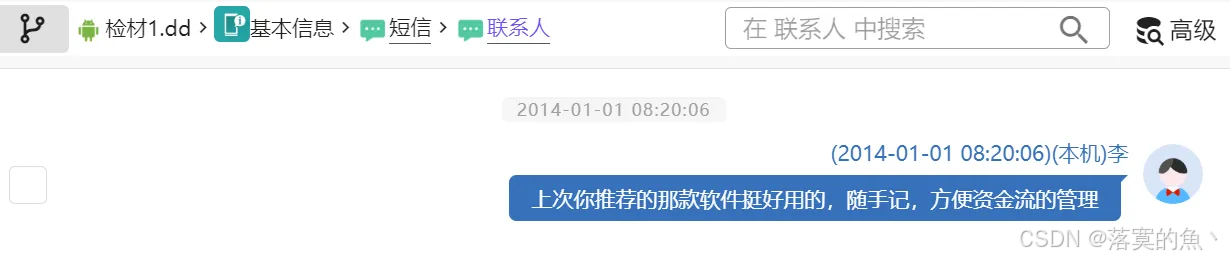

1.提取手机机主在短信中推荐的资金管理软件名称以此作为flag提交

正确答案:随手记

2.提取该资金管理软件的MD5值,以此作为flag提交

正确答案:E62CAD5E46113BC9044DD8E1AB876372

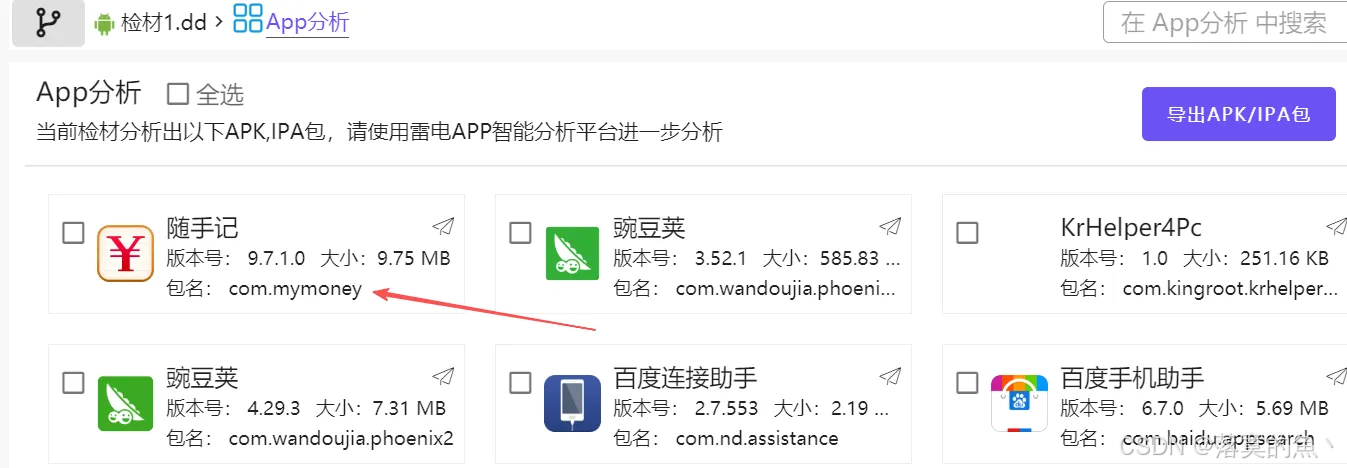

3.提取该资金管理软件的包名,以此作为flag提交.

正确答案:com.mymoney

4.使用公钥public_key.pem和签名文件document.sha256验证document.txt是否被篡改,将校验后输出的结果作为flag提交

取证二:

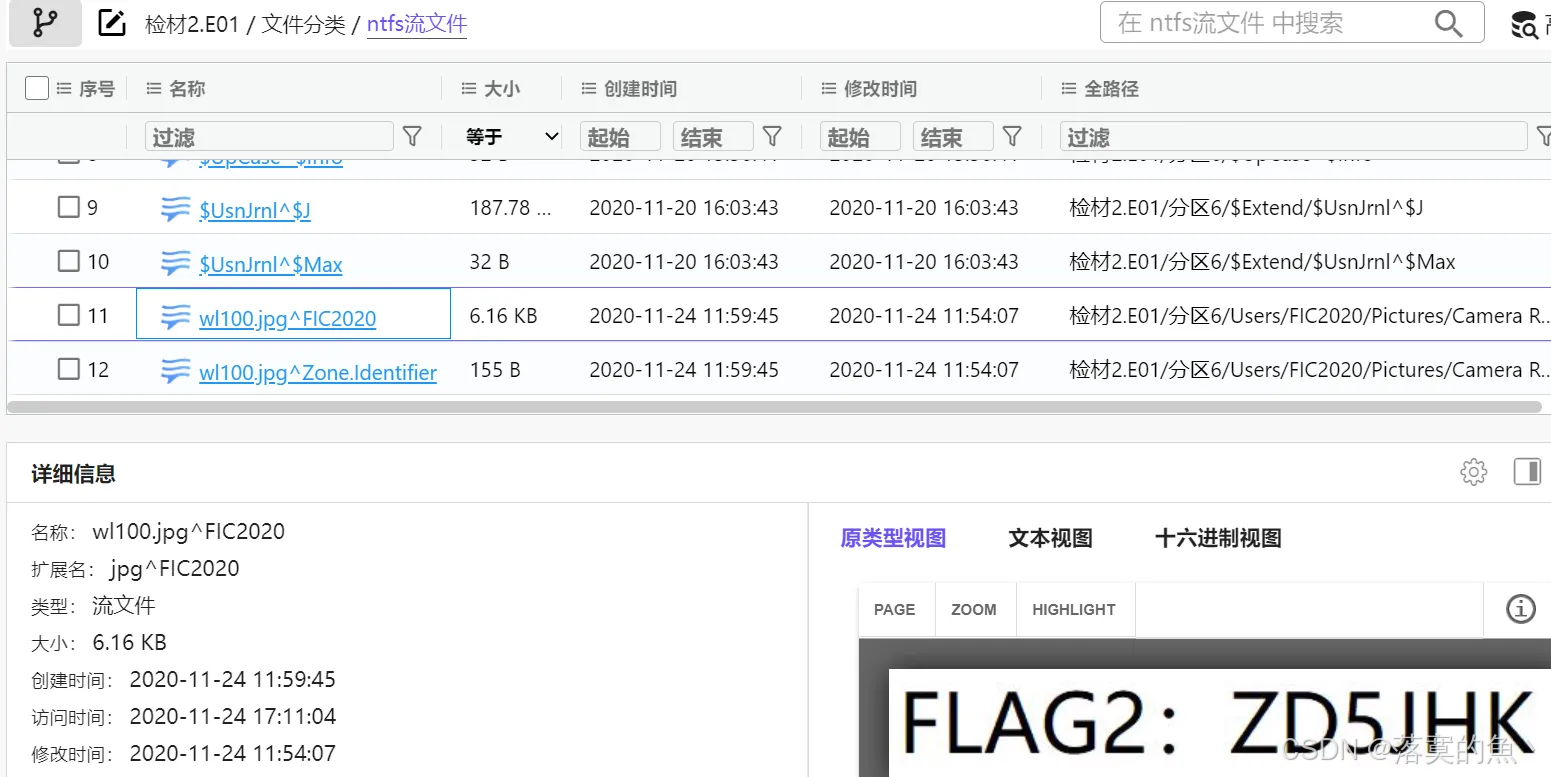

1.提取检材中特定信息(flag2),提交其flag值

ntfs 流看到了 flag 的助记词

正确答案:FLAG2:ZD5JHK

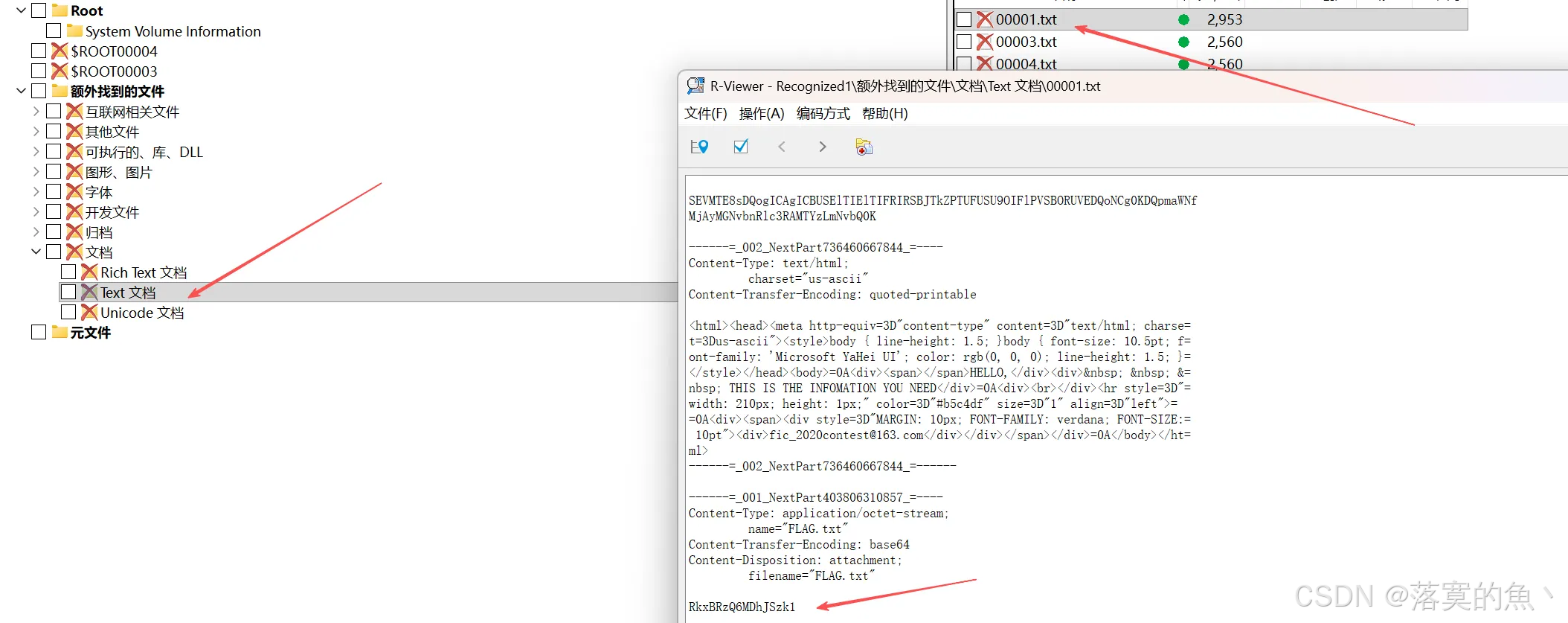

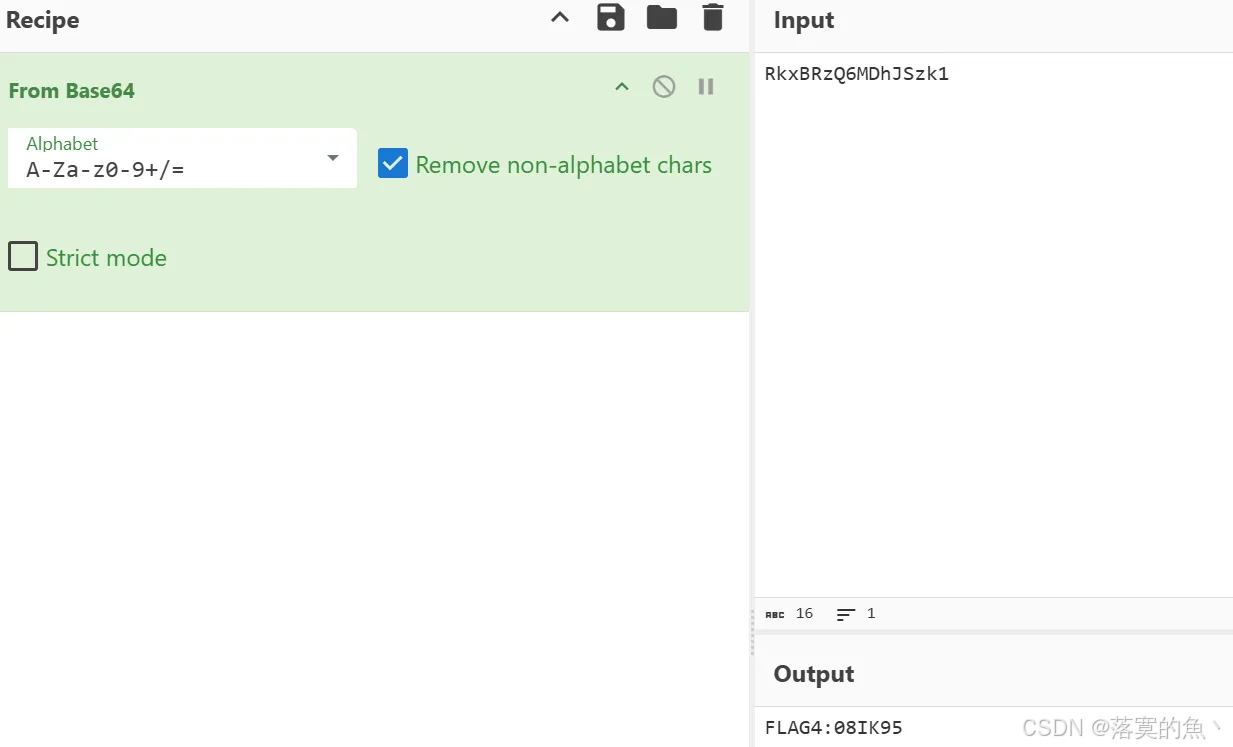

2.提取检材中特定信息(flag4),提交其flag值

压缩文件/导出 REC.zip 发现是一个镜像 R-STUD 扫描磁盘发现 被删除的内容,Text 文档下有个 00001.txt ,发现有串 base64 编码 解密即可。得到 flag4

正确答案:FLAG4:08IK95

取证三:

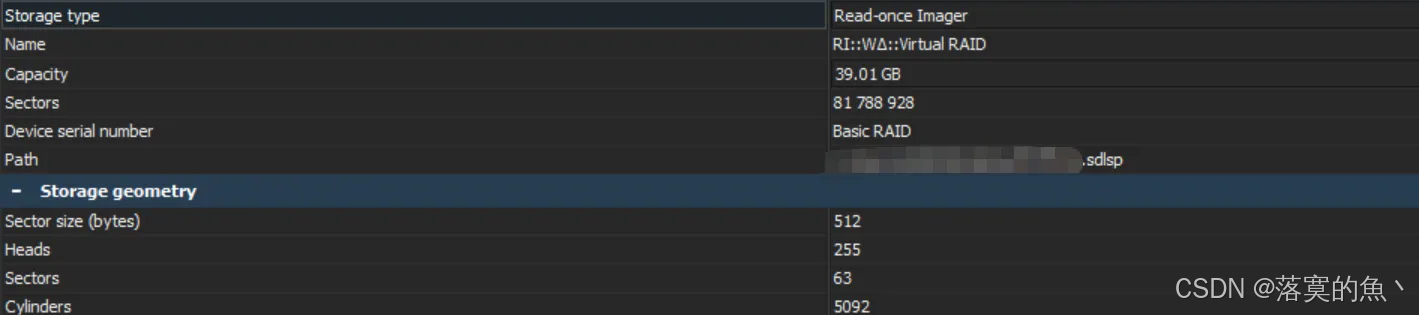

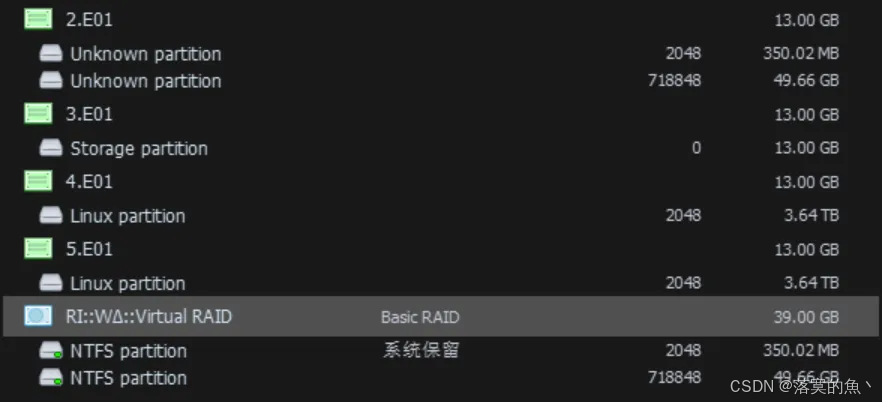

1.恢复该raid参数,按盘序、块顺序、数据块大小、脏盘的值排列。作为flag提交(例:1234右同步1kb1.e01,全小写)

这个就比较底层了,可以使用 FTK 挂载然后 DG 找下这些基础信息,或者 WinHex 那个也可以。

这里就提供个思路,如果找到的话根据题目要求排序即可。

2.重建raid,找到并恢复网站程序包,计算该文件的sha256值,并以此作为flag提交

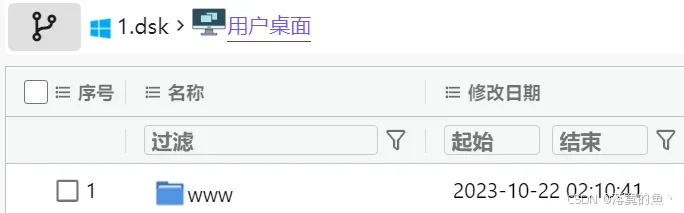

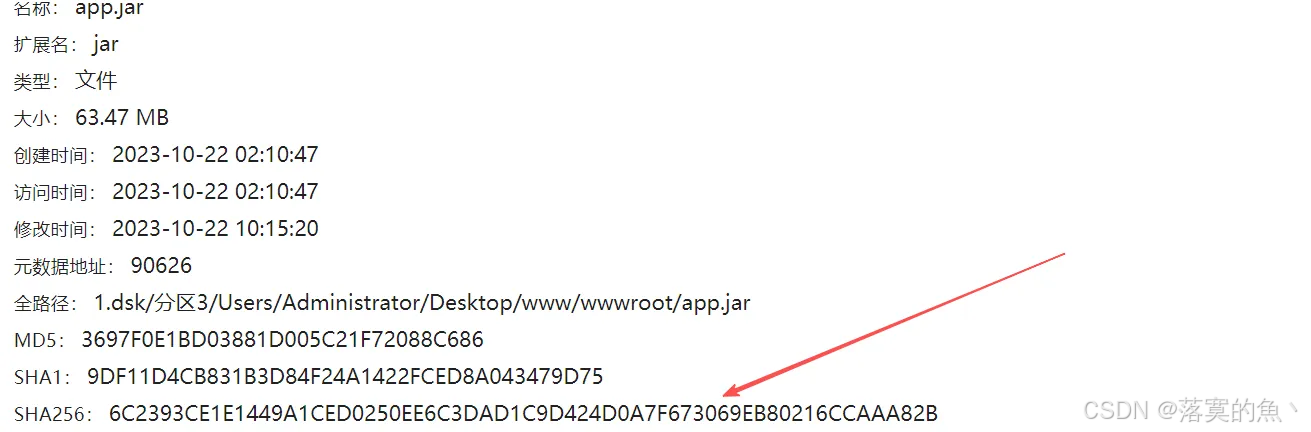

使用 UFS 进行重组(绿色成功,红色就是失败的),恢复镜像火眼分析发现快捷键有个 www

问的是程序包 在结合删除的 jar 包 可以看到这个包是 www 路径说明就是这个 !

6C2393CE1E1449A1CED0250EE6C3DAD1C9D424D0A7F673069EB80216CCAAA82B

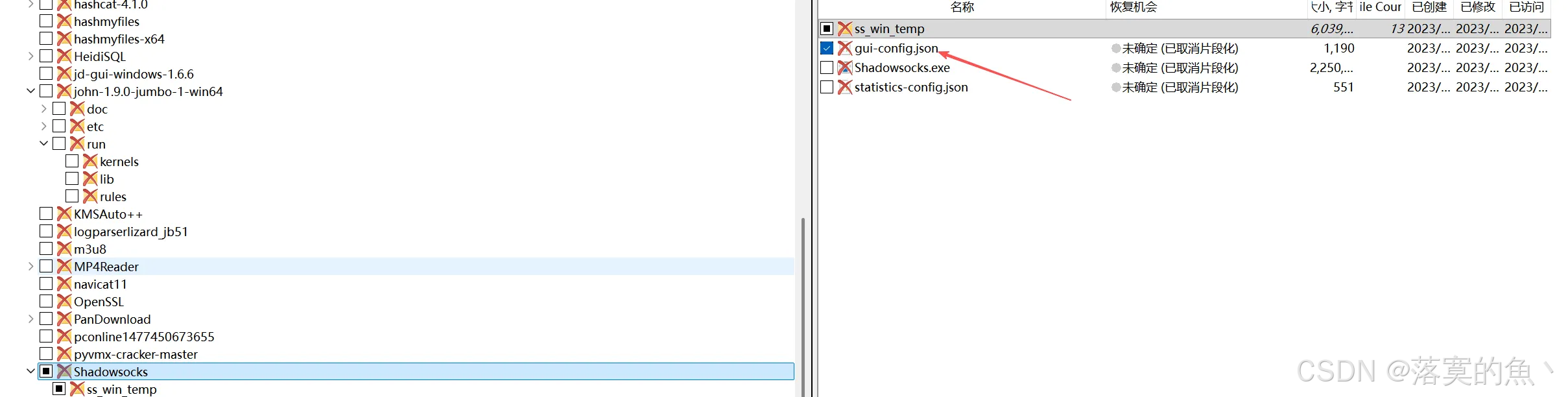

3.重建raid,恢复被删除的工具包,发现企业内部存在使用违规软件行为,恢复该工具的配置文件,并将配置文件名作为flag提交

数据恢复工具扫描下 Shadowsocks/ShadowsocksR 客户端

gui-config.json

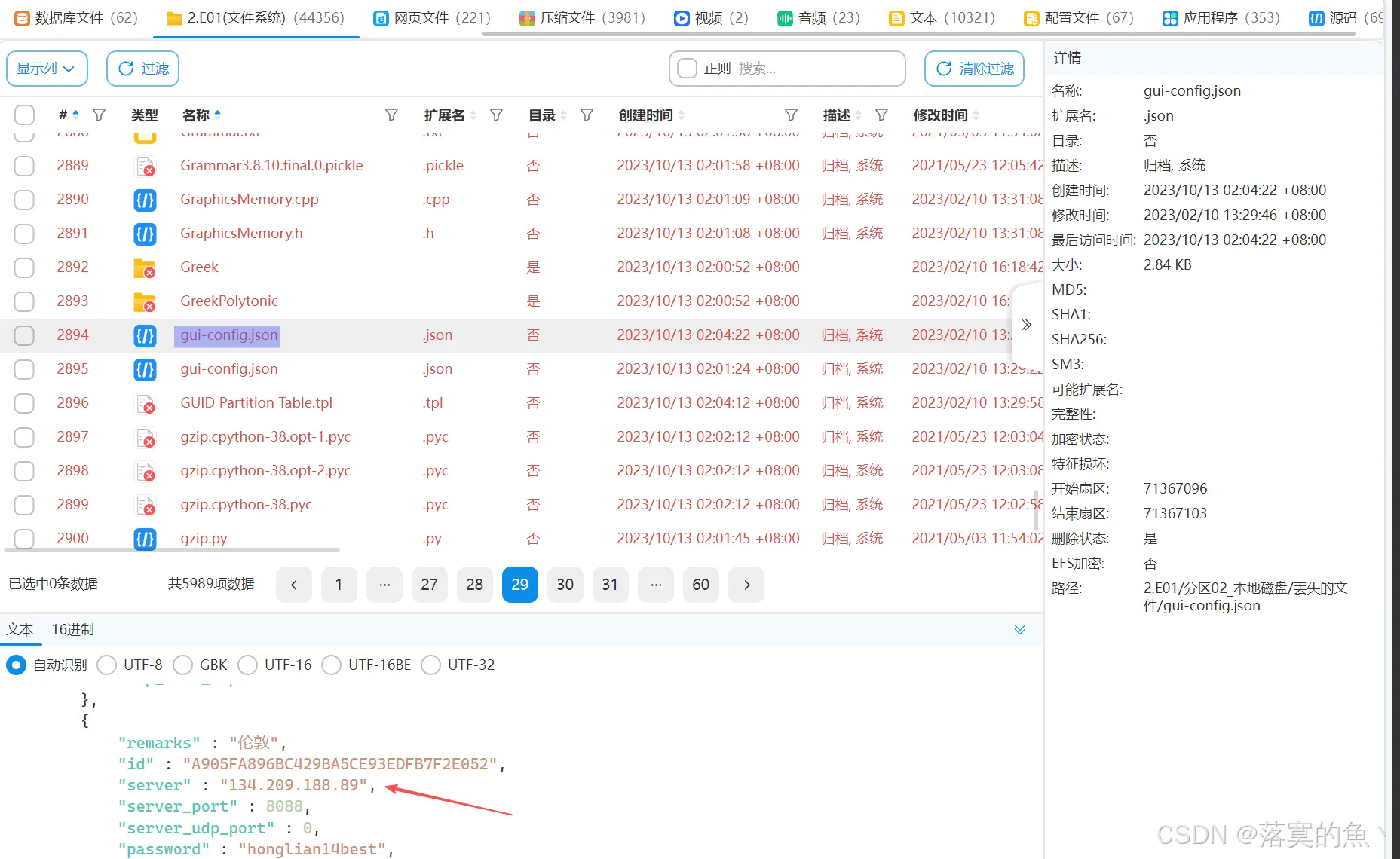

4.分析该工具,找出备注为"伦敦"节点的连接ip

134.209.188.89

取证四:

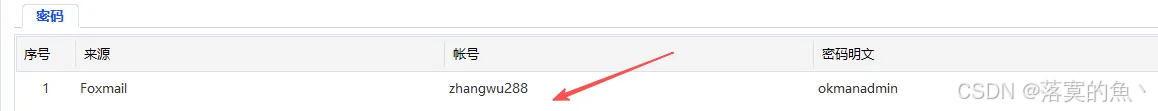

1.分析检材中外泄数据的邮件账号,并以此作为flag提交

正确答案:zhangwu288

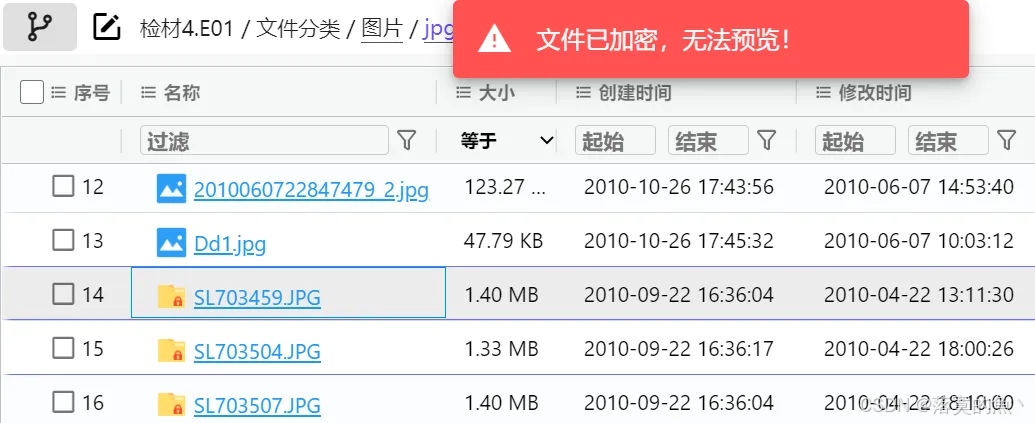

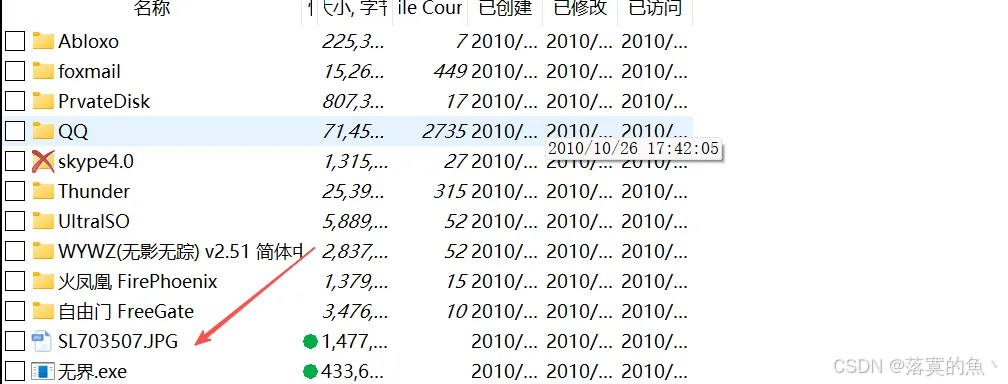

2.分析检材中加密的jpg文件,并以该文件的文件名作为flag提交

这里有3个加密 jpg 都尝试提交即可。

取证五:

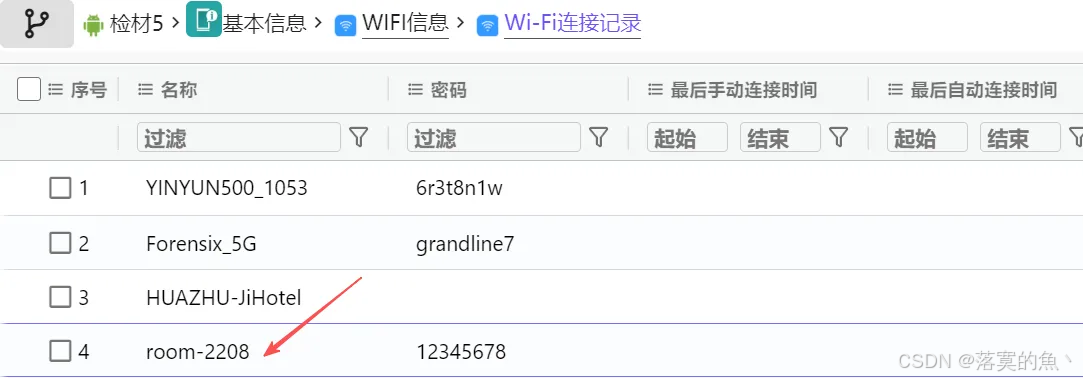

1.分析检材找出其出差时连接过的房间wifi,并以此wifi密码作为flag提交

连接过 房间 2208 的 WiFi

正确答案:12345678

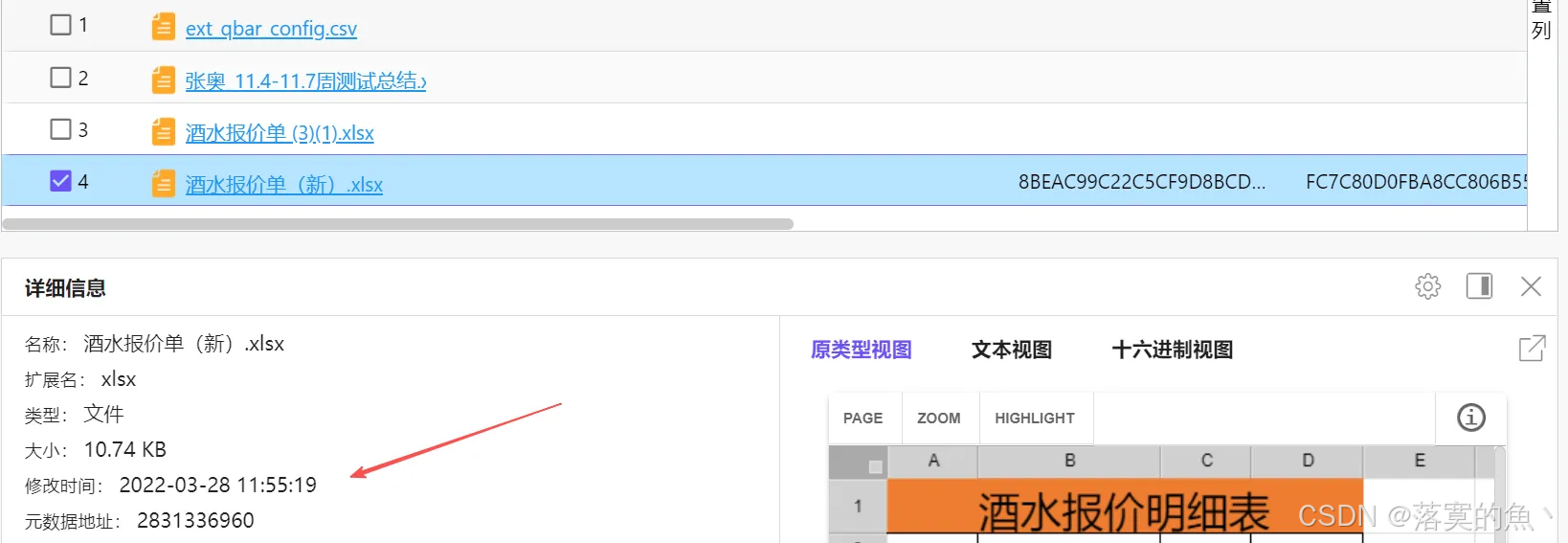

2.分析检材中存在的新报价单,并提交该文件的修改时间。(格式为xxxx-xx-xx00:00:00)

正确答案:2022-03-2811:55:19

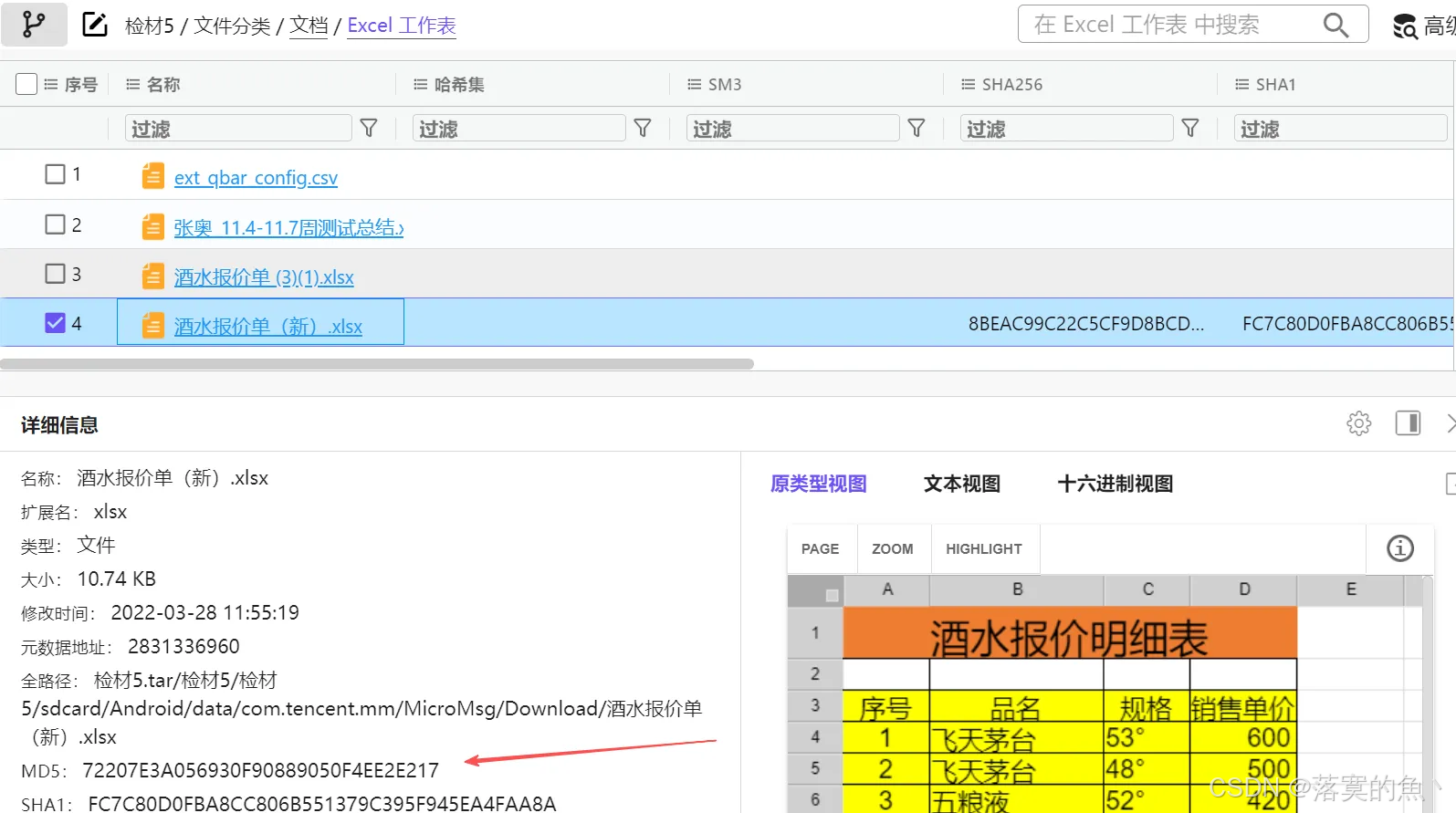

3.计算该报价单的MD5,并以此作为flag提交

正确答案:72207E3A056930F90889050F4EE2E217

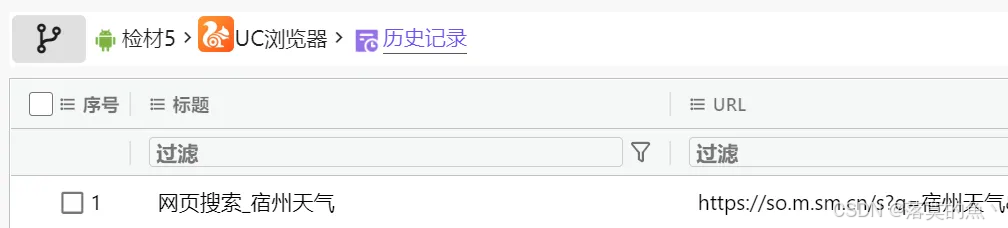

4.分析浏览器中的搜索记录,找出搜索过的城市天气信息,并以该城市名作为flag提交

UC 浏览器看到搜了宿州

正确答案:宿州