我将以同样的系统化框架,深入剖析"App反诈骗"这一更为复杂的立体防御体系。与短信诈骗相比,App诈骗形成了完整的网络犯罪产业链,技术对抗维度更多、隐蔽性更强、危害性更大。

第一部分:宏观架构 --- 全生命周期的"应用免疫系统"

App反诈不再是简单的特征匹配,而是覆盖**"开发-分发-安装-运行-支付"** 全链条的动态免疫系统,涉及操作系统厂商、应用商店、安全厂商、金融机构和监管部门的协同作战。

四大核心防御层详解:

1. 应用源头层(开发与上架前)

核心目标:在诈骗App进入分发渠道前将其扼杀

-

开发者实名制与信用体系:建立开发者黑白名单,对高风险开发者(如曾发布违规应用、身份信息异常)重点审核

-

静态代码深度分析:

-

代码混淆检测:识别恶意代码常用的混淆技术(如VMP、OLLVM)

-

恶意SDK扫描:检测应用中集成的第三方SDK是否包含恶意行为

-

敏感API调用分析:识别过度申请权限、调用敏感系统API的模式

-

-

UI/UX欺诈模式识别:使用计算机视觉识别仿冒官方应用的界面设计

-

证书与签名验证:检测伪造的数字签名、过期的开发者证书

2. 分发渠道层(下载与安装时)

核心目标:阻断诈骗App到达用户设备

-

应用商店安全审核机制:

-

多引擎查杀:集成多家安全引擎的病毒库进行联合检测

-

动态沙箱分析:在云端虚拟环境中运行App,监控其真实行为

-

用户评价与举报分析:利用NLP分析用户评论中的负面反馈

-

-

第三方渠道管控:

-

企业证书滥用监控:打击滥用苹果企业证书签名分发诈骗App

-

测试平台风控:监控TestFlight、蒲公英等测试平台的恶意利用

-

-

网络侧拦截:运营商基于DPI技术识别并阻断诈骗App下载流量

3. 运行环境层(安装后使用中)

核心目标:实时检测和阻断诈骗App的恶意行为

-

操作系统级安全机制:

-

权限动态管理:iOS的ATT框架、Android的动态权限申请

-

隐私沙盒:限制应用间的数据追踪(如苹果App Tracking Transparency)

-

安全区域隔离:三星Knox、华为TEE等硬件级安全隔离

-

-

运行时行为监控:

-

API Hook监控:监控关键系统API的调用情况

-

内存行为分析:检测运行时注入的恶意代码

-

网络流量分析:识别与已知黑产服务器的通信

-

-

应用内风险识别:

-

界面劫持检测:检测覆盖在合法应用上的欺诈弹窗

-

钓鱼页面识别:识别应用内嵌的仿冒银行/支付页面

-

键盘记录检测:检测输入框的异常键盘监听行为

-

4. 资金交易层(支付与变现时)

核心目标:切断诈骗App的经济命脉

-

支付环节风险控制:

-

商户入网审核:加强对支付接口申请者的资质审查

-

交易实时监控:识别异常交易模式(如小额高频测试、深夜大额转账)

-

资金流向追踪:通过图计算分析资金在多层账户间的流转路径

-

-

广告变现反欺诈:

-

点击欺诈检测:识别模拟点击、设备农场等虚假流量

-

归因作弊识别:检测伪造的用户安装和激活行为

-

-

虚拟货币洗钱监控:追踪USDT等虚拟货币在诈骗资金转移中的使用

第二部分:核心技术 --- 多维度深度检测体系

1. 静态分析技术栈

class StaticAnalysisEngine:

"""静态分析深度检测框架"""

def __init__(self):

# 多维度特征提取

self.feature_extractors = {

'permissions': PermissionAnalyzer(),

'api_calls': APICallGraphBuilder(),

'strings': StringDecryptor(), # 解密混淆字符串

'certificates': CertValidator(),

'resources': ResourceAnalyzer(), # 分析图片、布局文件

'native_code': NativeCodeAnalyzer(), # SO文件分析

}

# 多层次检测引擎

self.detection_engines = [

SignatureBasedDetector(), # 基于已知特征

HeuristicDetector(), # 启发式规则

MachineLearningDetector(), # 机器学习模型

SimilarityDetector() # 相似性分析

]

def deep_analysis(self, apk_file):

"""深度静态分析流程"""

# 特征提取

features = {}

for name, extractor in self.feature_extractors.items():

features[name] = extractor.analyze(apk_file)

# 多引擎协同检测

threats = []

for engine in self.detection_engines:

engine_results = engine.detect(features)

threats.extend(engine_results)

# 威胁评分与聚合

risk_score = self.calculate_risk_score(threats)

return {

'risk_level': risk_score,

'threats': threats,

'features': features

}2. 动态沙箱分析系统

# 高级沙箱配置示例

sandbox_configuration:

environment_variety:

- android_versions: ["8.0", "10.0", "12.0", "13.0"]

- device_profiles: ["xiaomi", "huawei", "samsung", "pixel"]

- geographic_locations: ["CN", "US", "IN", "TH"]

- network_conditions: ["4G", "WiFi", "proxy"]

behavioral_triggers:

- simulated_user_interactions:

- random_taps: "50-100 times"

- specific_gestures: ["swipe", "pinch", "long_press"]

- text_inputs: ["test123", "admin", "password"]

- system_events:

- incoming_sms: "verification codes"

- phone_calls: "simulated customer service"

- location_changes: "simulated movement"

monitoring_capabilities:

- system_calls: ["Binder transactions", "JNI calls"]

- network_traffic: ["raw packets", "SSL/TLS decryption"]

- file_operations: ["created", "modified", "deleted"]

- memory_analysis: ["heap dumps", "runtime injection"]

evasion_detection:

- sandbox_awareness_checks:

- emulator_detection: ["Build.PROP", "QEMU fingerprints"]

- debugger_detection: ["ptrace", "debuggable flag"]

- timing_attacks: ["execution delay analysis"]

- response_mechanisms: ["counter-evasion hooks", "environment masking"]3. 图神经网络与关联分析

class FraudAppGraphAnalysis:

"""基于图神经网络的诈骗App挖掘"""

def build_threat_graph(self):

"""构建多实体关联图谱"""

graph = HeterogeneousGraph()

# 节点类型

node_types = {

'app': AppNode, # 应用

'developer': DeveloperNode, # 开发者

'certificate': CertNode, # 证书

'server': ServerNode, # 服务器

'sdk': SDKNode, # 第三方SDK

'payment_account': PaymentNode, # 支付账户

'ip_address': IPNode, # IP地址

'app_store': StoreNode # 应用商店

}

# 边关系类型

edge_types = {

'app_uses_sdk': (AppNode, SDKNode),

'app_connects_to': (AppNode, ServerNode),

'developer_signs': (DeveloperNode, AppNode),

'certificate_signs': (CertificateNode, AppNode),

'payment_receives': (PaymentNode, AppNode),

'ip_hosts': (IPNode, ServerNode),

'store_hosts': (StoreNode, AppNode)

}

return graph

def detect_fraud_clusters(self):

"""欺诈团伙检测"""

# 使用图神经网络进行社区发现

from dgl.nn import GraphConv

class FraudGNN(nn.Module):

def __init__(self, in_feats, hidden_size, num_classes):

super().__init__()

self.conv1 = GraphConv(in_feats, hidden_size)

self.conv2 = GraphConv(hidden_size, hidden_size)

self.classify = nn.Linear(hidden_size, num_classes)

def forward(self, g, features):

h = F.relu(self.conv1(g, features))

h = F.relu(self.conv2(g, h))

return self.classify(h)

# 基于图结构特征进行聚类

clusters = self.graph_clustering_algorithm(

method='Louvain',

resolution=1.0,

min_cluster_size=3

)

return self.analyze_cluster_risk(clusters)第三部分:战术对抗 --- 移动端的"猫鼠游戏"

诈骗App的技术演进路线

| 代际 | 诈骗App特征 | 反诈技术应对 |

|---|---|---|

| 1.0 基础仿冒 | 直接克隆官方银行/金融App | 证书校验、包名检测、代码哈希比对 |

| 2.0 功能集成 | 伪装成工具类App(计算器、手电筒),内嵌诈骗功能 | 动态行为分析、网络流量监控 |

| 3.0 动态加载 | 上架时正常,运行时从服务器下载恶意模块 | 网络流量解密、运行时内存扫描 |

| 4.0 云控切换 | 根据设备、地理位置、时间动态切换诈骗模式 | 设备指纹、行为时序分析 |

| 5.0 AI对抗 | 使用AI生成逼真的客服对话、人脸验证 | 深度伪造检测、行为异常识别 |

| 6.0 供应链攻击 | 感染正常App的开发工具链或第三方库 | 供应链安全审计、依赖项扫描 |

对抗技术深度解析// 诈骗App常用的混淆技术

public class ObfuscationTechniques {

// 1. 字符串加密

String encrypted = "U2FsdGVkX1+..."; // AES加密的关键字符串

// 2. 控制流平坦化

void flattenedControlFlow() {

int state = decryptFromServer();

while (true) {

switch (state) {

case 0: funcA(); state = 3; break;

case 1: funcB(); state = 0; break;

// ... 打乱正常执行顺序

}

}

}

// 3. 反射调用

void reflectiveCall() {

Class<?> clazz = Class.forName("com.legit.Class");

Method method = clazz.getMethod("sensitiveOperation");

method.invoke(null);

}

// 4. 原生代码保护

static { System.loadLibrary("malicious"); }

}// 检测是否在沙箱/分析环境中运行bool isRunningInSandbox() {

// 检测方法1: 检查系统属性

if (isEmulator()) return true;

// 检测方法2: 检查运行时间

long startTime = System.currentTimeMillis();

performComplexCalculation();

long duration = System.currentTimeMillis() - startTime;

if (duration < EXPECTED_TIME) return true; // 沙箱通常性能更好

// 检测方法3: 检查网络环境

if (hasVPN() || isProxyEnabled()) return true;

// 检测方法4: 检查调试状态

if (isDebuggerAttached()) return true;

return false;

}第四部分:治理挑战与生态困境

1. 平台责任与商业利益的冲突

-

应用商店的治理困境:严格的审核可能影响应用数量增长,宽松的审核则导致诈骗App泛滥

-

广告平台的利益纠葛:诈骗App往往是广告平台的大客户,形成"黑产养平台"的畸形生态

2. 隐私保护与安全监控的平衡

privacy_vs_security_tensions:

behavior_monitoring:

- required: "检测键盘记录、屏幕录制等恶意行为"

- privacy_risk: "可能泄露用户输入的密码、聊天内容"

network_traffic_inspection:

- required: "分析App与黑产服务器的通信"

- privacy_risk: "可能暴露用户的浏览历史、通信内容"

app_usage_tracking:

- required: "识别频繁切换App的钓鱼行为"

- privacy_risk: "全面掌握用户设备使用习惯"3. 跨境执法与司法协调难题

-

犯罪链条全球化:开发者在A国,服务器在B国,资金出口在C国,受害者遍布全球

-

法律标准不统一:各国对"诈骗App"的定义、取证标准、量刑尺度差异巨大

-

政治因素干扰:部分国家可能将诈骗App作为网络战工具,提供变相庇护

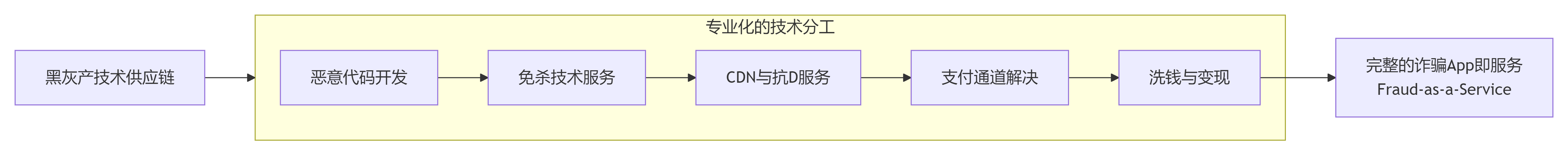

4. 黑灰产技术产业化

第五部分:未来趋势 --- 智能化、协同化、主动化

1. 联邦学习与隐私计算的应用

class FederatedAntiFraud:

"""基于联邦学习的跨平台反诈协同"""

def collaborative_training(self):

"""

在保护数据隐私的前提下联合训练反诈模型

参与方:手机厂商、应用商店、安全公司、支付机构

"""

# 各方在本地训练模型

local_models = []

for participant in participants:

local_model = participant.train_locally()

local_models.append(encrypt(local_model))

# 安全聚合模型参数

global_model = secure_aggregation(local_models)

# 分发更新后的模型

for participant in participants:

participant.update_model(global_model)2. 边缘AI与终端智能

-

设备端实时推理:在设备端部署轻量级AI模型,实现无延迟的诈骗行为检测

-

差分隐私保护:在收集设备数据时加入噪声,保护用户隐私同时训练模型

-

可信执行环境:利用TEE进行敏感操作的安全隔离

3. 主动防御与狩猎系统

class ActiveDefenseSystem:

"""主动防御与狩猎系统"""

def honeypot_deployment(self):

"""部署诱饵系统"""

honeypot_apps = [

FakeBankingApp(), # 仿冒银行App陷阱

InvestmentTrapApp(), # 虚假投资平台

DatingScamApp() # 交友诈骗App

]

for honeypot in honeypot_apps:

# 部署到黑产可能攻击的位置

deploy_to_third_party_store(honeypot)

# 监控攻击行为

attacks = monitor_honeypot_interactions(honeypot)

# 提取攻击者指纹

attacker_fingerprints = extract_attacker_info(attacks)

# 更新威胁情报

update_threat_intelligence(attacker_fingerprints)

def threat_hunting(self):

"""主动威胁狩猎"""

# 基于假设的威胁搜寻

hypotheses = [

"诈骗App正在利用某新型混淆技术",

"黑产正在瞄准某特定金融App的漏洞",

"新的支付洗钱渠道正在形成"

]

for hypothesis in hypotheses:

# 设计狩猎查询

hunting_queries = design_hunting_queries(hypothesis)

# 在多源数据中搜索证据

evidence = search_across_data_sources(hunting_queries)

if evidence:

# 发现新型威胁,生成防护规则

generate_protection_rules(evidence)4. 区块链与去中心化治理

-

App信誉链:将App的安全评分、用户评价、违规记录上链,实现不可篡改的信誉系统

-

去中心化应用审核:通过DAO组织进行分布式应用审核,避免中心化平台的利益冲突

-

智能合约自动下架:当App被确认诈骗时,自动触发智能合约执行下架和资金冻结

总结:构建健康移动生态的五大支柱

App反诈骗的最终目标是构建一个安全、可信、透明的移动应用生态,这需要五大支柱的支撑:

-

技术支柱:持续创新的检测与防御技术

-

制度支柱:完善的法律法规与行业标准

-

治理支柱:跨平台、跨行业的协同治理机制

-

教育支柱:提升开发者和用户的安全意识

-

经济支柱:建立正向激励与惩罚机制

与短信反诈相比,App反诈的战场更广、链条更长、对抗更复杂。这是一场技术、法律、经济、社会 的综合性战役,其成功不仅需要先进的技术手段,更需要生态系统各方的共同责任和长期投入。

真正的App反诈不是简单的"查杀",而是通过纵深防御、主动狩猎、生态治理的复合策略,将诈骗App的生存空间压缩到最小,最终实现"天下无诈"的移动互联网环境。