一、电力行业违规外联背景与挑战

1.1 行业安全态势与政策要求

电力行业作为国家关键信息基础设施的重要组成部分,其网络安全直接关系到国计民生与社会稳定。近年来,国内外针对电力系统的网络攻击事件频发,违规外联已成为电力企业面临的主要安全风险之一。根据《电力监控系统安全防护规定》(国家能源局第36号令)和《网络安全等级保护2.0》的相关要求,电力企业必须建立严格的网络边界防护体系,杜绝任何形式的违规跨网访问行为。

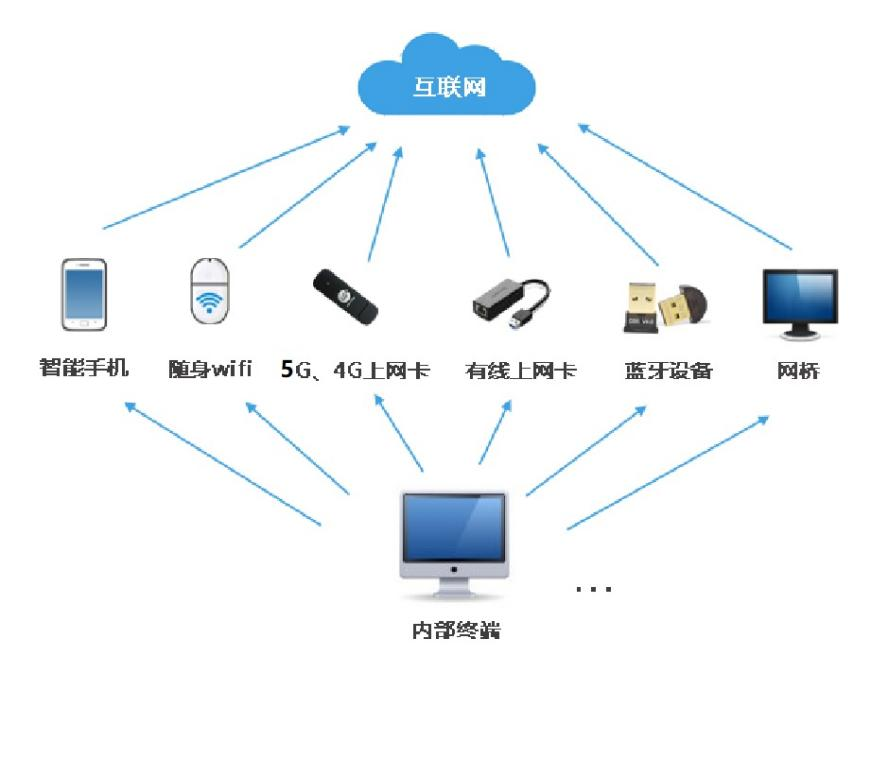

1.2 违规外联的主要形式与风险

- 常见违规行为:

-

内网终端通过无线热点、随身WiFi、手机USB网络共享等方式接入互联网;

-

运维人员使用个人设备接入生产控制网或管理信息网;

-

移动存储介质在内外网之间交叉使用,导致病毒、木马跨网传播;

-

违规使用蓝牙、红外等短距通信方式传输敏感数据。

- 可能引发的安全风险:

- 生产控制系统(如SCADA、DCS)遭受攻击,导致停电、设备损坏等事故;

- 调度指令、负荷数据、用户信息等敏感数据泄露;

- 恶意软件在内网传播,影响电力监控系统稳定运行;

- 违反行业监管要求,面临通报批评、行政处罚等后果。

1.3 电力行业网络结构特点

电力系统通常采用"安全分区、网络专用、横向隔离、纵向认证"的防护架构,划分为生产控制大区(I/II区)和管理信息大区(III/IV区)。违规外联行为可能发生在任一区域,尤其以II区(非控制生产区)和III区(生产管理区)为高发区。

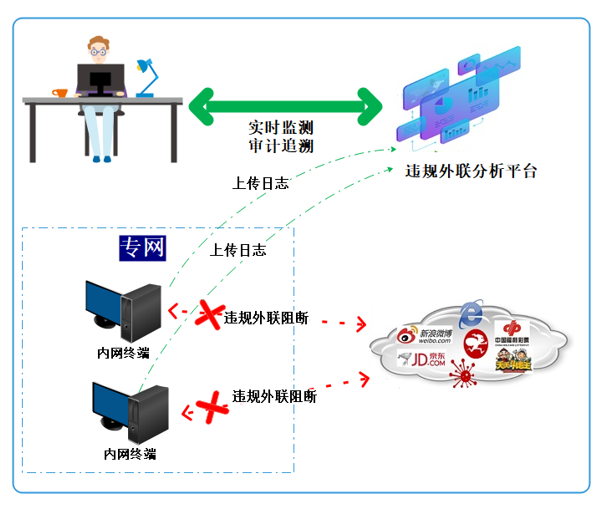

二、电力行业专用违规外联管控解决方案

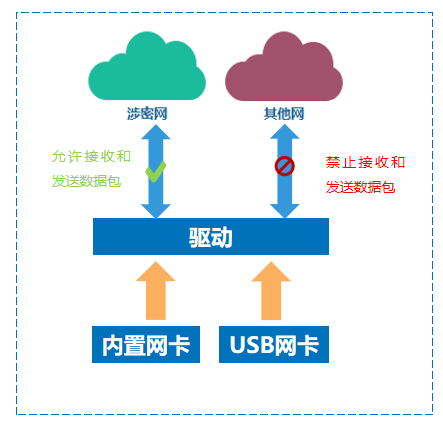

2.1 驱动级全流量监测与阻断

内控王电力行业违规外联解决方案采用NDIS底层驱动过滤技术,在操作系统内核层实现对网络数据包的深度解析与控制,确保所有外联行为均在驱动层被识别与拦截。

核心功能:

实时监测终端所有网络连接,识别并阻断违规外联行为,包括但不限于:

- 4G/5G无线网卡、USB上网卡、手机热点共享;

- 代理服务器、VPN、SSH隧道等穿透行为;

- 蓝牙、Wi-Fi 等点对点通信。

- 支持电力专用协议识别,可针对IEC 60870-5-104、IEC 61850、DNP3等电力监控协议进行流量分析与安全策略匹配。

- 不影响正常业务通信,保障SCADA、EMS等系统的实时性与稳定性。

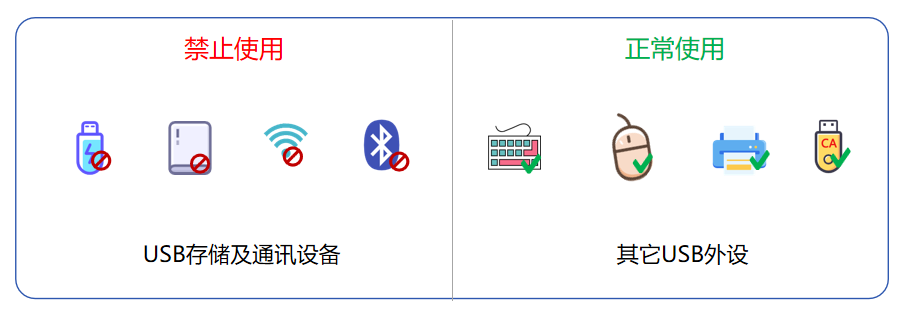

2.2 USB设备智能化管控与审计

针对电力现场运维中频繁使用U盘、移动硬盘等存储设备的现状,本方案提供细粒度的USB设备管控能力。

- 管控策略:

智能设备识别:自动区分存储设备、通信设备、输入设备等,仅对存储与通信类设备进行管控。

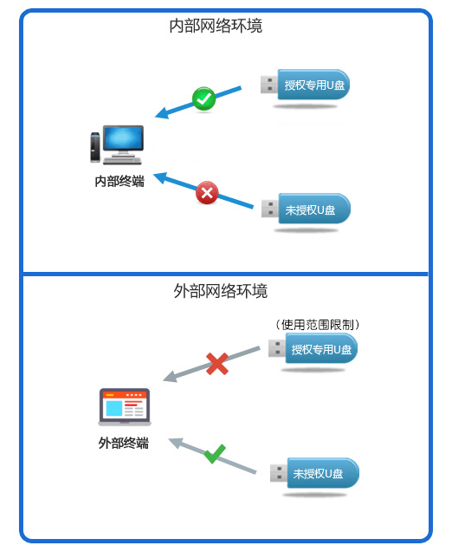

- 白名单授权机制:

- 支持基于部门、岗位、终端的三级授权策略;

- 可设置使用时间、读写权限、使用次数等限制条件;

- 支持"一设备一密"认证,防止设备冒用。

- 全行为审计:

记录USB设备的插拔时间、使用终端、操作人员、文件操作记录等;

支持异常行为告警,如大文件拷贝、非工作时间使用等。

2.3 多网络环境自适应与离线管控

电力企业常存在多园区、多变电站、多运维终端等复杂网络环境,本方案具备良好的环境适应性。

适配能力:

- 支持IPv4/IPv6双栈、多VLAN、跨网段部署;

- 支持电力无线专网、5G切片网络等新型网络环境;

- 离线策略持续生效:终端在脱离内网环境时,管控策略仍可本地执行,防止违规外联。

2.4 集中管理平台与合规报告

提供统一的策略管理、日志审计与合规报告平台,助力电力企业构建"可管、可控、可审计"的外联管控体系。

平台功能:

- 策略集中下发:支持分级分权管理,适应电网公司-省公司-地市公司多级管理模式;

- 实时告警与仪表盘:展示违规外联事件统计、高风险终端、热点区域等;

- 合规报告自动生成:支持等保2.0、能源局安全检查等报表模板。

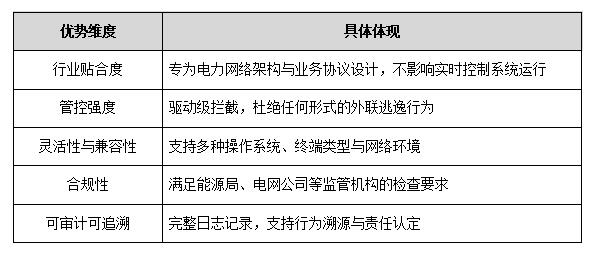

三、 方案优势总结

四 、典型应用场景

5.1 电力调度控制中心

防止DTS仿真机、调度员工作站等终端违规外联,保障电网调度指令安全。

5.2 变电站与发电厂

管控运维人员笔记本电脑、移动设备接入生产控制网,防止病毒跨网传播。

5.3 电力科研与设计单位

保护设计图纸、源代码、系统方案等知识产权,防止通过外联渠道泄露。