ACL+NAT

ACL

一、 ACL 基础介绍

1、ACL概念。

访问控制列表ACL(Access Control List)是由一条或多条规则组成的集合。所谓规则,是指描述报文匹配条件的判断语句。

条件可以是报文的源地址、目的地址、端口号等。

ACL本质上是一种报文过滤器,规则是过滤器的滤芯。设备基于这些规则进行报文匹配,可以过滤出特定的报文,并根据应用ACL的业务模块的处理策略来允许或阻止该报文通过。

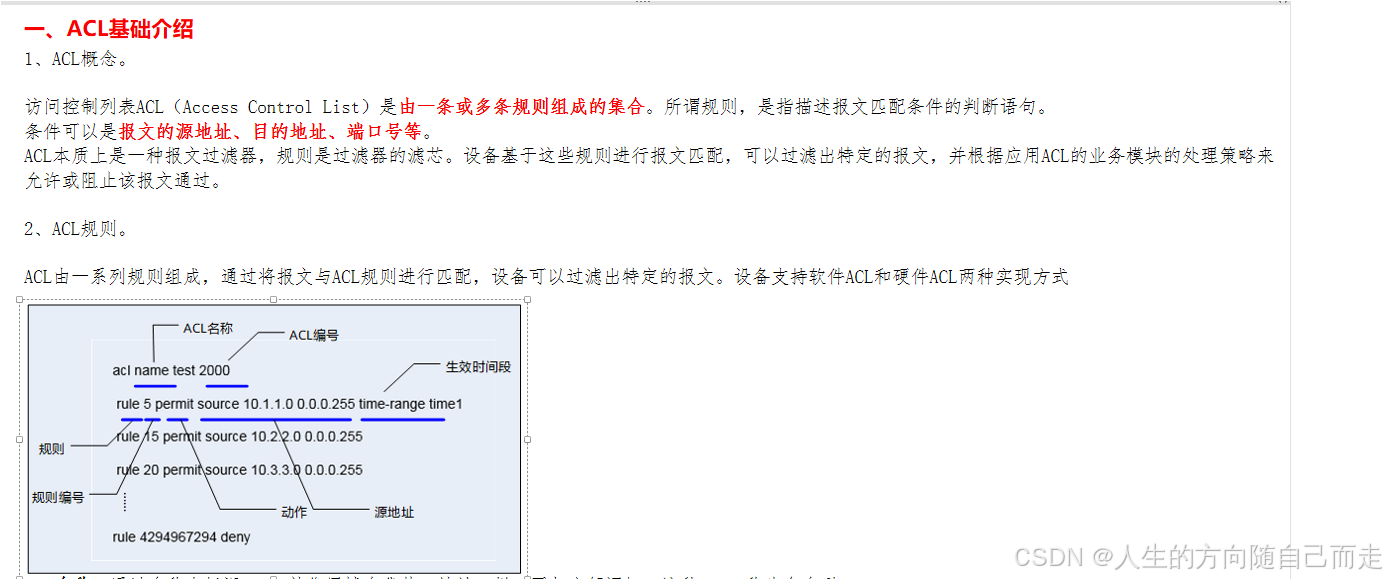

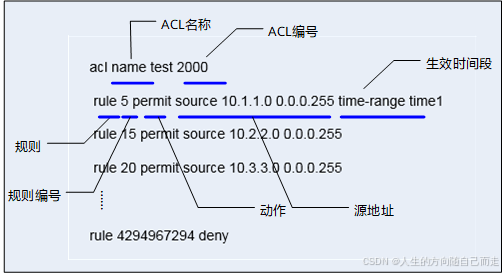

2、ACL规则。

ACL由一系列规则组成,通过将报文与ACL规则进行匹配,设备可以过滤出特定的报文。设备支持软件ACL和硬件ACL两种实现方式

|--------------|-------------|--------------------------------------------------------------------------------------------------------------------|-----------|

| 分类 | 适用的IP版本 | 规则定义描述 | 编号范围 |

| 基本ACL | IPv4 | 仅使用报文的源IP地址、分片信息和生效时间段信息来定义规则。 | 2000~2999 |

| 高级ACL | IPv4 | 既可使用IPv4报文的源IP地址 ,也可使用目的IP地址、IP协议类型、ICMP类型、TCP源/目的端口、UDP源/目的端口号、生效时间段等来定义规则。 | 3000~3999 |

| 二层ACL | IPv4和IPv6 | 使用报文的以太网帧头信息来定义规则,如根据源MAC(Media Access Control)地址、目的MAC地址、二层协议类型等。 | 4000~4999 |

| 用户自定义ACL | IPv4和IPv6 | 使用报文头、偏移位置、字符串掩码和用户自定义字符串来定义规则,即以报文头为基准,指定从报文的第几个字节开始与字符串掩码进行"与"操作,并将提取出的字符串与用户自定义的字符串进行比较,从而过滤出相匹配的报文。 | 5000~5999 |

| 用户ACL | IPv4 | 既可使用IPv4报文的源IP地址或源UCL(User Control List)组 ,也可使用目的IP地址或目的UCL组、IP协议类型、ICMP类型、TCP源端口/目的端口、UDP源端口/目的端口号等来定义规则。 | 6000~9999 |

| 基本ACL6 | IPv6 | 可使用IPv6报文的源IPv6地址、分片信息和生效时间段来定义规则。 | 2000~2999 |

| 高级ACL6 | IPv6 | 可以使用IPv6报文的源IPv6地址 、目的IPv6地址、IPv6协议类型、ICMPv6类型、TCP源/目的端口、UDP源/目的端口号、生效时间段等来定义规则。 | 3000~3999 |

| 用户ACL6 | IPv6 | 既可使用IPv6报文的源IPv6地址或源UCL组 ,也可使用目的IPv6地址、IPv6协议类型、ICMPv6类型、TCP源端口/目的端口、UDP源端口/目的端口号等来定义规则。 | 6000~9999 |

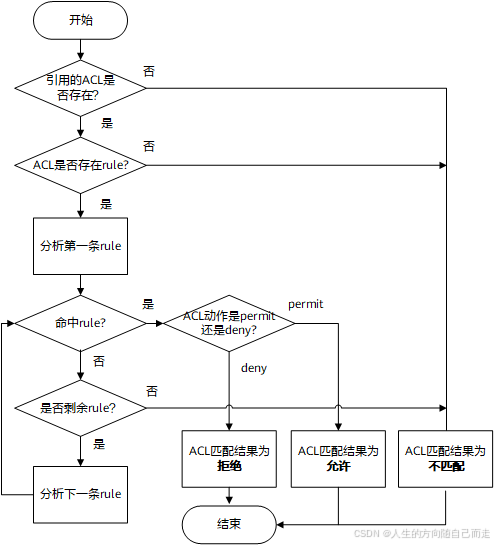

3、ACL匹配原则

|-------------|----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------|

| ACL类型 | 匹配顺序(从高到低) |

| 基本ACL | * VPN实例。 * 源IP地址范围,源IP地址范围小(IP地址通配符掩码中"0"位的数量多)的规则优先。 * 规则编号,规则编号小的优先。 |

| 高级ACL | * VPN实例 * 协议范围,指定了IP协议承载的协议类型的规则优先。 * 源IP地址范围,源IP地址范围小(IP地址通配符掩码中"0"位的数量多)的规则优先。 * 目的IP地址范围,目的IP地址范围小(IP地址通配符掩码中"0"位的数量多)的规则优先。 * 四层端口号(TCP/UDP端口号)范围,四层端口号范围小的规则优先。 * 规则编号,规则编号小的优先。 |

| 基本ACL6 | * VPN实例。 * 源IP地址范围,源IP地址范围小(IP地址通配符掩码中"0"位的数量多)的规则优先。 * 下发顺序,下发顺序靠前的优先。 |

| 高级ACL6 | * VPN实例 * 协议范围,指定了IP协议承载的协议类型的规则优先。 * 源IP地址范围,源IP地址范围小(IP地址通配符掩码中"0"位的数量多)的规则优先。 * 目的IP地址范围,目的IP地址范围小(IP地址通配符掩码中"0"位的数量多)的规则优先。 * 四层端口号(TCP/UDP端口号)范围,四层端口号范围小的规则优先。 * 下发顺序,下发顺序靠前的优先。 |

| 二层ACL | * 二层协议类型通配符掩码,通配符掩码大(协议类型通配符掩码中"1"位的数量多)的规则优先。 * 源MAC地址范围,源MAC地址范围小(MAC地址通配符掩码中"1"位的数量多)的规则优先。 * 目的MAC地址范围,目的MAC地址范围小(MAC地址通配符掩码中"1"位的数量多)的规则优先。 * 规则编号,规则编号小的优先。 |

| 用户自定义ACL | 用户自定义ACL规则的匹配顺序只支持配置顺序,即规则编号从小到大的顺序进行匹配。 |

| 用户ACL&ACL6 | * 协议范围,指定了IP协议承载的协议类型的规则优先。 * 源IP地址范围。如果规则的源IP地址均为IP网段,则源IP地址范围小(IP地址通配符掩码中"0"位的数量多)的规则优先,否则,源IP地址为IP网段的规则优先于源IP地址为UCL组的规则。 * 目的IP地址范围。如果规则的目的IP地址均为IP网段,则目的IP地址范围小(IP地址通配符掩码中"0"位的数量多)的规则优先,否则,目的IP地址为IP网段的规则优先于目的IP地址为UCL组的规则。 * 四层端口号(TCP/UDP端口号)范围,四层端口号范围小的规则优先。 * 规则编号,规则编号小的优先。 |

4、IP承载协议

|----------|----------|

| 协议类型 | 协议编号 |

| ICMP | 1 |

| TCP | 6 |

| UDP | 17 |

| GRE | 47 |

| IGMP | 2 |

| IPinIP | 4 |

| OSPF | 89 |

5、配置原则

|------------------|---------------------------------------------|-------------------------------------------|-------------------------------------------------------------------------------------------------------------------------------------------------|------------------------------------------------------------------------------------------------------------------------------------------------------|

| 业务模块的ACL默认动作 | permit所有报文 | deny所有报文 | permit少部分报文,deny大部分报文 | deny少部分报文,permit大部分报文 |

| permit | 无需应用ACL | 配置rule deny | 需先配置rule permit a ,再配置rule deny b 或rule deny 说明: 以上原则适用于报文过滤的情形。当ACL应用于流策略中进行流量监管或者流量统计时,如果仅希望对指定的报文进行限速或统计,则只需配置rule permit a。 | 只需配置rule deny a ,无需再配置rule permit b 或rule permit 说明: 如果配置rule permit 并在流策略中应用ACL,且该流策略的流行为behavior配置为deny,则设备会拒绝所有报文通过,导致全部业务中断。 |

| deny | * 路由和组播模块:需配置rule permit * 其他模块:无需应用ACL | * 路由和组播模块:无需应用ACL * 其他模块:需配置rule deny | 只需配置rule permit a ,无需再配置rule deny b 或rule deny | 需先配置rule deny a ,再配置rule permit b 或rule permit |

二、配置指导

1 、配置指导

Haskell

#

time-range test 08:00 to 18:00 working-day

time-range test 14:00 to 18:00 off-day

time-range test from 00:00 1/1/2014 to 23:59 12/31/2014

#

acl basic 2000

rule 0 permit source 192.168.0.0 0.0.0.255

rule 5 permit source 192.168.1.0 0.0.0.255

rule 10 permit source 192.168.2.0 0.0.0.255

rule 15 permit source 192.168.3.0 0.0.0.255

rule 20 permit source 192.168.5.0 0.0.0.255

rule 30 permit source 192.168.10.0 0.0.0.255

rule 40 permit source 192.168.100.0 0.0.0.255

rule 45 permit source 192.168.201.0 0.0.0.255

rule 50 deny

#

acl basic 2001

rule 0 permit source 0.0.0.0 255.255.255.0

rule 5 remark 1

#

acl basic 2002

rule 45 permit source 0.0.0.0 255.255.255.0

rule 55 permit source 192.168.34.1 0

#

acl basic 2007

step 5 start 5

rule 5 permit source 193.169.23.0 0.0.0.255

rule 10 permit source 192.169.24.0 0.0.0.255

rule 15 permit source 192.169.25.0 0.0.0.255

rule 20 permit source 192.169.26.0 0.0.0.255

rule 25 permit source 192.169.27.0 0.0.0.255

rule 30 permit source 192.169.28.0 0.0.0.255

rule 35 permit source 192.169.29.0 0.0.0.255

#

acl number 2014

rule 5 permit time-range test

#

acl basic name aclnum1

description numnu1

rule 10 deny source 0.0.0.0 255.255.255.0

rule 15 permit source 0.0.0.0 255.255.255.0

#

acl advanced 3009

step 20

rule 0 remark gj-acl

rule 0 permit ip source 192.168.20.0 0.0.0.255 destination 192.168.2.0 0.0.0.255

rule 5 permit ip source 192.168.1.100 0 destination 10.0.0.1 0

rule 10 permit tcp source 192.168.1.200 0 destination 172.16.1.1 0 destination-port eq 3389

rule 20 permit gre destination 192.168.2.0 0.0.0.255

rule 40 permit gre source 192.168.3.0 0.0.0.255

rule 60 permit gre source 192.168.10.1 0 destination 192.168.11.1 0

rule 80 permit tcp source 192.168.23.1 0 destination-port eq ftp

rule 100 permit tcp source 10.1.1.50 0 destination 192.168.2.100 0 destination-port range 8000 8080

rule 120 permit tcp source 192.168.34.0 0 destination 192.168.45.0 0 source-port range 1001 1008 destination-port range 1001 1008

#

acl advanced 3010

step 10

rule 0 permit icmp source 192.168.1.100 0 destination 10.0.0.1 0 icmp-type echo

rule 10 deny icmp destination 172.16.1.1 0 icmp-type echo

rule 20 permit tcp destination 192.168.2.100 0 destination-port eq www

rule 40 permit tcp source 10.1.1.0 0.0.0.255 destination 192.168.2.100 0 destination-port eq 22

rule 50 permit udp destination 8.8.8.8 0 destination-port eq dns

rule 60 deny udp destination 192.168.1.200 0 destination-port eq ntp

rule 70 permit gre source 203.0.113.1 0 destination 198.51.100.1 0

rule 80 deny gre destination 192.168.10.1 0

rule 90 permit ospf source 10.0.0.2 0 destination 224.0.0.5 0

rule 100 deny ospf destination 10.0.0.1 0

rule 110 permit ip source 192.168.1.0 0.0.0.255 destination 10.0.0.0 0.0.0.255

rule 120 deny ip source 192.168.99.0 0.0.0.255

#

#

acl ipv6 basic 2004

step 10

rule 0 permit source 2001::/64

rule 10 permit source 2003::/64

rule 20 permit source 2004::/64

rule 30 permit source 2005::/64

rule 40 permit source 2006::/64

rule 50 permit source 2007::/64

rule 60 permit source 2008::/64

rule 70 permit source 2009::/64

rule 80 permit source 2010::/64

rule 90 permit source 2011::/64

rule 100 permit source 2012::/64

rule 110 deny

#

acl ipv6 number 3678

step 10

rule 5 permit icmpv6 source 2001:DB8:1::100/128 destination 2001:DB8:2::1/128 icmp6-type echo-request

rule 10 deny icmpv6 destination 2001:DB8:3::1/128 icmp6-type echo-request

rule 20 permit tcp destination 2001:DB8:4::100/128 destination-port eq www

rule 30 permit tcp source 2001:DB8:5::/64 destination 2001:DB8:4::100/128 destination-port eq 22

rule 40 permit udp destination 2001:4860:4860::8888/128 destination-port eq dns

rule 50 deny udp destination 2001:DB8:6::200/128 destination-port eq ntp

rule 60 permit gre source 2001:DB8:7::1/128 destination 2001:DB8:8::1/128

rule 70 deny gre destination 2001:DB8:9::1/128

rule 80 permit ospf source 2001:DB8:A::2/128 destination FF02::5/128

rule 90 deny ospf destination 2001:DB8:A::1/128

rule 100 permit ipv6 source 2001:DB8:B::/64 destination 2001:DB8:C::/64

rule 110 deny ipv6 source 2001:DB8:D::/64- 规则:即描述报文匹配条件的判断语句。

- 规则编号 :用于标识ACL规则。可以自行配置规则编号,也可以由系统自动分配。

ACL规则的编号范围是0~4294967294。 所有规则均按照规则编号从小到大进行排序。系统按照规则编号从小到大的顺序,将规则依次与报文匹配,一旦匹配上一条规则即停止匹配。 - 动作 :报文处理动作,包括permit/deny两种,表示允许/拒绝。

- 匹配项:ACL定义了极其丰富的匹配项。除了图中的源地址和生效时间段,ACL还支持很多其他规则匹配项。例如,二层以太网帧头信息(如源MAC、目的MAC、以太帧协议类型),三层报文信息(如目的IP地址、协议类型),以及四层报文信息(如TCP/UDP端口号)等。

- 规则编号 :用于标识ACL规则。可以自行配置规则编号,也可以由系统自动分配。

- ACL名称 :通过名称来标识ACL,就像用域名代替IP地址一样,更加方便记忆。这种ACL,称为命名型ACL。

命名型ACL一旦创建成功,便不允许用户再修改其名称。

仅基本ACL与基本ACL6,以及高级ACL与高级ACL6,可以使用相同的ACL名称; 其他类型ACL之间,不能使用相同的ACL名称。

命名型ACL实际上是"名字+数字"的形式,可以在定义命名型ACL时同时指定ACL编号。如果不指定编号,则由系统自动分配,设备为其分配的编号是该类型ACL可用编号中取值范围内的最大值。 - ACL编号:用于标识ACL,也可以单独使用ACL编号,表明该ACL是数字型。不同的ACL类型使用不同的ACL编号取值标识。

NAT

公网地址与私网地址转换

1 、静态 NAT

【格式】nat static outbound 内网地址 公网地址

FW\] nat static outbound 10.110.10.8 202.38.1.100 【调用】 \[FW\] interface gigabitethernet 1/0/2 //这个是去互联网的WAN口 \[FW-GigabitEthernet1/0/2\] nat static enable **2** **、动态** **NAT-** **公网地址不重复** ①创建NAT地址组 \[FW\] nat address-group 0 \[FW-address-group-0\] address **202.38.1.2 202.38.1.** **100** ②创建ACL \[FW\]acl basic 2001 \[FW-acl-ipv4-basic-2001\]rule 0 permit ③调用规则 \[FW-GigabitEthernet1/0/2\] nat outbound 2000 address-group 0 **3** **、动态** **NAT-** **公网地址重复** ①开启NAT ALG dns 功能 \[FW\] NAT ALG DNS ②创建NAT地址组1、组2. \[FW\] nat address-group 1 \[FW-address-group-1\]**address 202.38.1.2 202.38.1.2** \[FW\] nat address-group 2 \[FW-address-group-2\]**address 202.38.1.** **3** **202.38.1.** **3** ③创建ACL \[FW\]acl basic 2001 \[FW-acl-ipv4-basic-2001\]rule 0 permit ④调用规则 \[FW-GigabitEthernet1/0/2\] NAT inbound 2000 address-group 1 no-pat reversible \[FW-GigaWbitEthernet1/0/2\] NAT outbound 2000 address-group 2 **4** **、外网用户通过外网地址(公网地址)访问内网服务器的操作** **-** **地址重复。** \[FW\]interface GigabitEthernet1/0/2 \[FW-GigabitEthernet1/0/2\]display this //在防火墙的出口做NAT服务器映射规则。 \[FW-GigabitEthernet1/0/2\]ip address 222.83.212.246 255.255.255.192 \[FW-GigabitEthernet1/0/2\]nat outbound **【防火墙映射服务器格式一】** **nat server protocol** **tcp/udp/icmp** **global** **公网** **IP** **地址** **端口号** **inside** **私网地址** **端口号** **规则名称** **【防火墙映射服务器格式二】** **nat server protocol** **tcp/udp/icmp** **global** **公网** **IP** **地址** **端口号** **端口号** **inside** **私网地址** **端口号** **端口号** **规则名称** **\[FW-GigabitEthernet1/0/2\]** **nat server protocol tcp global 222.83.212.246 222 inside 172.16.100.250 222 rule ServerRule_** **1** **\[FW-GigabitEthernet1/0/2\]** **nat server protocol tcp global 222.83.212.246 9999 inside 1.1.1.1 443 rule ServerRule_** **2** **\[FW-GigabitEthernet1/0/2\]** **nat server protocol tcp global 222.83.212.246 10000 10020 inside 172.16.100.250 10000 10020 rule ServerRule_** **3** **\[FW-GigabitEthernet1/0/2\]** **nat server protocol tcp global 222.83.212.246 15000 16999 inside 172.16.100.250 15000 16999 rule ServerRule_** **4** **\[FW-GigabitEthernet1/0/2\]** **nat server protocol udp global 222.83.212.246 7660 inside 172.16.100.250 7660 rule ServerRule_** **5** **\[FW-GigabitEthernet1/0/2\]** **nat server protocol udp global 222.83.212.246 15000 16999 inside 172.16.100.250 15000 16999 rule ServerRule_** **6** \[FW-GigabitEthernet1/0/2\]undo dhcp select server **\[FW-GigabitEthernet1/0/2\]** **gateway 公网地址网关** **5** **、外网用户通过域名访问内网服务器的操作** **-** **地址不重复。** **前提该公司拥有两个外网IP地址** : **202.38.1.2和202.38.1.3** ①开启NAT ALG NDS功能 \[FW\] NAT ALG DNS ②创建基础ACL规则 \[FW\]acl basic 2001 \[FW-acl-ipv4-basic-2001\]rule 0 permit ③创建NAT地址组 \[FW\] nat address-group 1 \[FW-address-group-1\]**address 202.38.1.2 202.38.1.** **3** ④调用规则 \[FW\]interface GigabitEthernet1/0/2 \[FW-GigabitEthernet1/0/2\]NAT server protocol UDP global 202.38.1.2 inside 10.110.10.3 DNS \[FW-GigabitEthernet1/0/2\]NAT outbound 2001 address-group 1 no-pat reversible **6** **、外网用户通过域名访问内网服务器的操作** **-** **地址重复。** **前提条件** **:** **有三个外网IP地址: 202.38.1.2、 202.38.1.3和202.38.1.4** ①开启NAT ALG NDS功能 \[FW\] NAT ALG DNS ②创建基础ACL规则 \[FW\]acl basic 2001 \[FW-acl-ipv4-basic-2001\]rule 0 permit ③创建NAT地址组 \[FW\] nat address-group 1 \[FW-address-group-1\]**address 202.38.1.2 202.38.1.** **2** \[FW\] nat address-group 2 \[FW-address-group-1\]**address 202.38.1.** **3** **202.38.1.** **3** ④调用规则 \[FW\]interface GigabitEthernet1/0/2 \[FW-GigabitEthernet1/0/2\] nat server protocol udp global 202.38.1.4 inside 192.168.1.3 dns \[FW-GigabitEthernet1/0/2\] nat outbound 2001 address-group 1 no-pat reversible \[FW-GigabitEthernet1/0/2\] nat inbound 2001 address-group 2 **7** **、内网用户通过NAT地址访问内网服务器** **前提条件** **GigabitEthernet1/0/1** **是内网口** **GigabitEthernet1/0/2** **外网口。** ① 创建基础ACL规则 \[FW\]acl basic 2001 \[FW-acl-ipv4-basic-2001\]rule 0 permit ② 外网接口配置 \[FW\]interface GigabitEthernet1/0/2 \[FW-GigabitEthernet1/0/2\]nat server protocol tcp global 202.38.1.2 inside 192.168.1.4 ftp \[FW-GigabitEthernet1/0/2\]nat outbound 2001 ③ 内网接口配置 \[FW\]interface GigabitEthernet1/0/1 **\[FW-GigabitEthernet1/0/1\]** **nat hairpin enable** **8** **、内网用户通过NAT地址互访** **-P2P** **网络** ① 创建基础ACL规则 \[FW\]acl basic 2001 \[FW-acl-ipv4-basic-2001\]rule 0 permit ②调用规则 \[FW-GigabitEthernet1/0/2\]nat outbound 2001 # 配置PAT方式下的地址转换模式为EIM,**即只要是来自相同源地址和源端口号的且匹配ACL 200** **1** **的报文,不论其目的地址是否相同,** **通过PAT转换后,其源地址和源端口号都被转换为同一个外部地址和端口号。** **\[Device\] nat mapping-behavior endpoint-independent acl 200** **1** **9** **、** **负载分担内部服务器** 防火墙内网 三台FTP服务器 10.110.10.1/16、10.110.10.2/16、10.110.10.3/16 防火墙外网 IP地址 202.38.1.1 配置服务器地址组 \[FW\]system-view \[FW\] nat server-group 0 \[FW-nat-server-group-0\] inside ip 10.110.10.1 port 21 \[FW-nat-server-group-0\] inside ip 10.110.10.2 port 21 \[FW-nat-server-group-0\] inside ip 10.110.10.3 port 21 \[FW-nat-server-group-0\] inside ip X.X.X.X port 21 \[FW\] interface gigabitethernet 1/0/2 \[FW-GigabitEthernet1/0/2\] nat server protocol tcp global 202.38.1.1 ftp inside server-group 0 **10** **、** **NAT DNS mapping** 前提条件:某公司内部对外提供Web和FTP服务。公司内部网址为10.110.0.0/16。其中, Web服务器 地址为10.110.10.1/16, FTP服务器地址为10.110.10.2/16。公司具有202.38.1.1至202.38.1.3三个公网 IP地址。另外公司在外网有一台DNS服务器, IP地址为202.38.1.4。 # 开启DNS的NAT ALG功能。 \[FW\]system-view \[FW\] nat alg dns \[FW\]GigabitEthernet1/0/2。 \[FW\] interface gigabitethernet 1/0/2 # 配置NAT内部Web服务器,允许外网主机使用地址202.38.1.2访问内网Web服务器。 **\[FW-GigabitEthernet1/0/2\] nat server protocol tcp global 202.38.1.2 inside 10.110.10.1 http** # 配置NAT内部FTP服务器,允许外网主机使用地址202.38.1.2访问内网FTP服务器。 **\[FW-GigabitEthernet1/0/2\] nat server protocol tcp global 202.38.1.2 inside 10.110.10.2 ftp** # 在接口GigabitEthernet1/0/2上配置Easy IP方式的出方向动态地址转换。 **\[FW-GigabitEthernet1/0/2\] nat outbound** # 配置两条DNS mapping表项: Web服务器的域名www.example.com对应IP地址202.38.1.2; FTP服务器的域名ftp.example.com对应IP地址202.38.1.2。 **\[FW\] nat dns-map domain** [www.example.com](http://www.example.com/ "www.example.com")**protocol tcp ip 202.38.1.2 port http** **\[FW\] nat dns-map domain**[**ftp.example.com**](ftp://ftp.example.com)**protocol tcp ip 202.38.1.2 port ftp** **11** **、** **NAT444** **端口静态映射** 内部网络用户10.110.10.1~ 10.110.10.10使用外网地址202.38.1.100访问Internet。内网 用户地址基于NAT444端口块静态映射方式复用外网地址202.38.1.100,外网地址的端口范围为10001~15000,端口块大小为500 # 创建NAT端口块组1。 \[FW\]system-view \[FW\] nat port-block-group 1 # 添加私网地址成员10.110.10.1~ 10.110.10.10。 **\[FW-port-block-group-1\] local-ip-address 10.110.10.1 10.110.10.10** # 添加公网地址成员为202.38.1.100。 **\[FW-port-block-group-1\] global-ip-pool 202.38.1.100 202.38.1.100** # 配置端口块大小为500,公网地址的端口范围为10001~ 15000。 **\[FW-port-block-group-1\] block-size 500** **\[FW-port-block-group-1\] port-range 10001 15000** \[FW-port-block-group-1\] quit # 在接口GigabitEthernet1/0/2上配置NAT444端口块静态映射,引用端口块组1。 \[FW\] interface gigabitethernet 1/0/2 \[FW-GigabitEthernet1/0/2\]**nat outbound port-block-group 1** **12** **、** **NAT444** **端口动态映射** 某公司内网使用的IP地址为192.168.0.0/16。该公司拥有202.38.1.2和202.38.1.3两个外网IP地址。 需要实现,内部网络中的192.168.1.0/24网段的用户可以访问Internet,其它网段的用户不能访问Internet。 基于NAT444端口块动态映射方式复用两个外网地址202.38.1.2和202.38.1.3,外网地址的端 口范围为1024~ 65535,端口块大小为300。 当为某用户分配的端口块资源耗尽时,再为其增量分配1个端口块。 \[FW\]system-view **\[FW\] nat address-group 0** **\[FW-address-group-0\] address 202.38.1.2 202.38.1.3** **\[FW-address-group-0\] port-range 1024 65535** **\[FW-address-group-0\] port-block block-size 300 extended-block-number 1** \[FW-address-group-0\] quit # 配置ACL 2000,仅允许对内部网络中192.168.1.0/24网段的用户报文进行地址转换。 \[FW\] acl basic 2000 \[FW-acl-ipv4-basic-2000\] rule permit any # 在接口GigabitEthernet1/0/2上配置出方向动态地址转换,允许使用地址组0中的地址对匹配ACL 2000 的报文进行源地址转换,并在转换过程中使用端口信息。 \[FW\] interface gigabitethernet 1/0/2 **\[FW-GigabitEthernet1/0/2\] nat outbound 2000 address-group 0** **13** **、** **DS-Lite B4** **端口块动态映射** 支持DS-Lite协议的私网IPv4主机(即: DS-Lite host)和公网IPv4 network通过IPv6网络相 连。通过在DS-Lite host和AFTR之间建立DS-Lite隧道,并在AFTR连接IPv4 network接口上配置NAT,为 DS-Lite host动态分配端口块,实现IPv4私网穿越IPv6网络访问IPv4公网。 # 配置接口GigabitEthernet1/0/1的地址。 system-view \[FW\] interface gigabitethernet 1/0/1 \[FW-GigabitEthernet1/0/1\] ip address 20.1.1.1 24 # 配置接口GigabitEthernet1/0/2(隧道的实际物理接口)的地址。 \[FW\] interface gigabitethernet 1/0/2 \[FW-GigabitEthernet1/0/2\] ipv6 address 1::2 64 # 创建模式为AFTR端DS-Lite隧道的接口Tunnel2。 **\[FW\] interface tunnel 2 mode ds-lite-aftr** # 配置Tunnel2接口的IP地址。 **\[FW-Tunnel2\] ip address 30.1.2.2 255.255.255.0** # 配置Tunnel2接口的源接口为GigabitEthernet1/0/2。 **\[FW-Tunnel2\] source gigabitethernet 1/0/2** # 将Tunnel2接口加入到安全域IPv6Zone。 **\[FW\] security-zone name IPv6Zone** **\[FW-security-zone-IPv6Zone\] import interface Tunnel 2** # 在接口GigabitEthernet1/0/1上开启DS-Lite隧道功能。 **\[FW\] interface gigabitethernet 1/0/1** **\[FW-GigabitEthernet1/0/1\] ds-lite enable** # 配置NAT地址组0,包含两个外网地址20.1.1.11和20.1.1.12,外网地址的端口范围为1024~ 65535, 端口块大小为300。 **\[FW\] nat address-group 0** **\[FW-address-group-0\] address 20.1.1.11 20.1.1.12** **\[FW-address-group-0\] port-range 1024 65535** **\[FW-address-group-0\] port-block block-size 300** # 配置IPv6 ACL 2100,仅允许对1::/64网段的IPv6源地址进行地址转换。 **\[FW\] acl ipv6 basic 2100** **\[FW-acl-ipv6-basic-2100\] rule permit source 1::/64** # 在接口GigabitEthernet1/0/1上配置出方向动态地址转换,允许使用地址组0中的地址对匹配IPv6 ACL 2100的DS-Lite B4报文进行源地址转换,并在转换过程中使用端口信息。 \[FW\] interface gigabitethernet 1/0/1 **\[FW-GigabitEthernet1/0/1\] nat outbound ds-lite-b4 2100 address-group 0** *** ** * ** ***