- 前言:项目背景与痛点解决

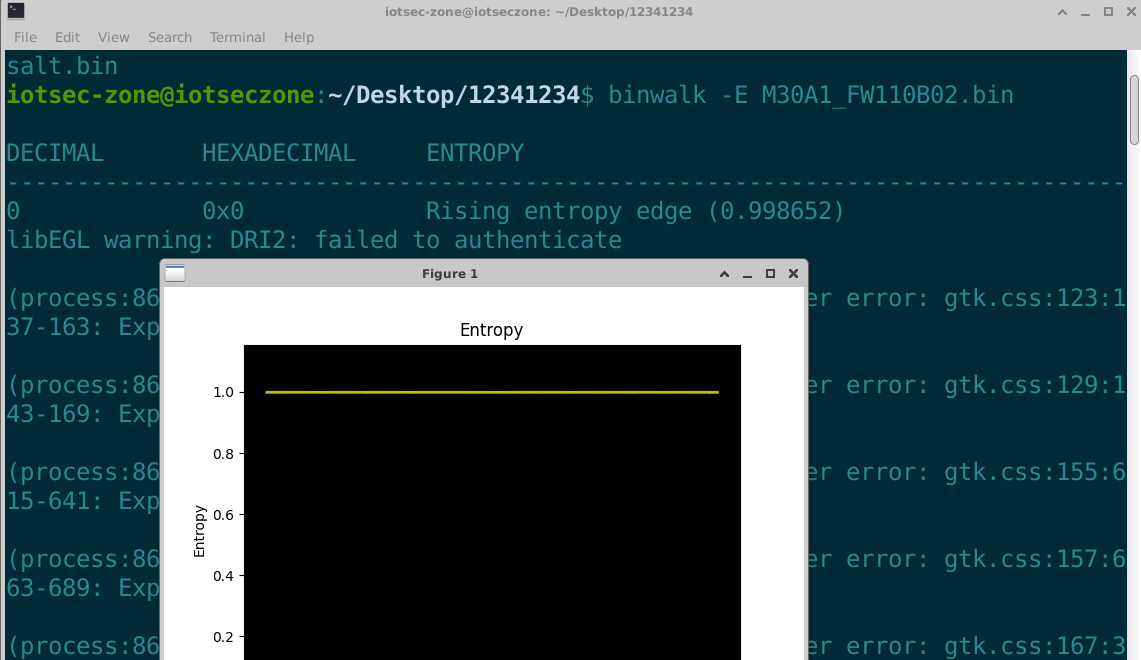

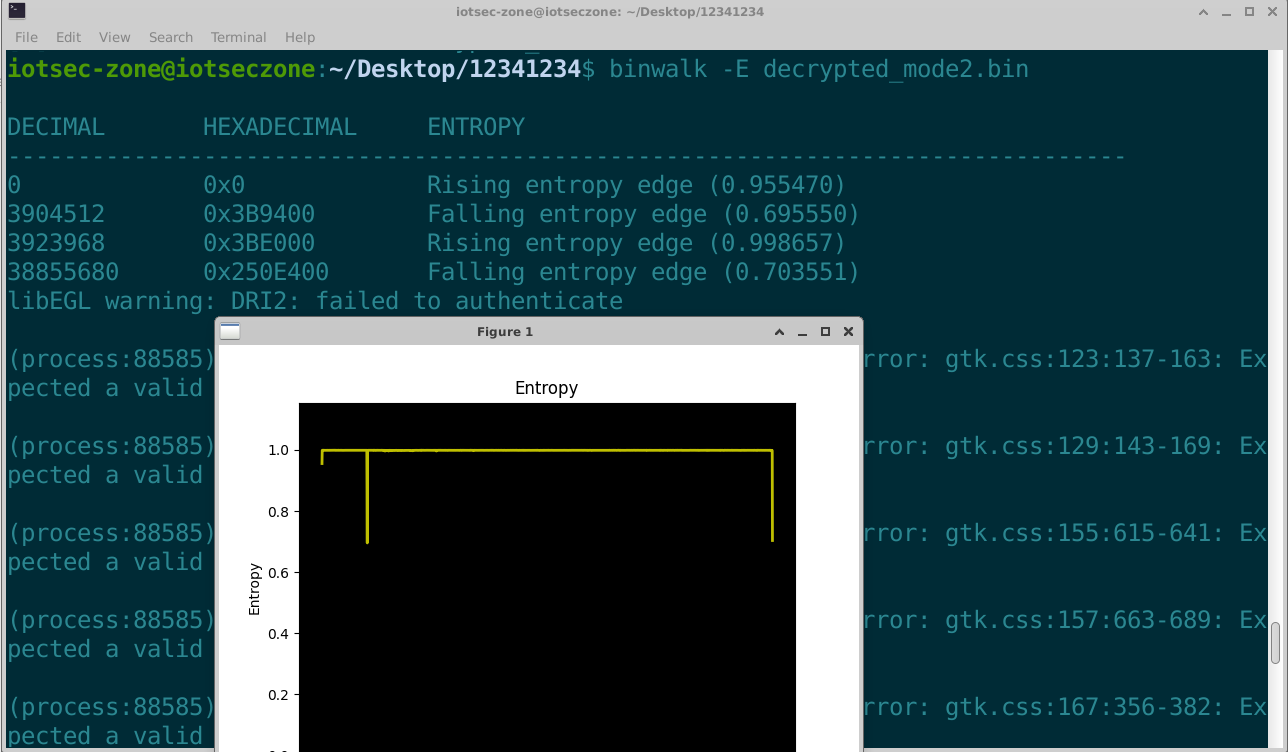

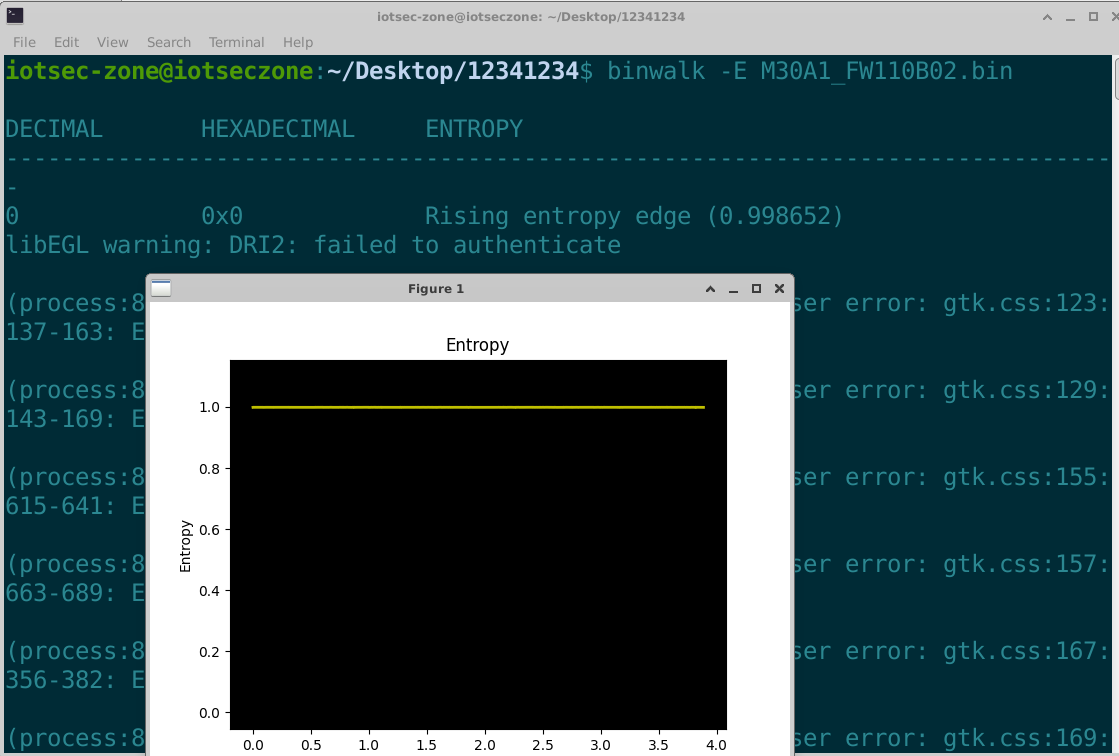

在研究 M30 (AX3000) 路由器时,拿到了其 v1.10 版本的固件 (M30A1_FW110B02.bin)。不出所料,固件是加密的。

传统的解密方法往往需要手动提取 Salt、配置复杂的 OpenSSL 命令,效率极低。为了解决这个痛点,我决定自己编写一款通用且针对 M30 深度优化的工具:CipherForge。

CipherForge 的目标:

- 快速: M30 固件一键秒解。

- 通用: 支持所有遵循 OpenSSL KDF 标准加密的文件。

- 便捷: 提供 Exe 版本,无需 Python 环境。

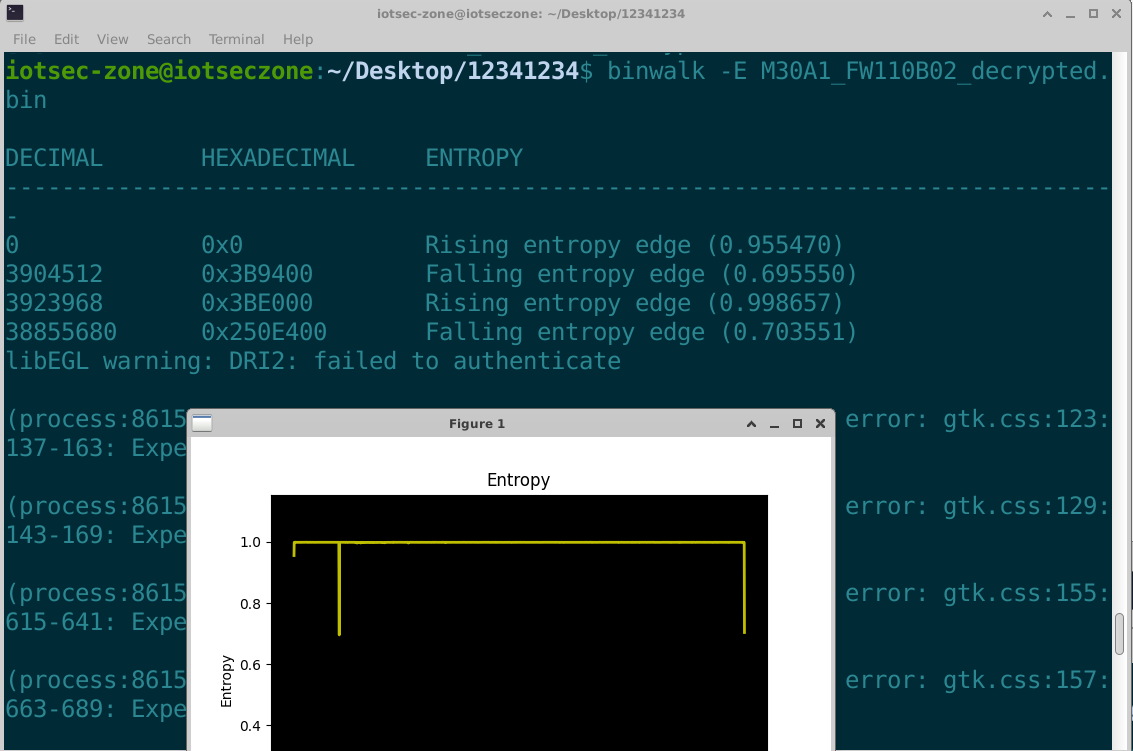

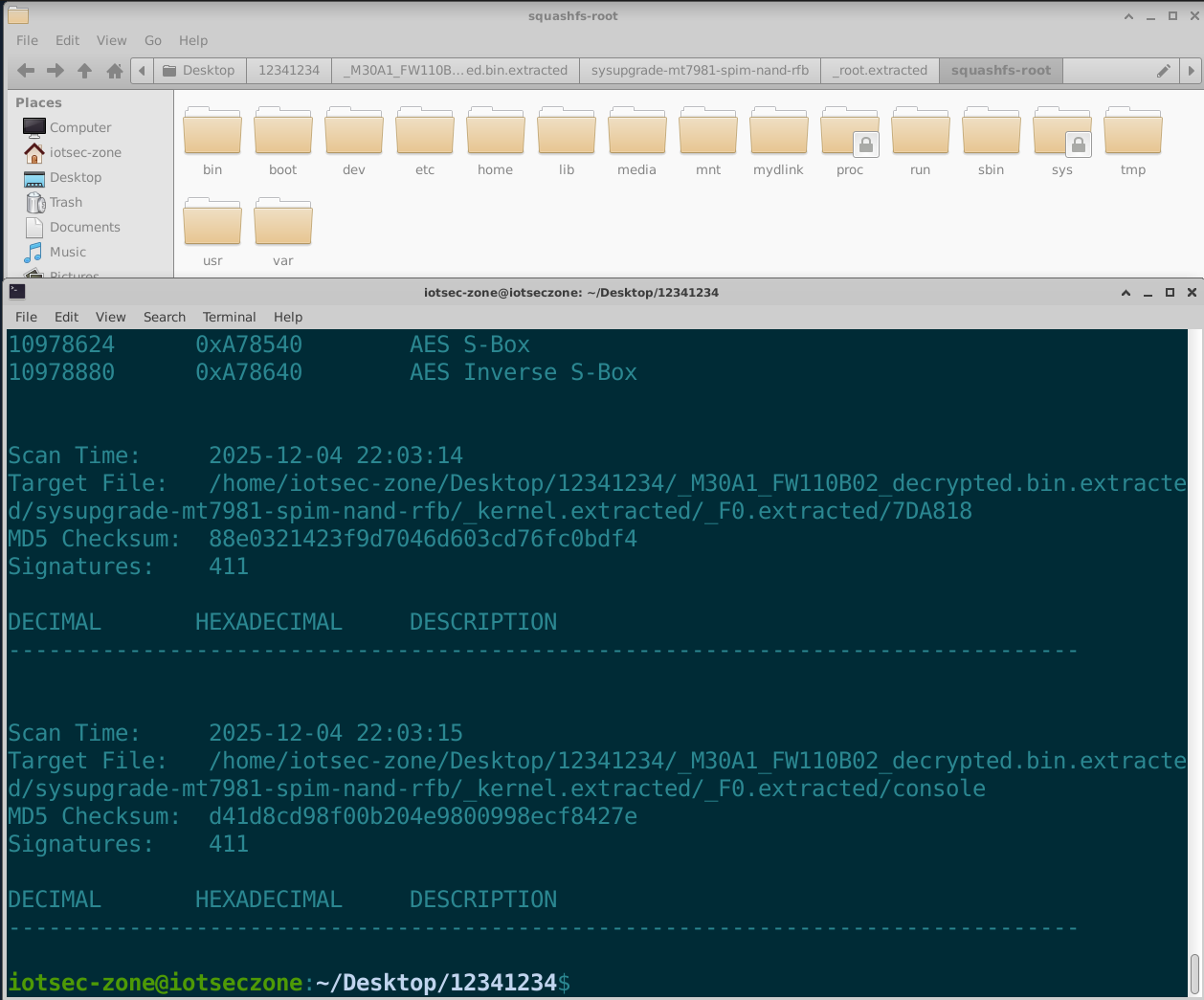

2. 技术分析:M30 固件的加密机制

在编写工具前,我们必须彻底摸清 M30 固件的加密原理。

2.1 基础算法与文件结构

- 加密算法: AES-128-CBC。

- 文件特征: 固件文件头部带有

Salted__标记,并紧跟 8 字节的 Salt 数据。脚本正是通过识别这个标记来定位密文起始位置的。

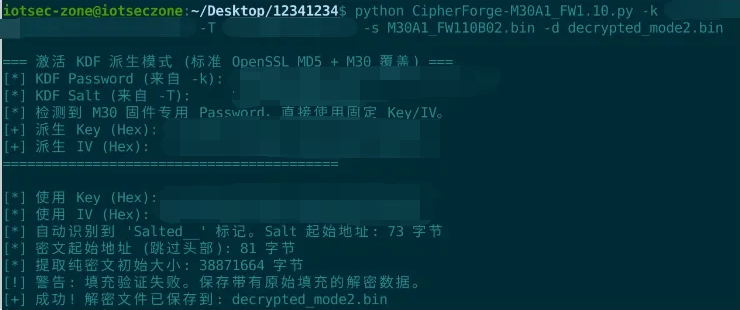

2.2 密钥派生 (KDF) 原理

M30 固件使用标准的 OpenSSL MD5 迭代算法 (EVP_BytesToKey) 来派生最终的 Key 和 IV。

流程: 原始 Password + 文件头部的 Salt -> rightarrow -> OpenSSL KDF -> rightarrow -> AES Key/IV。

2.3 关键发现:M30 的"固定密钥"优化

尽管采用了 KDF 派生流程,但经过分析,我发现对于特定的 M30 固件版本,其最终用于解密的 Key 和 IV 却是固定的 (例如:Key 为 xxxxxxxx...)。

CipherForge 的优化:

工具内置了针对 M30 的智能识别。当你在 Mode 2 中输入 M30 的特定 Password 时,它会直接返回这个固定的 Key/IV,绕过 KDF 运算,从而保证解密在任何环境中的稳定性和成功率。

3. 🛠️ 工具使用说明 (CipherForge Usage)

环境要求:

- Python 版本: 推荐 Python 3.6 或更高版本。

- 所需库:

pip install cryptography

基础命令格式:

Bash

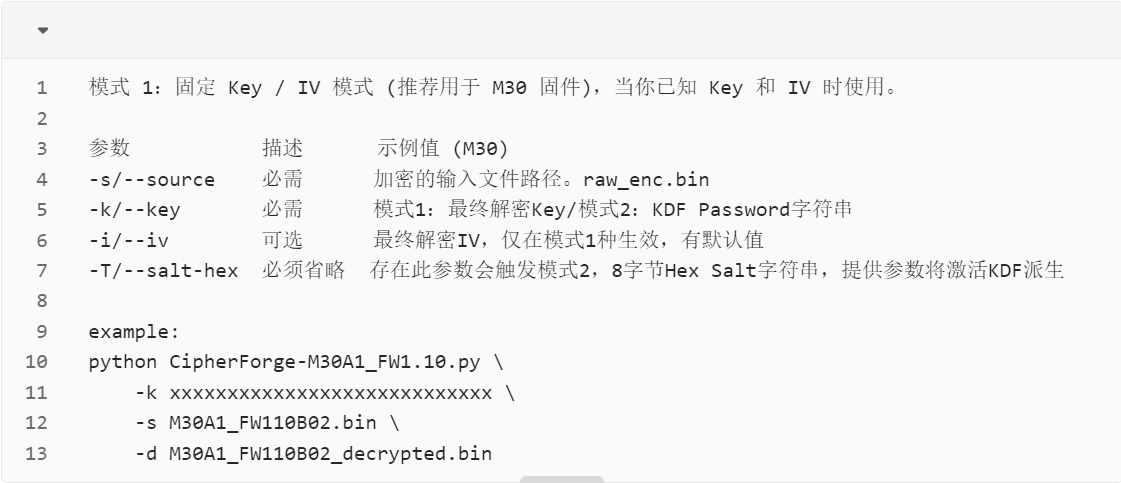

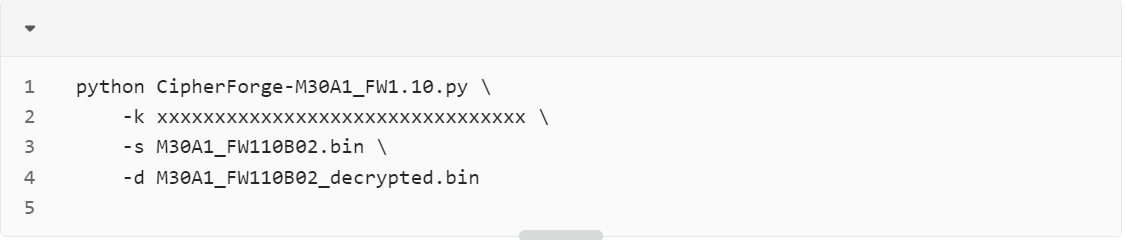

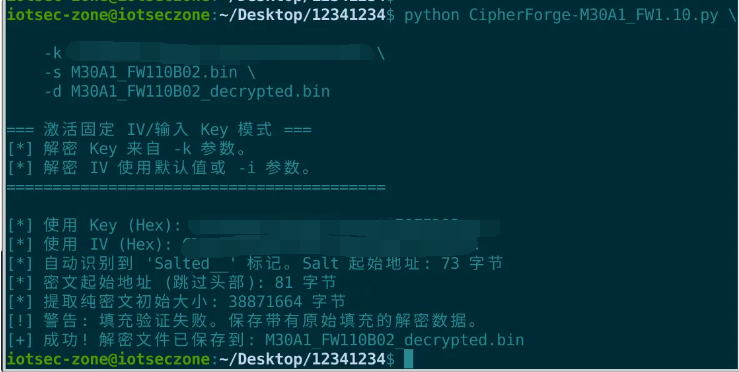

python CipherForge.py -s <加密文件路径> -k <Key 或 Password> [选项]Mode1 固定 Key / IV 模式 (Mode 1)

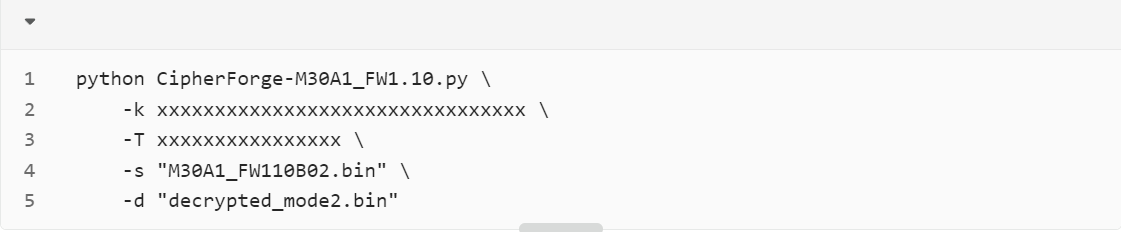

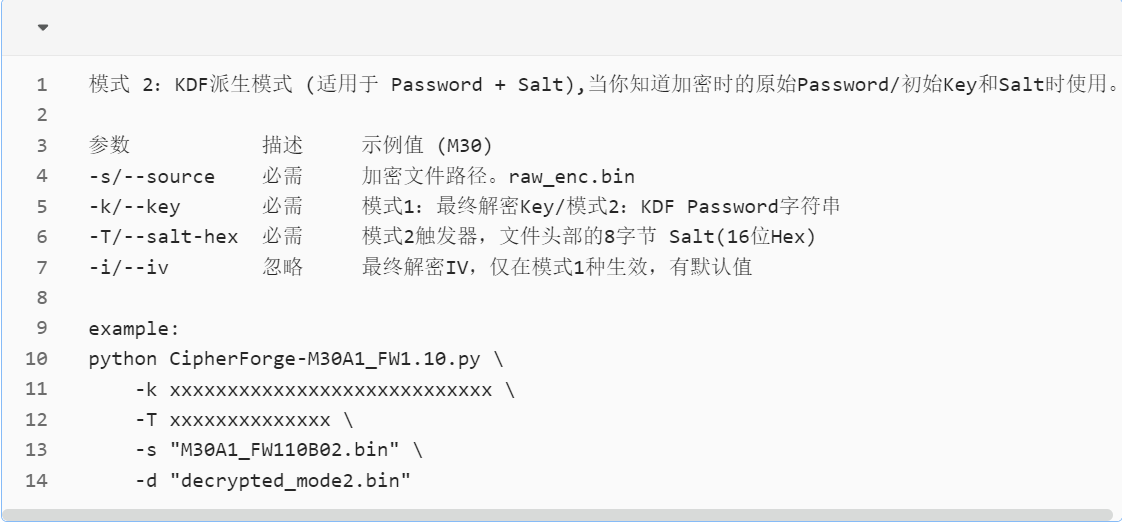

Model2 KDF 派生模式 (Mode 2)

使用示例:

Mode1:

原加密文件

`

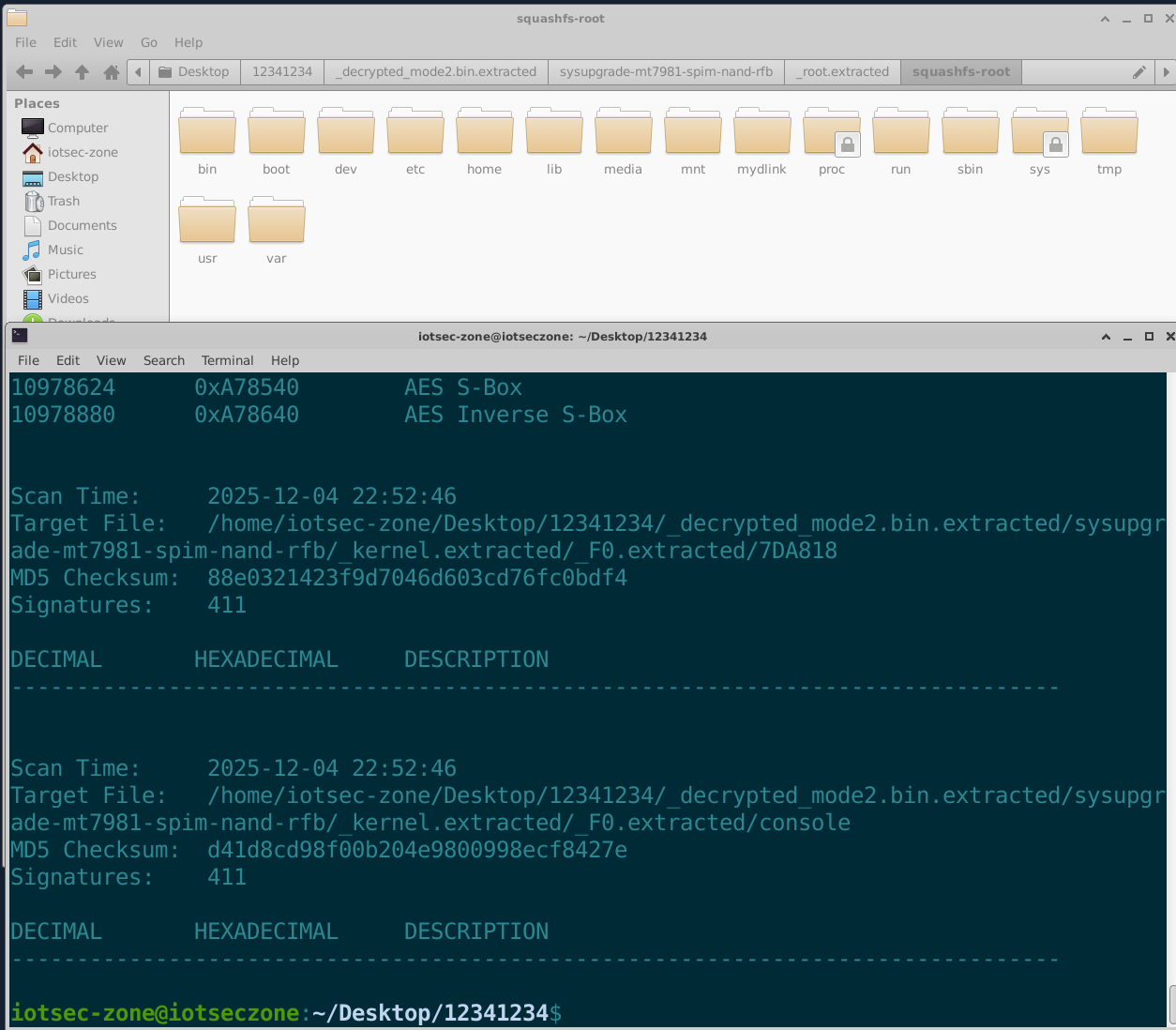

Mode2: