Linux 能被提权操作的最核心原因 ,是其权限模型的设计初衷 ------为了实现最小权限原则 与系统管理需求的平衡 ;而其底层逻辑 则是围绕 UID/GID 身份标识 、权限位机制 、内核态/用户态隔离 三大核心构建的权限管控体系。

简单来说:提权不是漏洞,而是 Linux 权限模型的「合法功能」,漏洞利用只是对这个功能的「滥用」。

一、核心原因:最小权限原则与管理需求的矛盾调和

Linux 作为多用户多任务操作系统,遵循 最小权限原则 :普通用户默认只能操作自己的文件、运行自己的进程,无法修改系统配置、访问内核资源(如硬件、系统文件)。

但系统运行必然需要高权限操作 (比如安装软件、修改 /etc 配置、管理服务),总不能让所有用户都用 root 登录(否则一个误操作就会搞垮系统)。

因此,Linux 设计了**「提权通道」,允许 授权的普通用户在 特定场景下**临时获取 root 权限,既满足管理需求,又避免权限滥用。

这就是提权操作存在的根本原因------权限模型的主动设计,而非系统漏洞。

二、底层逻辑:三大核心机制支撑提权

提权的底层逻辑,是 Linux 内核对身份、权限、执行态的三层管控,三者协同实现「权限升级」的合法性校验。

1. 身份标识:UID/GID 与 root 的特殊性

Linux 用 UID(用户 ID) 标识用户身份,GID(组 ID) 标识用户组身份,内核通过这两个数值判断进程的权限等级:

- UID=0 :是 root 用户(超级用户)的专属标识,内核对 UID=0 的进程不做权限限制,可任意访问/修改系统资源。

- 普通用户 UID≥1000:权限被严格约束,只能操作属主为自己的资源。

提权的本质,就是让普通用户的进程,临时获得 UID=0 的身份属性。

2. 权限位机制:SUID/SGID 与 sudo 的权限委托

Linux 对文件/程序的权限,除了基础的 rwx(读/写/执行),还有 SUID/SGID 特殊权限位 ,这是程序级提权的核心:

-

SUID 位 :当一个程序被设置了 SUID 位,任何用户运行这个程序时,进程的有效 UID 会变成程序的属主 UID 。

例如

/usr/bin/passwd程序的属主是 root,且设置了 SUID 位:bashls -l /usr/bin/passwd # 输出:-rwsr-xr-x 1 root root 68208 6月 13 2023 /usr/bin/passwd # 注意:所有者的执行位是 s,代表 SUID 生效普通用户运行

passwd修改自己的密码时,进程会临时获得 root 权限,从而有权修改/etc/shadow(只有 root 可写的密码文件)。 -

sudo 机制 :是用户级提权 的核心,本质是 「权限委托配置」 。

/etc/sudoers文件中,管理员可以配置哪些普通用户 能以哪个用户身份 (通常是 root)执行哪些命令 。当用户执行

sudo command时,sudo 程序会:- 读取

/etc/sudoers校验用户是否有授权; - 验证用户密码(或免密配置);

- 以 root 身份执行目标命令,执行完成后权限自动回落。

- 读取

3. 内核态/用户态隔离:提权的最终屏障

Linux 进程分为 用户态 和 内核态 两种执行状态:

- 用户态:进程只能访问自己的内存空间,无法直接操作硬件、内核数据结构,权限受 UID 限制。

- 内核态:进程可以访问所有系统资源,执行特权指令(如修改内存映射、操作 IO 端口)。

提权操作的底层校验,最终由内核态完成:

- 无论是 SUID 程序还是 sudo,本质都是通过合法的系统调用(如

execve()),让内核修改进程的有效 UID。 - 内核会严格检查:程序是否有 SUID 位?用户是否在

sudoers中?只有校验通过,才会授予 UID=0 的权限。 - 任何绕过内核校验的提权(如内核漏洞利用),都是非法提权(即黑客攻击)。

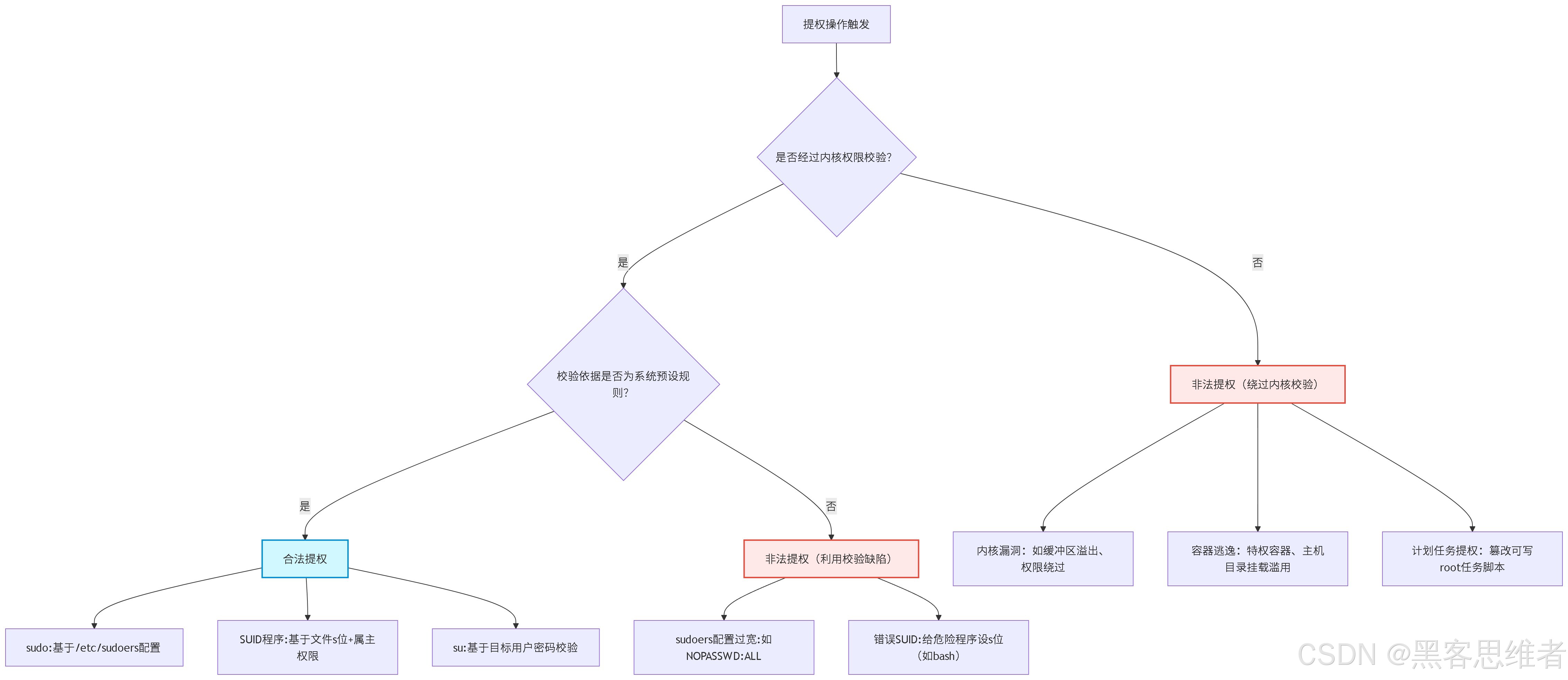

三、合法提权 vs 非法提权

| 类型 | 底层逻辑 | 例子 |

|---|---|---|

| 合法提权 | 遵循内核权限校验,基于 sudoers 配置或 SUID 位设计 |

sudo apt install、passwd 修改密码 |

| 非法提权 | 利用系统漏洞绕过内核校验,篡改进程 UID 或直接进入内核态 | 内核溢出漏洞、SUID 程序逻辑漏洞(如缓冲区溢出) |

Linux 常见提权方式对比清单

✅ 合法提权(系统设计的正规通道)

| 提权方式 | 底层原理 | 典型场景 | 安全特点 |

|---|---|---|---|

sudo |

基于 /etc/sudoers 配置的权限委托,内核校验用户授权后切换进程 UID 为目标用户(通常为 root) |

普通用户安装软件(sudo apt install)、修改系统配置(sudo vim /etc/ssh/sshd_config) |

细粒度管控(可限制用户仅执行特定命令),需验证密码(或免密配置),操作可审计 |

| SUID 位程序 | 程序文件设置 s 权限位,普通用户运行时,进程有效 UID 继承程序属主 UID(若属主为 root 则获 root 权限) |

passwd 修改密码(需修改 /etc/shadow)、ping 发送 ICMP 包(需访问网络接口) |

仅授予程序运行期间的临时权限,权限范围与程序功能强绑定,滥用风险低 |

su |

切换用户身份,输入目标用户密码后,进程 UID 切换为目标用户 UID | 普通用户切换到 root(su root)、切换到其他普通用户 |

需知道目标用户密码,无细粒度权限控制,root 密码泄露风险高 |

✅ 非法提权(利用系统漏洞/配置缺陷的攻击手段)

| 提权方式 | 底层原理 | 典型漏洞/场景 | 风险特点 |

|---|---|---|---|

| 内核漏洞提权 | 利用内核代码缺陷(如缓冲区溢出、权限校验绕过),直接篡改进程 UID 或进入内核态执行特权指令 | Dirty Cow(CVE-2016-5195)、OverlayFS 漏洞(CVE-2021-3493) | 危害极大,无需依赖用户配置,影响全系统,修复需更新内核 |

| 错误配置 SUID 提权 | 管理员误给危险程序(如 bash、vim)设置 SUID 位,攻击者运行该程序获取 root 权限 |

chmod u+s /bin/bash 后,普通用户执行 bash -p 直接获 root shell |

源于人为配置失误,易被自动化工具检测,修复需移除错误 SUID 位 |

sudoers 配置不当提权 |

/etc/sudoers 配置过宽(如允许用户无密码执行任意命令),攻击者通过 sudo 直接获取 root 权限 |

user ALL=(ALL) NOPASSWD: ALL 配置,普通用户执行 sudo bash 提权 |

配置失误导致,可通过 sudo -l 查看授权,修复需收紧 sudoers 规则 |

| 计划任务(Cron)提权 | 利用可写的系统计划任务脚本,或任务执行时的权限继承,注入恶意代码获取 root 权限 | 普通用户可修改 /etc/cron.daily/ 下的脚本,任务执行时以 root 身份运行恶意代码 |

依赖计划任务权限配置,需本地或文件写入权限,修复需限制计划任务目录权限 |

| 容器逃逸提权 | 容器配置不当(如特权模式、挂载主机目录),攻击者从容器内突破隔离,获取主机 root 权限 | docker run --privileged 启动的容器,攻击者通过挂载主机 / 目录篡改主机文件 |

云原生环境高发,依赖容器引擎配置,修复需禁用特权容器、限制挂载范围 |

总结

Linux 能被提权的核心原因 是:权限模型需要在「最小权限」和「系统管理」之间找平衡,因此主动设计了提权通道 。

其底层逻辑是:

- 内核通过 UID=0 标识超级权限;

- 通过 SUID/sudo 实现权限的合法委托;

- 通过 内核态/用户态隔离 确保提权操作的安全性校验。

提权本身不是漏洞,漏洞是提权通道的「设计缺陷」或「配置不当」 ------比如错误地给危险程序设置 SUID 位、sudoers 配置过于宽松、内核存在权限校验漏洞,这些才是被黑客利用的关键。