Python MySQL防SQL注入实战:从字符串拼接的坑到参数化查询的救赎

文章目录

-

- [Python MySQL防SQL注入实战:从字符串拼接的坑到参数化查询的救赎](#Python MySQL防SQL注入实战:从字符串拼接的坑到参数化查询的救赎)

-

- 一、为什么你的Python代码可能正在"裸奔"?

- 二、参数化查询:你的数据库"防弹衣"

-

- [2.1 什么是参数化查询?](#2.1 什么是参数化查询?)

- [2.2 为什么参数化查询能防注入?](#2.2 为什么参数化查询能防注入?)

- [2.3 不同Python MySQL驱动的参数化语法](#2.3 不同Python MySQL驱动的参数化语法)

- 三、手把手实战:从危险代码到安全代码

-

- [3.1 环境准备](#3.1 环境准备)

- [3.2 反面教材:看看这些代码有多危险](#3.2 反面教材:看看这些代码有多危险)

- [3.3 正面教材:参数化查询的正确姿势](#3.3 正面教材:参数化查询的正确姿势)

- 四、进阶技巧:这些场景你处理对了吗?

-

- [4.1 动态表名和列名怎么办?](#4.1 动态表名和列名怎么办?)

- [4.2 使用ORM框架更安全](#4.2 使用ORM框架更安全)

- 五、生产环境最佳实践

-

- [5.1 完整的数据库工具类](#5.1 完整的数据库工具类)

- [5.2 安全审计和监控](#5.2 安全审计和监控)

- 六、常见问题解答

- 学习总结与进阶

- 学习交流与进阶

我刚学Python操作MySQL那会儿,为了赶项目进度,写SQL都是直接字符串拼接。直到某天凌晨3点,线上用户数据被恶意清空,我才真正理解了什么叫"SQL注入"。今天,我就带你绕过我踩过的坑,用30分钟掌握参数化查询的最佳实践。

一、为什么你的Python代码可能正在"裸奔"?

如果你还在用这样的代码操作MySQL:

python

# 危险!这是SQL注入的温床

user_id = input("请输入用户ID: ")

sql = f"SELECT * FROM users WHERE id = {user_id}"

cursor.execute(sql)或者这样:

python

# 同样危险!字符串拼接就是定时炸弹

username = request.form['username']

password = request.form['password']

sql = "SELECT * FROM users WHERE username = '" + username + "' AND password = '" + password + "'"

cursor.execute(sql)那么你的应用就像在互联网上"裸奔"。攻击者只需要输入 1 OR 1=1 或者 admin' --,就能轻松绕过验证,甚至删除整个数据库。

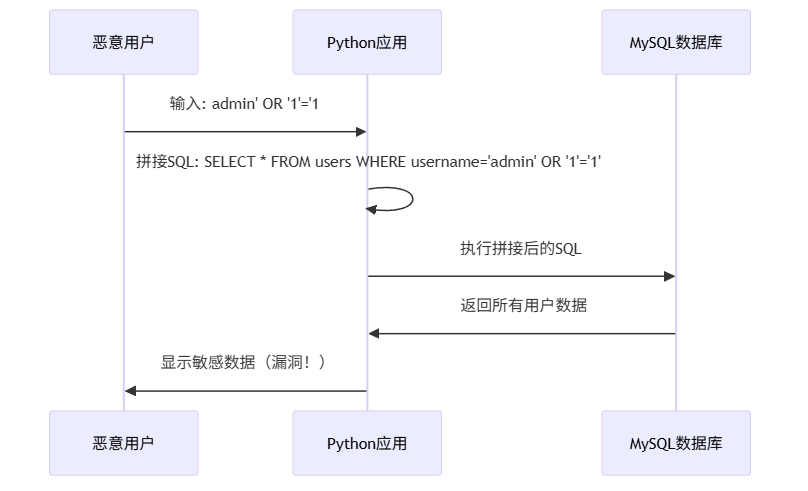

SQL注入到底是什么?

简单说,SQL注入就是攻击者通过构造特殊的输入,让程序执行非预期的SQL语句。这就像有人伪造了你的声音,骗过了门禁系统。

让我分享一个真实案例:2019年,某电商平台因为一个简单的SQL注入漏洞,导致10万用户数据泄露。攻击者只是在搜索框输入了这样一段代码:

text

' UNION SELECT username, password FROM users --结果整个用户表被拖走。而问题的根源,就是开发人员使用了字符串拼接来构造SQL。

二、参数化查询:你的数据库"防弹衣"

2.1 什么是参数化查询?

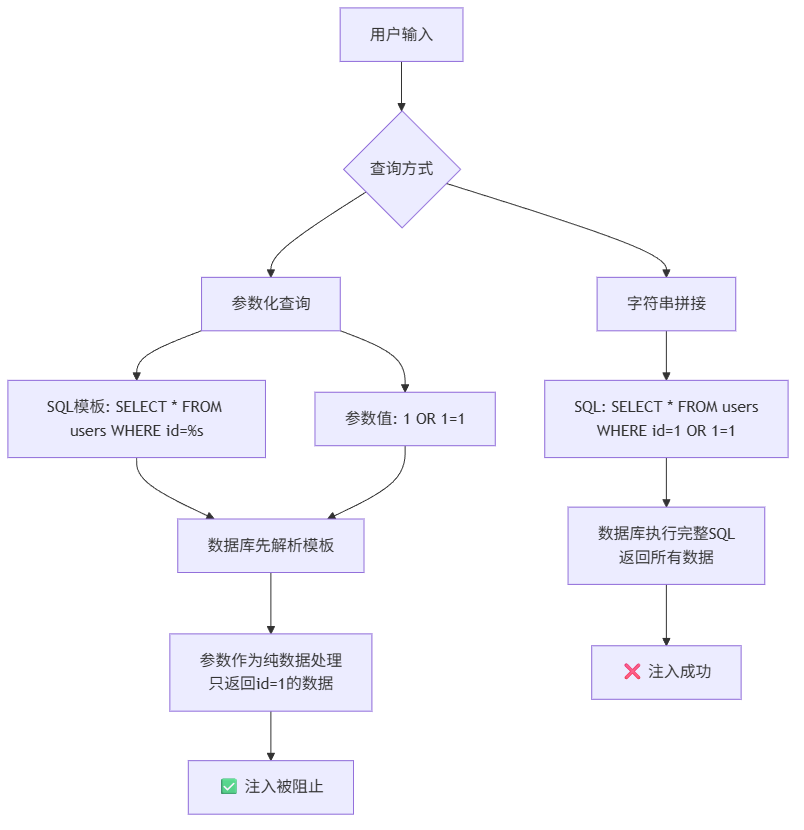

参数化查询(Parameterized Query)就是把SQL语句和参数分开处理的技术。SQL语句中需要动态变化的部分用占位符(%s 或 ?)表示,参数值单独传递。

python

# 安全!参数化查询的正确姿势

sql = "SELECT * FROM users WHERE id = %s"

cursor.execute(sql, (user_id,)) # 参数单独传递2.2 为什么参数化查询能防注入?

原理很简单:SQL语句和参数数据在传输到数据库时是分开的。数据库先收到SQL模板,知道这是一个查询语句,然后才收到参数值。即使参数值中包含SQL代码,数据库也不会把它当作SQL指令执行。

2.3 不同Python MySQL驱动的参数化语法

这里有个小坑要注意:不同驱动库的占位符不一样!

| 驱动库 | 占位符 | 示例 | 特点 |

|---|---|---|---|

| pymysql | %s |

cursor.execute("... WHERE id=%s", (value,)) |

最常用,注意是%s不是? |

| mysql-connector-python | %s |

同上 | Oracle官方驱动 |

| MySQLdb | %s |

同上 | 老牌驱动,Python2时代常用 |

| SQLite3 | ? |

cursor.execute("... WHERE id=?", (value,)) |

SQLite使用问号 |

| psycopg2 (PostgreSQL) | %s |

同pymysql | PostgreSQL专用 |

重要提示 :pymysql的 %s 是占位符,不是字符串格式化!很多人第一次用会写成 f"... WHERE id={value}",这就又回到字符串拼接的老路了。

三、手把手实战:从危险代码到安全代码

3.1 环境准备

首先确保你安装了必要的库:

bash

# 安装pymysql

pip install pymysql

# 创建测试数据库(在MySQL命令行中执行)

CREATE DATABASE IF NOT EXISTS security_demo;

USE security_demo;

CREATE TABLE users (

id INT PRIMARY KEY AUTO_INCREMENT,

username VARCHAR(50) NOT NULL,

email VARCHAR(100) NOT NULL,

created_at TIMESTAMP DEFAULT CURRENT_TIMESTAMP

);

INSERT INTO users (username, email) VALUES

('alice', 'alice@example.com'),

('bob', 'bob@example.com'),

('charlie', 'charlie@example.com');3.2 反面教材:看看这些代码有多危险

python

import pymysql

from getpass import getpass

def dangerous_login():

"""危险!字符串拼接的登录验证"""

db = pymysql.connect(

host='localhost',

user='root',

password=getpass('输入MySQL密码: '),

database='security_demo',

charset='utf8mb4'

)

cursor = db.cursor()

# 模拟用户输入(攻击者可能输入的内容)

username = "admin' -- " # -- 是SQL注释,后面的条件被忽略

password = "anything" # 密码随便输

# 🚨 危险代码:字符串拼接

sql = f"SELECT * FROM users WHERE username='{username}' AND password='{password}'"

print(f"执行的SQL: {sql}")

cursor.execute(sql)

result = cursor.fetchone()

if result:

print("✅ 登录成功(实际上被注入了!)")

else:

print("❌ 登录失败")

cursor.close()

db.close()

if __name__ == "__main__":

dangerous_login()运行这个代码,你会发现即使用户名密码都不对,也能"登录成功"。因为实际执行的SQL是:

sql

SELECT * FROM users WHERE username='admin' -- ' AND password='anything'-- 后面的内容被注释掉了,所以只检查用户名是否为'admin'。

3.3 正面教材:参数化查询的正确姿势

python

import pymysql

from getpass import getpass

def safe_login():

"""安全!参数化查询的登录验证"""

db = pymysql.connect(

host='localhost',

user='root',

password=getpass('输入MySQL密码: '),

database='security_demo',

charset='utf8mb4'

)

cursor = db.cursor()

# 同样的恶意输入

username = "admin' -- "

password = "anything"

# ✅ 安全代码:参数化查询

sql = "SELECT * FROM users WHERE username=%s AND password=%s"

print(f"SQL模板: {sql}")

print(f"参数值: username={username}, password={password}")

try:

cursor.execute(sql, (username, password))

result = cursor.fetchone()

if result:

print("✅ 登录成功")

else:

print("❌ 登录失败(这才是正常的!)")

except Exception as e:

print(f"执行出错: {e}")

cursor.close()

db.close()

def safe_user_query():

"""各种查询场景的参数化示例"""

db = pymysql.connect(

host='localhost',

user='root',

password=getpass('输入MySQL密码: '),

database='security_demo',

charset='utf8mb4'

)

cursor = db.cursor()

print("\n=== 场景1:精确查询 ===")

user_id = 1

cursor.execute("SELECT * FROM users WHERE id = %s", (user_id,))

print(f"查询ID={user_id}的用户: {cursor.fetchone()}")

print("\n=== 场景2:LIKE模糊查询 ===")

search_key = "ali"

# LIKE查询也需要参数化!

cursor.execute("SELECT * FROM users WHERE username LIKE %s", (f"%{search_key}%",))

print(f"搜索包含'{search_key}'的用户: {cursor.fetchall()}")

print("\n=== 场景3:IN查询多个值 ===")

ids = [1, 2, 3]

# IN查询需要特殊处理:构建占位符字符串

placeholders = ', '.join(['%s'] * len(ids))

cursor.execute(f"SELECT * FROM users WHERE id IN ({placeholders})", ids)

print(f"查询ID在{ids}的用户: {cursor.fetchall()}")

print("\n=== 场景4:插入数据 ===")

new_user = ('david', 'david@example.com')

cursor.execute(

"INSERT INTO users (username, email) VALUES (%s, %s)",

new_user

)

db.commit()

print(f"插入用户: {new_user}")

print("\n=== 场景5:批量插入 ===")

users = [

('eve', 'eve@example.com'),

('frank', 'frank@example.com'),

('grace', 'grace@example.com')

]

cursor.executemany(

"INSERT INTO users (username, email) VALUES (%s, %s)",

users

)

db.commit()

print(f"批量插入{len(users)}个用户")

cursor.close()

db.close()

if __name__ == "__main__":

safe_login()

safe_user_query()四、进阶技巧:这些场景你处理对了吗?

4.1 动态表名和列名怎么办?

有时候我们需要动态指定表名或列名,但这些不能使用参数化占位符。怎么办?

python

def safe_dynamic_query():

"""动态表名/列名的安全处理"""

db = pymysql.connect(...) # 连接代码省略

cursor = db.cursor()

# ❌ 错误做法:表名用占位符(会报错)

# cursor.execute("SELECT * FROM %s WHERE id = %s", ('users', 1))

# ✅ 正确做法1:白名单验证

table_whitelist = ['users', 'products', 'orders']

table_name = 'users' # 来自用户输入

if table_name not in table_whitelist:

raise ValueError(f"非法表名: {table_name}")

cursor.execute(f"SELECT COUNT(*) FROM {table_name}")

print(f"表{table_name}的记录数: {cursor.fetchone()[0]}")

# ✅ 正确做法2:引用标识符(MySQL使用反引号)

column_name = 'username' # 来自用户输入

# 验证列名是否合法(只包含字母、数字、下划线)

if not column_name.replace('_', '').isalnum():

raise ValueError(f"非法列名: {column_name}")

cursor.execute(f"SELECT `{column_name}` FROM users LIMIT 3")

print(f"列{column_name}的前3个值: {[row[0] for row in cursor.fetchall()]}")

cursor.close()

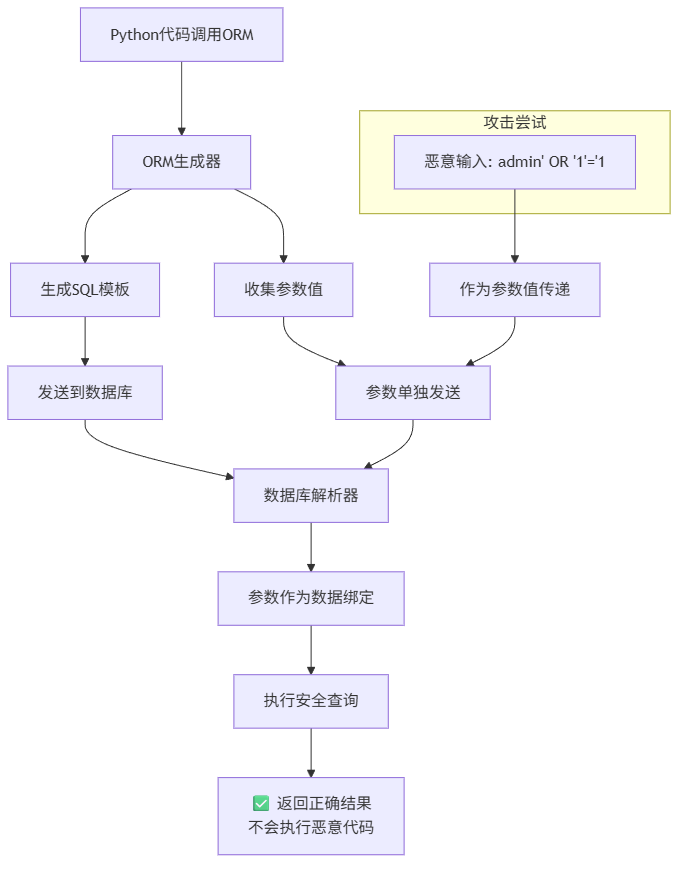

db.close()4.2 使用ORM框架更安全

ORM(对象关系映射)框架如SQLAlchemy天生就使用参数化查询,是更安全的选择。

python

from sqlalchemy import create_engine, Column, Integer, String

from sqlalchemy.ext.declarative import declarative_base

from sqlalchemy.orm import sessionmaker

# 创建ORM模型

Base = declarative_base()

class User(Base):

__tablename__ = 'users'

id = Column(Integer, primary_key=True)

username = Column(String(50))

email = Column(String(100))

# 创建数据库连接

engine = create_engine('mysql+pymysql://root:password@localhost/security_demo')

Session = sessionmaker(bind=engine)

session = Session()

# 查询示例 - SQLAlchemy自动使用参数化

# 即使有恶意输入,也会被安全处理

malicious_input = "admin' OR '1'='1"

users = session.query(User).filter(User.username == malicious_input).all()

print(f"查询结果数量: {len(users)}") # 应该是0,除非真的有用户叫这个

# 插入示例

new_user = User(username='safe_user', email='safe@example.com')

session.add(new_user)

session.commit()

session.close()

五、生产环境最佳实践

5.1 完整的数据库工具类

在实际项目中,我会这样封装数据库操作:

python

import pymysql

import logging

from contextlib import contextmanager

from typing import Any, List, Optional, Tuple

class DatabaseManager:

"""数据库管理类 - 生产环境推荐"""

def __init__(self, host: str, user: str, password: str,

database: str, charset: str = 'utf8mb4'):

self.config = {

'host': host,

'user': user,

'password': password,

'database': database,

'charset': charset,

'cursorclass': pymysql.cursors.DictCursor # 返回字典格式

}

self.logger = logging.getLogger(__name__)

@contextmanager

def get_cursor(self):

"""上下文管理器,自动处理连接和游标"""

conn = None

cursor = None

try:

conn = pymysql.connect(**self.config)

cursor = conn.cursor()

yield cursor

conn.commit()

except Exception as e:

if conn:

conn.rollback()

self.logger.error(f"数据库操作失败: {e}")

raise

finally:

if cursor:

cursor.close()

if conn:

conn.close()

def query_one(self, sql: str, params: Optional[Tuple] = None) -> Optional[dict]:

"""查询单条记录"""

with self.get_cursor() as cursor:

cursor.execute(sql, params or ())

return cursor.fetchone()

def query_all(self, sql: str, params: Optional[Tuple] = None) -> List[dict]:

"""查询所有记录"""

with self.get_cursor() as cursor:

cursor.execute(sql, params or ())

return cursor.fetchall()

def execute(self, sql: str, params: Optional[Tuple] = None) -> int:

"""执行更新操作,返回影响行数"""

with self.get_cursor() as cursor:

cursor.execute(sql, params or ())

return cursor.rowcount

def execute_many(self, sql: str, params_list: List[Tuple]) -> int:

"""批量执行"""

with self.get_cursor() as cursor:

cursor.executemany(sql, params_list)

return cursor.rowcount

# 使用示例

if __name__ == "__main__":

# 配置日志

logging.basicConfig(level=logging.INFO)

# 创建数据库管理器

db = DatabaseManager(

host='localhost',

user='root',

password='your_password', # 生产环境应从环境变量读取

database='security_demo'

)

# 安全查询

user_id = 1

user = db.query_one("SELECT * FROM users WHERE id = %s", (user_id,))

print(f"用户{user_id}: {user}")

# 安全插入

new_id = db.execute(

"INSERT INTO users (username, email) VALUES (%s, %s)",

('security_user', 'security@example.com')

)

print(f"插入成功,影响行数: {new_id}")5.2 安全审计和监控

在生产环境中,除了使用参数化查询,还需要:

- 最小权限原则:数据库用户只授予必要权限

- 输入验证:在应用层验证数据格式

- 日志记录:记录所有数据库操作

- 定期扫描:使用SQL注入扫描工具

python

# 输入验证示例

def validate_user_input(input_str: str, max_length: int = 100) -> bool:

"""验证用户输入"""

if not input_str:

return False

if len(input_str) > max_length:

return False

# 检查是否包含危险字符(根据业务需求调整)

dangerous_patterns = ["--", ";", "/*", "*/", "xp_"]

for pattern in dangerous_patterns:

if pattern in input_str.upper():

return False

return True

# 使用验证

user_input = input("请输入用户名: ")

if not validate_user_input(user_input):

print("输入不合法")

else:

# 安全的参数化查询

db.query_one("SELECT * FROM users WHERE username = %s", (user_input,))六、常见问题解答

Q1:参数化查询会影响性能吗?

A:几乎不会。现代数据库对参数化查询有很好的优化,而且能利用查询缓存。第一次执行时需要解析SQL模板,后续相同模板的查询会更快。

Q2:所有SQL都需要参数化吗?

A:是的,只要包含用户输入或外部数据,就应该使用参数化。静态SQL(如 SELECT * FROM config)可以不参数化,但养成习惯总是好的。

Q3:为什么我的参数化查询还是出错了?

A:常见错误:

- 忘记逗号:

(user_id,)不是(user_id) - 占位符错误:pymysql用

%s,不是? - 参数类型不匹配:确保传递正确的Python类型

Q4:如何调试参数化查询?

A:可以这样查看实际执行的SQL:

python

import pymysql

# 启用调试

pymysql.install_as_MySQLdb()

# 或者在连接时设置

conn = pymysql.connect(

# ... 其他参数

init_command='SET SESSION sql_mode="STRICT_ALL_TABLES"'

)学习总结与进阶

今天我们一起走过了从危险的字符串拼接,到安全的参数化查询的完整路径。记住这个核心原则:永远不要相信用户输入,永远使用参数化查询。

让我总结一下关键点:

- ✅ 参数化查询是防SQL注入的最有效手段

- ✅ pymysql使用

%s作为占位符 - ✅ 动态表名/列名用白名单验证,不要用占位符

- ✅ ORM框架(如SQLAlchemy)天生安全,推荐使用

- ✅ 生产环境要结合输入验证、最小权限等安全措施

我刚开始学的时候,总觉得参数化查询麻烦,不如字符串拼接直接。但经历过一次线上事故后,我才明白:安全不是可选项,而是必选项。多写几个占位符,可能就避免了一次数据泄露。

学习交流与进阶

恭喜你掌握了Python MySQL防SQL注入的核心技能!但这只是数据库安全的第一道防线。

欢迎在评论区分享:

- 你在项目中遇到过SQL注入问题吗?是怎么解决的?

- 运行今天的示例代码时,遇到了什么报错?

- 对于参数化查询,你还有什么疑惑?

我会认真阅读每一条留言,并为初学者提供针对性的解答。记住,安全无小事,每一个细节都值得认真对待。

推荐学习资源:

- OWASP SQL Injection Prevention Cheat Sheet - 权威的SQL注入防护指南

- pymysql官方文档 - 最权威的pymysql学习资料

- SQLAlchemy官方教程 - 学习ORM框架的最佳起点

下篇预告:

下一篇将分享《Python MySQL性能优化实战》,带你掌握从慢查询到秒级响应,手把手教你搞定索引、分页与慢查询分析。

最后的小建议: 学编程就像学游泳,看再多教程不如跳进水里扑腾几下。今天学到的参数化查询,立刻在你当前的项目中用起来吧!哪怕只是改一个查询,也是向安全迈出了一大步。

动手任务: 检查你现有的Python项目,找到所有直接拼接字符串的SQL语句,把它们改成参数化查询。完成后,在评论区打个卡,分享你修改了多少处潜在的安全风险!