📖 前言:构建数据驱动时代的坚实基石

在数字经济蓬勃发展的今天,数据已成为企业的核心竞争力。据统计,2024年全球数据总量将达到175ZB,而数据库系统的可靠性和性能直接影响着:

- 🛒 电商平台每秒钟处理的数百万交易

- 💳 金融系统确保资金流动的绝对安全

- 🏥 医疗健康守护患者生命数据

- 📱 社交媒体承载数十亿用户的实时互动

然而,单点故障、性能瓶颈、数据丢失等问题时刻威胁着业务的连续性。一次数据库宕机可能导致:

- 平均每分钟损失 5,600 - 9,000(根据行业不同)

- 客户信任度下降 30%

- 品牌声誉受损难以量化

本文是作者在金融、电商、物联网等行业的多年实战经验总结,将为您呈现一套完整的、经过生产环境验证的数据库高可用解决方案。我们不只提供配置命令,更分享:

- 🎯 架构设计的核心思想

- ⚠️ 实际踩过的坑与解决方案

- 📊 性能优化的量化指标

- 🔮 未来技术发展趋势

无论您是:

- 👨💻 开发者:希望深入理解数据库工作原理

- 👩💼 架构师:正在规划新系统的技术选型

- 🛠️ DBA:寻求解决实际运维难题

- 👨🎓 技术爱好者:渴望掌握企业级数据库架构

本文都将为您提供从理论到实践的完整指导。

📊 数据库架构演进与选型策略

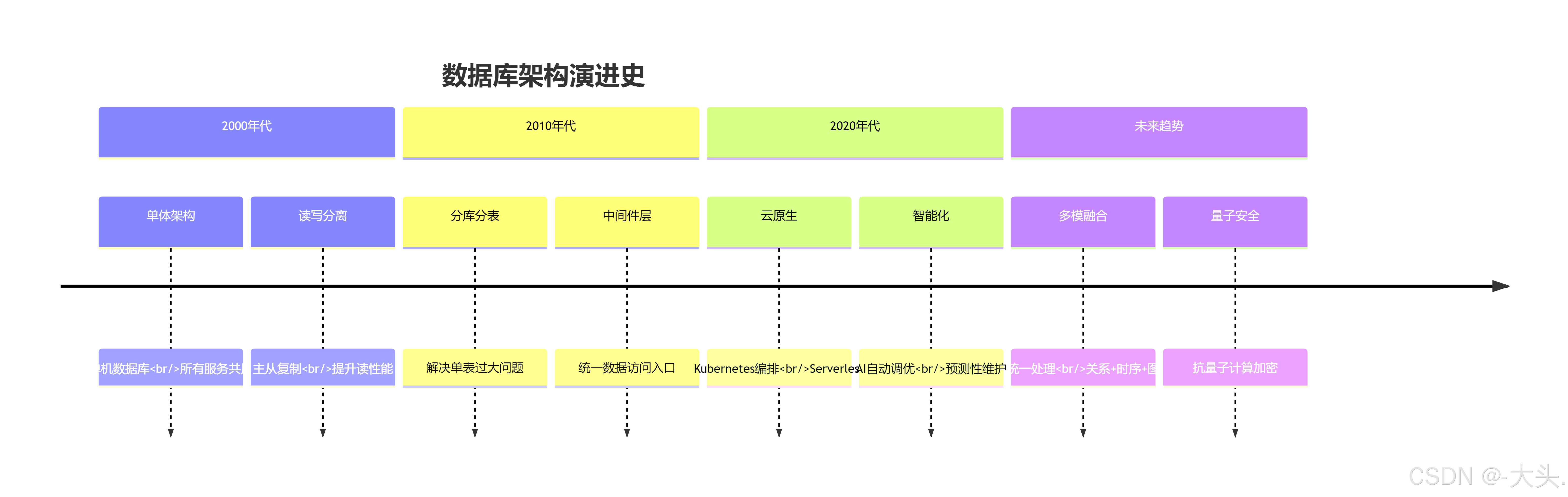

🕰️ 架构演进历程

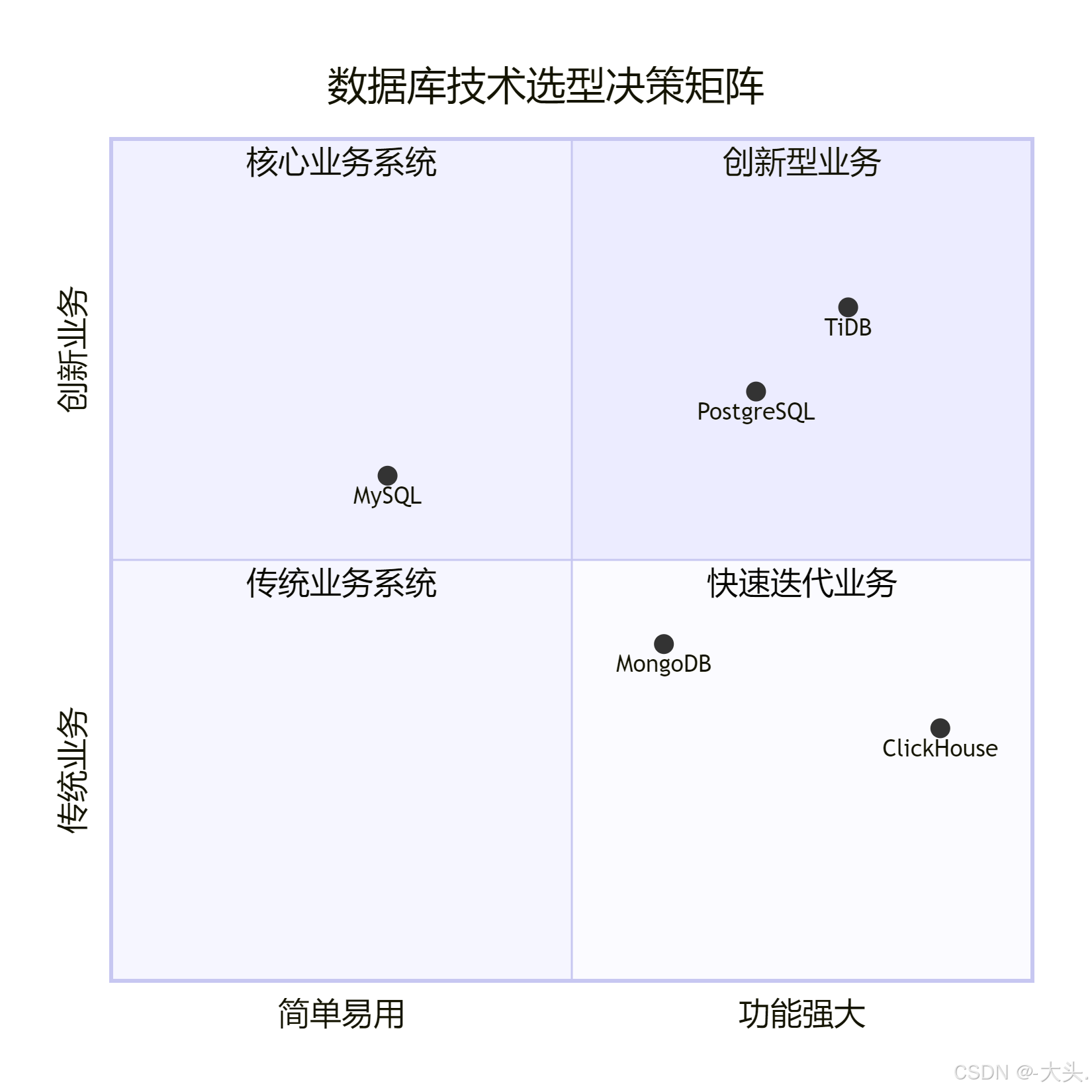

🎯 技术选型决策矩阵

| 考虑因素 | MySQL (InnoDB) | PostgreSQL | 新型数据库(CockroachDB) |

|---|---|---|---|

| 事务一致性 | ACID,Repeatable Read | ACID,Serializable | ACID,Serializable |

| 读写性能 | 读优化,简单查询快 | 复杂查询强,写性能好 | 分布式读写均衡 |

| 扩展方式 | 主从复制,分库分表 | 逻辑复制,分区表 | 自动分片,弹性扩展 |

| 数据规模 | 单表<5亿行最佳 | 单表<10亿行 | PB级,无限扩展 |

| 地理分布 | 需要第三方工具 | 逻辑复制+外部工具 | 内置多区域部署 |

| 生态工具 | 非常丰富,成熟 | 生态完善,快速增长 | 生态较新,快速发展 |

| 运维复杂度 | 简单到中等 | 中等 | 简单(托管服务) |

| 典型场景 | Web应用,OLTP | 复杂分析,GIS,ERP | 全球部署,快速扩张业务 |

📈 业务场景匹配建议

🔒 安全性增强配置(补全之前缺失)

MySQL 安全加固

1. SSL/TLS 加密连接

ini

# my.cnf 配置

[mysqld]

ssl-ca = /etc/mysql/ca.pem

ssl-cert = /etc/mysql/server-cert.pem

ssl-key = /etc/mysql/server-key.pem

require_secure_transport = ON # 8.0+版本

tls_version = TLSv1.2,TLSv1.3

# 创建SSL用户

CREATE USER 'secure_app'@'%'

REQUIRE SSL

WITH MAX_QUERIES_PER_HOUR 1000

PASSWORD EXPIRE INTERVAL 90 DAY;

# 验证SSL连接

SHOW SESSION STATUS LIKE 'Ssl_cipher';2. 审计日志配置

ini

# MySQL Enterprise Audit 或 MariaDB Audit

[mysqld]

plugin-load-add = server_audit.so

server_audit_logging = ON

server_audit_events = CONNECT,QUERY,TABLE

server_audit_file_path = /var/log/mysql/audit.log

server_audit_file_rotate_size = 100000000

server_audit_file_rotations = 103. 密码策略与加密

sql

-- 安装密码验证插件

INSTALL COMPONENT 'file://component_validate_password';

-- 设置密码策略

SET GLOBAL validate_password.policy = STRONG;

SET GLOBAL validate_password.length = 12;

SET GLOBAL validate_password.mixed_case_count = 2;

SET GLOBAL validate_password.number_count = 2;

SET GLOBAL validate_password.special_char_count = 1;

-- 启用密码历史

SET GLOBAL password_history = 6;

SET GLOBAL password_reuse_interval = 365;PostgreSQL 安全加固

1. 网络层安全

yaml

# postgresql.conf

listen_addresses = 'localhost,10.0.1.100' # 限制监听IP

password_encryption = scram-sha-256

ssl = on

ssl_cert_file = '/etc/postgresql/ssl/server.crt'

ssl_key_file = '/etc/postgresql/ssl/server.key'

ssl_ca_file = '/etc/postgresql/ssl/ca.crt'

ssl_min_protocol_version = 'TLSv1.2'

ssl_ciphers = 'HIGH:!aNULL:!MD5'2. 细粒度访问控制

sql

-- pg_hba.conf 示例配置

# TYPE DATABASE USER ADDRESS METHOD OPTIONS

# 管理员本地访问

local all postgres peer map=adminmap

# 应用用户加密访问

hostssl appdb appuser 10.0.1.0/24 scram-sha-256

# 复制用户限制IP

hostssl replication replicator 10.0.1.50/32 scram-sha-256

# 拒绝其他所有连接

host all all 0.0.0.0/0 reject

-- 创建角色映射

CREATE USER MAPPING FOR postgres SERVER pg_local

OPTIONS (user 'postgres', password 'secret');3. 行级安全策略

sql

-- 启用行级安全性

ALTER TABLE customers ENABLE ROW LEVEL SECURITY;

-- 创建策略:用户只能看到自己的数据

CREATE POLICY user_policy ON customers

USING (user_id = current_user_id());

-- 创建策略:经理可以看到部门数据

CREATE POLICY manager_policy ON customers

USING (

EXISTS (

SELECT 1 FROM departments d

WHERE d.manager_id = current_user_id()

AND d.id = customers.department_id

)

);🧪 版本兼容性与测试验证

版本支持矩阵

| 组件 | 推荐版本 | 最低版本 | 生命周期 |

|---|---|---|---|

| MySQL | 8.0.33+ | 5.7.35+ | 8.0支持到2026年 |

| PostgreSQL | 15.3+ | 12.0+ | 15支持到2027年 |

| ProxySQL | 2.5.0+ | 2.0.0+ | 活跃维护 |

| Patroni | 3.0.0+ | 2.1.0+ | 活跃维护 |

| etcd | 3.5.0+ | 3.4.0+ | 活跃维护 |

| HAProxy | 2.6.0+ | 2.4.0+ | LTS支持到2028年 |

完整测试验证流程

开始部署 单元测试 集成测试 故障恢复测试 性能压测 安全扫描 验收测试 生产部署 配置语法检查 连接测试 权限验证 主从同步测试 读写分离验证 故障转移测试 网络分区模拟 节点宕机测试 脑裂场景验证 基准性能测试 负载压力测试 长时间稳定性测试

自动化测试脚本示例

bash

#!/bin/bash

# test_database_ha.sh

set -e

echo "🔍 开始数据库高可用测试套件"

echo "=============================="

# 1. 基础连接测试

test_connectivity() {

echo "测试数据库连接性..."

for host in "${mysql_hosts[@]}"; do

if mysql -h $host -u test_user -p$password -e "SELECT 1" &>/dev/null; then

echo "✅ $host 连接成功"

else

echo "❌ $host 连接失败"

exit 1

fi

done

}

# 2. 复制延迟测试

test_replication_lag() {

echo -e "\n测试复制延迟..."

local max_lag=30 # 最大允许延迟30秒

for slave in "${mysql_slaves[@]}"; do

lag=$(mysql -h $slave -u repl -p$repl_password -e "SHOW SLAVE STATUS\G" |

grep "Seconds_Behind_Master" | awk '{print $2}')

if [[ $lag -lt $max_lag ]]; then

echo "✅ $slave 复制延迟: ${lag}秒"

else

echo "⚠️ $slave 复制延迟过高: ${lag}秒"

fi

done

}

# 3. 故障转移测试

test_failover() {

echo -e "\n模拟主节点故障..."

# 获取当前主节点

current_master=$(mysql -h $proxy_host -u admin -p$admin_pass -P6032 \

-e "SELECT hostname FROM stats_mysql_connection_pool WHERE hostgroup=10 AND status='ONLINE'" | tail -1)

echo "当前主节点: $current_master"

# 停止主节点MySQL服务

ssh $current_master "sudo systemctl stop mysql"

sleep 10 # 等待故障转移

# 检查新主节点

new_master=$(mysql -h $proxy_host -u admin -p$admin_pass -P6032 \

-e "SELECT hostname FROM stats_mysql_connection_pool WHERE hostgroup=10 AND status='ONLINE'" | tail -1)

if [[ $new_master != $current_master ]]; then

echo "✅ 故障转移成功: $current_master -> $new_master"

else

echo "❌ 故障转移失败"

exit 1

fi

}

# 4. 性能基准测试

run_sysbench_test() {

echo -e "\n运行SysBench性能测试..."

# OLTP读测试

sysbench oltp_read_only \

--db-driver=mysql \

--mysql-host=$proxy_host \

--mysql-port=3306 \

--mysql-user=sysbench \

--mysql-password=$sysbench_pass \

--tables=10 \

--table-size=100000 \

--threads=16 \

--time=300 \

--report-interval=10 \

prepare

sysbench oltp_read_only \

--db-driver=mysql \

--mysql-host=$proxy_host \

--mysql-port=3306 \

--mysql-user=sysbench \

--mysql-password=$sysbench_pass \

--tables=10 \

--table-size=100000 \

--threads=16 \

--time=300 \

--report-interval=10 \

run

# 清理测试数据

sysbench oltp_read_only \

--db-driver=mysql \

--mysql-host=$proxy_host \

--mysql-user=sysbench \

--mysql-password=$sysbench_pass \

cleanup

}

# 5. PostgreSQL高可用测试

test_patroni_failover() {

echo -e "\n测试Patroni集群故障转移..."

# 获取当前leader

leader=$(curl -s http://$patroni_host:8008 | jq -r '.role')

leader_host=$(curl -s http://$patroni_host:8008 | jq -r '.host')

echo "当前Leader: $leader_host ($leader)"

# 模拟leader故障

echo "模拟Leader节点重启..."

ssh $leader_host "sudo systemctl restart patroni"

sleep 15

# 检查新的leader

new_leader_host=$(curl -s http://$patroni_host:8008/leader | jq -r '.')

if [[ $new_leader_host != $leader_host ]]; then

echo "✅ Patroni故障转移成功"

echo "新的Leader: $new_leader_host"

else

echo "❌ Patroni故障转移失败"

fi

}

# 主测试流程

main() {

# 配置参数

declare -a mysql_hosts=("mysql1" "mysql2" "mysql3")

declare -a mysql_slaves=("mysql2" "mysql3")

# 执行测试

test_connectivity

test_replication_lag

test_failover

run_sysbench_test

test_patroni_failover

echo -e "\n🎉 所有测试通过!"

}

# 加载配置文件

source config.env

main☁️ 云原生与成本优化

Kubernetes 部署方案

yaml

# mysql-operator.yaml

apiVersion: mysql.oracle.com/v2

kind: InnoDBCluster

metadata:

name: mysql-production

namespace: database

spec:

secretName: mysql-root-secret

tlsUseSelfSigned: false

instances: 3

router:

instances: 2

backupProfiles:

- name: daily-full

schedule: "0 2 * * *"

backupComponents:

logs: true

storage:

persistentVolumeClaim:

claimName: mysql-backup-pvc

version: "8.0.33"

image: container-registry.oracle.com/mysql/community-server:8.0.33成本优化策略对比

| 策略 | 传统部署 | 云原生部署 | 节省比例 |

|---|---|---|---|

| 计算资源 | 固定规格预留 | 按需弹性伸缩 | 40-60% |

| 存储成本 | 本地SSD,高冗余 | 云存储分级 | 30-50% |

| 备份成本 | 磁带/专用存储 | 对象存储+生命周期 | 70% |

| 网络成本 | 专线固定费用 | 按流量计费 | 可变节省 |

| 人力成本 | 专职DBA团队 | 平台团队+SRE | 50-70% |

混合云架构示例

多云管理平面 私有云/本地 公有云区域 数据同步 逻辑复制 监控 监控 监控 监控 跨云备份 跨云备份 本地备份 本地备份 Kubernetes集群 服务网格 统一监控 备份中心 VMware + MySQL OpenStack + PostgreSQL 物理服务器集群 AWS RDS MySQL Aurora PostgreSQL Azure Database 全球应用流量

🔮 未来趋势与前沿技术

1. 智能化运维(AIOps)

python

# 基于机器学习的异常检测示例

from sklearn.ensemble import IsolationForest

import pandas as pd

import numpy as np

class DatabaseAnomalyDetector:

def __init__(self):

self.model = IsolationForest(

contamination=0.01, # 异常点比例

random_state=42

)

def train(self, metrics_data):

"""训练异常检测模型"""

features = self.extract_features(metrics_data)

self.model.fit(features)

def predict_anomaly(self, current_metrics):

"""预测当前状态是否异常"""

features = self.extract_features([current_metrics])

prediction = self.model.predict(features)

return prediction[0] == -1 # -1表示异常

def extract_features(self, data):

"""提取关键特征"""

features = []

for metrics in data:

# CPU使用率波动

cpu_variance = np.var(metrics['cpu_usage_5min'])

# 连接数趋势

conn_trend = self.calculate_trend(metrics['connections'])

# 查询延迟分布

latency_stats = [

metrics['p95_latency'],

metrics['p99_latency'],

metrics['max_latency']

]

features.append([cpu_variance, conn_trend] + latency_stats)

return np.array(features)2. Serverless 数据库架构

yaml

# serverless-postgres.yaml

apiVersion: postgresql.cnpg.io/v1

kind: Cluster

metadata:

name: serverless-pg

spec:

instances: 1 # 最小实例数

enableSuperuserAccess: false

postgresql:

parameters:

shared_buffers: auto

work_mem: auto

autoScaling:

minInstances: 1

maxInstances: 10

targetCPUUtilizationPercentage: 70

targetMemoryUtilizationPercentage: 80

resources:

requests:

cpu: "100m"

memory: "256Mi"

limits:

cpu: "2000m" # 可突发到2核

memory: "4Gi"

storage:

size: 20Gi

storageClass: gp3

resizeIncrement: 10Gi3. 量子安全加密

sql

-- PostgreSQL 量子安全加密示例

-- 使用 NIST 后量子密码算法

-- 创建支持量子安全的扩展

CREATE EXTENSION IF NOT EXISTS pgcrypto;

-- 使用CRYSTALS-Kyber算法加密

CREATE OR REPLACE FUNCTION quantum_encrypt(

plaintext TEXT,

public_key BYTEA

) RETURNS BYTEA AS $$

DECLARE

encrypted BYTEA;

BEGIN

-- 使用后量子算法加密

encrypted = pgp_pub_encrypt(

plaintext,

public_key,

'cipher-algo=aes256',

'compress-algo=2',

'sess-key=kyber1024' -- 量子安全密钥交换

);

RETURN encrypted;

END;

$$ LANGUAGE plpgsql SECURITY DEFINER;

-- 密钥轮换策略

CREATE TABLE encryption_keys (

id SERIAL PRIMARY KEY,

key_type VARCHAR(20) CHECK (key_type IN ('pre-quantum', 'post-quantum')),

public_key BYTEA NOT NULL,

private_key_enc BYTEA, -- 加密存储的私钥

created_at TIMESTAMP DEFAULT NOW(),

expires_at TIMESTAMP,

is_active BOOLEAN DEFAULT TRUE

);

-- 自动密钥轮换策略

CREATE OR REPLACE FUNCTION rotate_encryption_keys()

RETURNS TRIGGER AS $$

BEGIN

-- 每月1号自动生成新的量子安全密钥

IF EXTRACT(DAY FROM NOW()) = 1 THEN

INSERT INTO encryption_keys

(key_type, public_key, expires_at)

VALUES (

'post-quantum',

generate_quantum_public_key(),

NOW() + INTERVAL '90 days'

);

-- 标记旧密钥为不活跃

UPDATE encryption_keys

SET is_active = FALSE

WHERE expires_at < NOW() - INTERVAL '7 days';

END IF;

RETURN NULL;

END;

$$ LANGUAGE plpgsql;🎯 完美部署检查清单

部署前检查

- 硬件资源确认(CPU/内存/磁盘/网络)

- 操作系统版本兼容性验证

- 端口和防火墙规则配置

- SSL证书生成和部署

- 监控告警通道测试

- 备份存储空间确认

部署中验证

- 所有服务成功启动

- 主从复制状态正常

- 读写分离功能验证

- 故障转移测试通过

- 性能基准测试达标

- 安全扫描无高风险漏洞

部署后监控

- 实时监控仪表板配置

- 关键指标告警阈值设置

- 日志收集和分析系统

- 定期健康检查脚本

- 备份恢复演练计划

- 性能趋势分析基线

📚 终极总结与行动指南

核心原则回顾

- 设计为先:架构设计决定了系统的上限

- 简单有效:避免过度设计,够用就好

- 监控驱动:没有监控的系统如同盲人开车

- 安全贯穿:安全不是功能,是基础属性

- 成本意识:每一分资源都要发挥最大价值

技术决策框架

小于1TB 1TB-10TB 大于10TB 读多写少 写多读少 读写均衡 99.9% 99.99% 99.999% 业务需求分析 数据规模评估 传统主从架构 分库分表/分区 分布式数据库 读写比例 读写分离+缓存 写优化架构 平衡型架构 可用性要求 主从+手动切换 自动故障转移 多活数据中心

💎 最后的话:

数据库架构师的道路充满挑战,但也充满机遇。每一次性能调优的突破,每一次故障的成功处理,每一次架构的创新设计,都在为数字世界的稳定运行贡献力量。愿本文成为您技术旅程中的得力助手,助您在数据的世界里游刃有余,构建坚不可摧的数字基石!