STIX和TAXII是一对由结构化威胁信息表达式 和可信自动化指标交换 组成的黄金搭档,共同构成了现代网络威胁情报(CTI)标准化、结构化、自动化交换的基石。

让我用一个类比来定义它们的核心关系:

STIX 是威胁情报的 "标准化语言和写作格式" (好比制定了一份全球统一的"病历"或"案情报告"模板)。

TAXII 是威胁情报的 "标准化传输协议与服务框架" (好比建立了一个在情报机构间安全传递这些"报告"的专用"邮局系统")。

它们共同解决了威胁情报领域最根本的痛点:孤岛化、非结构化、无法自动化处理。

下面进行系统性解析。

一、STIX:结构化威胁信息表达式

1. 核心定位与目标

STIX是一种结构化语言 ,用于以一致、机器可读的方式描述网络威胁信息。其目标是让不同组织生成的威胁情报能够被彼此无歧义地理解、关联和自动化处理。

2. 核心思想:对象与关系

STIX 2.x(当前主流版本)采用基于 SDOs 和 SROs 的模型。

-

STIX Domain Objects :描述威胁情报的核心概念实体。共有18种标准对象,例如:

SDO类型 描述 类比 Attack-Pattern攻击者使用的战术、技术和过程(TTPs) 犯罪分子的"作案手法" Campaign由共同属性关联的一系列攻击活动 一次有组织的"犯罪行动" Course-of-Action应对攻击的建议措施 "安全建议"或"药方" Identity个人、组织、团体等身份 "受害者"或"攻击者"身份 Indicator可观测到的恶意模式(IP、哈希、域名) "犯罪现场留下的指纹" Malware恶意代码或软件 "作案工具" Threat-Actor具有意图和能力的个人或团体 "犯罪嫌疑人" Vulnerability软件缺陷 "门上的坏锁" Report包含上述对象的集合报告 完整的"案情分析报告" -

STIX Relationship Objects :描述SDOs之间的关联关系 。例如:

MalwareusesAttack-Pattern;IndicatorindicatesCampaign。

3. STIX如何工作:一个攻击案例的结构化描述

假设"APT29组织使用鱼叉式钓鱼邮件传播Drovorub恶意软件,利用了CVE-2021-12345漏洞"。

在STIX 2.1中,这会转化为一组互相关联的JSON对象:

// 1. 定义攻击组织 (Threat-Actor)

{

"type": "threat-actor",

"id": "threat-actor--12345678",

"name": "APT29",

"goals": ["espionage"]

}

// 2. 定义恶意软件 (Malware)

{

"type": "malware",

"id": "malware--abcdefgh",

"name": "Drovorub",

"is_family": true

}

// 3. 定义攻击模式 (Attack-Pattern) - 鱼叉式钓鱼

{

"type": "attack-pattern",

"id": "attack-pattern--ijklmnop",

"name": "Spearphishing Attachment",

"external_references": [{"source_name": "mitre-attack", "external_id": "T1566.001"}]

}

// 4. 定义漏洞 (Vulnerability)

{

"type": "vulnerability",

"id": "vulnerability--qrstuvwx",

"name": "CVE-2021-12345"

}

// 5. 定义关系 (Relationships)

[

{

"type": "relationship",

"id": "relationship--11111111",

"relationship_type": "uses",

"source_ref": "threat-actor--12345678", // APT29

"target_ref": "attack-pattern--ijklmnop" // 使用了鱼叉式钓鱼

},

{

"type": "relationship",

"relationship_type": "uses",

"source_ref": "threat-actor--12345678",

"target_ref": "malware--abcdefgh" // 使用了Drovorub

},

{

"type": "relationship",

"relationship_type": "targets",

"source_ref": "malware--abcdefgh",

"target_ref": "vulnerability--qrstuvwx" // 利用了CVE-2021-12345

}

]关键优势 :STIX不仅列出了"碎片化指标"(如一个恶意IP),更构建了一张 "威胁图谱" ,揭示了攻击者、工具、手法、目标之间的完整逻辑链,极大提升了情报的可操作性和预测价值。

二、TAXII:可信自动化指标交换

1. 核心定位与目标

TAXII定义了 "如何" 在组织间通过API交换STIX格式的威胁情报。它是一个基于HTTP 的应用层协议,通常使用RESTful设计,数据格式为JSON。

2. 核心服务模式

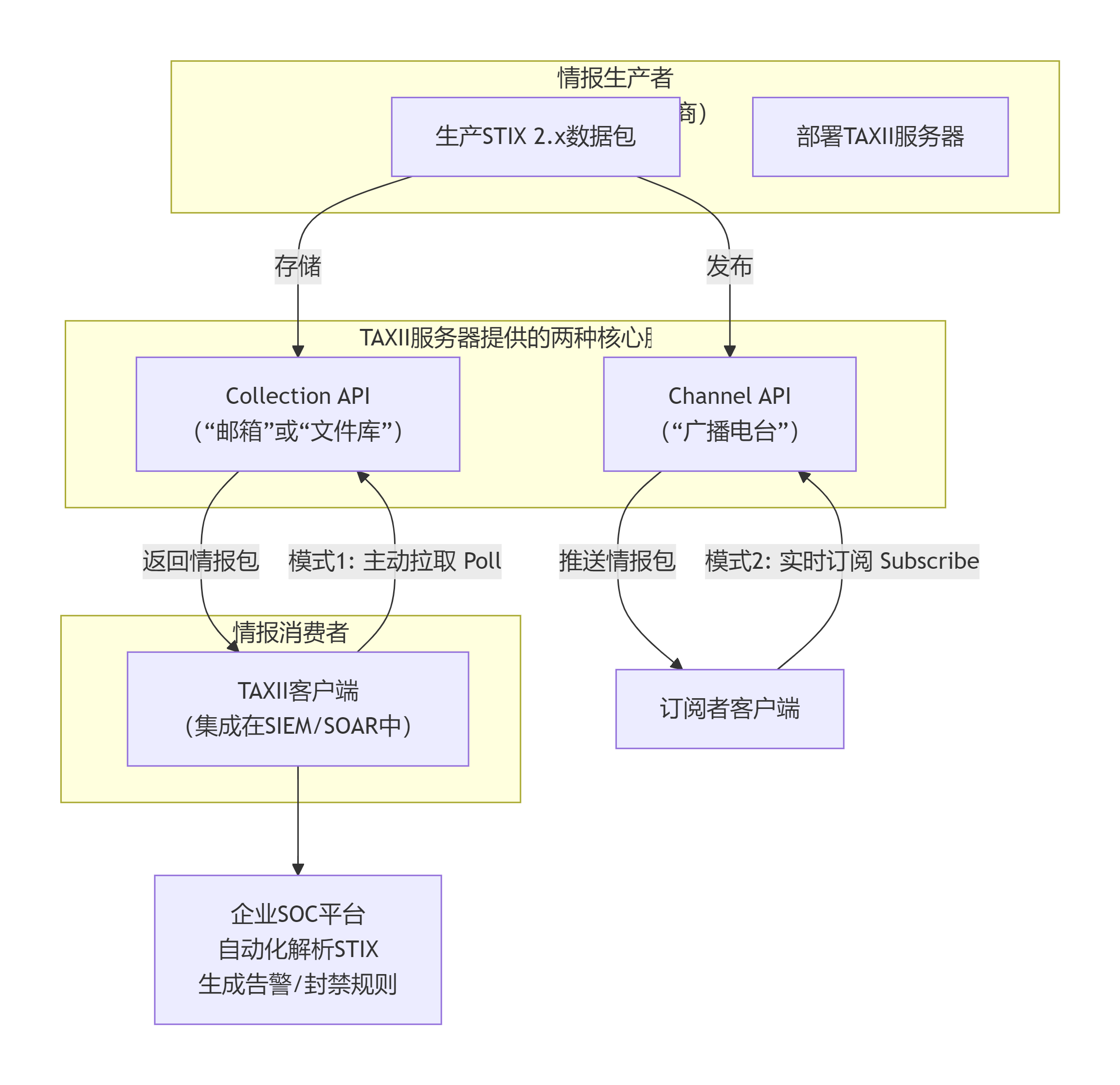

TAXII 2.x(与STIX 2.x配套)主要提供两种服务模式,适应不同的情报共享场景:

模式一:Collection(集合)

-

概念 :一个存储和管理STIX对象的容器,好比一个"情报邮箱"或"文件目录"。

-

交互方式 :消费者通过

GET /collections/{id}/objects/等API 主动拉取情报。 -

适用场景:定期更新、按需获取的共享,如每日IoC(失陷指标)订阅服务。

模式二:Channel(通道)

-

概念 :一个基于 发布/订阅 模型的实时数据流。

-

交互方式 :消费者订阅 一个通道,当有新情报时,服务器会主动推送(通常通过长连接或Webhook)。

-

适用场景:需要实时告警的紧急威胁情报(如0day漏洞利用情报)。

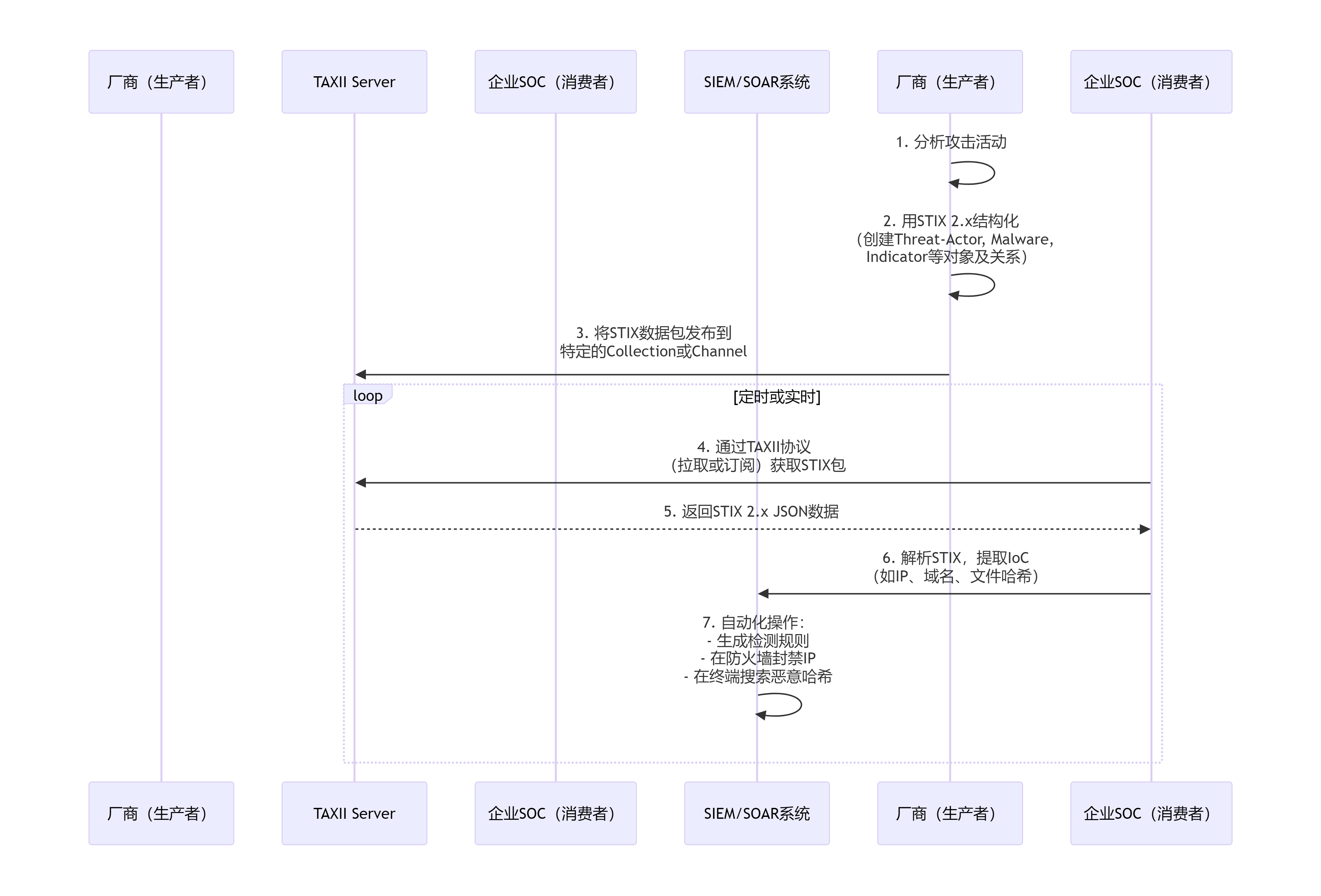

3. TAXII工作流程

-

服务发现 :客户端访问TAXII服务器的根URL,获取可用的

API Roots(服务入口)。 -

获取资源列表 :列出所有可用的

Collections或Channels。 -

交互:

-

拉取模式:从

Collection中获取STIX对象。 -

订阅模式:连接到

Channel,等待STIX对象推送。

-

-

身份验证与授权:通常通过HTTP Basic Auth、Token(如OAuth 2.0)或客户端证书实现,确保只有授权用户能访问特定情报。

三、STIX/TAXII的联合工作流

下图展示了一个从情报生产到消费的完整闭环,清晰地揭示了STIX和TAXII在其中扮演的角色与协同关系:

价值体现 :企业SOC自动化获取并解析STIX情报包,从中提取Indicator对象(如恶意IP 185.xx.xx.xx),并自动在防火墙生成一条封锁规则。整个过程无需人工解读PDF报告或复制粘贴。

四、商业价值与实际应用

-

打破信息孤岛:实现跨组织、跨行业(如金融、能源、政府)的威胁情报高效共享。

-

提升安全运营自动化水平 :使SIEM、SOAR、防火墙、IDS等安全产品能直接消费标准化情报,实现从"感知"到"响应"的秒级自动化闭环。

-

增强态势感知与威胁狩猎:STIX构建的威胁图谱能帮助分析师快速理解攻击全貌,进行深度关联分析和前瞻性狩猎。

-

满足合规要求:越来越多的法规和标准(如NIST CSF、GDPR)建议或要求使用结构化信息共享来管理网络安全风险。

典型用例:

-

ISAC/ISAO:行业信息共享与分析中心使用STIX/TAXII在成员间共享威胁情报。

-

威胁情报平台:如MISP、Anomali ThreatStream、EclecticIQ平台都支持STIX/TAXII的导入/导出。

-

商业威胁情报订阅:Recorded Future、Mandiant等厂商通过TAXII服务向客户推送情报。

五、挑战与发展趋势

挑战:

-

实施复杂性:STIX数据模型较为复杂,需要安全团队具备一定的数据建模能力。

-

数据质量与过时:输入垃圾,输出垃圾。共享的情报质量参差不齐,且IoC可能很快失效。

-

隐私与法律风险:共享可能包含敏感信息(如内部IP),需谨慎处理。

趋势:

-

与ATT&CK框架深度融合 :STIX中的

Attack-Pattern对象普遍引用MITRE ATT&CK ID(如T1059.003),使战术技术描述高度标准化。 -

STIX Shifter等工具出现:帮助将各种原生日志格式(如 Splunk, QRadar 查询结果)快速转换为STIX对象,降低了使用门槛。

-

向更广泛的安全编排延伸 :STIX不仅用于描述"发生了什么"(威胁情报),也开始用于描述"该做什么"(

Course-of-Action),与SOAR的联动更加紧密。

总结

STIX/TAXII共同为网络安全领域提供了一套 "说同一种语言,用同一种方式寄送" 的基础设施。它们将威胁情报从非结构化的文本艺术 ,转变为结构化的数据科学,是驱动现代协同防御和自动化响应的核心引擎。对于任何有志于构建成熟安全运营体系的组织而言,理解并开始尝试集成STIX/TAXII,已成为一项必要的能力。