前言

Docker 容器技术的普及改变了软件交付的方式,而网络作为容器化应用交互的基础设施,其重要性不言而喻。Docker 提供了多种网络驱动,以适应不同的应用场景。本文将深入剖析 Docker 的核心网络模式,包括 Bridge(桥接模式)、Host(主机模式)、Container(容器模式)以及 None(无网络模式),并结合实际操作案例,详细解读每一个网络配置环节及其背后的技术原理。

一、Docker Bridge 网络模式详解

1.1 Bridge 网络工作原理

Docker 的 Bridge 网络模式是容器创建时的默认设置,其底层依托于 Linux 内核的 Linux Bridge 技术。在网络术语中,网桥(Bridge)是一种工作在数据链路层(OSI 模型第二层)的设备,用于转发不同网段之间的流量。在 Docker 的架构中,docker0 是一个虚拟的软件网桥,它在宿主机内核中运行。

当 Docker 服务启动时,会自动在宿主机上创建一个名为 docker0 的虚拟网桥。后续创建的每一个连接到默认 Bridge 网络的容器,都会被分配一对虚拟网卡(veth pair)。这对虚拟网卡如同两端连接的网线,一端置于容器的独立的 Network Namespace(网络命名空间)中,通常命名为 eth0;另一端则连接在宿主机的 docker0 网桥上,通常以 veth 开头。通过这种方式,docker0 起到了虚拟交换机的作用,实现了同一网桥下容器间的二层通信,同时也提供了容器与未连接该网桥容器及外部网络之间的隔离环境。

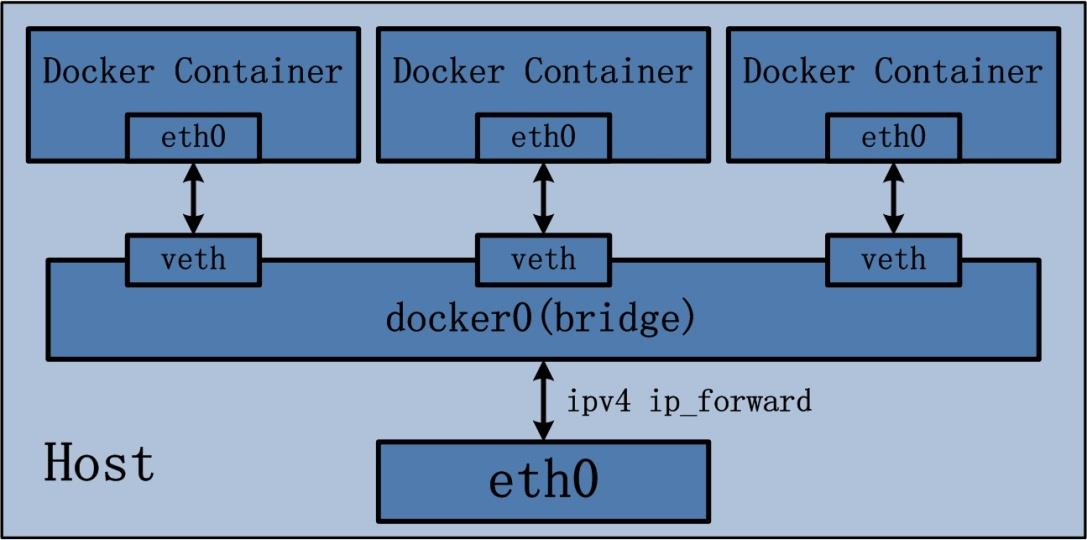

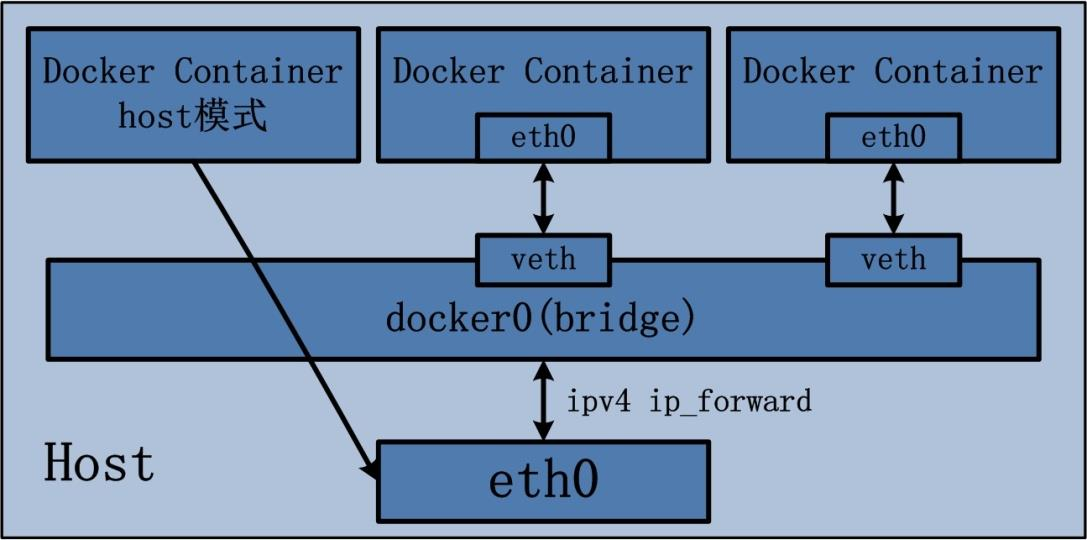

下图展示了 Docker Container 的 Bridge 桥接模式架构:

从架构图中可以看出,宿主机通过物理网卡 eth0 连接外部网络,而内部通过 docker0 网桥连接多个容器(Container A 和 Container B)。容器之间的数据交换通过 docker0 进行,而容器访问外部网络则需要经过 NAT(网络地址转换)。默认情况下,若在创建容器时未通过 --network 参数指定网络类型,容器将自动加入 Docker 默认的单机桥接网络(即名称为 bridge 的网络)。这种模式有效地在单机环境下构建了一个独立的内部局域网。

1.2 默认 Bridge 网络实操与容器间通信

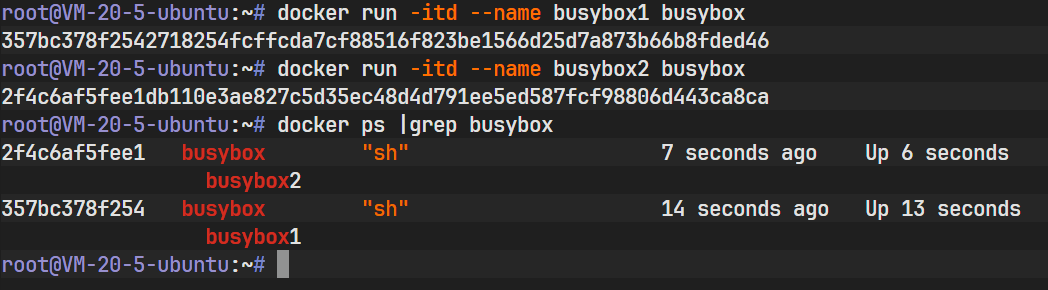

为了验证 Bridge 网络的通信机制,首先创建两个基于 busybox 镜像的容器。BusyBox 是一个集成了许多常用 Linux 命令和工具的软件,非常适合用于网络测试。

执行以下命令创建名为 busybox1 的容器:

bash

docker run -itd --name busybox1 busybox随后执行相同的逻辑创建 busybox2(此处假设已创建,下图展示了容器创建后的状态)。

上图显示容器 ID 被成功返回,表明容器 busybox1 已在后台成功启动。此时,容器默认连接到了 docker0 网桥。

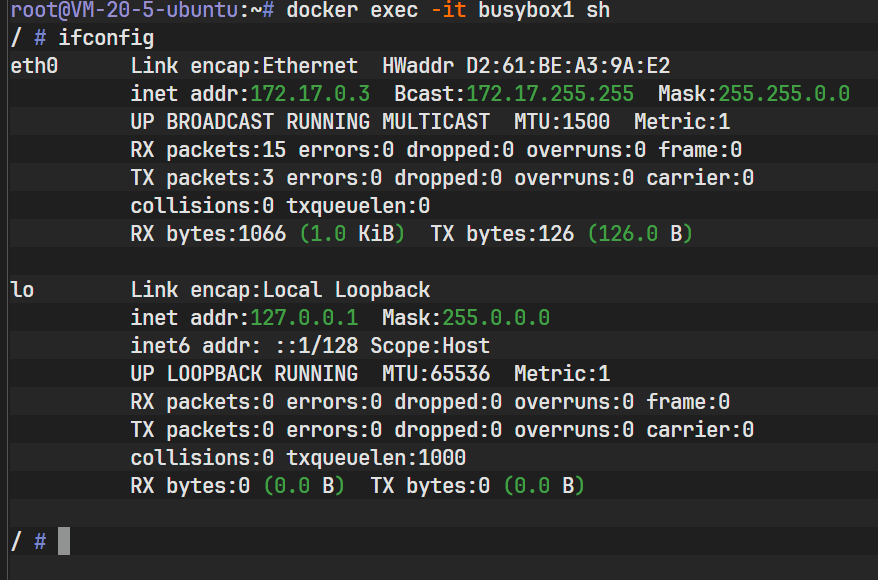

为了探究容器内部的网络配置,需要通过 docker exec 命令进入容器内部。首先进入 busybox1:

bash

docker exec -it busybox1 sh在容器内部执行 ifconfig 命令查看网络接口信息:

bash

ifconfig执行结果如下图所示:

图中显示,busybox1 的 eth0 网卡被分配了 IP 地址 172.17.0.2。这证实了 Docker IPAM(IP 地址管理)组件已经从默认的 172.17.0.0/16 网段中分配了一个地址给该容器。

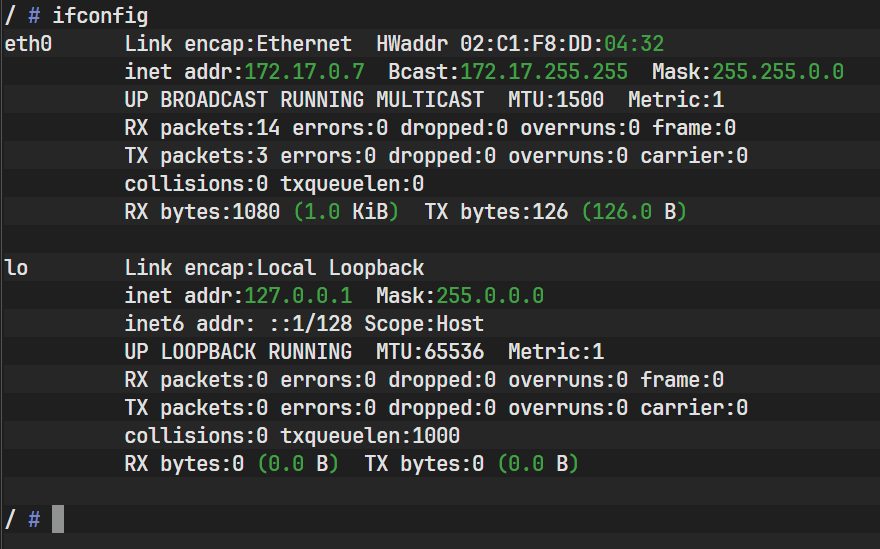

接着,打开另一个终端窗口,进入第二个容器 busybox2 并查看其 IP 地址:

观察上图可知,第二个容器获得的 IP 地址为 172.17.0.3(注:具体 IP 取决于启动顺序,图中示例需结合实际情况,假设此处演示环境为连续分配)。此时,两个容器处于同一网段,理论上可以通过 TCP/IP 协议栈直接通信。

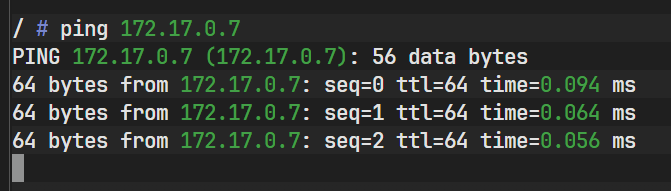

在 busybox1 容器内部,尝试向 busybox2 的 IP 地址发起 ICMP 请求(Ping):

bash

ping 172.17.0.7(注:此处案例中假设目标 IP 为 172.17.0.7,实际操作中应替换为 busybox2 的实际 IP)

上图展示了 Ping 命令的输出结果,可以看到数据包能够正常发送和接收,延迟(time)显示数值,丢包率(packet loss)为 0%。这证明了在默认 Bridge 网络下,容器间通过 IP 地址可以实现互通。

1.3 自定义桥接网络与隔离性

Docker 默认的 bridge 网络虽然方便,但存在局限性(如不支持自动 DNS 解析,隔离性较差)。生产环境中,通常建议创建自定义网桥以实现更精细的网络隔离和管理。

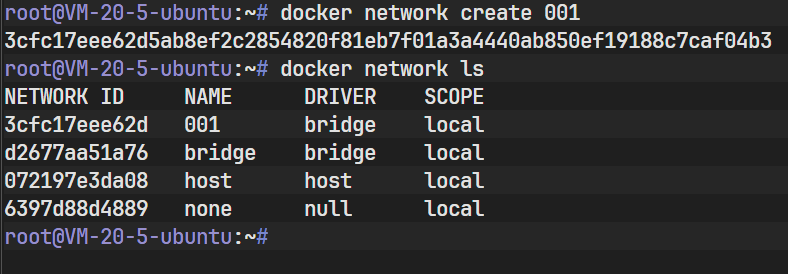

创建一个名为 001 的自定义桥接网络:

bash

docker network create 001

上图返回了一串长哈希值,代表网络创建成功。自定义网络本质上是在宿主机上创建了另一个虚拟网桥(通常命名为 br-<hash>),与默认的 docker0 相互隔离。

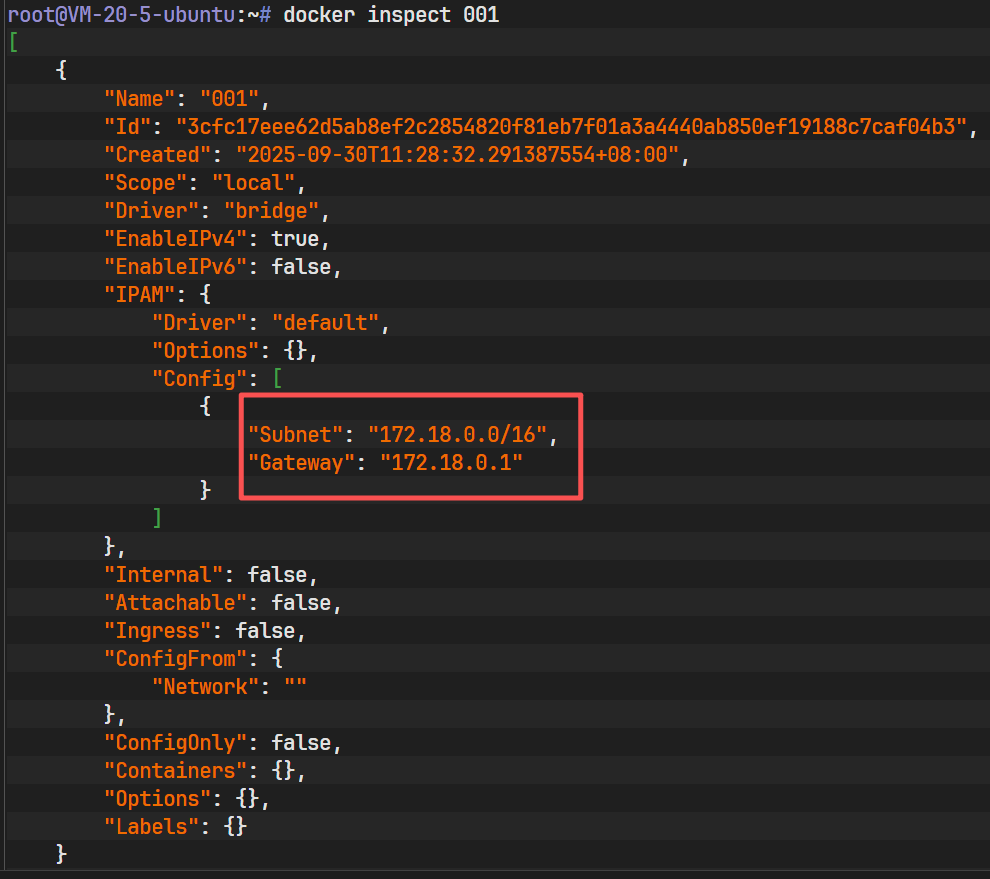

查看该网络的详细元数据:

bash

docker inspect 001

docker inspect 的输出(如图所示)包含了网络的子网配置(Subnet)、网关(Gateway)以及当前连接的容器列表(Containers)。此时列表为空,因为尚未有容器加入。

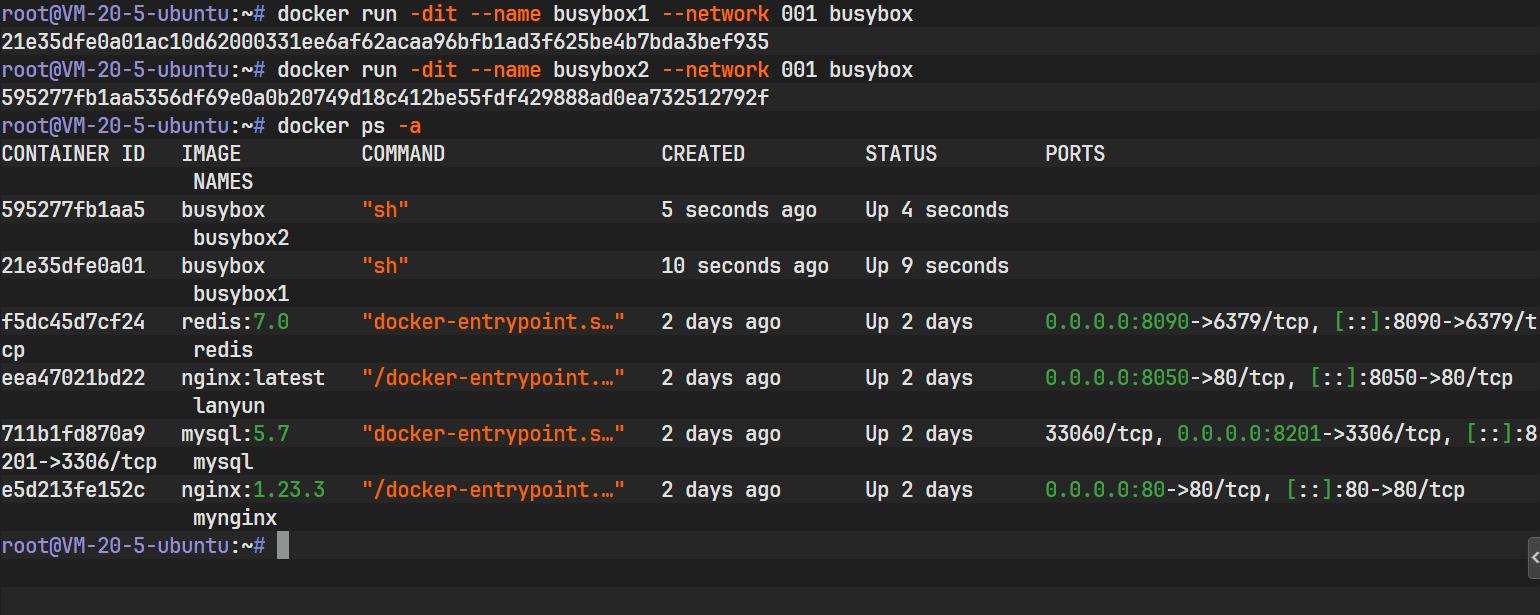

接下来,创建一个容器并明确指定加入 001 网络:

bash

docker run -dit --name busybox1 --network 001 busybox(注:如果之前已存在名为 busybox1 的容器,需先删除或更名,此处演示为新建场景)

上图显示容器创建成功。

再次检查 001 网络的信息,验证容器是否加入:

bash

docker inspect 001

此时,Containers 字段下出现了刚才创建的容器信息,包括其 ID、IPv4 地址等,表明该容器已成功接入自定义网桥。

进入容器内部进行网络验证:

bash

docker exec -it busybox1 sh

ifconfig

如上图所示,容器获得了一个属于自定义网络网段的 IP 地址。

同时,可以尝试在同一网络下创建第二个容器并进行通信测试:

上图展示了容器间的连通性测试,结果表明处于同一自定义 Bridge 网络下的容器通信正常。

1.4 Docker DNS 解析服务

在容器化架构中,IP 地址通常是动态分配的,直接依赖 IP 进行通信会导致维护困难。Docker 提供了内嵌的 DNS 服务器(Embedded DNS Server)。在自定义桥接网络中,Docker 允许通过容器名称(Container Name)或别名直接进行通信,DNS 服务会自动解析容器名到对应的动态 IP 地址。值得注意的是,默认的 bridge 网络不支持此 DNS 解析功能 ,只能通过 IP 通信或传统的 --link(已废弃)方式。

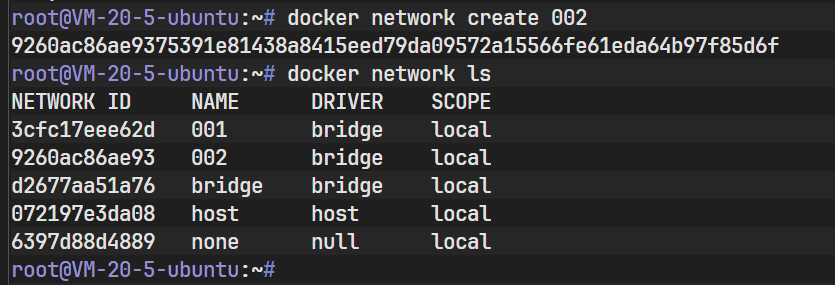

为了验证 DNS 解析功能,首先创建一个新的自定义网络 002:

bash

docker network create 002

上图确认网络 002 创建完成。

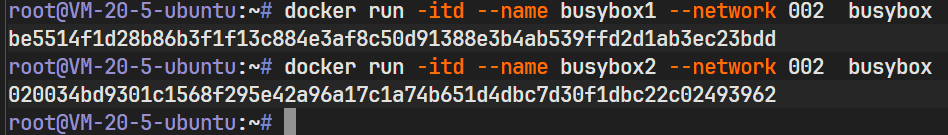

在该网络下创建两个容器,busybox1 和 busybox2:

bash

docker run -itd --name busybox1 --network 002 busybox

# 假设此时也创建了 busybox2

创建操作返回容器 ID,表示启动成功。

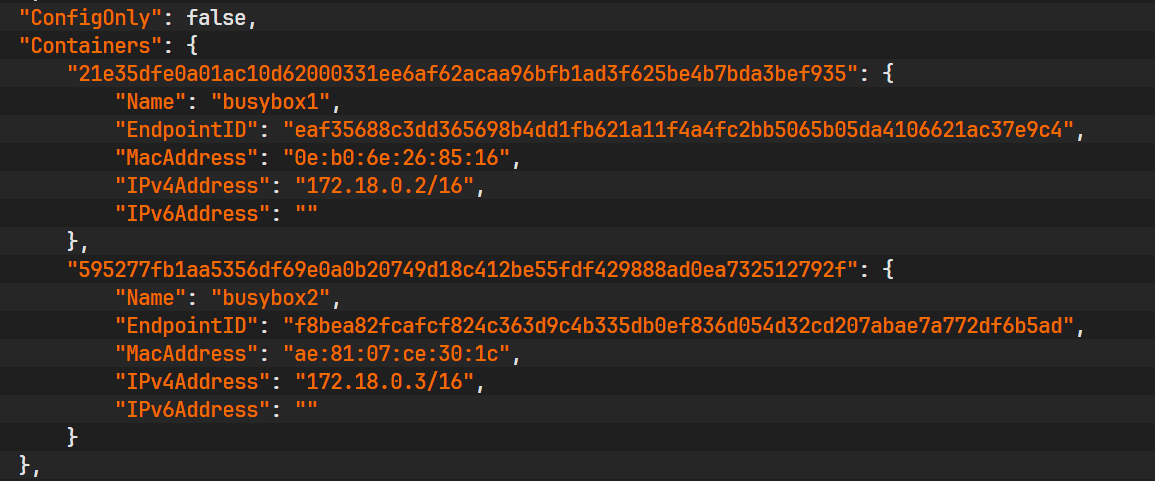

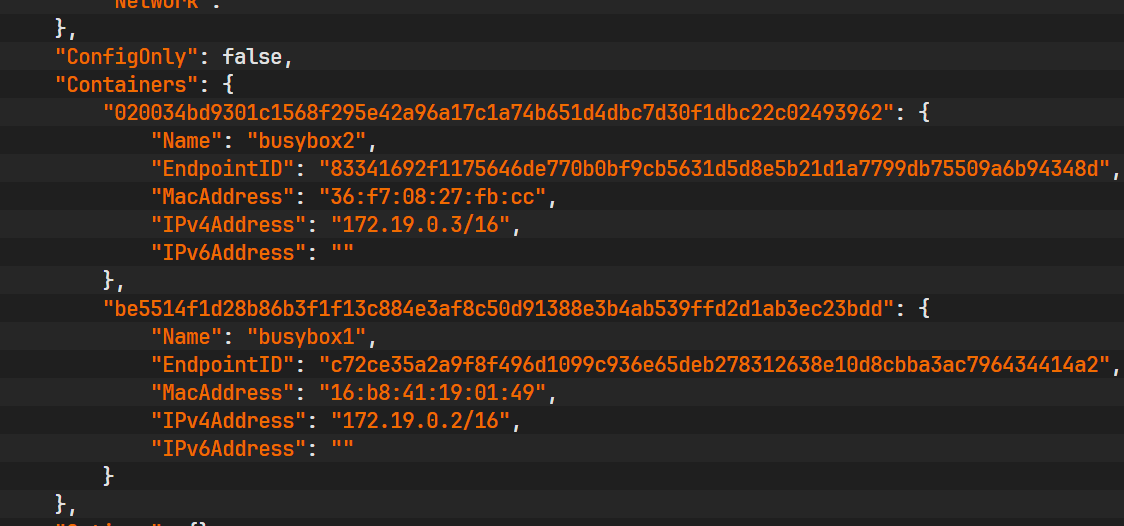

通过 docker inspect 确认网络成员:

bash

docker inspect 002

上图清晰地展示了 002 网络中包含了两个容器,并列出了它们各自的 IP 地址。

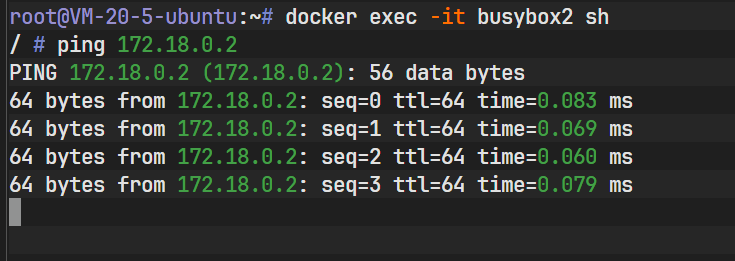

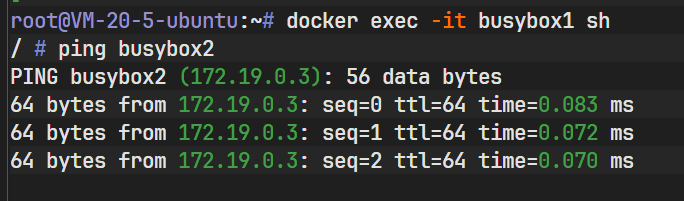

现在进入 busybox1 容器,尝试使用域名(容器名)busybox2 进行 Ping 操作:

bash

docker exec -it busybox1 sh

ping busybox2

上图中的 Ping 结果显示,ping busybox2 自动解析到了 busybox2 的实际 IP 地址,并成功收到了响应。这证明了自定义 Bridge 网络下的 Docker DNS 服务正在正常工作,极大地简化了服务发现的配置。

1.5 端口暴露与流量转发

容器在 Bridge 模式下,其网络与宿主机是隔离的。外部网络无法直接通过容器的私有 IP 访问容器内的服务。为了实现外部访问,必须进行端口转发(Port Forwarding) 。Docker 通过在宿主机的 iptables 中配置 DNAT(目标地址转换)规则,将宿主机的端口流量转发到容器的端口。

Docker 提供了两种端口暴露参数:

-P(大写) : 随机端口映射。Docker 会在宿主机的临时端口范围(通常是 32768-60999)内随机选择一个端口,映射到容器内通过EXPOSE指令声明的所有端口。使用docker port命令可以查看具体的映射关系。-p(小写) : 指定端口映射。格式为-p <hostPort>:<containerPort>。这允许精确控制宿主机的哪个端口映射到容器的哪个端口。

端口转发示意:

如果容器内运行着 Web 服务监听 80 端口,且配置了 -p 8088:80,那么任何发送到宿主机 IP 地址 8088 端口的 TCP 流量,都会被 Docker 代理转发到该容器的 80 端口。

实操演示:

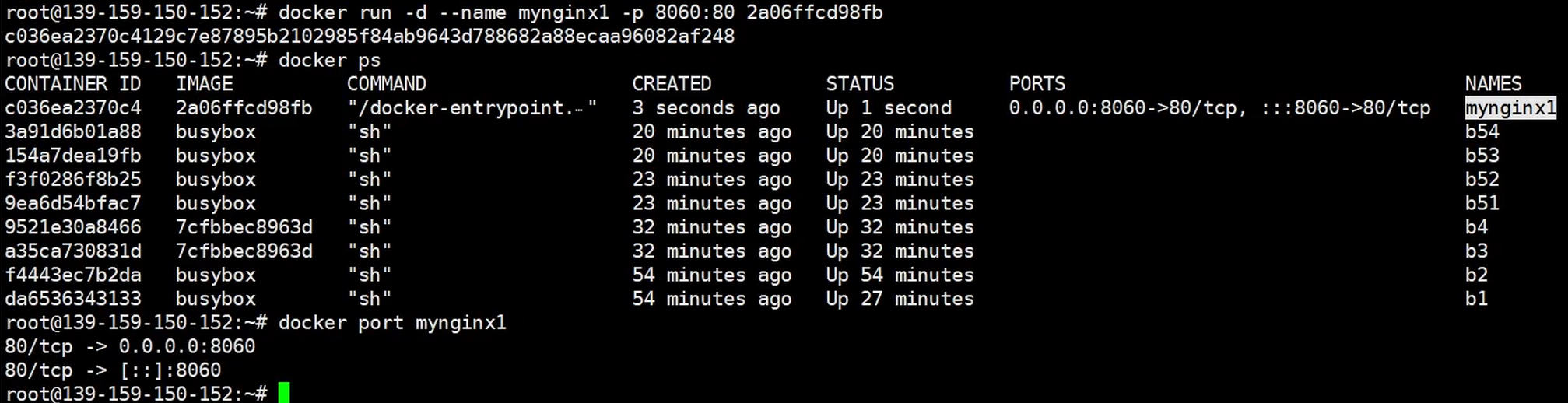

启动一个 Nginx 容器,将宿主机的 8060 端口映射到容器的 80 端口:

bash

docker run -d -p 8060:80 --name nginx-web nginx启动后,通过浏览器或 curl 访问宿主机的 8060 端口:

上图展示了浏览器成功访问到 Nginx 的欢迎页面。这意味着流量成功从宿主机的 8060 端口穿透到了容器内部的 80 端口,验证了端口转发机制的有效性。

二、Docker Host 网络模式详解

2.1 Host 模式原理

Host 网络模式是一种特殊的网络配置,通过 --network=host 参数启用。在 Host 模式下,容器不会拥有独立的 Network Namespace。这意味着容器不会获得虚拟的网卡、IP 地址或路由表,而是直接与宿主机共用同一个 Network Namespace。

从网络角度看,容器就像是运行在宿主机上的一个普通进程。容器直接监听宿主机的网络接口,因此容器内部看到的 IP 地址即为宿主机的 IP 地址,容器绑定的端口也直接占用宿主机的端口。

Host 模式架构图:

上图形象地展示了 Host 模式的特点:容器没有自己的网络栈(没有单独的 eth0),直接依附于宿主机的网络环境。这种模式去除了 NAT 转换和虚拟网桥的开销,因此网络性能最高,但也带来了端口冲突的风险(例如,不能在同一宿主机上以 Host 模式运行两个监听 80 端口的容器)以及安全隔离性的降低。

2.2 Host 模式实操对比

为了对比 Bridge 和 Host 模式的区别,分别创建两个容器。

第一个容器使用默认 Bridge 网络:

bash

docker run -d --name busybox-bridge --network bridge busybox top第二个容器使用 Host 网络:

bash

docker run -d --name busybox-host --network host busybox top查看 Bridge 网络容器的网络信息:

上图显示,Bridge 模式下的容器拥有自己的 IP 地址(如 172.17.0.x),这是一个虚拟的内网地址。

查看 Host 网络容器的网络信息:

(注:此处复用上图位置进行说明,实际操作中应看到不同的输出)

在 Host 模式容器中执行 ifconfig,会看到与宿主机完全一致的网络接口信息(如真实的物理网卡 eth0、wlan0 等),并没有独立的 docker0 子网地址。这证实了容器确实共享了宿主机的网络栈。

三、Docker Container 网络模式详解

3.1 Container 模式原理

Container 网络模式(在某些文档中称为 "Other Container" 模式)是一种高级网络模式。在这种模式下,新创建的容器不会创建自己的 Network Namespace,也不会共享宿主机的 Network Namespace,而是直接共享另一个已存在容器的 Network Namespace。

这意味着两个容器将共享 IP 地址、端口范围和 MAC 地址。它们之间的通信可以通过 localhost 高效进行,就像同一个机器上的两个进程一样。但在文件系统、进程列表等其他方面,两个容器依然是相互隔离的。

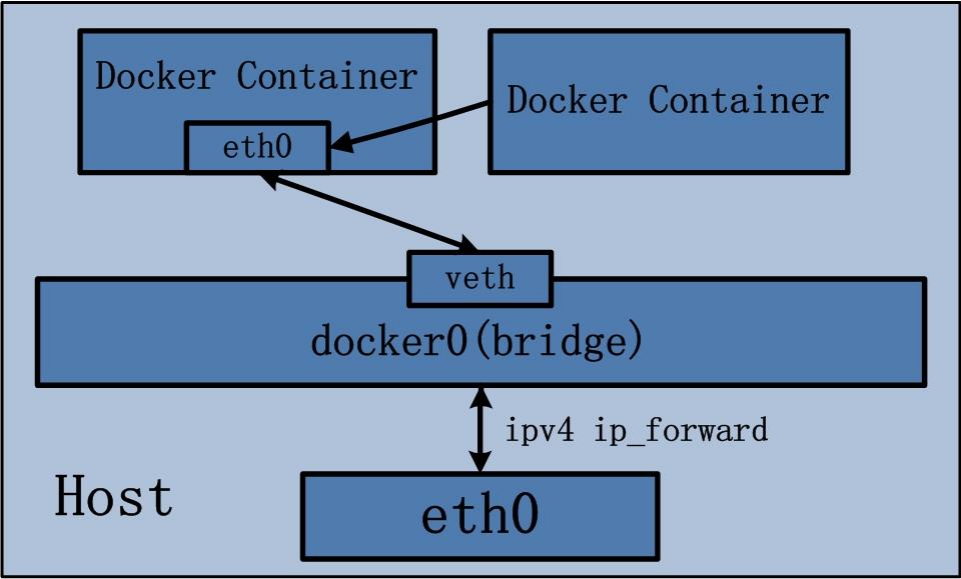

Container 模式架构图:

如图所示,新建的容器直接"挂载"到了目标容器的网络空间中。这种模式是 Kubernetes 中 Pod(多容器共享网络)概念的底层实现基础。实现逻辑分为两步:

- 查找目标容器(Other Container)的网络 Namespace。

- 将新容器的网络 Namespace 指向目标容器的 Namespace。

3.2 Container 模式实操与依赖性分析

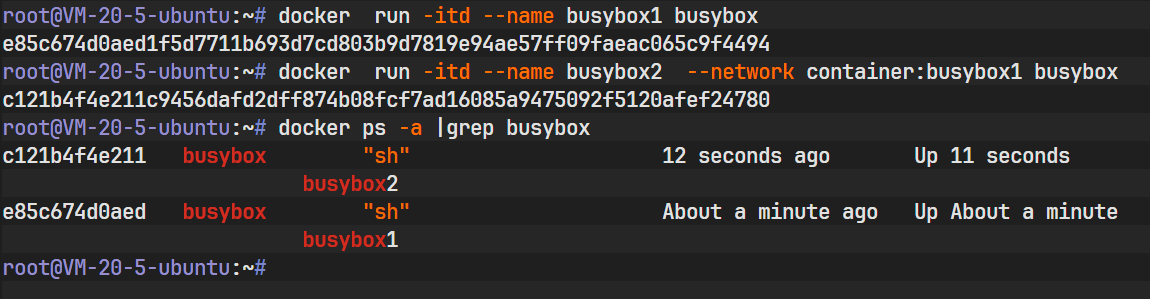

首先创建一个基础容器 busybox1,它将使用默认的 Bridge 网络:

bash

docker run -itd --name busybox1 busybox接着,创建第二个容器 busybox2,并使用 --network container:busybox1 参数,指定其共享 busybox1 的网络:

bash

docker run -itd --name busybox2 --network container:busybox1 busybox

上图显示两个容器均已成功启动。

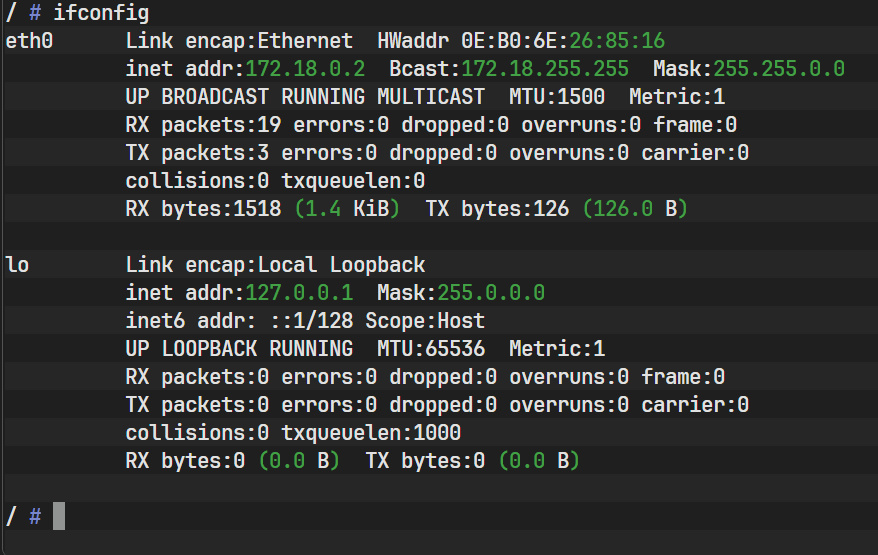

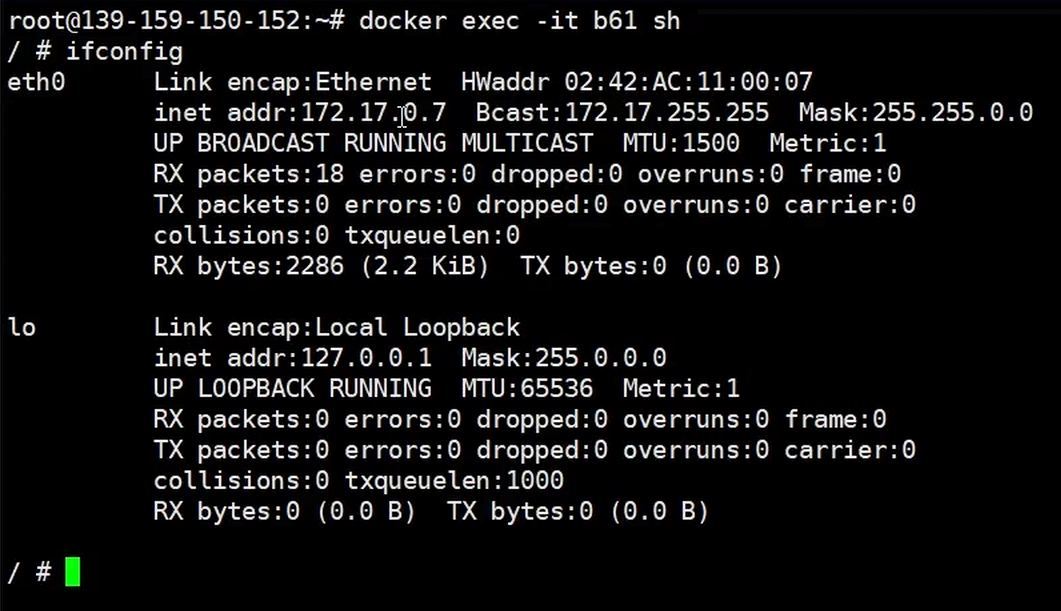

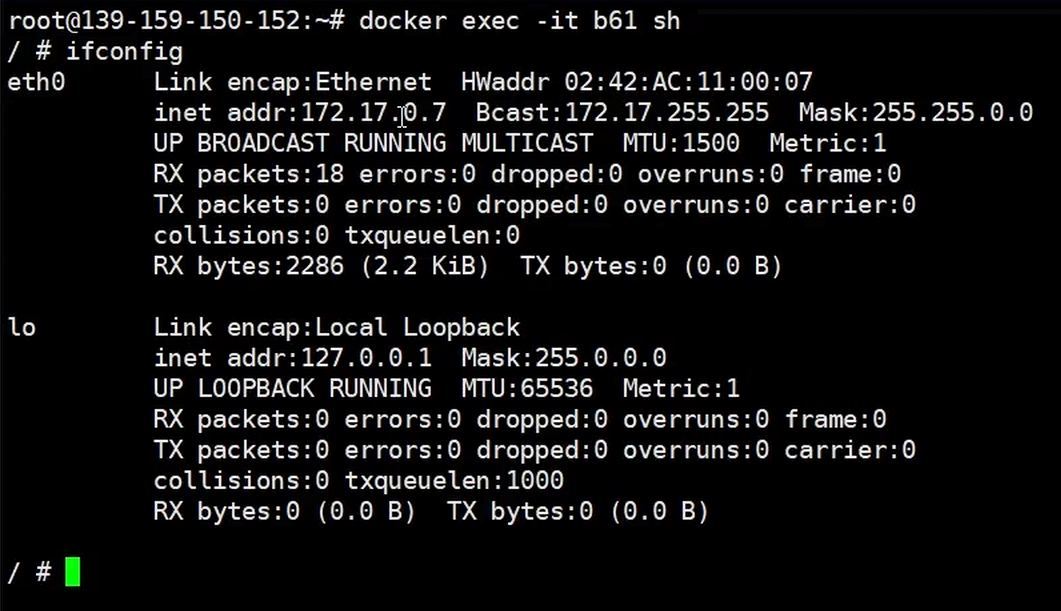

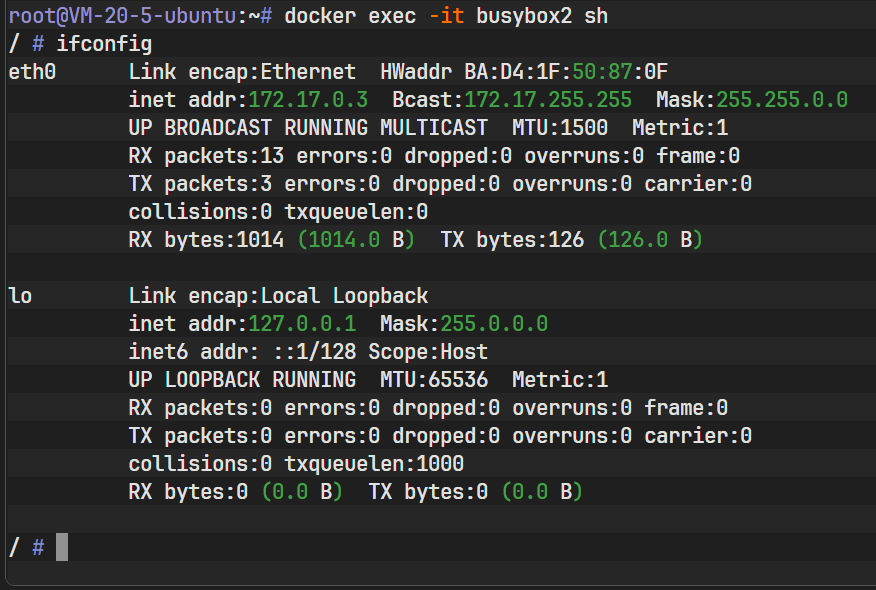

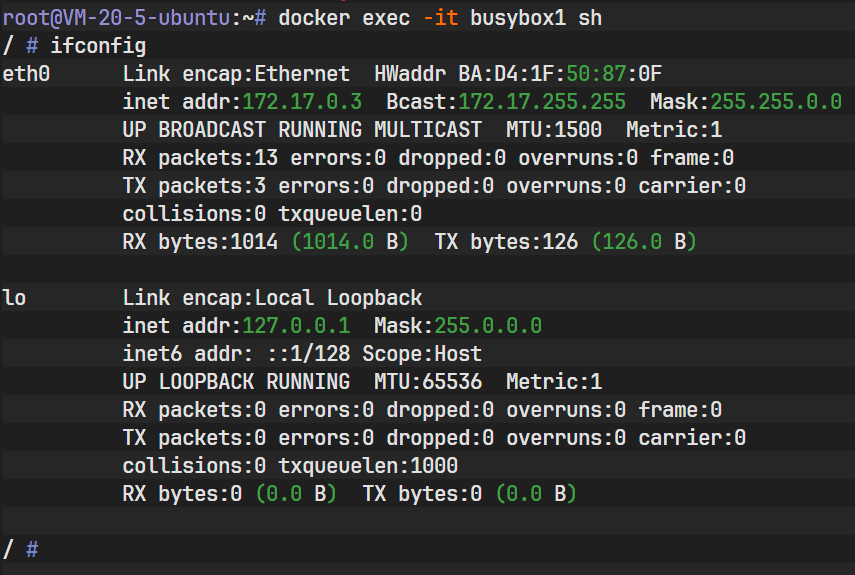

现在分别查看两个容器的 IP 信息。首先进入 busybox1:

bash

docker exec -it busybox1 sh

ifconfig

上图显示 busybox1 的 IP 地址。

接着进入 busybox2 查看:

对比两张图的输出可以发现,busybox2 的 MAC 地址和 IP 地址与 busybox1 完全一致。这证明它们确实在使用同一个网络栈。

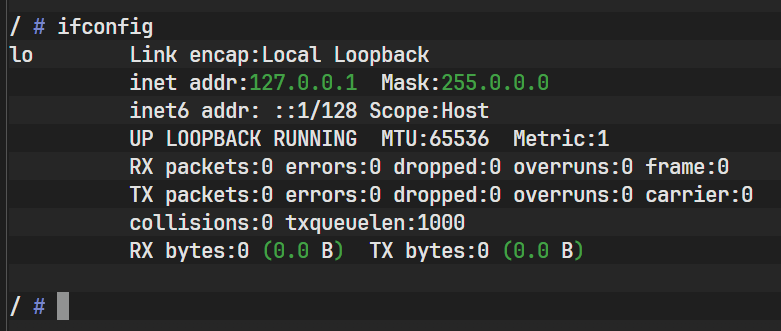

依赖性测试:

Container 模式存在强依赖性。如果主容器(提供网络的容器)停止运行,附属容器的网络会发生什么变化?

停止 busybox1:

bash

docker stop busybox1此时再次查看 busybox2 的网络状态:

观察上图,busybox2 的网络接口中,原本的 eth0 消失了,只剩下 lo(本地回环)。这意味着它失去了外部通信能力。这说明 Container 模式下的容器网络生命周期紧密绑定于被共享的容器。如果重新启动 busybox1,busybox2 的网络通常会自动恢复(取决于具体配置和 Docker 版本,通常需要重启相关容器)。

四、Docker None 网络模式详解

4.1 None 模式原理

None 网络模式,顾名思义,表示容器没有网络配置。在这种模式下,Docker 容器拥有自己的 Network Namespace,但是并不为容器进行任何网络配置。也就是说,这个容器没有网卡、没有 IP、没有路由,只有默认的 lo 本地回环接口。

这种模式提供了最高级别的网络隔离。它通常用于不需要联网的场景,例如只需要进行本地文件处理、数据计算的批处理任务,或者由用户自定义配置极其特殊的网络环境。

4.2 None 模式实操

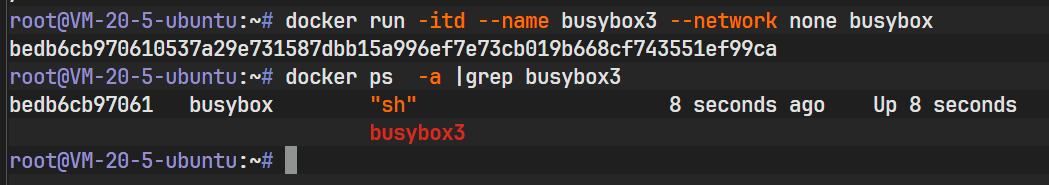

启动一个指定 --network none 的容器:

bash

docker run -itd --name busybox3 --network none busybox

上图显示容器 busybox3 已启动。

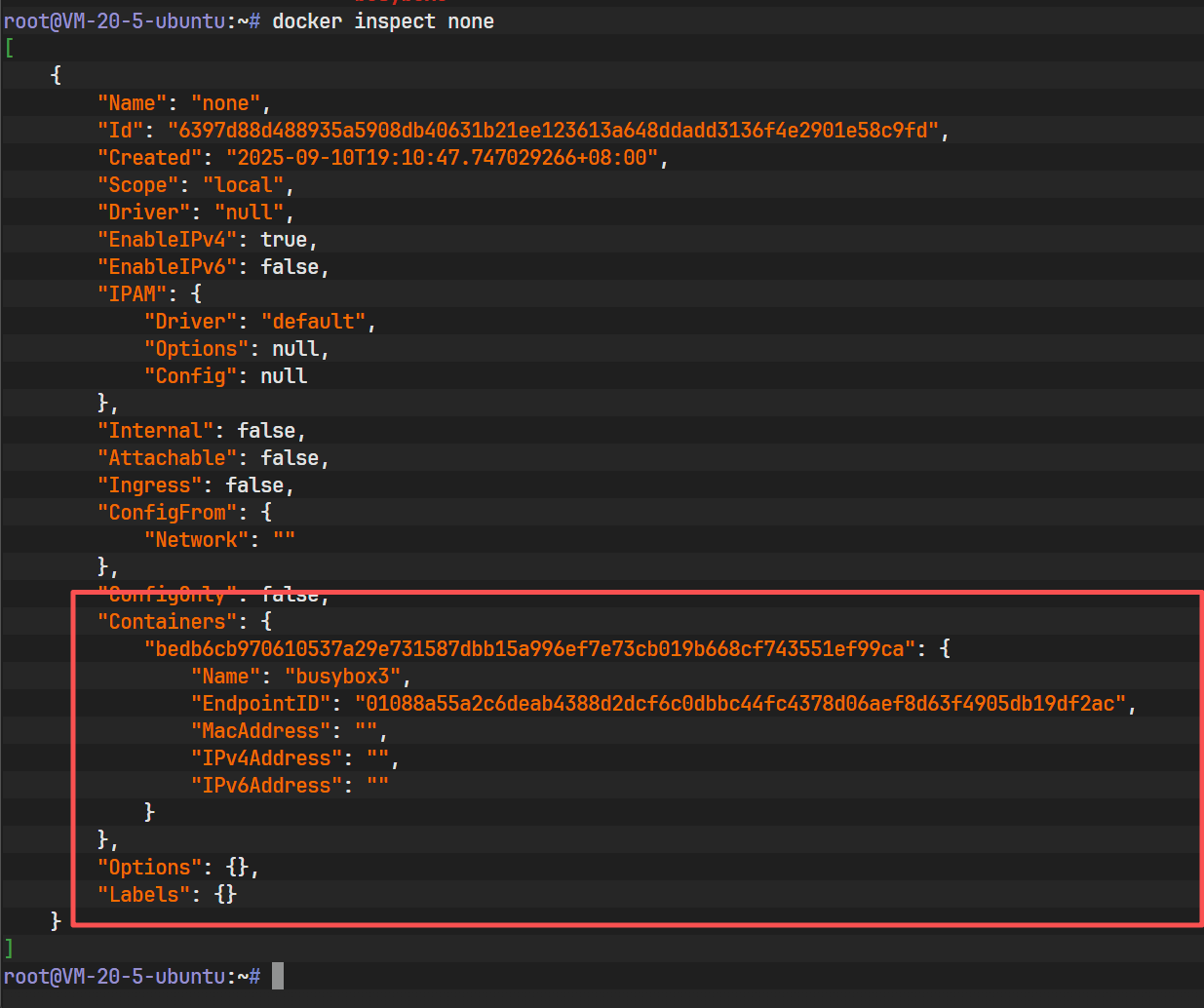

检查 none 网络的详细信息:

bash

docker inspect none

docker inspect 的输出确认了该网络模式下没有配置 Driver 相关的复杂参数,且容器列表中包含了 busybox3。

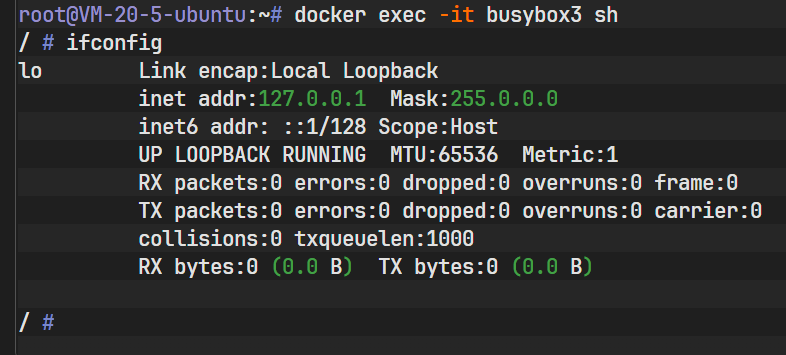

进入容器内部查看网络配置:

bash

docker exec -it busybox3 sh

ifconfig

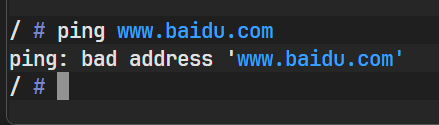

最后两张图清晰地展示了 ifconfig 的结果:容器内部仅有一个 lo (Loopback) 接口,没有 eth0 等外部通信接口。这验证了 None 模式下的完全网络隔离特性。

总结

Docker 提供了丰富且灵活的网络模型以满足不同维度的需求:

- Bridge 模式:适用于大多数单机应用,提供基本的网络隔离和通信能力,自定义 Bridge 支持 DNS 解析。

- Host 模式:适用于对网络性能要求极高或需要直接操作宿主机网络栈的场景,但牺牲了隔离性。

- Container 模式:适用于紧密协作的容器组(如 Sidecar 模式),共享网络栈,通信效率高。

- None 模式:适用于对安全性要求极高或完全不需要网络的独立计算任务。

理解并熟练运用这些网络模式,是构建稳定、高效、安全的容器化应用架构的关键。