关键词:RADIUS 认证、异地办公安全、安当ASP、双因素认证、SSL VPN、零信任、等保2.0、信创

引言:远程办公普及,但"密码+短信"已不再安全

后疫情时代,混合办公(办公室+居家+移动)已成为企业常态。员工通过家庭宽带、咖啡馆 Wi-Fi、4G/5G 网络接入公司资源,带来了前所未有的灵活性,也打开了巨大的安全风险敞口。

传统远程接入方案(如 SSL VPN)普遍采用 "用户名 + 密码 + 短信 OTP" 的三段式认证,看似安全,实则存在致命缺陷:

- 短信可被 SIM 劫持或 SS7 漏洞拦截;

- 密码易遭钓鱼、撞库、键盘记录;

- 缺乏设备可信评估,丢失笔记本即失陷内网;

- 多套系统各自为政,策略无法统一。

《网络安全等级保护基本要求》(等保2.0)明确指出:"应采用两种或以上组合的鉴别技术对用户进行身份鉴别 ",且"远程管理应使用加密通道 "。金融、能源等行业监管更要求禁止使用短信 OTP。

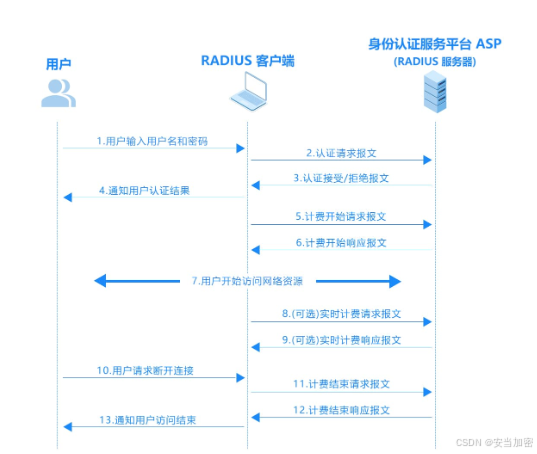

在此背景下,基于标准 RADIUS 协议的集中式强认证体系 成为破局关键。而 ** ASP(Authentication & Security Platform)系统** 作为企业级身份认证平台,通过 高性能 RADIUS 服务器能力,为异地办公提供统一、安全、合规的身份入口。

本文将详解其架构原理、典型集成场景与落地价值。

一、为什么选择 RADIUS?------协议优势与企业适配性

RADIUS(Remote Authentication Dial-In User Service)虽诞生于拨号时代,但因其轻量、标准、广泛支持,仍是当前企业远程认证的事实标准。

1.1 RADIUS 的核心优势

| 特性 | 说明 |

|---|---|

| 协议标准化 | RFC 2865/2866,所有主流网络设备原生支持 |

| 解耦认证与授权 | 认证由 RADIUS Server 处理,设备只负责放行 |

| 支持多因子扩展 | 通过 Vendor-Specific Attributes (VSA) 传递 OTP、证书等 |

| 低延迟 | UDP 传输,单次认证 < 200ms |

1.2 典型支持 RADIUS 的异地接入系统

- SSL VPN:深信服、华为、Fortinet、Palo Alto GlobalProtect

- 零信任访问代理(ZTNA):Zscaler Private Access、Cloudflare Access(需 Gateway)

- 云桌面/VDI:Citrix Gateway、VMware Horizon Connection Server

- 企业 Wi-Fi:Aruba、Cisco ISE、H3C iMC

- 堡垒机:齐治、椒图、JumpServer(企业版)

✅ 结论:只要接入系统支持 RADIUS,即可无缝对接 ASP,无需改造应用。

二、 ASP 作为 RADIUS 服务器的核心能力

ASP 并非简单实现 RADIUS 协议,而是将其作为统一认证总线,整合多因子、策略引擎与审计能力。

2.1 架构图

+---------------------+

| 异地用户终端 |

| - 笔记本 / 手机 / 平板 |

+----------+----------+

↓ (HTTPS / IPsec)

+---------------------+

| 远程接入网关 |

| - SSL VPN / ZTNA / Wi-Fi AC |

| - 配置 RADIUS Client |

+----------+----------+

↓ (RADIUS over UDP/TLS)

+---------------------+

| 安当 ASP 系统 |

| - RADIUS Server 模块 |

| - 多因子认证引擎 |

| - 策略决策点(PDP) |

| - 用户/设备数据库 |

+----------+----------+

↓

+---------------------+

| 后端目录服务 |

| - AD / LDAP / HR 系统 |

+---------------------+2.2 关键能力清单

| 能力 | 说明 |

|---|---|

| 高性能 RADIUS 服务 | 支持 10,000+ TPS,并发会话 > 50,000 |

| 多因子认证 | 支持 OTP(TOTP/HOTP)、FIDO2 安全密钥、USB Key(SM2)、生物识别(通过 App) |

| 国产密码支持 | SM2/SM3/SM4 算法用于证书、签名、加密 |

| 动态访问策略 | 基于用户、设备、位置、时间、风险评分决策 |

| RADIUS over TLS (RadSec) | 加密 RADIUS 流量,防中间人窃听 |

| 信创兼容 | 支持麒麟、统信 UOS、鲲鹏/飞腾芯片部署 |

三、典型场景落地:四大异地办公痛点破解

场景1:SSL VPN 安全加固 ------ 替代短信 OTP

▶ 痛点

- 员工在家通过深信服 SSL VPN 登录 OA;

- 使用"密码 + 短信验证码",曾发生 SIM 交换攻击导致内网失陷。

▶ ASP 解决方案

-

SSL VPN 配置 RADIUS 认证

- 将 ASP 添加为 RADIUS 服务器;

- 用户名/密码由 ASP 透传至 AD 验证;

- 第二因素由 ASP 动态触发。

-

安全因子升级

- 推荐:企业微信/钉钉推送 OTP(非短信);

- 禁用:短信 OTP(策略强制)。

-

设备健康检查(可选)

- 通过 ZTNA Agent 或 NAC 上报设备状态(杀毒软件、补丁版本);

- 高风险设备仅允许访问隔离区。

▶ 效果

- 认证安全性提升至 FIDO2 Level 2;

- 满足银保监《远程办公安全指引》禁用短信要求;

场景2:零信任网络访问(ZTNA)------ 实现"永不信任,持续验证"

▶ 痛点

- 企业部署 Cloudflare Access,但仅依赖 SSO(如 Azure AD),无本地强认证;

- 一旦员工账号泄露,攻击者可直接访问核心 SaaS 应用。

▶ ASP 解决方案

-

ZTNA Gateway 集成 RADIUS

- 在 Cloudflare Tunnel 或私有 ZTNA 网关配置 RADIUS 认证;

- 所有应用访问请求先经 ASP 认证。

-

自适应认证策略

yamlpolicy: "HighRiskApp" if: app in ["ERP", "财务系统"] and location not in ["公司IP段"] then: require: [Password, FIDO2] -

会话持续评估

- 每 30 分钟重新验证设备状态;

- 异常行为(如异地登录)触发二次认证。

▶ 效果

- 实现"应用级微隔离 + 强身份绑定";

- 符合 NIST SP 800-207 零信任架构原则。

场景3:企业 Wi-Fi 安全接入 ------ 防止访客蹭网

▶ 痛点

- 公司 Wi-Fi 使用 PSK(预共享密钥),员工离职后密钥未更新;

- 访客与员工共用 SSID,存在横向渗透风险。

▶ ASP 解决方案

-

部署 WPA2/WPA3-Enterprise

- AP 配置 802.1X + RADIUS;

- 员工使用域账号 + OTP 登录;

- 访客走独立 SSID + 短期二维码认证。

-

动态 VLAN 分配

- RADIUS 返回

Tunnel-Private-Group-ID = "staff"; - 交换机自动将用户划分至员工 VLAN。

- RADIUS 返回

▶ 效果

- 实现"一人一密",离职即失效;

- 网络层隔离,访客无法扫描内网。

场景4:信创环境远程办公 ------ 国产化终端安全接入

▶ 痛点

- 员工使用统信 UOS 笔记本居家办公;

- 商业 OTP App 不支持国产 OS;

- 无兼容的 FIDO2 安全密钥。

▶ ASP 解决方案

-

国产化认证因子支持

- 提供 UOS 专用 OTP 客户端(基于 TOTP,支持 SM3 哈希);

- 指纹认证通过 PAM + SLA 框架集成。

-

RADIUS 服务信创部署

- ASP 系统部署于麒麟服务器 + 达梦数据库;

▶ 效果

- 信创终端实现同等安全水位;

- 满足党政机关"安全可靠"采购要求。

四、安全增强:超越基础 RADIUS

4.1 RADIUS over TLS(RadSec)

-

默认 RADIUS 使用 UDP 明文传输,易被嗅探;

-

ASP 支持 RadSec(RFC 6614),使用 TLS 1.2+ 加密整个会话;

-

配置示例(FortiGate):

bashconfig user radius set server "asp.andang.cn" set radius-coa-enabled disable set h3c-compatibility disable set use-radsec enable set ca-cert "Andang_CA.pem" end

4.2 动态 ACL 下发

-

认证成功后,RADIUS 返回

Filter-Id或Cisco-AVPair; -

网关据此下发细粒度访问控制策略,如:

textcisco-avpair = "ip:acl# = remote_user_acl"

4.3 审计与溯源

- 记录完整认证链:时间、IP、设备指纹、认证方式、结果;

- 日志格式兼容 Syslog、CEF,可接入 SIEM;

- 满足等保2.0 "审计留存 ≥6 个月"要求。

五、真实案例:某全国性银行远程办公安全升级

背景

- 员工 20,000+,50% 远程办公;

- 原方案:SSL VPN + 短信 OTP;

- 监管要求:2024 年起禁用短信 OTP。

方案

- 部署 ASP 集群(3 节点 HA);

- 集成深信服 SSL VPN 与 FortiGate ZTNA;

- 认证方式 :

- 普通员工:OTP(企业微信推送);

- 管理员:USB Key(SM2) + PIN;

- 策略 :

- 非公司 IP 段访问核心系统,强制 USB Key;

- 设备未安装 EDR,仅允许访问 Webmail。

成效

| 指标 | 结果 |

|---|---|

| 短信 OTP 使用率 | 从 100% → 0% |

| 远程接入安全事故 | 年度 0 起 |

| 监管检查 | 一次性通过 |

| 用户满意度 | 4.7/5.0(YubiKey 用户达 92%) |

六、未来演进:RADIUS 与零信任融合

尽管 RADIUS 是成熟协议,但安当 ASP 正将其融入更广阔的零信任架构:

- 与 SDP 控制器联动:RADIUS 认证成功后,动态下发微隧道策略;

- 支持 OAuth 2.0 Device Flow:IoT/哑终端通过 RADIUS 代理完成 OAuth 认证;

- AI 风险引擎:结合 UEBA,动态调整认证强度。

结语:RADIUS 不是"老技术",而是"可靠基座"

在追求"无密码""FIDO2""SASE"的今天,RADIUS 似乎显得"过时"。但正是这种稳定、标准、广泛兼容的协议,成为企业远程安全最可靠的基石。

ASP 系统的价值,不在于发明新协议,而在于以 RADIUS 为纽带,将多因子认证、动态策略、国产密码、零信任理念,无缝注入现有网络基础设施,让企业在不推倒重来的前提下,实现异地办公安全的平滑升级。

这,才是企业级安全的真正智慧。