个人声明

本文章中所有内容仅供学习交流使用,不用于其他任何目的,不提供完整代码,抓包内容、严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关!

此文章重在学习调试技巧。模拟参数生成。

目标网站:aHR0cDovL3d3dy53dGp5cHQuY29tL3RyYWRlL3dlYnNpdGUvcGFnZXMvemJpbmZvLmh0bWw=

产品介绍

这是阿里系最最最简单的安全产品了。难度较于其它阿里系安全产品有天壤之隔

逆向过程

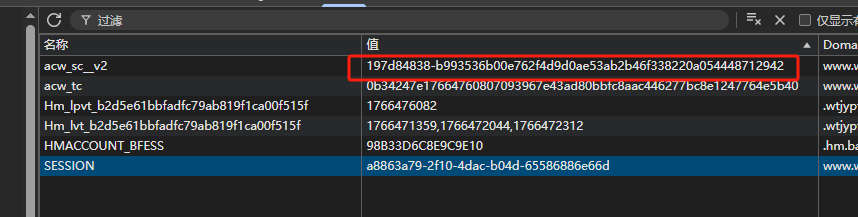

目标cookie

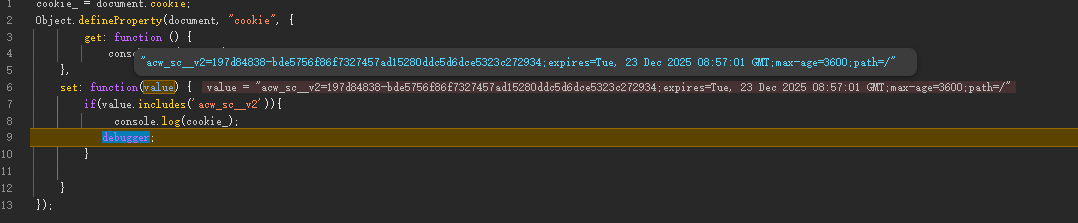

定位方式采取hook cookie技巧

定位方式采取hook cookie技巧

javascript

cookie_ = document.cookie;

Object.defineProperty(document, "cookie", {

get: function () {

console.log(cookie_);

},

set: function(value) {

if(value.includes('acw_sc__v2')){

console.log(cookie_);

debugger;

}

}

});过debugger

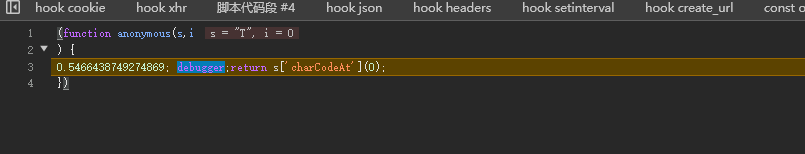

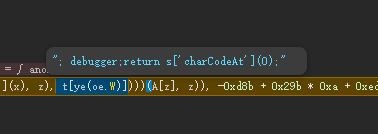

遇到第一层难题

这个debugger与其他debugger不一样。注入代码。或者手动一律不在此处暂停都没有用。

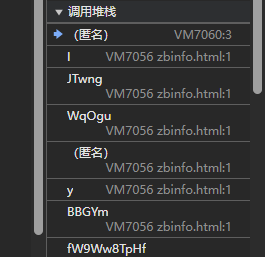

跟栈所有栈是加载的VM文件

多刷新几次就是正常文件了,正常文件可以替换内容,vm文件是虚拟生成的,不能替换内容。

替换内容,把这个删除掉替换内容

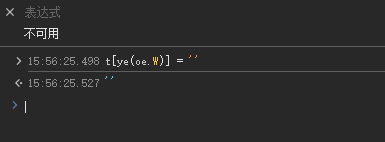

也可以控制台直接置空

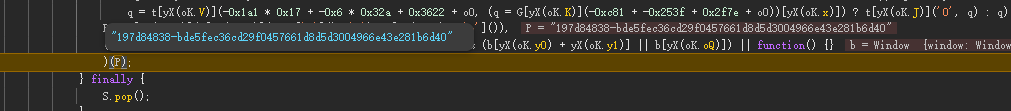

过debugger hook就断住了

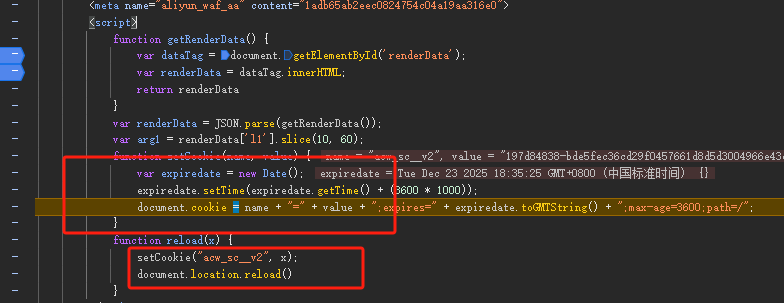

往前面跟栈最终发现

P为cookie值

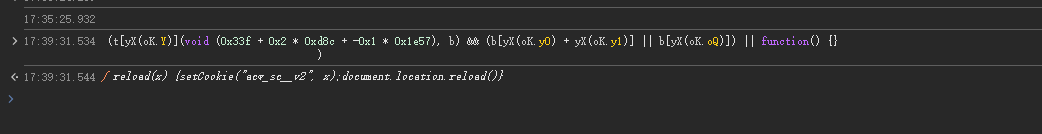

由reload调用生成的cookie值

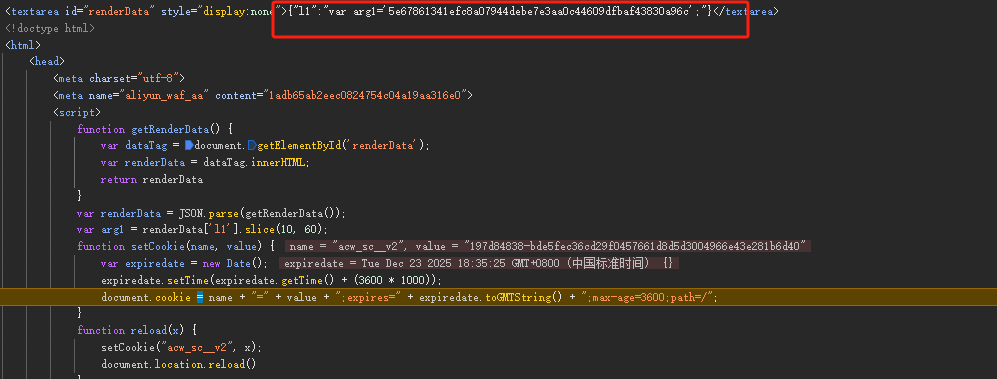

直接采用全扣代码,有压缩检测

就补一个window就行

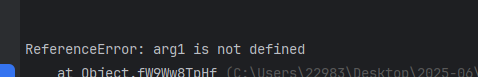

缺arg1,arg1是首页面用正正则提取

后面用正则表达式就可以直接通杀这些所有网站acw_sc__v2(不更新的话)

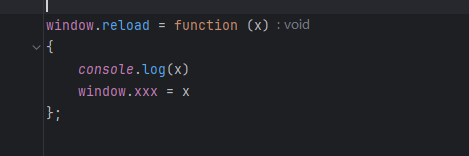

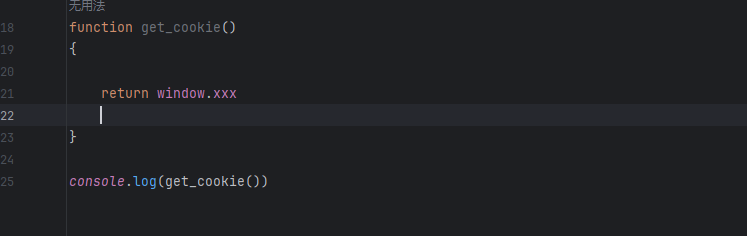

重写下reload函数让reload去传参cookie值,赋值给window,然后python直接调用

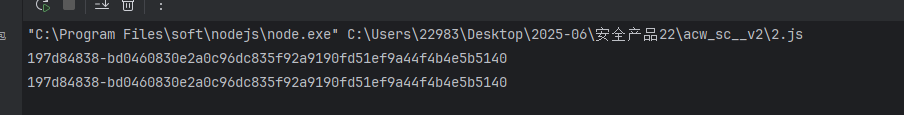

最终结果