苹果安全协议与恶意软件开发者之间的攻防战已进入更隐蔽的新阶段。Jamf Threat Labs最新报告显示,日益活跃的MacSync Stealer窃密木马近期完成重大设计升级,摒弃依赖用户操作失误的传统感染方式,转而采用隐藏在合法外观应用中的自动化感染流程。

从人工诱导到自动化攻击

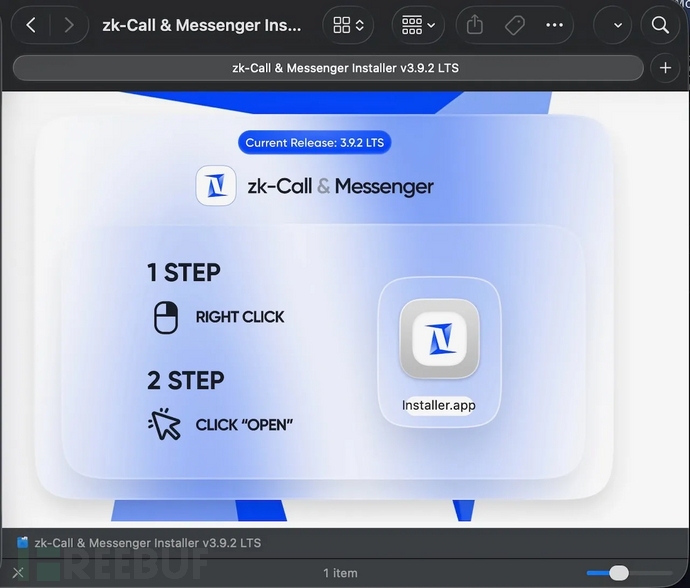

过去数月间,MacSync Stealer变种一直采用"点击修复"策略或"拖拽至终端"指令------这些方法需要受害者手动粘贴命令或移动文件才能完成感染。新变种被发现隐藏在名为zk-call-messenger-installer-3.9.2-lts.dmg的磁盘映像中,通过仿冒网站进行分发。报告指出:"作为经过代码签名和苹果公证的Swift应用分发...它消除了任何直接终端交互的需求。"

安装说明 | 图片来源:Jamf Threat Labs

绕过Gatekeeper的精密设计

该恶意应用不再要求用户运行脚本,而是自主完成复杂操作。"投放器从远程服务器获取编码脚本,并通过Swift构建的辅助可执行文件运行"。最令人担忧的是攻击者成功绕过了macOS Gatekeeper防护机制------该恶意应用不仅经过代码签名,还获得了苹果公证认证,而公证流程本应确保软件不含已知恶意代码。

研究人员指出:"经检查确认,这个通用构建的Mach-O二进制文件同时具备代码签名和公证认证。"签名关联的开发团队ID为GNJLS3UYZ4。通过获取有效数字签名,恶意软件获得了合法性伪装,可在macOS上运行而不触发即时安全警告。Jamf已向苹果报告该ID,相关证书现已被撤销。

反检测机制层层设防

恶意软件开发者为规避安全研究人员和自动化沙箱检测煞费苦心。应用程序执行"预检"确认存在有效网络连接后才运行恶意逻辑,还采用速率限制机制------检查时间戳文件,若过去一小时(3600秒)内已执行过则停止运行。"这种与网络可用性直接绑定的条件执行逻辑,反映出其规避离线或沙箱环境的意图。"

满足条件后,恶意软件会将有效载荷下载至/tmp/runner,验证其为shell脚本后剥离苹果"隔离"属性并执行。虽然有效载荷仍连接focusgroovy[.]com等已知恶意域名(与先前MacSync攻击活动关联),但分发方式已实现技术跃升。

行业威胁态势升级

报告警告称:"这种分发方式的转变反映了macOS恶意软件领域的广泛趋势------攻击者日益尝试将恶意软件潜入经过签名和公证的可执行文件,使其更接近合法应用形态。"该事件再次提醒"经过验证"的应用未必安全。正如报告结论所言:"通过利用这些技术,攻击者降低了早期被检测到的几率。"