一个案例

某企业部署了状态检测防火墙,规则配置严格------仅允许内网访问外网80/443端口,禁止外部主动连接内网服务器。但一周后,内网核心数据库的客户数据被窃取。

事后溯源发现,攻击者通过"员工办公电脑感染恶意软件"的方式突破边界:员工用办公电脑访问外部钓鱼网站时,通过HTTPS加密流量下载了恶意程序(防火墙无法解析加密内容,默认放行),恶意软件在内网横向移动,最终窃取数据。

防火墙的短板:

- 防外不防内

- 未知威胁无力

- 加密流量检测盲区

- 只拦不查

思考: 当威胁突破边界、隐藏在合法流量中时,该如何发现它?

01 入侵检测系统

入侵检测系统(Intrusion Detection System, IDS)是一种基于统计分析、模式识别与行为建模 理论的安全技术体系。它的核心任务是实时监控网络流量或主机行为 ,识别"违反安全策略的行为"或"攻击特征",并及时触发告警。

与防火墙相比,IDS代表着完全不同的防御理念:

| 对比维度 | 防火墙 | IDS(入侵检测系统) | 核心理论差异 |

|---|---|---|---|

| 核心功能 | 边界访问控制,主动拦截非法流量 | 异常行为检测,被动发现攻击并告警 | 防火墙 :基于"规则匹配"的静态决策; IDS:基于"行为分析"的动态判断 |

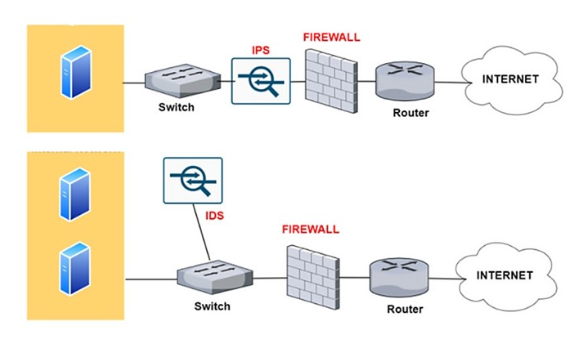

| 工作模式 | 在线模式(Inline),直接干预流量传输 | 离线模式(Passive),镜像流量检测,不影响正常通信 | 防火墙 :流量路径上的"节点设备"; IDS:流量旁路的"监测设备" |

| 防御阶段 | 攻击前/攻击中,主动阻断已知威胁 | 攻击中/攻击后,被动发现已知/未知威胁 | 防火墙 :前置防御,聚焦"阻止攻击发生"; IDS:后置监测,聚焦"攻击发生后快速发现" |

| 核心输出 | 流量放行/丢弃结果 | 攻击告警日志(含攻击源、类型、时间、证据) | 防火墙 :二进制决策结果; IDS:多维度分析报告 |

- 其核心区别于防火墙的本质是:不直接干预流量传输,而是通过对行为数据的深度分析实现威胁发现、证据留存与响应支撑,属于"检测响应"技术范畴,而非"访问控制"技术范畴。

IDS分类

-

根据监控对象的不同,IDS可分为网络型(NIDS)和主机型(HIDS),适用场景各有侧重,实战中常结合部署。

-

网络型IDS:部署于网络关键链路(如核心交换机镜像端口、防火墙内侧),监控全网流量。核心优势是"覆盖范围广",可检测ARP欺骗、TCP会话劫持、DDoS等网络层攻击

-

主机型IDS:部署于核心主机(如数据库服务器、办公终端),监控主机本地行为(如进程创建、文件修改、注册表变更)。核心优势是"检测精准",可发现恶意软件植入、本地权限提升等主机层攻击,比如监控到"普通办公软件突然读取数据库文件"即触发告警

核心技术

IDS的检测能力核心依赖两种技术:特征检测 与异常检测。这两种技术分别对应"已知攻击"和"未知攻击"的检测需求,也是解决防火墙"对未知威胁无力"的关键

02 误用检测:基于"已知特征"的精准抓捕

误用检测(也称为特征检测)是IDS最经典的技术路径,其原理类似于病毒查杀------通过比对"已知攻击的特征库"来识别威胁。

这套系统建立在"攻击行为具有可被描述的特征模式"这一假设之上。安全研究人员分析历史攻击样本,提取出攻击的"指纹",形成特征规则库。当IDS监控到网络流量或主机行为时,会将其与特征库进行模式匹配,一旦匹配成功,即触发告警。

一个生动的SQL注入攻击检测案例

假设某电商网站存在SQL注入漏洞,后端代码直接将用户输入拼接到SQL语句中:

php

$keyword = $_GET['search'];

$sql = "SELECT name, stock FROM goods WHERE name LIKE '%$keyword%'";攻击者不会搜索"手机",而是输入:手机' UNION SELECT username, phone FROM user --

此时执行的SQL变为:

sql

SELECT name, stock FROM goods WHERE name LIKE '%手机' UNION SELECT username, phone FROM user --%'这条恶意请求的"特征指纹"非常明显:

- 核心特征 :包含

UNION SELECT(联合查询关键字)和FROM user(查询用户表) - 语法特征 :包含单引号(

')和SQL注释符(--) - 结构特征 :GET请求的

search参数值包含SQL代码

基于这些特征,安全人员可以编写如下的Snort规则(一种流行的开源IDS规则):

alert tcp any any -> $HOME_NET 80

(msg:"SQL Injection Attempt"; content:"UNION SELECT";

content:"FROM"; content:"user"; sid:1000001;)当攻击请求到达时,NIDS捕获流量、提取特征、与规则库匹配,匹配度超过阈值,立即触发高优先级告警,并可联动防火墙阻断该攻击源IP。

实时监控与特征匹配

当攻击者发起上述恶意请求时,IDS按照以下流程完成检测与拦截:

- 流量捕获 :IDS镜像电商服务器的80端口流量,捕获到包含"

UNION SELECT"的GET请求。 - 特征提取:IDS自动从请求中提取关键字段------"search"参数内容、特殊符号、SQL关键字。

- 模式匹配:将提取的特征与Snort规则库中的1000001号规则比对,结果为"完全匹配"(匹配度100% > 预设阈值95%)。

- 判定与响应 :IDS立即触发高优先级告警,同时联动防火墙阻断该攻击源IP的后续请求,攻击被成功拦截。

误用检测的优势与局限

优势非常明显:检测准确率高、误报率低,对已知攻击的打击效率极高。这也是为什么企业IDS必须定期更新特征库------如同杀毒软件更新病毒库。

但其局限性同样突出:完全无法检测零日漏洞等未知攻击。攻击手法一旦变异或从未被记录,特征检测便会失效。这正是文章开头游戏公司案例中防御失效的根本原因------攻击者使用了特征库中没有记录的"变种DDoS手法"。

03 异常检测

为了弥补特征检测的盲区,异常检测走上了另一条技术路线:不关心"攻击长什么样",而关心"正常行为应该是什么样"。

异常检测的核心假设是:"正常行为具有稳定模式,攻击行为会偏离这种模式"。其工作分为三个步骤:

- 建立正常行为基线:通过统计分析或机器学习,对系统、用户或网络在正常状态下的行为数据进行建模。例如,通过分析某服务器30天的访问日志,得出其"日均访问IP数量为80个,标准差为15"的基线模型。

- 实时计算行为偏离度:持续监控当前行为,提取统计特征(如当前访问IP数、请求频率、数据包大小分布等),计算其与基线的偏离程度。常用指标包括欧氏距离、余弦相似度等。

- 判定与告警:当偏离度超过预设阈值(如"当前访问IP数达200,远超基线范围"),即判定为异常行为,触发告警。

异常检测的实战价值:三个经典场景

场景一:应对变种DDoS攻击

在游戏公司的案例中,攻击流量在IP、端口、协议格式层面全部"合法"。但异常检测系统通过建立"正常玩家请求频率基线"(如每秒0.5-2个请求),能够轻易识别出"每秒多发送2个包"的微小异常。这种基于行为频率的偏离检测,正是对抗伪装流量的利器。

场景二:检测DGA恶意域名通信

高级恶意软件使用域生成算法(DGA) ,动态生成大量随机域名来连接控制服务器,躲避静态黑名单。异常检测可以通过分析DNS请求特征来发现异常:

- 正常软件:查询少数几个固定、有意义的域名(如

www.google.com) - DGA恶意软件:频繁查询大量随机、无意义的域名(如

xjfhewo83jf.com、pqoeru238ss.net)

通过建立"域名熵值"(随机性度量)和"查询域名数量"的基线,异常检测可以有效识别出DGA活动。

场景三:识别恶意加密流量

随着HTTPS流量占比超过90%,传统基于内容特征的检测几近失效。异常检测提供了新的视角:

- 虽然无法解密内容,但可以分析加密流量的元特征:如TLS握手参数、证书信息、数据包时序、流量大小和周期等。

- 恶意加密通信(如C2控制、数据外泄)在这些元特征上,往往与正常的视频流、网页浏览存在可区分的模式差异。