简介

漏洞靶场是目前每个安全人员以及想学习信息安全的人必备的东西,但目前商业化产品居多,还有一些类似 dvwa、 sqli-labs 这类的开源项目,但是漏洞环境比较固定,使用完一次后就失去其作用。搭建的成本过高,每次启动的流程会比较繁琐,甚至很多场景是不满足的,之前关于漏洞环境镜像使用多的是 vulhub,但是作为企业、高校等以及相关的培训,单纯的漏洞环境不一定能满足使用的需求,所以我们基于当下的一些靶场项目做出了小小的改进来符合我们的一些需求,比如增加 flag 的形式,来满足一些考核与验证的需求,可以对我们内部人员能力进行考核,于是 Vulfocus 就诞生了。[引用自官方介绍 ].

这个靶场的设计核心:

因为 Vulfocus 一个漏洞集成平台,所以可以无限向里添加漏洞环境没有限制,前提是你的内存足够大。因为漏洞环境是docker镜像的原因每次重新启动漏洞环境都会还原,不用出现你会对环境造成破坏下次无法启动的现象。

环境准备

只需要安装docker和docker-compose即可.

本文在阿里云的服务器里面演示安装,操作系统是centos7.

安装docker及docker-compose的命令如下:

shell

# 先更新源

yum update -y

# 安装docker

yum install -y docker

# 安装docker-compose

yum install -y docker-compose由于docker镜像源的问题,这里需要更新一下daemo.json文件:

shell

{

"registry-mirrors": ["https://docker.1ms.run"]

}这个是毫秒镜像的源,目前比较稳定.

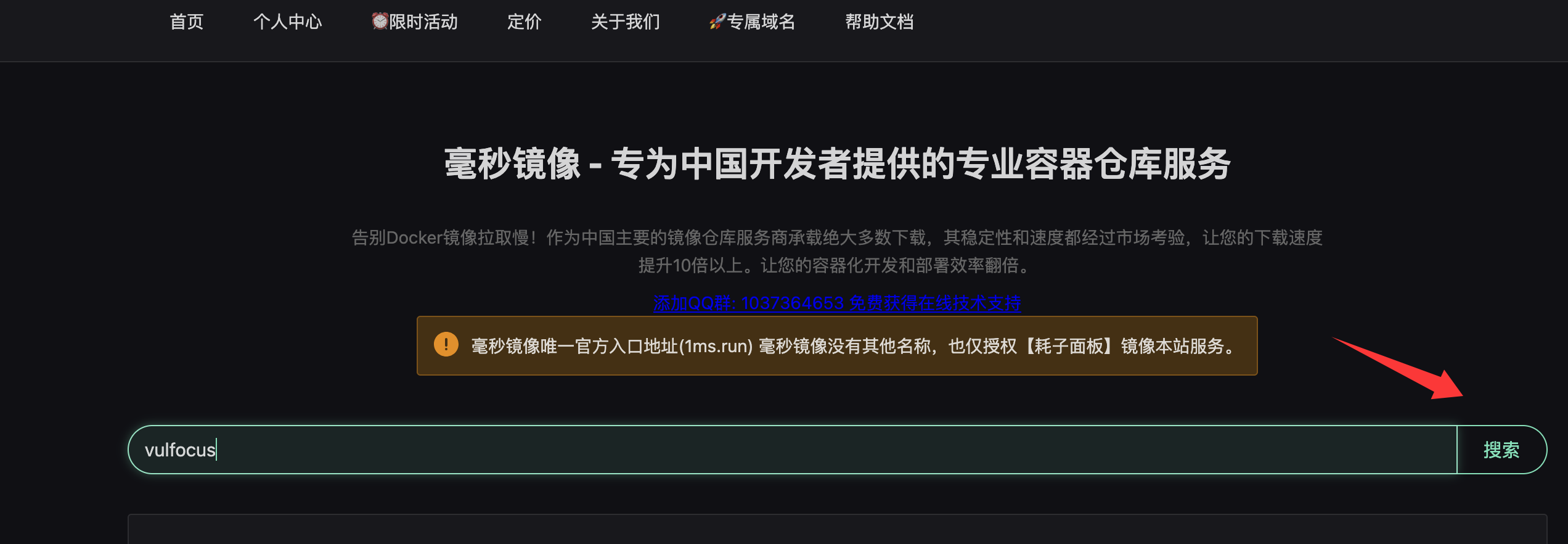

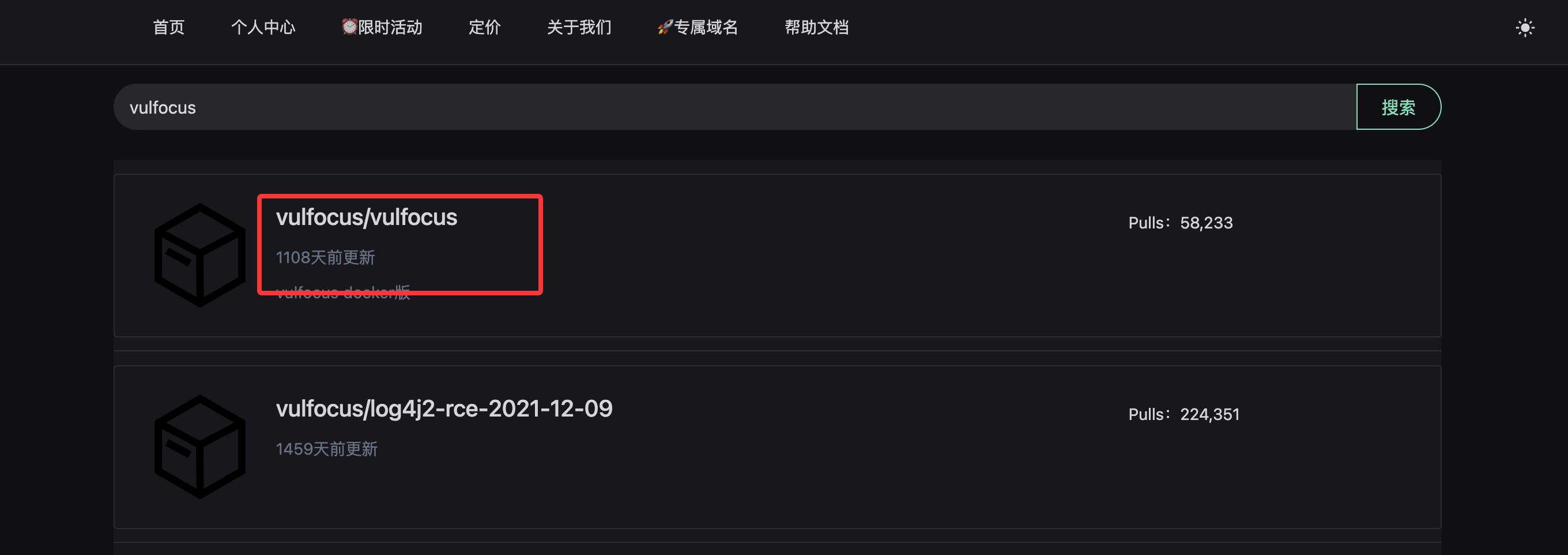

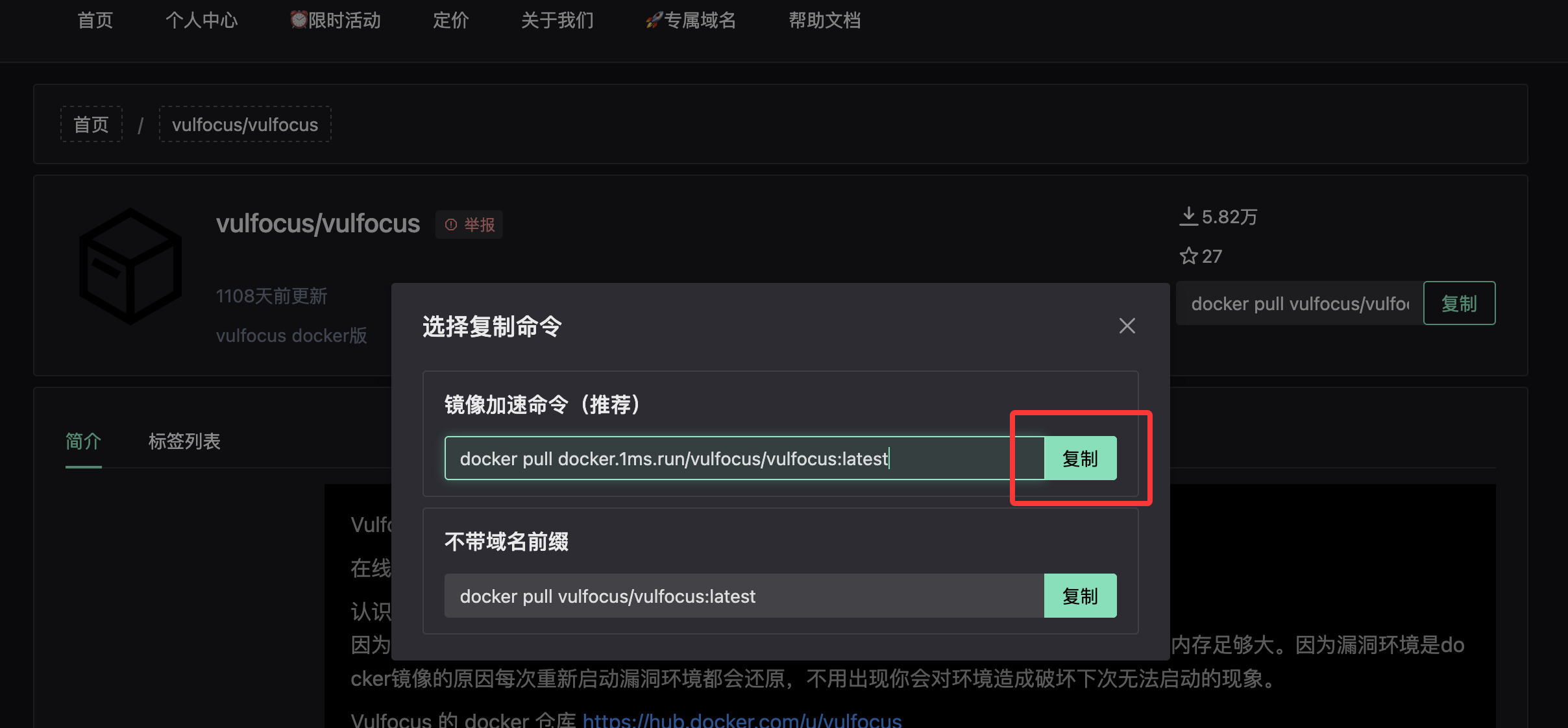

接下来去官网找到对应镜像地址并拉取镜像:

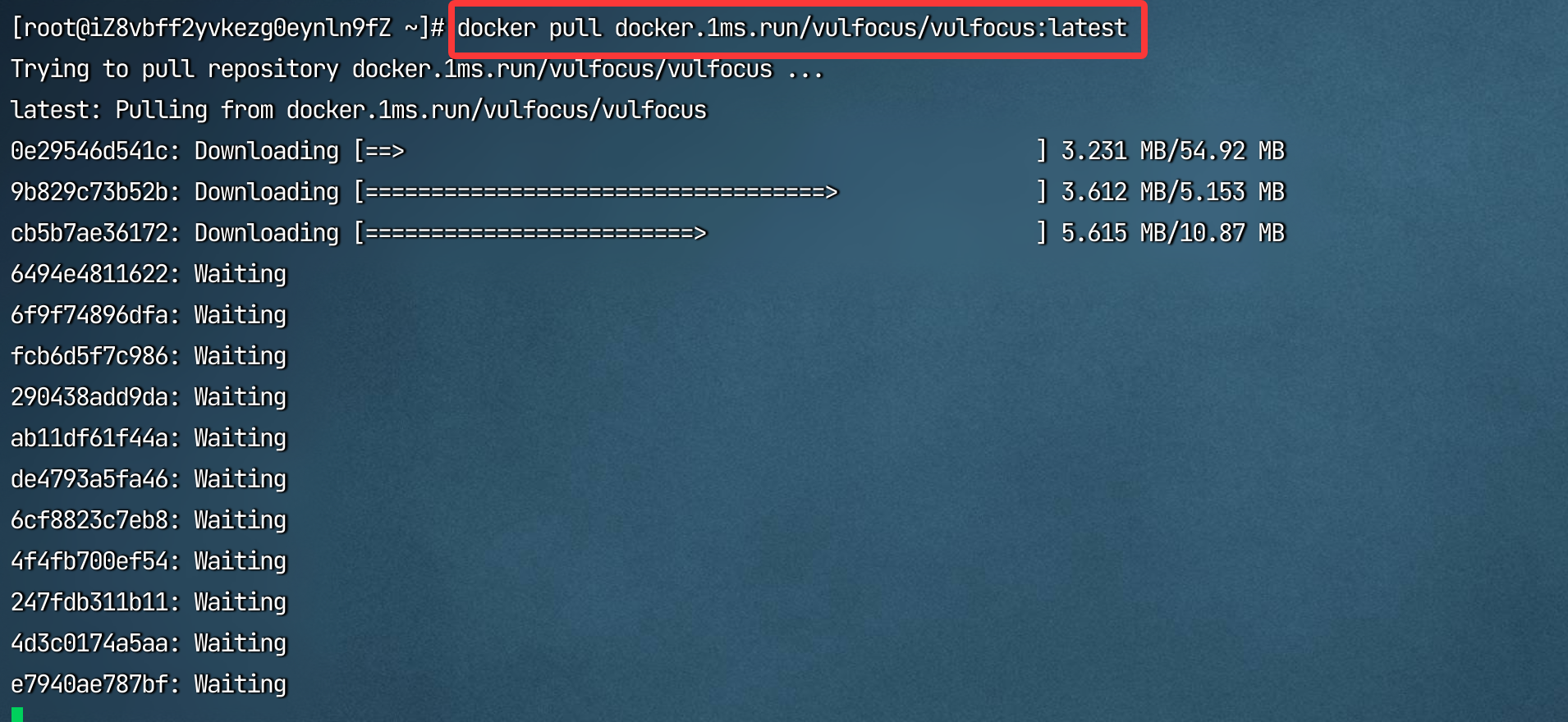

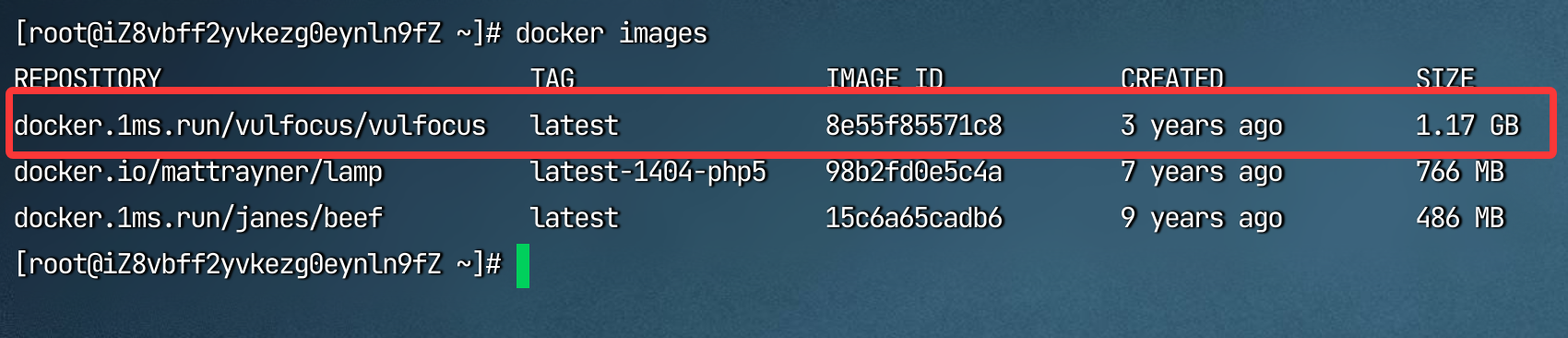

下载成功:

下载成功:

启动靶场

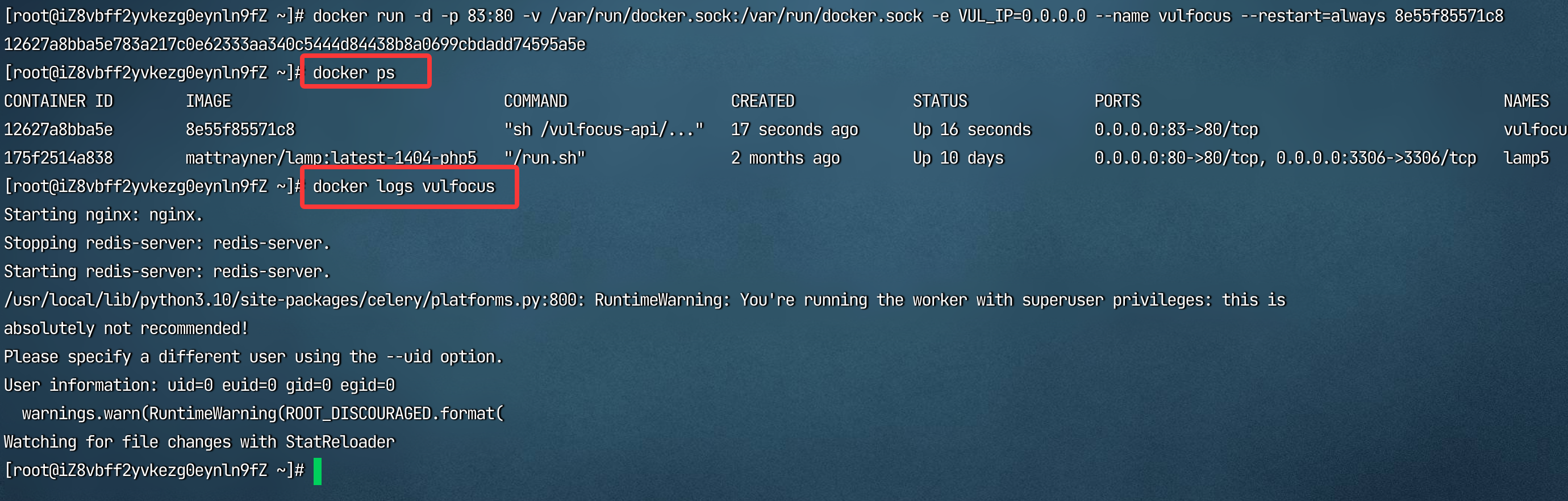

shell

docker run -d -p 83:80 -v /var/run/docker.sock:/var/run/docker.sock -e VUL_IP=0.0.0.0 --name vulfocus --restart=always 镜像ID

# -p 83:80 这里我映射的是83,其余端口被占用

# -v /var/run/docker.sock:/var/run/docker.sock 为 docker 交互文件

# -e VUL_IP=0.0.0.0 为 Docker 服务器IP,不能为 127.0.0.1。启动成功:

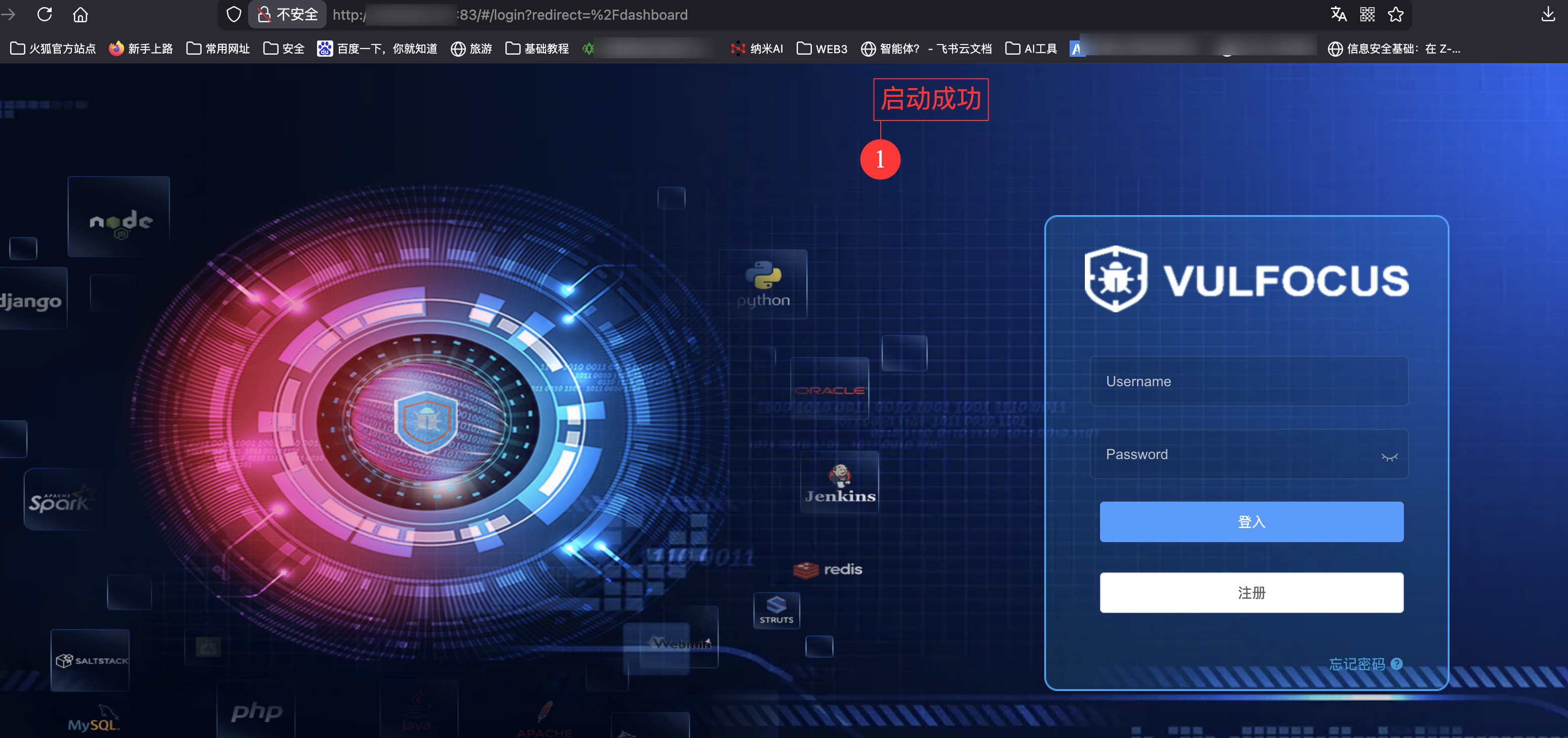

访问:

登陆: admin/admin

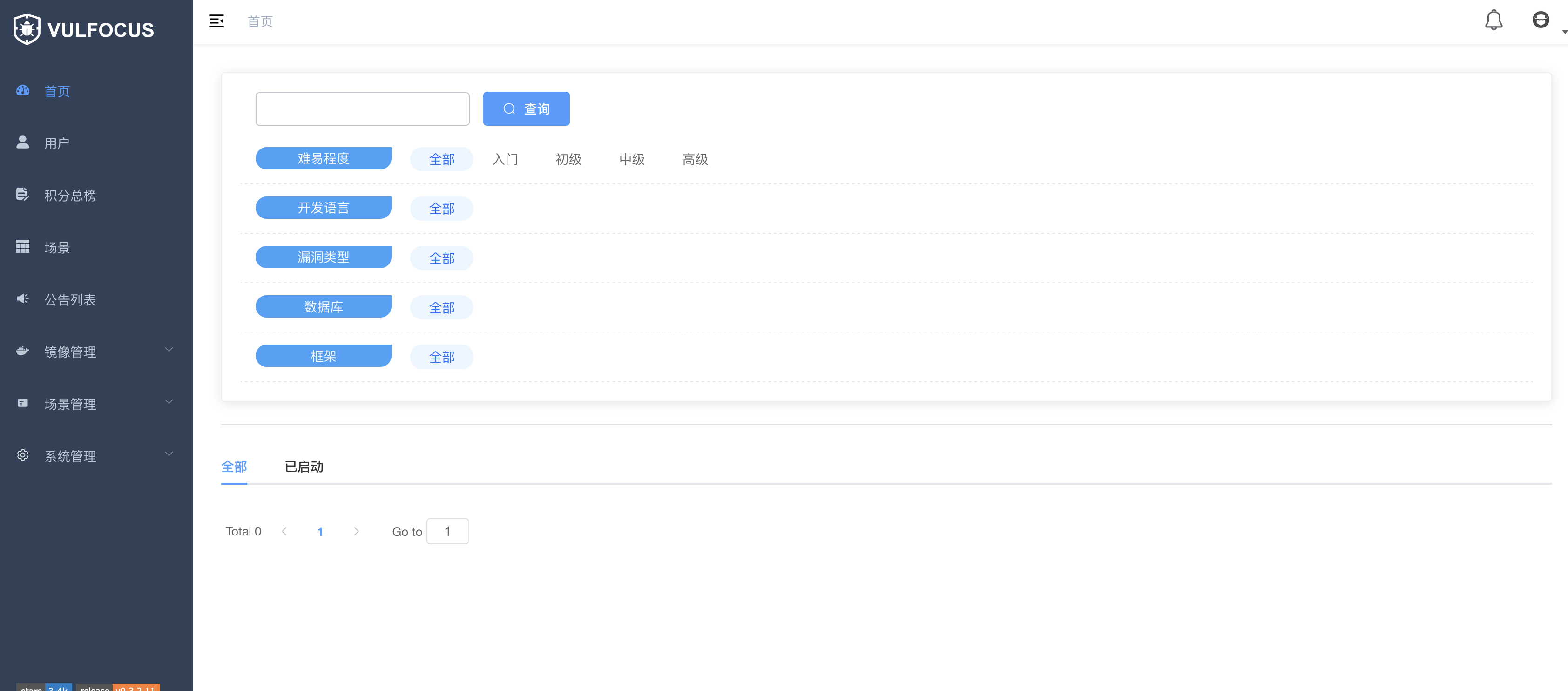

镜像管理

同步镜像

同步完成的情况:

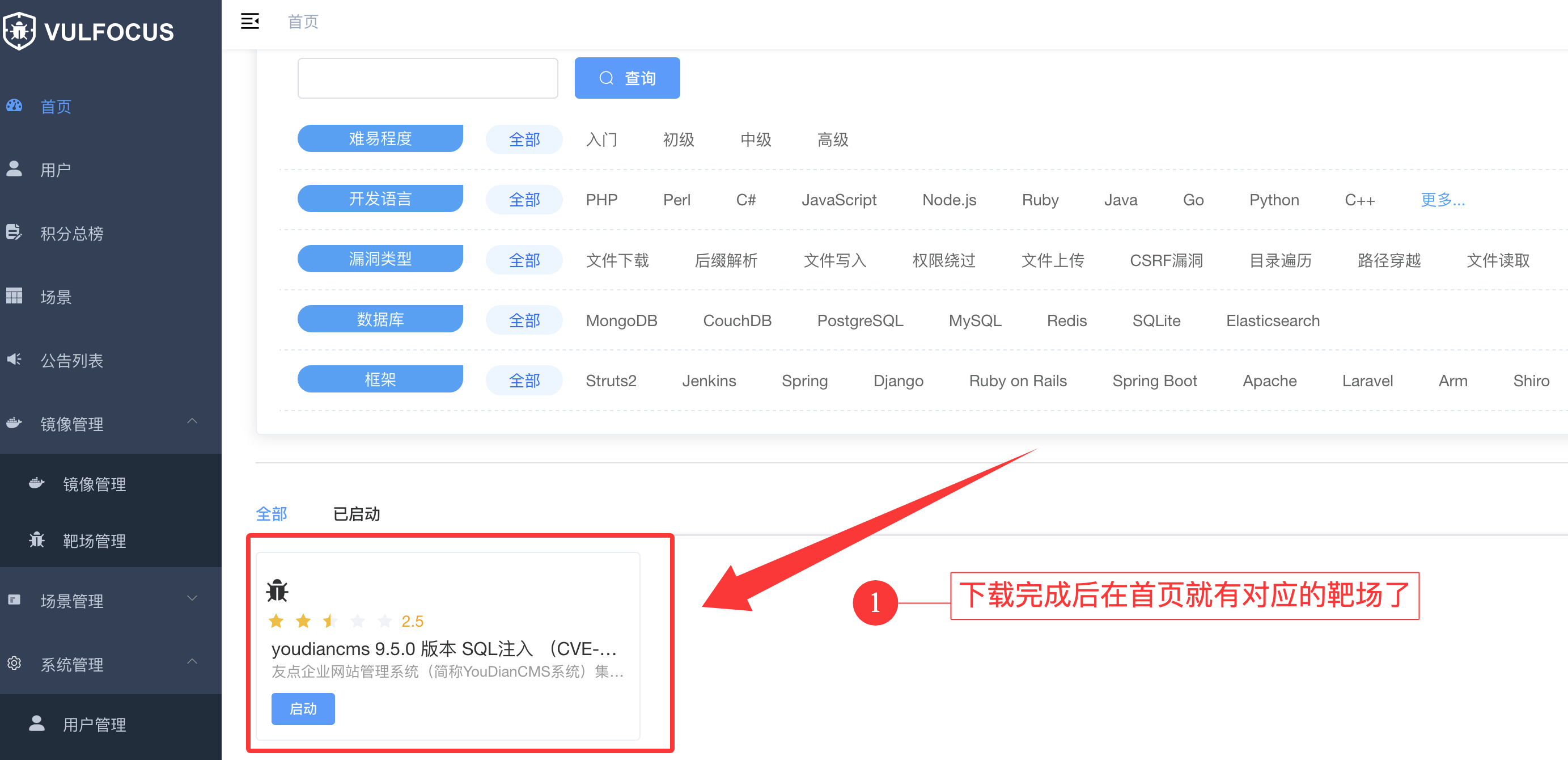

下载镜像

启动测试

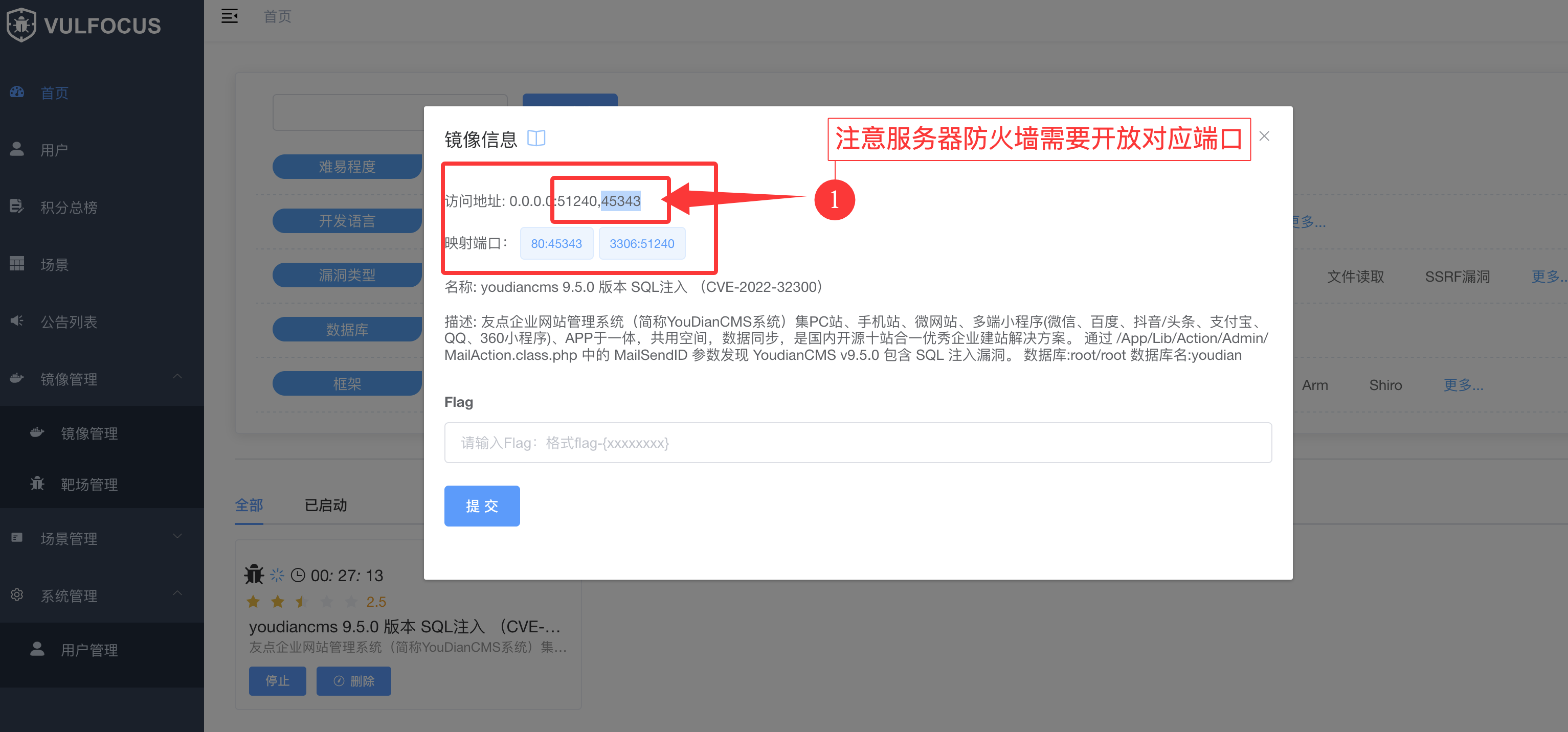

访问:

上面则是搭建的基本流程.

更详细的官方搭建步骤请参考: