根据提示,应该需要kali的工具

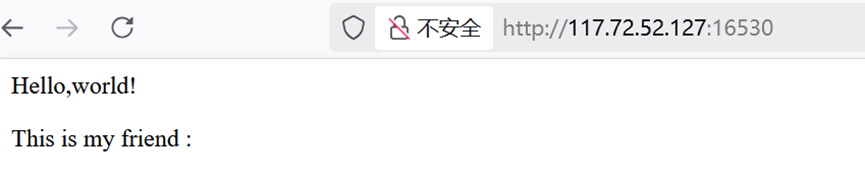

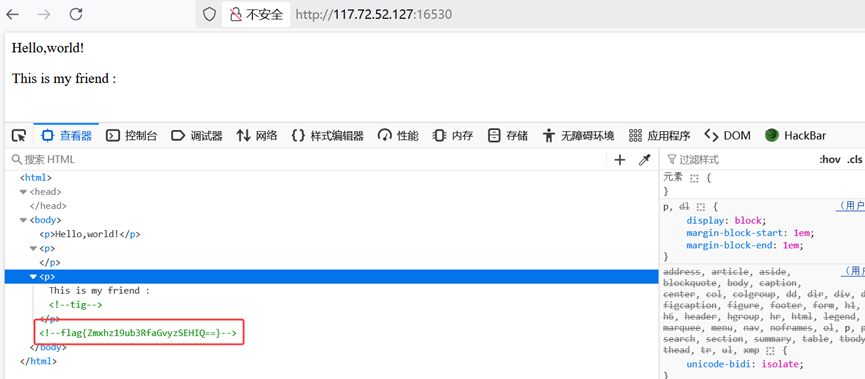

检查,查看元素直接得到flag

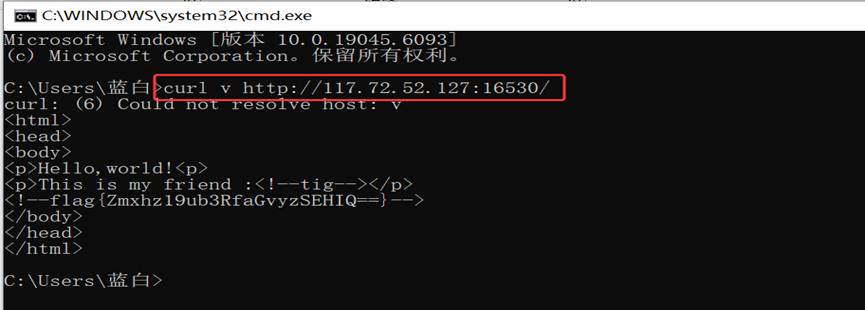

Curl命令也可以,curl v http://117.72.52.127:16530/

这样好像都不用kali工具,直接检查就行,一个签到题

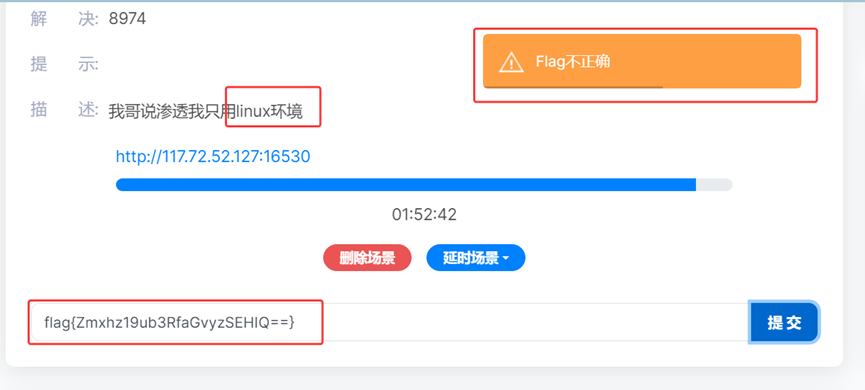

但是事实不是这样,高兴太早了

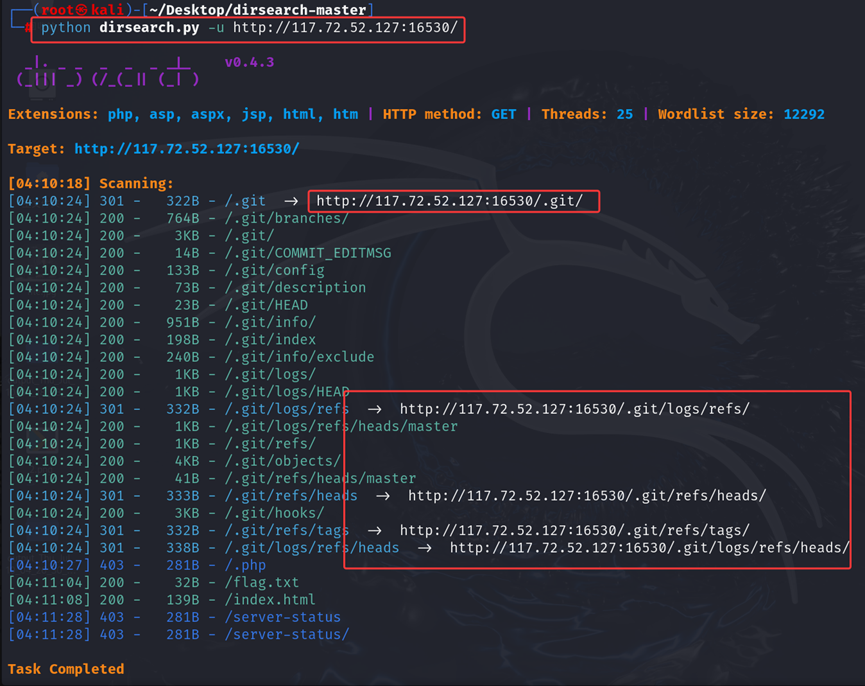

在kali中使用dirsearch,扫描网站目录:

bash

python dirsearch.py -u http://117.72.52.127:16530/

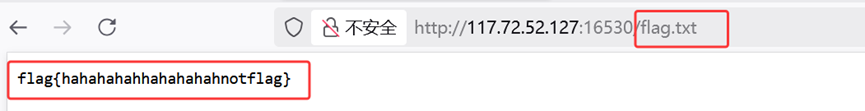

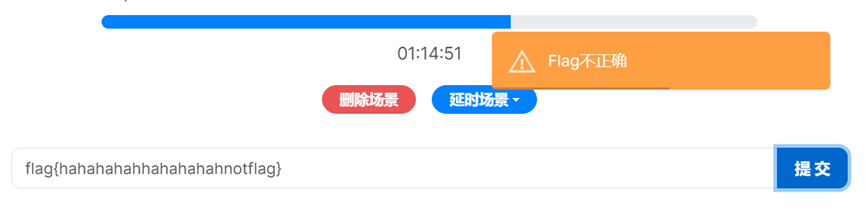

发现有一个flag.txt文件,不过是假的

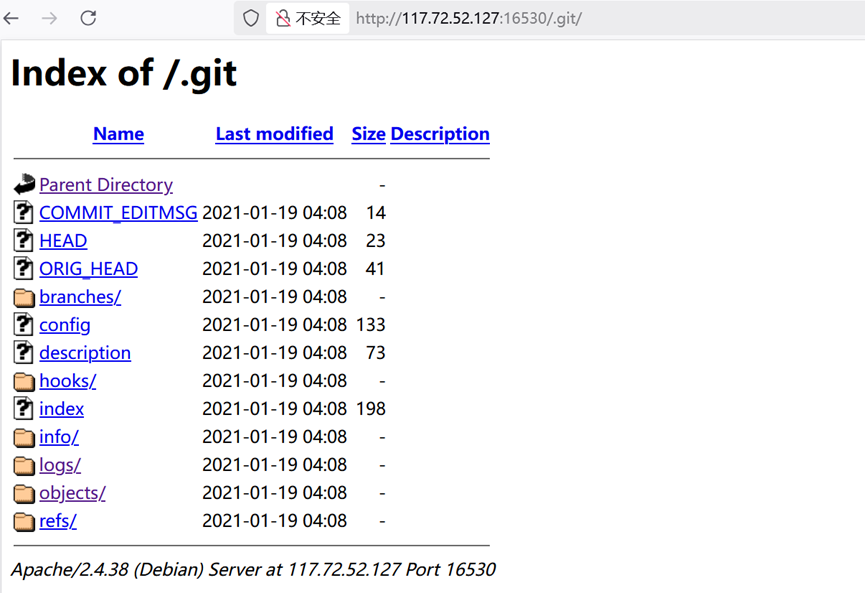

查看/.git/目录,这个目录的知识点如下:

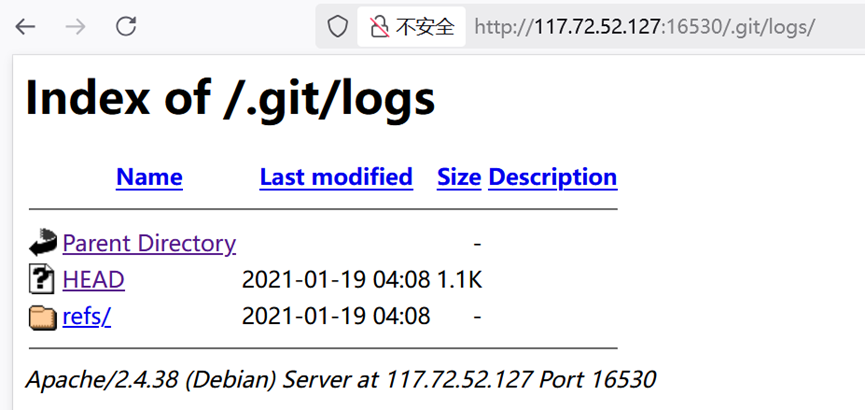

先看logs目录(flag大概率在这里面)

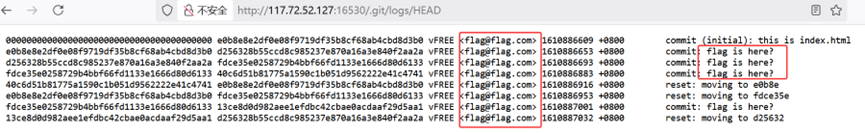

查看HEAD,发现flag相关

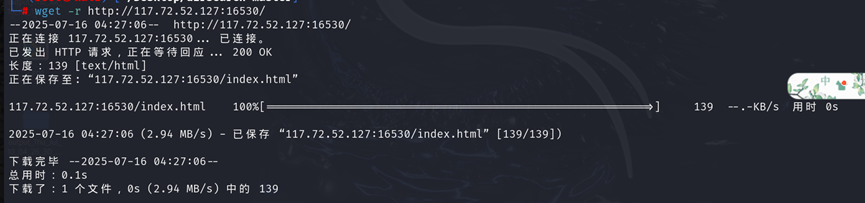

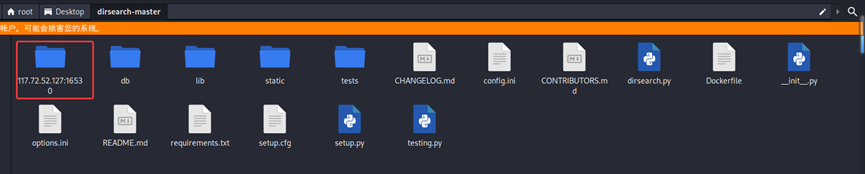

下一步用wget命令下载整个git目录的文件

bash

wget -r http://117.72.52.127:16530/.git/

bash

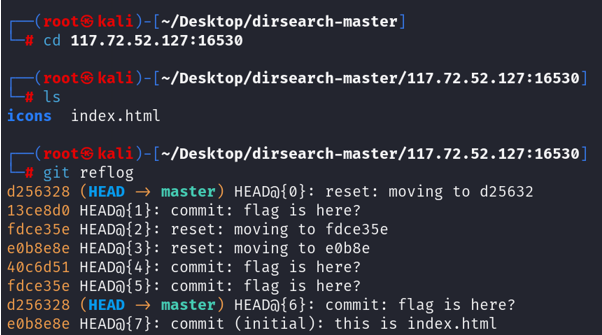

cd 117.72.52.127:16530 #进入该目录

git reflog #然后

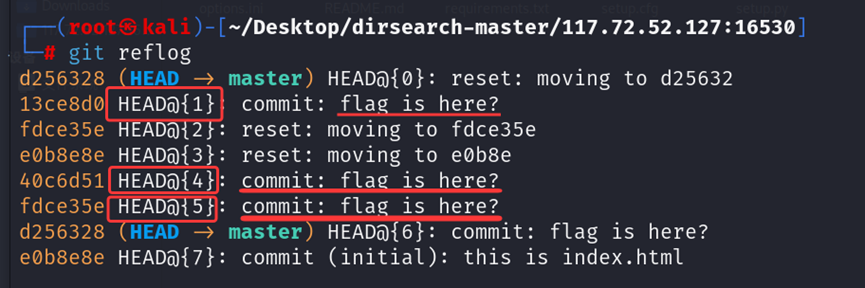

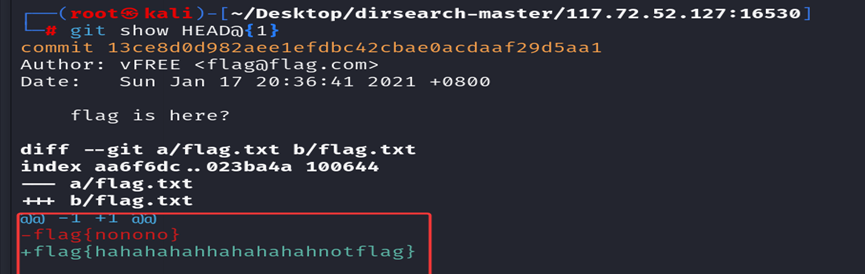

第一个不是:git show HEAD@{1}

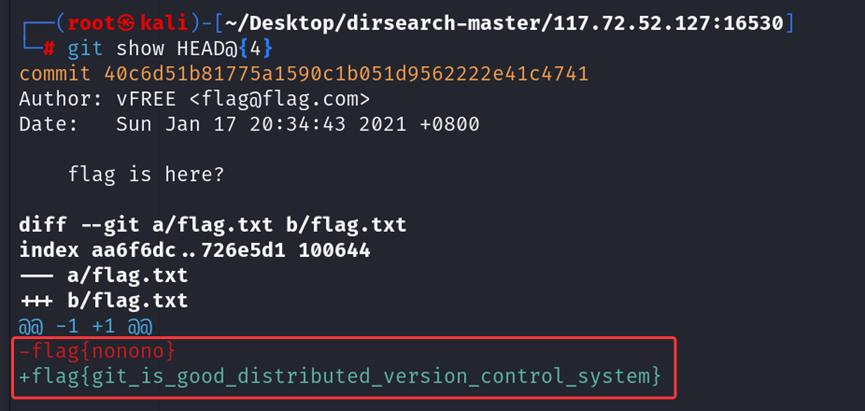

HEAD@{4}是正确的flag

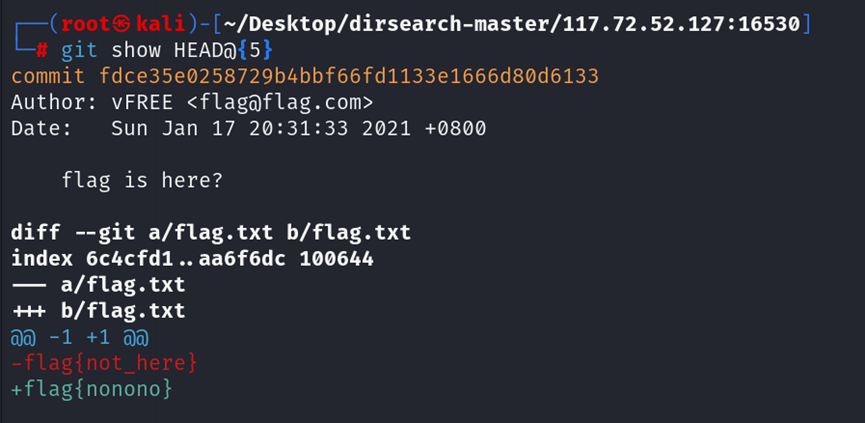

HEAD@{5}不是

最终在 HEAD@{4}中得到flag