网络空间搜索引擎是一种专门针对全球公网中的各类网络资产展开探测、采集、整理并提供检索服务的技术系统,和百度等传统搜索引擎聚焦网页内容不同,它的核心目标是挖掘网络空间里的设备、服务、漏洞等底层资产信息,常被用于网络安全防护、漏洞应急响应等场景。以下是其详细介绍:

核心技术逻辑:

它通过主动探测与被动采集相结合的方式获取数据。主动探测会借助分布式节点,对目标网段开展 TCP/UDP 端口扫描、服务指纹识别等周期性扫描;被动采集则对接 DNS 服务商、CDN 节点等渠道,收集 DNS 解析日志、流量镜像等信息。之后经数据处理层的指纹库分类与机器学习分析,将信息结构化存储,构建成可检索的网络空间资产数据库。

核心搜索内容:

搜索范围涵盖全球 IP 地址、域名对应的各类网络资产。比如服务器、摄像头、打印机等硬件设备;开放端口、运行的中间件、操作系统版本等服务信息;还有设备或服务中存在的高危漏洞、配置缺陷等风险相关内容,能精准定位特定组件或漏洞对应的全网资产。

典型应用场景:

网络安全防护:企业可用其梳理公网暴露的自身资产,排查弱口令、高危组件等隐患,减少被攻击的风险;白帽子黑客也能通过它挖掘全网通用型漏洞,助力企业提前修补漏洞。

漏洞应急响应:当出现 Log4j 这类影响广泛的高危漏洞时,借助该类搜索引擎能快速锁定使用存在漏洞组件的全网资产,为相关单位快速处置漏洞提供数据支撑,降低漏洞被利用的危害。

主流代表工具:

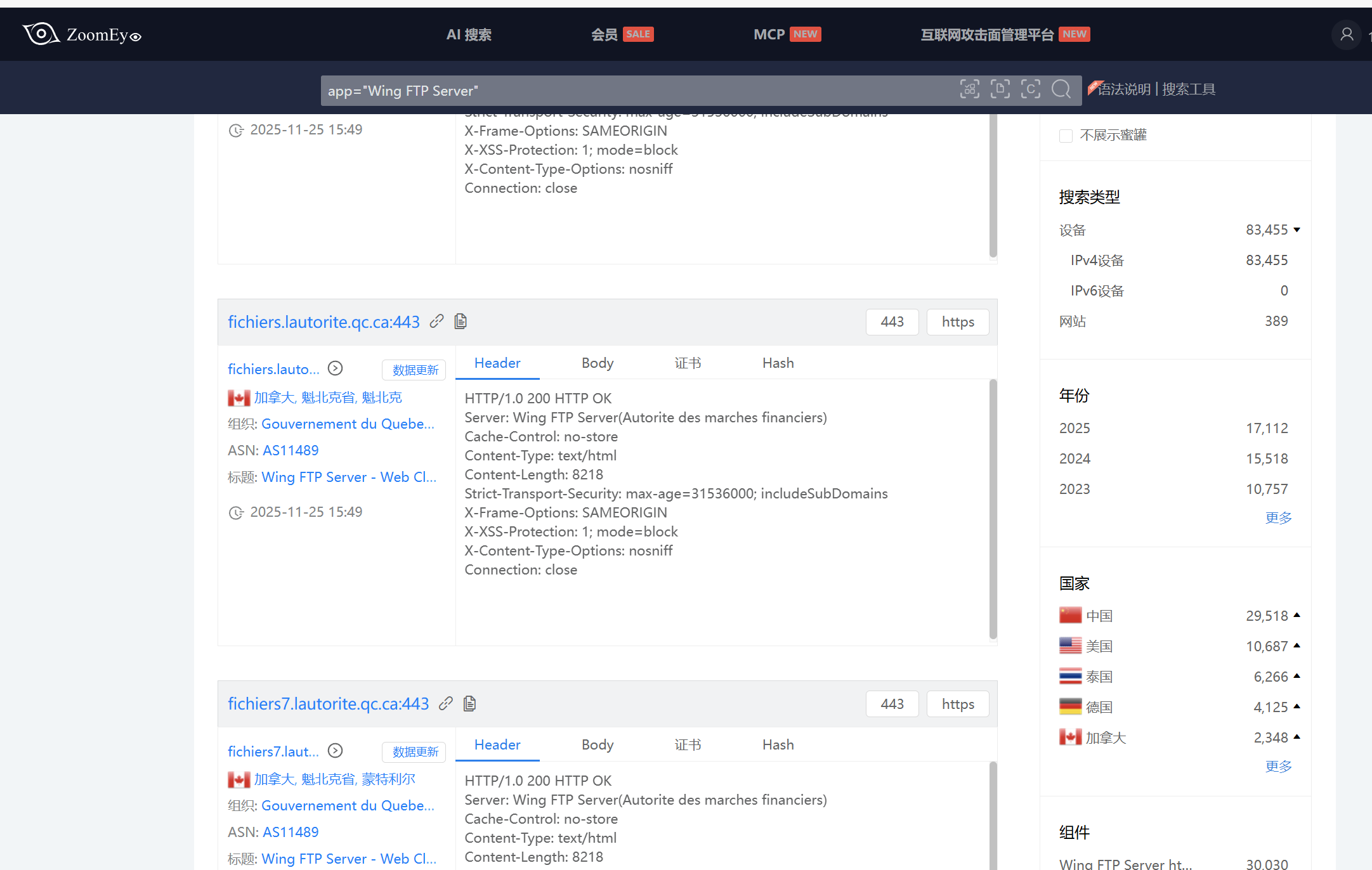

国外有 Shodan,作为较早的网络空间搜索引擎,可扫描全球联网设备并展示设备类型、开放端口等信息;国内则有之前提到的 ZoomEye(钟馗之眼),以及 FOFA 等,它们均具备全面的资产探测和检索能力,适配国内用户的网络安全使用需求。

网络空间搜索引擎的使用:

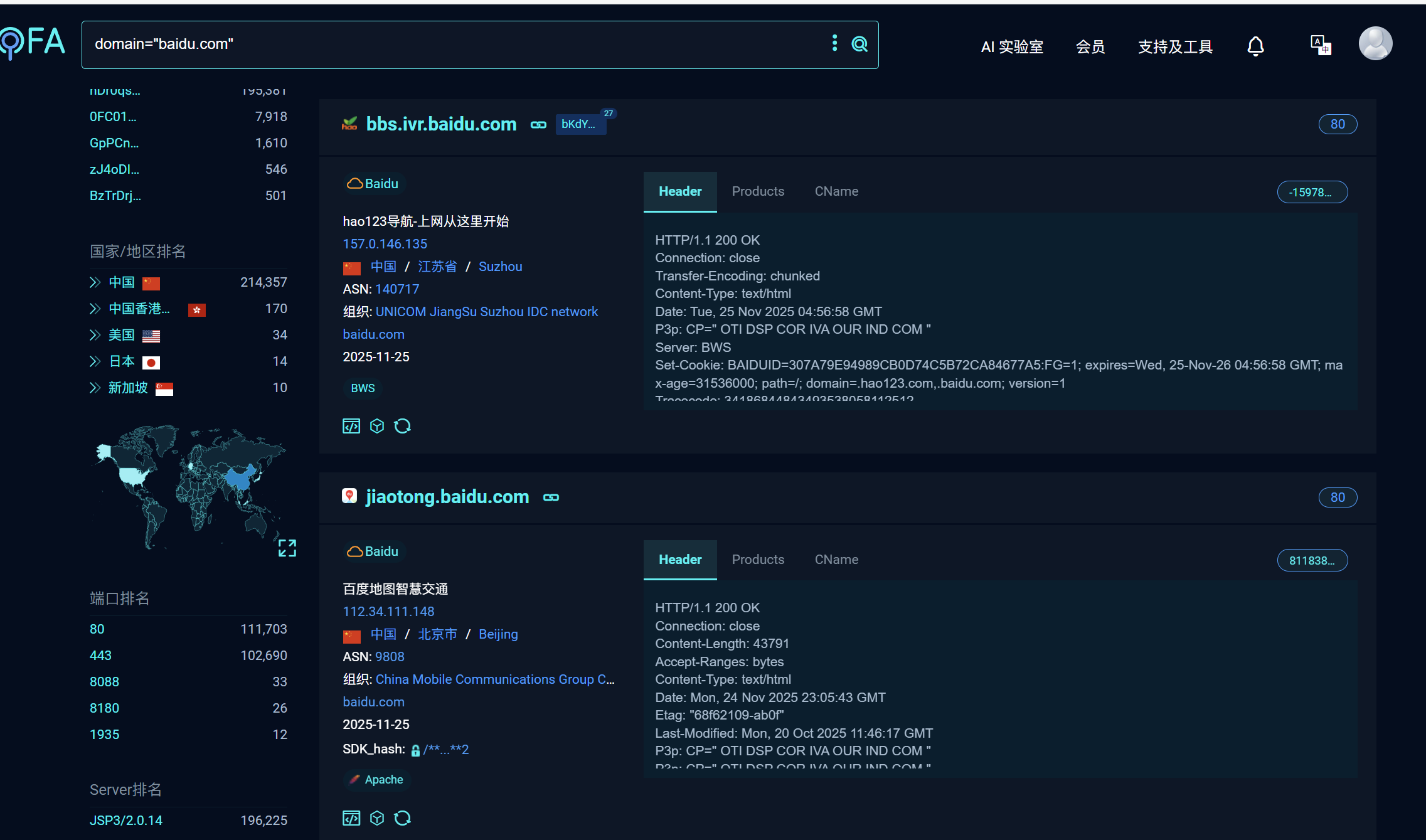

例:使用FOFA对子域名进行收集:

domain 语法(精准匹配根域子域名):专门针对根域名对应的所有子域名进行检索,结果精准度高。

比如要收集baidu.com的子域名,在 FOFA 搜索框输入domain="baidu.com",就能获取该主域名下的各类子域名资产,像www.baidu.com、map.baidu.com等。若需收集多个主域名的子域名,可用||拼接语法,例如domain="a.com" || domain="b.com"。

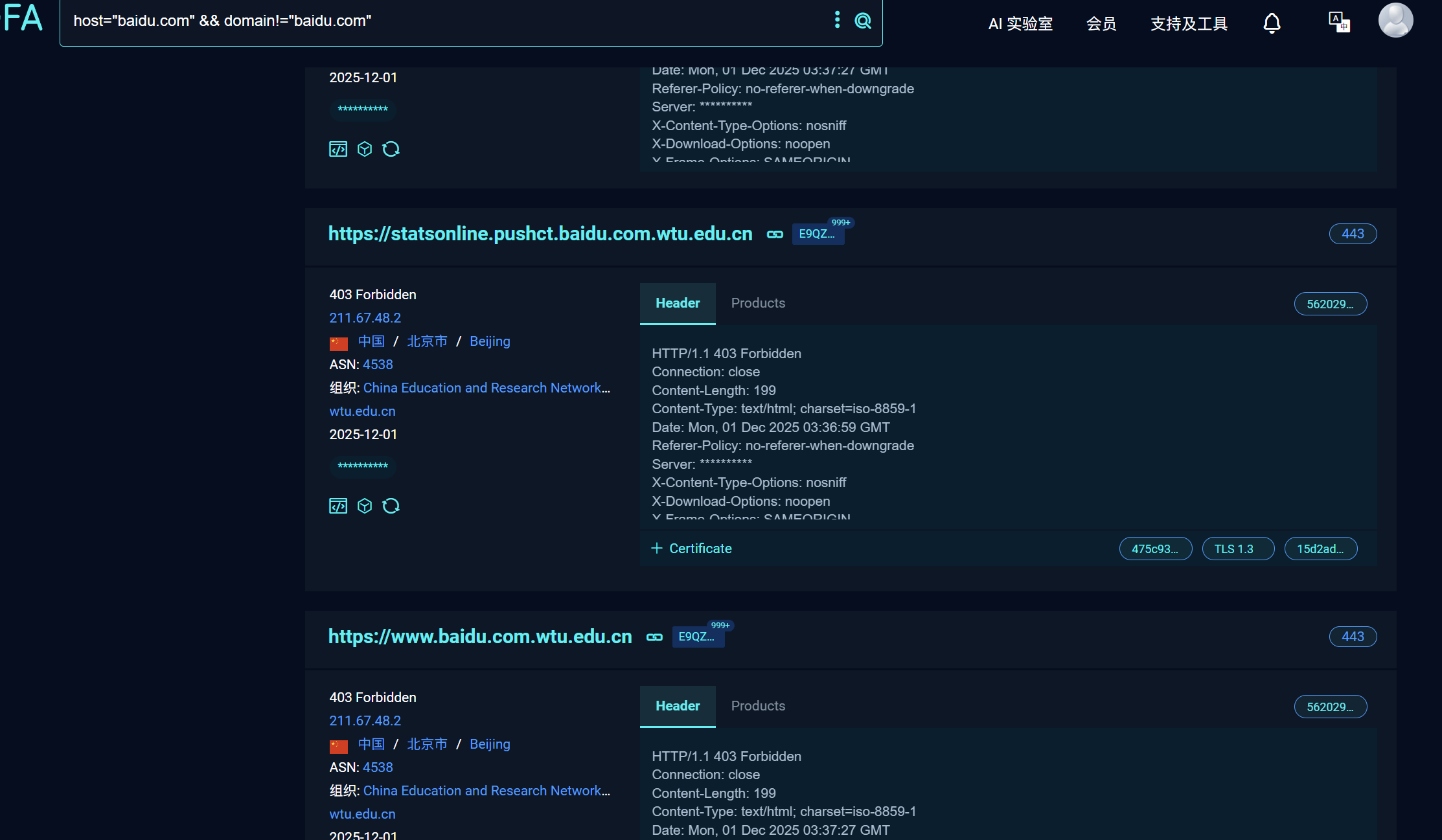

host 语法(宽泛匹配关联域名):该语法会检索主机名或域名中包含目标字段的所有资产,同样能获取子域名。

输入host="baidu.com",除了baidu.com的子域名,还可能返回与该域名相关的关联主机名资产。若想排除根域名仅保留子域名,可组合语法host="baidu.com" && domain!="baidu.com"。

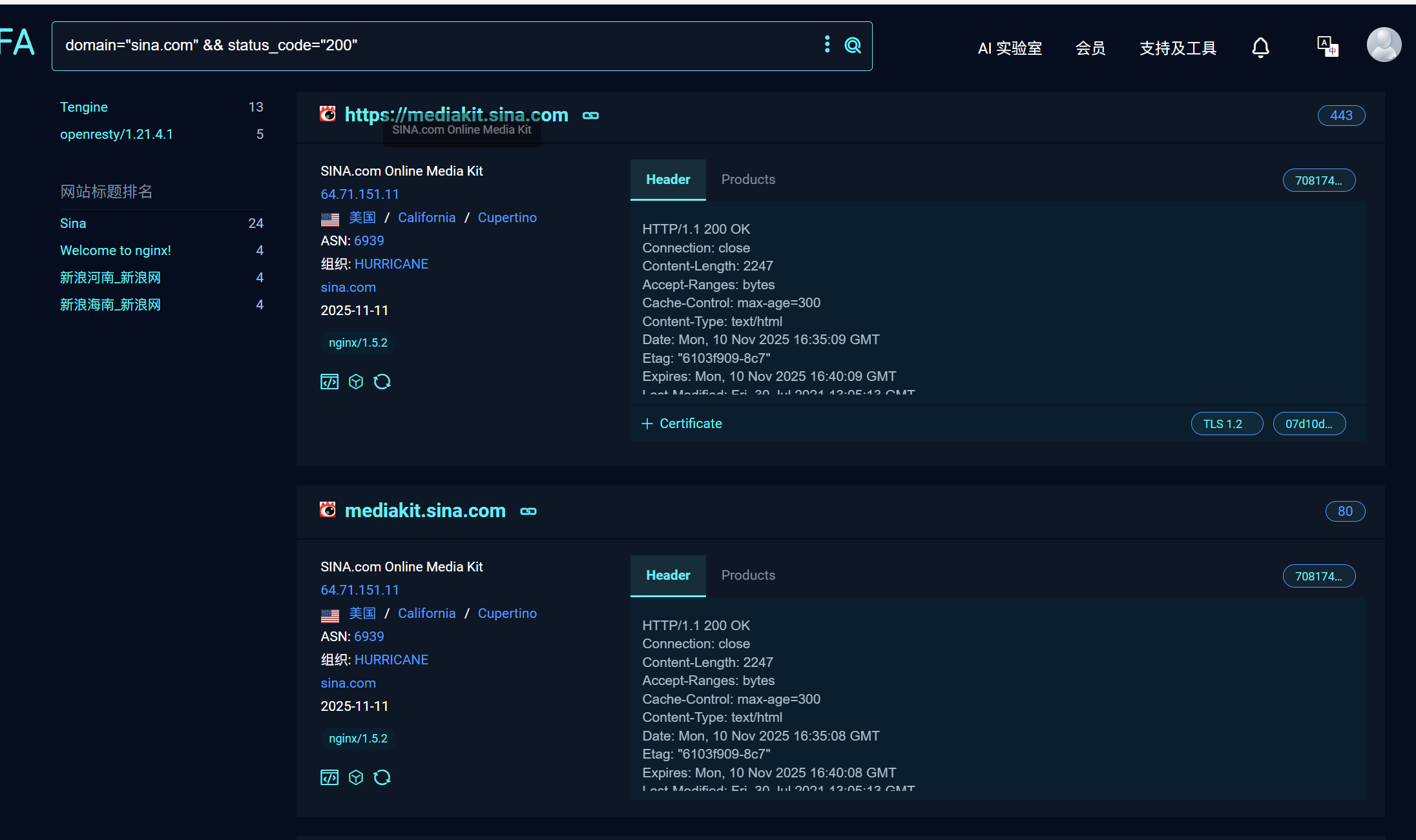

高级语法筛选精准结果:基础查询可能返回无效或无关子域名,搭配额外语法可筛选有效结果。

比如仅需收集能正常访问(状态码 200)的子域名,可用domain="example.com" && status_code="200";若只想获取部署了 Nginx 服务的子域名,语法为domain="example.com" && server="Nginx";要是需限定国内的子域名资产,可加上地域筛选domain="example.com" && country="CN"。

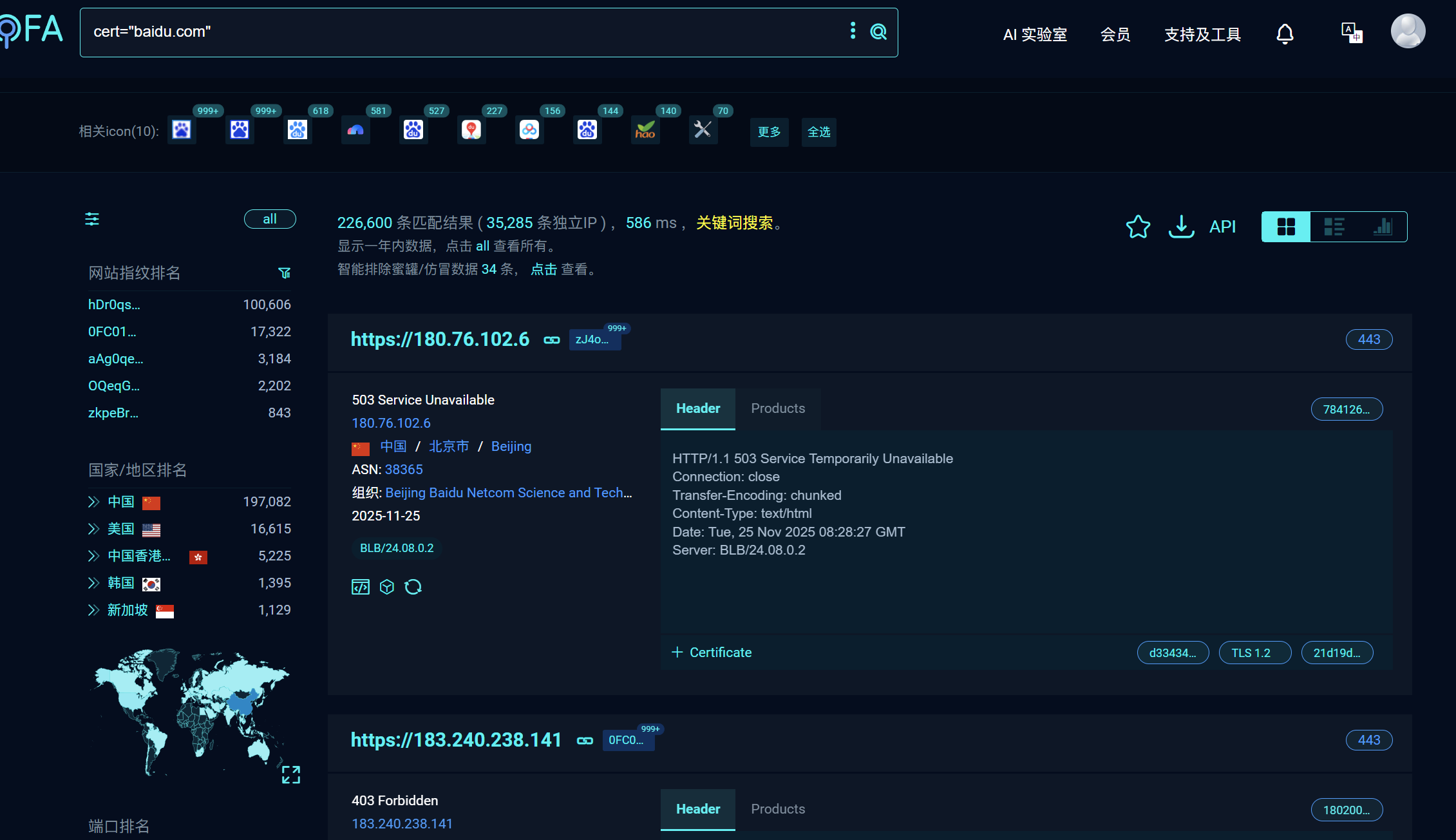

结合证书信息拓充子域名:SSL/TLS 证书中常记录多个子域名,FOFA 可通过证书信息挖掘子域名。

使用cert="example.com"语法搜索,在查询结果的证书详情中查看 DNS Names 字段,能获取证书中关联的子域名,这种方式常能发现一些未被常规检索到的隐藏子域名。

API 自动化收集:若需批量获取或自动化处理子域名数据,可调用 FOFA API。

先在 FOFA 账号中获取个人邮箱和 API 密钥,再通过代码请求接口。例如用 Python 脚本构造查询参数,将host="example.com"这类查询语句 Base64 编码后传入接口,就能批量获取子域名数据并导出,适合大规模子域名收集场景。