Native Crash深度分析:工具实战

Native层崩溃是Android系统稳定性问题中最复杂、最难排查的一类,但只要掌握正确的工具和方法,你也能成为"Native Crash猎人"。

引言

Native Crash是Android开发中最棘手的问题之一。与Java层的异常不同,Native崩溃往往只留下一串难以理解的十六进制地址和内存映射信息,让很多开发者望而却步。

当你打开DropBox中的tombstone文件,看到类似这样的崩溃信息时:

less

signal 11 (SIGSEGV), code 1 (SEGV_MAPERR), fault addr 0x0000000000000008

#00 pc 00000000000a2f34 /system/lib64/libmediaplayerservice.so

#01 pc 00000000000a3128 /system/lib64/libmediaplayerservice.so这些地址是什么意思?问题出在哪里?如何定位到具体代码?

这些看似神秘的地址背后,其实隐藏着完整的调用栈信息。通过addr2line、ndk-stack和gdb等工具,我们可以将这些地址符号化,还原出完整的函数调用链,最终定位到导致崩溃的具体代码行。

Native Crash虽然复杂,但只要掌握正确的工具链和分析方法,就能快速定位问题根因。

本文将带你深入Native Crash的排查实战,从Tombstone文件分析到各类工具使用,建立完整的Native崩溃问题解决方法论。读完本文,你将能够:

- 理解Native Crash的触发机制和信号类型

- 读懂Tombstone文件的各个section

- 熟练使用addr2line进行地址符号化

- 掌握ndk-stack工具的实战技巧

- 学会使用gdb/lldb进行Native调试

- 建立系统化的Native问题排查流程

一、Native Crash基础知识

在深入工具实战之前,让我们先建立对Native Crash的完整认知。

1.1 什么是Native Crash

Native Crash指的是运行在Native层(C/C++代码)的进程因为非法操作(如访问非法内存、除零等)而异常终止的现象。

与Java层异常不同,Native Crash通常更难排查,因为:

- 没有Java异常栈:崩溃时看到的是机器码地址,而非Java方法调用栈

- 涉及底层机制:需要理解Linux信号、内存管理、指针操作等底层知识

- 跨语言调用:JNI调用链路复杂,问题可能发生在Java和Native的交界处

- 符号信息缺失:Release版本通常会strip符号表,导致地址无法直接映射到源码

用一个比喻来说明:

- Java异常像是一个人在房间里绊倒,你能看清他绊在了哪个桌腿上

- Native Crash像是一个人在黑暗的森林里失踪,你只知道他最后出现的GPS坐标,需要通过工具"还原"事发现场

1.2 常见的Native Crash信号

Native Crash本质上是Linux内核向进程发送的信号(Signal),常见的崩溃信号包括:

| 信号 | 含义 | 常见原因 |

|---|---|---|

| SIGSEGV | Segmentation Fault(段错误) | 访问非法内存地址、空指针解引用、数组越界 |

| SIGABRT | Abort信号 | 调用abort()或断言失败 |

| SIGBUS | Bus Error(总线错误) | 未对齐的内存访问、访问不存在的物理地址 |

| SIGFPE | Floating Point Exception | 除零、浮点运算异常 |

| SIGILL | Illegal Instruction | 执行非法指令、堆栈溢出导致指令损坏 |

| SIGTRAP | Trap信号 | 调试器断点、异常检测 |

最常见的崩溃信号 是SIGSEGV,占Native Crash的70%以上。它的典型场景包括:

cpp

// 场景1: 空指针解引用

char* ptr = nullptr;

*ptr = 'a'; // SIGSEGV!

// 场景2: 访问已释放的内存(Use After Free)

char* buffer = new char[100];

delete[] buffer;

buffer[0] = 'a'; // SIGSEGV!

// 场景3: 数组越界

int array[10];

array[100] = 42; // SIGSEGV!

// 场景4: 堆栈溢出

void recursive() {

char buffer[1024*1024]; // 每次递归分配1MB栈空间

recursive(); // 最终导致SIGSEGV

}1.3 debuggerd守护进程

当Native Crash发生时,Android系统是如何捕获并记录崩溃信息的呢?答案是debuggerd守护进程。

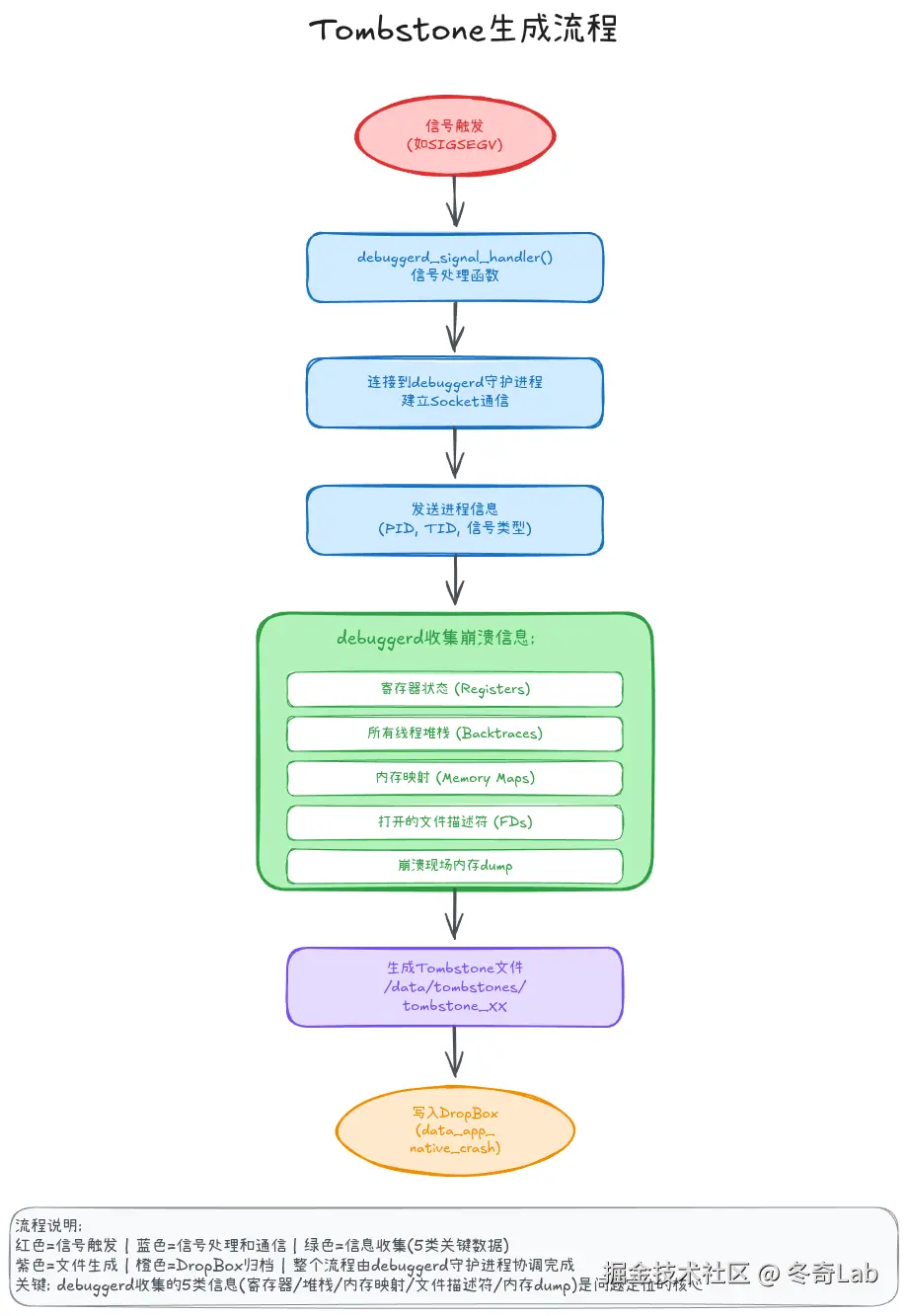

debuggerd的工作流程

debuggerd的源码位置:

bash

system/core/debuggerd/

├── crasher/ # 测试工具,模拟各种崩溃

├── debuggerd.cpp # 守护进程主程序

├── signal_sender.cpp # 信号处理

├── tombstone.cpp # Tombstone生成

└── utility.cpp # 工具函数关键点:

- debuggerd是一个系统守护进程,开机后一直运行,监听端口等待崩溃连接

- 它使用

ptrace系统调用来暂停崩溃进程,读取进程内存和寄存器 - Tombstone文件包含了崩溃现场的完整快照,是分析问题的核心依据

二、Tombstone文件深度解析

Tombstone文件是Native Crash分析的"黑匣子",包含了崩溃现场的所有关键信息。让我们逐section深入解读。

2.1 Tombstone文件结构概览

一个完整的Tombstone文件通常包含以下几个section:

yaml

*** *** *** *** *** *** *** *** *** *** *** *** *** *** *** ***

Build fingerprint: 'brand/product/device:version'

Revision: '0'

ABI: 'arm64'

Timestamp: 2024-12-29 02:15:32.123456789+0800

Process uptime: 3s

pid: 12345, tid: 12345, name: media.codec >>> /system/bin/mediaserver <<<

uid: 1013

tagged_addr_ctrl: 0000000000000000

signal 11 (SIGSEGV), code 1 (SEGV_MAPERR), fault addr 0x0

Cause: null pointer dereference

x0 0000000000000000 x1 00000071e8f04700 x2 0000000000000000 x3 0000000000000000

x4 0000000000000000 x5 00000071e8d00000 x6 0000000000000008 x7 0000000000000000

...

backtrace:

#00 pc 00000000000a2f34 /system/lib64/libmediaplayerservice.so

#01 pc 00000000000a3128 /system/lib64/libmediaplayerservice.so

#02 pc 00000000000a3200 /system/lib64/libmediaplayerservice.so

...

memory near x0:

(无效地址,无法读取)

memory map:

...

logcat:

...让我们逐个section详细分析。

2.2 Header Section: 基础信息

vbnet

Build fingerprint: 'Xiaomi/venus/venus:12/SKQ1.211006.001/V13.0.8.0:user/release-keys'

Revision: '0'

ABI: 'arm64'

Timestamp: 2024-12-29 02:15:32.123456789+0800

Process uptime: 3s关键字段解读:

- Build fingerprint: 系统版本指纹,用于确定问题发生的系统版本

- ABI : CPU架构(

arm、arm64、x86、x86_64) - Timestamp: 崩溃发生的精确时间(带时区)

- Process uptime: 进程从启动到崩溃的存活时间

排查技巧:

- 如果

Process uptime很短(如小于1s),可能是启动时崩溃 - 如果

Process uptime很长(如大于几小时),可能是内存泄漏或资源耗尽导致

2.3 Signal Section: 崩溃信号

yaml

pid: 12345, tid: 12345, name: media.codec >>> /system/bin/mediaserver <<<

uid: 1013

signal 11 (SIGSEGV), code 1 (SEGV_MAPERR), fault addr 0x0

Cause: null pointer dereference关键字段解读:

- pid/tid: 进程ID和线程ID,如果相等说明是主线程崩溃

- name : 线程名称,通过

pthread_setname_np设置 - signal: 信号编号和名称

- code: 信号的具体子类型

- fault addr: 导致崩溃的内存地址

- Cause: debuggerd自动分析的崩溃原因

SIGSEGV的code类型:

| code | 名称 | 含义 |

|---|---|---|

| 1 | SEGV_MAPERR | 地址未映射(空指针、野指针) |

| 2 | SEGV_ACCERR | 权限错误(访问只读内存) |

常见Cause分析:

vbnet

Cause: null pointer dereference → 空指针解引用

Cause: read access to invalid address → 读取非法地址

Cause: write access to read-only memory → 写只读内存

Cause: executing non-executable memory → 执行不可执行内存2.4 Registers Section: 寄存器状态

markdown

x0 0000000000000000 x1 00000071e8f04700 x2 0000000000000000 x3 0000000000000000

x4 0000000000000000 x5 00000071e8d00000 x6 0000000000000008 x7 0000000000000000

x8 0000000000000001 x9 b4ce4a8d28904600 x10 0000000000000000 x11 00000071e8d04700

x12 0000000000000020 x13 00000071e8d00000 x14 0000000000000000 x15 0000000000000000

x16 00000071ea3e4ab8 x17 00000071ea3a5f30 x18 00000071e8e59000 x19 0000000000000000

x20 00000071e8f04700 x21 00000071e8f04700 x22 0000000000000000 x23 0000000000000000

x24 0000000000000000 x25 0000000000000000 x26 0000000000000000 x27 0000000000000000

x28 0000000000000000 x29 00000071e8d05f40

lr 00000071ea24f128 sp 00000071e8d05f10 pc 00000071ea24ef34 pst 0000000060000000寄存器说明(ARM64架构):

- x0-x7: 函数参数寄存器(前8个参数)

- x8: 函数返回值(间接返回,如结构体)

- x9-x15: 临时寄存器

- x16-x17: IP寄存器(过程调用临时寄存器)

- x19-x28: 被调用者保存寄存器

- x29 (fp): Frame Pointer(栈帧指针)

- x30 (lr): Link Register(返回地址)

- sp: Stack Pointer(栈指针)

- pc: Program Counter(程序计数器,当前执行的指令地址)

排查技巧:

- 检查x0是否为0 : 很多时候x0是

this指针或第一个参数,如果为0说明可能是空指针 - 查看pc地址: 这是崩溃发生的指令地址,后面需要用addr2line符号化

- 检查lr地址: 这是调用者的地址,帮助理解调用链

- 观察sp和fp: 判断栈是否正常

实战案例:

kotlin

x0 0000000000000000 ← this指针为0!

pc 00000071ea24ef34 ← 崩溃指令地址这明显是一个对象为null时调用成员函数导致的崩溃。

2.5 Backtrace Section: 调用栈

rust

backtrace:

#00 pc 00000000000a2f34 /system/lib64/libmediaplayerservice.so (MediaPlayerService::Client::notify+20)

#01 pc 00000000000a3128 /system/lib64/libmediaplayerservice.so (MediaPlayerService::Client::player+88)

#02 pc 00000000000a3200 /system/lib64/libmediaplayerservice.so (android::MediaPlayer::start+16)

#03 pc 0000000000032f10 /system/lib64/libmedia.so (android::IMediaPlayer::BpMediaPlayer::start+40)

#04 pc 000000000001b284 /system/framework/arm64/boot.oat堆栈格式解读:

bash

#序号 pc 偏移地址 库文件路径 (符号化后的函数名+偏移)关键字段:

- pc 偏移地址: 相对于so文件起始地址的偏移

- 库文件路径: 崩溃发生在哪个.so或可执行文件

- 函数名: 如果有符号表,会显示函数名和偏移

- 符号化 :

(函数名+偏移)部分只在有symbols的情况下才显示

未符号化vs已符号化对比:

shell

# 未符号化(Release版本)

#00 pc 00000000000a2f34 /system/lib64/libmediaplayerservice.so

# 已符号化(带symbols)

#00 pc 00000000000a2f34 /system/lib64/libmediaplayerservice.so (MediaPlayerService::Client::notify+20)排查技巧:

- 从#00开始看: #00是崩溃点,优先分析

- 关注应用层so: 系统so通常不会有问题,重点看你自己的so

- 查找可疑函数 : 如果函数名中包含

delete、free、close等,可能是资源释放问题 - 注意JNI边界: 如果堆栈中出现JNI相关函数,可能是JNI调用出错

2.6 Memory Section: 内存内容

erlang

memory near x0:

(null pointer, cannot read)

memory near sp:

00000071e8d05f00 0000000000000000 0000000000000000 ................

00000071e8d05f10 00000071e8f04700 00000071ea24f128 ....q....O$.q...

00000071e8d05f20 0000000000000000 00000071ea24ef34 ..........N$.q...这个section会dump崩溃相关寄存器附近的内存内容,帮助分析:

- 内存是否可读 : 如果显示

(cannot read),说明地址无效 - 内存内容: 可以看到函数参数、局部变量的值

- 栈帧信息: sp附近的内存反映了函数调用栈

2.7 Memory Map Section: 内存映射

bash

memory map (352 entries):

0000005555554000-0000005555556000 r-xp 00000000 fd:01 123 /system/bin/mediaserver

0000005555556000-0000005555557000 r--p 00001000 fd:01 123 /system/bin/mediaserver

0000005555557000-0000005555558000 rw-p 00002000 fd:01 123 /system/bin/mediaserver

00000071ea200000-00000071ea400000 r-xp 00000000 fd:01 456 /system/lib64/libmediaplayerservice.so

00000071ea400000-00000071ea410000 r--p 001ff000 fd:01 456 /system/lib64/libmediaplayerservice.so

00000071ea410000-00000071ea420000 rw-p 0020f000 fd:01 456 /system/lib64/libmediaplayerservice.so字段解读:

- 地址范围: 内存段的起始和结束地址

- 权限 :

r(读)、w(写)、x(执行)、p(私有) - 偏移: 文件内偏移

- 设备: 文件系统设备号

- inode: 文件inode号

- 路径: 映射的文件路径

用途:

- 地址转换: 通过地址范围判断崩溃发生在哪个so

- 加载基址: 计算so的加载基址,用于addr2line符号化

- 内存布局: 理解进程的完整内存布局

如何找到so的加载基址:

bash

# 假设崩溃地址是 0x00000071ea24ef34

# 在memory map中找到对应的行:

00000071ea200000-00000071ea400000 r-xp 00000000 /system/lib64/libmediaplayerservice.so

↑

加载基址

# 计算偏移: 0x00000071ea24ef34 - 0x00000071ea200000 = 0x4ef34三、工具实战1: addr2line符号化

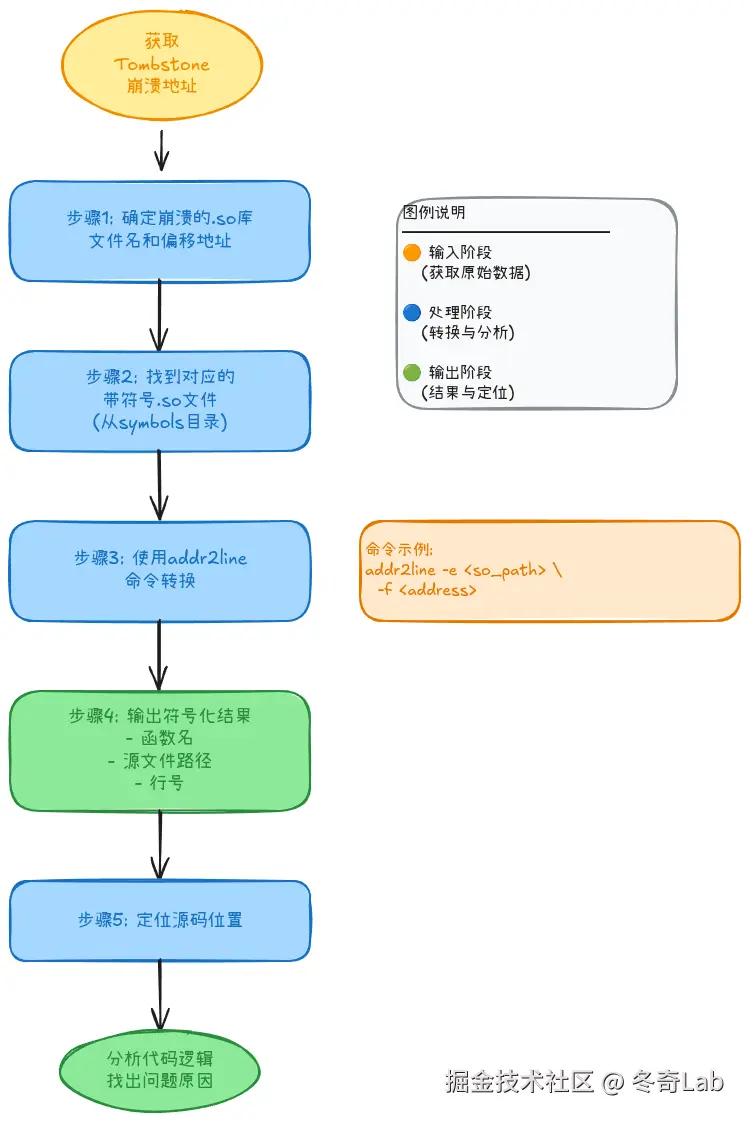

addr2line是Native Crash分析的第一把利器,用于将机器码地址转换为源码位置(文件名+行号)。

3.1 addr2line工作原理

符号化的本质:

- 编译时,编译器会在目标文件(.o)和库文件(.so)中嵌入调试信息(DWARF格式)

- 这些调试信息记录了地址到源码的映射关系

addr2line读取调试信息,根据地址查询对应的源文件和行号

为什么Release版本无法符号化?

- Release版本通常会执行

strip操作,移除调试信息以减小文件大小 - 但我们可以保留未strip的symbols版本用于符号化

符号文件的位置:

text

out/target/product/{device}/symbols/

├── system/

│ ├── lib/

│ │ └── libxxx.so # 32位带符号版本

│ └── lib64/

│ └── libxxx.so # 64位带符号版本

└── vendor/

└── lib64/

└── libxxx.soaddr2line符号化工作流程:

图: addr2line符号化工作流程 - 从崩溃地址到源码定位的完整过程

3.2 addr2line实战演示

场景: 我们有以下crashback:

makefile

backtrace:

#00 pc 00000000000a2f34 /system/lib64/libmediaplayerservice.so步骤1: 准备symbols文件

bash

# 确保你有编译产物的symbols目录

SYMBOLS_DIR="out/target/product/venus/symbols"

SO_PATH="$SYMBOLS_DIR/system/lib64/libmediaplayerservice.so"

# 检查文件是否存在

ls -lh $SO_PATH

# 输出: -rwxr-xr-x 1 user user 5.2M Dec 29 libmediaplayerservice.so

# 检查是否包含调试信息

file $SO_PATH

# 输出: ... with debug_info, not stripped步骤2: 使用addr2line符号化

bash

# 基本用法

addr2line -e $SO_PATH -f 0x000a2f34

# 输出:

# MediaPlayerService::Client::notify(int, int, android::Parcel const*)

# frameworks/av/media/libmediaplayerservice/MediaPlayerService.cpp:1234参数说明:

-e: 指定符号文件路径-f: 显示函数名-C: C++名称demangle(默认开启)-i: 显示内联函数-p: 美化输出格式

步骤3: 批量符号化整个backtrace

手工一个个符号化太慢,我们可以写个脚本:

bash

#!/bin/bash

# symbolize_backtrace.sh

SYMBOLS_DIR="/path/to/symbols"

# 从tombstone中提取backtrace

grep "^ #" tombstone_01 | while read line; do

# 提取地址和库路径

addr=$(echo $line | awk '{print $3}')

lib=$(echo $line | awk '{print $4}')

# 构建symbols文件路径

symbol_file="$SYMBOLS_DIR$lib"

if [ -f "$symbol_file" ]; then

result=$(addr2line -e "$symbol_file" -f -C $addr | tr '\n' ' ')

echo "$line => $result"

else

echo "$line => [NO SYMBOLS]"

fi

done使用脚本:

bash

chmod +x symbolize_backtrace.sh

./symbolize_backtrace.sh

# 输出:

# #00 pc 00000000000a2f34 /system/lib64/libmediaplayerservice.so

# => MediaPlayerService::Client::notify frameworks/av/media/libmediaplayerservice/MediaPlayerService.cpp:1234

# #01 pc 00000000000a3128 /system/lib64/libmediaplayerservice.so

# => MediaPlayerService::Client::player frameworks/av/media/libmediaplayerservice/MediaPlayerService.cpp:12563.3 addr2line常见问题

问题1: 符号化结果显示"??:0"

bash

addr2line -e libxxx.so 0x12345

# 输出: ??:0可能原因:

- 使用了strip后的文件

- 地址不在这个so的地址范围内

- 编译时未开启调试信息(-g)

解决方法:

bash

# 检查是否strip

file libxxx.so

# 如果显示 "stripped",说明符号被移除了

# 检查编译选项

cat Android.mk | grep -i "debug\|strip"

# 确保有 LOCAL_CFLAGS += -g

# 确保没有 LOCAL_STRIP_MODULE := true问题2: 地址偏移量计算错误

Tombstone中的地址是进程虚拟地址 ,需要转换为so文件内偏移:

bash

# Tombstone中的地址

Crash address: 0x00000071ea24ef34

# Memory map中的加载基址

00000071ea200000-00000071ea400000 r-xp /system/lib64/libmediaplayerservice.so

# 计算偏移

offset = 0x00000071ea24ef34 - 0x00000071ea200000 = 0x4ef34

# 使用偏移进行符号化

addr2line -e libmediaplayerservice.so 0x4ef34问题3: 内联函数看不到完整调用链

使用-i参数可以展开内联函数:

bash

# 不带-i

addr2line -e libxxx.so -f 0x12345

# 输出: functionA() file.cpp:100

# 带-i (展开内联)

addr2line -e libxxx.so -f -i 0x12345

# 输出:

# inlinedFunc() file.cpp:50

# functionA() file.cpp:100四、工具实战2: ndk-stack堆栈分析

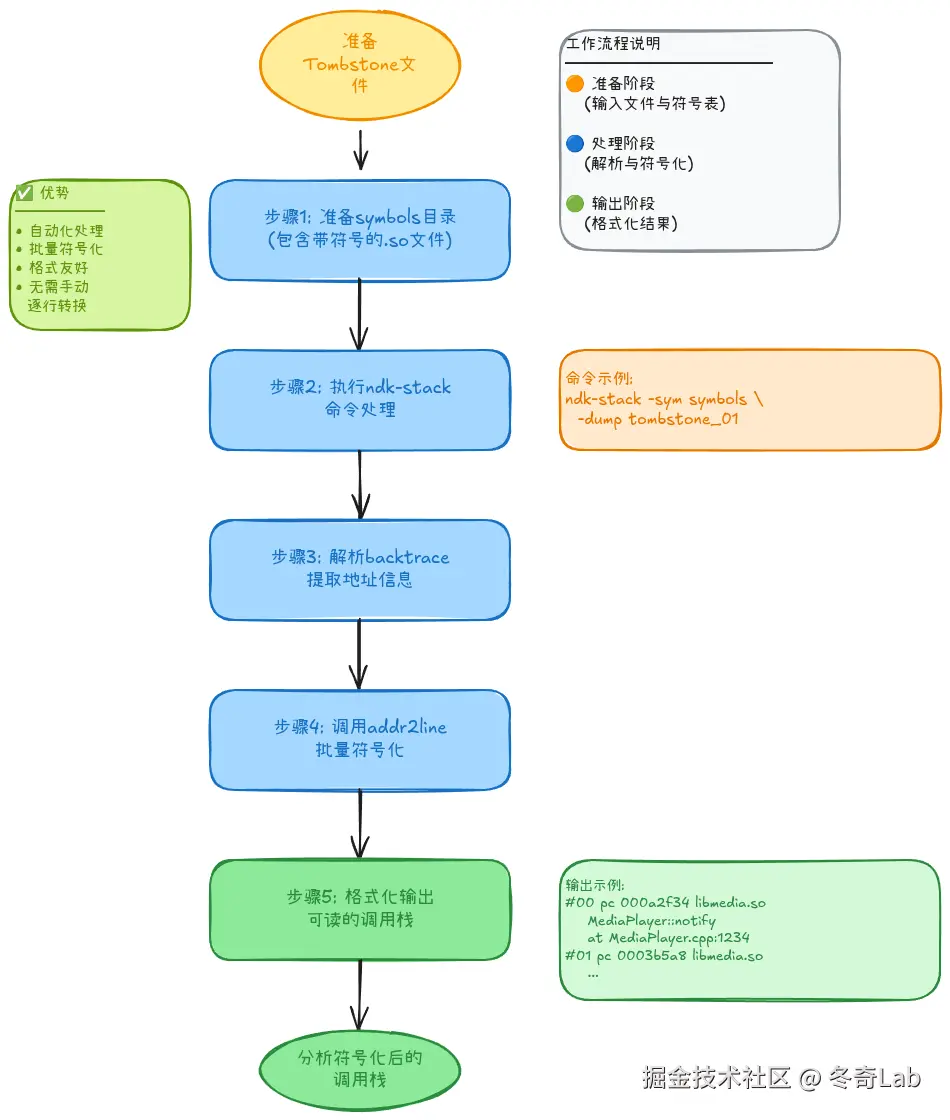

ndk-stack是Android NDK提供的专门用于解析Native崩溃堆栈的工具,相比addr2line更加自动化和智能。

4.1 ndk-stack vs addr2line

| 特性 | addr2line | ndk-stack |

|---|---|---|

| 批量处理 | 需要脚本 | 原生支持 |

| 地址转换 | 需手动计算偏移 | 自动处理 |

| 输出格式 | 简单 | 美化,带行号 |

| 依赖 | binutils | NDK |

| 使用场景 | 单个地址符号化 | 整个tombstone符号化 |

什么时候用ndk-stack?

- ✅ 有完整的tombstone文件

- ✅ 需要符号化整个backtrace

- ✅ 希望输出更易读

什么时候用addr2line?

- ✅ 只有几个地址需要符号化

- ✅ 在没有NDK的环境(如服务器)

- ✅ 需要精确控制符号化过程

ndk-stack工作流程:

图: ndk-stack自动化处理流程 - 从Tombstone到符号化调用栈的一键转换

4.2 ndk-stack实战演示

安装ndk-stack:

bash

# ndk-stack位于NDK目录下

export NDK_ROOT="/path/to/android-ndk-r21"

export PATH=$PATH:$NDK_ROOT基本用法:

bash

# 方式1: 从tombstone文件符号化

adb logcat | ndk-stack -sym out/target/product/venus/symbols

# 方式2: 从已保存的tombstone文件符号化

ndk-stack -sym out/target/product/venus/symbols -dump tombstone_01

# 方式3: 实时监控logcat

adb logcat | ndk-stack -sym symbols完整示例:

- 获取tombstone:

bash

adb root

adb pull /data/tombstones/tombstone_01 ./- 运行ndk-stack:

bash

ndk-stack -sym symbols -dump tombstone_01 > symbolized.txt- 查看符号化结果:

less

********** Crash dump: **********

Build fingerprint: 'Xiaomi/venus/venus:12/SKQ1.211006.001/V13.0.8.0:user/release-keys'

#00 0x00000000000a2f34 /system/lib64/libmediaplayerservice.so (MediaPlayerService::Client::notify+20)

frameworks/av/media/libmediaplayerservice/MediaPlayerService.cpp:1234:12

#01 0x00000000000a3128 /system/lib64/libmediaplayerservice.so (MediaPlayerService::Client::player+88)

frameworks/av/media/libmediaplayerservice/MediaPlayerService.cpp:1256:5

#02 0x00000000000a3200 /system/lib64/libmediaplayerservice.so (android::MediaPlayer::start+16)

frameworks/av/media/libmedia/mediaplayer.cpp:789:10对比原始tombstone:

shell

# 原始(未符号化)

#00 pc 00000000000a2f34 /system/lib64/libmediaplayerservice.so

# ndk-stack符号化后

#00 0x00000000000a2f34 /system/lib64/libmediaplayerservice.so (MediaPlayerService::Client::notify+20)

frameworks/av/media/libmediaplayerservice/MediaPlayerService.cpp:1234:12可以看到,ndk-stack不仅给出了函数名,还精确到了行号和列号!

4.3 ndk-stack高级技巧

技巧1: 指定架构

如果你的设备是多架构(如同时有32位和64位),可以指定架构:

bash

ndk-stack -sym symbols/arm64 -dump tombstone_01技巧2: 过滤系统so

只关注应用so的堆栈:

bash

ndk-stack -sym symbols -dump tombstone_01 | grep -A2 "myapp.so"技巧3: 批量处理多个tombstone

bash

for file in tombstone_*; do

echo "Processing $file..."

ndk-stack -sym symbols -dump $file > "${file}_symbolized.txt"

done技巧4: 与addr2line联合使用

对于ndk-stack无法符号化的地址(如第三方so),可以用addr2line补充:

bash

# 先用ndk-stack处理

ndk-stack -sym symbols -dump tombstone_01 > temp.txt

# 然后对未符号化的行用addr2line处理

grep "??" temp.txt | while read line; do

# 提取地址,用addr2line符号化

...

done4.4 ndk-stack常见问题

问题1: ndk-stack无输出

可能原因:

- symbols路径不正确

- tombstone格式不标准

- NDK版本太旧

解决:

bash

# 加 -v 参数查看详细信息

ndk-stack -v -sym symbols -dump tombstone_01

# 检查NDK版本

ndk-stack --version问题2: 部分堆栈未符号化

可能原因:

- 某些so的symbols文件缺失

- so版本不匹配(tombstone和symbols不是同一次编译)

解决:

bash

# 检查symbols目录完整性

find symbols -name "*.so" | sort

# 比对so的Build ID

readelf -n /system/lib64/libxxx.so | grep "Build ID"

readelf -n symbols/system/lib64/libxxx.so | grep "Build ID"

# Build ID应该相同五、工具实战3: gdb/lldb调试

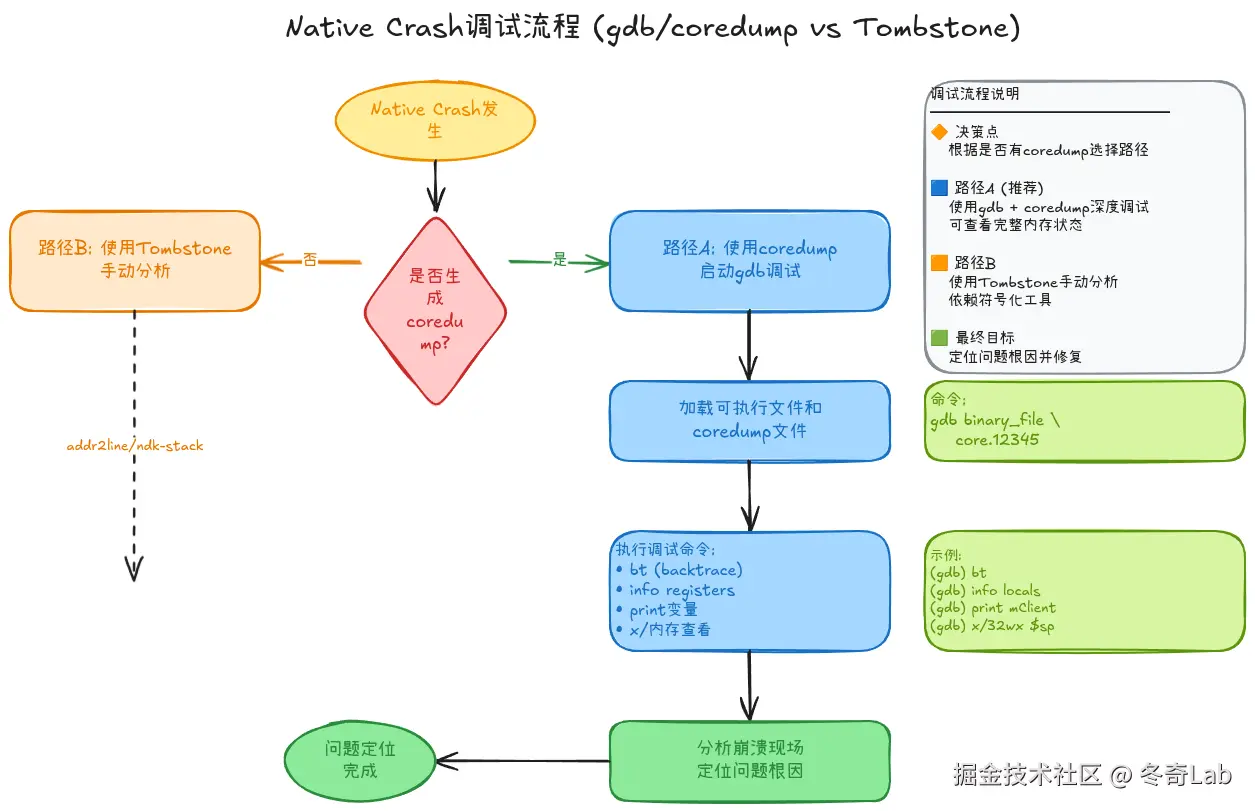

对于一些疑难问题,静态分析Tombstone可能不够,需要用调试器进行动态分析。

5.1 两种调试方式

方式1: 附加到运行中的进程

- 适用场景: 问题可稳定复现,且崩溃前有较长时间窗口

- 优点: 可以单步执行,查看变量,设置断点

- 缺点: 需要在设备上操作,有些问题难以复现

方式2: 分析coredump文件

- 适用场景: 问题已发生,有coredump文件

- 优点: 可离线分析,不需要复现问题

- 缺点: 只能看崩溃时的状态,无法单步执行

我们重点讲解方式2(coredump分析),因为它更贴近实际排查场景。

Native Crash调试流程对比:

图: Native Crash调试流程 - gdb+coredump vs Tombstone两种方式的完整对比

5.2 生成coredump

Android默认不生成coredump,需要手动开启:

bash

# 方法1: 设置ulimit

adb shell ulimit -c unlimited

# 方法2: 设置系统属性

adb shell setprop persist.debug.coredump 1

# 方法3: 使用debuggerd强制dump

adb shell debuggerd -b <pid>coredump文件位置:

bash

/data/core/ # Android 10+

/data/core-debug/ # 某些厂商定制提取coredump:

bash

adb root

adb pull /data/core/core.<pid> ./5.3 使用gdb分析coredump

准备工作:

bash

# 1. 准备gdb(使用NDK自带的gdb)

export GDB="$NDK_ROOT/prebuilt/linux-x86_64/bin/gdb"

# 2. 准备symbols文件

SYMBOLS_DIR="out/target/product/venus/symbols"

# 3. 准备可执行文件(带符号版本)

EXEC_FILE="$SYMBOLS_DIR/system/bin/mediaserver"启动gdb:

bash

$GDB $EXEC_FILE core.12345

# gdb会自动加载coredump并显示崩溃点

# 输出类似:

# Core was generated by `/system/bin/mediaserver'.

# Program terminated with signal SIGSEGV, Segmentation fault.

# #0 0x00000071ea24ef34 in MediaPlayerService::Client::notify ()常用gdb命令:

gdb

# 查看崩溃线程的堆栈

(gdb) bt

#0 0x00000071ea24ef34 in MediaPlayerService::Client::notify() at MediaPlayerService.cpp:1234

#1 0x00000071ea24f128 in MediaPlayerService::Client::player() at MediaPlayerService.cpp:1256

...

# 查看所有线程

(gdb) info threads

Id Target Id Frame

* 1 LWP 12345 0x00000071ea24ef34 in notify()

2 LWP 12346 0x00000071eb123456 in poll()

3 LWP 12347 0x00000071ec234567 in select()

# 切换线程

(gdb) thread 2

(gdb) bt # 查看2号线程的堆栈

# 查看当前栈帧的变量

(gdb) info locals

mClient = 0x0

mToken = 0x71e8f04700

mStatus = 0

# 查看特定变量

(gdb) print mClient

$1 = (MediaPlayerService::Client *) 0x0

# 查看对象内容

(gdb) print *mToken

$2 = {mData = 0x71e8f04800, mSize = 128}

# 查看内存内容

(gdb) x/16x 0x71e8d05f10

0x71e8d05f10: 0xe8f04700 0x00000071 0xea24f128 0x00000071

0x71e8d05f20: 0x00000000 0x00000000 0xea24ef34 0x00000071

# 查看反汇编

(gdb) disassemble

Dump of assembler code for function notify():

0x00000071ea24ef20 <+0>: stp x29, x30, [sp, #-32]!

0x00000071ea24ef24 <+4>: mov x29, sp

0x00000071ea24ef28 <+8>: str x19, [sp, #16]

0x00000071ea24ef2c <+12>: mov x19, x0

=> 0x00000071ea24ef34 <+20>: ldr x0, [x0, #8] ← 崩溃位置

0x00000071ea24ef38 <+24>: cbz x0, 0x71ea24ef50

# 往上看调用栈

(gdb) up

#1 0x00000071ea24f128 in player() at MediaPlayerService.cpp:1256

1256 mClient->notify(MEDIA_INFO, info, ext1);

# 查看源码

(gdb) list

1251 void MediaPlayerService::Client::player() {

1252 Mutex::Autolock lock(mLock);

1253 if (mClient == nullptr) {

1254 ALOGE("Client is null!");

1255 }

1256 mClient->notify(MEDIA_INFO, info, ext1); ← 调用点

1257 }分析示例:

从上面的gdb输出可以看到:

- 崩溃点 :

ldr x0, [x0, #8]- 从x0+8的地址读取数据 - x0寄存器: 在Tombstone中看到x0=0x0,说明访问了空指针

- 调用栈 :

player() → notify(),在player()函数中调用了notify() - 源码 :

mClient->notify(...),mClient为null导致崩溃

根因 : mClient指针未初始化或已被置空,但代码未判断null就直接调用了成员函数。

5.4 使用lldb分析

lldb是LLVM项目的调试器,语法类似gdb但更现代:

bash

# 启动lldb

lldb -c core.12345 -- $SYMBOLS_DIR/system/bin/mediaserver

# lldb常用命令(与gdb对应)

(lldb) bt # 查看堆栈(同gdb)

(lldb) frame info # 查看当前栈帧

(lldb) thread list # 查看所有线程

(lldb) thread select 2 # 切换线程

(lldb) frame variable # 查看局部变量

(lldb) print mClient # 打印变量

(lldb) memory read 0x71e8d05f10 # 查看内存

(lldb) disassemble # 反汇编lldb vs gdb选择建议:

- 在Linux/Mac上分析:两者都可以

- 在Android Studio中:推荐lldb(原生支持)

- 习惯用哪个就用哪个,功能基本相同

5.5 调试技巧总结

技巧1: 查找野指针来源

gdb

# 1. 查看指针值

(gdb) print ptr

$1 = (SomeClass *) 0xdeadbeef ← 这是一个典型的"已释放"标记

# 2. 查找谁修改了这个指针

(gdb) watch ptr

Hardware watchpoint 1: ptr

# 3. 运行到断点

(gdb) continue

# (会在ptr被修改时停下)技巧2: 分析double-free

gdb

# 查找free/delete调用

(gdb) bt

#0 __libc_free()

#1 operator delete()

#2 ~SomeClass() ← 析构函数中释放

# 查看对象地址

(gdb) print this

$1 = (SomeClass *) 0x71e8f04700

# 搜索这个地址是否被释放过两次

# (需要在源码中加日志或断点)技巧3: 分析栈溢出

gdb

# 查看栈指针

(gdb) print $sp

$1 = (void *) 0x71e8d00010

# 查看栈的范围(从memory map)

# 如果sp非常接近栈底,可能是栈溢出

# 查看栈上的局部变量

(gdb) info locals

huge_buffer = {0x0 <repeats 1048576 times>} ← 1MB的局部数组!六、实战案例:定位野指针问题

让我们通过一个真实案例,综合运用前面学到的所有工具和技巧。

6.1 问题描述

现象: 车载系统中,媒体播放服务(mediaserver)在播放音频时随机崩溃,复现概率约20%,影响用户体验。

Tombstone信息:

yaml

signal 11 (SIGSEGV), code 1 (SEGV_MAPERR), fault addr 0xbadadd55dead0008

Cause: null pointer dereference

backtrace:

#00 pc 00000000000a2f34 /system/lib64/libmediaplayerservice.so

#01 pc 00000000000a3128 /system/lib64/libmediaplayerservice.so

#02 pc 0000000000032450 /system/lib64/libaudioflinger.so6.2 排查步骤

步骤1: 符号化堆栈

bash

ndk-stack -sym symbols -dump tombstone_01

# 输出:

#00 pc 00000000000a2f34 /system/lib64/libmediaplayerservice.so

MediaPlayerService::Client::AudioOutput::write(void const*, unsigned long, bool)

frameworks/av/media/libmediaplayerservice/MediaPlayerService.cpp:891

#01 pc 00000000000a3128 /system/lib64/libmediaplayerservice.so

MediaPlayerService::Client::AudioOutput::callback(android::AudioTrack::Buffer const&)

frameworks/av/media/libmediaplayerservice/MediaPlayerService.cpp:956

#02 pc 0000000000032450 /system/lib64/libaudioflinger.so

android::AudioTrack::processAudioBuffer()

frameworks/av/media/libaudioclient/AudioTrack.cpp:1234初步分析:

- 崩溃点在

AudioOutput::write() - 调用链:

AudioTrack::processAudioBuffer()→AudioOutput::callback()→AudioOutput::write() - 看fault地址

0xbadadd55dead0008,这不是一个正常的内存地址

步骤2: 查看源码

打开MediaPlayerService.cpp:891:

cpp

// line 891

ssize_t MediaPlayerService::Client::AudioOutput::write(const void* buffer, size_t size, bool blocking) {

if (mTrack == nullptr) {

ALOGE("AudioOutput::write: mTrack is null!");

return -1;

}

// 崩溃点可能在这里

return mTrack->write(buffer, size, blocking); ← line 891附近

}步骤3: 分析寄存器

回看Tombstone的寄存器:

arduino

x0 00000000badadd55dead0000 ← mTrack指针(this)

x1 00000071e8f04700 ← buffer参数

x2 0000000000001000 ← size参数

pc 00000071ea24ef34x0 = 0xbadadd55dead0000 - 这是一个魔数(Magic Number)!

常见魔数:

arduino

0xDEADBEEF - "Dead Beef",表示已释放的内存

0xBADADD55 - "Bad Address",表示未初始化的指针

0xFEEEFEEE - Heap分配器的填充模式

0xCDCDCDCD - MSVC调试模式下未初始化的堆内存我们的0xbadadd55dead0000明显是一个未初始化或已释放的指针!

步骤4: 定位根因

继续查看源码,找到mTrack的生命周期管理:

cpp

// AudioOutput构造函数

AudioOutput::AudioOutput() : mTrack(nullptr) {

// mTrack初始化为nullptr

}

// open函数

status_t AudioOutput::open(...) {

mTrack = new AudioTrack(...); // 创建AudioTrack

return OK;

}

// close函数

void AudioOutput::close() {

if (mTrack != nullptr) {

delete mTrack;

mTrack = nullptr; // 好习惯!置null

}

}

// 问题点: 如果在close()后,callback还在被调用?

void AudioOutput::callback(const AudioTrack::Buffer& buffer) {

write(buffer.data, buffer.size, false); // mTrack可能已被delete!

}找到问题了!

场景还原:

- 用户按下停止按钮 → 调用

close()→mTrack被delete - 但AudioTrack的底层线程还在运行 → 异步调用

callback() callback()中调用write()→ 访问已释放的mTrack→ SIGSEGV!

这是一个典型的Use-After-Free问题。

6.3 解决方案

方案1: 增加生命周期保护

cpp

class AudioOutput {

private:

sp<AudioTrack> mTrack; // 改用智能指针(Strong Pointer)

mutable Mutex mLock;

public:

void close() {

AutoLock lock(mLock);

if (mTrack != nullptr) {

mTrack->stop();

mTrack.clear(); // 智能指针清理

}

}

ssize_t write(const void* buffer, size_t size, bool blocking) {

AutoLock lock(mLock); // 加锁保护

if (mTrack == nullptr) {

return -1;

}

return mTrack->write(buffer, size, blocking);

}

};方案2: 停止回调后再释放

cpp

void AudioOutput::close() {

if (mTrack != nullptr) {

mTrack->stop(); // 先停止播放

mTrack->flush(); // 清空缓冲区

// 等待回调完成

usleep(50000); // 等待50ms

delete mTrack;

mTrack = nullptr;

}

}方案3: 使用条件变量同步

cpp

class AudioOutput {

private:

sp<AudioTrack> mTrack;

Mutex mLock;

Condition mCondition;

volatile bool mCallbackActive;

public:

void callback(...) {

AutoLock lock(mLock);

mCallbackActive = true;

// 处理回调

...

mCallbackActive = false;

mCondition.signal();

}

void close() {

AutoLock lock(mLock);

if (mTrack != nullptr) {

mTrack->stop();

// 等待回调完成

while (mCallbackActive) {

mCondition.wait(mLock);

}

delete mTrack;

mTrack = nullptr;

}

}

};最终选择: 方案1(智能指针) + 方案3(条件变量),既安全又高效。

6.4 验证修复

验证步骤:

- 应用patch,重新编译

- 烧录新版本固件

- 执行压力测试:循环播放+快速停止,连续1000次

- 检查tombstone目录:无新增崩溃

- 查看DropBox日志:无native_crash

结果: 问题完全解决,测试通过!

七、最佳实践与预防措施

从前面的案例可以看出,Native Crash虽然难排查,但很多问题是可以预防的。

7.1 编码规范

1. 指针使用规范

cpp

// ❌ 不好的做法

SomeClass* ptr = new SomeClass();

delete ptr;

ptr->someMethod(); // Use-After-Free!

// ✅ 好的做法

SomeClass* ptr = new SomeClass();

delete ptr;

ptr = nullptr; // 立即置null

if (ptr != nullptr) { // 使用前检查

ptr->someMethod();

}

// ✅ 更好的做法:使用智能指针

std::unique_ptr<SomeClass> ptr = std::make_unique<SomeClass>();

// 自动管理生命周期,无需手动delete2. 资源管理规范(RAII)

cpp

// ❌ 容易遗漏释放

void processFile() {

int fd = open("/path/to/file", O_RDONLY);

// ... 处理

close(fd); // 如果中间return,fd泄漏!

}

// ✅ 使用RAII

class FileDescriptor {

int mFd;

public:

FileDescriptor(const char* path) : mFd(open(path, O_RDONLY)) {}

~FileDescriptor() { if (mFd >= 0) close(mFd); }

int get() { return mFd; }

};

void processFile() {

FileDescriptor fd("/path/to/file");

// ... 处理

// 析构时自动close

}3. 边界检查

cpp

// ❌ 缺少边界检查

void copyData(char* dest, const char* src, size_t size) {

memcpy(dest, src, size); // 可能越界!

}

// ✅ 添加边界检查

void copyData(char* dest, size_t destSize, const char* src, size_t srcSize) {

if (dest == nullptr || src == nullptr) {

LOG_ERROR("Null pointer!");

return;

}

size_t copySize = std::min(destSize, srcSize);

memcpy(dest, src, copySize);

}7.2 编译选项

开启调试信息:

makefile

# Android.mk

LOCAL_CFLAGS += -g # 生成调试信息

LOCAL_CFLAGS += -O0 # 关闭优化(调试版)

# 或在Android.bp

cflags: ["-g", "-O0"],开启地址边界检查(AddressSanitizer):

makefile

# Android.mk

LOCAL_SANITIZE := address # 开启ASan

# 运行时会检测:

# - 堆/栈缓冲区溢出

# - Use-After-Free

# - 内存泄漏示例输出:

csharp

=================================================================

==12345==ERROR: AddressSanitizer: heap-use-after-free on address 0x60300000eff0

READ of size 4 at 0x60300000eff0 thread T0

#0 0x... in SomeClass::method() file.cpp:123

#1 0x... in main() main.cpp:456

0x60300000eff0 is located 0 bytes inside of 128-byte region [0x60300000eff0,0x60300000f070)

freed by thread T0 here:

#0 0x... in operator delete()

#1 0x... in SomeClass::~SomeClass() file.cpp:45

previously allocated by thread T0 here:

#0 0x... in operator new()

#1 0x... in SomeClass::create() file.cpp:23

=================================================================7.3 测试策略

1. 单元测试

cpp

// 使用Google Test

TEST(SomeClassTest, NullPointerCheck) {

SomeClass obj;

ASSERT_DEATH(obj.methodWithNullCheck(nullptr), "Null pointer");

}2. Fuzzing测试

cpp

// 使用libFuzzer

extern "C" int LLVMFuzzerTestOneInput(const uint8_t *data, size_t size) {

if (size < 4) return 0;

SomeClass obj;

obj.process(data, size); // 用随机数据测试

return 0;

}3. Monkey测试

bash

# 随机操作测试

adb shell monkey -p com.example.app -v 10000

# 检查崩溃

adb shell ls /data/tombstones/7.4 监控与告警

1. 集成Crash上报SDK

cpp

// 初始化Bugly

Bugly::init(context, "your-app-id");

// 自定义Native Crash回调

Bugly::setNativeCrashCallback([](const char* dumpPath) {

// 上传额外信息

uploadCustomLogs();

});2. 设置Crash阈值告警

diff

监控规则:

- Native Crash率 > 0.1% → 发送邮件告警

- 同一堆栈崩溃次数 > 100 → 紧急告警

- 新版本上线24小时内崩溃 → Slack通知八、总结

通过本文,我们系统学习了Native Crash的完整排查方法论:

核心要点回顾

-

理解机制

- Native Crash本质是Linux信号(SIGSEGV/SIGABRT等)

- debuggerd守护进程负责捕获和记录崩溃信息

- Tombstone文件是分析的核心依据

-

工具链掌握

- addr2line: 地址符号化基础工具

- ndk-stack: 自动化批量符号化

- gdb/lldb: 动态调试利器

-

分析流程 获取Tombstone → 符号化堆栈 → 定位崩溃点 → 查看寄存器/内存 → 分析根因 → 修复验证

-

常见问题模式

- 空指针解引用(Null Pointer Dereference)

- Use-After-Free(访问已释放内存)

- 缓冲区溢出(Buffer Overflow)

- 栈溢出(Stack Overflow)

- 野指针(Dangling Pointer)

-

预防措施

- 使用智能指针管理生命周期

- 遵循RAII原则

- 开启编译器检查(ASan/UBSan)

- 完善的测试覆盖

- 实时监控与告警

下一步行动

- 工具准备: 搭建完整的Native调试环境(NDK + symbols + gdb)

- 实战练习: 用crasher工具模拟各种崩溃,练习排查流程

- 建立规范: 在团队中推广Native编码规范和Review Checklist

- 自动化: 编写脚本实现Tombstone自动符号化和问题聚类

拓展阅读

本文聚焦于工具实战,如果你对以下主题感兴趣,可以参考:

- 内存分配器原理: 理解malloc/free的实现机制

- ELF文件格式: so文件的内部结构

- DWARF调试信息: 符号表的存储格式

- JNI最佳实践: 避免Java/Native交互中的陷阱

记住:**Native Crash并不可怕,可怕的是不知道如何排查。**掌握了正确的工具和方法,你也能成为团队中的"Crash猎人"!

相关文章

作者简介: 多年Android系统开发经验,专注于系统稳定性与性能优化领域。欢迎关注本系列,一起深入Android系统的精彩世界!