告别手动运维:Kustomize 与 ArgoCD 构建的 GitOps 体系

目录

[告别手动运维:Kustomize 与 ArgoCD 构建的 GitOps 体系](#告别手动运维:Kustomize 与 ArgoCD 构建的 GitOps 体系)

[第一部分:Kustomize ------ 声明式配置管理的瑞士军刀](#第一部分:Kustomize —— 声明式配置管理的瑞士军刀)

[1.1 为什么选择 Kustomize 而不是 Helm 模板?](#1.1 为什么选择 Kustomize 而不是 Helm 模板?)

[1.2 核心概念:Base 与 Overlay](#1.2 核心概念:Base 与 Overlay)

[1.3 Kustomization.yaml 语法实战](#1.3 Kustomization.yaml 语法实战)

[第二部分:ArgoCD ------ GitOps 引擎的实现原理](#第二部分:ArgoCD —— GitOps 引擎的实现原理)

[2.1 什么是 GitOps?](#2.1 什么是 GitOps?)

[2.2 ArgoCD 架构解析](#2.2 ArgoCD 架构解析)

[2.3 ArgoCD 中的 Application 资源](#2.3 ArgoCD 中的 Application 资源)

[第三部分:构建完整的 GitOps 流水线](#第三部分:构建完整的 GitOps 流水线)

[3.1 准备工作](#3.1 准备工作)

[3.2 在 ArgoCD 中创建 Application](#3.2 在 ArgoCD 中创建 Application)

[3.3 完整的工作流演示](#3.3 完整的工作流演示)

[第四部分:进阶实战:Secrets 管理与应用编排](#第四部分:进阶实战:Secrets 管理与应用编排)

[4.1 敏感信息管理](#4.1 敏感信息管理)

[4.2 App of Apps 模式](#4.2 App of Apps 模式)

[5.1 ArgoCD 的监控与告警](#5.1 ArgoCD 的监控与告警)

[5.2 多集群管理](#5.2 多集群管理)

在前一节我们探讨了 Helm,它解决了"应用打包"的问题。但在企业级生产环境中,我们不仅需要打包,更需要一种可追溯、可审计、自动化的交付机制。当集群规模达到数百节点、应用数量达到数百个时,手动执行 helm upgrade 或者编写复杂的 CI 脚本将变得无法维护。

GitOps 应运而生。本文将深入解析 Kubernetes 原生的配置管理工具 Kustomize,以及 GitOps 领域的领军引擎 ArgoCD,带你构建一条从代码到集群的自动化闭环。

第一部分:Kustomize ------ 声明式配置管理的瑞士军刀

【专栏正文】

1.1 为什么选择 Kustomize 而不是 Helm 模板?

Helm 使用模板引擎来生成 YAML,这虽然灵活,但也带来了"黑盒"效应------你很难在不渲染的情况下确切知道最终生成的 YAML 是什么。

Kustomize 采用了完全不同的哲学:Base + Overlay(基础与覆盖)。它不使用任何模板语法,而是直接操作原生的 YAML 文件。

- 无侵入性:不需要在 YAML 中注入

{``{ }}语法,你的 YAML 永远是合法的 K8s 资源定义。 - Kubernetes 原生:自 Kubernetes 1.14 起,

kubectl已经内置集成了 Kustomize(kubectl apply -k)。

1.2 核心概念:Base 与 Overlay

Kustomize 推荐的目录结构清晰地展示了配置复用的逻辑:

myapp/

├── base/ # 基础配置:包含通用的 Deployment、Service 等

│ ├── deployment.yaml

│ ├── service.yaml

│ ├── kustomization.yaml # 定义基础资源列表和通用标签

└── overlays/ # 覆盖层:针对不同环境的差异化管理

├── production/

│ ├── kustomization.yaml

│ └── replica_count.yaml

└── staging/

├── kustomization.yaml

└── replica_count.yaml1.3 Kustomization.yaml 语法实战

Base/kustomization.yaml:

apiVersion: kustomize.config.k8s.io/v1beta1

kind: Kustomization

commonLabels: # 为所有资源统一打标

app: my-web-app

env: base

resources:

- deployment.yaml

- service.yamlOverlays/production/kustomization.yaml:

apiVersion: kustomize.config.k8s.io/v1beta1

kind: Kustomization

namePrefix: prod- # 为所有资源名添加前缀

namespace: production # 指定命名空间

bases:

- ../../base # 引用 Base

patchesStrategicMerge: # 战略合并补丁

- replica_count.yaml

images:

- name: nginx # 修改镜像名(替换)

newTag: 1.21.0Overlays/production/replica_count.yaml:

apiVersion: apps/v1

kind: Deployment

metadata:

name: my-web-app

spec:

replicas: 10 # 覆盖 Base 中的副本数【架构师手记】

Kustomize vs Helm:选型之争

很多架构师问我:既然有了 Helm,为什么还要学 Kustomize?

我的建议是:看你是"应用开发者"还是"平台运维者"。

- Helm 更适合发布复杂的第三方应用(如 Prometheus、MySQL Operator),这些应用内部逻辑复杂,需要很强的模板能力来封装。

- Kustomize 更适合管理业务应用配置。对于业务代码,你通常已经有了标准的 Deployment YAML。你不想把它重写成 Helm Chart,你只是想简单地修改一下副本数和镜像 Tag。

最佳实践:很多企业采用两者混合。底层的中间件用 Helm 部署(Chart),上层的业务配置通过 Kustomize 来引用 Helm Chart 并做微调。这在 Kustomize 中也是支持的。

第二部分:ArgoCD ------ GitOps 引擎的实现原理

【专栏正文】

2.1 什么是 GitOps?

GitOps 是一种运维模型,核心思想是:Git 仓库是基础设施和应用的"单一事实来源"。

- 声明式:系统状态在 Git 中定义。

- 版本化与审计:所有变更都有 Git 提交记录。

- 自动化:自动将 Git 状态应用集群,并自动处理漂移。

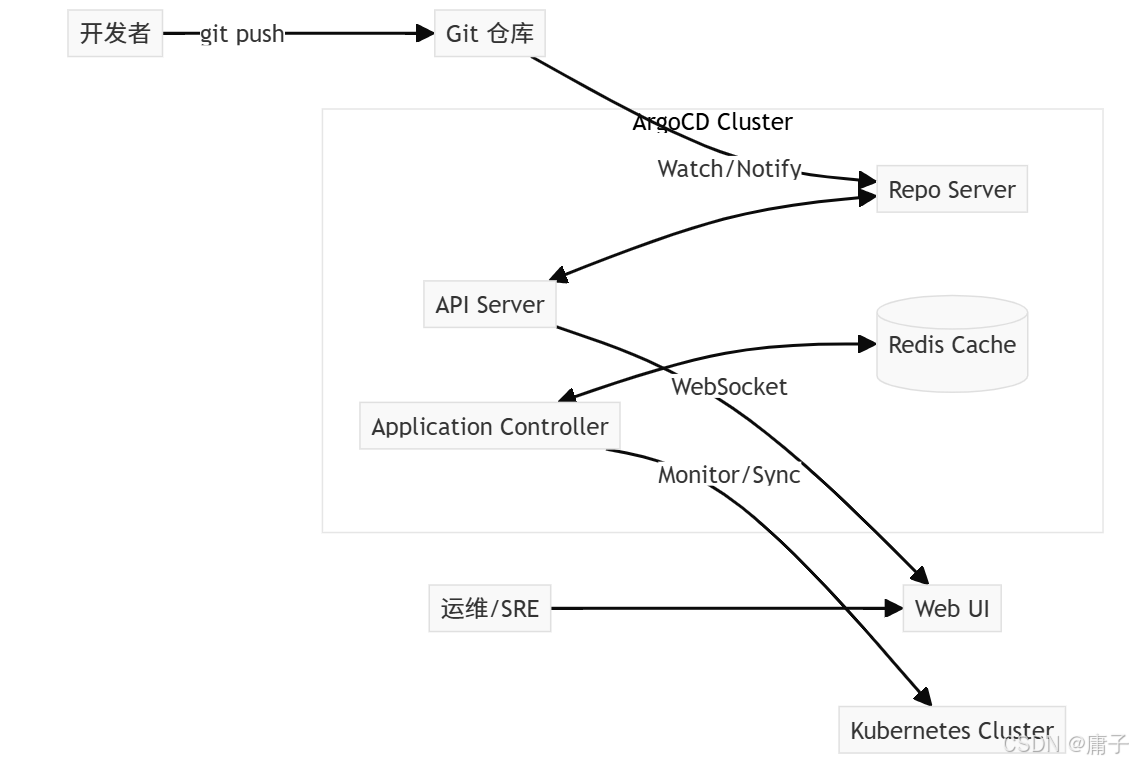

2.2 ArgoCD 架构解析

ArgoCD 是 Kubernetes 持续交付的 CNCF 毕业项目。其核心组件通过控制循环实现自动化:

- API Server:提供 Web UI、CLI 和 gRPC 接口,负责处理认证和 RBAC。

- Repo Server:负责克隆 Git 仓库,缓存清单。它有一个内置的 Kustomize/Helm 渲染器。

- Application Controller:核心组件。它持续监控 Git 仓库状态与集群实际状态,一旦发现不一致,就会发出告警或自动同步。

2.3 ArgoCD 中的 Application 资源

ArgoCD 通过 CRD(自定义资源)Application 来定义一个部署任务。这本身也是一种 GitOps 思维:"部署 ArgoCD 应用"本身也可以用 YAML 定义。

【架构师手记】

为什么 ArgoCD 比 CI/CD 脚本更安全?

传统的 CI/CD 流水线是"推"模式:Jenkins/GitLab CI 构建完镜像后,执行kubectl apply。

这种模式的致命弱点是:凭据泄露风险。CI 服务器必须持有集群的高权限 Kubeconfig。一旦 CI 服务器被攻破,集群全毁。

ArgoCD 是"拉"模式:ArgoCD 运行在集群内部。CI 流水线只负责把新的镜像 Tag 写回 Git 仓库(或者更新 Image Tag)。ArgoCD 监测到 Git 变了,自己从集群内部去拉取更新。CI 服务器根本不需要访问 K8s 集群的权限,只能改 Git。这是权限隔离上的巨大飞跃。

第三部分:构建完整的 GitOps 流水线

【专栏正文】

3.1 准备工作

假设我们有一个 Git 仓库 myapp-config,结构如下:

myapp-config/

└── overlays/

└── production/

└── kustomization.yaml3.2 在 ArgoCD 中创建 Application

我们可以通过 ArgoCD UI 创建,也可以直接提交一个 YAML 文件。我们选择提交 YAML,因为这才是纯粹的 GitOps。

创建文件 argocd/myapp-prod.yaml 并提交到仓库:

apiVersion: argoproj.io/v1alpha1

kind: Application

metadata:

name: myapp-prod

namespace: argocd # ArgoCD 自身所在的命名空间

spec:

project: default

source:

repoURL: https://github.com/your-org/myapp-config.git

targetRevision: main # Git 分支

path: overlays/production # Kustomize 配置路径

destination:

server: https://kubernetes.default.svc # 集群内部 API 地址

namespace: production

syncPolicy:

automated: # 开启自动同步

prune: true # 自动删除 Git 中不存在的资源

selfHeal: true # 自动修复配置漂移

syncOptions:

- CreateNamespace=true # 如果命名空间不存在则自动创建当这个 YAML 被应用到 ArgoCD 所在的集群后,ArgoCD 就会开始工作:它去 Git 拉代码,用 Kustomize 渲染,然后将结果应用到 Production 命名空间。

3.3 完整的工作流演示

- 开发者修改代码,提交代码,CI 流水线构建镜像

myapp:v1.2.0。 - CI 流水线执行

yq或sed命令,修改 Git 仓库myapp-config中overlays/production/kustomization.yaml的镜像 Tag 为v1.2.0,并提交。 - ArgoCD(通过 Webhook 或轮询)检测到 Git 仓库 commit ID 变化。

- ArgoCD 使用 Kustomize 重新生成清单,发现差异。

- ArgoCD 自动执行

kubectl apply,更新集群中的 Deployment。 - 结果:集群状态与 Git 仓库状态再次一致。

【架构师手记】

关于"Self-Heal"(自愈)的双刃剑

selfHeal: true是 ArgoCD 最强大的功能,也是最容易背锅的功能。

场景:如果你因为线上故障,紧急通过控制台修改了 Pod 副本数(例如扩容)。

后果:如果你开启了selfHeal,ArgoCD 会立刻检测到"集群状态 != Git 状态",然后毫不犹豫地把你的扩容操作"改回" Git 中定义的值。

经验之谈:

- 生产环境初期建议先关闭

selfHeal,仅开启autoSync(自动同步变更)。 - 在你对团队充分培训,建立了"一切皆代码"的纪律后,再开启

selfHeal。 - 或者,对核心资源开启自愈,对临时调试资源关闭自愈。ArgoCD 支持颗粒度控制。

第四部分:进阶实战:Secrets 管理与应用编排

【专栏正文】

4.1 敏感信息管理

Git 仓库不能明文存储密码。在 GitOps 流程中,我们推荐使用 Sealed Secrets 或 External Secrets Operator。

Kustomize 生成 Secret:

虽然不推荐明文,但 Kustomize 提供了 Secret 生成器。我们可以将密钥加密存储(例如使用 SOPS),然后在生成时解密。

# kustomization.yaml

secretGenerator:

- name: my-app-secret

commands:

password.txt: "echo -n 'super-secret' | base64" # 简化演示,生产中推荐用 env 或 SOPSKustomize 会在生成 YAML 时创建一个 Secret,并根据内容的哈希值自动附加后缀,强制 Deployment 滚动更新。

4.2 App of Apps 模式

当你的微服务有 50 个时,手动创建 50 个 Application YAML 是痛苦的。ArgoCD 提供了"应用组"模式。

创建一个父 Application,它指向一个包含多个子 Application 定义的目录:

apiVersion: argoproj.io/v1alpha1

kind: Application

metadata:

name: microservices-platform

spec:

destination:

namespace: argocd

server: https://kubernetes.default.svc

source:

path: apps-directory # 这个目录下放了很多 Application.yaml

repoURL: https://github.com/your-org/platform-infra.git这样,你只需维护一个 Git 仓库,就能批量管理所有微服务的 ArgoCD Application。

【架构师手记】

处理"Secret 轮换"的挑战

在 GitOps 中,更新 Secret 是一个特殊的痛点。因为 Secret 通常是通过secretGenerator生成的,如果你修改了内容,生成的 Secret 名称会变(因为 Hash 变了)。

这会导致:旧的 Secret 被遗弃(除非开启prune),而 Deployment 更新需要新的 Secret Name。

解决方案:推荐使用 External Secrets Operator。它在 K8s 中创建一个 Mirror Secret,这个 Secret 的名字是固定的,内容则动态从 HashiCorp Vault 或 AWS Secrets Manager 同步。这样 Deployment 不需要频繁修改 Volume 引用,只需要 Vault 里的值变了,Operator 会自动刷新 Secret 内容,Pod 挂载的文件也会通过文件系统监听机制自动热更新(对于 Sidecar 或某些应用)或者触发滚动重启。

第五部分:企业级落地指南与总结

【专栏正文】

5.1 ArgoCD 的监控与告警

GitOps 不是"配置完就不管了"。你需要监控 ArgoCD 自身的健康状态。

- Sync Failed:同步失败(通常是 Git YAML 语法错误或资源配额不足)。

- Operation Failed:操作失败。

- ArgoCD 可以通过 Webhook 集成 Slack、钉钉或企业微信。一旦 Sync 失败,必须立即通知架构师介入。

5.2 多集群管理

ArgoCD 天然支持多集群管理。你只需将目标集群的 Kubeconfig(Secret 形式)添加到 ArgoCD 所在的集群,然后在 Application 中指定 destination.server 即可实现一套 ArgoCD 管理数百个集群。

【架构师手记】

给 CTO 和架构师的最后建议

- 不要迷信全自动化:GitOps 最终的目标是"自动化部署",但在核心业务链路,保留一个"手动 Sync"的审批按钮(ArgoCD 支持配置 Sync Policy 为 Manual)是必要的,这符合 DevOps 的"双人复核"原则。

- 目录结构即团队结构:如何组织 Git 仓库?推荐 Monorepo(单仓) 策略给平台组,存放基础设施 Chart;Multi-repo(多仓) 策略给业务组,每个微服务一个仓库。

- 关注 Diff 视图:ArcoCD 的 Diff 视图是你的眼睛。在同步前,一定要看一眼 ArgoCD 计算出的 Diff 是什么。这是防止"误删数据库"这类灾难性操作的最后防线。

GitOps 不是一个工具,而是一种信任机制------信任代码胜过信任运维人员的直觉。当你真正建立起这套体系,你会发现,深夜 2 点的 P0 级故障恢复,可能只需要一次 Git Revert。

总结

从 Kustomize 的精准补丁,到 ArgoCD 的闭环控制,我们构建了一套完全基于 Git 的标准运维流程。这套体系消除了"本地环境与生产环境不一致"的借口,消除了"服务器上运行的是什么"的黑盒。

掌握 GitOps,标志着你已经从"操作员"进化为了"架构师"。你不再是在维护服务器,而是在维护系统的"状态期望"。