一、选择题

1、下列哪项描述不是分布式系统的特性 ( C )

A 、透明性 B、 开放性 C、易用性 D、 可扩展性

3、下列描述正确的是 ( A )

A、基于中间件的系统要比网络操作系统的透明性高√

B、网络操作系统要比分布式操作系统的透明性高×

C、基于中间件的系统要比分布式操作系统的透明性高×

D、分布式操作系统可以运行在异构多计算机系统中

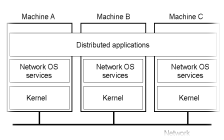

4、从下面关于网络操作系统的原理图中可以看出 ( B )

A、网络操作系统是紧耦合系统,因而只能运行在同构多计算机系统中×

B、网络操作系统不要求各计算机上的操作系统同构√

C、运行于网络操作系统之上的分布式应用程序可以取得很高的透明性×

D、网络操作系统可以作为一个全局的单一的系统进行方便的管理×

5、在网络操作系统之上采用中间件技术加入中间件层,主要可以 ( D )

A、弥补网络操作系统在可扩展性方面的缺陷

B、弥补网络操作系统在可开放性方面的缺陷

C、提高网络操作系统的稳定性

D、提高网络操作系统的透明性

1、下列描述不是分布式系统目标的是 ( C )

A、连接用户和资源 B、透明性 C、异构性 D、开放性

2、下列系统中有共享内存的系统是 ( B )

A、同构多计算机系统 B、多处理器系统 C、异构多计算机系统 D、局域网系统

3、下述系统中,能运行于同构多计算机系统的操作系统是 ( A )

A、分布式操作系统 B、网络操作系统 C、中间件系统 D、嵌入式操作系统

4、多计算机系统的主要通信方式是 ( B )

A、共享内存 B、消息传递 C、文件传输 D、TCP/IP协议

6、下列描述中,不属于C/S三层模型中是 ( C )

A、用户界面层 B、数据层 C、通信层 D、处理层

2、透明度最高的操作系统是 ( A )

A、多处理器分布式操作系统 B、多计算机分布式操作系统

C、网络操作系统 D、基于中间件的操作系统

网络<中间件<多计算机分布式<多处理器

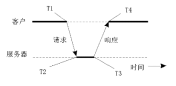

3、下图所示典型C/S模型交互过程中,假设客户端是阻塞的,则其阻塞时间为 ( A? )

A、T4-T1 B、T4-T2 C、T3-T2 D、T3-T1

4、分布式系统的中间件协议位于网络通信协议体系的 ( D )

A、传输层 B、数据链路层 C、网络层 D、应用层

6、C/S模型中,核心处理函数由哪一层实现 ( D )

A、用户界面层 B、数据层 C、通信层 D、中间层

11、网络操作系统要求其管理的各计算机 ( B )

A、硬件同构(不要求) B、通信协议一致或者相互兼容

C、操作系统同构(不要求) D、安装相同的中间件

1、分布式系统的透明性是指 ( B )

A、用户不需要关心任何操作 B、用户不需要关心系统实现的细节

C、系统不需要关心用户的操作细节 D、系统不需要关心用户的操作过程

4、中间件系统与分布式操作系统有比较好的++++A++++ ,与网络操作系统相比有比较好的++++A++++

A、可扩展性和开放性,透明性和易用性 B、可扩展性和透明性,开放性和易用性

C、透明性和易用性,可扩展性和开放性 C、透明性和开放性,可扩展性和易用性

17、透明度最高的系统是 ( C )

A、网络操作系统 B、中间件系统 C、分布式操作系统 D、松耦合系统

5、中间件协议位于网络协议体系的 ( D

A、传输层 B、会话层 C、网络层 D、应用层

通信

5、异步通信中,消息由客户进程首先送给 ( A? )

A、服务器缓冲区 B、服务器进程 C、客户端缓冲区 D、网络

10、RPC中,客户调用的接口称为 ( A? )

A、客户存根 B、服务器存根 C、远程对象接口 D、消息接口

14、电子邮件系统通信方式属于 ( B )

A、暂时通信 B、持久通信 C、中间层通信 D、RPC通信

5、QQ聊天工具与聊天室聊天的通信方式属于 ( B )

A、暂时通信,持久通信 B、持久通信,暂时通信

C、暂时通信,暂时通信 D、持久通信,持久通信

6、基于RPC的分布式系统与基于显示消息交换的分布式系统相比具有更好的 ( C )

A、可扩展性 B、开放性 C、透明性 D、易用性

7、RPC通信过程中,服务器存根把服务器执行的结果打成消息包,提交给 ( A )

A、服务器操作系统 B、客户存根 C、客户操作系统 D、服务器

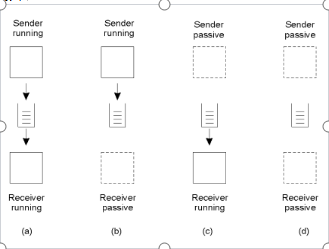

8、消息队列系统的通信为一种持久通信,下列示意图所示的工作情况哪种情况下队列可以不存储消息 ( A? )

6、RPC通信中,客户存根和服务器存根都包含一组调用接口,它们是否包含这些接口的实现? ( D??? )

A、客户存根包含,服务器存根不包含 B、都不包含

C、客户存根不包含,服务器存根包含 D、都包含

进程

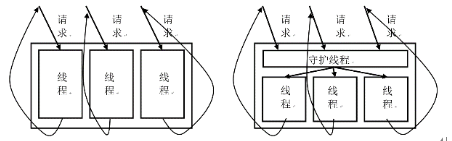

8、下图为重复服务器与并发服务器组织方式。从示意图可以看出 ( A )

A、左图为重复服务器,右图为并发服务器,大并发量请求情况下,并发服务器资源利用效率要比重复服务器高

B、左图为重复服务器,右图为并发服务器,大并发量请求情况下,重复服务器资源利用效率要比并发服务器高

C、右图为重复服务器,左图为并发服务器,大并发量请求情况下,并发服务器资源利用效率要比重复服务器高

D、右图为重复服务器,左图为并发服务器,大并发量请求情况下,重复服务器资源利用效率要比并发服务器高

13、多线程技术有很多优点,下列描述不属于多线程技术优点的是 ( C )

A、解决进程阻塞问题 B、并行操作技术

C、可以共享内存 D、软件工程方面的考虑

9、轻量级线程跟用户线程比的优点是,与系统级线程比的优点是。 ( B )

A、效率高,不会引起进程阻塞 B、不会引起进程阻塞,效率高

C、稳定,消耗系统资源少 D、消耗系统资源少,稳定

10、C语言程序对系统动态库的调用属于 ( A )

A、按值绑定 B、按类型绑定 C、按名称绑定 D、按标志符绑定

9、进程对资源的绑定方式中,最强的方式是 ( D )

A、按值绑定 B、按类型绑定 C、按名称绑定 D、按标志符绑定

命名

9、大型名称空间如DNS从逻辑上可以分三层进行组织,这三层是 ( D )

A、全局层、局部层和管理层

B、静态层、局部层和外部层

C、静态层、行政层和外部层

D、全局层、行政层和管理层

20、名字解析有两种实现方法,分别是 ( C )

A、迭代名称解析和全局名称解析 B、局部名称解析和全局名称解析

C、迭代名称解析和递归名称解析 D、局部名称解析和递归名称解析

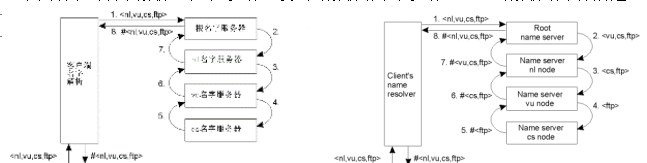

7、下图所示的名字解析过程中,步骤3发出的解析请求和步骤6返回的解析结果分别是 ( C )

A、<cs, ftp>与#<vu, cs, ftp> B、<vu, cs, ftp>与#<cs, ftp>

C、<cs, ftp>与#<cs, ftp> D、<vu, cs, ftp>与#<vu, cs, ftp>

11、一个实体允许有个标志符,个访问点 ( B )

A、多个,一个 B、一个,多个 C、多个,多个 D,一个,一个

12、名称空间中,全局层对要求高,管理层对要求高 ( D )

A、可用性,稳定性 B、性能,可用性 C、性能,稳定性 D,可用性,性能

13、实体的定位方法不包含 ( C )

A、指针转发 B、基于起始位置的方法 C、环方法 D、分层方法

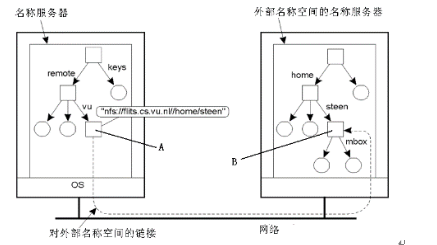

14、下图所示用挂载的方式合并两个名称空间时,A和B节点分别称为 ( D )

A、根节点、挂载点 B、挂载点、挂接

C、根节点、挂接点 D、挂接点、挂载点

13、实体的定位方法不包含 ( C )

A、指针转发 B、基于起始位置的方法 C、环方法 D、分层方法

13、有一个Web页面中使用了如下两个超链接:

<a href="http://www.ujn.edu.cn/index0.php">济南大学首页</a>

<a href="../news10..php">新闻10</a>

这两个链接使用的名称分别为 ( B )

A、全局名称,全局名称 B、全局名称,局部名称

C、局部名称,全局名称 D、局部名称,局部名称

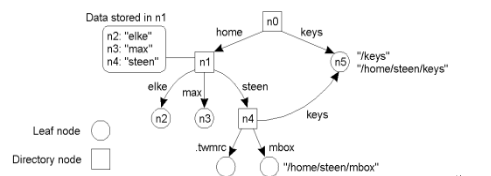

14、如下图所示,n4到n5的链接是 ( D )

A、软链接 B、符号链接 C、超级链接 D、硬链接

15、分布式垃圾的产生是因为 ( C )

A、客户进程崩溃,产生孤儿进程 B、实体名称发生变化,资源无法定位

C、实体不再被访问引用,资源不再可用 D、服务器崩溃,无法发送响应消息

13、下列实体定位方法中需要所有进程监听的是 ( C )

A、指针转发 B、基于起始位置的方法 C、广播 D、分层方法

同步

10、对于物理时钟同步算法,下列描述错误 的是 ( C )

A、Cristian算法与Berkeley算法都是集中式算法,而平均值算法则是一种分布式算法

B、Cristian算法与Berkeley算法中都必须有时钟服务器,而平均值算法则不需要

C、Cristian算法中服务器是一种主动工作方式,而Berkeley算法是一种被动式工作方式

D、平均值算法中,同一个同步周期中各主机计算的平均时间一样

9、Cristian和Berkeley时间同步算法的服务器工作方式分别是 ( A )

A、被动式,主动式 B、主动式,被动式 C、主动式,主动式 D、被动式,被动式

13、分布式互斥算法有 ( D )

A、队列算法、选举算法和令牌环算法

B、队列算法、分布式算法和集中式算法

C、集中式算法、分布式算法和选举算法

D、集中式算法、分布式算法 和令牌环算法

11、某大型网站的一个网页被大量其他网站引用,当该网页更新后,将其他网站的引用按区域分成数个子事务进行更新,则该网页更新事务属于 ( A )

A、单层事务 B、嵌套事务 C、分布式事务 D、复杂事务

14、事务的原子性是指 ( A )

A、事务由一系列操作组成,这些操作要么全部完成,要么全部不做

B、事务由一系列操作组成,这些操作必须按顺序完成

C、事务由一系列操作组成,这些操作不可再分解,也就是说这些操作是原子操作

D、事务由一系列操作组成,这些操作必须全做完

15、下列描述不是事务类型的是 ( D )

A、单层事务 B、嵌套事务 C、分布式事务 D、多层事务

14、Lamport逻辑同步的最基本根据是事件之间的 ( A )

A、先发生关系 B、因果关系 C、顺序关系 D、互斥关系

15、一个分布式系统中共有7个进程号为1、2、3、4、5、6、7、的进程,其中2和7崩溃了。系统使用欺负算法进行协调进程选举,当进程4发动选举时,它向发送选举消息 ( D)

A、1、3 B、1、2、3、5、6、7 C、5、6 D、5、6、7

16、采用私有空间方法实现事务,最大的缺陷是 ( B)

A、效率低 B、开销大 C、不稳定 D、实现复杂

17、不属于事务属性的是 ( D)

A、原子性 B、持久性 C、一致性 D、多样性

一致性与复制

12、windows补丁更新属于( B)一致性模型

A、单调读 B、单调写 C、读后写 D、写后读

8、在分布式系统中进行复制的目的是 ( D)

A、并发性和一致性 B、维护和管理 C、透明性 D、提高可靠性和性能

8、客户启动的副本实际上是(B)

A、永久副本 B、客户缓存 C、服务器启动的副本 D、主备份副本

15、下列模型不属于以客户为中心的一致性模型的是 ( C)

A、单调读 B、单调写 C、写后写 D、写后读

容错性

15、在IP报文中加入校验码与使用RAID磁盘阵列保障数据安全属于 ( B)

A、时间冗余与信息冗余 B、信息冗余与物理冗余

C、物理冗余与时间冗余 D、信息冗余与时间冗余

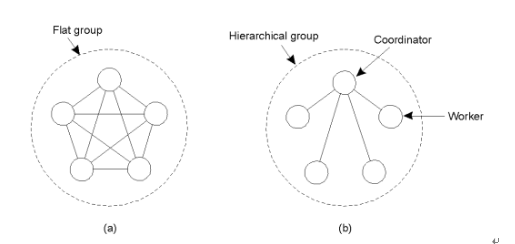

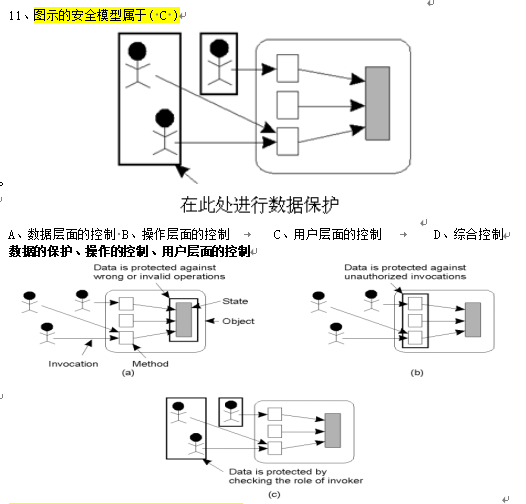

16、下图为分布式系统的中平等进程组(a)和等级进程组(b)示意图,从该图我们可以看出 ( B)

A、平等组没有协调者,不存在单一故障点,决策效率高

B、等级组有协调者,有单一故障点,决策效率高

C、平等组的决策由成员共同做出,因而决策可靠性低

D、等级组的决策由协调者做出,因而决策可靠性高

17、RPC通信中,请求消息丢失与响应消息丢失的异同点在于 ( B)

A、对服务器来说没有区别,但请求消息丢失可能会导致服务器重复操作

B、对服务器来说没有区别,但响应消息丢失可能会导致服务器重复操作

C、对于客户端来说都会导致超时,但请求消息丢失可能会导致服务器重复操作

D、对于客户端来说都会导致超时,但响应消息丢失可能会导致服务器重复操作

12、下列哪种情况会产生孤儿进程 ( C)

A、客户不能定位服务器 B、客户到服务器的请求消息丢失

C、客户发送请求后崩溃 D、服务器收到请求后崩溃

19、下列方法中,不是孤儿进程处理方式的是 ( D)

A、直接杀死 B、再生 C、到期 D、回收

9、济南大学一卡通系统采用两台一样的数据库服务器进行系统容错,这种容错方式属于 ( D)

A、信息冗余 B、时间冗余 C、循环冗余 D、物理冗余

16、下列方法中,不属于基本冗余方法的是 ( C)

A、信息冗余 B、时间冗余 C、循环冗余 D、物理冗余

18、分布式进程组 ( B

A、组可以是动态的,组成员必须是静态的 B、组可以是动态的,组成员也可以是动态的

C、组必须是静态的,组成员必须是静态的 D、组必须是静态的,组成员可以是动态的

安全性

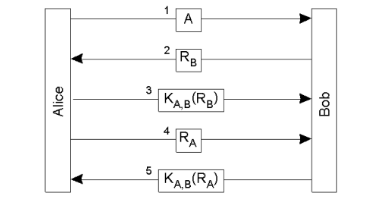

18、下图所示基于共享密钥的身份验证过程中,KAB为通信双方Alice与Bob的共享密钥,从这个图可以看出 ( A )

A、步骤3完成之后Bob即可确认Alice的身份

B、步骤3完成之后Alice即可确认Bob的身份

C、步骤5的目的是Bob确认Alice的身份

D、步骤5之前Alice已经确认Bob的身份

17、下列手段不属于安全威胁的是 ( B )

A、中断 B、增加 C、修改 D、伪造

18、公钥系统是 ( D )

A、加密解密密钥相同的系统 B、使用MD5散列函数加密的系统

C、DES系统 D、由公钥和私钥组成密钥对的系统

18、分布式系统的安全性主题包括 ( D )

A、安全策略与安全机制 B、加密与解密

C、安全性设计与安全性实现 D、通信安全与授权

20、权能列表则是( B )

A、客体保存的访问该客体的主体访问权限表

B、主体保存的它要访问的客体列表

C、主体和客体同时保存的主体访问权限表

D、主体和客体同时保存的要访问的客体列表

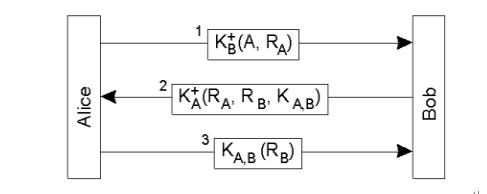

22、下图所示使用公钥加密的身份验证过程中,( D )

A、步骤1完成之后Bob即可确认Alice的身份

B、步骤1完成之后Alice即可确认Bob的身份

C、步骤3的目的是Alice确认Bob的身份

D、步骤2完成之后Alice即可确认Bob的身份

23、对分布式系统的安全威胁不包括( C )

A、窃听 B、中断

C、破解 D、伪造

分布式文件系统与基于文档的分布式系统

13、WWW网络系统属于 ( B )

A、分布式文件系统 B、基于文档的分布式系统

C、基于中间件的分布式系统 D、分布式操作系统

18、Web网络中,HTML文档中的javascript ( A )

A、由浏览器执行 B、由服务器执行

C、在客户端启动单独进程执行 D、在服务器中启动单独进程执行

19、NFS系统对FTP系统最本质的区别在于NFS系统 ( D )

A、能上传文件 B、能下载文件 C、基于C/S模型 D、能远程操作文件

19、NFS的基本通信方式是 ( D )

A、分布式对象 B、消息队列系统 C、HTTP协议 D、RPC