1. 执行摘要:从静态流水线到代理式智能

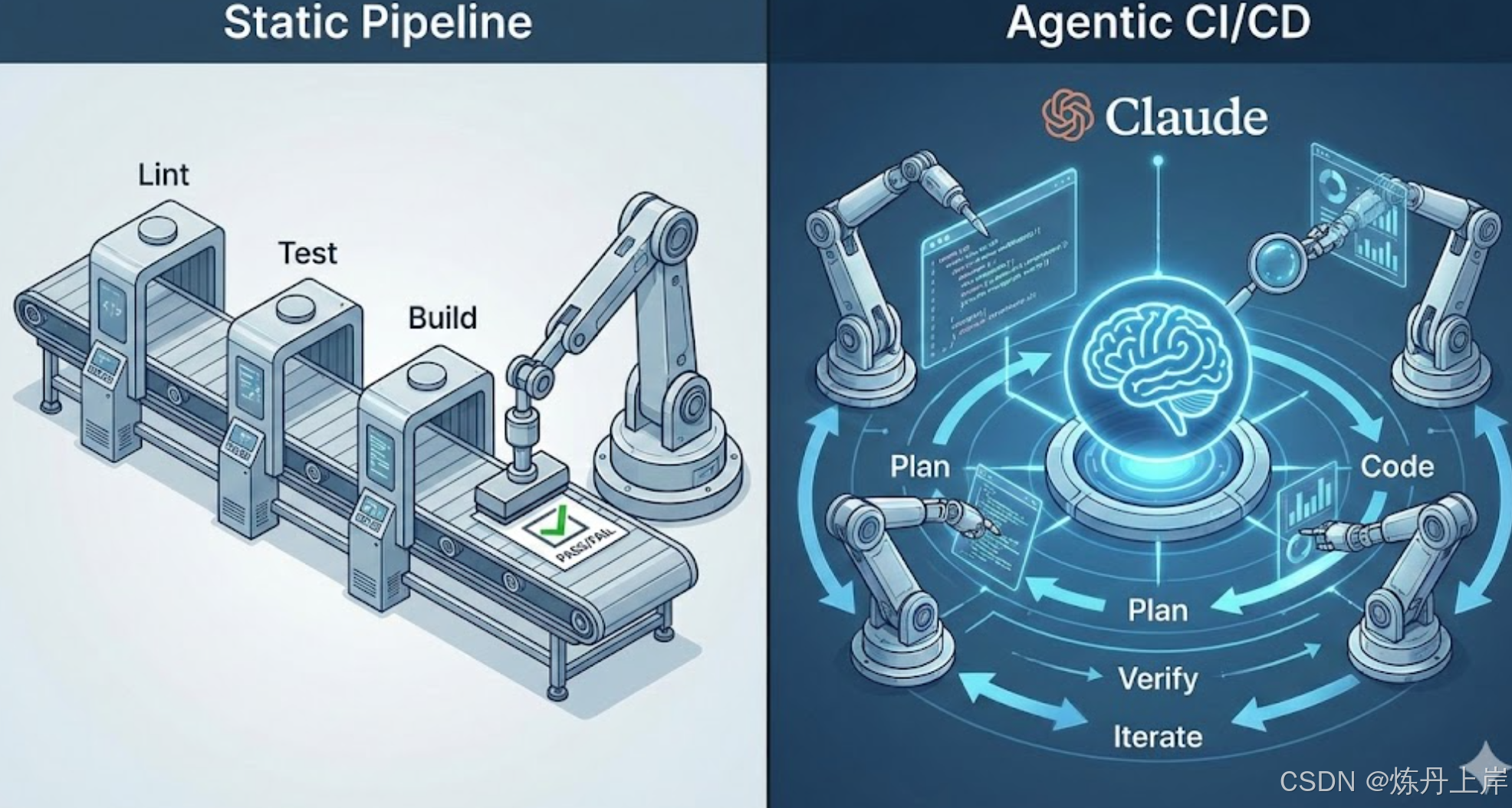

在持续集成与持续部署(CI/CD)的演进历程中,我们正经历一场从确定性验证 到概率性生成的根本性范式转移。

传统的 DevOps 流水线本质上是确定性的("If-This-Then-That"),而 anthropics/claude-code-action 的引入标志着 代理式 CI/CD(Agentic CI/CD) 的诞生。CI/CD 不再仅仅是被动的验证环境,而是具备认知能力的执行环境。

核心变革:

- 自主性: 能够阅读上下文、规划路径、生成代码、验证结果并迭代修正。

- 架构创新: 将通用推理代理(General Purpose Reasoning Agent)直接嵌入仓库执行环境。

- 能力边界: 利用模型上下文协议(MCP)操纵文件系统和终端,实现递归式问题解决循环。

2. 架构框架与运行机制:容器化代理的解构

要理解 Claude Code Action,必须解剖其底层架构。它不是简单的 Webhook,而是在您基础设施上运行的高度容器化智能代理。

2.1 容器化代理模型 (The Containerized Agent Model)

- 本地执行的主权性 (Local Execution Sovereignty): Action 将容器拉取到 GitHub Actions Runner(如

ubuntu-latest)上运行。文件读取、编辑和 Shell 命令执行均发生在用户 Runner 内部,而非 Anthropic 服务器。 - API 推理的解耦 (Decoupled Inference): 逻辑控制在本地,但核心认知推理通过安全 API 卸载到云端(Anthropic/AWS/GCP)。这保护了代码隐私,仅发送必要的上下文片段。

- 工具编排 (Tool Orchestration): 基于 MCP 标准化交互。通过"编程工具调用"(Programmatic Tool Calling),模型编写 Python 代码编排

Bash,Edit,GlobTool等工具,单次推理即可完成复杂任务。

2.2 镜像仓库策略

- 主仓库 (

anthropics/claude-code-action): 用户交互入口。 - 基础仓库 (

base-action): 存放基础逻辑镜像。 - 最佳实践: 企业用户应始终指向主仓库的稳定标签(如

@v1),避免直接使用镜像仓库或不稳定的@beta版本。

3. 核心运行模式:从 ChatOps 到全自动流水线

Claude Code Action 支持两种截然不同的操作范式。

3.1 交互式模式 (Interactive Mode / ChatOps)

- 触发:

issue_comment或pull_request_review_comment(例如评论@claude)。 - 机制: 代理"水化"上下文(Diff、文件、评论历史),进行异步结对编程。

- 能力: 具备记忆能力,可引用过往对话,适合多轮迭代修复复杂 Bug。

3.2 自动化模式 (Automation Mode / Pipeline Integration)

- 触发:

push,schedule,pull_request。 - 机制: 无头执行(Headless Execution)。

- 应用: 夜间构建扫描、文档自动同步、代码风格强制修正。配合

--dangerously-skip-permissions可实现自我修复流水线。

3.3 模式对比

| 特性维度 | 交互式模式 (Interactive) | 自动化模式 (Automation) |

|---|---|---|

| 触发机制 | 人工评论 (@claude) |

系统事件 (push, cron) |

| 主要用途 | 辅助编程、即时重构、问答 | 批量处理、合规检查、文档维护 |

| 上下文范围 | 聚焦于当前 PR 或 Issue | 聚焦于整个仓库或变更集 |

| 权限风险 | 较低(人工审核触发) | 较高(自动执行) |

| 典型 Prompt | 动态(来自评论内容) | 静态(定义在 YAML 中) |

4. 安装与鉴权策略:构建安全的信任链

4.1 鉴权层级与提供商选择

| 提供商 (Provider) | 认证机制 | 适用场景 | 安全性评级 |

|---|---|---|---|

| Anthropic Direct | API Key (ANTHROPIC_API_KEY) |

初创公司、快速验证 | 中 (静态密钥风险) |

| AWS Bedrock | OIDC via AWS_ROLE_TO_ASSUME |

企业级、AWS 原生架构 | 高 (短效令牌) |

| Google Vertex AI | Workload Identity Federation | Google Cloud 原生企业 | 高 (无长效密钥) |

战略洞察: 强烈建议企业采用 OIDC 认证,这种"无密钥"(Keyless)架构消除了长期凭证管理的隐患。

4.2 GitHub App 的集成价值

- 更高的速率限制 (Rate Limits)。

- 清晰的身份归属 (Attribution): 提交显示为 Claude Bot 而非通用 Bot。

- 细粒度权限 (Granular Permissions): 遵循最小权限原则 (PoLP)。

4.3 关键配置参数 (claude_args)

--max-turns:限制对话轮数(默认 10),防止死循环和成本失控。--model:推荐claude-3-5-sonnet-latest,复杂架构任务可用claude-3-opus。allowed_tools:安全白名单。生产环境应根据任务性质禁用Bash或Edit。

5. 上下文工程与记忆管理:突破 Token 瓶颈

5.1 CLAUDE.md:项目的长期记忆

这是代理的"入职手册",位于仓库根目录。

- 记忆层级: 递归读取(当前目录 -> 父目录 -> 全局)。

- 内容策略: 包含结构化指令(构建命令、测试命令、架构概览、代码风格),而非冗长散文。

5.2 动态检索与自动压缩

- 主动检索 (Active Retrieval): 利用工具 (

ls,grep) 主动探索代码,而非盲目加载。 - 自动压缩 (Auto-Compacting): 当上下文达到阈值(如 95%),自动总结历史,保留关键决策,防止"失忆"。

- 超长上下文: 配合 Sonnet 的 200k+ Token 窗口处理大型重构。

6. 实战工作流分析

- 自动化代码审查 (Automated Code Review):

- 超越静态分析,理解业务意图。识别逻辑错误、误导性命名和深层安全漏洞。

- 交互式重构 (Interactive Refactoring):

- 将繁琐的机械性劳动(Toil)剥离。例如:"@claude 将此模块的 axios 替换为 fetch"。

- 测试驱动开发 (TDD) 自动化:

- 工作流:开发者写空函数签名 -> Claude 生成测试 -> 确认测试 -> Claude 实现代码。

- 文档同步与维护:

- 定时任务读取代码变更,自动更新

API.md,保证代码与文档的一致性。

7. 竞品深度对标

| 特性维度 | Claude Code Action | CodeRabbit / CodiumAI | GitHub Copilot |

|---|---|---|---|

| 核心定位 | 通用代理 (Doer) | 专用审查者 (Critic) | 辅助助手 (Assistant) |

| 执行能力 | 强 (可编辑、测试、提交) | 弱 (主要为只读分析) | 片段中 (IDE 内补全) |

| 上下文深度 | 极深 (主动检索, 全局视野) | 中等 (RAG 驱动, Diff 片段) | 浅 (打开的文件) |

| 运行环境 | Runner 容器 (重活) | SaaS Webhook (响应快) | IDE 插件 (实时) |

| 计费模式 | 按 Token 付费 | 订阅制 | 订阅制 |

8. 经济学模型与成本控制

-

成本驱动: 输入 Token(历史 + 代码)与输出 Token(生成代码)。

-

缓存优化 (Prompt Caching):

-

机制: 系统缓存重复的前缀(System Prompt + CLAUDE.md)。

-

收益: 缓存命中的输入 Token 价格仅为 10%。

-

策略: 保持 Prompt 前缀稳定,将动态内容(时间戳、Git Hash)放在 Prompt 末尾。

-

ROI 估算: 活跃开发者月均 100-200,但节省的工程时数通常远超此成本。

9. 安全治理与风险防御

-

Prompt 注入攻击: 攻击者通过评论诱导代理执行破坏性命令。

-

防御: 使用 YAML

if条件,仅允许 OWNER 或 MEMBER 触发。 -

敏感信息泄露: 避免将 AWS 生产密钥注入普通 CI 环境。

-

自动提交风险:

-

治理: 生产流水线必须保留 "Human-in-the-loop" 。禁止代理直接 Push 到

main分支。

10. 结论与战略建议

Claude Code Action 代表了从"使用 AI 工具"到"管理 AI 员工"的转变。

建议路线图:

- 分步走: 从只读的 Review 开始,逐步开放写权限。

- 投资上下文: 将编写高质量

CLAUDE.md视为核心工程任务。 - 零信任安全: 拥抱 OIDC,摒弃静态 API Key。

- 精细化监控: 设置 Token 上限,监控成本异常。

附录:详细配置参考

11.1 自动化审查工作流 (Secure Automated Review)

yaml

name: "Claude Agentic Review"

on:

pull_request:

types: [opened, synchronize]

permissions:

contents: read # 仅读取代码

pull-requests: write # 允许发表评论

jobs:

agentic-review:

runs-on: ubuntu-latest

steps:

- uses: actions/checkout@v4

with:

fetch-depth: 0

- uses: anthropics/claude-code-action@v1

with:

anthropic_api_key: ${{ secrets.ANTHROPIC_API_KEY }}

prompt: |

你是一位资深技术审查专家。审查此 PR 中的变更:

1. 安全漏洞 (OWASP Top 10)。

2. 性能瓶颈。

3. 是否符合 CLAUDE.md 规范。

请提供 Markdown 格式的修复建议。

claude_args: "--model claude-3-5-sonnet-latest --max-turns 5"

allowed_tools: "Read,GlobTool" # 禁止编辑和 Shell11.2 ChatOps 交互式工作流 (Interactive Implementation)

yaml

name: "Claude ChatOps"

on:

issue_comment:

types: [created]

permissions:

contents: write # 需要写权限提交代码

issues: write

pull-requests: write

jobs:

claude-implement:

# 安全门禁:仅允许成员触发且包含 @claude

if: ${{ github.event.issue.pull_request && (github.event.comment.author_association == 'MEMBER' || github.event.comment.author_association == 'OWNER') && contains(github.event.comment.body, '@claude') }}

runs-on: ubuntu-latest

steps:

- uses: actions/checkout@v4

- uses: anthropics/claude-code-action@v1

with:

anthropic_api_key: ${{ secrets.ANTHROPIC_API_KEY }}

claude_args: "--model claude-3-5-sonnet-latest --dangerously-skip-permissions"

allowed_tools: "Bash,Edit,Read,GlobTool,GrepTool"