在浏览器的世界里,Cookie如同网站的记忆卡片,记录着登录状态、购物车物品和界面偏好。从点击"记住密码"到广告"精准推荐",都离不开Cookie的默默工作。

然而,这份便利也有代价:

- XSS 攻击:试图窃取令牌的"黑手"。

- CSRF 攻击:冒充身份的"隐形陷阱"。

- 中间人攻击:窥视明文传输的"窃听者"。

本文将带你通过图文演示,从浏览器底层机制 出发,深度剖析HttpOnly、SameSite等安全属性,并结合真实业务场景,教你构筑Cookie安全防线。

📚 目录

-

[一、Cookie 基础认知](#一、Cookie 基础认知)

- [1.1 Cookie是什么?三大核心用途](#1.1 Cookie是什么?三大核心用途)

- [1.2 工作原理图解:设置→存储→发送循环](#1.2 工作原理图解:设置→存储→发送循环)

-

- [2.1 存储规则:域名、路径、有效期](#2.1 存储规则:域名、路径、有效期)

- [2.2 发送机制:匹配规则详解](#2.2 发送机制:匹配规则详解)

- [2.2.1 域名匹配:快递的"行政区"规则](#2.2.1 域名匹配:快递的"行政区"规则)

- [2.2.2 路径匹配:快递的"楼层房间"规则](#2.2.2 路径匹配:快递的"楼层房间"规则)

- [2.2.3 匹配规则总结表](#2.2.3 匹配规则总结表)

- [2.3 清理策略:会话Cookie vs 持久Cookie](#2.3 清理策略:会话Cookie vs 持久Cookie)

-

- [3.1 🔐 HttpOnly:JavaScript禁区,防御XSS](#3.1 🔐 HttpOnly:JavaScript禁区,防御XSS)

- [3.2 🔒 Secure:HTTPS专属,防窃听](#3.2 🔒 Secure:HTTPS专属,防窃听)

- [3.3 🌐 SameSite:跨站请求守门人(Strict/Lax/None)](#3.3 🌐 SameSite:跨站请求守门人(Strict/Lax/None))

-

- [4.1 核心登录态:HttpOnly + Secure + Lax](#4.1 核心登录态:HttpOnly + Secure + Lax)

- [4.2 临时购物车:平衡安全与便利](#4.2 临时购物车:平衡安全与便利)

- [4.3 广告追踪:跨站需求配置](#4.3 广告追踪:跨站需求配置)

- [4.4 银行转账:Strict极致安全](#4.4 银行转账:Strict极致安全)

-

[六、Cookie 这么麻烦,为什么还没被淘汰?](#六、Cookie 这么麻烦,为什么还没被淘汰?)

- [6.1 唯一能防御 XSS 的"保险箱"](#6.1 唯一能防御 XSS 的"保险箱")

- [6.2 协议层面的"自动挡"](#6.2 协议层面的"自动挡")

- [6.3 三大存储方案的"分工作业"](#6.3 三大存储方案的"分工作业")

一、Cookie是什么

Cookie是存储在用户浏览器中的小型文本数据,用于:

- 会话管理:登录状态、购物车内容等

- 个性化:用户偏好设置、主题选择

- 跟踪 :分析用户行为、广告定向

工作原理:

- 服务器通过

Set-Cookie响应头向浏览器发送Cookie - 浏览器存储Cookie

- 后续请求自动通过

Cookie请求头发送回服务器

示例:

HTTP/1.1 200 OK

Set-Cookie: sessionId=abc123; Expires=Wed, 21 Oct 2025 07:28:00 GMT

二、浏览器的自动化Cookie管理

浏览器自动处理以下Cookie生命周期:

1. 存储

- 收到

Set-Cookie响应头时自动存储 - 按域名、路径、有效期组织存储

- 大多数浏览器限制:每个域名≈50个Cookie,总计≈3000个

2. 发送

- 匹配请求的域名和路径时自动附加Cookie到请求头

- 发送策略 :基于Domain、Path、Secure、SameSite的综合匹配,确保Cookie只在安全且授权的上下文中发送

2.2.1 域名匹配:快递的"行政区"规则

通俗理解:

Cookie的Domain属性就像快递的"配送范围":

Domain=.beijing.com= "可以配送到北京市的所有分店"Domain=shop.beijing.com= "只配送到shop这家分店"

bash

# 匹配成功案例:

Cookie设置:Domain=.taobao.com

访问网站:pay.taobao.com

✅ 匹配!因为 pay.taobao.com 是 taobao.com 的子域名

# 匹配失败案例:

Cookie设置:Domain=pay.taobao.com

访问网站:shop.taobao.com

❌ 不匹配!shop不是pay的子域名2.2.2 📂 路径匹配:快递的"楼层房间"规则

通俗理解:

Cookie的Path属性就像快递的"具体收货地址":

-

Path=/= "整栋楼都可以送" -

Path=/cart= "只送到购物车这个楼层"

匹配规则:

bash

# 匹配成功案例:

Cookie设置:Path=/cart

访问页面:/cart/checkout

✅ 匹配!因为 /cart/checkout 以 /cart 开头

# 匹配失败案例:

Cookie设置:Path=/admin

访问页面:/home

❌ 不匹配!/home 不是 /admin 的子路径2.2.3 匹配规则总结表

Domain匹配规则示例

| 场景 | Cookie Domain | 访问的域名 | 是否匹配 | 说明 |

|---|---|---|---|---|

| 精确匹配 | shop.com |

shop.com |

✅ | 完全相同 |

| 子域匹配 | .shop.com |

pay.shop.com |

✅ | 点开头表示包含所有子域 |

| 子域不匹配 | shop.com |

pay.shop.com |

❌ | 无点表示仅精确匹配 |

| 跨域不匹配 | shop.com |

evil.com |

❌ | 完全不同 |

Path匹配规则示例

| 场景 | Cookie Path | 访问的路径 | 是否匹配 | 说明 |

|---|---|---|---|---|

| 根路径匹配 | / |

/cart |

✅ | /包含所有路径 |

| 子路径匹配 | /api |

/api/users |

✅ | 访问路径以Cookie Path开头 |

| 不同路径不匹配 | /admin |

/home |

❌ | 路径前缀不匹配 |

3. 清理

- 会话Cookie:浏览器关闭时删除

- 持久Cookie :到期时间(

Expires或Max-Age)到达时删除 - 手动清理 :用户清除浏览数据时删除

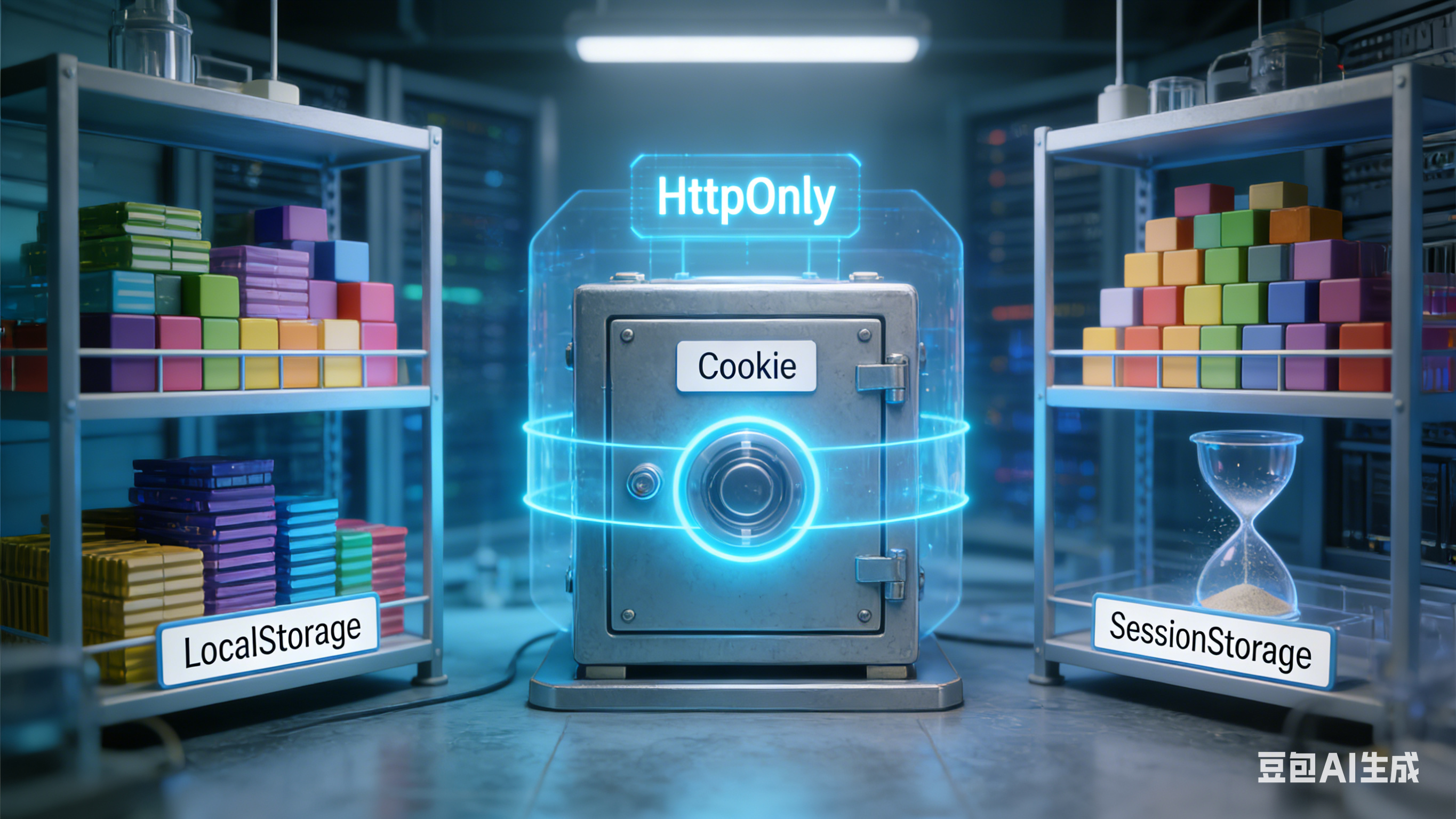

三、Cookie安全属性深度解析

🔐 HttpOnly

http

Set-Cookie: session=xyz; HttpOnly- 作用 :防止JavaScript通过

document.cookie访问 - 安全意义 :

- 缓解XSS攻击(攻击者无法窃取Cookie)

- 保护会话令牌等敏感数据

- 服务器仍可通过HTTP请求正常接收

🔒 Secure

http

Set-Cookie: auth=token; Secure- 作用:仅通过HTTPS连接传输

- 安全意义 :

- 防止明文传输中被窃听

- 现代浏览器对非HTTPS站点限制Secure Cookie

- 本地开发(localhost)通常允许

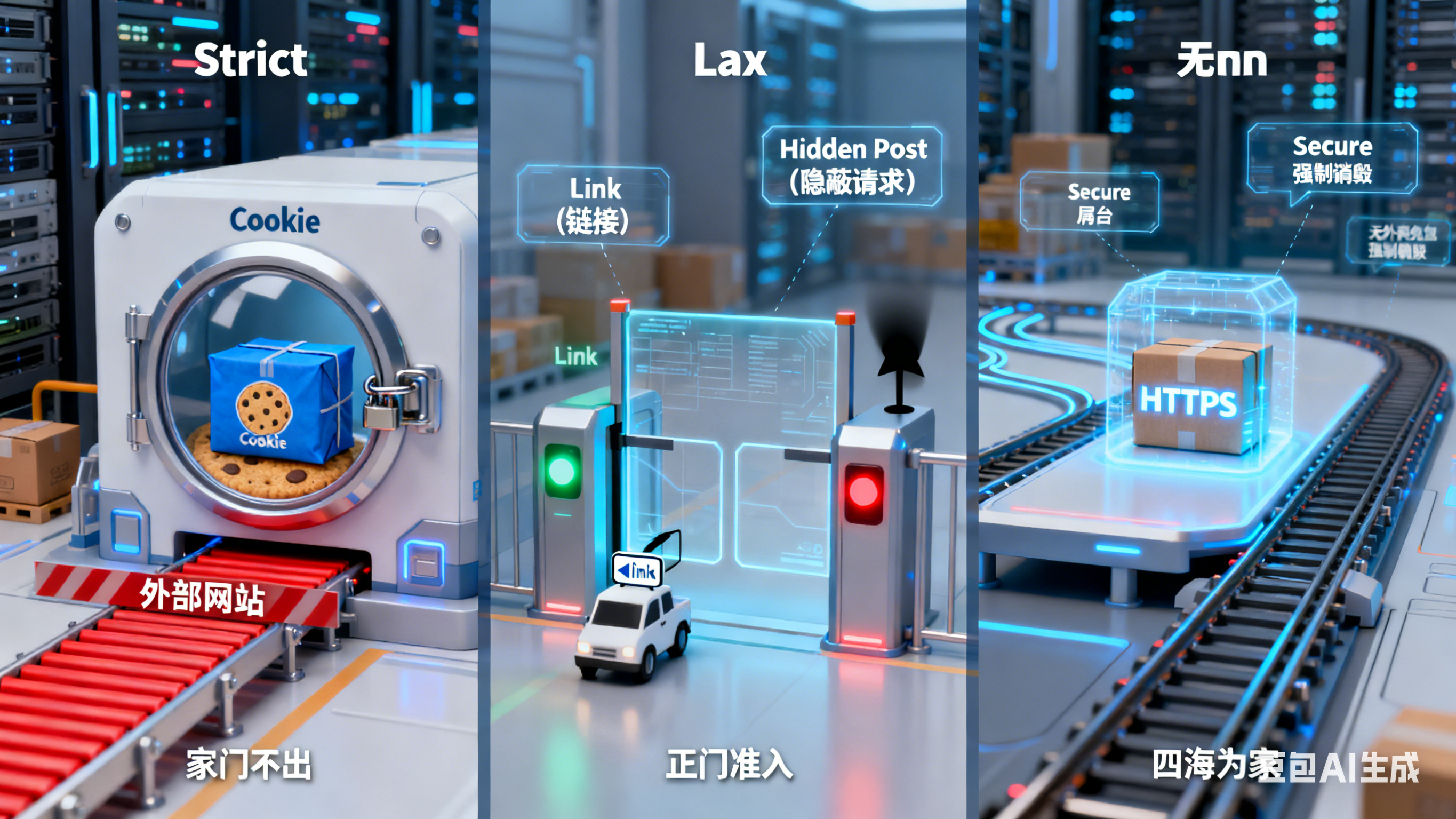

🌐 SameSite

http

Set-Cookie: csrf=abc; SameSite=Lax三种模式对比:

| 模式 | 何时发送跨站请求 | 用途 | 风险 |

|---|---|---|---|

Strict |

仅同站(完全一致) | 银行操作 | 影响正常跳转登录 |

Lax |

同站 + 安全跨站(GET导航) | 大多数场景 | 平衡安全与可用性 |

None |

始终发送 | 需要跨站功能 | 需配合Secure |

默认行为变化:

- Chrome 80+ 默认

SameSite=Lax SameSite=None必须同时设置Secure

四、业务实战:Cookie 属性的组合应用

在不同的业务场景下,开发者会根据"安全"与"便利"的平衡,给 Cookie 设置不同的"配置组合"。

1. 核心账户登录态(Session Auth)

场景:用户登录银行、电商或社交平台后的"身份证"。

- 配置策略 :

HttpOnly; Secure; SameSite=Lax; - 为什么 :这是最高级别的防御。HttpOnly 挡住脚本偷取,Secure 挡住中间人监听,Lax 挡住大部分 CSRF 攻击。

2. 临时购物车与非敏感偏好(User Prefs)

场景:未登录时的购物车清单、网页的主题色(深色/浅色)、语言选择。

- 配置策略 :

Max-Age=2592000; SameSite=Lax;(通常不设置 HttpOnly) - 为什么 :这些数据泄露风险低。有时前端 JavaScript 需要读取这些 Cookie 来直接改变页面颜色或显示购物车数量,所以不加 HttpOnly 。设置较长的 Max-Age(如30天)是为了让用户下次打开浏览器时,东西还在。

3. 跨站广告追踪(Third-party Tracking)

场景:你在 A 网站看了一双鞋,去 B 网站看到了这双鞋的广告。

- 配置策略 :

SameSite=None; Secure; - 为什么 :广告商需要 Cookie 在不同域名的请求中都能发送(SameSite=None ),这样才能把你在全网的行为串联到同一个

Track_ID上。现代浏览器强制要求这种模式必须开启 Secure。

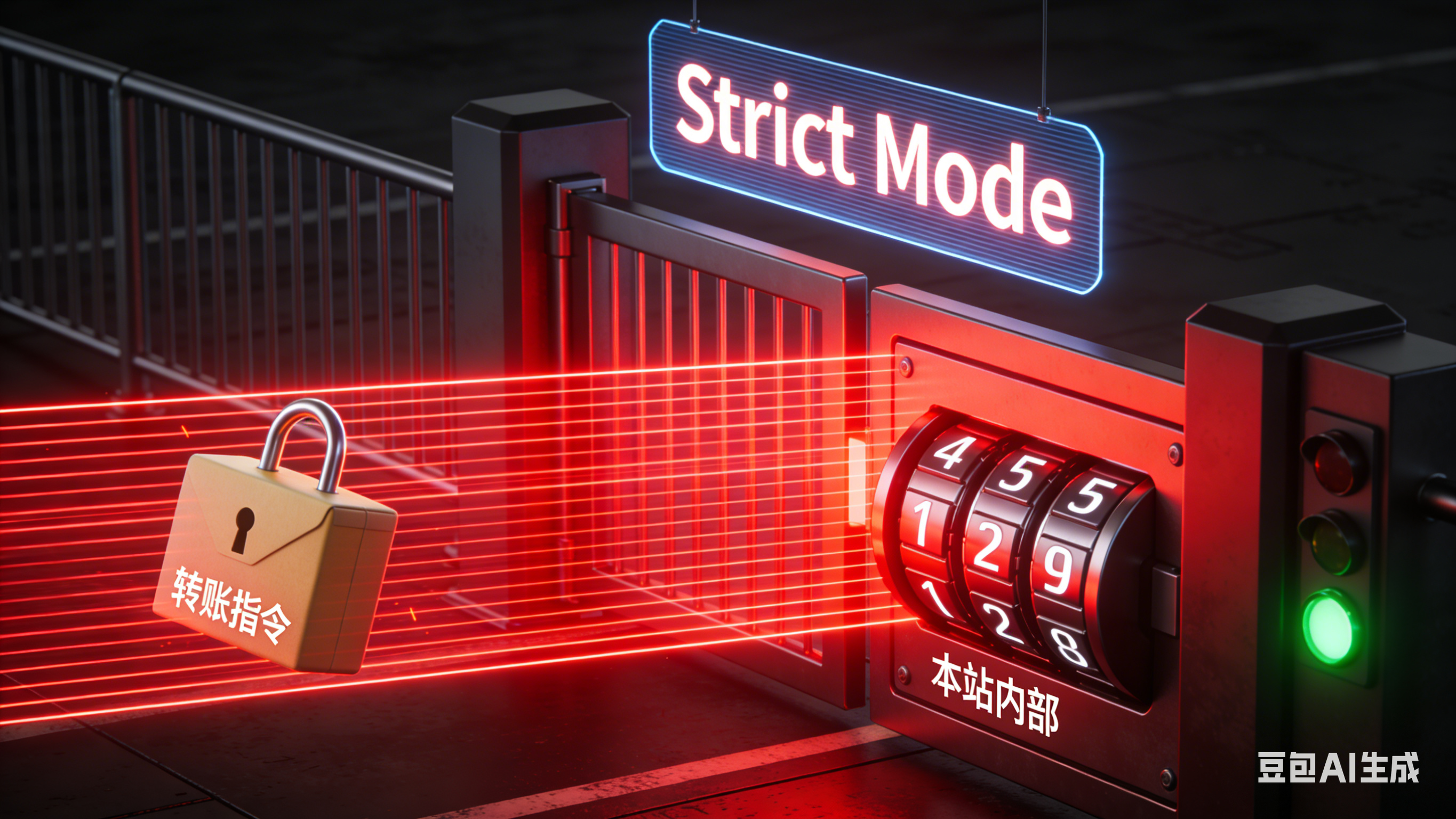

4. 银行转账/敏感操作确认(High Security)

场景:涉及金钱变动、修改密码等极其敏感的瞬间。

- 配置策略 :

SameSite=Strict; Secure; HttpOnly; - 为什么 :使用最严苛的 Strict。这意味着如果你是从第三方链接(比如邮件里的链接)点进来的,浏览器绝不会带上这个 Cookie。即使你已经登录了,也得在站内重新操作,彻底杜绝 CSRF。

五、Cookie配置完整示例

http

Set-Cookie:

session_id=abc12345;

Domain=.beijing.com; /* 【配送范围】北京市所有子店(子域)共享通行证 */

Path=/api; /* 【精确投送】仅限 API 楼层,普通页面浏览不带此证 */

HttpOnly; /* 【脚本禁区】斩断 XSS 偷取令牌的"黑手" */

Secure; /* 【加密装甲】非 HTTPS 管道禁止通行,防窃听 */

SameSite=Lax; /* 【跨站感应】默认安全闸门,防御 CSRF 攻击 */

Max-Age=86400; /* 【自毁计时】24小时后包裹自动销毁 */

Partitioned; /* 【独立信箱】Chrome 隐私沙盒,防止跨站追踪 */现代最佳实践

- 强制HTTPS :所有Cookie设置

Secure - 敏感Cookie :会话令牌等设置

HttpOnly - CSRF防护 :默认使用

SameSite=Lax,关键操作用Strict - 分区存储:Chrome的Partitioned属性限制第三方Cookie

- 替代方案 :考虑

localStorage+ Bearer令牌用于前端存储

发展趋势:随着隐私保护加强(如Safari完全阻止第三方Cookie),建议减少Cookie依赖,转向基于头的认证(如Authorization)。

六、Cookie 这么麻烦,为什么还没被淘汰?

面对 LocalStorage 和 IndexedDB 等现代存储方案的挑战,Cookie 依然是 Web 认证安全的"定海神针"。

6.1 唯一能防御 XSS 的"保险箱"

- LocalStorage:像摆在桌面上的日记本,任何 JavaScript(包括恶意插件)都能随意翻阅。

- Cookie (HttpOnly) :像嵌在墙内的保险柜,JavaScript 看得见但打不开。只要会话令牌还在 HttpOnly Cookie 里,XSS 攻击就无法直接窃取你的登录状态。

6.2 协议层面的"自动挡"

无需前端代码在每个请求里手动添加 Authorization 头。Cookie 的自动携带机制让浏览器在协议层完成认证投递。这种原生特性保证了即使前端框架异常,基础的会话链路依然可靠。

6.3 三大存储方案的"分工作业"

现代开发已形成明确分工:

| 方案 | 角色 | 典型存储内容 | 核心优势 |

|---|---|---|---|

| Cookie | 认证保安 | 会话令牌、身份凭证 | HttpOnly 防 XSS,自动携带 |

| LocalStorage | 数据仓库 | UI 主题、用户偏好、离线数据 | 容量大 (5-10MB),API 简洁 |

| SessionStorage | 临时记事本 | 表单草稿、页面状态、单次流程数据 | 标签页关闭自动清理 |

第七章:全流程实战推演

7.1 实战导航:Cookie在真实项目中的工作流程

我们以一个经典的前后端分离电商项目为例:

- 前端:

https://shop.com - 后端API:

https://api.shop.com - 核心目标:用户登录后,安全地保持登录状态。

7.1.1 第一步:登录时,后端如何"设置"Cookie?

当用户在 shop.com 的登录页提交表单时:

-

前端 :向

https://api.shop.com/login发送POST请求(用户名、密码)。 -

后端验证成功后:需要做两件事:

- 生成令牌 :创建一个唯一的会话令牌(如

session_id=abc123)。 - 下达"设置指令" :通过

Set-Cookie响应头,命令浏览器存储这个令牌。

httpHTTP/1.1 200 OK Set-Cookie: session_id=abc123; Domain=.shop.com; Path=/; HttpOnly; Secure; SameSite=Lax; Max-Age=2592000 Content-Type: application/json {"user": {"name": "张三"}, "cartCount": 3}这就是"怎么设置"的答案 :后端通过一行包含多个属性的

Set-Cookie头,一次性完成所有配置。 - 生成令牌 :创建一个唯一的会话令牌(如

7.1.2 第二步:浏览器收到指令后,如何"存储"Cookie?

浏览器看到 Set-Cookie 头后,会像严格的仓库管理员一样执行:

- 解析指令:读懂每个属性。

- 按规则归档 :将这个Cookie存入"仓库",并贴上标签:

- 域名标签 :

.shop.com(属于这个域及其所有子域) - 路径标签 :

/(该域名下的所有路径都适用) - 安全标签 :

HttpOnly(锁进保险箱,JS手够不着)、Secure(只有HTTPS运输车能来取) - 有效期标签 :30天后(

Max-Age=2592000秒)自动销毁。

- 域名标签 :

- 完成存储:把这个带有一堆标签的Cookie条目,保存到本地的Cookie数据库中。

7.1.3 第三步:后续请求,浏览器如何"自动携带"Cookie?

当用户点击 shop.com 的"我的订单"页面时:

-

前端 :准备向

https://api.shop.com/orders发起GET请求。 -

浏览器(自动工作) :在发送请求前,它会做一次快速匹配 :

- 检查目标 :这次要去

api.shop.com,路径是/orders。 - 翻看仓库 :在Cookie仓库里,寻找所有符合以下条件的条目:

- 域名匹配 :目标

api.shop.com匹配.shop.com✅(api是shop.com的子域) - 路径匹配 :目标路径

/orders匹配/✅(根路径包含所有子路径) - 安全匹配 :本次是HTTPS请求,且Cookie有

Secure标签 ✅ - SameSite匹配 :本次是同站请求(

shop.com->api.shop.com),Lax模式允许发送 ✅ - 未过期:Cookie还在有效期内 ✅

- 域名匹配 :目标

- 检查目标 :这次要去

-

自动附加 :将匹配成功的Cookie(

session_id=abc123),自动 放入请求的Cookie头中。httpGET /orders HTTP/1.1 Host: api.shop.com Cookie: session_id=abc123 -

后端接收 :API收到请求,从

Cookie头中取出session_id,验证其有效性,返回订单数据。

这就是"谁携带"的答案 :是浏览器 这个自动化代理,根据后端最初设置的规则,在每次请求前进行匹配并自动附加。前端JavaScript不需要也不应该手动干预这个过程。

这种"匹配规则"确实是Cookie最烧脑的部分。 很多人都是"好像懂了,一用就懵"。让我用几个你最可能遇到的高频场景,带你看透匹配规则的实战逻辑。

这样你就能举一反三了:本质上,所有的Cookie设置都是在回答"我这个数据,想让谁(哪个域/路径)在什么时候(何种请求)自动带上?"

7.2:单点登录(SSO)------ 如何让 login.company.com 的登录态,在 oa.company.com 也有效?

这是跨子域共享Cookie的经典案例。

- 认证中心:

https://login.company.com - 业务系统A:

https://oa.company.com - 业务系统B:

https://crm.company.com

后端设置Cookie的秘诀:

http

# 在 login.company.com 登录成功后的响应

HTTP/1.1 200 OK

Set-Cookie: sso_token=xyz789; Domain=.company.com; Path=/; Secure; HttpOnly; SameSite=Lax匹配规则推演:

- 浏览器存储 :收到指令,将一个域名为

.company.com的Cookie存起来。 - 用户访问OA系统 :浏览器准备向

oa.company.com发送请求。 - 开始匹配 :目标域

oa.company.com是否匹配.company.com?- 规则 :带有前导点

.的域(如.company.com),匹配该域及其所有子域。 - 判断 :

oa是company.com的子域 ✅ 匹配成功。

- 规则 :带有前导点

- 结果 :浏览器自动在发给

oa.company.com的请求头中带上sso_token=xyz789。OA后端验证此令牌,实现无感登录。

举一反三 :如果你想限制令牌只在 oa 和 crm 两个子域用,但不在 dev.oa.company.com 用,该怎么做?

答案 :分别设置,不用顶级域。在

login端判断用户来自哪个系统,然后设置Domain=oa.company.com或Domain=crm.company.com。

7.3:微服务API网关 ------ 如何让登录Cookie只发给网关,不泄露给背后的服务?

这是路径匹配的精密控制。

- 前端:

https://app.com - 网关:

https://api.com - 用户服务:

https://api.com/user-service - 订单服务:

https://api.com/order-service

后端设置Cookie的秘诀:

http

# 在 api.com 登录成功后的响应

HTTP/1.1 200 OK

Set-Cookie: session=abc123; Domain=api.com; Path=/api/auth/; Secure; HttpOnly; SameSite=Lax匹配规则推演:

- 浏览器存储 :存一个域为

api.com,路径为/api/auth/的Cookie。 - 前端正常调用业务API :比如请求

GET https://api.com/order-service/orders。 - 开始匹配 :目标路径

/order-service/orders是否匹配/api/auth/?- 规则 :请求路径必须以Cookie的Path属性开头。

- 判断 :

/order-service/orders开头是/order-service,不是/api/auth❌ 匹配失败。

- 结果 :浏览器不会 在业务API请求中携带这个Cookie。它只会在前端显式调用

https://api.com/api/auth/refresh(刷新令牌)时才会被带上。

举一反三 :如果某个管理服务 https://api.com/admin-service 也需要认证,怎么办?

答案 :设置Cookie时,Path设为更通用的

/api/。这样所有以/api/开头的路径(/api/auth/、/api/admin-service/)都能匹配上。

7.4 :防止CSRF攻击 ------ 为什么 SameSite=Lax 能挡住大部分攻击?

这是 SameSite属性的防御逻辑。

- 你的银行:

https://bank.com - 恶意网站:

https://evil.com

假设银行Cookie设置:

http

Set-Cookie: session=bank_session; Secure; HttpOnly; SameSite=Lax攻击与匹配推演:

- 你已登录银行 :浏览器里存有

bank.com的Cookie,且SameSite=Lax。 - 你访问恶意网站 :

evil.com页面里隐藏了一个表单,一加载就自动提交,试图向https://bank.com/transfer发起POST转账请求。 - 浏览器发送前检查SameSite :

- 规则 :

Lax模式允许同站请求 和顶级导航的GET请求 携带Cookie,但阻止跨站的非安全请求(如POST、PUT)。 - 判断 :这次是从

evil.com发往bank.com的跨站POST请求 ❌ 被Lax阻止。

- 规则 :

- 结果 :转账请求发出时,浏览器不会自动携带你的银行会话Cookie。请求因缺乏认证而失败,攻击被化解。

举一反三 :如果银行把SameSite设为Strict,你在mail.com点击了银行链接会怎样?

答案 :即使是从邮件点过去的GET请求 ,

Strict也会阻止Cookie携带,你会看到未登录的银行首页。这就是安全(绝对防护)与用户体验(需要重新登录)的权衡。

7.5:本地开发与跨域 ------ 为什么localhost开发时Cookie总失灵?

这是Domain、Secure和跨域凭证的综合考题。

- 前端本地:

http://localhost:3000 - 后端本地:

http://localhost:8080

错误的后端设置(常见坑):

http

Set-Cookie: dev_session=test; Domain=localhost; Path=/; HttpOnly

// 问题1:没设Secure(因为本地是HTTP)

// 问题2:Domain=localhost 在浏览器看来可能不标准正确的后端设置:

http

// 1. 关键:后端CORS配置允许凭证,并指定来源

res.header('Access-Control-Allow-Origin', 'http://localhost:3000');

res.header('Access-Control-Allow-Credentials', 'true');

// 2. 设置Cookie时,省略Domain,或明确写Domain=localhost

Set-Cookie: dev_session=test; Path=/; HttpOnly; SameSite=Lax

// 注意:本地HTTP开发,绝不能设Secure,否则浏览器不会发送匹配规则推演:

- 前端请求 :

fetch('http://localhost:8080/api/login', {credentials: 'include'})。 - 后端响应 :带上正确的

Set-Cookie头。 - 浏览器存储 :由于没指定Domain,浏览器默认将其关联到当前响应域

localhost:8080。 - 下次请求 :前端再请求

localhost:8080时,浏览器发现目标域完全匹配(都是localhost:8080),自动携带。

举一反三 :如果前端在 127.0.0.1:3000,后端在 localhost:8080,Cookie还能生效吗?

答案 :不能 。

127.0.0.1和localhost在浏览器看来是两个不同的域。必须保持域名和端口完全一致。

💎 举一反三的核心心法

看完这些场景,你会发现匹配规则的灵魂就是一张决策清单。每当你要设置一个Cookie时,就问自己四个问题:

| 你要解决的问题 | 对应需要设置的属性 | 设成什么值? |

|---|---|---|

| 1. 给谁用? (作用域) | Domain |

.顶级域 (所有子域共享) / 具体子域 (仅该子域) |

| 2. 在哪用? (路径) | Path |

/ (全站) / /api (仅API路径) / /api/auth (仅认证端点) |

| 3. 怎么防偷? (存储安全) | HttpOnly, Secure |

敏感凭证:HttpOnly; Secure / 非敏感设置:可不设 |

| 4. 怎么防骗? (发送安全) | SameSite |

大多数:Lax / 极高安全:Strict / 需跨站嵌入:None+Secure |

最终,你只需要记住一句话:Cookie的匹配规则,就是浏览器帮你严格执行你(后端)在Set-Cookie时立下的"发送契约"。 你定义得越精确,浏览器的守卫工作就做得越好。

结语

Cookie 虽然"老旧"且"繁琐",但它对安全边界的极致追求,使其依然是现代互联网不可或缺的底层契约。

优秀的开发者不应该抱怨它的复杂,而应该学会利用它的"防线",在便利与安全之间划出最优雅的界限。