目录

[一、NAT 技术:从地址短缺到连接复用](#一、NAT 技术:从地址短缺到连接复用)

[1、背景:IPv4 地址枯竭与私有地址的诞生](#1、背景:IPv4 地址枯竭与私有地址的诞生)

[2、基本 NAT(Basic NAT):一对一地址转换](#2、基本 NAT(Basic NAT):一对一地址转换)

[3、NAPT(Network Address Port Translation)------真正的"NAT"](#3、NAPT(Network Address Port Translation)——真正的“NAT”)

[工作流程(以 TCP 为例):](#工作流程(以 TCP 为例):)

[4、NAT 表(连接跟踪表)](#4、NAT 表(连接跟踪表))

[5、NAT 的主要缺陷与挑战](#5、NAT 的主要缺陷与挑战)

[(4)阻碍 IPv6 迁移](#(4)阻碍 IPv6 迁移)

[7、总结:NAT 的历史地位与未来](#7、总结:NAT 的历史地位与未来)

[四、NAT 与代理服务器:本质区别与联系](#四、NAT 与代理服务器:本质区别与联系)

[五、内网穿透(NAT Traversal)技术](#五、内网穿透(NAT Traversal)技术)

一、NAT 技术:从地址短缺到连接复用

1、背景:IPv4 地址枯竭与私有地址的诞生

-

IPv4 地址总数:约 43 亿(2³²),远不能满足全球设备接入需求;

-

解决方案:

-

短期:NAT(Network Address Translation) + 私有地址空间;

-

长期:IPv6(128 位地址,近乎无限)。

-

私有 IP 地址范围(RFC 1918):

-

10.0.0.0/8(10.0.0.0 -- 10.255.255.255) -

172.16.0.0/12(172.16.0.0 -- 172.31.255.255) -

192.168.0.0/16(192.168.0.0 -- 192.168.255.255)

这些地址不能在公网路由,仅用于内部网络,可重复使用于不同局域网。

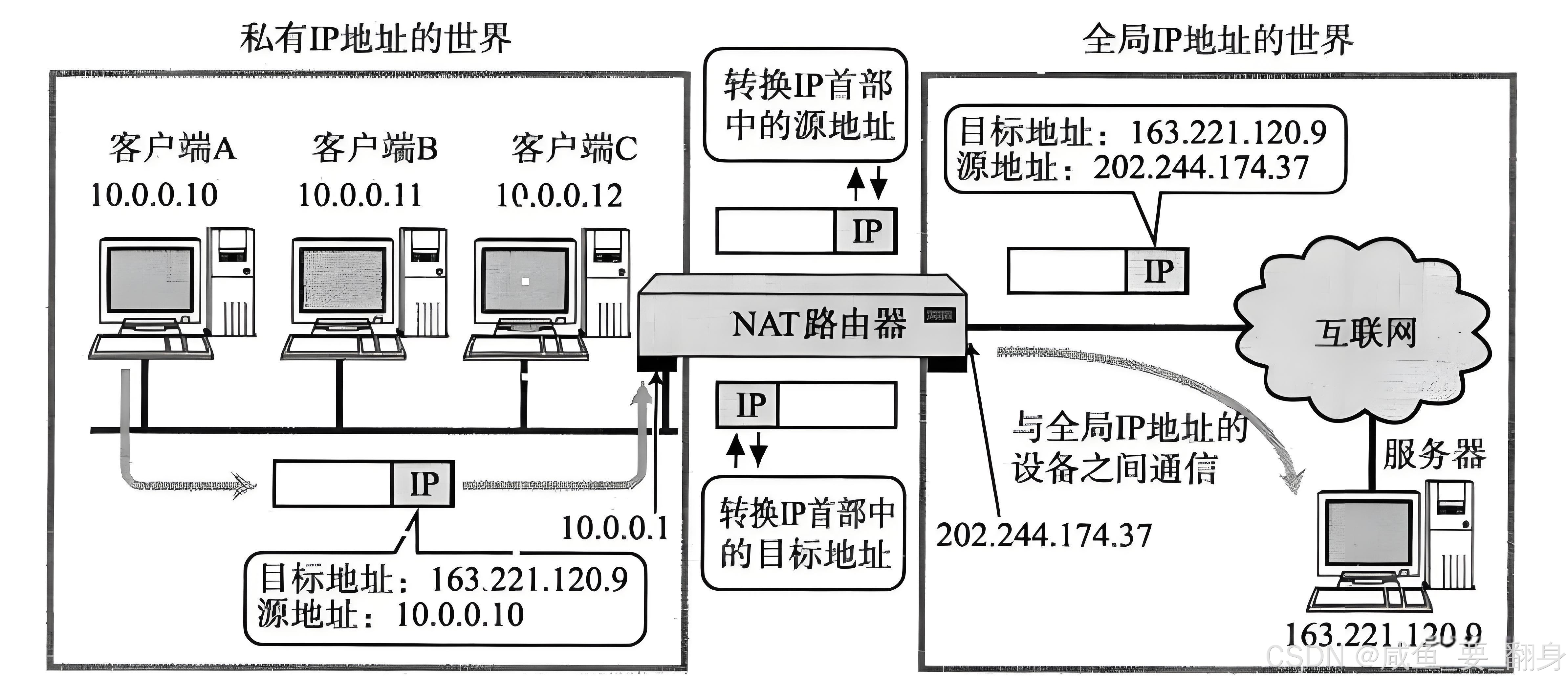

2、基本 NAT(Basic NAT):一对一地址转换

工作原理:

-

内部主机(私有 IP) → 访问外网;

-

NAT 路由器将 源 IP 从私有地址替换为公网 IP;

-

返回流量时,将 目的 IP 从公网 IP 替换回私有 IP。

示例:

内网主机:10.0.0.10 → 访问 163.221.120.9

NAT 路由器公网 IP:202.244.174.37

出向包:

-

源 IP: 10.0.0.10 → 改为 202.244.174.37

-

目的 IP: 163.221.120.9(不变)

入向响应:

-

目的 IP: 202.244.174.37 → 改为 10.0.0.10

-

源 IP: 163.221.120.9(不变)

局限性:

-

一个公网 IP 只能映射一个内网主机;

-

若有 100 台内网主机,就需要 100 个公网 IP ------ 无法解决地址短缺问题!

因此,基本 NAT 在现实中极少单独使用。

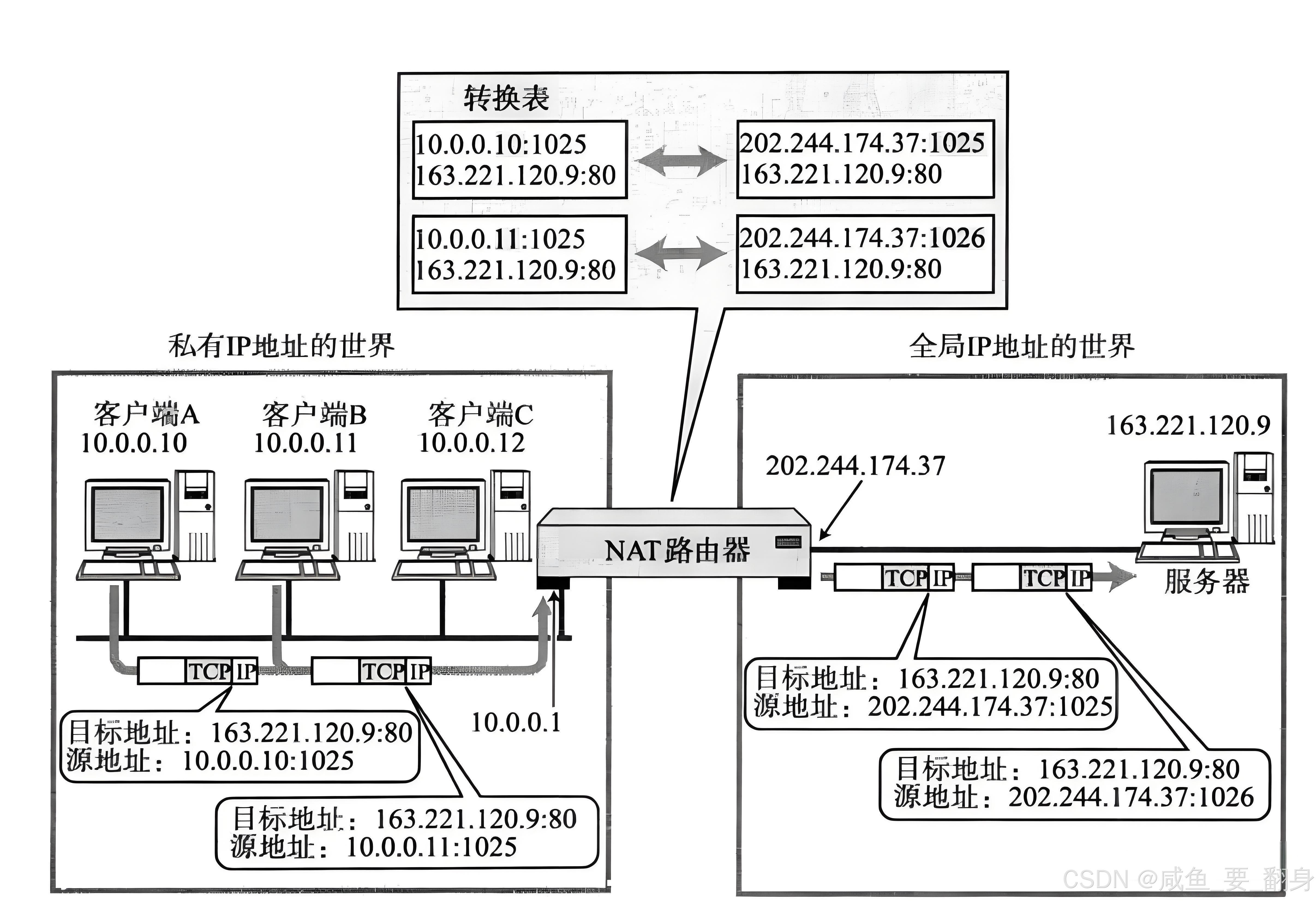

3、NAPT(Network Address Port Translation)------真正的"NAT"

通常所说的 "NAT",实际指的是 NAPT(也称 PAT, Port Address Translation)。

核心思想:

-

复用一个公网 IP 的多个端口 ,实现 多对一 的地址转换;

-

转换依据:IP + 端口号(四元组:源IP、源端口、目的IP、目的端口)。

工作流程(以 TCP 为例):

-

内网主机 A (10.0.0.10:50000)访问 Web 服务器(163.221.120.9:80);

-

NAT 路由器分配一个空闲公网端口(如 60000),建立映射:(10.0.0.10:50000) ↔ (202.244.174.37:60000)

-

出向包修改为:

-

源 IP: 202.244.174.37

-

源端口: 60000

-

目的 IP/端口: 163.221.120.9:80

-

-

服务器响应发往

202.244.174.37:60000; -

NAT 路由器查表,将目的 IP/端口还原为

10.0.0.10:50000,转发给主机 A。

多主机并发示例:

| 内网主机 | 内网端口 | 公网端口 | 映射关系 |

|---|---|---|---|

| 10.0.0.10 | 50000 | 60000 | (10.0.0.10:50000) ↔ (202.244.174.37:60000) |

| 10.0.0.11 | 50001 | 60001 | (10.0.0.11:50001) ↔ (202.244.174.37:60001) |

关键点 :即使所有内网主机访问同一个外网服务器 (如www.baidu.com:80),NAT 也能通过不同源端口 区分会话。(唯一性保证!!!)

4、NAT 表(连接跟踪表)

NAT 路由器维护一张 动态连接跟踪表(Connection Tracking Table),包含:

| 字段 | 说明 |

|---|---|

| 内网 IP:Port | 如 10.0.0.10:50000 |

| 公网 IP:Port | 如 202.244.174.37:60000 |

| 外网 IP:Port | 如 163.221.120.9:80 |

| 协议 | TCP / UDP / ICMP |

| 状态 | ESTABLISHED / TIME_WAIT / CLOSED |

| 超时时间 | TCP 连接空闲超时(通常 2 小时),UDP 超时短(30--120 秒) |

-

表项生成:首次出向数据包触发;

-

表项销毁:

-

TCP:收到 FIN 或超时;

-

UDP:超时无活动;

-

手动清除或设备重启。

-

5、NAT 的主要缺陷与挑战

(1)破坏端到端通信模型

- 外部主机无法主动连接内网主机(除非配置端口转发/DMZ)

(2)协议兼容性问题

某些应用层协议(如 FTP、SIP):

-

在数据中明文嵌入 IP/端口;

-

NAT 仅修改 IP 头,不修改应用数据 → 导致连接失败;

-

需配合 ALG(Application Layer Gateway)进行深度包解析和重写。

(3)性能与可靠性开销

-

每包需查表、修改、校验和重算;

-

表项数量有限(低端路由器可能仅支持数千连接);

-

NAT 设备故障 = 所有连接中断(即使有热备,TCP 无状态恢复机制)。

(4)阻碍 IPv6 迁移

-

NAT 成为"够用就好"的借口,延缓 IPv6 部署;

-

但 IPv6 无需 NAT,可恢复真正的端到端通信。

6、常见误区澄清

| 误区 | 正确理解 |

|---|---|

| "NAT 是一种安全机制" | NAT 提供的是隐蔽性(obscurity),不是安全性;真正的安全靠防火墙、加密 |

| "NAT 可以节省公网带宽" | NAT 不减少流量,只节省 IP 地址 |

| "所有 NAT 都支持 UDP" | UDP 无连接,NAT 表项依赖超时,易导致"打洞"失败 |

7、总结:NAT 的历史地位与未来

| 项目 | 说明 |

|---|---|

| 核心价值 | 缓解 IPv4 地址枯竭,支撑互联网爆炸式增长 |

| 技术本质 | 有状态的地址/端口映射(NAPT) |

| 最大代价 | 牺牲端到端透明性 |

| 未来方向 | 向 IPv6 过渡,逐步淘汰 NAT |

学习建议:

-

内网服务需被外网访问?→ 使用 端口转发 或 内网穿透工具(如 frp、ZeroTier);

-

开发网络应用?→ 考虑 NAT 穿透(STUN/TURN);

-

新建网络?→ 优先规划 IPv6。

NAT 是互联网发展史上的"创可贴",虽不完美,却功不可没。理解其原理与局限,是设计可靠网络应用的基础。

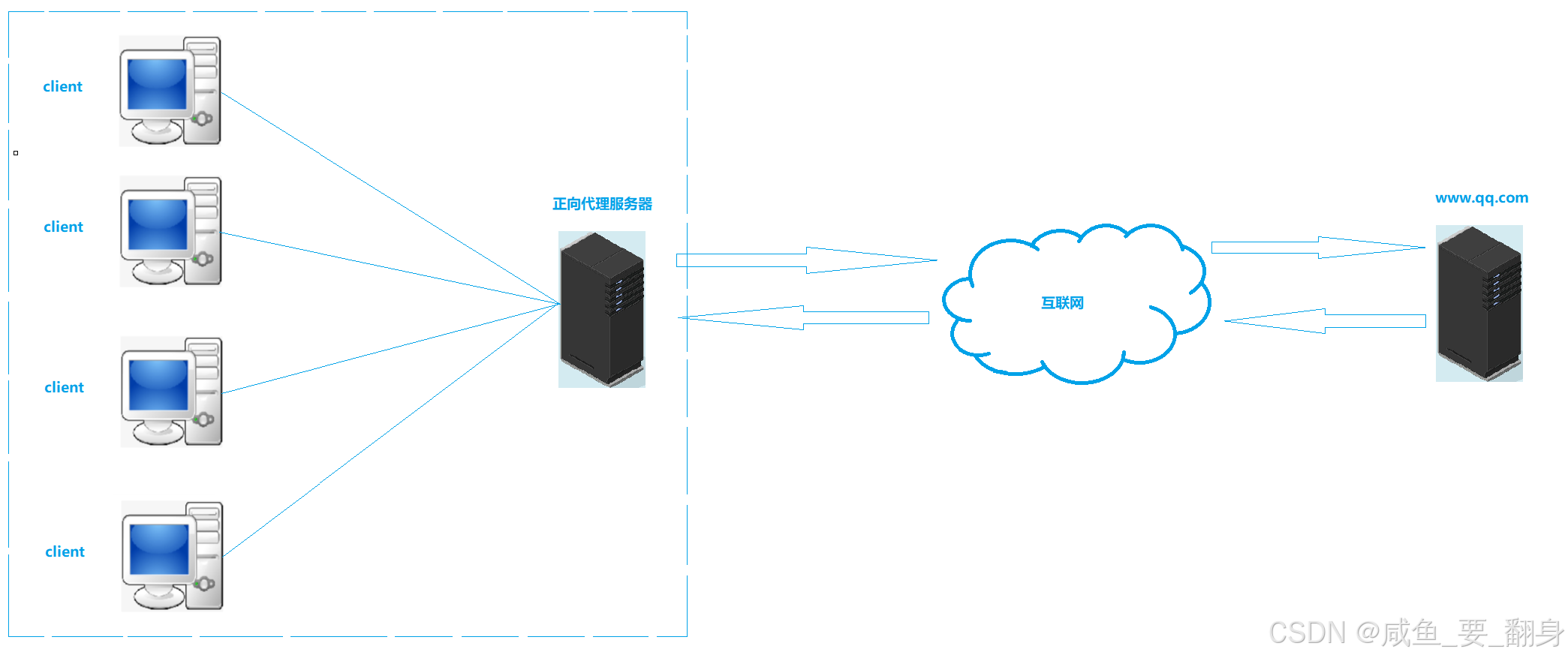

二、正向代理

1、概述

正向代理(Forward Proxy)是一种位于客户端与目标服务器之间的中间服务器,代表客户端向目标服务器发起请求并返回响应。它常用于提升访问效率、实施访问策略、增强网络安全等。

2、工作原理

典型架构:内网客户端 → 正向代理服务器 → 互联网 → 目标网站

组件说明:

| 组件 | 说明 |

|---|---|

| Client(客户端) | 位于局域网内的终端设备(如办公电脑),使用私有 IP 地址 |

| 正向代理服务器 | 部署在局域网出口,具备公网访问能力,作为统一出口 |

| 目标服务器 | 互联网上的公开服务(如企业官网、云服务 API) |

通信流程:

-

客户端配置代理地址后,向代理服务器发送请求;

-

代理服务器接收请求,验证策略(如 ACL、认证);

-

代理以自身身份向目标服务器转发请求;

-

目标服务器响应返回至代理;

-

代理将响应返回给客户端。

**注:**客户端需显式配置代理设置(如浏览器或系统代理),否则流量不经过代理。

3、功能特点

-

缓存加速:对静态资源(如图片、JS 文件)缓存,减少重复请求;

-

访问控制:基于 URL、域名、用户身份等实施黑白名单;

-

日志审计:记录访问行为,便于安全分析与合规审查;

-

统一出口:集中管理外联流量,简化防火墙策略;

-

协议过滤:可拦截非授权协议(如 P2P、即时通讯)。

4、合规应用场景

-

企业办公网络:统一管理员工上网行为,防止数据泄露;

-

校园/图书馆公共网络:保障带宽公平,过滤不良信息;

-

开发测试环境:模拟不同网络条件,调试跨域请求;

-

家庭上网保护:家长控制功能,限制儿童访问不适宜内容。

5、常见误区澄清

| 误区 | 正确理解 |

|---|---|

| "正向代理就是反向代理" | 正向代理服务于客户端,反向代理服务于服务端,定位不同 |

| "正向代理能完全隐藏身份" | 仅隐藏内网 IP,应用层信息(如 User-Agent)仍可能暴露 |

| "所有请求都能加速" | 仅可缓存的静态内容能加速,动态请求仍需实时处理 |

6、总结

正向代理是企业网络治理的重要工具,通过集中管控、缓存优化和安全策略,有效提升网络使用效率与安全性。

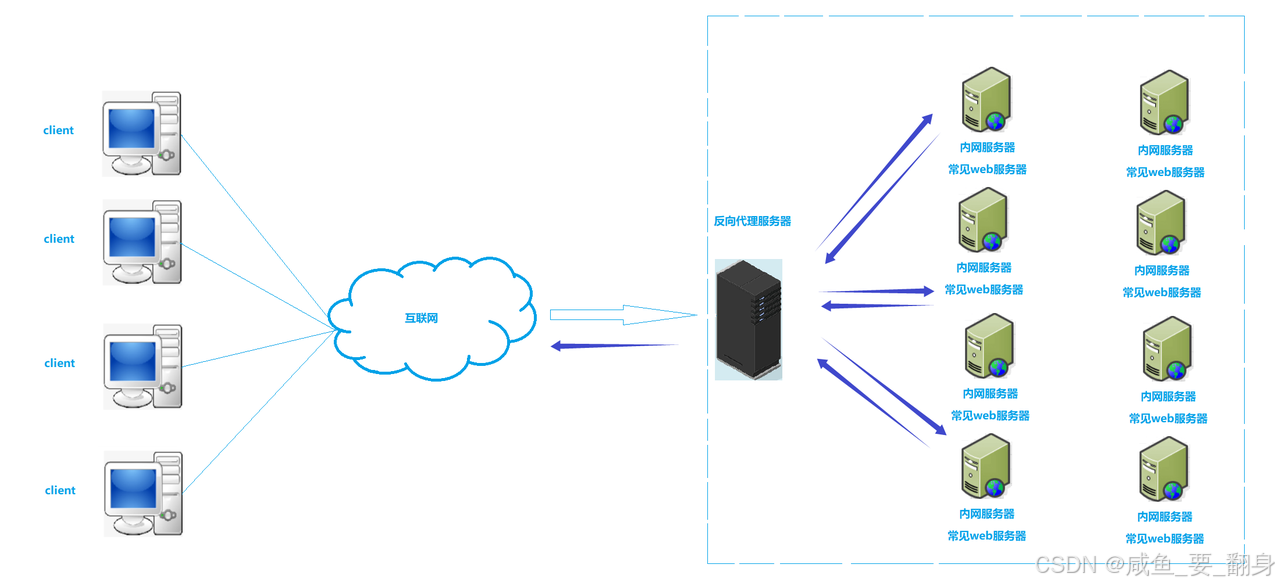

三、反向代理

1、概述

反向代理(Reverse Proxy)部署在服务器前端,接收客户端请求并转发给后端服务集群,再将响应返回客户端。客户端仅感知反向代理,不知后端真实架构。

2、工作原理

典型架构:客户端 → 互联网 → 反向代理服务器 → 内网 Web 服务器集群

组件说明:

| 组件 | 说明 |

|---|---|

| Client | 互联网用户,访问统一域名 |

| 反向代理服务器 | 公网入口(如 Nginx、HAProxy),对外提供服务 |

| 内网服务器 | 多台业务服务器(如应用服务器、数据库),使用私有 IP |

通信流程:

-

客户端访问

https://example.com; -

请求到达反向代理;

-

代理根据规则(如路径、负载策略)转发至后端某服务器;

-

后端处理并返回响应;

-

代理将响应返回客户端。

客户端始终认为只与一台服务器通信。

3、功能特点

-

负载均衡:分发请求至多台服务器,提升并发能力;

-

安全隔离:隐藏后端拓扑,抵御 DDoS、SQL 注入等攻击;

-

SSL 终止:在代理层解密 HTTPS,减轻后端计算负担;

-

缓存加速:缓存静态页面,降低源站压力;

-

API 网关:统一鉴权、限流、日志收集。

4、合规应用场景

-

企业官网/电商平台:高可用架构,应对流量高峰;

-

媒体内容分发:结合 CDN,加速视频/图片加载;

-

微服务架构:作为统一 API 入口,管理服务路由;

-

开发测试:模拟生产环境,调试服务间调用。

5、常见误区澄清

| 误区 | 正确理解 |

|---|---|

| "反向代理只能用于 HTTP" | 支持 HTTPS、WebSocket、gRPC 等多种协议 |

| "增加延迟" | 通过缓存与连接复用,通常降低整体延迟 |

| "只是简单的转发" | 可深度处理请求(如重写 URL、注入 Header) |

6、总结

反向代理是现代 Web 架构的核心组件,通过解耦、安全与性能优化,支撑高可用、高并发的互联网服务。

四、NAT 与代理服务器:本质区别与联系

| 维度 | NAT | 代理服务器 |

|---|---|---|

| 工作层级 | 网络层(Layer 3) | 应用层(Layer 7) |

| 核心目的 | 解决 IPv4 地址短缺,实现私有网络接入公网 | 提供应用层功能:缓存、安全、访问控制 |

| 透明性 | 对客户端完全透明 | 通常需客户端显式配置(透明代理除外) |

| 协议支持 | 所有 IP 协议(TCP/UDP/ICMP) | 仅支持特定应用协议(HTTP、SOCKS 等) |

| 部署位置 | 路由器、防火墙 | 服务器软件(如 Squid、Nginx) |

| 典型场景 | 家庭/企业上网(必需) | 企业上网管理、Web 加速、API 网关 |

关键区别:NAT 是网络连通性基础,代理是应用增强手段。两者可共存,但解决的问题不同。

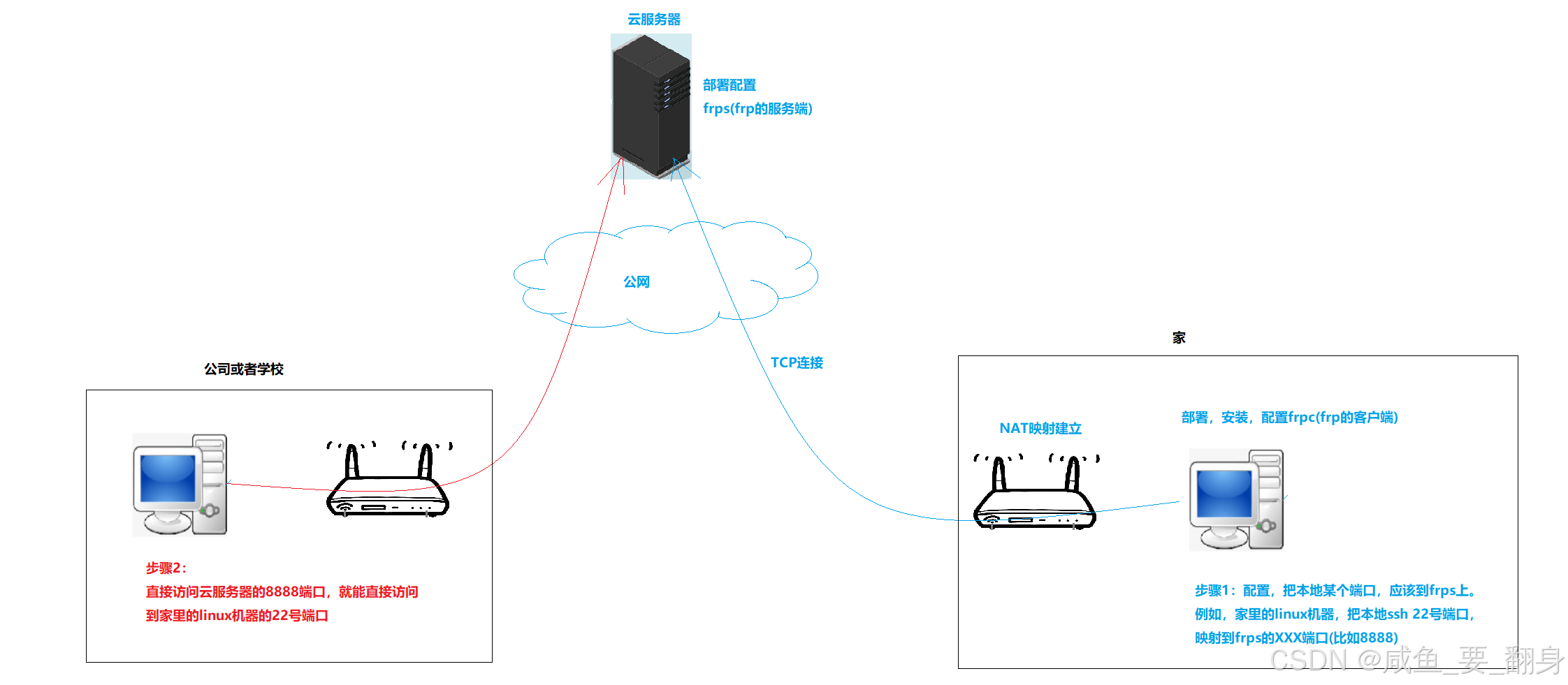

五、内网穿透(NAT Traversal)技术

1、问题背景

由于 NAT 广泛部署,位于私有网络中的设备(如 IoT 设备、NAS、摄像头)无法被公网直接访问。内网穿透技术旨在安全、合规地实现外网对内网服务的访问。

2、核心概念

-

内网穿透(NAT Traversal):统称各类使外网访问内网服务的技术。

-

打洞(Hole Punching):一种 P2P 直连技术,适用于特定 NAT 类型。

3、合规应用场景

-

远程运维:IT 管理员安全访问企业内网服务器;

-

智能家居:用户通过手机 App 控制家中设备;

-

工业物联网:云端监控工厂传感器数据;

-

开发调试:本地服务临时暴露给测试团队。

4、主流技术方案

| 技术 | 原理 | 适用场景 |

|---|---|---|

| UPnP / NAT-PMP | 设备自动请求路由器开放端口 | 家用路由器(需开启功能) |

| 手动端口映射 | 在路由器配置虚拟服务器规则 | 固定服务(如 NAS、监控) |

| 反向隧道 | 内网设备主动连接公网中继服务器 | 无公网 IP 或防火墙严格环境 |

| STUN/TURN | 用于 WebRTC 等实时通信,协调直连或中继 | 视频会议、在线协作 |

| IPv6 | 直接分配公网地址,天然支持端到端 | 未来网络演进方向 |

示例:使用 frp 或 ngrok 类工具 时,应仅用于企业内网服务临时暴露、开发测试、远程维护等合法场景。

5、安全建议

-

禁用不必要的 UPnP 功能;

-

穿透通道应启用身份认证与加密(如 TLS);

-

避免将管理接口直接暴露至公网;

-

定期审计穿透服务的访问日志。

6、总结

内网穿透是解决 NAT 限制的有效手段,但必须在合法授权、安全可控的前提下使用,服务于企业数字化、物联网、远程协作等正当需求。