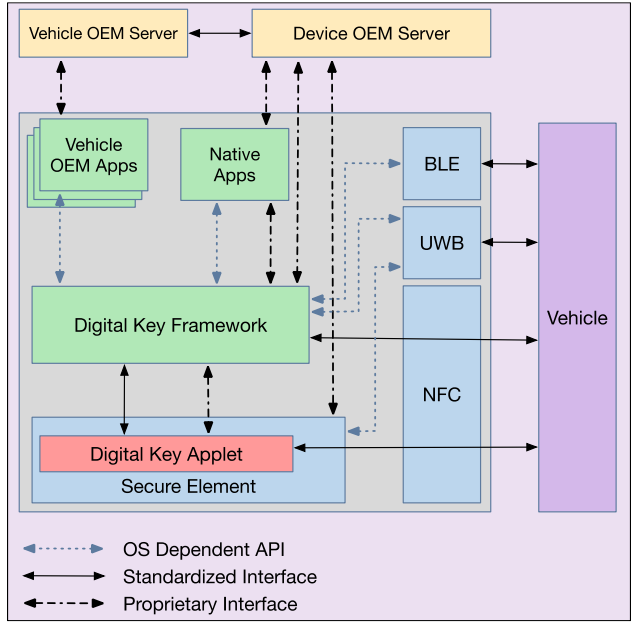

在 CCC 数字钥匙 生态系统中,安全元件(Secure Element, SE)被定义为系统的硬件信任根(Hardware Root of Trust)。它是一个独立的、具有抗篡改能力的硬件平台,旨在为数字钥匙 Applet 及其高价值密钥资产提供隔离、完整性、保密性及安全存储环境。

一、 安全芯片核心功能详析

1. 敏感资产的硬件级隔离存储

-

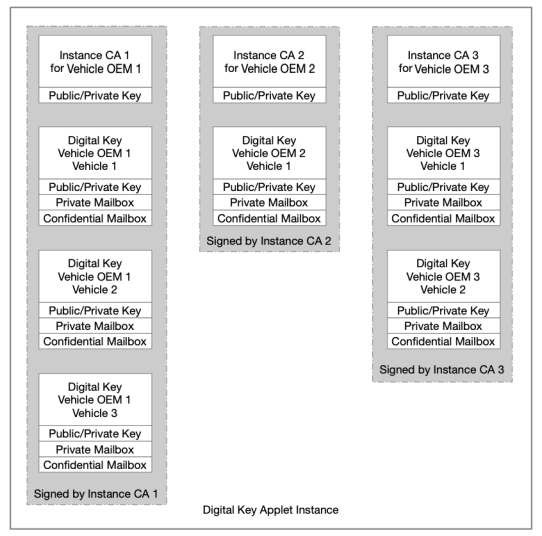

多厂商钥匙托管(逻辑隔离): SE 允许在同一个 Applet 实例中,同时托管来自不同汽车制造商(Vehicle OEM)的数字钥匙,并确保各厂商的数据域完全隔离、互不干扰。

-

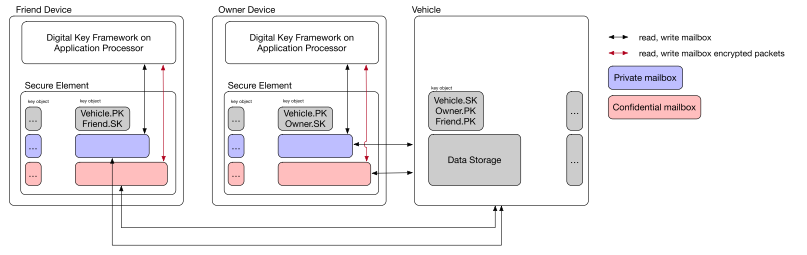

信箱机制(Mailboxes):

-

机密信箱(Confidential Mailbox): 存储极其敏感的秘密数据,如用于启动引擎的*

-

固定资产令牌(Immobilizer Token)。这些数据对手机操作系统(Rich OS)完全不可见,仅能在认证通过后由 SE 直接通过加密通道与车辆交换。

-

私有信箱(Private Mailbox): 存储可被设备框架层读取的非秘密数据,例如插槽标识符(Slot Identifier)和所有者签署的证明包(Attestation Package)。

-

防御侧信道攻击:虚拟端点(Dummy Endpoint): 为了防止攻击者通过耗时分析(Timing Attacks)推测内部密钥状态,当发生无效查询时,SE 会启用虚拟端点参与运算,确保响应时间的一致性。

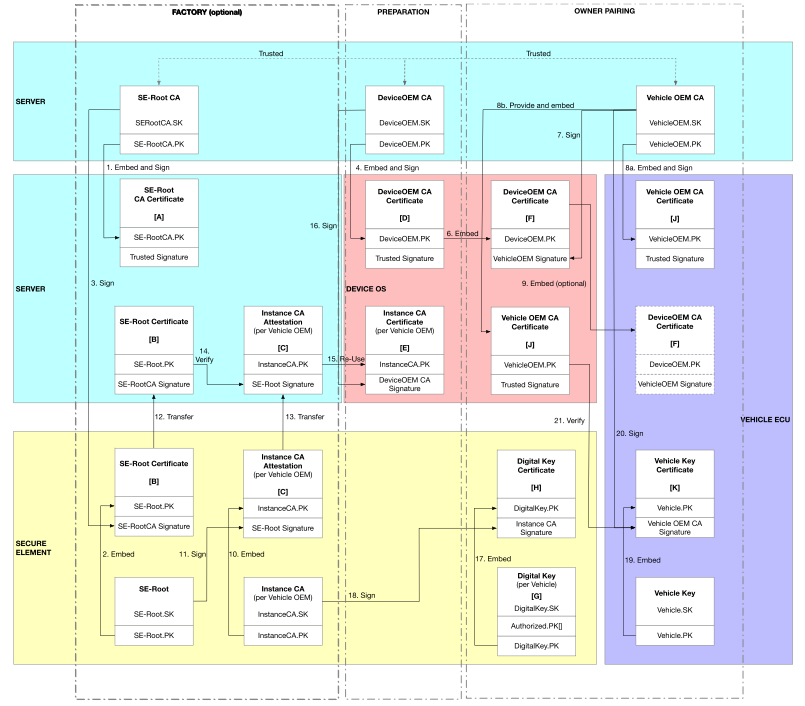

2. 自主的实例级签名能力(Instance CA)

- 本地"公证处": 在规范中,这被正式称为 Instance CA。每个设备在配对前需为每个汽车品牌创建一个实例 CA,它代表设备制造商 CA 在本地签发证书。

- 离线共享与隐私: 当车主分享钥匙给朋友时,SE 内部的实例 CA 会签署新钥匙的公钥和权限,生成端点证书(Endpoint Certificate)。这不仅支持了完全离线的钥匙分发,还通过匿名化处理,确保车辆无法追踪到手机的真实永久身份。

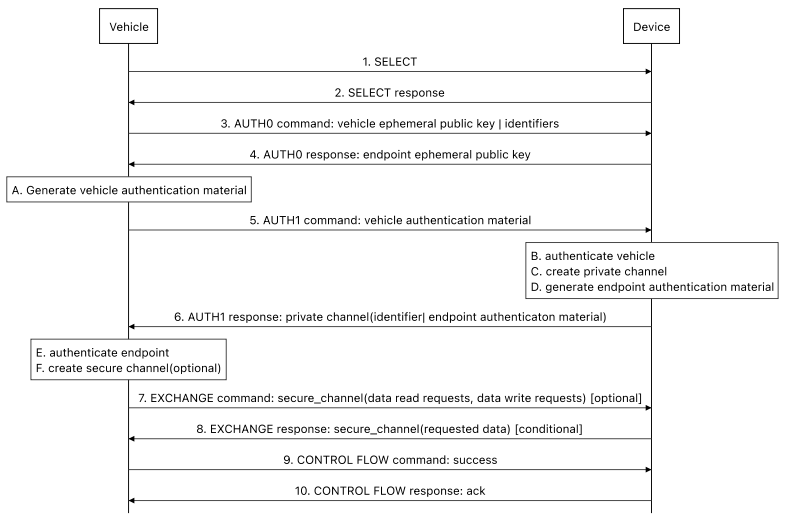

3. 多模式安全认证支持

安全芯片驱动着三种核心交易模式,以平衡安全与体验:

- 标准交易(Standard Transaction): 基于 ECC 非对称加密 ,提供相互身份验证和前向安全性(Forward Secrecy),确保单次会话泄露不会威胁后续通话。

- 快速交易(Fast Transaction): 基于预共享的对称密钥(Kpersistent),实现毫秒级的无感解锁,常用于靠近即解锁的场景。

- 设备在场性验证(Check Presence): 允许车辆在不暴露用户身份且无需用户手动操作的前提下,加密确认设备是否确实在车旁。

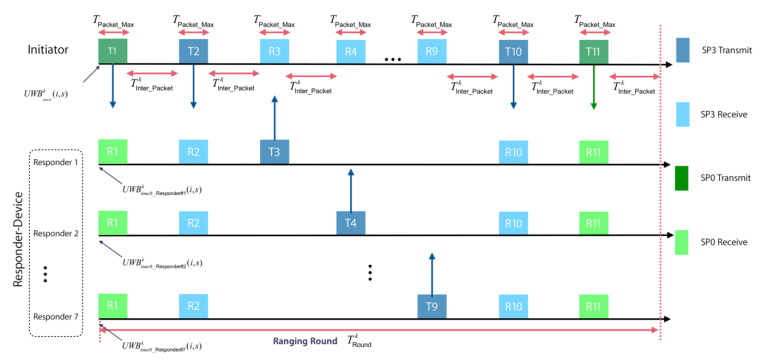

4. 超宽带(UWB)测距安全支持

- 测距密钥(URSK)管理: SE 负责生成、存储并分发**测距追踪密钥(URSK)**给 UWB 模块。

- 抗中继攻击: SE 与 UWB 模块配合,生成加密的混淆时间戳序列(STS)。通过这种机制,车辆可以测量真实的物理距离(Time-of-Flight),防止攻击者通过放大信号伪造设备在场。

5. 硬件级物理链路绑定

- 接口识别与受控链路: SE 具有硬件级别的能力来区分指令来源是有线内部接口(Wired Interface)还是非接触无线接口(Contactless Interface)。

- 安全绑定: SE 与 NFC 控制器、UWB 模块之间必须建立物理层面的安全绑定,防止应用处理器(AP)上的恶意软件截获或篡改流经射频链路的数据。

二、 涉及的关键密码学与软硬件技术

-

核心算法组合(典型实现):

- 非对称加密: ECC NIST P-256 曲线及 ECDSA 签名算法。

- 对称加密: AES-128/256,用于 SCP 通道加密及 UWB 波形保护。

- 密钥派生: 采用 HKDF (基于 HMAC)和 ANSI X9.63 KDF 派生各种临时会话密钥。

- 密码强化: Scrypt 算法,专门用于在配对阶段强化用户输入的简单 8 位数字密码。

-

国际标准规范:

- GlobalPlatform (GP): SE 遵循 GP 卡规范,并支持针对非接触扩展的 Amendment C。

- 安全通道协议(SCP03/SCP11): 用于在 SE 与外部环境(如手机框架)之间建立端到端的加密指令传输通道。

-

硬件安全指标:

- 抗篡改性: 需符合高强度攻击抵御标准(如 CC EAL5+),内置符合 AIS31 标准的真随机数生成器(TRNG)。

三、 核心概念深度讲解

- Applet(小应用): 运行在 SE 这个"微型保险柜电脑"里的专用软件,它是数字钥匙功能的逻辑大脑。

- APDU(应用协议数据单元): SE 与外界沟通的"唯一法定语言",所有指令和证书都封装在此数据包中。

- SPAKE2+ 协议: 一种高明的加密协议,即使所有者输入的只是 8 位数字密码,也能在不暴露明文密码的前提下,在不安全的信道上建立起银行级强度的安全通道。

- STS(混淆时间戳序列): 相当于给 UWB 测距信号加上了动态更新的"防伪码",让攻击者无法伪造一个"假闪电"来欺骗车辆计算距离。

- URSK(UWB 测距私密密钥): 它是 UWB 测距的种子,由 SE 派生后交给 UWB 芯片,其生命周期受严格限制,通常少于 12 小时。