前言

各位Android开发者小伙伴,有没有过这样的经历:调试应用时想读取另一个应用的文件,结果直接被系统"拒之门外";或者上架应用时,因为权限申请不规范被应用市场打回?其实这背后都是Android文件系统的"安全守卫"在发挥作用。

Android作为一个多任务操作系统,同一时间可能有多个应用在运行。如果不加以限制,恶意应用就能随意偷看、篡改其他应用的私密数据------比如你的聊天记录、支付信息、照片视频等,后果不堪设想。

所以,Android从诞生之初就为文件系统设计了一套严密的"安全防线",核心就是"权限控制"和"数据隔离"。今天咱们就来扒一扒这套防线的底层逻辑,看看Android是如何给应用数据上"安全锁"的,以及我们开发者该如何遵守这些规则。

一、先搞懂:Android文件系统的"地盘划分"

要理解安全控制,首先得知道Android的文件系统是怎么划分"地盘"的。就像现实世界里,每个人有自己的房子(私有空间),也有公园、商场这样的公共区域,Android的文件系统也分"私有目录"和"公共目录",不同区域的访问规则天差地别。

核心目录结构(通俗版解读)

Android的文件系统基于Linux,目录结构和Linux类似,但做了一些适配移动设备的优化。咱们重点关注和应用安全相关的几个核心目录:

- /data:相当于"居民小区",里面住的都是应用的私有数据,是安全管控最严的区域。普通应用只能"进自己家",不能随便闯别人家。

- /data/data/<包名> :每个应用的"专属小家",也就是应用的私有目录。应用在这里可以随意创建、读写文件,其他应用没有权限访问(除非有特殊授权)。

- /sdcard:相当于"公共广场",是外部存储(早期是SD卡,现在多是手机内置的虚拟SD卡)。这里的文件所有应用都可能访问,但需要申请对应的权限。

- /system:相当于"市政设施区",存放系统文件和预装应用,普通应用只有读取权限,没有写入权限(除非手机root)。

- /cache:缓存目录,相当于"临时储物柜",存放应用的临时数据,空间不足时系统可能自动清理。

关键概念:应用的"身份标识"------UID和GID

Android的文件安全控制,本质上是基于Linux的"用户身份认证"机制。每个应用安装时,系统都会给它分配一个唯一的UID(用户ID) 和对应的GID(组ID) 。就像每个人都有唯一的身份证号,应用的UID就是它在系统中的"身份凭证"。

重点来了:默认情况下,不同应用的UID是不同的。系统会根据UID来判断文件的"归属权"------一个文件属于哪个UID,就只有这个UID对应的应用能自由访问(除非设置了特殊的权限位)。这就是Android实现"应用数据隔离"的核心基础。

举个栗子:应用A的UID是10086,应用B的UID是10087。应用A在/data/data/com.example.appA目录下创建的文件,归属权是10086。应用B因为UID不同,去访问这个文件时,系统就会直接拒绝,相当于"你不是这家人,不许进"。

二、Android文件系统安全的核心机制:三层"防护网"

Android为文件系统设计了三层"防护网",从底层的Linux权限机制,到中层的应用沙箱,再到上层的运行时权限,层层递进,确保数据安全。咱们一层一层来拆解。

第一层防护:Linux原生权限机制(底层基石)

Android基于Linux内核,所以直接继承了Linux的文件权限控制机制。每个文件和目录都有一套"权限位",规定了"所有者(Owner)"、"所属组(Group)"和"其他用户(Others)"的读(r)、写(w)、执行(x)权限。

权限位的具体含义(用代码示例理解)

我们可以通过ADB命令查看文件的权限位。比如,查看应用A的私有目录权限:

shell

adb shell ls -l /data/data/com.example.appA

# 输出示例:drwxr-x--x 5 u0_a86 u0_a86 4096 2024-05-20 10:00 .

# 权限位解析:drwxr-x--x权限位由10个字符组成,拆解如下:

- 第1个字符:文件类型(d表示目录,-表示普通文件,l表示链接等);

- 第2-4个字符:所有者(Owner)权限(这里rwx表示可读、可写、可执行);

- 第5-7个字符:所属组(Group)权限(这里r-x表示可读、可执行,不可写);

- 第8-10个字符:其他用户(Others)权限(这里--x表示只可执行,不可读、不可写)。

对应到应用的私有目录,所有者是应用的UID(u0_a86),所属组是应用的GID(u0_a86)。其他用户(其他应用)的权限是--x,意味着只能进入目录(执行权限),但不能读取目录里的内容(没有读权限),更不能修改(没有写权限)。这就从底层限制了其他应用访问私有目录的能力。

权限位的代码控制(开发者如何设置)

作为开发者,我们在创建文件或目录时,可以通过代码设置权限位。比如,在应用私有目录创建一个只能被自己访问的文件:

java

// 获取应用私有目录的文件对象

File privateFile = new File(getFilesDir(), "secret.txt");

// 创建文件

if (!privateFile.exists()) {

privateFile.createNewFile();

// 设置权限位:所有者可读可写,其他用户无任何权限(0600是八进制权限值)

privateFile.setReadable(false, false); // 禁止其他用户读

privateFile.setWritable(false, false); // 禁止其他用户写

privateFile.setExecutable(false, false); // 禁止其他用户执行

// 或者直接用chmod命令(更直观)

// Runtime.getRuntime().exec("chmod 600 " + privateFile.getAbsolutePath());

}这里的0600是八进制权限值,对应权限位-rw-------:所有者可读可写,所属组和其他用户无任何权限。这样创建的文件,就完全"锁死"在应用自己的私有空间里了。

第二层防护:应用沙箱(核心隔离机制)

如果说Linux权限机制是"基础门锁",那应用沙箱就是"专属保险箱"。Android为每个应用都提供了一个独立的沙箱环境,应用的所有私有数据都存放在沙箱内,其他应用无法直接访问------除非通过系统提供的"合法通道"。

沙箱的核心特点

- 独立UID/GID:每个应用的沙箱对应唯一的UID/GID,系统通过UID/GID判断应用的"身份",从而控制文件访问权限;

- 私有目录隔离:沙箱的核心是/data/data/<包名>目录,这个目录只有当前应用能访问,其他应用即使知道路径,也会被系统权限拦截;

- 无root权限:应用沙箱内的应用没有root权限,无法访问系统的核心目录和其他应用的沙箱。

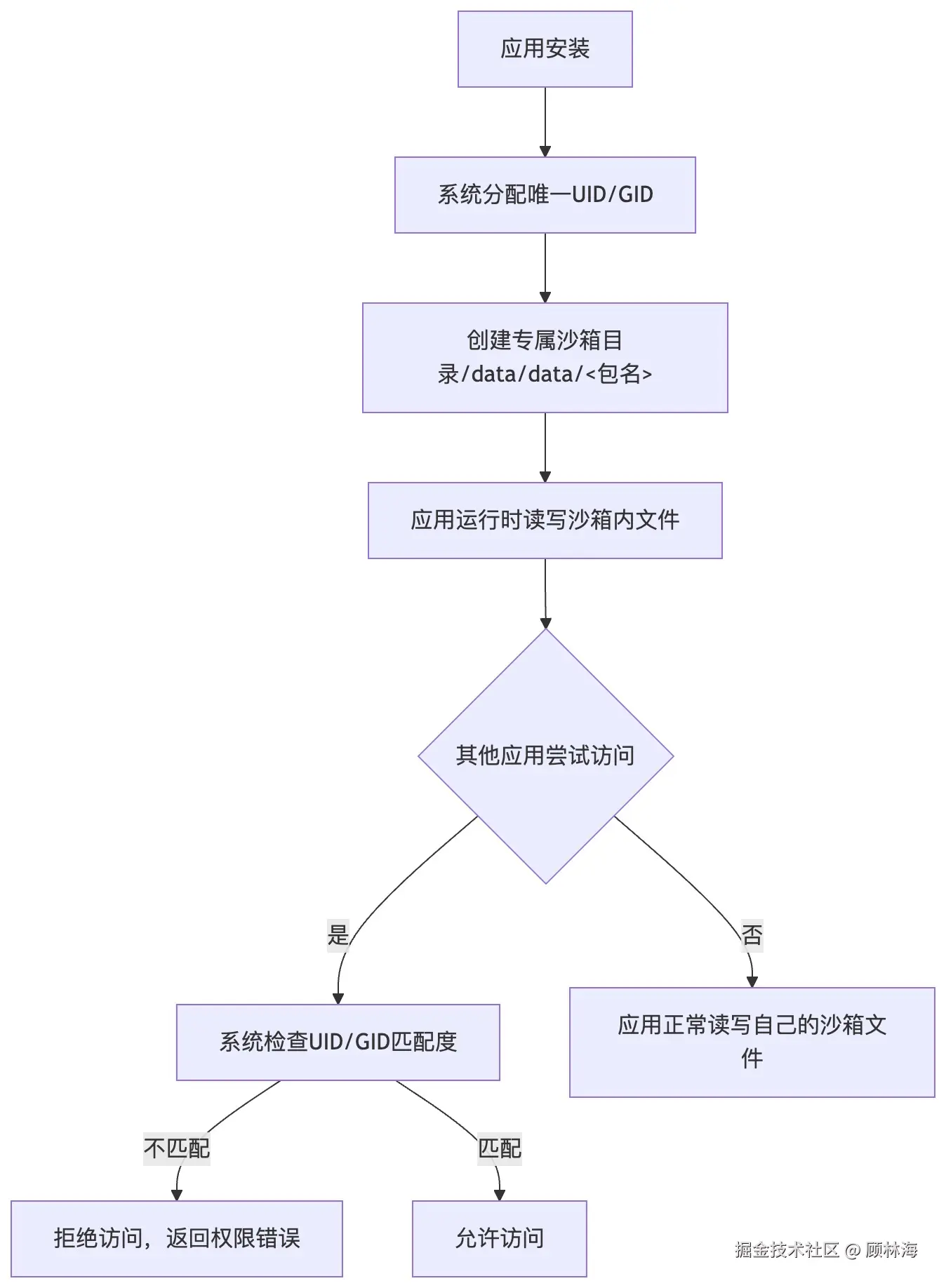

沙箱的工作流程(流程图解读)

从流程图可以看出,沙箱的核心是"UID/GID匹配检查"。只要UID不匹配,其他应用就无法突破沙箱的隔离限制。这就像你家的门,只有用你家的钥匙(对应UID)才能打开,别人的钥匙(其他应用的UID)根本没用。

沙箱的"例外情况":共享UID

有没有办法让两个应用共享同一个沙箱呢?答案是有的------通过"共享UID"机制。如果两个应用在AndroidManifest.xml中声明了相同的sharedUserId,并且使用相同的签名文件签名,系统就会给它们分配相同的UID。这样一来,两个应用就可以共享同一个沙箱,互相访问对方的私有目录。

代码示例(在AndroidManifest.xml中声明sharedUserId):

xml

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="com.example.appA"

android:sharedUserId="com.example.shared">

...

</manifest>

<!-- 另一个应用appB的AndroidManifest.xml -->

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="com.example.appB"

android:sharedUserId="com.example.shared">

...

</manifest>注意:共享UID机制风险很高!一旦两个应用共享UID,其中一个应用被破解,另一个应用的私有数据也会被泄露。所以非必要情况下,不建议使用这个机制。

第三层防护:运行时权限(上层管控)

前面两层防护主要针对"应用私有目录",那对于"公共目录"(比如/sdcard)呢?这就需要第三层防护------运行时权限来管控了。

在Android 6.0(API 23)之前,权限是在应用安装时一次性申请的,用户只能选择"全部同意"或"拒绝安装"。这种方式很不灵活,用户可能在不知情的情况下授予了应用不必要的权限。从Android 6.0开始,引入了"运行时权限"机制:应用在运行时需要访问敏感资源(比如外部存储、相机、位置信息等)时,才向用户申请权限,用户可以选择"允许"或"拒绝"。

权限的分类(重点关注危险权限)

Android将权限分为三类,其中和文件访问相关的主要是"危险权限":

- 正常权限:不涉及用户隐私,比如访问网络、获取设备信息等,系统会自动授予,无需用户同意;

- 危险权限:涉及用户隐私,比如访问外部存储、读取联系人、拍摄照片等,需要用户在运行时同意;

- 特殊权限:非常敏感的权限,比如悬浮窗权限、修改系统设置等,需要通过系统设置页面手动授予。

和文件系统相关的危险权限主要有:

- READ_EXTERNAL_STORAGE:读取外部存储权限;

- WRITE_EXTERNAL_STORAGE:写入外部存储权限;

- MANAGE_EXTERNAL_STORAGE:管理外部存储权限(Android 11及以上新增,用于访问所有外部存储文件)。

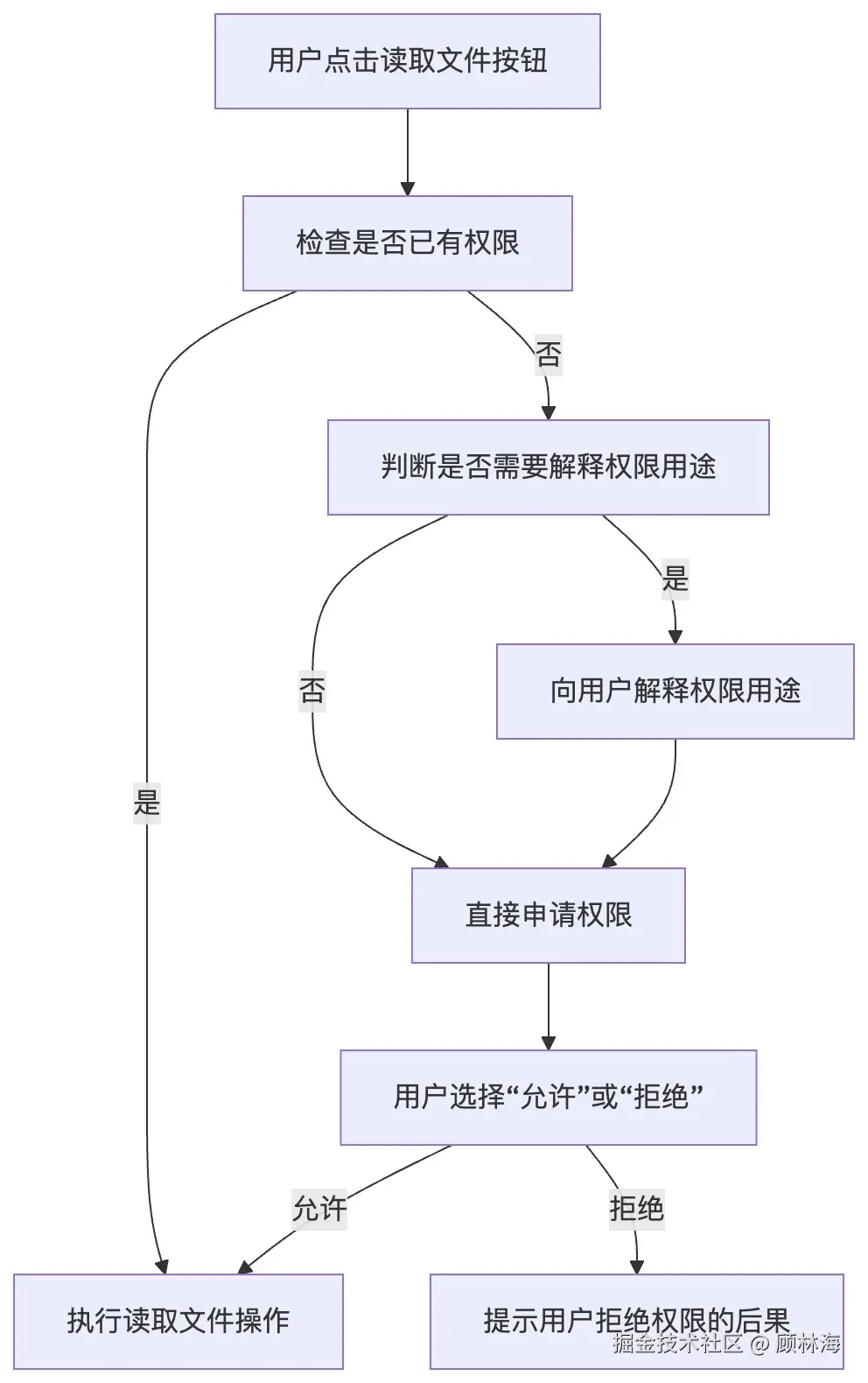

运行时权限的申请流程(代码示例+流程图)

下面以"读取外部存储文件"为例,演示运行时权限的申请流程:

第一步:在AndroidManifest.xml中声明权限

xml

<!-- 声明读取外部存储权限(Android 11以下) -->

<uses-permission android:name="android.permission.READ_EXTERNAL_STORAGE" />

<!-- Android 11及以上,访问所有外部存储文件需要声明这个权限 -->

<uses-permission android:name="android.permission.MANAGE_EXTERNAL_STORAGE"

android:minSdkVersion="30" />第二步:运行时申请权限

java

public class FileAccessActivity extends AppCompatActivity {

// 权限请求码(自定义,用于回调判断)

private static final int REQUEST_READ_STORAGE = 1001;

@Override

protected void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.activity_file_access);

// 点击按钮读取外部存储文件

findViewById(R.id.btn_read_file).setOnClickListener(v -> {

checkAndRequestReadPermission();

});

}

// 检查并申请读取外部存储权限

private void checkAndRequestReadPermission() {

// 判断是否已经获得权限

if (ContextCompat.checkSelfPermission(this,

Manifest.permission.READ_EXTERNAL_STORAGE)

!= PackageManager.PERMISSION_GRANTED) {

// 未获得权限,判断是否需要向用户解释为什么需要这个权限

if (ActivityCompat.shouldShowRequestPermissionRationale(this,

Manifest.permission.READ_EXTERNAL_STORAGE)) {

// 向用户解释权限用途(比如弹出对话框说明)

Toast.makeText(this, "需要读取外部存储权限才能查看图片", Toast.LENGTH_SHORT).show();

}

// 申请权限

ActivityCompat.requestPermissions(this,

new String[]{Manifest.permission.READ_EXTERNAL_STORAGE},

REQUEST_READ_STORAGE);

} else {

// 已经获得权限,执行读取文件操作

readExternalFile();

}

}

// 权限申请结果回调

@Override

public void onRequestPermissionsResult(int requestCode, @NonNull String[] permissions, @NonNull int[] grantResults) {

super.onRequestPermissionsResult(requestCode, permissions, grantResults);

if (requestCode == REQUEST_READ_STORAGE) {

// 判断权限是否申请成功

if (grantResults.length > 0 && grantResults[0] == PackageManager.PERMISSION_GRANTED) {

// 权限授予成功,执行读取文件操作

readExternalFile();

} else {

// 权限授予失败,提示用户

Toast.makeText(this, "拒绝权限将无法查看图片", Toast.LENGTH_SHORT).show();

}

}

}

// 读取外部存储文件(示例:读取SD卡根目录的test.txt)

private void readExternalFile() {

File externalFile = new File(Environment.getExternalStorageDirectory(), "test.txt");

try {

BufferedReader br = new BufferedReader(new FileReader(externalFile));

String line;

StringBuilder sb = new StringBuilder();

while ((line = br.readLine()) != null) {

sb.append(line);

}

br.close();

// 显示读取的内容

Toast.makeText(this, "文件内容:" + sb.toString(), Toast.LENGTH_SHORT).show();

} catch (IOException e) {

e.printStackTrace();

Toast.makeText(this, "读取文件失败", Toast.LENGTH_SHORT).show();

}

}

}第三步:权限申请流程流程图

Android 11及以上的外部存储权限变化(重点!)

Android 11(API 30)对外部存储权限做了重大调整,引入了"作用域存储(Scoped Storage)"机制。之前的WRITE_EXTERNAL_STORAGE权限只能访问应用自己的"专属外部目录"(/sdcard/Android/data/<包名>),无法访问其他应用的外部目录或公共目录的文件。如果需要访问所有外部存储文件,必须申请MANAGE_EXTERNAL_STORAGE权限,并且需要在应用市场说明权限的使用场景。

作用域存储的核心目的是进一步加强数据隔离,防止应用随意访问外部存储的所有文件。作为开发者,需要适配这种变化:

- 访问应用自己的外部目录(/sdcard/Android/data/<包名>):无需申请任何权限,直接访问即可;

- 访问其他应用的外部目录或公共目录的媒体文件(图片、视频、音频):使用MediaStore API访问,需要申请READ_EXTERNAL_STORAGE权限;

- 访问其他应用的外部目录或公共目录的非媒体文件:需要申请MANAGE_EXTERNAL_STORAGE权限。

三、防止应用访问其他应用私有数据的关键机制汇总

前面我们拆解了Android文件系统的三层防护网,这些防护网共同作用,防止应用访问其他应用的私有数据。现在我们来汇总一下核心机制:

核心机制一:UID/GID隔离(底层基础)

每个应用对应唯一的UID/GID,文件的归属权绑定UID/GID。系统通过判断访问者的UID是否与文件所有者的UID一致,来决定是否允许访问。这是最底层、最核心的隔离机制,所有其他机制都基于此。

核心机制二:应用沙箱(核心隔离)

每个应用的私有数据存放在专属的沙箱目录(/data/data/<包名>),沙箱目录的权限位设置为"其他用户无访问权限"。即使其他应用知道沙箱目录的路径,也会因为UID不匹配和权限位限制而无法访问。

核心机制三:运行时权限(上层管控)

对于外部存储等公共区域,应用需要申请对应的运行时权限才能访问。用户可以自主选择是否授予权限,从上层限制了应用的访问范围。尤其是Android 11及以上的作用域存储,进一步缩小了应用的外部存储访问范围。

核心机制四:签名验证(身份认证)

Android应用必须用签名文件签名才能安装。签名文件相当于应用的"数字身份证",系统通过签名验证应用的身份。比如共享UID机制,就要求两个应用必须用相同的签名文件签名,否则无法共享UID。这防止了恶意应用伪造身份获取访问权限。

核心机制五:SELinux(强制访问控制)

SELinux(Security-Enhanced Linux)是Linux的强制访问控制机制,Android从4.3(API 18)开始引入并启用。SELinux在Linux权限机制的基础上,增加了"强制访问控制"------即使应用有UID对应的权限,也必须符合SELinux的策略才能访问文件。SELinux的策略非常严格,默认情况下只允许应用访问自己沙箱内的文件和系统允许的公共资源。

举个栗子:如果一个恶意应用通过某种方式获取了其他应用的UID,Linux权限机制会允许它访问对应的沙箱目录,但SELinux会因为它的"域(domain)"不符合策略而拒绝访问。SELinux相当于给Android的文件安全加了一道"双重保险"。

四、开发者实践:如何正确处理文件安全与权限?

了解了Android的文件安全机制后,咱们开发者在实际开发中该如何遵守规则,避免踩坑呢?这里总结了几个关键实践点:

优先使用应用私有目录存储敏感数据

对于用户的私密数据(比如登录凭证、聊天记录、用户配置等),一定要存放在应用的私有目录(/data/data/<包名>),不要存放在外部存储。私有目录无需申请权限,且被沙箱严格保护,安全性最高。

获取私有目录的常用API:

java

// 获取/data/data/<包名>/files目录(用于存储持久化文件)

File filesDir = getFilesDir();

// 获取/data/data/<包名>/cache目录(用于存储临时缓存文件)

File cacheDir = getCacheDir();

// 获取外部私有目录(/sdcard/Android/data/<包名>/files)

File externalFilesDir = getExternalFilesDir(null);

// 获取外部缓存目录(/sdcard/Android/data/<包名>/cache)

File externalCacheDir = getExternalCacheDir();合理申请权限,遵循"最小权限原则"

只申请应用必需的权限,不要申请无关的权限。比如,一个只需要读取自己应用外部目录文件的应用,就不需要申请READ_EXTERNAL_STORAGE权限。这样可以减少用户的顾虑,也能降低应用被攻击的风险。

适配Android 11及以上的作用域存储

如果应用需要访问外部存储的文件,要根据Android版本适配作用域存储:

- 访问自己的外部目录:直接访问,无需权限;

- 访问媒体文件:使用MediaStore API,申请READ_EXTERNAL_STORAGE权限;

- 访问非媒体文件:申请MANAGE_EXTERNAL_STORAGE权限,并在应用市场说明用途。

避免使用共享UID和root权限

共享UID会打破应用沙箱的隔离,增加数据泄露的风险;root权限会让应用获得系统级别的访问能力,完全绕过Android的安全机制。非必要情况下,坚决不要使用这两种方式。

对敏感文件进行加密存储

即使将文件存放在私有目录,也建议对敏感数据进行加密(比如使用AES加密算法)。这样即使应用被破解,攻击者也无法直接获取明文数据,进一步提升数据安全性。

java

// AES加密示例(简化版)

public static void encryptFile(File srcFile, File destFile, String key) {

try {

SecretKeySpec secretKey = new SecretKeySpec(key.getBytes(), "AES");

Cipher cipher = Cipher.getInstance("AES/ECB/PKCS5Padding");

cipher.init(Cipher.ENCRYPT_MODE, secretKey);

FileInputStream fis = new FileInputStream(srcFile);

FileOutputStream fos = new FileOutputStream(destFile);

byte[] buffer = new byte[1024];

int len;

while ((len = fis.read(buffer)) != -1) {

fos.write(cipher.doFinal(buffer, 0, len));

}

fis.close();

fos.close();

} catch (Exception e) {

e.printStackTrace();

}

}五、总结

Android文件系统的安全与权限控制,核心逻辑可以总结为"隔离+授权":

- 隔离:通过UID/GID和应用沙箱,将每个应用的私有数据与其他应用隔离开,形成"井水不犯河水"的局面;

- 授权:对于公共区域的访问,通过运行时权限机制,让用户自主决定是否授予应用访问权限,从上层管控访问范围。

作为开发者,我们的职责就是遵守这套安全规则,优先使用私有目录存储敏感数据,合理申请权限,适配系统的权限变化,让应用在安全的前提下为用户提供服务。毕竟,用户的信任才是应用长久发展的基石------你总不想因为数据泄露问题,让用户把应用卸载了吧?

最后,希望这篇文章能帮你彻底搞懂Android文件系统的安全与权限控制机制。如果在实际开发中遇到相关问题,欢迎在评论区交流讨论~