第一题 Base64编码隐藏

直接F12查看源代码,划到最下面

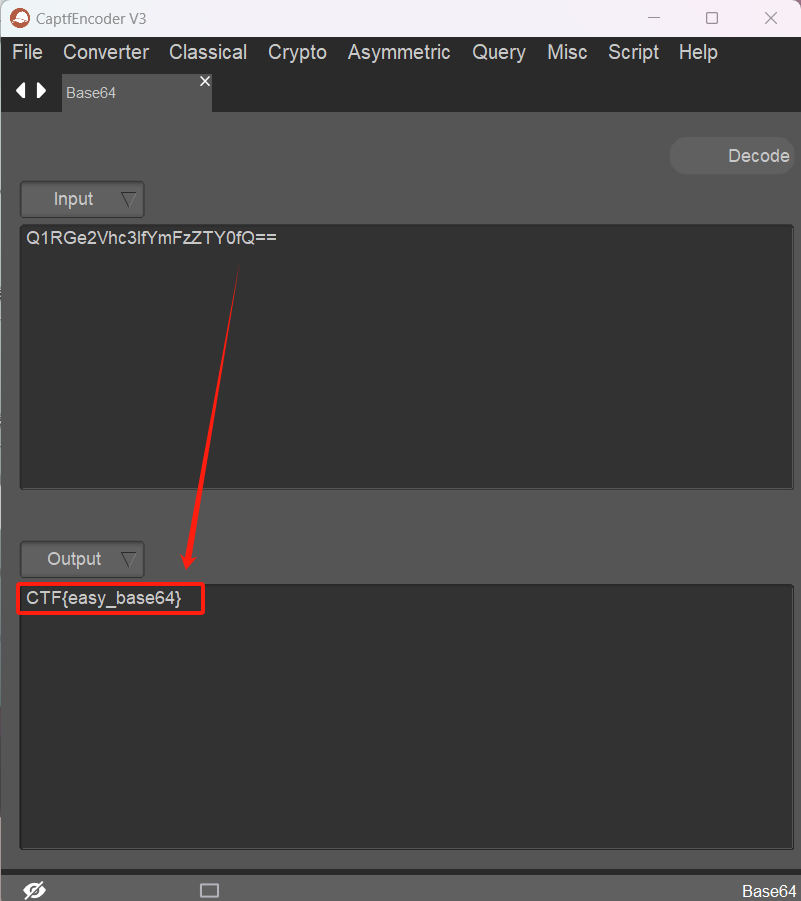

发现正确密码已经在js文件中暴露,用base64解码得到正确的登录密码

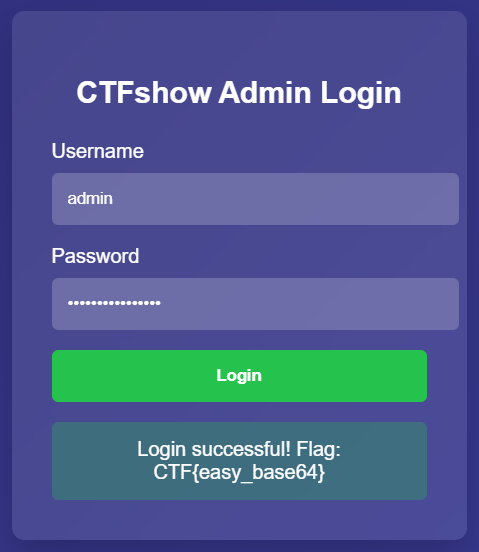

登陆进去后发现这道题flag和密码是一样的

第二题 HTTP头注入

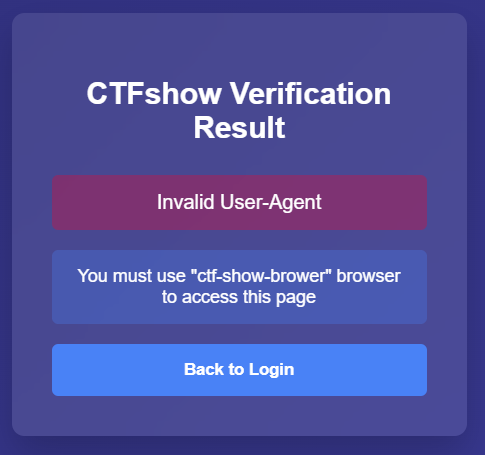

考虑到弱口令的因素,我们用上一题的密码来进行登陆,显示密码正确但是http头不正确

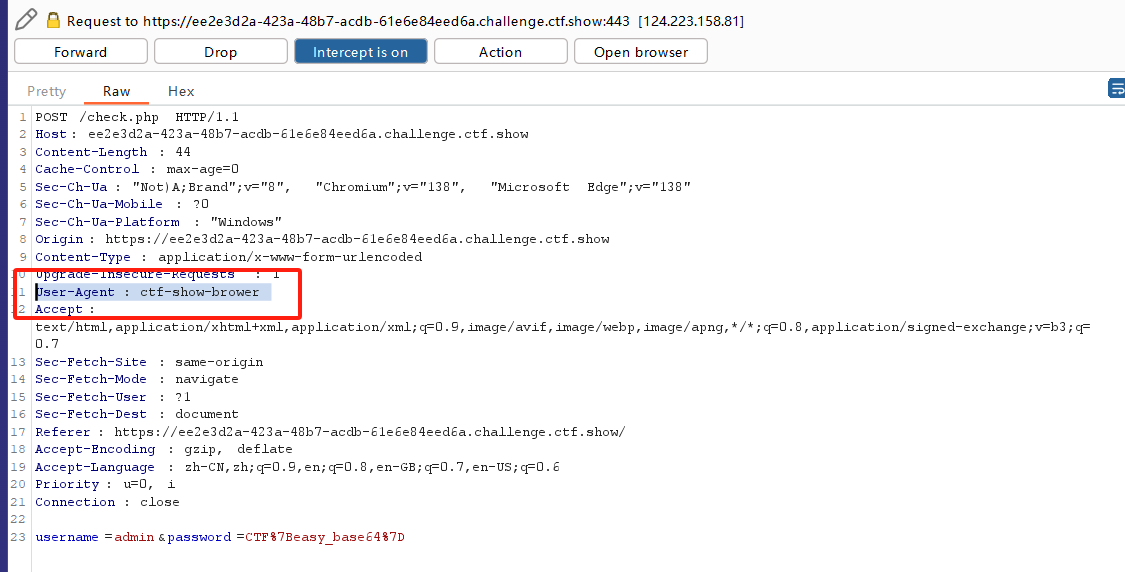

需要把UA设置成ctf-show-brower

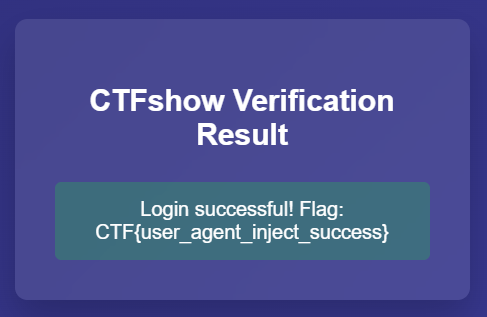

设置成功后,成功拿到本题的flag

设置成功后,成功拿到本题的flag

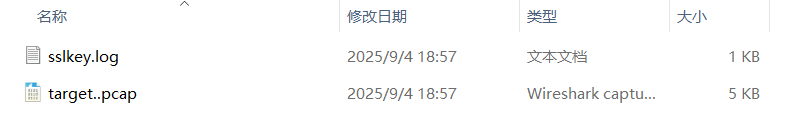

第三题 Base64多层嵌套解码

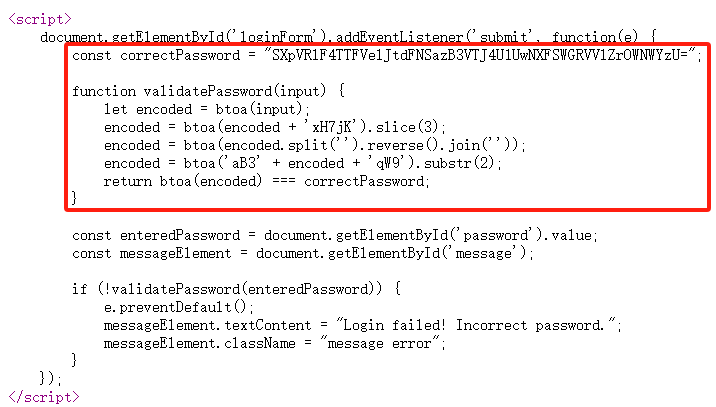

这道题思路不难,和第一题一样都是把正确密码暴露在前端js源码当中了,但是过程开始上强度了,只是告诉你加密方式

通过五次base64编码以及中间的一些小动作才得到了最终的密码

我试过把账号admin通过这种加密方式加密然后在burp中使用加密后的账号和密码进行登陆但是结果是不行,好像只能进行js逆向

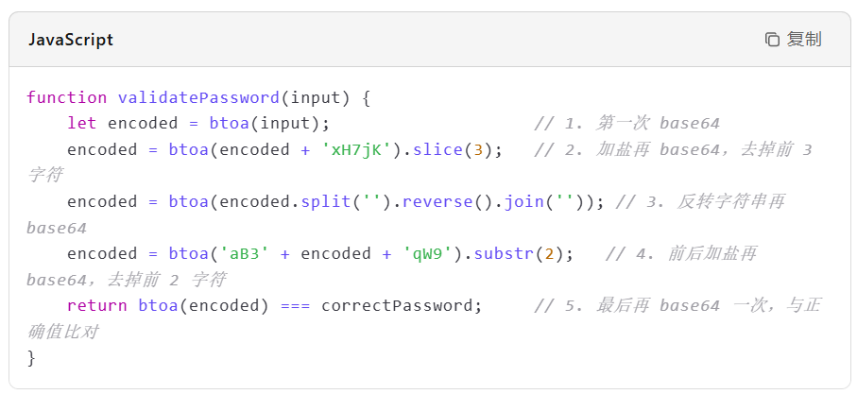

第四题 HTTPS中间人攻击

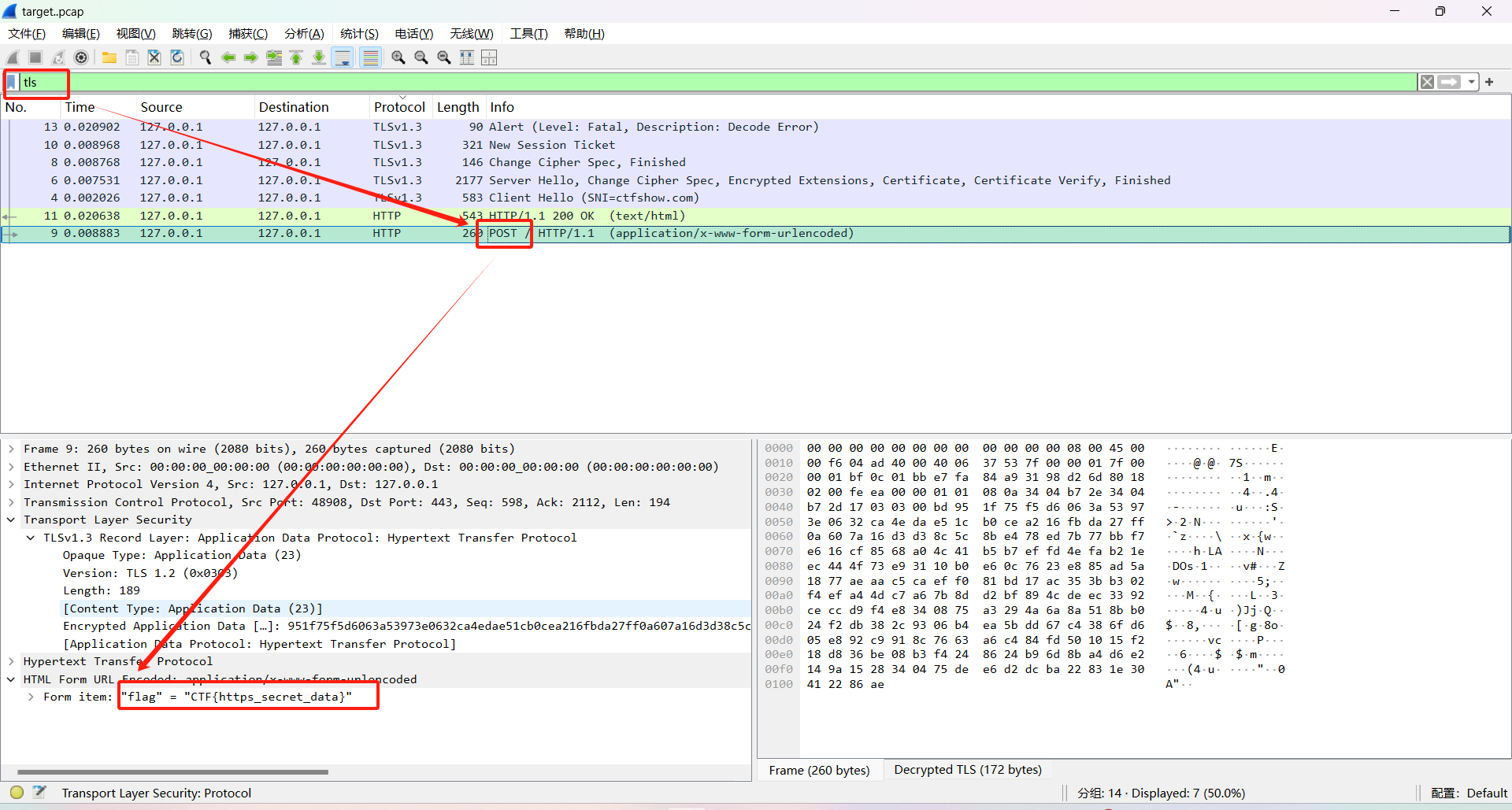

这道题给我们了两个文件,一个是sslkey.log(预主密钥--中间人攻击的核心),还有一个wireshark的流量包文件

直接用wireshark打开这个流量包,协议过滤器输入TLS,找包含POST方法的请求包

flag就明文传输在这个流量包里面

flag就明文传输在这个流量包里面

这道题的原理推荐观看b站爬爬虾的视频,讲得非常细

【网络顶级掠食者 Wireshark抓包从入门到实战-哔哩哔哩】 https://b23.tv/mAvJ5mP

第五题 Cookie伪造

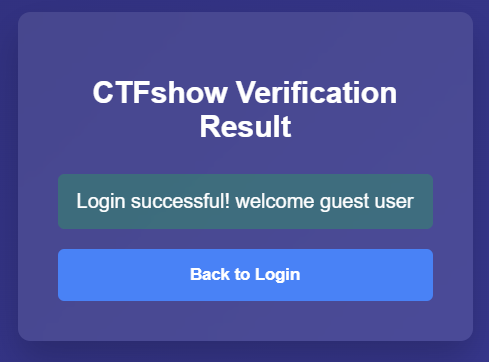

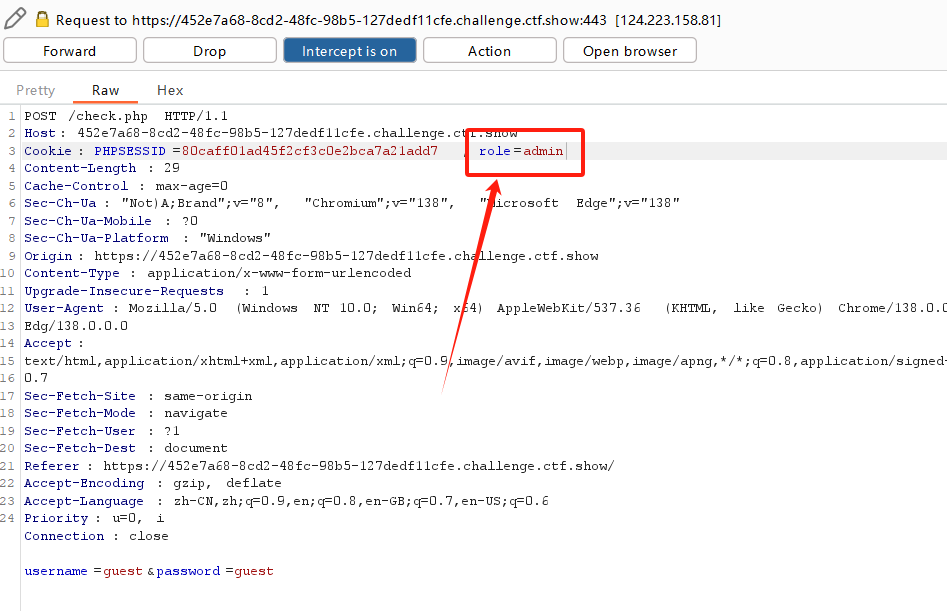

这道题的密码很容易猜出来,是弱口令和账号一样,都是guest,但是登陆进去发现根本就没有flag,只会显示一个登陆成功没有什么有用的信息

通过burp抓包,我们发现在Cookie中我们的角色是guest(访客),如果篡改成admin(管理员),会发生什么呢

果然啊,flag就出来了