网络攻击分析报告一、审计背景

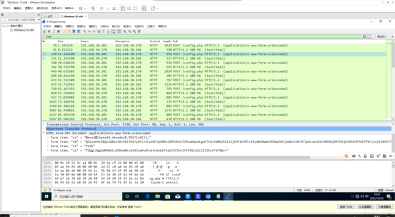

本次网络安全审计围绕文件溯源专项展开,针对192.168.30.101与192.168.30.170之间的异常网络活动进行深度取证分析。通过捕获并还原TCP传输流,发现攻击者通过伪装文件及内存取证等手段实施数据窃取行为。

二、审计范围与方法

技术范围:涵盖网络流量分析(Wireshark)、文件还原(Base64解码)、文件类型识别(Kali/file命令)和内存取证(Mimikatz)

时间范围:基于TCP流追踪的完整攻击链路

核心方法:采用基于TCP流追踪的文件还原技术,实现从网络流量到文件内容的全链路审计

三、关键发现摘要

攻击者通过HTTP POST请求传输经Base64编码的WinRAR压缩命令

识别出伪装成GIF格式的内存转储文件(Mini Dump)

从内存文件中提取出管理员明文密码等敏感凭证

发现攻击者尝试使用窃取凭证进行横向移动(网络共享连接)

四、审计操作流程

方法一:基于命令行操作的直接取证,数据准备与流量过滤与解码。

cd /d "c:\inetpub\wwwroot"

切换到指定目录,/d参数允许切换不同驱动器

c:\inetpub\wwwroot\是IIS Web服务器的默认根目录

whoami

显示当前登录用户的用户名,用于身份验证和权限确认

echo [S]

输出开始标记[S],作为命令执行的起始标识

cd

不带参数的cd命令显示当前工作目录

echo [E]

输出结束标记[E],作为命令执行的结束标识

cd /d "c:\inetpub\wwwroot"

切换到IIS Web服务器的默认根目录,/d参数允许跨驱动器切换

arp -a

显示当前ARP缓存表中的IP地址与MAC地址对应关系表

ARP协议负责将目的主机的IP地址解析成目的MAC地址

该命令可帮助诊断局域网内的设备连接问题

echo [S]

输出开始标记[S],作为命令执行的起始标识

cd

显示当前工作目录,确认是否成功切换到目标路径

echo [E]

输出结束标记[E],作为命令执行的结束标识

目录切换操作

命令首先使用cd /d "c:\inetpub\wwwroot"切换到IIS Web服务器的默认根目录,其中/d参数允许跨驱动器切换

网络共享连接

net use \192.168.30.184\C$ "Test!@#123" /u:Administrator命令用于建立到远程计算机的网络共享连接 :

目标地址:\192.168.30.184\CKaTeX parse error: Expected 'EOF', got '#' at position 45: ...trator,密码Test!@#̲123 C是Windows系统的默认管理共享,需要管理员权限才能访问

方法一总结(基于命令行操作的直接取证)

核心特点:

通过系统命令直接获取环境信息和网络状态

采用标记化操作记录([S]/[E]标识符)

方法二:基于TCP流追踪的文件溯源分析

采用基于 TCP 流追踪的文件还原方法,结合 Wireshark 流量分析、Base64 解码、文件类型识别(Kali/file 命令)和内存取证(Mimikatz),实现从网络流量到文件内容的全链路审计。

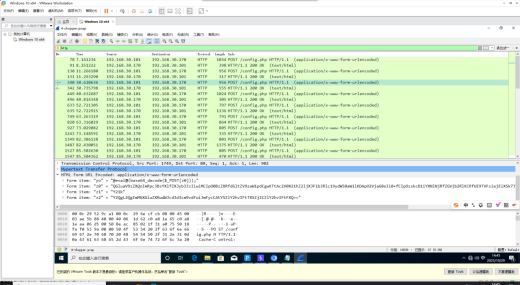

步骤 1:解析 HTTP 请求,提取攻击命令

过滤源 IP=192.168.30.101、目的 IP=192.168.30.170、包含 "rar" 的 POST 请求(如 HTTP 请求 9997);

提取 z2 参数的 Base64 编码字符串,解码后得到 WinRAR 压缩命令:

cmd

cd /d "c:\inetpub\wwwroot" & C:\progra~1\WinRAR\rar a C:\Inetpub\wwwroot\backup\wwwroot.rar C:\Inetpub\wwwroot\backup\1.gif -hpJJBoom & echo [S] & cd & echo [E]

从中提取压缩密码:JJBoom。

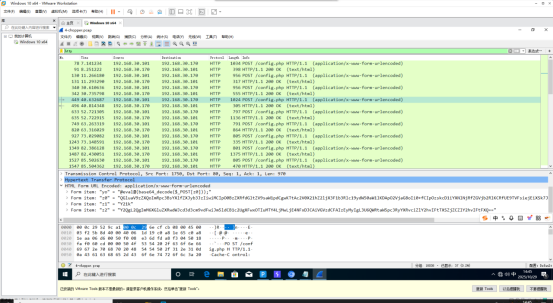

步骤 2:定位 TCP 文件传输流,导出压缩文件

在 Wireshark 中筛选 TCP 流(源 IP=192.168.30.170,目的 IP=192.168.30.101,端口 80);

发现 TCP 流 21 传输大量数据(约 9817 kB),导出为 "1.rar";

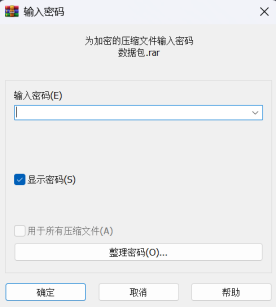

验证文件加密,需密码解压。

步骤 3:解压并识别伪装文件

使用密码 JJBoom 解压 1.rar,得到 "1.gif";

图片查看器无法打开,在 Kali 中执行 file 命令,确认其为 Mini Dump crash report(内存转储文件)。

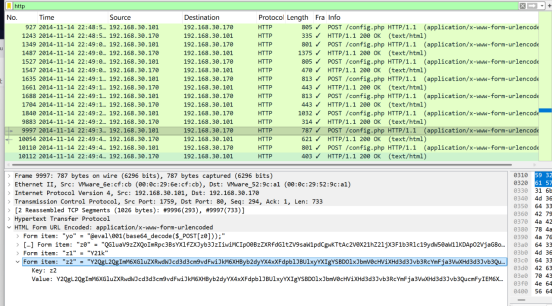

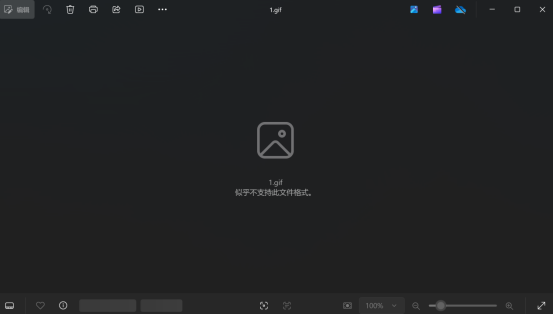

步骤 4:提取内存中的敏感信息

在 Windows 中使用 Mimikatz 加载 1.gif 作为内存转储文件:

提取登录信息

继续执行sekurlsa::logonpasswords命令:

用户名:Administrator

域名:WIN-ROK9845EF0T

明文密码:Test!@#123

密码哈希(LM/NTLM/SHA1)

该命令得到管理员的密码信息

方法二总结(基于TCP流追踪的文件溯源分析)

核心特点:

采用全链路文件还原技术

结合多工具协同分析(Wireshark+Base64解码+Kali/file+Mimikatz)

五、审计结果

- 伪装文件隐藏内存数据

问题描述:攻击者将 Mini Dump 文件伪装为 GIF,绕过文件类型检测。

证据:Kali/file 命令确认文件真实类型为内存转储。

影响:敏感内存数据(如密码、会话信息)可被窃取,用于横向渗透。

六、审计建议

- 紧急处置

清除恶意文件:在 192.168.30.170 中删除 1.rar、1.gif 等文件,搜索并清理所有 Mini Dump 文件;

重置管理员密码:修改 WIN-ROK9845EF0T 域内所有 Administrator 密码,要求 12 位以上,含大小写字母、数字、特殊字符;

阻断可疑通信:在网关配置 ACL,禁止 192.168.30.101 与 192.168.30.170/184 的 80 端口通信。

七、结论

本次审计成功还原了攻击者从文件压缩、伪装到内存数据窃取的全过程,并发现其尝试横向移动的行为。建议立即执行紧急处置措施,并逐步推进中长期加固,以全面提升文件安全与内网防护能力。