应用层服务部分包含的:HTTP协议的原理 与协议 ,FTP的原理 与协议 ,Email的原理 与协议 ,DNS的原理 与协议;

网络安全部分包含的:对称与非对称 数据加密技术、报文鉴别 、数字签名 、防火墙的包过滤技术,

网络管理部分中包含的:管理 的基本概念、网络管理功能域中的5部分(配置管理,故障管理,性能管理,安全管理,记账管理)、

简单网络管理协议模型;

DHCP

Dynamic Host Configuration Protocol 在网络层讲解过,王道,配置ip。

★★原理类题目知识点总结

【DHCP 知识点注解】:DHCP 协议这个知识点三年考了两年,考察的逻辑是:是什么,有几种分配方式,有什么作用,原理是什么。还有另外一种考察方式,那就是反向考察,例如 22 真题中询问:自动获取 ip 地址和 DNS 地址是从哪获取?他们的工作原理是什么?我们仔细这道题本质上问的是什么? 没错问的就是 DHCP 的工作原理,因为自动获取一个可用的 IP 地址、子网掩码、默认网关和 DNS 服务器等信息都是从 DHCP 获取。那么你就要对DHCP 的工作原理有一个清晰的认识。

- ★★★DHCP:一个局域网的网络协议。指的是由服务器 控制一段 IP 地址范围,客户机登录服

务器时就可以自动获得服务器分配的 IP 地址和子网掩码。

1.1★★有以下三种分配方式:

-

- 自动分配方式(Automatic Allocation),DHCP 服务器为主机指定一个永久性的 IP 地址,一旦 DHCP客户端第一次成功从 DHCP 服务器端租用到 IP 地址后,就可以永久性的使用该地址。

-

- 动态 分配方式(Dynamic Allocation),DHCP 服务器给主机指定一个具有时间限制的 IP 地址,时间到期或主机明确表示放弃该地址时,该地址可以被其他主机使用。

-

- 手工 分配方式(Manual Allocation),客户端的 IP 地址是由网络管理员指定 的,DHCP 服务器只是将指定的 IP 地址告诉客户端主机。默认情况下,DHCP 作为 Windows Server 的一个服务组件不会被系统自动安装,还需要管理员手动安装并进行必要的配置。

1.2★★DHCP 的作用 :是为局域网内 的用户分配合理的内网 IP 地址;

工作原理

用于自动给网络中的计算机分配 IP 地址和其他通信参数,如子网掩码、默认网关等。

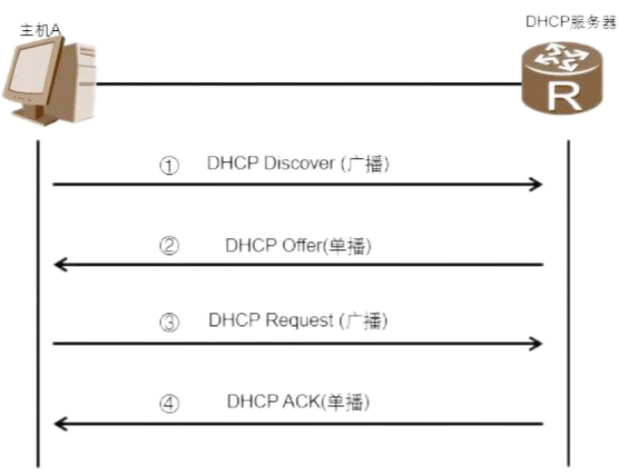

1.3★★DHCP 工作原理(理解这个过程,23 考过)

- (1)客户端(电脑)启动时会向网络广播一个 DHCP Discover 包,以请求一个可用的 IP 地址。网络中的 DHCP服务器收到这个广播包,会发送一个 DHCP Offer 包,包含一个可用的IP 地址、子网掩码、默认网关和 DNS 服务器等信息。

- (2)客户端接收到一个或多个 DHCP Offer 包后,会向其中选择一个 DHCP 服务器,并回应一个 DHCP Request包,以请求该 DHCP 服务器分配的 IP 地址。

- (3)DHCP 服务器收到该 DHCP Request 包后,会发送一个 DHCP ACK 包,其中包含了客户端请求的 IP 地址、子网掩码、默认网关和 DNS 服务器等信息

- (4)客户端收到DHCP ACK包后,会配置其网络接口并使用分配到的iP地址和其他网络参数进行通信。

-

初始阶段使用广播: 在步骤 ① 发现 和 ③ 请求 中,由于客户端还没有 IP 地址(或未最终确定),报文必须使用广播地址 (255.255.255.255) 作为目的 IP,确保网络中的所有 DHCP 服务器都能收到。Discover / Request:双广播(IP + MAC 都 FF)。一样

-

链路层地址: 无论是广播还是单播,链路层都使用了 MAC 地址。在广播帧中,目的 MAC 地址是全 1 (FF:FF:FF:FF:FF:FF)。

-

配置信息: 步骤 ② (提供) 和 ④ (确认) 中携带了客户端将要使用的 IP 地址、租用期、子网掩码和默认网关 等关键配置信息。Offer / ACK:IP 广播,MAC 单播(真正的"题眼")。一样

DNS

✅ 核心功能:将 人类可读的域名 (如 www.swu.com)解析为 机器识别的 IP 地址(如 192.0.2.1),实现网络通信。

二、DNS 的分布式结构

DNS 是一个 是用于将域名 转换为 IP 地址 的分布式数据库系统,采用 分层树状结构,由以下四类服务器组成:

| 类型 | 作用 |

|---|---|

| 根域名服务器 | 管理顶级域(如 .com、.org)信息,全球共 13 组 |

| 顶级域名服务器(TLD) | 管理某一类顶级域(如 .com)下的二级域名 |

| 权威域名服务器 | 存储具体域名的 IP 映射,是最终答案来源 |

| 递归解析器 | 为用户代劳,逐级查询直到获取结果(通常由 ISP 提供) |

DNS 服务器的主要作用:域名解析。具体功能包括:

-

域名到 IP 地址的转换: 当用户在浏览器中输入一个域名时,设备会向 DNS 服务器发起查询。DNS 服务器会查找该域名对应的 IP 地址,并将结果返回给设备。

-

实现互联网的可读性: 如果没有 DNS,用户在访问网站时就必须记住一长串难以记忆的数字 IP 地址。DNS 使得用户可以使用方便记忆的域名访问互联网服务。

-

负载均衡和故障转移: 复杂的 DNS 系统可以针对同一个域名返回不同的 IP 地址 ,从而实现**网站的流量负载均衡;**当某个 IP 地址对应的服务器出现故障时,可以快速切换到另一个可用的 IP 地址,实现故障转移。

🧭 三、域名层次结构 从右到左<---

例如:www.swu.com

三级、二级、顶级

| 级别 | 名称 | 说明 |

|---|---|---|

| 顶级域(TLD) | .com |

顶级域名 |

| 二级域 | swu |

注册域名 |

| 三级域 | www |

子域名,常用于服务标识 |

🔍 四、DNS 查询类型

| 查询类型 | 特点 |

|---|---|

| 递归查询 | 客户端要求解析器必须返回最终结果,解析器代劳全过程 |

| 迭代查询 | 解析器逐级请求,每层返回下一层服务器地址,直到获取结果 |

📦 五、DNS 协议详解

1. 协议基础

-

传输层协议 :主要使用 UDP 53 端口 ,大数据包或区域传输使用 TCP 53

-

消息格式统一:查询与响应格式相同

2. DNS 消息结构(5 部分)

| 部分 | 作用 |

|---|---|

| 标头(Header) | 包含 ID、标志位(查询/响应、递归与否)、响应码等 |

| 问题区(Question) | 查询的域名和记录类型(如 A、MX) |

| 答案区(Answer) | 返回的解析结果(如 IP 地址) |

| 权威区(Authority) | 指出哪个权威服务器提供答案 |

| 附加区(Additional) | 提供辅助信息(如权威服务器的 IP) |

🧾 六、常见 DNS 记录类型

| 类型 | 全称 | 功能 |

|---|---|---|

| A | Address | 域名 → IPv4 地址 |

| AAAA | Address (IPv6) | 域名 → IPv6 地址 |

| CNAME | Canonical Name | 域名别名(重定向) |

| MX | Mail Exchange | 邮件服务器指向 |

| NS | Name Server | 指定权威 DNS 服务器 |

| TXT | Text | 存储文本信息(如 SPF、DKIM) |

#🔁 七、DNS 查询流程(逐步分析)

【DNS 知识点注解】:对于 DNS, 23 年考察的是 DNS 的原理及工作过程,也就是 DNS 进行域名解析的过程,所以对于一个知识点,不只是要记住概念了,还得知道怎么实现的。

| 类型 | 作用 |

| 根域名服务器 | 管理顶级域(如 .com、.org)信息,全球共 13 组 |

| 顶级域名服务器(TLD) | 管理某一类顶级域(如 .com)下的二级域名 |

| 权威域名服务器 | 存储具体域名的 IP 映射,是最终答案来源 |

| 递归解析器 | 为用户代劳,逐级查询直到获取结果(通常由 ISP 提供) |

|---|

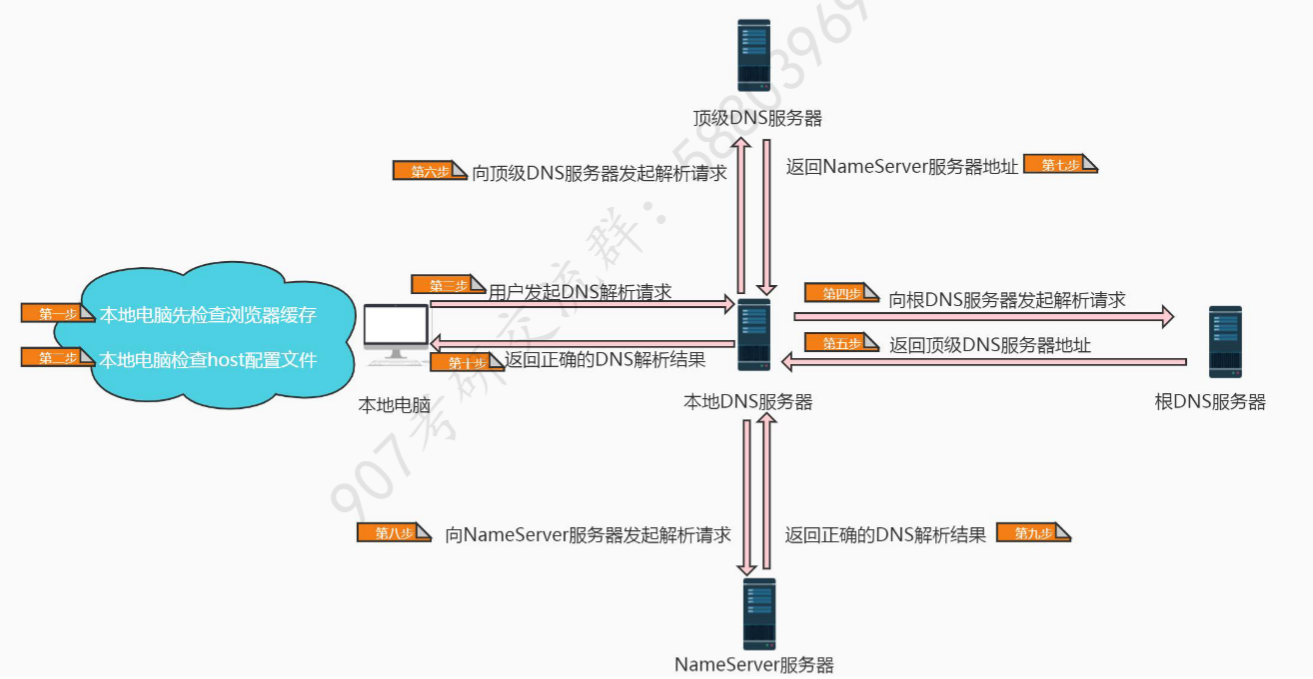

一、 客户端启动与本地检查

- 发起请求 (第一步): 解析过程始于客户端(浏览器或操作系统)检查本地缓存。这是最快的解析路径。

二、 递归解析链(逐级委托查询)

-

委托解析器 (第二步): 如果本地缓存未命中,客户端将域名解析请 求发送给配置好的递归 DNS 解析器(通常是ISP提供的服务器)。

-

三级迭代查询 (第三、四、五步): 递归解析器代为执行查询工作,流程如下:

-

查询根服务器: 获取顶级域名服务器(TLD)地址(如

.com、.cn)。根 ------>顶级 -

查询 顶级服务器: 获取该域名对应的权威域名服务器 地址。顶级------>权威

-

查询权威服务器: 权威 服务器返回最终的 IP 地址(A记录) 。权威

-

三、 结果返回与缓存优化

-

返回客户端 (第六步): 最终获取到的 IP 地址通过递归解析器 返回给客户端,供其访问目标网站。权威 ------>递归解析器

-

缓存优化 (第七步): 为了提高效率、减轻服务器负担,解析结果会根据 TTL(生存时间) 值在客户端和递归解析器端 进行缓存,从而避免重复查询。

- 举例: 让我们举一个例子来详细说明 DNS 解析域名的过程。假设我们的客户机如果想要访问站点:www.element.org , 此客户本地的域名服务器 是 dns.company.com , 一个根域名服务器 是 ns.inter.net ,所要访问的网站的域名服务器 是 dns.element.org ,域名解析的过程如下所示:

- 第三步:客户机发出请求解析域名 www.element.org 的报文(第三步);

- 第四步:本地的域名服务器收到请求后,查询本地缓存,假设没有该纪录,则本地域名服务器 dns.company.com则向根域名服务器 ns.inter.net 发出请求解析域名 www.element.org ;

- 第五步:根域名服务器 ns.inter.net 收到请求后查询本地记录得到如下结果:element.org NS dns.element.org(表示 element.org 域中的域名服务器为:dns.element.org ),同时给出 dns.element.org 的地址,并将结果返回给本地域名服务器 dns.company.com ;

- 第六步第七步第八步:本地域名服务器 dns.company.com 收到回应后,再发出请求解析域名www.element.org 的报文;

- 第九步:Name Server 域名服务器 dns.element.org 收到请求后,开始查询本地的记录,找到如下一条记录:www.element.org A 211.120.3.12 (表示 element.org 域中域名服务器 dns.element.org 的 IP 地址为:211.120.3.12),并将结果返回给客户本地域名服务器 dns.company.com ;

- 第十步:客户本地域名服务器将返回的结果保存到本地缓存,同时将结果返回给客户机。

- 这样就完成了一次域名解析过程。

| 阶段 | 步骤编号 (原) | 动作描述 | 交互方向 |

|---|---|---|---|

| 1. 发起递归请求 | 第三步 | 客户机发出请求,要求解析域名 www.element.org。 |

客户机 → dns.company.com |

| 2. 查询根服务器 | 第四步 | dns.company.com 查询本地缓存(未命中),向根域名服务器 ns.inter.net 发出解析请求。 |

dns.company.com → ns.inter.net |

| 3. 根服务器委托 | 第五步 | 根服务器 ns.inter.net 收到请求,返回包含 权威域名服务器 dns.element.org 地址的记录(NS记录),进行委托。 |

ns.inter.net → dns.company.com |

| 4. 查询权威服务器 | 第六、七、八步 | dns.company.com 收到委托,再次发起新的请求,直接向权威域名服务器 dns.element.org 发出解析 www.element.org 的请求。 |

dns.company.com → dns.element.org |

| 5. 权威服务器响应 | 第九步 | 权威服务器 dns.element.org 找到 A 记录 (www.element.org A 211.120.3.12),将最终的 IP 地址返回给 dns.company.com。 |

dns.element.org → dns.company.com |

| 6. 结果返回与缓存 | 第十步 | dns.company.com 将该结果保存到本地缓存 ,同时将 IP 地址 211.120.3.12 返回给客户机。 |

dns.company.com → 客户机 |

DNS 的工作原理及过程分下面几个步骤:

- 第一步: 本地电脑会检查浏览器缓存中有没有这个域名对应的解析过的 IP 地址,如果缓存中有,这个解析过程就结束。

- 第二步:如果浏览器缓存中没有数据,浏览器会查找操作系统缓存中是否有这个域名对应的 DNS 解析结果。

- 第三步:客户机提出域名解析请求,并将该请求发送给本地的域名服务器。

- 第四步:当本地的域名服务器收到请求后,就先查询本地的缓存,如果有该纪录项,则本地的域名服务器就直接把查询的结果返回。

- 第五步:根 DNS 服务器返回给本地 DNS 域名服务器一个顶级 DNS 服务器地址,它是国际顶级域名服务器,如.com、.cn、.org 等,全球只有 13 台左右。

- 第六步:本地 DNS 服务器再向上一步获得的顶级 DNS 服务器发送解析请求。

- 第七步: 接受请求的顶级 DNS 服务器查找并返回此域名对应的 Name Server 域名服务器的地址,这个 NameServer 服务器就是我要访问的网站域名提供商的服务器,其实该域名的解析任务就是由域名提供商的服务器来完成。比如我要访问 www.baidu.com,而这个域名是从 A 公司注册获得的,那么 A 公司上的服务器就会有www.baidu.com 的相关信息。

- 第八步:本地域名服务器把返回的结果保存到缓存,以备下一次使用,同时还将结果返回给客户机。

- 第九步:返回该域名对应的 IP 和 TTL 值,本地 DNS 服务器会缓存这个域名和 IP 的对应关系,缓存时间由 TTL值控制。

- 第十步: 把解析的结果返回给本地电脑,本地电脑根据 TTL 值缓存在本地系统缓存中,域名解析过程结束在实际的 DNS 解析过程中,可能还不止这 10 步,如 Name Server 可能有很多级,或者有一个 GTM 来负载均衡控制,这都有可能会影响域名解析过程。

✅ 八、DNS 的特点

| 特点 | 说明 |

|---|---|

| 分布式 | 无单点故障,全球部署 |

| 高效缓存 | 多级缓存(客户端、递归器、权威)提升性能 |

| 易扩展 | 分层结构,便于新增域名 |

| 负载均衡 | 支持 轮询 DNS(Round Robin),一个域名对应多个 IP |

⚠️ 九、DNS 的安全问题

| 攻击类型 | 描述 |

|---|---|

| DNS 缓存污染 | 攻击者伪造响应,将错误 IP 写入缓存 |

| DNS 欺骗 | 用户被重定向到恶意网站 |

| DNS 放大攻击 | 利用 DNS 响应包大、请求包小的特点发动 DDoS |

🔐 十、DNSSEC(DNS 安全扩展)

✅ 目标:解决 DNS 数据完整性问题

✅ 机制:

-

数字签名:对 DNS 记录签名,确保来源可信

-

公钥验证:递归解析器用公钥验证签名

-

防止篡改:有效抵御缓存污染与欺骗攻击

💻 十四、应用层服务:HTTP协议的原理与结构

HTTP(Hypertext Transfer Protocol,超文本传输协议)是应用层服务的核心协议 之一,定义了客户端和服务器之间通过网络传输信息的规则。

📘 HTTP协议的原理

-

请求-响应模型 (Request-Response Model)

-

交互模式: 客户端(浏览器)发起请求 ,服务器接收并返回响应。

-

传输基础: 交互一般通过TCP连接传输。

-

无状态性: HTTP/1.x 是无状态协议,每个请求和响应独立,不保留先前通信的上下文。

-

-

URL 与资源定位 (URL and Resource Location)

-

作用: HTTP通过 URL(统一资源定位符) 指定要请求的资源位置。

-

组成: URL包含协议、主机、端口和路径等信息。

-

-

请求方法 (Request Methods)

-

定义: 客户端通过请求方法告知服务器要执行的操作。

-

常见方法:

-

GET:请求(获取)资源。 -

POST:提交数据(如表单)。 -

PUT:更新/替换资源。 -

DELETE:删除资源。

-

-

-

状态码 (Status Codes)

-

作用: 服务器返回响应时包含一个状态码,用于告知请求的结果。

-

常见状态码:

-

200(OK):请求成功。 -

404(Not Found):未找到资源。 -

500(Internal Server Error):服务器内部错误。

-

-

🏛️ HTTP协议的结构

HTTP协议的通信内容以报文 (Message)形式传输,分为请求报文 和响应报文。

| 报文类型 | 组成部分 | 描述 |

|---|---|---|

| 请求报文 | 请求行 | 包含请求方法 、URL 、HTTP版本。 |

| 请求头 (Header) | 携带客户端信息、请求参数、授权信息等。 | |

| 消息体 (Body) | 可选,用于传输需要发送的数据(如表单数据、文件)。 | |

| 响应报文 | 状态行 | 包含HTTP版本 、状态码 、状态描述。 |

| 响应头 (Header) | 提供服务器信息、内容类型、缓存控制等。 | |

| 消息体 (Body) | 传递实际的响应数据(如HTML页面、JSON数据)。 |

⭐ HTTP协议的特点

-

无状态性

-

描述: HTTP不保留先前请求的任何信息,每次请求都独立。

-

影响: 简化了服务器设计,但需要Cookie 、Session 等机制来维持会话状态。

-

-

明文传输

-

描述: HTTP在传输数据时是明文的。

-

安全风险: 容易受到中间人攻击 和信息泄露。

-

解决方案: 采用 HTTPS(HTTP Secure) ,通过 TLS/SSL 对通信内容进行加密。

-

-

可扩展性

-

描述: HTTP协议具有良好的扩展性。

-

实现方式: 可以通过增加自定义头字段 、方法来支持不同应用场景。

-

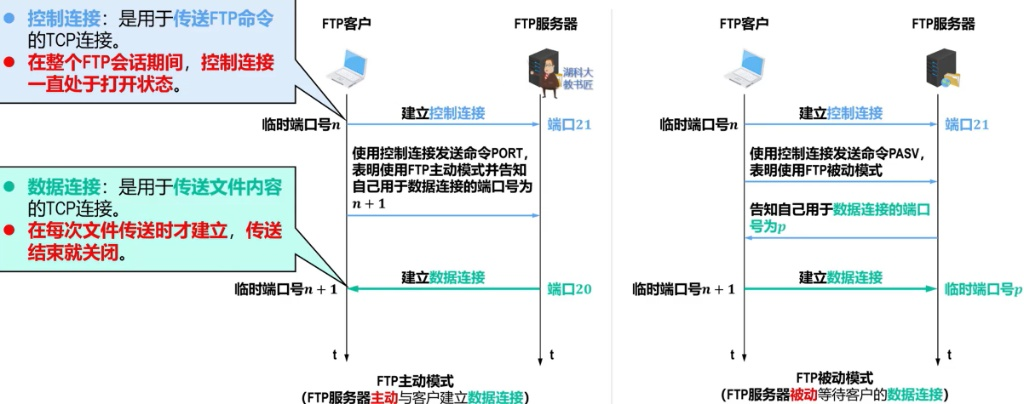

💾 十五、应用层服务:FTP的原理与协议

FTP(File Transfer Protocol,文件传输协议)是应用层的一种核心协议,用于在客户端和服务器之间传输文件(上传和下载),工作在TCP/IP网络上。

📜 FTP的原理

-

双通道通信

-

控制通道: 用于客户端和服务器之间发送命令和响应。

-

默认端口: 通常使用 21号端口。

-

连接状态: 保持连接状态。

-

-

数据通道: 用于传输实际的文件数据。

-

端口: 主动模式下可能使用20号端口 ,被动模式下使用其他端口。

-

连接状态: 仅在需要传输文件时建立,传输完成后关闭。

-

-

-

工作模式

| 模式 | 控制连接 (Client → Server) | 数据连接 | 描述 |

|---|---|---|---|

| 主动模式 | Client \\rightarrow Port 21 | Server (Port 20) \\rightarrow Client (指定端口) | 服务器主动连接客户端。易受客户端防火墙限制。 |

| 被动模式 | Client \\rightarrow Port 21 | Client \\rightarrow Server (指定端口) | 客户端主动连接服务器指定的端口。更常用于现代网络环境,避免了客户端防火墙问题。 |

核心区别 (防火墙和 NAT 环境下):

-

主动模式 :服务器主动连接客户端的端口,这在客户端有防火墙时可能会被阻止,导致数据连接失败。

-

被动模式 :客户端主动连接服务器的端口,这与普通的 Web 访问模式类似,通常更容易通过防火墙。因此,被动模式是目前更常用的模式。

无状态的传输 (Stateless Transfer) 特性: 每次文件传输任务都是独立的,服务器不保留状态信息(类似于HTTP的无状态性)。

🧱 FTP协议的结构

FTP协议由客户端发送的命令 和服务器返回的响应代码组成。

-

控制命令

-

USER:提供用户名。 -

PASS:提供密码。 -

LIST:列出指定目录下的文件列表。 -

RETR:下载文件。 -

STOR:上传文件。 -

QUIT:终止会话。

-

-

响应代码 - 三位数

| 范围 | 含义 | 描述 |

|---|---|---|

| 1xx | 肯定的预备响应 | 操作正在进行中。 |

| 2xx | 成功 | 操作完成。 |

| 3xx | 需要更多信息 | 操作需要进一步操作。 |

| 4xx | 临时失败 | 客户端错误或临时性问题。 |

| 5xx | 永久性失败 | 服务器错误或无法恢复的问题。 |

🔑 FTP协议的特点

-

文件传输功能丰富: 支持上传、下载、重命名、删除、目录操作等完整的文件管理能力。

-

传输模式:

-

ASCII模式: 用于传输文本文件,自动进行字符编码转换。

-

二进制模式: 用于传输二进制文件(图像、音频等),保证文件内容不被改变。

-

-

安全性 (Security):

-

明文传输: FTP本身不加密数据(包括用户名、密码、文件内容),存在安全风险。

-

FTPS: 通过 TLS/SSL 加密FTP通信内容,增强安全性。

-

SFTP: 基于 SSH(Secure Shell) 实现的独立协议,提供类似功能且更安全。

-

🔄 FTP的传输流程

-

建立连接: 客户端通过 21号端口 与服务器建立控制连接 ,进行

USER和PASS身份验证。 -

发送命令: 客户端发送文件操作命令(如

LIST、RETR、STOR)。 -

建立数据连接: 根据主动/被动模式,建立数据通道。

-

传输文件: 数据通道用于实际文件的传输。传输完成后,数据通道关闭。

-

返回响应: 服务器通过控制通道返回响应代码。

-

关闭连接: 客户端发送

QUIT命令关闭控制通道,结束会话。

✅ FTP的优缺点

| 优点 | 缺点 |

|---|---|

| 支持大文件传输,传输速度快(尤其在局域网内)。 | 安全性差:默认明文传输,易受攻击。 |

| 功能丰富,支持多种文件管理和操作命令。 | 端口管理复杂:使用多个端口(21+数据通道),在防火墙和NAT环境下可能需要额外配置。 |

| 可以选择主动或被动模式,灵活应对不同网络环境。 |

1. FTP 连接的持久性及 TCP 连接类型

📧 十六、Email的原理与协议

电子邮件 是应用层服务中的重要组成部分,通过特定的协议进行邮件的发送、接收和管理。

📌 Email的工作原理

-

邮件组成

-

邮件头 (Header): 包含发送方、接收方、主题、日期等元信息。

-

邮件正文 (Body): 实际的消息内容,可以是纯文本、HTML或附件。

-

-

三大核心协议

-

发送协议: SMTP (Simple Mail Transfer Protocol)。

-

接收协议: POP3 (Post Office Protocol 3) 和 IMAP (Internet Message Access Protocol)。

-

-

基本工作流程

-

发送: 发送方使用 SMTP 将邮件发送到接收方的邮件服务器。

-

暂存: 接收方的邮件服务器暂存邮件。

-

接收: 接收方使用 POP3 或 IMAP 从服务器检索邮件,并进行阅读等操作。

-

1️⃣ SMTP协议(发送邮件)

**SMTP(简单邮件传输协议)**用于在邮件客户端和邮件服务器之间传输邮件。

| 特性 | 描述 |

|---|---|

| 端口 | 25 (标准),587 (加密传输) |

| 工作流程 | 建立连接 \\rightarrow 传输命令(MAIL FROM, RCPT TO, DATA等) \\rightarrow 中继(Relay,传递到目标服务器) \\rightarrow 完成传输。 |

| 特点 | 无状态 ;默认明文传输 ,可使用 STARTTLS 或 SMTPS 提升安全性。 |

2️⃣ POP3 协议(接收邮件)

**POP3(邮局协议第三版)**用于从邮件服务器接收邮件。

| 特性 | 描述 |

|---|---|

| 端口 | 110 (标准),995 (加密) |

| 工作原理 | 客户端连接服务器 \\rightarrow 身份验证 \\rightarrow 下载邮件 \\rightarrow 默认从服务器删除 \\rightarrow 断开连接。 |

| 特点 | 简单高效 ,适合低带宽;离线存储 (邮件下载到本地);缺乏同步能力,适合单设备用户。 |

3️⃣ IMAP协议(接收邮件)

**IMAP(互联网消息访问协议)**用于接收邮件,支持多设备的邮件同步。

| 特性 | 描述 |

|---|---|

| 端口 | 143 (标准),993 (加密) |

| 工作原理 | 邮件存储在服务器上 ;客户端选择性下载;多设备同步(操作同步到服务器)。 |

| 特点 | 实时同步 (状态一致);灵活存取 (选择性下载);支持高级邮件管理(文件夹、标签)。 |

🛡️ 安全性

| 机制 | 描述 |

|---|---|

| TLS/SSL加密 | 用于保证传输安全,防止数据窃取。 |

| STARTTLS: 在标准端口上升级到加密连接(如 25, 110, 143)。 | |

| SMTPS: 通过专用加密端口发送邮件(如 587, 465)。 | |

| 身份验证 | 所有协议均支持,包括明文验证(不推荐)、加密验证(如 CRAM-MD5)和 OAuth 等。 |

🧩 MIME协议

MIME(多用途互联网邮件扩展)是用于处理Email中非ASCII内容的协议扩展。

| 功能 | 描述 |

|---|---|

| 多媒体内容 | 允许邮件携带图片、音频、视频等除文本外的格式。 |

| 附件 | 使电子邮件可以附加二进制文件。 |

| 编码转换 | 支持多种字符编码,确保不同语言的邮件能顺利传输。 |

📝 总结

-

发送 :SMTP。

-

接收 :POP3 (离线、单设备) vs. IMAP(在线、多设备同步)。

-

内容扩展 :MIME(支持多媒体和附件)。

-

安全 :通过 TLS/SSL 和身份验证机制保障。

⚙️ 十八、网络管理的基本概念

🎯 网络管理的基本概念

定义: 网络管理是指监督、组织和控制 网络通信服务 以及信息处理 所必需的各种活动的总称。

目标:

-

确保网络服务的可用性。

-

确保网络资源的有效利用。

-

提供安全 、可靠的通信服务。

💻 网络管理的对象

网络管理的对象可分为两大类资源:

-

硬件资源:

-

范围: 包括物理层、数据链路层和网络层等各个层次的物理设备。

-

示例: 路由器、交换机、集线器等。

-

-

软件资源 :范围: 主要指网络操作系统 、网络管理系统 (NMS) 及高层应用软件等。

🛠️ 网络管理的应用(主要功能)

在实际应用中,网络管理通常划分为五个核心功能域,以确保网络的稳定性、安全性和高效性:

| 功能域 | 目标与活动 |

|---|---|

| 配置管理 | 设置和修改网络参数、设备配置,以维护最新的网络拓扑信息。 |

| 故障管理 | 及时发现、定位和解决网络中的问题(如链路中断、设备故障)。 |

| 性能管理 | 监测和评估网络性能指标(如吞吐量、延迟),并进行优化。 |

| 安全管理 | 保护网络免受未授权访问和攻击,确保数据的机密性、完整性和可用性。 |

| 计费管理 | 监测网络资源的使用情况,用于计费、规划和控制资源访问。 |

注:虽然您提供的原文中未提到"计费管理",但配置、故障、性能、安全和计费 是网络管理标准的五大功能领域 (FCAPS)。

🛠️ 十九、网络管理的基本功能(FCAPS)

网络管理的功能域通常被称为 FCAPS(由五个英文单词的首字母组成),它们共同确保网络的正常、高效和安全运行。

| 功能域 | 目标与核心活动 |

|---|---|

| 配置管理 (Configuration) | 识别、收集网络资源信息,并设置和修改网络硬件和软件参数,以提供网络服务。 |

| 故障管理 (Fault) | 负责发现、报告、诊断和纠正网络中的问题和故障,确保网络正常运行。 |

| 性能管理 (Performance) | 监测和分析网络及设备性能 (如延迟、吞吐量),确保网络高效运行,预测拥塞。 |

| 安全管理 (Security) | 保护网络资源免受各种威胁 ,确保网络数据的机密性、完整性和可用性。 |

| 计费管理 (Accounting) | 跟踪网络资源的使用情况 ,根据记录核算费用,帮助了解资源消耗的成本。 |

📡 二十、简单网络管理协议模型

网络管理协议模型是构建网络管理系统的基础,它规定了管理实体之间的通信方式和信息交换格式。

🧩 协议模型中的关键实体

| 实体 | 描述 |

|---|---|

| 管理者 (Manager) | 负责发起网络管理操作(如查询、配置)。通过管理协议与代理通信,获取信息。 |

| 代理 (Agent) | 驻留在被管设备中,作为设备与管理系统交互的接口。接收指令,执行操作,并返回结果或状态信息。 |

| 网络管理协议 (NMP) | 定义管理者与代理之间通信的规则和格式(包括数据编码、传输控制等)。 |

| 管理信息库 (MIB) | 存储被管设备的各种管理信息(设备状态、配置参数等)。管理者和代理通过访问MIB进行信息交换。 |

🌐 常见的网络管理协议

| 协议 | 全称 | 特点与应用 |

|---|---|---|

| SNMP | Simple Network Management Protocol (简单网络管理协议) | 应用最广泛 。采用轮询机制 (管理者定期请求代理)。简单、实用、易于部署 ,但安全性相对较弱。 |

| CMIP | Common Management Information Protocol (通用管理信息协议) | 由ISO定义,旨在提供完整、复杂的网络管理框架 。功能和安全特性更全面,但由于复杂性高 和对硬件资源要求高,普及程度较低。 |

二十三、数据组织、存储与数据库基础知识 + 信息安全

一、数据组织与存储

数据组织 是按特定结构整理数据 ,便于存储、检索和修改 ;存储 则是将组织后的数据 持久化到物理介质 (硬盘、SSD、U 盘),核心分为 **"文件系统" 和 "数据库系统"**两类,是数据管理的基础。

(一)文件系统

- 定义 :操作系统管理文件的核心方式 ,数据以 "文件" 为基本单位,通过 "目录(文件夹)" 形成树形结构,实现分类存储。

- 核心概念 :

- 文件:信息的最小载体 (如.txt、.jpg、.exe),有唯一名称和扩展名(标识文件类型);

- 路径:定位文件的位置(绝对路径:从根目录 开始,如

C:\Users\test\doc.txt;相对路径:从当前目录开始 ,如./doc.txt); - 访问控制:操作系统控制文件的读写权限(如只读、可写、可执行)。

- 常见类型及适用场景 :

- FAT32:适用于 U 盘、移动硬盘(兼容性强,单文件最大 4GB);

- NTFS:Windows 系统默认(支持加密、权限管理、大文件存储);

- ext4:Linux/Unix 系统默认(支持日志功能,数据安全性高)。

- 核心特点 :

- 优点:简单易用、无需复杂配置,适合个人文件、小型数据存储;

- 缺点:数据冗余度高 (同一数据可能重复存储)、查询效率低(需遍历目录)、无数据一致性保障(修改数据易导致关联文件出错)。

(二)数据库系统

- 定义:通过 "数据库管理系统(DBMS)" 组织和管理数据,数据以结构化形式存储(如表格、文档),支持复杂查询、事务控制和多用户共享。

- 核心组件 :

- 数据库(DB):有组织 的持久化数据集合(如 "电商订单库""学生信息库");

- 数据库管理系统 (DBMS ):操作和管理数据库的软件(如 MySQL、Oracle、MongoDB);

- 数据模型: 描述数据的组织方式 (关系 模型:表格结构;文档 模型:JSON 格式;键值模型:键 - 值对)。

- 核心优势 :

- 减少数据冗余:同一数据仅存储一次,通过关联关系复用;

- 提高查询效率:支持索引、关联查询,快速定位目标数据;

- 保障数据一致性:通过约束(主键、外键)和事务控制,避免数据错误;

- 支持多用户共享:多个用户可同时访问、操作数据,互不干扰。

- 常见 DBMS 分类 :

- 关系型数据库:以表格为核心,支持 SQL 查询(MySQL、Oracle、PostgreSQL,适用于结构化数据);

- 非关系型数据库(NoSQL):灵活存储非结构化 / 半结构化数据(MongoDB:文档型;Redis:键值型;Cassandra:列族型)。

(三)文件系统与数据库系统对比(必考考点)

| 对比维度 | 文件系统 | 数据库系统 |

|---|---|---|

| 数据组织 | 文件 + 目录(树形结构) | 表格 + 关系(关系型)、文档 / 键值(非关系型) |

| 查询效率 | 低(需手动遍历目录 / 文件) | 高(支持索引、SQL / 专用查询语法) |

| 数据冗余 | 高(同一数据可能重复存储) | 低(数据共享,关联复用) |

| 一致性保障 | 无(修改数据易导致关联文件出错) | 有(约束、事务控制) |

| 适用场景 | 个人文件、小型数据(如文档、图片) | 企业级数据、复杂查询(如订单、用户信息、科研数据) |

二、数据库基础知识

(一)核心概念

- 基础术语 :

- 表(Table):关系型数据库的核心,由 "行(记录)" 和 "列(字段)" 组成(如 "学生表" 含 id、姓名、年龄等字段,每一行对应一个学生);

- 主键(PK,Primary Key):唯一标识每条记录的字段(如学生 id,不可重复、非空);

- 外键(FK,Foreign Key):关联不同表的字段 (如 "订单表" 的 user_id 关联 "用户表" 的 id,确保订单归属合法用户);

- 索引(Index):优化查询的特殊数据结构(如书籍目录,可快速定位符合条件的记录,减少查询时间)。

- 数据库类型 :

- 关系型数据库(RDBMS):数据结构化强,支持 SQL 操作,事务 ACID 特性(MySQL、Oracle,适用于银行、电商等需数据一致性的场景);

- 非关系型数据库(NoSQL):灵活存储非结构化数据,扩展性强(MongoDB:存储 JSON 文档;Redis:缓存高频数据;Cassandra:大数据场景)。

(二)SQL 核心操作(必考,分三类)

SQL(结构化查询语言)是关系型数据库的标准操作语言,核心操作分 3 类,需熟记命令及示例:

1. 数据定义语言(DDL):定义数据库结构

- 核心命令:CREATE(创建)、ALTER(修改)、DROP(删除);

- 示例:

-

创建表:

sqlCREATE TABLE student( id INT PRIMARY KEY, name VARCHAR(50) NOT NULL, age INT); -

修改表(添加字段):ALTER TABLE

studentADDgender VARCHAR(10); -

删除表:

DROP TABLE student;

-

2. 数据操作语言(DML):操作表中数据

- 核心命令:INSERT(插入)、SELECT(查询)、UPDATE(更新)、DELETE(删除);

- 示例:

- 插入 数据:INSERT INTO

student(id, name, age) VALUES(1, '张三', 20); - 查询 数据(条件查询):

SELECT * FROM studentWHEREage > 18; - 更新 数据:UPDATE

studentSETage=21WHEREid=1; - 删除 数据:DELETE FROM

studentWHEREid=1;

- 插入 数据:INSERT INTO

3. 数据控制语言(DCL):控制访问权限

- 核心命令:GRANT(授予权限)、REVOKE(撤销权限);

- 示例:

- 授予查询权限:

GRANTSELECTON student TO test_user; - 允许

test_user这个用户仅仅查看 (SELECT)student表中的数据,但不能修改或删除数据。 - 撤销查询权限:

REVOKESELECTON student FROM test_user;

- 授予查询权限:

(三)事务 ACID 特性(简答必考)

事务是一系列不可分割的数据库操作(如 "转账":扣款 + 到账),需满足 4 大特性,确保数据一致性:

- 原子性(Atomicity) :操作要么全部执行,要么全部回滚(如转账失败,扣款金额自动回滚,不出现 "只扣不存");

- 一致性(Consistency) :事务执行前后,数据完整性不变(如转账前后,转出方 + 转入方总金额不变);

- 隔离性(Isolation) :并发事务互不干扰(如同时有两笔转账,不会导致金额计算错误);

- 持久性(Durability) :事务提交后,数据永久保存(如转账成功,即使服务器断电,数据也不会丢失)。

三、信息安全(核心考点)

信息安全的核心目标是保护数据的 "机密性(不泄露)、完整性(不篡改)、可用性(可访问)",抵御各类网络威胁。

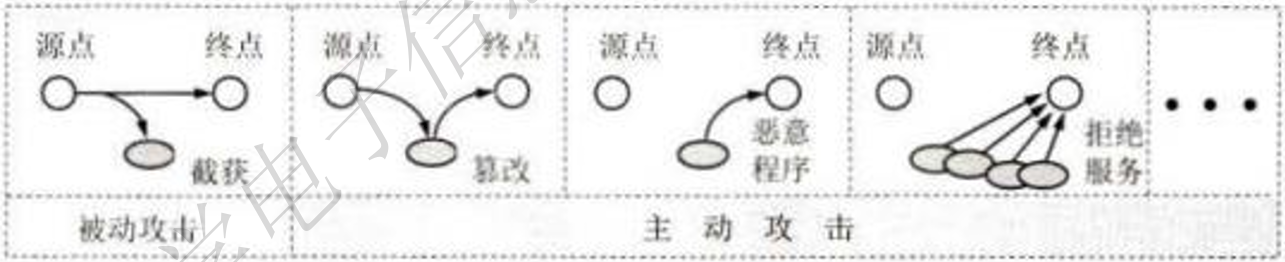

(一)网络威胁类型(高频识记)

1. 被动攻击(窃听型,不干扰数据流)

- 核心特点:攻击者仅获取数据,不修改、不中断通信;

- 常见类型:截获明文数据(如未加密的密码、聊天记录)、流量分析(通过通信频率、数据量推测敏感信息)。

2. 主动攻击(破坏型,干扰 / 篡改数据流)

- 核心特点:攻击者主动修改数据、注入恶意程序或中断服务;

- 常见类型:

- 数据篡改(如修改订单金额、文件内容);

- 恶意程序(病毒:需宿主文件;蠕虫:独立传播;特洛伊木马:伪装正常程序;后门:非法访问入口);

- 拒绝服务(DDoS:分布式攻击,占用服务器资源,导致服务不可用)。

#(二)密码体制**"对称密钥" 和 "公钥(非对称)"**

密码体制是信息加密的核心技术,分为 "对称密钥" 和 "公钥(非对称)" 两类:

| 对比维度 | 对称密钥密码体制(如 AES、DES) | 公钥密码体制(如 RSA、ECC) |

|---|---|---|

| 密钥特点 | 加密密钥 = 解密密钥(需安全保管) | 公钥(公开传播)+ 私钥(保密存储) |

| 核心流程 | 发送方用密钥加密→接收方用同一密钥解密 | 发送方用公钥加密→接收方用私钥解密 |

| 优势 | 加密 / 解密速度快,适合大数据传输 | 密钥分配简单(公钥可公开),支持数字签名 |

| 劣势 | 密钥分配困难(需安全渠道传递) | 加密 / 解密速度慢,不适合大数据传输 |

| 适用场景 | 文件加密、内部通信加密 | 数字签名、密钥交换(如 HTTPS 握手) |

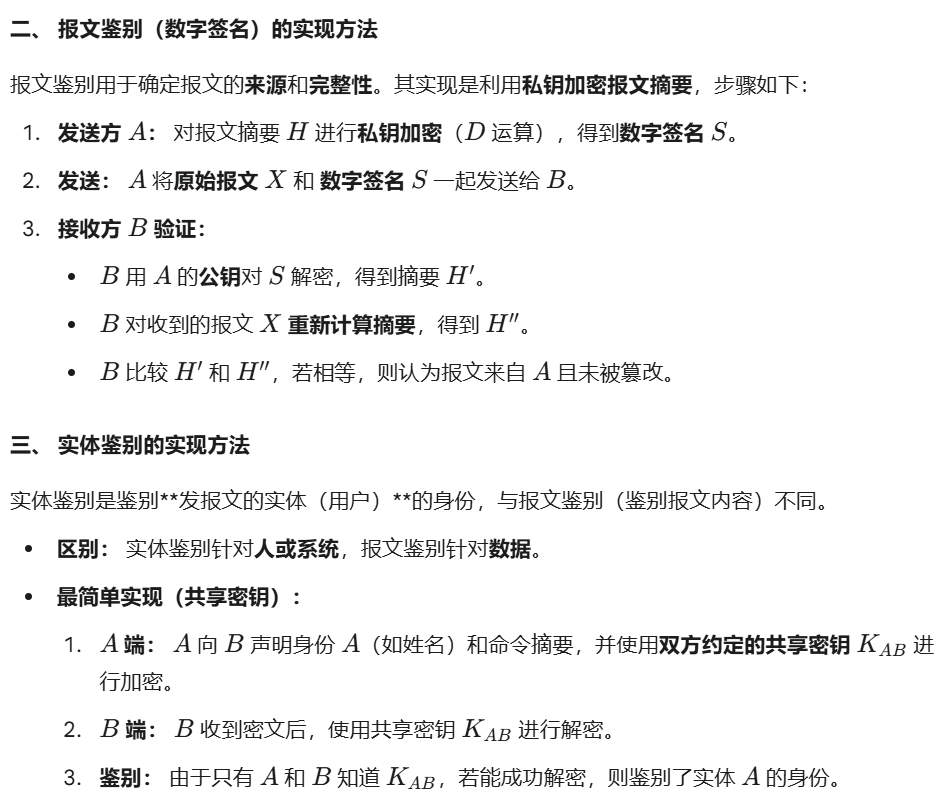

(三)鉴别(身份验证,高频考点)

鉴别 是**验证用户 / 设备真实身份的过程,**核心方式:

- 知识鉴别:基于 "知道什么"(如密码、PIN 码、安全问题);

- 拥有物鉴别:基于 "拥有什么"(如手机验证码、智能卡、U 盾,双因素认证 2FA 常用);

- 生物特征鉴别:基于 "是什么"(如指纹、面部识别、虹膜扫描,安全性高)。

(四)常用安全协议与机制(高频识记)

1. 核心安全协议(协议 - 功能 - 应用场景)

- HTTPS:HTTP+TLS/SSL 加密,保护网页通信(电商支付、登录、银行官网);

- IPsec:网络层加密,保护 IP 数据包(VPN 虚拟专用网络,企业远程办公);

- SSH:加密远程登录 / 文件传输(服务器管理、SFTP 文件传输);

- DNSSEC:保护 DNS 解析,防止缓存污染(域名解析安全);

- S/MIME:加密电子邮件,支持数字签名(敏感邮件传输)。

2. 防火墙与入侵检测系统(IDS)

- 防火墙 :

- 作用:网络第一道防线,按预设规则控制进出流量(如禁止外部访问内部数据库端口 3306);

- 类型:包过滤防火墙 (网络层,检查 IP / 端口; o优点: 简单高效,性能较好。**o缺点:**对复杂攻击无法识别,缺乏深度分析能力。)、状态检测防火墙(跟踪连接状态;o优点:更智能,能够识别正常的会话和异常的攻击流量。 o缺点:复杂性高,可能影响性能。)、代理防火墙(应用层,深度检测;o优点:高度安全,能够过滤应用层的内容。 o缺点:性能受影响,处理速度慢。)。

- 入侵检测系统(IDS) :

- 作用:监控网络 / 主机活动,检测异常攻击(如 DDoS、端口扫描),上报告警(不主动阻止);

- 类型:网络 IDS(NIDS,监控全网流量)、主机 IDS(HIDS,监控单台主机);

- 检测方式:基于特征(匹配已知攻击模式)、基于行为(检测偏离正常行为的异常)。

- 协同工作 :防火墙负责 "阻止 非法流量",IDS 负责 "检测已入侵流量",共同构建网络安全防线。

(五)密钥分配(识记考点)

安全传递加密密钥的核心方式:

- 预共享密钥(PSK):提前通过安全渠道约定(如家庭 WiFi 密码);

- 密钥分配中心(KDC):第三方可信机构分配密钥(如 Kerberos 协议);

- Diffie-Hellman 密钥交换:通过公开信息计算共享密钥(无需预共享);

- PKI(公钥基础设施):通过 CA(证书颁发机构)验证公钥真实性(如 HTTPS 服务器证书)。

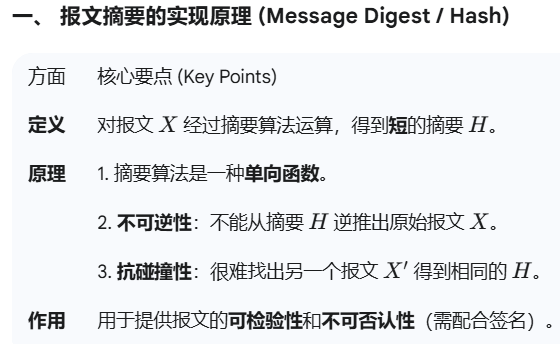

🔒 二十四、报文鉴别与散列函数

1. 报文鉴别与安全性

报文鉴别 是指验证报文的完整性 和真实性,确保报文在传输过程中未被篡改,且确实来自于声称的发送方。

-

安全性需求: 报文鉴别(Message Authentication)和报文保密(Message Confidentiality)通常需要配合使用。

-

报文鉴别的核心: 鉴别技术的实现通常基于报文鉴别码 (MAC) 或数字签名 (Digital Signature)。

报文鉴别和报文保密区别

| 概念 | 目的 | 技术实现 |

|---|---|---|

| 报文保密 | 防止第三方窃听报文内容。 | 使用加密技术(如对称加密、非对称加密)对报文进行加密。 |

| 报文鉴别 | 确保报文未被篡改 且来源真实。 | 使用 MAC 或 Hash 函数计算摘要,并使用密钥保护摘要。 |

报文摘要和报文鉴别码

报文鉴别主要依赖于报文摘要(Message Digest, MD)和报文鉴别码(MAC):

-

报文摘要 (MD) :通过散列函数计算报文的固定长度摘要,用于验证报文的完整性。

-

报文鉴别码 (MAC) :通过散列函数和共享密钥 K 共同计算出鉴别码,用于验证报文的完整性 和真实性。

报文鉴别过程 (使用共享密钥 K):

-

发送方: 使用报文 M 和共享密钥 K 计算报文鉴别码 H(K \|\| M)。将报文 M 和 H(K \|\| M) 一起发送给接收方。

-

接收方: 收到 (M', MAC') 后,使用相同的密钥 K 重新计算 M' 的 MAC。

-

比对: 若 MAC' 等于重新计算的 MAC,则报文完整且真实(因为只有拥有密钥 K 的双方才能计算出正确的 MAC)。

2. 散列函数

散列函数(也称哈希函数)是一种能将任意长度的输入(报文)转换为固定长度输出(散列值/摘要)的函数。

散列函数的工作原理

-

单向散列函数 (One-Way Hash) :散列值是单向计算的,即已知报文 M 很容易计算出散列值 H(M),但已知散列值 H(M) 很难反推出报文 M。

-

碰撞阻力 (Collision Resistance):难以找到两个不同的报文 M_1 和 M_2,使它们计算出相同的散列值,即 H(M_1) = H(M_2)。

散列函数用于鉴别的要求

用于加密安全目的的散列函数必须满足以下两个特性,以确保鉴别的有效性:

-

弱碰撞阻力 (Weak Collision Resistance) :给定一个报文 M,难以找到另一个报文 M',使得 H(M') = H(M)。

-

强碰撞阻力 (Strong Collision Resistance) :难以找到任意两个报文 M_1 \\ne M_2,使得 H(M_1) = H(M_2)。

注:散列函数计算的 H(M) 只验证报文的完整性 ,但无法鉴别报文的来源真实性,因为它不依赖密钥,攻击者可以轻易修改报文和重新计算散列值。

3. 实现的报文摘要算法

SHA (Secure Hash Algorithm,安全散列算法) 是目前广泛应用的散列函数族。

SHA 的发展和应用

| 算法 | 摘要长度 | 状态/特点 |

|---|---|---|

| SHA-1 | 160位 | 曾广泛使用,已被证实不安全 ,容易受到碰撞攻击。自2017年起,已停用。 |

| SHA-2 | SHA-256, SHA-512 等 | SHA-256 和 SHA-512 是目前主流算法,安全性高,广泛应用于 TLS/SSL 证书和数字签名。 |

| SHA-3 | KECACC 函数 | 最新标准,提供了不同于 SHA-2 的结构,作为对未来安全挑战的应对。 |

在实际应用中,应尽量避免使用 SHA-1 ,而选择 SHA-256 或更高的算法来保障安全。

4. 报文鉴别码的实现:HMAC

HMAC (Keyed-Hash Message Authentication Code,基于密钥的散列报文鉴别码) 是一种使用密钥 和散列函数结合实现报文鉴别码的技术。

HMAC 的优势:

-

它将散列函数的完整性校验 能力与密钥的真实性鉴别能力结合起来。

-

攻击者不知道通信双方的共享密钥 K,因此无法计算出正确的 MAC,从而无法伪造报文。

HMAC 的流程:

-

发送方: 报文 M 和共享密钥K \\rightarrow HMAC 算法 \\rightarrow 报文鉴别码 H(K, M)。

-

传输: 发送方将 M和 H(K, M) 同时发送。

-

接收方: 使用相同的密钥 K 重新计算收到的报文 M' 的 HMAC。

-

鉴别: 比对计算结果,确认报文的完整性 和真实性。

数字签名

1. 数字签述(概念与目的)

概念: 数字签名是一种类似于日常生活中亲笔签名或印章的技术,用于证明计算机网络中传输的报文的真实来源。

数字签名的必要条件:

-

身份鉴别: 接收方能够鉴别 报文确实是发送方发出的。

-

不可伪造性: 除了发送方之外,任何人都不能伪造报文的数字签名。

-

不可抵赖性: 发送方事后不能否认对报文的数字签名。

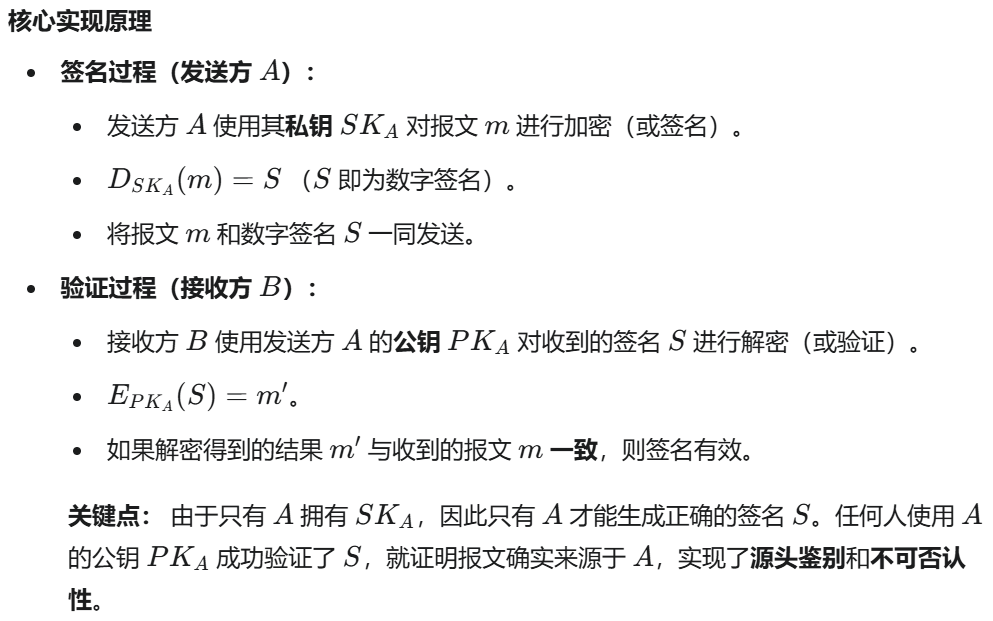

2. 数字签名的实现(基于公钥密码算法)

数字签名通常使用公钥密码算法(如 RSA)来实现,因为公钥算法的密钥特性(公钥/私钥对)天然支持不可否认性。

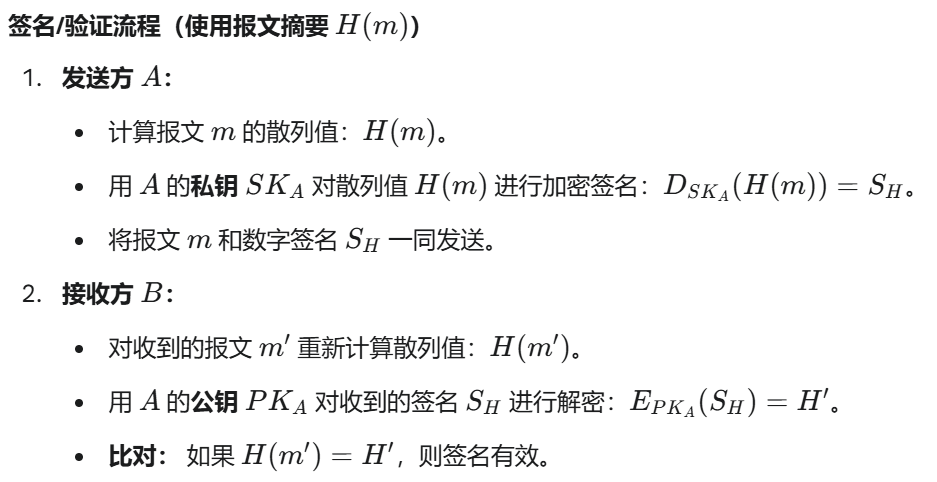

3. 报文摘要在数字签名中的应用(提高效率)

直接用私钥对整个报文加密进行签名,计算代价非常大。因此,在实际应用中,通常是对报文的散列值(报文摘要)进行签名。

签名/验证流程(使用报文摘要 H(m))

| 优势 | 描述 |

|---|---|

| 效率高 | 散列值长度固定且远小于原报文,私钥加密/解密速度快。 |

| 完整性强 | 散列函数校验保证了报文的完整性,任何对 m 的微小修改都会导致 H(m')不匹配。 |

4. 证书与公钥的分发

为了验证签名,接收方 B 必须能可靠地获取发送方 A 的公钥 PK_A。

-

问题: 攻击者可能通过中间人攻击,用伪造的公钥替换 A的真实公钥。

-

解决方案: 使用数字证书。

-

公钥 PK_A通常由权威的第三方(CA,证书认证机构)签名认证,生成数字证书。

-

接收方只需信任 CA 的公钥,即可验证A公钥的真实性。

-

习题

【7-01】计算机网络安全

1. 计算机网络面临的四种威胁

-

截获 (Interception): 攻击者从网络上窃听通信内容。(属于被动攻击)

-

中断 (Interruption): 攻击者有意中断通信。(属于主动攻击)

-

篡改 (Modification): 攻击者故意篡改报文。(属于主动攻击)

-

伪造 (Fabrication): 攻击者伪造信息。(属于主动攻击)

2. 主动攻击与被动攻击的区别

-

被动攻击 (Passive Attack):

-

特点: 攻击者只观察和分析 信息流,不干扰信息流。

-

形式: 截获(窃听)和流量分析。

-

-

主动攻击 (Active Attack):

-

特点: 攻击者干扰或篡改信息流。

-

形式: 中断、篡改、伪造、延迟、重放攻击(将以前记录下的PDU插入连接)。

-

3. 计算机网络的安全措施

-

保密通信: 为用户提供安全可靠的通信,即对网络上传送的数据进行加密。

-

网络设计: 设计出一种尽可能比较安全的计算机网络。

-

接入控制: 对接入网络加以控制 ,并规定每个用户的接入权限。

【7-07】对称密码体制与公钥密码体制

1. 特点和密钥管理

| 特点 | 对称密码体制 (Secret-Key) | 公钥密码体制 (Public-Key) |

|---|---|---|

| 密钥关系 | 加密密钥与解密密钥相同。 | 加密密钥 (PK/公钥) 与解密密钥 (SK/私钥) 不同。 |

| 密钥公开性 | 加密/解密密钥均需保密 ,且必须双方共享。 | PK (公钥) 向公众公开 ;SK (私钥) 必须保密,属于个人 (非共享)。 |

2. 加密机制差异

-

对称密码: 将明文/密文视为符号组合,通过打乱次序或符号替代进行加密/解密。

-

公钥密码: 将明文/密文视为数值,通过数学公式运算得到结果。

3. 优缺点对比

| 方面 | 对称密码体制 | 公钥密码体制 |

|---|---|---|

| 速度/效率 | 快 (对于加密长报文仍不可取代)。 | 慢很多 (因涉及复杂的数学运算)。 |

| 密钥管理 | 难 (密钥管理和更换不便,安全信道难找)。 | 易 (公钥公开,解决密钥分配问题)。 |

| 主要用途 | 高速加密/解密长数据。 | 报文鉴别、数字签名、密钥交换 (必不可少)。 |

- 结论两种体制互相取长补短,是现代安全服务都需要的。

【7-10】数字签名的原理

1. 数字签名必须实现的三大功能

-

(1) 报文鉴别 (Message Authentication): 接收者能核实签名,确信报文是发送者发送的,防止他人伪造签名。

-

(2) 报文完整性 (Message Integrity): 接收者确信报文在传输过程中没有被篡改。

-

(3) 不可否认性 (Non-repudiation): 发送者事后不能抵赖对报文的签名。

2. 数字签名原理 (基于公钥密码体制)

-

基本机制: 利用公钥算法的密钥对,但用于签名和核实,而非加密和解密。

-

签名过程 (Sender A): 发送方 A 使用其私钥 SK_{A} 对报文 X 进行运算(签名)。

-

核实过程 (Receiver B): 接收方 B 使用发送方 A 的公钥 PK_{A} 对签名结果进行运算(核实),若能成功还原出明文 X,则签名有效。

3. 实现三大功能的关键

-

鉴别性与不可否认性: 由于只有 A 持有 SK*{A},B 能用 PK*{A} 成功还原 X,即证明签名操作确实由 A 完成。

-

完整性: 如果报文 X 被篡改,B 用 PK_{A} 核实时将无法还原出可读的明文,从而发现报文已被篡改。

-

- 注意事项基本的数字签名过程只保证上述三点功能,报文 X 本身并不能保证保密性。

【7-11】鉴别、保密与授权

1. 为什么需要进行报文鉴别?

报文鉴别 是为了保证通信的安全性和可信度,主要包括两个方面:

-

鉴别发信者/实体鉴别: 验证通信对方的身份 ,确保不是冒充者 (端点鉴别)。

-

鉴别报文的完整性: 验证报文在传输过程中没有被他人篡改。

2. 鉴别与保密(加密)、授权的区别

鉴别 vs. 保密(加密)

-

鉴别: 解决通信方"是谁"的问题,即验证身份。

-

保密/加密: 解决通信内容"是否可读"的问题,即保护数据的机密性。

-

性质: 二者性质不同,报文可能需要鉴别但不需要加密。

鉴别 vs. 授权

-

鉴别: 确认身份(你是谁?)。

-

授权 (Authorization): 确定权限(你是否被允许执行某项操作,如读写文件?)。

-

概念: 鉴别和授权是不同的概念。

3. 报文鉴别与实体鉴别的区别

-

实体鉴别: 确认发信者的身份(人或机器)。

-

报文鉴别: 是一个更广泛的概念 ,它包括了:

-

实体鉴别(确认发信者身份)。

-

完整性鉴别(确认报文没有被篡改)。

-

[7-15]试述实现报文鉴别和实体鉴别的方法。

【7-28】防火墙

1. 防火墙的工作原理与功能

工作原理与位置

-

本质: 一种特殊编程的路由器。

-

目的: 实施事先制定 的访问控制策略。

-

位置: 安装在互联网 (外部/不可信网络)和内部网络 (可信网络)之间。

主要功能

-

阻止 (Deny): 阻止某种类型的流量通过防火墙(主要功能)。

-

允许 (Permit): 允许某种类型的流量通过防火墙。

2. 网络级防火墙

-

目标: 防止整个网络受到外来非法入侵。

-

主要机制:

-

分组过滤: 检查流入信息,拒绝不符合预设准则的数据。

-

授权服务器: 检查用户的登录是否合法。

-

3. 应用级防火墙

-

目标: 从应用程序级别进行访问控制。

-

主要机制: 通常使用应用网关 或代理服务器来区分和控制不同应用的流量(如允许 WWW 访问,阻止 FTP 访问)。