**郑重声明:**本文所涉安全技术仅限用于合法研究与学习目的,严禁任何形式的非法利用。因不当使用所导致的一切法律与经济责任,本人概不负责。任何形式的转载均须明确标注原文出处,且不得用于商业目的。

🔋 点赞 | 能量注入 ❤️ 关注 | 信号锁定 🔔 收藏 | 数据归档 ⭐️ 评论| 保持连接💬

🌌 立即前往 👉晖度丨安全视界🚀

▶信息收集 ➢ Windows权限提升 ➢ Windows特权结构与访问控制介绍🔥🔥🔥

▶ 漏洞检测

▶ 初始立足点▶权限提升

▶ 横向移动▶ 报告/分析

▶ 教训/修复

目录

[1.1 枚举Windows:情报搜集第一步](#1.1 枚举Windows:情报搜集第一步)

[1.1.1 概述](#1.1.1 概述)

[1.1.2 Windows特权结构与访问控制机制](#1.1.2 Windows特权结构与访问控制机制)

[1.1.2.1 安全标识符(SID)---识别用户和组](#1.1.2.1 安全标识符(SID)---识别用户和组)

[1.1.2.2 访问令牌---用户和进程的权限](#1.1.2.2 访问令牌---用户和进程的权限)

[1.1.2.3 强制完整性控制---进程和对象的信任程度](#1.1.2.3 强制完整性控制---进程和对象的信任程度)

[1.1.2.4 用户账户控制(UAC):权限双重保险](#1.1.2.4 用户账户控制(UAC):权限双重保险)

[欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论](#欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论)

1.Windows权限提升

在渗透测试中,我们通常以非特权用户 身份获得初始立足点。但为了深入探测(如搜索敏感信息、提取密码哈希等),往往需要提升至管理员权限( 比如:使用Mimikatz提取密码哈希**),** 这个过程就是特权提升。

📊 权限提升三大路径:

| 阶段 | 目标 | 关键方法 |

|---|---|---|

| 1. 枚举Windows | 获取系统情报 | 手动搜索 + 自动化工具 |

| 2. 利用Windows服务 | 攻击服务漏洞 | 服务配置缺陷、权限滥用 |

| 3. 利用其他组件 | 扩大攻击面 | 计划任务、系统漏洞利用 |

1.1 枚举Windows:情报搜集第一步

1.1.1 概述

🏛️ Windows特权结构与访问控制

-

每个目标系统都具有独特性(OS版本、安装补丁、运行服务、用户权限)

-

需理解Windows的特权分级 与访问控制机制(如ACL)

🔍 敏感信息搜索宝库

在Windows中,用户和系统常无意中留下"钥匙":

| 信息类型 | 常见位置/示例 | 潜在价值 |

|---|---|---|

| 密码文本文件 | 桌面、文档、配置文件 | 直接获取凭据 |

| PowerShell历史记录 | 控制台记录、日志文件 | 可能包含输入密码 |

| 配置文件 | 应用配置、脚本文件 | 硬编码密钥、连接字符串 |

| 用户笔记/文档 | TXT、DOC、XLS文件 | 备忘密码、网络信息 |

💡 小提示 :很多时候,仅通过仔细查看现有信息就足以找到提升权限的线索,无需复杂漏洞利用。

⚙️ 自动化枚举工具

-

工具可快速收集系统信息、配置错误、潜在漏洞

-

常用工具:WinPEAS、Seatbelt、PowerUp 等

-

结合手动验证,避免误报

1.1.2 Windows特权结构与访问控制机制

1.1.2.1 安全标识符(SID)---识别用户和组

1.什么是SID?

安全标识符(SID) 是Windows系统中用于唯一标识 各类安全主体 (如用户、组、计算机)的字符串。它相当于安全领域的**"身份证号"** ------永久且不可更改,在创建主体时即生成,且SID无法更改。

再次强调:Windows仅使用++SID++而不是用户名来识别访问控制管理的主体。

- 本地用户和组的SID:由本地安全性机构(LSA)生成

- 域用户和域组的SID:在域控制器(DC)上生成

2.SID的组成结构

SID的格式为:S-R-X-Y1-Y2-...-Yn

| 部分 | 含义 | 说明 |

|---|---|---|

| S | SID标识 | 表示这是一个SID |

| R | 修订版本 | 始终为"1"(当前唯一版本) |

| X | 标识符权限 | 发行机构,常见值"5"表示NT权限 |

| Y1 | 子授权(域标识符) | 标识域/计算机 |

| Y2...Yn-1 | 更多子授权 | 进一步细分 |

| 最后一段 | 相对标识符(RID) | 关键部分!标识具体用户/组 |

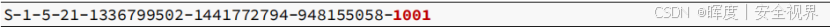

💡 示例解析:

-

S:这是一个SID -

1:版本号为1 -

5:NT权限(Windows标准) -

21:子授权标识 -

1336799502-1441772794-948155058:域/计算机唯一标识符 -

1001:RID=1001 → 表示这是系统中创建的第二个本地用户(RID从1000起始)

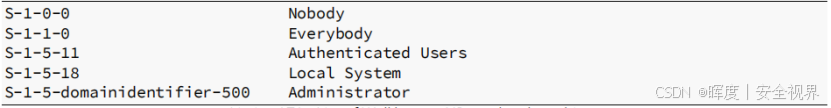

3.关键RID类型

| RID范围 | 类别 | 说明 |

|---|---|---|

| <1000 | 众所周知的SID | 内置通用组/用户(如管理员组、访客账户) |

| ≥1000 | 普通用户/组 | 系统创建或自定义的主体 |

🔸 重要内置RID示例:

-

500:内置管理员账户(Administrator)

-

501:访客账户(Guest)

-

512-520:域管理组等关键组

4.为什么SID如此重要?

-

访问控制核心 :Windows内部只认SID,不认用户名进行权限判断

-

唯一性保证:即使重命名用户,SID不变,权限维持

-

跨系统标识:在域环境中,SID确保全局唯一识别

-

后续学习基础 :理解SID是掌握访问令牌 及后续Active Directory安全的基石

📌 核心要点:SID是Windows安全体系的"基因代码",掌握其结构有助于理解权限分配与提升攻击中的身份识别机制。

1.1.2.2 访问令牌---用户和进程的权限

1.什么是访问令牌?

前面介绍Windows如何识别系统上的主体(SID),那Windows如何确定各个主体是否授予或拒绝操作?一旦用户经过身份验证,Windows会生成一个分配给该用户的访问令牌。

访问令牌 是Windows在用户登录(经过身份验证)或进程启动时自动分配的安全凭证 ,相当于系统内的**"权限身份证"**。访问令牌本身包含各种信息,它定义了:

-

用户的身份标识(用户SID)

-

用户所属的组(组SID列表)

-

用户和组拥有的特权列表

-

其他安全上下文信息

2.两种令牌类型对比

| 类型 | 持有者 | 作用 | 特点 |

|---|---|---|---|

| 🔐主令牌 | 进程 | 标识进程的默认安全上下文 | 每个进程一个,线程默认继承 |

| 🔄模拟令牌 | 线程 | 允许线程临时代表其他实体操作 | 线程可"伪装"身份,权限提升关键点 这意味着线程与对象的交互是代表模拟令牌而不是主令牌进行的。 |

工作机制:

-

身份验证后 → Windows为用户创建访问令牌

-

启动进程 → 进程获得主令牌(基于启动者身份)

-

线程执行 →

-

默认使用进程的主令牌(继承的)

-

可申请模拟令牌临时切换身份

-

-

权限检查 → Windows比对令牌权限与操作要求

3.两种令牌示例

①主令牌:进程的"身份证"

主令牌 是进程的默认安全通行证,决定该进程能执行哪些操作、访问哪些资源。

👩 生活化比喻:

就像员工进入公司时佩戴的工牌:

-

身份标识:工牌上写着你的姓名(SID)和部门(组SID)

-

权限范围:凭工牌只能进入授权区域(如普通员工无法进入机房)

-

全程有效:只要你在工作(进程运行),就必须随身携带

场景:用户Alice登录后启动记事本(Notepad.exe)

创建令牌 :系统为Alice创建主令牌(内含Alice的SID/权限)

进程继承:记事本进程自动获得该主令牌

权限生效:

✅ 可打开Alice自己的文档(权限匹配)

❌ 无法打开Bob的私人文件(权限不足)

主令牌: 直接继承登录用户的安全属性 (SID、组、权限),是Windows执行权限检查的核心依据。

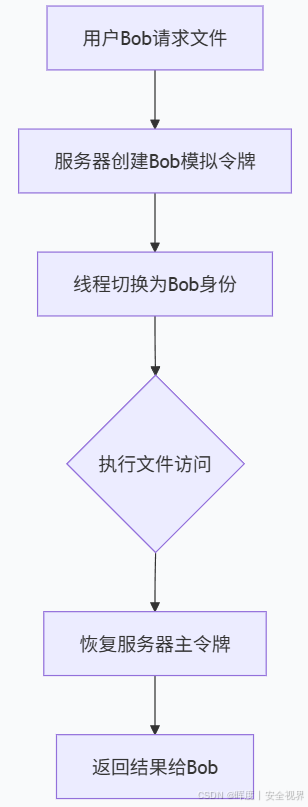

②模拟令牌:临时"代理身份证"

模拟令牌 允许线程临时切换身份 ,++代表其他用户++ 执行操作,++完成后恢复原身份++。

👔 生活化比喻:

就像公司前台接待员处理客户请求:

-

正常身份 :接待员佩戴自己工牌(主令牌)

-

代理请求 :客户Bob委托取文件时,接待员临时借用Bob的工牌(模拟令牌)

-

权限受限:只能访问Bob授权区域(无法进入其他客户区域)

-

恢复身份 :操作完成后立即归还工牌,恢复接待员身份

📊 工作流程:

4.令牌的安全意义

-

最小权限原则:令牌确保操作仅限授权范围

-

权限提升途径 :攻击者常试图窃取或伪造高权限令牌

-

防御关键点:监控令牌滥用是检测横向移动/权限提升的重要指标

📌 核心要点 :访问令牌是Windows权限控制的执行载体,理解其双模式(主/模拟)机制对渗透测试中的权限提升攻击至关重要。

1.1.2.3 强制完整性控制---进程和对象的信任程度

1.什么是强制完整性控制?

Windows为每个进程 和对象 分配完整性级别 ,作为衡量其信任程度 的安全标准。这种机制在权限检查之上,建立额外的安全边界。

如果启动的可执行文件具有低完整性级别 (例如,来自不可信源的程序),那么该++进程++将会被赋予低完整性级别。

目的 :限制较低完整性级别的进程对较高完整性级别对象的访问,从而增强系统的安全性。

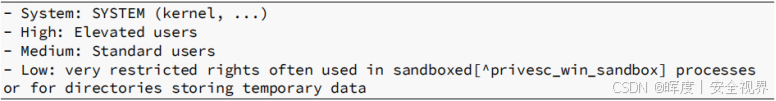

2.四个完整性级别对比

| 级别 | 信任程度 | 典型用途 | 访问限制 |

|---|---|---|---|

| 🔓 低完整性 | 最低信任 | 浏览器、不可信源程序 | 只能访问同级别对象 |

| 🟢 中等完整性 | 默认级别 | 大多数用户应用程序 | 可访问中/低级对象 |

| 🟡 高完整性 | 高信任 | 管理员进程、系统工具 | 可访问高/中/低级对象 |

| 🔴 系统完整性 | 最高信任 | 操作系统核心、驱动程序 | 完全系统访问权限 |

3.如何查看完整性级别?

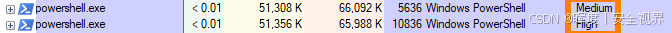

① 🖥️进程级别

-

使用进程查看器(Process Explorer 工具**)**

-

示例:两个PowerShell进程

-

普通用户启动 → 中等完整性

-

管理员启动 → 高完整性

-

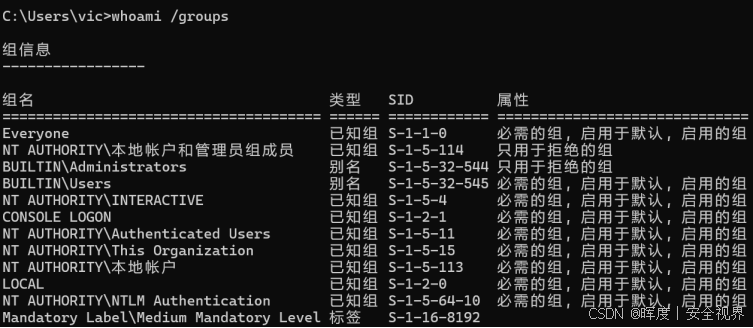

② 👤用户级别

bash

> whoami /groups

-

显示用户所属组及权限

-

间接推断完整性级别:

-

BUILTIN\Administrators→ 高完整性 -

BUILTIN\Users→ 中等完整性

-

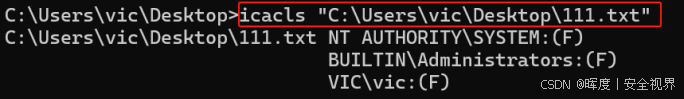

③ 📄文件对象级别

bash

> icacls "C:\Users\vic\Desktop\111.txt"

📁 文件权限解析:

**表示:**C:\Users\vic\Desktop\111.txt这个文件的访问控制列表(ACL)。每一行表示一个用户账户、用户组对这个文件的访问权限。

| 权限条目 | 身份类型 | 权限等级 | 象征意义 |

|---|---|---|---|

| NT AUTHORITY\SYSTEM:(F) | 系统账户(操作系统本身) | 完全控制 | 相当于 公司最高管理层,拥有绝对掌控权 |

| BUILTIN\Administrators:(F) | 管理员组(所有管理员用户) | 完全控制 | 相当于 部门总监,拥有该领域全部管理权限 |

| VIC\vic:(F) | 本地用户(当前登录用户) | 完全控制 | 相当于 文件所有者,对自己的文档有完整操作权 |

🔑 权限说明

完全控制 (F) = 可执行所有操作:读取📖、写入✏️、修改、删除🗑️,甚至更改权限本身。

🛡️ 核心作用 :完整性控制为Windows添加了垂直权限屏障,在传统水平权限(用户/组)基础上,提供了纵深防御的安全层级。

1.1.2.4 用户账户控制(UAC):权限双重保险

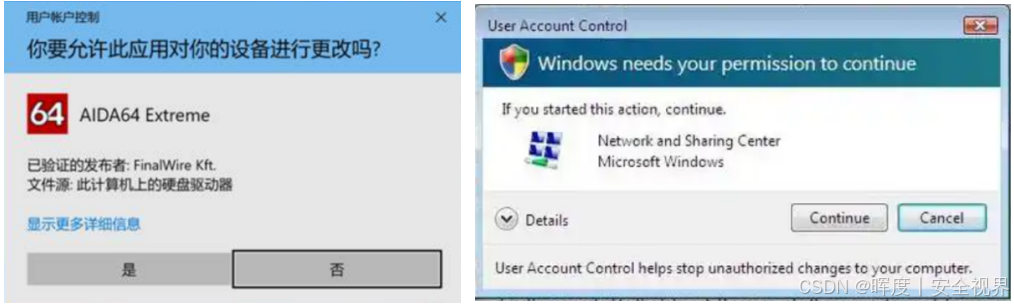

1.什么是用户账户控制(UAC)?

Windows UAC为++管理员账户++ 提供双重身份令牌 ,实现日常操作降权运行的安全模式。

UAC在Windows Vista及其后续版本中首次引入,可以关闭这个提示。

2.双令牌工作模式

UAC: 默认通过**++++以标准用户权限++++**运行大多数应用程序和任务来保护操作系统,即使启动它们的用户是管理员也是如此。为此,管理员用户在成功登录后获得两个访问令牌:

| 令牌类型 | 权限等级 | 使用场景 | 象征比喻 |

|---|---|---|---|

| 标准用户令牌 (过滤的管理员令牌) | 👤 普通用户权限 | 日常操作:浏览网页、办公软件、非特权任务 | 上班族通勤卡 - 只能进入公共区域 |

| 完全管理员令牌 (完整权限令牌) | 🛡️ 管理员权限 | 特权操作:安装软件、修改系统设置、管理用户 | 管理总控卡 - 可进入所有受限区域 |

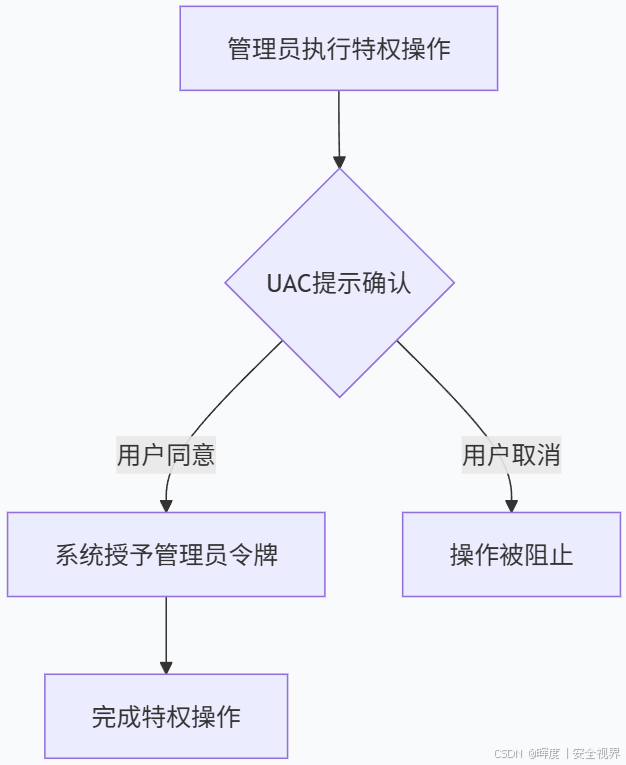

3.UAC确认流程

4.UAC的安全意义

-

最小权限原则 :即使管理员账户,日常也以标准权限运行

-

操作确认机制 :特权操作需用户明确同意(UAC弹窗)

-

恶意软件防护:阻止未经授权的系统修改

-

可配置性 :可调整提示级别或关闭(不推荐)

🛡️ 核心作用 :UAC在权限可用性 与系统安全性间取得平衡,让管理员既能完成必要特权操作,又不会让系统长期暴露在高权限风险下。

欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论

每一份支持,都是我持续输出的光。